Datenzuordnung oder Datenprüfung oder Bericht zur Datenflussprüfung

Im Prinzip spielt es keine Rolle, wie es heißt, wenn Sie beispielsweise ein Online-Spieleentwickler sind und herausfinden möchten, dass ein Cookie und eine IP-Adresse nach europäischem Recht personenbezogene Daten sind, die Sie verarbeiten und die höchstwahrscheinlich an einige übertragen wurden Marketing-Unternehmen in Russland ohne gebührende Aufmerksamkeit. Vielleicht verstauben die Daten potenzieller Kunden auf der Festplatte eines kaputten Laptops, der eigentlich für Ersatzteile gedacht war, aber immer noch friedlich im Karton einer Mutter ruht. Oder gerade hat ein unerfahrener Spezialist aus Ihrem Team einfach ein Flash-Laufwerk mit Daten im Auto gelassen, nachdem er nach einem heißen Meeting in den Laden für Cola gelaufen war.

"

Okay ", sagst du. "

Wir verstehen, was Sie sagen wollen - die Risiken von Verlust und bla bla bla ."

"

Nicht nur ", werde ich Ihnen antworten.

In Übereinstimmung mit der DSGVO und im Prinzip dem teureren Ruf des Unternehmens sollte dies nicht passieren. Es sei denn, Sie haben zusätzlich

20 Millionen Euro , um eine Geldstrafe zu zahlen.

Die Datenkartierung oder der Datenfluss-Auditbericht ist der erste Schritt zum Schutz personenbezogener Daten gemäß den europäischen Gesetzen.

Datenmapping oder Datenfluss-Audit-Bericht - ein Audit für diejenigen auf dem europäischen Markt, die nur daran denken, daran teilzunehmen. Und hier müssen Sie, was auch immer man sagen mag, höchstwahrscheinlich die personenbezogenen Daten von in Europa ansässigen Personen verarbeiten, und dies fällt unter die Europäische Allgemeine Datenschutzverordnung oder die Allgemeine Datenschutzverordnung (DSGVO).

Die Datenzuordnung oder der Datenfluss-Audit-Bericht ist ein unterhaltsamer Prozess zum Erkennen von Datenverlusten, seltsamen Entitäten, die Zugriff auf sie haben, und seltsamen Programmen, die aus einem beispiellosen Grund Zugriff auf sie haben und Ihre Arbeit mit großer Freude genießen.

Im Folgenden werde ich Ihnen erklären, wie Sie eine Datenzuordnung durchführen und die Verlorenen finden (obwohl ich sicher bin, dass Sie sagen werden, dass Sie nichts verloren haben und alles unter Kontrolle ist).

Audit

In der ersten Phase sollte ein Audit durchgeführt werden, bevor Produkte auf den europäischen Markt gebracht werden, oder, falls das Produkt bereits auf dem Markt ist, auf dem Weg, den Datenverarbeitungsprozess in Ihrem Unternehmen auf die von der DSGVO festgelegten Standards zu bringen. Nicht jeder weiß, was personenbezogene Daten sind, nicht jeder weiß, wie viele Daten verarbeitet werden, nicht jeder merkt sich, wo die Daten gespeichert sind, wie viel und wer Zugriff darauf hat und vor allem, warum er Zugriff darauf hat. Das Audit beantwortet alle Fragen. Ziel der DSGVO ist der Schutz personenbezogener Daten. Und wie können wir sie schützen, ohne zu wissen, was, wo und vor wem wir schützen sollen.

Denken Sie noch einmal darüber nach: Reiniger löschen Tabellen mit „Fällen“, Mitarbeiter nehmen Flash-Laufwerke heraus und kopieren versehentlich „alte“ Daten, wobei sie vergessen, sie von Heimcomputern zu löschen. Listen potenzieller Clients hängen auf unbekannten Servern in den Clouds.

Was Sie tun müssen oder wie Sie eine Datenzuordnung durchführen

- Wir sammeln Informationen über alle möglichen Daten, die Sie gespeichert haben (Telefone, Nachnamen, Adressen, Kundenstandorte, E-Mail, Automarke usw.). Je mehr desto besser. Dadurch können wir verstehen, was wir im Allgemeinen haben.

- Wir teilen die Daten in persönliche und nicht persönliche ein. Dies ist für die DSGVO erforderlich, da die Verordnung nur personenbezogene Daten schützt.

- Wir bestimmen, in welchem Format jede Art von Daten gespeichert ist (in elektronischer Form, in Papierform oder gemischt). Dies ist erforderlich, um den Grad der Datensicherheit zu verstehen.

- Wir erinnern uns an wen und welche Daten wir übermitteln (an Mitarbeiter, Bekannte, Auftragnehmer, Dritte zur Speicherung usw.). Dies ist notwendig, um zu wissen, ob wir sie legal übertragen haben und was passieren kann, wenn ein Außenstehender sie verliert.

- Wir finden heraus, auf welche Weise wir personenbezogene Daten sowohl innerhalb als auch außerhalb des Unternehmens übertragen (telefonisch, per E-Mail, über die Cloud, CRM usw.). Es bietet auch Einblick in die Zuverlässigkeit solcher Übertragungsverfahren.

- Wir bestimmen den Speicherort des Datenstandorts (auf einem Server in einem Unternehmen in Russland, auf einem Server bei einem Vermarkter in Australien, in einer Box mit Mutter oder in einem Ordner in einem staubigen Büroregal). Dies ist notwendig, um die Zuverlässigkeit ihres Schutzes und im Prinzip die Rechtmäßigkeit des Aufenthalts an einem bestimmten Ort zu verstehen.

- Wir finden heraus, wer speziell Zugriff auf die Daten hat (besserer Nachname, nach Position). Oft steht der Zugang zu Daten nicht nur Personen zur Verfügung, die im Dienst Zugriff darauf haben sollten, sondern auch zuvor entlassenen Mitarbeitern, die einen Racheplan für eine ungerechtfertigte Entlassung schreiben.

- Aus der resultierenden Liste erstellen wir eine Datenübertragungskette. Wer, wann und aus welchem Grund hat sie an diesen oder jenen Mitarbeiter oder einen Dritten übertragen. Dies ist erforderlich, um die Durchführbarkeit und Rechtmäßigkeit einer solchen Übertragung festzustellen.

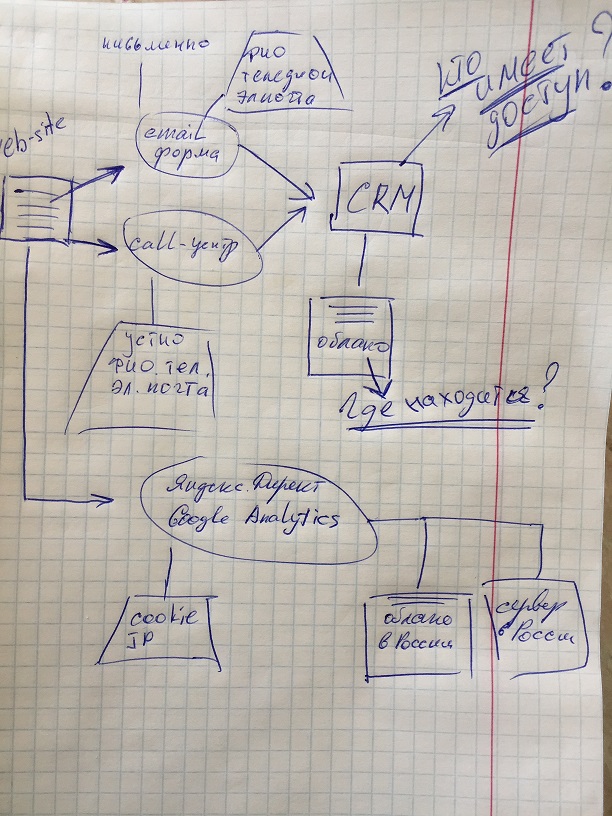

Hier endet der Hauptteil der Arbeit und es wird eine Karte der Bewegung personenbezogener Daten gezeichnet (ich bevorzuge Sichtbarkeit). Auf dem Foto die erste Stufe (eine sehr primitive Skizze) der zukünftigen Karte.

Darüber hinaus sollte das Audit eine vollständige Beschreibung der Prozesse zum Empfangen, Senden, Verarbeiten und Speichern von Daten sowie einen Hinweis auf die "Schwachstellen" und Möglichkeiten zu deren Behebung enthalten. Jetzt werde ich nicht auf alle Themen eingehen, die wir beispielsweise auch beim Sammeln von Informationen herausfinden, wie z. B. die Rechtmäßigkeit des Datenempfangs, die Verfügbarkeit der Zustimmung der betroffenen Person zu deren Verarbeitung, Redundanz oder den Zeitpunkt ihrer Speicherung und Verarbeitung.

Nur um es zusammenzufassen

Die DSGVO forderte Unternehmen auf, personenbezogene Daten ernst zu nehmen, und die Datenbewegungskarte oder Datenzuordnung oder der Datenflussprüfungsbericht zeigen, wie Sie es bevorzugen, nicht nur das tatsächliche Bild des Datenumsatzes im Unternehmen, sondern finden auch personenbezogene Daten auf längst verlorenen Laptops, die Staub sammeln im alten Karton meiner Mutter.

Erfolgreiche Audits!