Was werden Sie vom System gefragt, wenn Sie Ihren Computer einschalten oder das Telefon entsperren, eine Karte in einen Geldautomaten einlegen oder eine Seite in einem sozialen Netzwerk aufrufen? Das System benötigt Ihr Passwort. Diese Phase des Datenschutzes, für die wir größtenteils selbst verantwortlich sind, ist in unserer Zeit weit verbreitet. Und je komplizierter das Passwort ist, desto schwieriger ist es, es abzurufen, und desto schwieriger ist es für einen Angreifer, Ihre Daten abzurufen. Allerdings nähern sich nicht alle Benutzer der Erstellung von Passwörtern mit der erforderlichen Ernsthaftigkeit. Heute werden wir über das Erforschen von Passphrasen sprechen. Warum sind Passphrasen für uns keine Konstante, welche Varianten solcher Systeme gab es in der Vergangenheit und wie schlagen Wissenschaftler vor, eine solche Schutzvariante bekannt zu machen? Dies und vieles mehr werden wir heute herausfinden. Lass uns gehen.

HintergrundAnekdotisches „Geburtsdatum“, „Hochzeitstag“, „Name eines Lieblingsbuchcharakters“ usw. Für eine sehr lange Zeit waren sie die häufigsten Passwörter, aber sicherlich nicht die schwierigsten.

Ein leichter lyrischer Exkurs. Ich habe kürzlich den Film Keepers (2009) gesehen. Gegen Ende des Films machen sich die Hauptfiguren auf den Weg zum Büro des Bösewichts, um Informationen zu erhalten. Der Zugriff auf den Computer ist jedoch passwortgeschützt. Was tun? Umdrehen und gehen? Nein, es ist nur ein Passwort, was einfacher sein könnte.

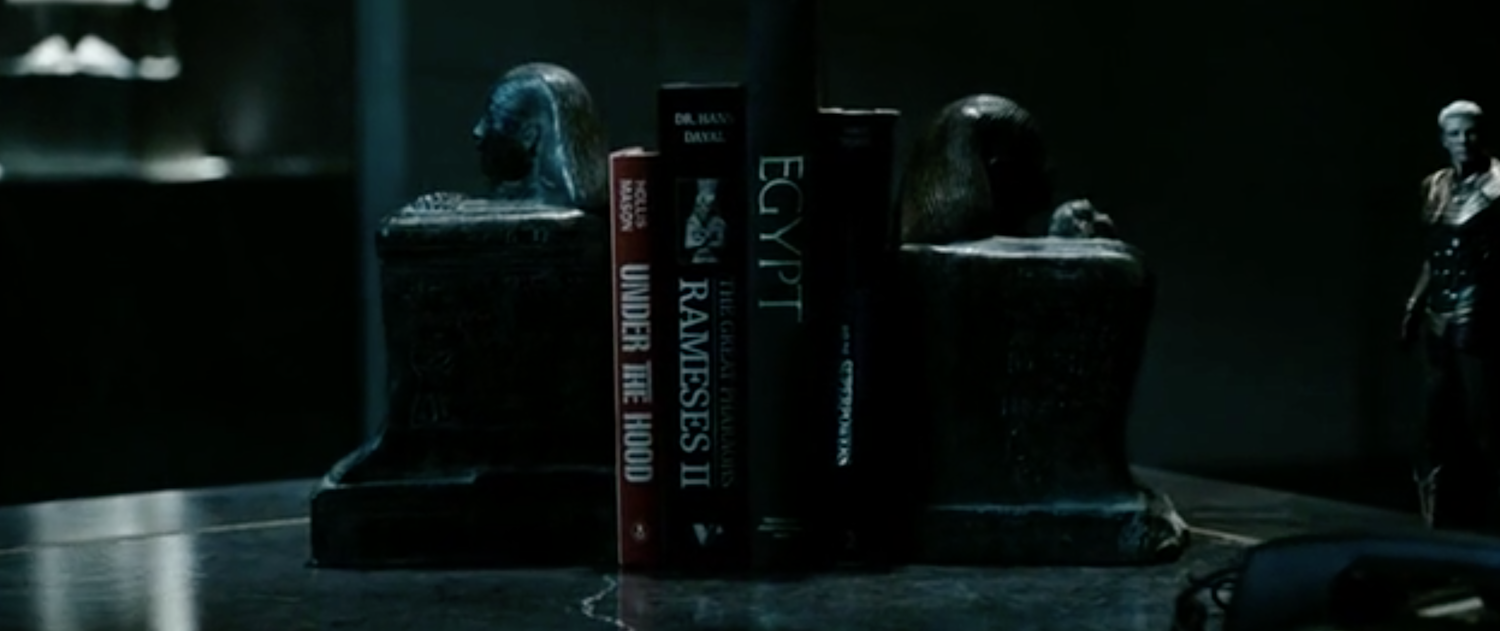

Hinweis: Dieses Büro befindet sich im Gebäude der Pyramid Corporation. Auf dem Schreibtisch des Bösewichts neben einem so wichtigen PC befinden sich Bücher über Ägypten, lokale Götter und Pharaonen.

Dieser Moment aus dem Film "Keepers" (2009)

Dieser Moment aus dem Film "Keepers" (2009)Also beginnt der Held, ein Passwort mit der Methode des wissenschaftlichen Stocherns zu finden, aber ohne Erfolg. Dann schaut er sich dieselben Bücher an und sieht Ramses II. Das war natürlich das Passwort. Helden erhalten Informationen und die Handlung geht weiter. Und jetzt stellt sich die Frage: War der Hauptgegner des Bildes Adrian Weidt, der als der klügste der Welt gilt, nicht in der Lage, ein komplizierteres Passwort zu finden und es nicht direkt auf Ihrem Desktop zu lassen? All dies sind filmische Konventionen, aber das macht meine Verwirrung nicht weniger.

Es ist bedauerlich, aber Tatsache ist, dass viele Menschen Passwörter mit genau dieser Komplexität haben. Obwohl es Anmeldesysteme gibt, die den Benutzer dazu zwingen, ein Kennwort zu erstellen, das bestimmte Anforderungen erfüllt: mindestens 8 Zeichen, mindestens 1 Großbuchstabe, mindestens 1 Ziffer und mehr. Sie müssen jedoch zugeben, dass Watson und Watson99 nicht so unterschiedlich sind. Es gibt Benutzer, die ihre Daten viel ernster nehmen, und daher können ihre Passwörter auf den ersten Blick ein unordentlicher Zeichensatz sein. Ich hatte einen Kollegen, dessen Passwort aus 15 bis 20 Zeichen bestand, und er tippte es ein, als wollte er das Lied „In der Höhle des Bergkönigs“ auf der Tastatur spielen.

Kommen wir von Texten und lustigen Beispielen zur Sache.

Es gibt ein Passwort "spwaop", das schwieriger zu merken ist als das Geburtsdatum, aber nicht so sehr. Solche Passwörter schützen Daten viel besser, da sie den Hacking-Prozess durch die Auswahlmethode erschweren, wenn der Cracker alle möglichen Optionen ausprobiert. Nehmen wir für ein vereinfachtes Beispiel drei Ziffern - 123. Angenommen, ein Passwort besteht aus diesen Zahlen, aber in welcher Reihenfolge? Optionen: 123, 132, 213, 231, 312, 321. Insgesamt gibt es 6 Optionen. Daher ist es nicht schwierig, die richtige auszuwählen. Wenn Sie eine Ziffer hinzufügen - 1 2 3 4, gibt es 24 Optionen, was den Auswahlprozess erschwert.

Es gibt jedoch ein Problem - den menschlichen Faktor. Forscher haben herausgefunden, dass die Verbreitung komplexer Passwörter von den Benutzern selbst verhindert wird. Viele Leute denken, dass solche Passwörter zu kompliziert sind, um sie sich zu merken. Wenn Ihre Daten für Sie wichtig sind, denken Sie bitte an 6-8 Zeichen - Sie sagen, und Sie werden Recht haben. Es gibt jedoch keine Argumente gegen die Meinung der Massen. Daher beschlossen die Wissenschaftler, eine Methodik zu entwickeln, die als Grundlage für das Anmeldesystem diente und es einer Person ermöglichte, komplexe Passwörter zu erstellen und vor allem dazu beizutragen, sich dieses Passwort zu merken.

Ich selbst bin skeptisch gegenüber dieser Art von Forschung. Sie können als Zeit- und Ressourcenverschwendung angesehen werden, aber jede Forschung, jedes Experiment oder jede Erfahrung hat ein Existenzrecht. Darüber hinaus ist es merkwürdig, wie das von den Forschern selbst entwickelte System funktioniert, nachdem es seine zweideutige Haltung gegenüber dem Problem „zu faul, um sich das Passwort zu merken“ aufgegeben hat.

Vor dieser Entwicklung gab es viele Vorgänger, deren Passphrasensysteme bis zu dem einen oder anderen Grad implementiert waren, die jedoch aufgrund der Komplexität, des geringen Sicherheitsniveaus, des seltsamen Prozesses beim Erstellen eines Kennworts usw. bei den Benutzern keine Beliebtheit fanden.

Zum Beispiel gab es ein Diceware-System (1995). Es gab 7776 Wörter im Systemwörterbuch, die die Passphrase bildeten, und nicht alle waren Englisch. Das Auswahlprinzip basierte auf der Verwendung von Würfeln durch den Benutzer. Hier ist ein Beispiel von der offiziellen

Diceware- Website:

Angenommen, Sie möchten eine Passphrase mit 6 Wörtern, die wir den meisten Benutzern empfehlen. Sie müssen 6x5 Würfel werfen, d. H. 30 mal. Angenommen, die folgenden Zahlen sind herausgefallen:

1, 6, 6, 6, 5, 1, 5, 6, 5, 3, 5, 6, 3, 2, 2, 3, 5, 6, 1, 6, 6, 5, 2, 2, 4, 6, 4, 3, 2, 6.

Schreiben Sie nun alle Zahlen in Gruppen von 5 Würfen:

1 6 6 6 5

1 5 6 5 3

5 6 3 2 2

3 5 6 1 6

6 5 2 2 4

6 4 3 2 6

Vergleichen Sie die empfangenen 6 Zahlen mit denen, die dem Wort in der Liste entsprechen, und Sie erhalten:

1 6 6 6 5 Spalte

1 5 6 5 3 Nocken

5 6 3 2 2 Synode

3 5 6 1 6 spitze

6 5 2 2 4 Jahre

6 4 3 2 6 Wok

Ihre Passphrase: Cleft Cam Synod Lacy Yr Wok

Welche Probleme sind mit dieser Methode zum Generieren von Passwörtern verbunden? Es ist ziemlich offensichtlich, dass es nur wenige Menschen geben wird, die Würfel werfen, aufschreiben, dann Zahlen suchen und mit Wörtern vergleichen möchten, um einfach ein Passwort für sich selbst zu erstellen. Das zweite Problem waren die Worte selbst. Aus dem obigen Beispiel können Sie ersehen, dass dies keine Phrase ist, sondern nur eine zufällige Menge von Wörtern. Infolgedessen können Sie sich daran erinnern, aber nicht ohne Anstrengung. Selbst eine Umfrage, die einige Jahre nach dem Aufkommen des Diceware-Systems durchgeführt wurde, ergab, dass Benutzer es mit 1,71 von 5 Punkten bewerteten.

Eine andere Studie zeigte, dass Passphrasen leichter zu merken sind, indem nicht die Anzahl der Wörter in ihnen reduziert wird, sondern indem die Wörter selbst reduziert werden. Wie das Sprichwort sagt, wenn Sie ein Analogon des Symbols "C" benötigen, warum brauchen Sie dann das Wort "gegen den Uhrzeigersinn", wenn auch eine einfache "Katze" geeignet ist. Dies bedeutet, dass ein Passwort mit 3 langen Wörtern und ein Passwort mit 6 kurzen Wörtern den gleichen Schwierigkeitsgrad haben, letzteres jedoch leichter zu merken ist.

Trotz aller Mängel gewann Diceware in bestimmten Kreisen immer noch an Beliebtheit und wird bis heute verwendet.

Die Hauptaufgabe moderner Forscher besteht darin, ein System zu schaffen, das alle Vorteile seiner Vorgänger vereint, aber versucht, ihre Probleme und Mängel zu vermeiden.

SystemgrundlagenUm ein neues System zu schaffen, wurde beschlossen, bestimmte Merkmale der Vorgänger zu kombinieren:

- spezialisiertes Wörterbuch und Phrasenvorlage;

- Erstellung eines mnemonischen * Bildes durch den Benutzer;

- Maskierung der eingegebenen Daten.

Mnemonik * - verschiedene Methoden und Techniken, um den Grad der Speicherung der einen oder anderen Information zu erhöhen.

Zunächst wurde das

VOA Special English Word List- Wörterbuch verwendet, das bereits 1959 erstellt wurde. Es richtete sich an Menschen, für die Englisch nicht ihre Muttersprache ist.

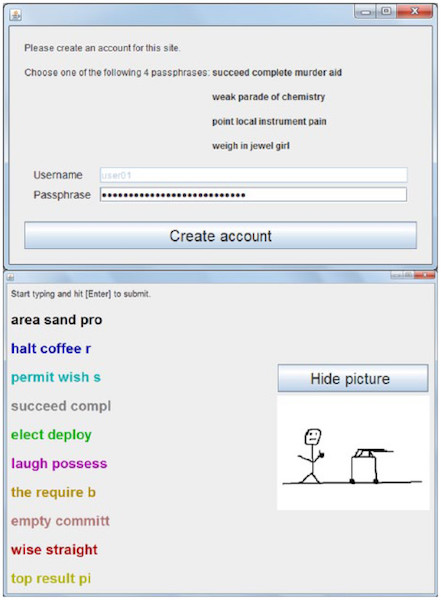

Die Einfachheit der Wörter garantiert nicht, dass der Benutzer diese Wörter mag. Die Möglichkeit zu geben, unendlich viele Phrasen zu generieren, bedeutet jedoch, den Sicherheitsgrad zu verringern. Daher gibt das Programm dem Benutzer einfach 4 zufällige Sätze, aus denen er einen auswählen kann, den er mag.

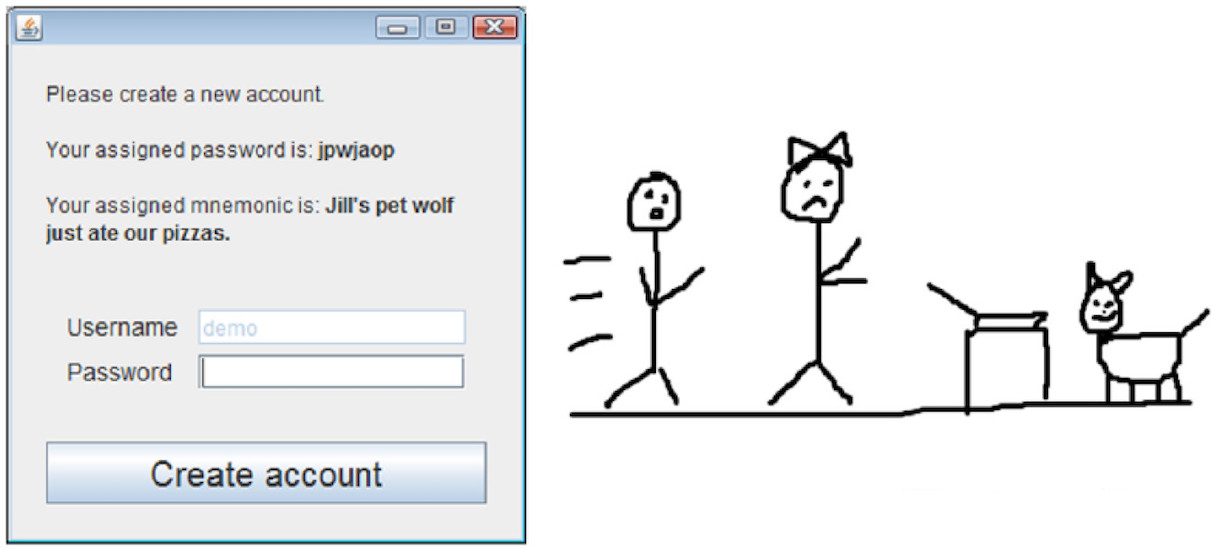

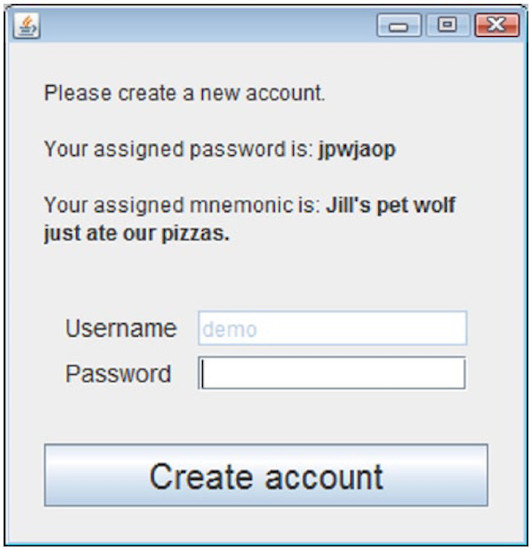

Bild Nr. 1: Das Programm gibt dem Benutzer eine Phrase, die ersten Buchstaben jedes Wortes entsprechen den Zeichen im Benutzerpasswort.

Bild Nr. 1: Das Programm gibt dem Benutzer eine Phrase, die ersten Buchstaben jedes Wortes entsprechen den Zeichen im Benutzerpasswort.Eine weitere kleine, aber nützliche Implementierung war das Erklärungswörterbuch. Um sicherzugehen, dass der Benutzer die Bedeutung des Wortes in der Passphrase vollständig versteht, wird beim Bewegen des Mauszeigers eine Interpretation ausgegeben.

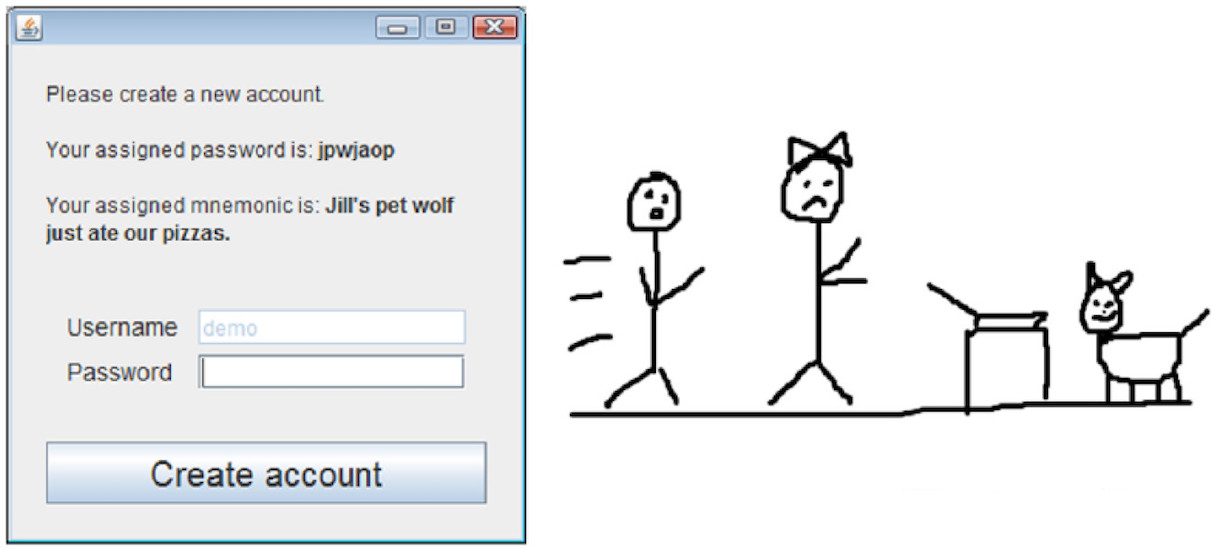

Das ungewöhnlichste, aber aus Sicht der Mnemonik sehr effektive war die Einführung eines einfachen grafischen Editors. Der Benutzer könnte basierend auf der empfangenen Passphrase ein Bild erstellen, das ihm helfen soll, sich das Passwort zu merken. Sehr unkonventionell, stimme ich zu. Jeder Visualisierungsprozess, insbesondere wenn das visualisierte Äquivalent einer Phrase vom Benutzer selbst erstellt wird, ermöglicht es jedoch, sich das Kennwort besser zu merken.

Bild Nr. 2: Eine grafische Darstellung einer Passphrase. Stimmen Sie zu, wenn Sie nur das Bild zeigen, können Sie das Passwort selbst kaum neu erstellen. Dies ist nur für jemanden möglich, der das Passwort kennt.

Bild Nr. 2: Eine grafische Darstellung einer Passphrase. Stimmen Sie zu, wenn Sie nur das Bild zeigen, können Sie das Passwort selbst kaum neu erstellen. Dies ist nur für jemanden möglich, der das Passwort kennt. Bild 3: Passwortmaskierung.

Bild 3: Passwortmaskierung.Das Verschleiern eines Passworts ist in erster Linie zum Schutz vor zufälligen Zeugen erforderlich, die möglicherweise sehen, wie Sie ein Passwort erstellen. Die gebräuchlichste Methode ist "

* " (

Sternchen ), die im Kennwortfeld anstelle der Zeichen selbst angezeigt wird. In derselben Studie wurde eine weitere Verkleidungsoption in das System eingeführt, die nach dem Prinzip „an einem auffälligen Ort verstecken“ arbeitet. Wie Sie auf Bild Nr. 3 sehen können, gibt es eine Liste von Passwörtern, von denen nur eines korrekt ist und der Rest Fälschungen sind. Diese Methode ist, wie Statistiken gezeigt haben, nicht schlechter als die Standard-Sternchenmaskierung (****).

Es gibt eine kleine Funktion. Gefälschte Passwörter bestehen aus Listenwörtern, die in diesem Passwort nicht verwendet werden. Wenn ein Angreifer versucht, ein Passwort nach dem Zufallsprinzip einzugeben, erkennt das System einen Versuch, eine „Fälschung“ einzugeben, und blockiert es, indem es Protokolle und eine Warnung über den Versuch sendet, sich in einen Vollbenutzer zu hacken. Die Frage ist - was ist, wenn der Benutzer einfach einen Fehler gemacht hat? Tatsache ist, dass ein Fehler bei der Eingabe eines Passworts und der Versuch, ein falsches Passwort einzugeben, äußerst unwahrscheinlich sind. Leider gibt es keine genaueren und begründeten Erklärungen der Forscher. Möglicherweise blockiert das System nicht bei der Eingabe der Anfangszeichen eines falschen Passworts, sondern nur bei der Eingabe des gesamten Passworts. Aber das ist nur meine Vermutung.

Die Forscher fügten dem System auch Fehlerbehebungen hinzu. Da das Wörterbuch nicht sehr groß ist, werden solche Korrekturen genau durchgeführt und führen nicht zu Ungenauigkeiten bei der Eingabe einer Passphrase. Gleichzeitig arbeitet das Fehlerkorrektur-Skript sowohl mit einem echten als auch mit einem falschen Kennwort, wodurch Sie die Systemsicherheit aufrechterhalten können.

SystemanforderungenDer Komplexitätsgrad des Systems wurde auf 40 Bit Entropie eingestellt. Um den Sicherheitsgrad zu erhöhen, reicht es aus, die Schlüsselerweiterungstechnik anzuwenden, wenn das ursprüngliche schwache Kennwort durch einen Algorithmus ausgeführt wird, der die Kennwortgröße für Brute Force zu groß macht (vollständige Aufzählung der Optionen).

Die Informationsentropie * ist ein Maß für die Unsicherheit oder Unvorhersehbarkeit von Systemen.

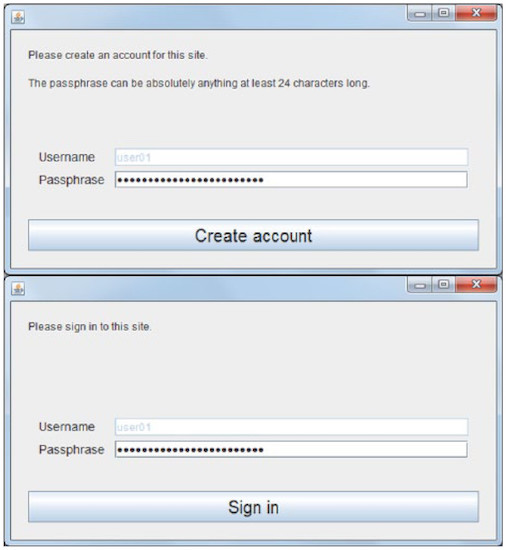

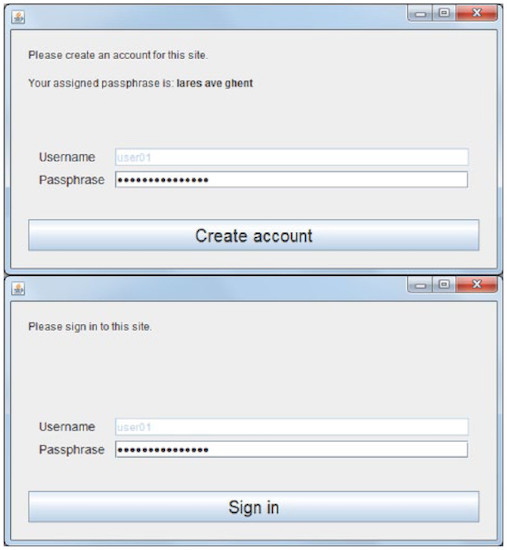

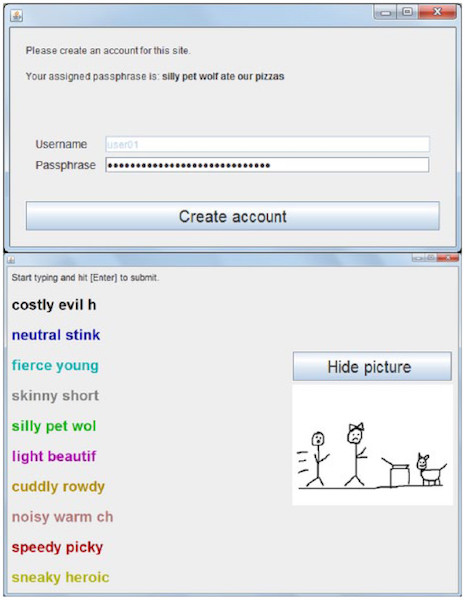

Das Passphrase-System verfügt über 4 Optionen. Unten finden Sie Screenshots und eine Beschreibung von jedem von ihnen.

Option I:

Die vom Benutzer generierte Phrase muss aus mindestens 24 Zeichen (einschließlich Leerzeichen) bestehen. Es gibt keine weiteren Anforderungen. Mnemonics werden nicht verwendet und die Kennwortmaskierung ist Standard (******).

24 Zeichen = 1 Zeichen x 4 Bit + 7 Zeichen x 2 Bit + 12 Zeichen x 1,5 Bit + 4 Zeichen x 1 Bit = 40,0 Bit Entropie.

Option II:

Die Phrase wird vom System generiert und besteht aus 3 Wörtern, die zufällig aus mehreren Listen ausgewählt wurden (Diceware8k, Beales alternative Liste und 1Password erweiterte englische Diceware-Liste). Die Gesamtzahl der Wörter beträgt 10326. Mnemonics werden nicht verwendet, und die Kennwortmaskierung ist Standard (******).

3 Wörter x log

2 10326 Wortvarianten = 40,0 Bit Entropie.

Option III:

Die Phrase wird aus vier vom System vorgeschlagenen Optionen ausgewählt, von denen jede aus 4 Wörtern besteht. Als Basis für Wörter verwendet Spezielle englische Liste, 1450 Wörter. Interpretation der angewandten Wörter. Es ist möglich, im Editor Gedächtnisbilder zu erstellen, die beim Anmelden angezeigt werden. Fehlerbehebung enthalten. Die Kennwortmaskierung erfolgt nach der Fake-Methode.

4 Wörter x log

2 1450 Wortvarianten - log

2 4 Phrasenvarianten = 40,0 Entropiebits.

Option IV:

Die Phrase wird vom System generiert und besteht aus 6 Wörtern. Es ist möglich, im Editor Gedächtnisbilder zu erstellen, die beim Anmelden angezeigt werden. Fehlerbehebung enthalten. Die Kennwortmaskierung erfolgt nach der Fake-Methode.

log

2 (151 x 151 x 155 x 61 x 78 x 66) mögliche Kombinationen = 40,0 Entropiebits.

Das System ist also theoretisch bereit. Jetzt müssen Sie es in der Praxis überprüfen.

Praktische TestsUm den Test durchzuführen, versammelten die Forscher eine Gruppe von Personen - 52 Personen (28 Männer und 24 Frauen), deren Alter zwischen 20 und 61 Jahren lag.

Über das

lateinische Quadrat * wurden 4 Varianten des Systems unter den Teilnehmern verteilt.

Lateinisches Quadrat * - Eine Tabelle, die mit Elementen der Menge gefüllt ist, sodass die Elemente in jeder Zeile und Spalte nicht wiederholt werden.

Nach einer kurzen Bekanntschaft mit dem Zweck der Studie musste jeder der Teilnehmer innerhalb von 5 Minuten eine Passphrase und ein Gedächtnisbild erstellen. Danach füllte der Teilnehmer die Fragebögen

NASA-TLX und

SUS aus .

<b> NASA-TLX </ b> - NASA Task Load Index. (Beispielfragebogen) <b> SUS </ b> - Systembenutzbarkeitsskala. (Beispielfragebogen) Der nächste Schritt bestand darin, die generierten Passphrasen zu verwenden. Die Teilnehmer mussten sich bei 4 Konten (4 Varianten des Anmeldesystems) anmelden, die sie zuvor erstellt hatten. Die Anzahl der Versuche war auf fünf begrenzt. Nach jedem Eintrag füllten die Teilnehmer erneut die NASA-TLX- und SUS-Fragebögen aus. Sie mussten auch den Sicherheitsgrad und die Gesamtqualität einer bestimmten Version des Zugangssystems bewerten.

Eine Woche später kehrten Teilnehmer, denen das Aufzeichnen von Passwörtern verboten war, zurück, um die Bühne mit dem Zugang zu den Konten erneut zu passieren.

Die Teilnehmer traten auch in die Rolle der Peeper ein. Sie durften sich gegenseitig ausspionieren, während sie ein Gedächtnisbild für eine Passphrase erstellten. Danach hätten sie versuchen sollen, die Passphrase selbst zu erraten.

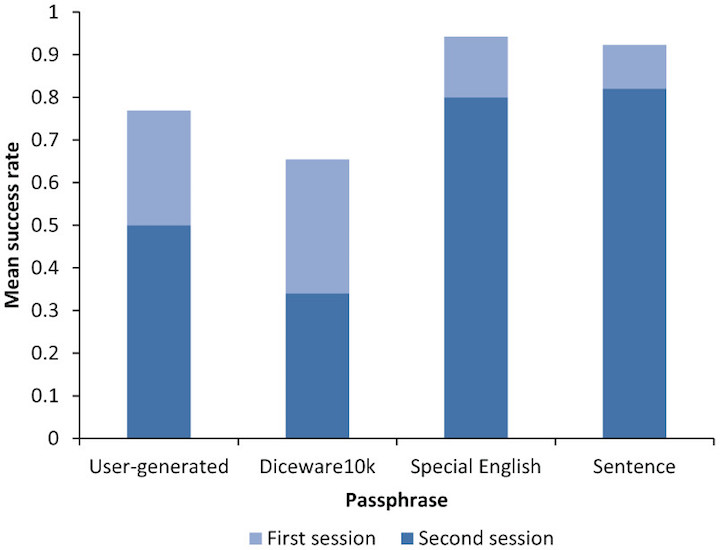

Testergebnisse und ZusammenfassungEine Analyse der Testergebnisse ergab, dass die letzten beiden Optionen für das Zugangssystem am effektivsten waren. 82% der Probanden haben den Schritt der erneuten Eingabe von Konten auf der Basis von Spezial-Englisch erfolgreich abgeschlossen. Zum Vergleich: Nur 50% haben dieselbe Phase erfolgreich bestanden, als ein System verwendet wurde, in dem der Benutzer selbst Passphrasen erstellt hat. Bei Diceware10k ist die Zahl sogar noch schlechter - nur 34%. Ein solch bedeutender Sprung in der Wirksamkeit neuer Systeme ist mit der Verwendung der Tippfehlerkorrektur und -maskierung durch die gefälschte Methode verbunden.

Die obige Grafik zeigt, wie sich die Leistungsindikatoren eines bestimmten Systems geändert haben: Hellblau - die erste Anmeldung am System nach dem Erstellen des Kontos, Dunkelblau - die zweite Anmeldung am Konto. Wie wir sehen können, waren es Spezial-Englisch und Passphrasen als integrale Sätze, die das beste Ergebnis zeigten.

82% sind jedoch nicht der ultimative Traum für unsere Zeit, da es sich um Systeme zum Schutz von Daten handelt. Die Forscher behaupten, sie hätten den Schwierigkeitsgrad bei der Erledigung von Aufgaben für Fächer absichtlich überschätzt, während in Wirklichkeit alles einfacher wäre. Zuerst mussten die Probanden 4 Passphrasen hintereinander erstellen und sich mit oder ohne mnemonische Hilfe an sie erinnern. Es war unmöglich und nicht notwendig, die erstellten Passwörter aufzuschreiben, da die Probanden eine Belohnung (eine Geschenkkarte für 20 USD) nicht für das beste Ergebnis, sondern für die Teilnahme selbst erhielten. Ich bin damit einverstanden, dass solche Maßnahmen nicht so eindeutig sind und nicht garantieren können, dass einer der Testteilnehmer seine Passwörter nicht lernt, nur um das beste Ergebnis zu erzielen. Natürlich können Sie alle Teilnehmer in Glasräumen ohne Zugang zur Außenwelt einsperren und dann nach einer Woche überprüfen, wie gut das System ihnen hilft, sich ihre Passwörter zu merken. Aber das wäre natürlich nicht sehr menschlich, selbst um der Reinheit des Experiments willen.

In jedem Fall werden Wissenschaftler in Zukunft Tests unter Berücksichtigung der oben beschriebenen Fehlerfaktoren durchführen, um zu bestätigen, dass ihre „Laborergebnisse“ nur unter realen Bedingungen zunehmen werden. Sie sind sich ihrer Idee so sicher.

In Bezug auf die „Spionage“ unterschieden sich die Ergebnisse aller Varianten der Systeme nicht wesentlich. Wie erwartet war das Ausblenden des Passworts mit einem Sternchen und die Verwendung von Phrasen-Fälschungen ein ebenso wirksames Maß für den Schutz vor neugierigen Blicken.

Messungen des Schutzgrades gegen Maschinenhacking zeigten, dass das System mit Benutzerpassphrasen diese Aufgabe schlechter als jeder andere bewältigt. Das Hacken einer Passphrase erforderte durchschnittlich 224 Suchversuche, und dies sind etwa 1000 Versuche weniger als bei anderen Versionen des Systems. Und der Entropieindikator war als Kennwortkomplexität 10 Bit kleiner als andere Optionen.

Eine Analyse der Sicherheit gegen Cracker (Personen, keine Programme) ergab ein unerwartetes Ergebnis. In diesem Fall erwies sich die Variante der Benutzerpassphrasen und Diceware10k, die in früheren Indikatoren zurückblieb, als am besten geschützt. Hier taucht die negative Komponente des Mnemonik-Assistenten auf. Bilder, die von Benutzern erstellt wurden, um die Speicherbarkeit von Passwörtern zu verbessern, halfen Crackern, das richtige Passwort zu finden und infolgedessen unbefugten Zugriff auf das Konto zu ermöglichen. Der Vulnerabilitätskoeffizient war jedoch nicht so groß (von 0,4 bis 0,6). Mit anderen Worten, wenn ein Angreifer die Erstellung eines durch ein Sternchen geschützten Kennworts ausspioniert, ist es für ihn viel einfacher, ein Konto zu hacken, als wenn er nur das Mnemonik-Image verwendet.

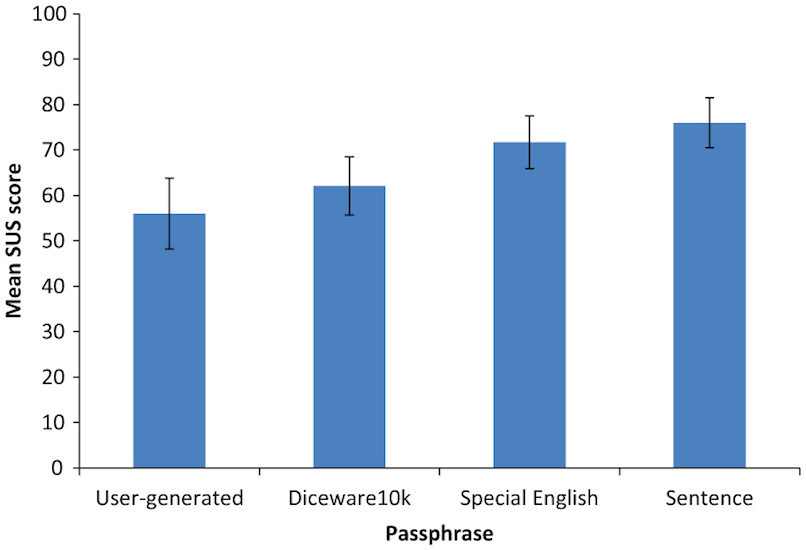

Diese Grafik zeigt, wie die Probanden 4 Optionen für das Zugangssystem bewerteten. Die beste Option war mit logischen Sätzen. Die schlechteste Option war, wenn die Probanden selbst ihre Phrasen erstellten. Dies ist sehr bemerkenswert, da davon ausgegangen werden kann, dass das Erstellen einer Phrase nach Ihrem Geschmack den Grad des Auswendiglernen erhöhen sollte, wenn ich so sagen darf. Die Anweisungen des Systems, in diesem Fall die von ihm erzeugten Phrasen, wurden jedoch besser in Erinnerung behalten. Eine völlig entgegengesetzte Einschätzung wurde erwartet, da die meisten Befragten laut zuvor gesammelten Statistiken die Erstellung eines Passworts durch das System selbst als etwas Kompliziertes und Ärgerliches betrachteten.

Forscher glauben, dass ihr System solche Epitheta dank eines Gedächtnisassistenten und eines Skripts zur Korrektur von Rechtschreibfehlern vermeiden konnte.Für eine detailliertere Kenntnis der Details der Studie empfehle ich, den Bericht von Wissenschaftlern zu lesen.NachwortTrotz aller Versuche verschiedener Gruppen von Forschern und Entwicklern wurde die Masseneinführung von Passphrasen noch nicht skizziert. Dies sei vor allem auf die technische Umsetzung solcher Systeme zurückzuführen. Sie schlagen vor, dass die Möglichkeit, dem Benutzer die Möglichkeit zu geben, unabhängig eine Passphrase zu erstellen, die Sicherheit beeinträchtigt, da der Faktor Mensch die Auswahl der Wörter und die Phrase selbst als Ganzes stark beeinflusst. Mit anderen Worten, viele Benutzer erstellen weiterhin einfache Kennwörter, und Kennwortkennwörter leiden nicht weniger unter diesem Trend. Wenn das System eine Passphrase generiert und hier die Beziehung zum Benutzer in der Phase der Erstellung des Schutzes beendet ist, führt dies für die meisten Menschen ebenfalls zu einer Ablehnung. Es ist notwendig, nicht nur neue Methoden zu entwickeln, um den Grad der Passwortsicherheit zu erhöhen und ihre Form zu ändern.Einführung neuer Bedingungen für ihre Erstellung usw., aber auch, um dem Benutzer zu helfen, dieses Passwort im Kopf zu behalten. Übertriebenes Beispiel: Einmal in den Nachrichten gab es eine Geschichte über einen unglücklichen Mann, dessen Kreditkarte gestohlen wurde. Alle Ersparnisse wurden ihr nur abgezogen, weil er seinen PIN-Code darauf geschrieben hatte. Ja, das Erinnern an 4 Ziffern und einen Satz von 6 Wörtern sind völlig verschiedene Dinge, aber mit einem gemeinsamen Anfang.Vielleicht erscheint Ihnen die obige Studie jedoch absurd oder einfach unangemessen, und sie hat ein Existenzrecht. Ich persönlich betrachte es durch das Prisma von Menschen mit problematischem Gedächtnis, das Forscher überraschenderweise in ihrer Arbeit nicht erwähnen. In der Tat leiden viele Menschen an einer Gedächtnisstörung, und es muss einige Methoden geben, um die in ihrem Bewusstsein verborgenen Informationen zu bewahren und zu rekonstruieren. Deshalb glaube ich, dass der mnemonische Assistent des Eingabesystems zwar nicht die Spitze der gewünschten, aber auch eine sehr interessante und sogar unterhaltsame Methode ist.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

3 Monate kostenlos bei Bezahlung eines neuen Dell R630 für einen Zeitraum von sechs Monaten -

2 x Intel Deca-Core Xeon E5-2630 v4 / 128 GB DDR4 / 4 x 1 TB Festplatte oder 2 x 240 GB SSD / 1 Gbit / s 10 TB - ab 99,33 USD pro Monat , nur bis Ende August, Bestellung kann

hier sein .

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?