In dem Kultfilm vom Anfang des zweitausendsten, "Passwort" Schwertfisch ", muss ein talentierter Hacker innerhalb einer Minute ein Passwort abholen. Ein Freund hilft ihm dabei, der vorsichtig eine Pistole an der Schläfe hält und eine temperamentvolle Blondine, die sich unter dem Tisch versteckt. Was soll ich tun, wenn keine solchen Freunde in der Nähe sind und ich ein Passwort finden muss? Zum Beispiel während Penetrationstests ...

Eine kleine, aber wichtige Warnung: Wenn der in diesem Artikel vorgeschlagene Ansatz nicht im Rahmen von Sicherheitstestprojekten verwendet wird, können Ihre Handlungen leicht unter Artikel 272 des Strafgesetzbuchs der Russischen Föderation fallen (illegaler Zugriff auf Computerinformationen).

Um eine effektive Strategie zum Erraten von Passwörtern zu entwickeln, sollte ein ethischer Hacker versuchen, in die Köpfe von Benutzern und Administratoren zu gelangen.

Welche Faktoren beeinflussen unsere Passwortwahl?

Sie können mindestens die folgenden drei nennen:

- Leichtigkeit des Erinnerns;

- Einschränkungen bei der Wahl des vom System auferlegten Passworts;

- Die Anzahl der Personen, die dieses Passwort für ihre Aktivitäten verwenden.

Woran können sich Benutzer leicht erinnern?

Betrachten Sie die Dinge, an die wir uns am leichtesten erinnern können:

1) Was ist vor meinen Augen.

Vor unseren Augen erscheinen am häufigsten Marken von Monitoren, Laptops, Computermäusen und Tastaturen mit der Aufschrift „Passwort:“. Es heißt, dass die Wahl eines so trivialen Passworts wie "Passwort" durch Hillary Clintons Wahlkampfmanagerin die Ergebnisse der amerikanischen Wahlen katastrophal beeinflusst hat.

2) Das ist wichtig.

Wichtig für eine Person:

- angenehme Erinnerungen und verwandte Daten: zum Beispiel das Datum der Hochzeit;

- Beziehung: Name eines geliebten Menschen. Napoleon würde einen niedlichen Josephine wählen;

- Eigentum: Automarke. James Bond würde sich nicht ändern und sich für Erstaunen entscheiden, und wenn er es tat, dann bmw;

- Zuneigung: Kosename. Emil von Lenneberg würde den Spitznamen seines kleinen Freundes verewigen: svinushok;

- Traum: Urlaub an einem bestimmten Ort. Das temperamentvolle Mädchen aus dem Film würde wahrscheinlich das wundervolle Bali wählen;

- Arbeit: Name der Organisation oder deren Typ. Die Brüder Lehman würden eine klare Entscheidung treffen - Bank.

- Hobbys: Sport, Sammeln, Musik. Nun, wer mag keine Beatles?

3) Woran sich die Finger erinnern:

- geometrische Figur auf der Tastatur: QWERTY;

- Zeichenfolge: 12345678.

4) Welche Art von System / Site:

- Systemname;

- Wörter, die mit dem Geschäftsprozess verbunden sind, den es automatisiert. Zum Beispiel gab es im Sommer 2015 ein Leck an Passwörtern von Benutzern, die gerne nach links gehen und über die Ashley Madison-Website nach heißen Satelliten und Gefährten suchen. Unter Passwörtern finden sich häufig Optionen wie: 67lolita, 68cougar, love69pussies, lovesex.

Im Jahr 2014 gab es ein großes Leck an Google Mail-, Yandex- und Mail.ru-Passwörtern. Passwortlisten wurden von varagian im Artikel "Analyse von durchgesickerten Passwörtern Gmail, Yandex und Mail.Ru" analysiert , und Sie können sehen, dass Benutzer Passwörter genau nach dem betrachteten Schema auswählen.

Wie wirken sich Kennwortschutzbeschränkungen auf die Auswahl von Kennwörtern durch den Benutzer aus?

Um Benutzer in vielen Systemen zu schützen, haben Entwickler einen Mechanismus für Kennwortrichtlinien bereitgestellt, der leider (zum Glück für ethische Hacker) nicht immer verwendet wird. Berücksichtigen Sie die Einschränkungen und wie sie von kreativen Benutzern implementiert / verwaltet werden.

Typische Einschränkungen für Kennwortrichtlinien:

- Passwortlänge (normalerweise mindestens 8);

- Verwendung von Zeichen in verschiedenen Registern;

- die Verwendung von Kombinationen aus Buchstaben und Zahlen;

- Verwendung von Sonderzeichen;

- Verbot der Verwendung des vorherigen Passworts.

Es ist nicht schwierig, ein Passwort mit mehr als 8 Zeichen zu finden, aber die Verwendung von Zeichen in verschiedenen Registern ist bereits schwierig, da Sie sich merken müssen, welches Zeichen in Ihrem Passwort in Großbuchstaben geschrieben wurde. Die naheliegendste und wahrscheinlichste Lösung: Wählen Sie das erste oder letzte Zeichen.

Wenn das System Sie zwingt, Zahlen hinzuzufügen, sind die Benutzer hier etwas erfinderischer:

- Fügen Sie am Anfang oder Ende Zahlen hinzu. In der Regel von eins bis 4. Dementsprechend kann es nur eine Ziffer sein, wie im allgemeinen Passwort "Passwort1", wenn zwei, dann wird der Benutzer höchstwahrscheinlich ein Jahr oder Alter wählen, wie im Passwort "68cougar" aus unserem erotischen Beispiel. Wenn es drei Ziffern gibt, können sie einfach die Sequenz "123" sein. Wenn der Benutzer 4 Ziffern hinzufügen möchte, ist dies ein Jahr in voller Schreibweise: „Alexander2018“.

- Ersetzen Sie Buchstaben durch ähnliche Zahlen: A = 4, E = 3, I = 1, O = 0. Besonders kreative Benutzer können l33t vollständig nutzen

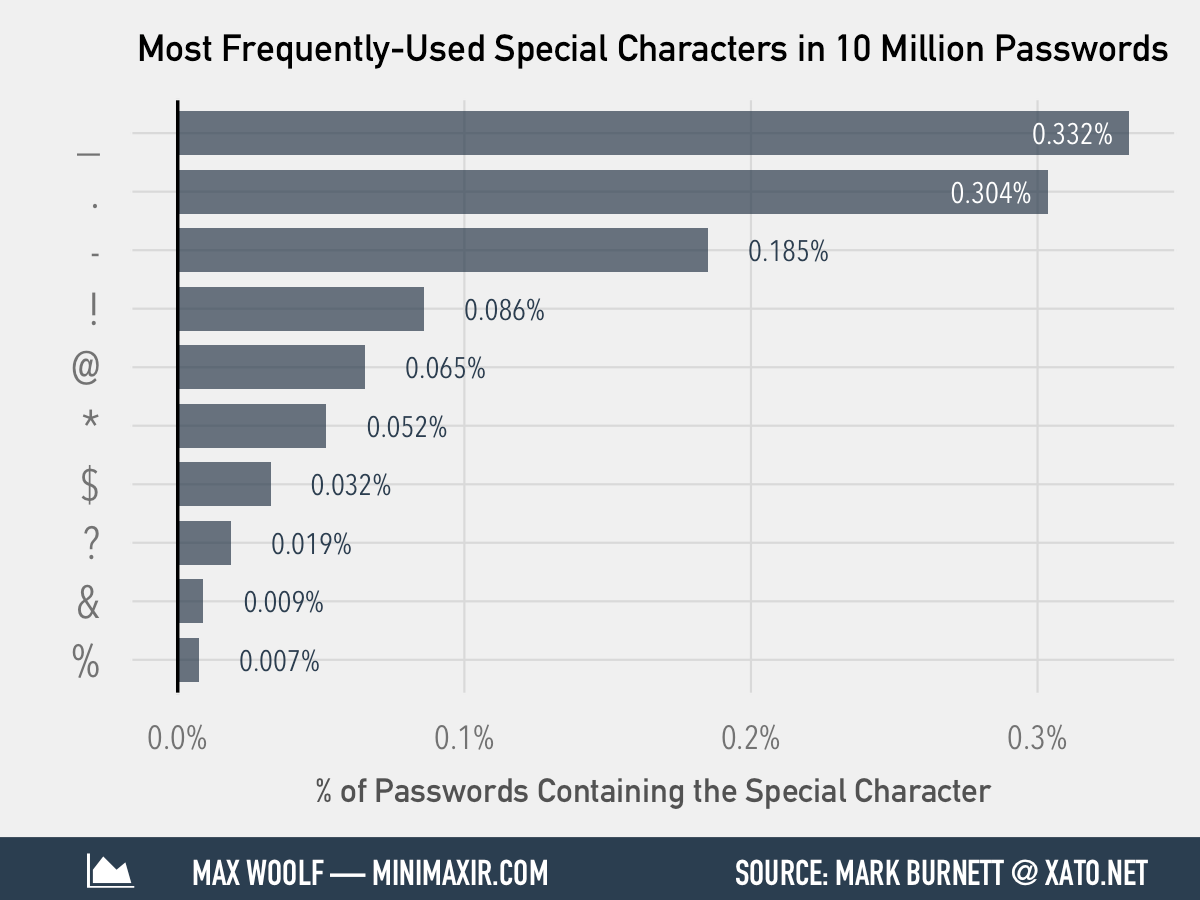

Wenn Sonderzeichen verwendet werden müssen, verwenden Benutzer in der Regel eines der bekanntesten Sonderzeichen, wie in der folgenden Abbildung dargestellt:

Nichts ist ärgerlicher, als die Verwendung des alten Passworts zu verbieten, und Benutzer haben gelernt, diese Einschränkung zu umgehen, indem sie minimale Änderungen vorgenommen haben, z. B. indem sie die Zahl am Ende ihres Passworts um 1 erhöht haben: Es war "Alexander2018", es wurde "Alexander2019".

Wenn ein ethischer Hacker diese kleinen Tricks der Benutzer versteht, ist es recht einfach, die Liste der Kandidatenwörter für ein Passwort einzugrenzen.

Anzahl der Passwortbenutzer

Wenn das Kennwort von vielen Benutzern verwendet wird, z. B. von Systemadministratoren oder Schülern im Klassenzimmer, ist es in der Regel nicht sehr kompliziert (z. B. Übereinstimmung mit dem Kontonamen) und bleibt häufig so, wie es vom Anbieter festgelegt wurde Default.

Passwortstrategie

Nachdem wir uns mit den Nuancen der Passwortauswahl durch Benutzer befasst haben, können wir auch während der Penetrationstests eine Strategie zur Passwortauswahl entwickeln.

Wir legen die Ausgangsbedingungen fest:

- Wir führen Penetrationstests durch (ausschließlich ethisches Hacken).

- Es gibt Systeme mit einem Autorisierungsmechanismus für ein Login-Passwort-Paar.

- Wir möchten die maximale Anzahl von Benutzerkonten in der maximalen Anzahl von Systemen gefährden.

- Wir betrachten nur die Online-Passwortauswahl (wir berücksichtigen nicht das Knacken von Hashes).

Schritt 1. Definieren von Benutzerkontonamen

Für eine erfolgreiche Autorisierung reicht normalerweise ein Passwort nicht aus. Sie müssen auch den Kontonamen kennen. Wir werden herausfinden, wie wir es bekommen.

Option 1. Abrufen einer Liste von Konten mithilfe einer Sicherheitsanfälligkeit im System.

Beispielsweise kann ein Windows-Domänencontroller so konfiguriert werden, dass ein anonymer Benutzer eine Liste von Benutzerkonten abrufen kann.

Jeder kann seinen Domänencontroller auf diese Möglichkeit überprüfen, z. B. mit dem Befehlszeilenprogramm rpcclient von Scanner-VS :

- Wir sind mit dem Domänencontroller verbunden und drücken auf die Aufforderung zur Eingabe des Passworts einfach die Eingabetaste:

rpcclient -U "" IP_controller_domain_address - Führen Sie den integrierten Befehl enumdomusers aus

rpcclient $> enumdomusers

Option 2. Erstellung einer Liste basierend auf "Intelligenz" und Analyse.

Benutzernamen werden auch in kleinen Organisationen von Administratoren basierend auf einem Standard festgelegt. Die gebräuchlichsten Optionen: der erste Buchstabe des Namens + Nachname: adorofeev, das gleiche, aber durch den Punkt a.dorofeev, vollständiger Name + Nachname: alexander.dorofeev. Außerdem stimmen die Namen der internen Konten häufig mit denen des E-Mail-Kontos überein, sodass die Regel zum Generieren eines Benutzernamens einfach durch "googeln" der Adressen der im Internet angezeigten Mitarbeiter festgelegt werden kann. Auf der Grundlage der Liste der Mitarbeiter, die aus dem internen Telefonverzeichnis abgerufen werden können, kann auch eine vollständige Liste erstellt werden soziale Netzwerke. Im Extremfall können Sie Kombinationen der gebräuchlichsten Vor- und Nachnamen gemäß den gängigsten Regeln zum Erstellen von Kontonamen bilden.

Option 3. Die am häufigsten verwendeten Konten und Standardeinträge.

Viele Systeme haben Standardkonten. Dies ist mindestens der Administrator oder Administrator. In einigen Systemen gibt es ziemlich viele davon, so dass Sie in Oracle DBMS SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB finden können. Dementsprechend ist es sinnvoll, die Handbücher der Systemadministratoren zu lesen, die Sie testen möchten.

In den Systemen gibt es häufig Konten, die sehr einfach zu berechnen sind. Wenn das Unternehmen beispielsweise über eine Schulungsklasse verfügt, ist die Wahrscheinlichkeit, dass Lehrer- und Schülerkonten vorhanden sind, recht hoch. Und in wie vielen Systemen hat jemand kein Testkonto erstellt?

Schritt 2. Die anfängliche Auswahl der Passwörter

Wenn wir wissen, welche Konten in welchen Systemen in der getesteten IT-Infrastruktur wir kompromittieren möchten, können wir die Reihenfolge der Systeme für den Angriff bestimmen:

| Nein, nein. | Klasse von Systemen | Konten | Passwörter |

|---|

| 1 | Domänencontroller | Mitarbeiterkonten, administrativ, typisch. | Am häufigsten. |

| 2 | Geschäftsanwendungen | Mitarbeiterkonten, administrativ, typisch. | Am häufigsten. |

| 3 | DBMS | Mitarbeiterkonten, administrativ, typisch, Standard. | Am häufigsten standardmäßig

|

| 4 | Spezielle Systeme und Dienste: Backup, FTP usw. | Standardmäßig administrativ. | Standardmäßig am häufigsten. |

| 5 | Aktive Netzwerkausrüstung | Standardmäßig administrativ. | Standardmäßig am häufigsten. |

Wenn auf den Systemen die Kontosperrung nach mehreren erfolglosen Versuchen aktiviert ist (in der Regel wird die Nummer 5 ausgewählt) und die Testzeit begrenzt ist und zwischen den Versuchen, den Zähler zurückzusetzen, keine Zeitüberschreitung festgelegt werden kann, ist es sinnvoll, alle Benutzer zu "durchlaufen". Überprüfen der folgenden wahrscheinlichen Passwörter:

- QWERTY;

- Passender Kontoname

- leer.

Schritt 3. Erweiterung der Einflusszone

Nachdem ein ethischer Hacker Kontokennwörter erhalten hat, muss er sich zunächst anmelden und sehen, auf was er Zugriff hat.

Wenn Sie Zugriff auf das Dateisystem erhalten, müssen Sie nach folgenden Dateien suchen:

- Konfigurationsdateien, die Informationen zu IP-Adressen und Konten enthalten können;

- Systemsicherungen, Betriebssystemabbilder zum „Rollen“ auf neuen Computern. Sie können häufig Kennwort-Hashes daraus extrahieren.

- SQL-Skripte, die häufig auch nützliche Informationen enthalten.

Ausgewählte Kennwörter und Konten für ein System müssen für andere überprüft werden, da Benutzer, einschließlich Administratoren, dieselben Kennwörter auf verschiedenen Systemen verwenden möchten.

Hinweis für einen ethischen Hacker: In großen Organisationen gibt es häufig Testumgebungen, in denen Daten verwendet werden, die aus einer nicht ganz so alten Sicherung der Kampfsystemdatenbank wiederhergestellt wurden. Gleichzeitig sind Testumgebungen normalerweise schlecht geschützt. Beispielsweise können mehrere Administratorkonten und einfache Kennwörter vorhanden sein. Der Kompromiss eines solchen Systems führt dazu, dass Testspezialisten Zugriff auf Benutzerkennwort-Hashes erhalten, die häufig für ein Kampfsystem relevant sind.

Online-Passwort-Tools und Wörterbücher

Das klassische Tool zum Online- Erraten von Passwörtern ist das Befehlszeilenprogramm thc-hydra. Für ethische Hacker und Administratoren, die Komfort mögen, ist diese Funktionalität mit einer intuitiven Oberfläche in unserem Scanner-VS-Komplex verfügbar:

Der Schlüssel zum erfolgreichen Erraten von Passwörtern ist auch die Verfügbarkeit gut geschriebener Wörterbücher, aber es gibt Probleme damit. Wörterbücher, die mit modernen Analysewerkzeugen für die innere Sicherheit geliefert werden, enthalten nicht immer wirklich nützliche Wörter. Fügen Sie beispielsweise ein Standardwörterbuch hinzu, das mit einem kostenlosen Dienstprogramm verteilt wird. Die Lösung ist natürlich einfach, aber nicht sehr effektiv. Wie können Sie sich einen russischen Benutzer vorstellen, der Passwörter wie Fußball, Cutiepie, Maganda oder Mustang wählt? Wie viele glückliche Ford Mustang-Besitzer gibt es in einer durchschnittlichen russischen Stadt? Manchmal enthalten sie ein wunderbares Wörterbuch, das hauptsächlich auf standardmäßig hinterlassenen Passwörtern basiert, aber normale Benutzer und ihre bevorzugten Passwörter völlig vergisst.

Wir haben uns entschlossen, diese ärgerliche Situation zu korrigieren, und unsere Kennwortlisten zusammengestellt, die jetzt nicht nur Benutzern unseres Scanner-VS-Sicherheitstestkomplexes, sondern auch allen auf der Website unserer Lösung im Abschnitt Kennwörter zur Verfügung stehen :

Passwortlisten:

- TOP-157

- TOP-25

- Zahlenfolgen

- Termine

- Tastatursequenzen

- Gemeinsame männliche Namen

- Gemeinsame weibliche Namen

Kontolisten:

- Benutzerdefinierte Herren: Vorname des Vornamens + Nachname

- Benutzerdefinierte Herren: Vorbuchstabe des Vornamens + Punkt + Nachname

- Benutzerdefinierte Herren: Vorname + Punkt + Nachname

- Benutzerdefinierte Frauen: Anfangsbuchstabe eines Vor- und Nachnamens

- Benutzerdefiniert weiblich: erster Buchstabe des Vornamens + Punkt + Nachname

- Benutzerdefinierte Frau: Vorname + Punkt + Nachname

Fazit

Der Hacker aus dem Film „Password Swordfish“ hatte Glück und konnte trotz der Ablenkungen und des chaotischen Arbeitsstils ein Passwort abholen und am Leben bleiben. Mit einem strukturierten Ansatz erhöhen ethische Hacker ihre Erfolgschancen bei Penetrationstests und verlassen sich weniger auf Glück. Dieser Ansatz funktioniert, solange Passwörter von Personen ausgewählt werden.