Wir möchten unsere Erfahrungen mit 1cloud-Servern teilen. Wir möchten niemanden beschuldigen, sondern das Problem nur öffentlich zur Schau stellen, damit 1cloud-Mitarbeiter die Motivation haben, eine detaillierte Analyse dieses Problems durchzuführen.

Alles begann mit der Tatsache, dass wir in den letzten Monaten auf Windows-Servern 1cloud eine abnormale Auslastung bemerkten, der jedoch keine große Bedeutung beigemessen wurde, da Windows-Server hauptsächlich zur Ausführung verschiedener kleiner Aufgaben wie der Verwendung eines Browsers und anderer Programme verwendet wurden, insbesondere nicht es bestand der Wunsch herauszufinden, was da war und wie.

Aber neulich gab es eine sehr unangenehme und beleidigende Situation seitens der 1cloud-Mitarbeiter, die uns dazu veranlasste, diesen Artikel zu veröffentlichen. Wir verwenden 1cloud Server seit ungefähr 1,5 bis 2 Jahren. Wir haben die Regeln für die Verwendung von Servern nicht verletzt. Ich war unangenehm überrascht, als ich mich in mein Konto einloggte und sah, dass alle 40 unserer Server mit dem Hinweis „Server wird vom Administrator blockiert. Grund für die Blockierung: Brute Force. "

Ich wollte an den Support schreiben und sah eine neue Nachricht vom technischen Support, die lautete:

Guten Tag.

Von Ihrem IP 111.111.11.111-Server wurde eine abnormale Netzwerkaktivität aufgezeichnet: Es wird versucht, eine Verbindung zu einer großen Anzahl beliebiger Server an Port 22 (SSH) herzustellen.

Der Server wurde möglicherweise gehackt. Sie müssen das Problem schnell beheben.

Wenn auf diese Anforderung nicht reagiert wird, wird der Server vom Netzwerk getrennt.

Aufgrund eines Mitarbeiterfehlers oder aufgrund von Problemen mit dem Serververwaltungssystem wurden alle 40 Server anstelle eines Problems ausgeschaltet und waren einen Tag lang nicht verfügbar. Der Support erhielt die folgende Nachricht:

Die Server sind entsperrt und werden automatisch eingeschaltet. Nach internen Anweisungen sollte ein Problemserver getrennt werden, dieser Vorfall wird untersucht.

Um solche Situationen zu vermeiden, reagieren Sie bitte schneller auf die Behandlung.

Bitte melden Sie auch die Beseitigung eines Problems mit dem Server.

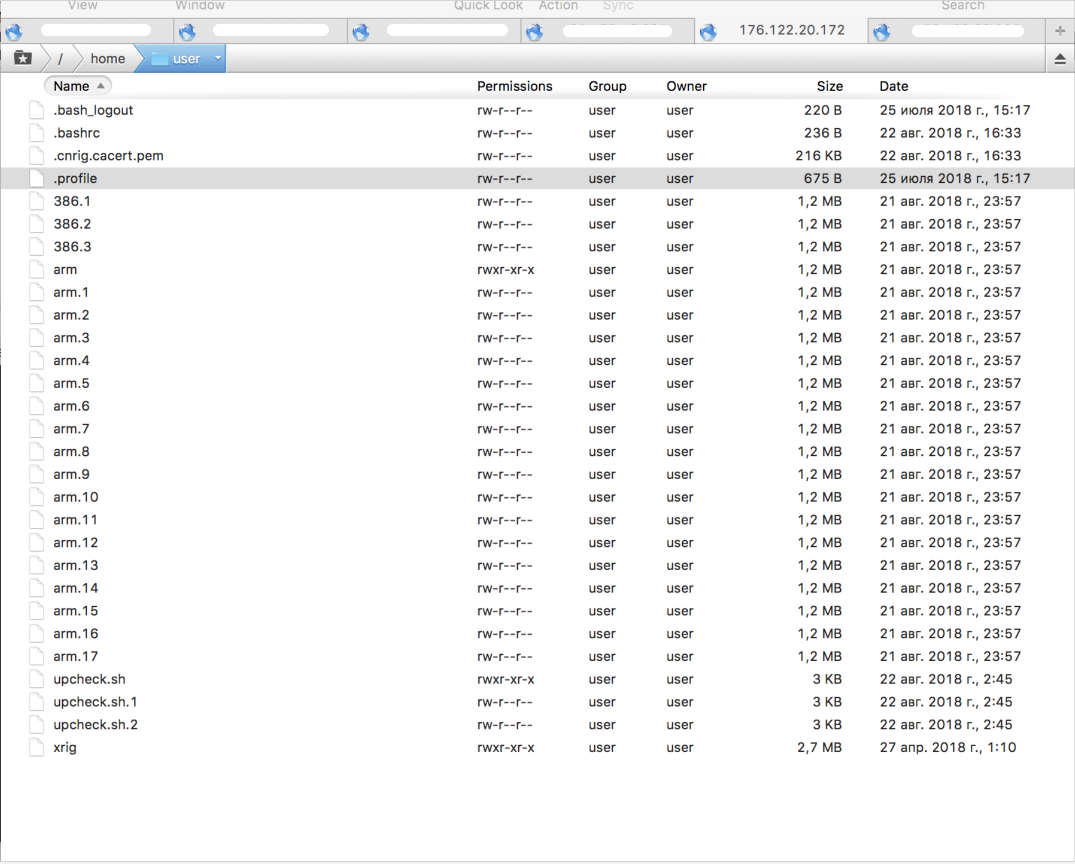

Dies ist natürlich eine unangenehme Situation, aber es passiert, dachte ich, und wir begannen, das Problem zu lösen, das dazu führte, dass die Server blockiert wurden. Die Server wurden nicht automatisch eingeschaltet, wie uns versprochen wurde, und ich musste alle Server manuell starten, aber dies ist eine Kleinigkeit im Vergleich zum Hauptproblem. Beim Server angemeldet und sofort bemerkt, dass wir am 20. August zum letzten Mal über ssh eine Verbindung hergestellt haben und am 21. und 22. verschiedene schädliche Dateien auf den Server hochgeladen wurden. Wie sich herausstellte, wird bei der Erstellung jedes Servers in 1cloud ein zweifelhafter Benutzer "Benutzer" hinzugefügt, in dessen Ordner in Zukunft eine Reihe schädlicher Dateien angezeigt werden, einschließlich des xrig-Miners.

Sie riefen den Support an, erklärten die Situation und fragten, welche Art von Benutzer "Benutzer" beim Erstellen des Servers hinzugefügt wird und welche schädlichen Dateien in seinen Ordnern erstellt werden. Der Mitarbeiter des technischen Supports versuchte zu leugnen, dass der Benutzer "Benutzer" beim Erstellen des Servers automatisch hinzugefügt wurde, und behauptete, dass er nichts damit zu tun habe. Für den Test haben wir einen neuen Server erstellt, auf dem der Benutzer „Benutzer“ ebenfalls sofort anwesend war, jedoch bisher ohne schädliche Dateien, da Malware nicht sofort, sondern nach einem Tag oder länger auf den Server injiziert wird. Der Mitarbeiter des technischen Supports konnte keine eindeutige Antwort geben, von wo aus der Benutzer "Benutzer" standardmäßig auf dem neu erstellten Server angezeigt wurde.

Sie kletterten, um sich die Protokolle anzusehen. Es stellte sich heraus, dass jemand, der das Passwort kannte, eine Verbindung zum Benutzer „Benutzer“ herstellte und schädliche Dateien für Mining und Brute Force auf den Server hochlud. Ich möchte sofort klarstellen, dass 1cloud-Clients nicht das Kennwort des Benutzerbenutzers erhalten. Darüber hinaus argumentierte mir der technische Supportmitarbeiter hartnäckig, dass selbst ein solcher Benutzer nicht auf seinen Servern war und dies nie war, obwohl wir solche Benutzer während des gesamten Zeitraums auf allen Servern gesehen haben Nutzung von Servern.

Wir glauben, und alles deutet darauf hin, dass einer der Mitarbeiter von 1cloud (ich hoffe wirklich, dass dies kein Leitfaden ist) im Dunkeln zu jagen begann und Miner und Malware auf den Servern ihrer Kunden installierte, für die wir übrigens Geld bezahlen. In den ersten Tagen nach dem Erstellen eines Servers stellt jemand über den Benutzer "Benutzer" eine Verbindung zu ihm her, während er sein Kennwort kennt, und erhält die Kontrolle über Ihren Server. Vielleicht ist das brutal, sagen Sie, aber nein, leider zeigen die Protokolle, dass es nicht brutal ist, nämlich eine normale Autorisierung ohne Passwortauswahl. Vor dem Aufrufen des Servers unter dem Benutzer "Benutzer" wird in den Protokollen versucht, einmal eine Verbindung zu Benutzer, Administrator, Ubuntu, Ubnt, Test und Osmc herzustellen und sich dann erfolgreich mit dem Benutzer "Benutzer" anzumelden.

Aug 20 03:46:59 debian8x64 sshd[1328]: Invalid user test from 219.135.136.144

Aug 20 03:46:59 debian8x64 sshd[1328]: input_userauth_request: invalid user test [preauth]

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:02 debian8x64 sshd[1328]: Failed password for invalid user test from 219.135.136.144 port 1072 ssh2

Aug 20 03:47:02 debian8x64 sshd[1328]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:03 debian8x64 sshd[1330]: Invalid user debian from 219.135.136.144

Aug 20 03:47:03 debian8x64 sshd[1330]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:05 debian8x64 sshd[1330]: Failed password for invalid user debian from 219.135.136.144 port 8178 ssh2

Aug 20 03:47:05 debian8x64 sshd[1330]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:06 debian8x64 sshd[1332]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:07 debian8x64 sshd[1332]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:09 debian8x64 sshd[1332]: Failed password for root from 219.135.136.144 port 14224 ssh2

Aug 20 03:47:09 debian8x64 sshd[1332]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:10 debian8x64 sshd[1334]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:10 debian8x64 sshd[1334]: Invalid user debian from 219.135.136.144

Aug 20 03:47:10 debian8x64 sshd[1334]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:13 debian8x64 sshd[1334]: Failed password for invalid user debian from 219.135.136.144 port 21466 ssh2

Aug 20 03:47:13 debian8x64 sshd[1334]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:15 debian8x64 sshd[1336]: Invalid user osmc from 219.135.136.144

Aug 20 03:47:15 debian8x64 sshd[1336]: input_userauth_request: invalid user osmc [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:16 debian8x64 sshd[1336]: Failed password for invalid user osmc from 219.135.136.144 port 28516 ssh2

Aug 20 03:47:17 debian8x64 sshd[1336]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:18 debian8x64 sshd[1338]: Invalid user ubnt from 219.135.136.144

Aug 20 03:47:18 debian8x64 sshd[1338]: input_userauth_request: invalid user ubnt [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:20 debian8x64 sshd[1338]: Failed password for invalid user ubnt from 219.135.136.144 port 34656 ssh2

Aug 20 03:47:20 debian8x64 sshd[1338]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:22 debian8x64 sshd[1340]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:22 debian8x64 sshd[1340]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:24 debian8x64 sshd[1340]: Failed password for root from 219.135.136.144 port 40882 ssh2

Aug 20 03:47:24 debian8x64 sshd[1340]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:25 debian8x64 sshd[1342]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:25 debian8x64 sshd[1342]: Invalid user admin from 219.135.136.144

Aug 20 03:47:25 debian8x64 sshd[1342]: input_userauth_request: invalid user admin [preauth]

Aug 20 03:47:26 debian8x64 sshd[1342]: Failed none for invalid user admin from 219.135.136.144 port 47736 ssh2

Aug 20 03:47:26 debian8x64 sshd[1342]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:27 debian8x64 sshd[1344]: Invalid user test from 219.135.136.144

Aug 20 03:47:27 debian8x64 sshd[1344]: input_userauth_request: invalid user test [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:29 debian8x64 sshd[1344]: Failed password for invalid user test from 219.135.136.144 port 50546 ssh2

Aug 20 03:47:29 debian8x64 sshd[1344]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:30 debian8x64 sshd[1346]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:31 debian8x64 sshd[1346]: Accepted password for user from 219.135.136.144 port 56492 ssh2

Aug 20 03:47:31 debian8x64 sshd[1346]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:33 debian8x64 sshd[1350]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:33 debian8x64 sshd[1350]: Accepted password for user from 219.135.136.144 port 60134 ssh2

Aug 20 03:47:33 debian8x64 sshd[1350]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:35 debian8x64 sshd[1354]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:35 debian8x64 sshd[1354]: Accepted password for user from 219.135.136.144 port 4485 ssh2

Aug 20 03:47:35 debian8x64 sshd[1354]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:38 debian8x64 sshd[1358]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:38 debian8x64 sshd[1358]: Accepted password for user from 219.135.136.144 port 9509 ssh2

Aug 20 03:47:38 debian8x64 sshd[1358]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:42 debian8x64 sshd[1362]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:42 debian8x64 sshd[1362]: Accepted password for user from 219.135.136.144 port 15833 ssh2

Aug 20 03:47:42 debian8x64 sshd[1362]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:43 debian8x64 sshd[1346]: pam_unix(sshd:session): session closed for user user

Aug 20 03:47:44 debian8x64 sshd[1366]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:44 debian8x64 sshd[1366]: Accepted password for user from 219.135.136.144 port 19619 ssh2

Aug 20 03:47:44 debian8x64 sshd[1366]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:46 debian8x64 sshd[1370]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:46 debian8x64 sshd[1370]: Accepted password for user from 219.135.136.144 port 23935 ssh2

Aug 20 03:47:46 debian8x64 sshd[1370]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:48 debian8x64 sshd[1374]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:49 debian8x64 sshd[1374]: Accepted password for user from 219.135.136.144 port 28277 ssh2

Aug 20 03:47:49 debian8x64 sshd[1374]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:51 debian8x64 sshd[1378]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:51 debian8x64 sshd[1378]: Accepted password for user from 219.135.136.144 port 31735 ssh2

Aug 20 03:47:51 debian8x64 sshd[1378]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:53 debian8x64 sshd[1383]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:53 debian8x64 sshd[1383]: Accepted password for user from 219.135.136.144 port 36097 ssh2

Aug 20 03:47:53 debian8x64 sshd[1383]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:55 debian8x64 sshd[1388]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:56 debian8x64 sshd[1388]: Accepted password for user from 219.135.136.144 port 39885 ssh2

Aug 20 03:47:56 debian8x64 sshd[1388]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:48:16 debian8x64 sshd[1350]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:19 debian8x64 sshd[1354]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:22 debian8x64 sshd[1358]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:25 debian8x64 sshd[1362]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:27 debian8x64 sshd[1366]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:29 debian8x64 sshd[1370]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:31 debian8x64 sshd[1374]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:34 debian8x64 sshd[1378]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:36 debian8x64 sshd[1383]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:38 debian8x64 sshd[1388]: pam_unix(sshd:session): session closed for user userDaraus ergibt sich nur eine Schlussfolgerung: Heute kann der 1cloud-Server nicht mehr sicher für das Hosten wichtiger Projekte verwendet werden, da Ihre Daten möglicherweise verloren gehen, weil ein Maulwurf in 1cloud gelangt ist, was eine Lücke in den Betriebssystemvorlagen hinterlassen hat. Im Moment konnten wir herausfinden, dass diese Sicherheitsanfälligkeit definitiv in der Debian 8-Vorlage vorhanden ist. Lassen Sie die 1cloud-Mitarbeiter den Rest selbst überprüfen. Wir haben bereits genug getan, um sie über diese Sicherheitsanfälligkeit zu informieren.

Nach langen Telefongesprächen mit 1cloud konnten wir keine verständliche Erklärung darüber erhalten, was geschah. Wir entschuldigten uns widerwillig bei uns und sagten, dass sie angeblich einmal damit beschäftigt sein würden, Betriebssystemvorlagen zu ersetzen und alle unnötigen von ihnen auszuschließen. Die Frage wird gestellt, Leute, welches Extra müssen Sie aus den Betriebssystemvorlagen entfernen? Sie interessieren sich nicht für Ihre Kunden? Wie können Sie einen Server mit einem ähnlichen Verstoß verkaufen wie Tausende Ihrer Kunden, die Terabyte wichtiger Daten auf diesen Servern speichern? Es gibt nur eine Schlussfolgerung: Cloud schätzt nur den Gewinn, Kundendaten haben für sie keinen Wert! 1cloud Leute, wenn Sie denken, dass ich falsch liege - beweisen Sie mir das Gegenteil!

Wir sind offen für Kommunikation, liebe 1cloud-Mitarbeiter, wenn Sie Fragen haben - schreiben Sie ein Ticket. Wir sind bereit, diese Situation zu besprechen, jedoch nur mit einer kompetenten Person und nicht mit einem Support-Mitarbeiter, der hartnäckig versucht hat, uns zu beweisen, dass Sie beim Erstellen des Servers keine Benutzer mit dem Namen "Benutzer" hinzufügen. Wir sind auch bereit, alle notwendigen Daten bereitzustellen, um den Verkauf anfälliger 1cloud-Server ein für alle Mal zu beenden!