Worum geht es in der Studie?

Worum geht es in der Studie?Links zu anderen Teilen der Studie Dieser Artikel enthält ein grundlegendes Modell für Bedrohungen der Informationssicherheit bei Überweisungen über das Zahlungssystem der Bank of Russia.

Die hier dargestellten Bedrohungen gelten für fast jede Bank in der Russischen Föderation sowie für alle anderen Organisationen, die Thick Clients verwenden, um Zahlungen mit kryptografischer Zahlungsbestätigung zu tätigen.

Dieses Bedrohungsmodell soll die praktische Sicherheit und die Erstellung einer internen Dokumentation von Banken gemäß den Anforderungen der Bank of Russia Regulations

Nr. 552-P vom 24. August 2016 und

Nr. 382-P vom 9. Juni 2012 gewährleisten

.Die Verwendung von Informationen aus einem Artikel für rechtswidrige Zwecke ist strafbar .

Modellierungstechnik

Bedrohungsmodellstruktur

Eine der erfolgreichsten Methoden zur Modellierung von Computerangriffen ist heute die

Kill-Kette . Diese Methode stellt einen Computerangriff als eine Folge von Schritten dar, die von Angreifern ausgeführt werden, um ihre Ziele zu erreichen.

Die meisten Phasen sind in

MITRE ATT & CK Matrix beschrieben , aber es gibt keine Dekodierung der endgültigen Aktionen - "Aktionen" (die letzte Kill-Kettenphase), für die die Angreifer den Angriff ausgeführt haben und die im Wesentlichen Gelddiebstahl von der Bank sind. Ein weiteres Problem bei der Verwendung der klassischen Kill-Kette für die Bedrohungsmodellierung ist das Fehlen einer Beschreibung der mit der Barrierefreiheit verbundenen Bedrohungen.

Dieses Bedrohungsmodell soll diese Mängel ausgleichen. Dafür wird es formal aus zwei Teilen bestehen:

- Der erste beschreibt Zugänglichkeitsprobleme.

- Die zweite, eine klassische Kill-Kette mit dem entschlüsselten letzten Schritt, beschreibt den "Computer" -Diebstahl von Geld von der Bank.

Methode zum Erstellen eines Bedrohungsmodells

Die Hauptanforderungen für das erstellte Bedrohungsmodell waren:

- Aufrechterhaltung der Kompaktheit und Minimierung von Doppelarbeit,

- Vollständigkeit der Bedrohungserkennung und einfache Modellverfeinerung,

- Bereitstellung der Möglichkeit, mit dem Modell sowohl für Geschäftsleute als auch für technische Mitarbeiter zu arbeiten.

Zur Implementierung der gestellten Aufgaben wurde das Modell auf der Grundlage der

„Bedrohungsbaum“ -Methode erstellt, bei der geringfügige Verbesserungen vorgenommen wurden:

- Bedrohungen wurden ausgehend von der Geschäftsebene beschrieben und schrittweise in technische Komponenten zerlegt.

- Die Bedrohungen, die typischen Elementen der Informationsinfrastruktur inhärent sind (z. B. Netzwerkverbindungen, kryptografische Informationsschutzsysteme usw.), wurden in Standard-Bedrohungsmodellen zusammengefasst.

- Bei der Modellierung von Bedrohungen, die typischen Elementen der Informationsinfrastruktur inhärent sind, wurde anstelle der doppelten Beschreibung von Bedrohungen auf das entsprechende Standardmodell verwiesen.

Das Verfahren zum Anwenden dieses Bedrohungsmodells auf reale Objekte

Die Anwendung dieses Bedrohungsmodells auf reale Objekte sollte zunächst die Beschreibung der Informationsinfrastruktur klarstellen und gegebenenfalls eine detailliertere Zerlegung der Bedrohungen durchführen.

Das Verfahren zur Aktualisierung der im Modell beschriebenen Bedrohungen sollte in Übereinstimmung mit den internen Dokumenten der Organisation durchgeführt werden. In Ermangelung solcher Dokumente können sie auf der Grundlage der im

vorherigen Forschungsartikel diskutierten Techniken entwickelt werden.

Konstruktionsmerkmale des Bedrohungsmodells

In diesem Bedrohungsmodell werden die folgenden Freigaberegeln angewendet:

- Das Bedrohungsmodell ist ein Bedrohungsbaum. Der Bedrohungsbaum wird in Form einer hierarchischen Liste geschrieben, wobei jedes Listenelement einem Baumknoten und dementsprechend einer bestimmten Bedrohung entspricht.

- Der Name der Bedrohung beginnt mit der Kennung der Bedrohung, die die Form hat:

U <Bedrohungscode>

Dabei ist „Y“ die Abkürzung für die Bedrohung, „Bedrohungscode“ die Bedrohungsnummer in der hierarchischen Liste (Bedrohungsbaum). - Die Bedrohungsbeschreibung kann zwei Blöcke enthalten:

- Erklärungen enthalten Erklärungen für die beschriebene Bedrohung. Hier finden Sie Beispiele für die Realisierung von Bedrohungen, Erläuterungen zu Entscheidungen, die während der Zerlegung getroffen wurden, Modellierungsbeschränkungen und andere Informationen.

- Die Zerlegung enthält eine hierarchische Liste von untergeordneten Bedrohungen.

- Beim Zerlegen von Bedrohungen wird standardmäßig davon ausgegangen, dass die Implementierung mindestens einer untergeordneten Bedrohung zur Implementierung der übergeordneten Bedrohung führt. Wenn die Implementierung der übergeordneten Bedrohung auf andere Weise von der Implementierung der untergeordneten Bedrohung abhängt, wird beim Zerlegen am Ende der Zeile, die das übergeordnete Element beschreibt, die Art der Abhängigkeit angegeben:

- ( I ) - Die Umsetzung der elterlichen Bedrohung erfolgt nur mit der Umsetzung aller kindlichen Bedrohungen.

- ( Szenario ) - Die Implementierung der elterlichen Bedrohung erfolgt mit einem bestimmten Szenario oder Algorithmus für die Implementierung von untergeordneten Bedrohungen.

- Links zu Bedrohungen, die im selben oder in anderen Bedrohungsmodellen beschrieben sind, werden gemäß der Vorlage hergestellt: Link: "<Name des Bedrohungsmodells>. <Bedrohungsname> ".

- Wenn der Name der untergeordneten Bedrohung mit <...> beginnt, bedeutet dies, dass Sie beim Lesen anstelle von <...> den Namen der übergeordneten Bedrohung vollständig einfügen müssen.

Das Grundmodell für Bedrohungen der Informationssicherheit bei bargeldlosen Bankzahlungen

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

Der Anwendungsbereich dieses Bedrohungsmodells erstreckt sich auf den Prozess der bargeldlosen Überweisung von Geldern über das Zahlungssystem der Bank von Russland.

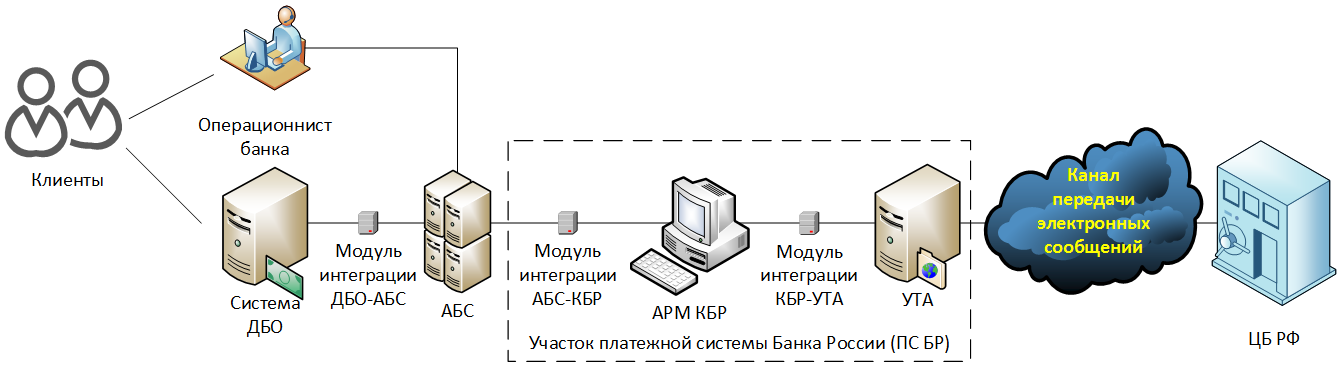

ArchitekturDer Bereich des Modells umfasst die folgende Informationsinfrastruktur:

Hier:

„Abschnitt des Zahlungssystems der Bank von Russland (PS BR)“ - ein Abschnitt der Informationsinfrastruktur, der den Anforderungen der Verordnung der Bank von Russland vom 24. August 2016 Nr. 552-P unterliegt. Das Kriterium für die Klassifizierung der Informationsinfrastruktur als Teil der BR-Unterstation ist die Verarbeitung elektronischer Nachrichten im

UFEBS- Format in den

Einrichtungen der Informationsinfrastruktur.

Ein „elektronischer Nachrichtenübertragungskanal“ umfasst den Kommunikationskanal einer Bank mit der Zentralbank der Russischen Föderation, der über einen spezialisierten Telekommunikationsbetreiber oder eine Modemverbindung aufgebaut wird, sowie einen elektronischen Nachrichtenmechanismus, der mit einem Kurier- und Einweg-Computerspeichermedium (OMNI) betrieben wird.

Die Liste der Räumlichkeiten, die im Abdeckungsbereich des Bedrohungsmodells enthalten sind, wird durch das Kriterium für das Vorhandensein von Informationsinfrastruktureinrichtungen bestimmt, die am Geldtransfer beteiligt sind.

ModellbeschränkungenDieses Bedrohungsmodell erstreckt sich nur auf die Option, eine Zahlungsinfrastruktur mit

KBR AWP zu organisieren , die Verschlüsselungs- und elektronische Signaturfunktionen kombiniert, und berücksichtigt nicht die Verwendung von

KBR-N AWP , bei der die elektronische Signatur „auf der Seite des ABS“ erfolgt.

Sicherheitsbedrohungen auf höchster Ebene

ZersetzungU1. Beendigung des Systems der bargeldlosen Überweisungen.

U2. Diebstahl von Geldern während des Funktionierens des Systems der bargeldlosen Überweisungen.

U1. Beendigung des bargeldlosen Transfersystems

ErklärungenDer potenzielle Schaden durch die Umsetzung dieser Bedrohung kann auf der Grundlage der folgenden Annahmen bewertet werden:

- In zwischen Kunden und Bank geschlossenen Bankkontoservicevereinbarungen ist in der Regel angegeben, wie lange die Bank für die Zahlung benötigt. Verstöße gegen die im Vertrag festgelegten Bedingungen führen zur Haftung der Bank gegenüber dem Kunden.

- Wenn die Bank plötzlich keine Zahlungen mehr tätigt, wirft dies Fragen zur finanziellen Stabilität auf und kann infolgedessen einen massiven Abfluss von Einlagen hervorrufen.

- Die Kontinuität der Zahlungen ist eine der Bedingungen für die Aufrechterhaltung einer Banklizenz. Systematische Ausfälle und Fehlfunktionen können der Zentralbank der Russischen Föderation ernsthafte Fragen an die Bank stellen und zum Widerruf der Lizenz führen.

Im allgemeinen Fall kann die maximal zulässige Verzögerung bei der Zahlungsausführung als ein Flug pro Betriebstag angesehen werden. Eine weitere Erhöhung der Verzögerung wird zu immer mehr Schäden für die Bank führen.

Bei der Zerlegung dieser Bedrohung wurden folgende Dokumente berücksichtigt:

ZersetzungU1.1. Probleme mit Geräten oder Speichermedien, die beim Übersetzen verwendet werden:

U1.1.1. Ausfälle und Ausfälle.

U1.1.2. Diebstahl

U1.1.3. Verlust.

U1.2. Zerstörung von Programmen oder Daten, die für Übertragungen benötigt werden.

U1.3. Denial-of-Service-Angriffe (DoS, DDoS) mit technischen Mitteln und Kommunikationskanälen für Übertragungen durch Cyberkriminelle.

U1.4. Unfähigkeit, elektronische Nachrichten mit dem Zahlungssystem der Zentralbank der Russischen Föderation (

I ) auszutauschen:

U1.4.1. <...> über Netzwerkverbindungen:

U1.4.1.1. Inoperabilität der Kommunikationskanäle mit der Zentralbank der Russischen Föderation (

I ):

U1.4.1.1.1. <...> von einem spezialisierten Telekommunikationsbetreiber bereitgestellt.

U1.4.1.1.2. <...> als Modemverbindung organisiert.

U1.4.1.2. Beendigung von Informationen zur Authentifizierung einer Netzwerkverbindung mit der Zentralbank der Russischen Föderation.

U1.4.2. <...>, durchgeführt mit Hilfe eines Kuriers auf entfremdeten Maschinendatenträgern (OMNI):

U1.4.2.1. Fehlen ordnungsgemäß ausgeführter Dokumente:

U1.4.2.1.1 <...>, Bestätigung der Autorität des Kuriers.

U1.4.2.1.2 <...> begleitende Zahlungen an OMNI.

U1.5. Beendigung von kryptografischen Schlüsseln zum Schutz elektronischer Nachrichten:

U1.5.1. Ablauf kryptografischer Schlüssel.

U1.5.2. Kompromiss bei kryptografischen Schlüsseln.

U1.5.3. Die Provokation von Angreifern des Zertifizierungszentrums der Zentralbank der Russischen Föderation, die Aktion von kryptografischen Schlüsseln der Bank zu blockieren.

U1.6. Mangel an Personen, die an der Durchführung bargeldloser Zahlungen am Arbeitsplatz beteiligt sind.

U1.7. Verwendung veralteter Versionen der Software für Überweisungen.

U1.8. Das Auftreten von Bedingungen in den Räumlichkeiten, unter denen das normale Funktionieren von technischen Geräten, Kommunikationskanälen und Personal, das an Transfers beteiligt ist, unmöglich ist:

U1.8.1. Mangel an Kraft.

U1.8.2. Signifikante Verstöße gegen das Temperaturregime (Überhitzung, Unterkühlung).

U1.8.3. Das Feuer.

U1.8.4. Überflutung des Raumes.

U1.8.5. Einsturz oder drohender Einsturz von Räumlichkeiten.

U1.8.6. Bewaffneter Angriff.

U1.8.7. Radioaktive oder chemische Kontamination.

U1.8.8. Starke elektromagnetische Störungen.

U1.8.9. Epidemien.

U1.9. Administrative Beendigung des Zugangs zu Gebäuden oder Räumlichkeiten, in denen sich die für Zahlungen verwendete Informationsinfrastruktur befindet:

U1.9.1. Sperrung des Zugangs durch Behörden:

U1.9.1.1. Durchführung von Recherchen oder anderen operativen Ermittlungsmaßnahmen.

U1.9.1.2. Durchführung kultureller Veranstaltungen, religiöser Feiertage usw.

U1.9.2. Zugriff vom Eigentümer blockieren:

U1.9.2.1. Konflikt von Geschäftseinheiten.

U1.10. Umstände höherer Gewalt (Naturkatastrophen, Katastrophen, Unruhen, Terroranschläge, Militäreinsätze, Zombie-Apokalypse, ...).

U2. Diebstahl von Geldern während des Betriebs des bargeldlosen Transfersystems

ErklärungenDer Diebstahl von Geldern während des Funktionierens des bargeldlosen Überweisungssystems ist der Diebstahl von bargeldlosen Geldern mit deren anschließender oder gleichzeitiger Abhebung von der Opferbank.

Der Diebstahl von Sachmitteln ist eine nicht autorisierte Änderung des Kontostands des Kunden oder des Bankkontos. Diese Änderungen können auftreten aufgrund von:

- Eventualverbindlichkeiten im Kontostand;

- nicht autorisierte Überweisung innerhalb der Bank oder zwischen Banken.

Eine abnormale Änderung des Kontostands wird als Aktion bezeichnet, die nicht in der internen Dokumentation der Bank geregelt ist. Infolgedessen kam es zu einer unbefugten Verringerung oder Erhöhung des Kontostands. Beispiele für solche Aktionen können sein: Durchführen einer fiktiven Banküberweisung, direktes Ändern des Guthabens am Speicherort (z. B. in der Datenbank) und andere Aktionen.

Eine ungewöhnliche Änderung des Kontostands geht normalerweise mit regelmäßigen Operationen zur Ausgabe gestohlener Gelder einher. Solche Operationen umfassen:

- Bargeldbezug an Geldautomaten der Opferbank,

- Geldtransfers auf Konten bei anderen Banken,

- Online-Shopping

- usw.

Eine nicht autorisierte Überweisung ist eine Überweisung ohne die Zustimmung von Personen, die zur Veräußerung der Gelder befugt sind und in der Regel von der Bank begangen werden, die einen gefälschten Überweisungsauftrag ausführt.

Gefälschte Überweisungsaufträge können sowohl durch das Verschulden der Kunden als auch durch das Verschulden der Bank generiert werden. In diesem Bedrohungsmodell werden nur Bedrohungen in der Verantwortungszone der Bank berücksichtigt. In diesem Modell werden nur Zahlungsaufträge als

Aufträge für Geldtransfers betrachtet .

Im allgemeinen Fall kann davon ausgegangen werden, dass die Verarbeitung von Überweisungen innerhalb einer Bank durch eine Bank ein Sonderfall für die Verarbeitung von Überweisungen zwischen Banken ist. Um die Kompaktheit des Modells zu erhalten, werden im Folgenden nur Überweisungen zwischen Banken betrachtet.

Der Diebstahl von bargeldlosem Geld kann sowohl bei der Ausführung ausgehender Zahlungsaufträge als auch bei der Ausführung eingehender Zahlungsaufträge erfolgen. In diesem Fall wird der ausgehende Zahlungsauftrag als Zahlungsauftrag bezeichnet, der von der Bank an das Zahlungssystem der Bank of Russia gesendet wurde, und der eingehende Zahlungsauftrag wird als Zahlungsauftrag bezeichnet, den die Bank vom Zahlungssystem der Bank of Russia erhalten hat.

ZersetzungU2.1. Bankausführung von gefälschten ausgehenden Zahlungsaufträgen.

U2.2. Bankausführung gefälschter eingehender Zahlungsaufträge.

U2.3. Abnormale Änderung des Kontostands.

U2.1. Bankausführung von gefälschten ausgehenden Zahlungsaufträgen

ErklärungenDer Hauptgrund, warum eine Bank einen gefälschten Zahlungsauftrag ausführen kann, ist die Einführung von Kriminellen in den Geschäftsprozess der Zahlungsabwicklung.

ZersetzungU2.1.1. Eindringlinge, die einen gefälschten ausgehenden Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einfügen.

U2.1.1. Eindringlinge, die einen gefälschten ausgehenden Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einführen

ErklärungenDiese Bedrohung wird gemäß den Elementen der Informationsinfrastruktur zerlegt, in denen die Einführung eines gefälschten Zahlungsauftrags erfolgen kann.

| Gegenstände | Zersetzung der Bedrohung "2.1.1. Eindringlinge, die einen gefälschten ausgehenden Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einführen “ |

| Bankbetreiber | U2.1.1.1. |

| RBS Server | U2.1.1.2. |

| Integrationsmodul DBO-ABS | U2.1.1.3. |

| ABS | U2.1.1.4. |

| ABS-CBD-Integrationsmodul | U2.1.1.5. |

| AWP CBD | U2.1.1.6. |

| CBD-UTA-Integrationsmodul | U2.1.1.7. |

| UTA | U2.1.1.8. |

| E-Mail-Kanal | U2.1.1.9. |

ZersetzungU2.1.1.1. <...> im Element "Bankoperator".

U2.1.1.2. <...> im Element "RBS Server".

U2.1.1.3. <...> im Element „Integrationsmodul DBO-ABS“.

U2.1.1.4. <...> im ABS-Element.

U2.1.1.5. <...> im Element „ABS-CBD-Integrationsmodul“.

Y2.1.1.6. <...> im Element "AWP KBR".

U2.1.1.7. <...> im Element "CBD-UTA-Integrationsmodul".

U2.1.1.8. <...> im UTA-Element.

U2.1.1.9. <...> im Element "Electronic Messaging Channel".

U2.1.1.1. <...> im Element "Bankbetreiber"

ErklärungenBei der Annahme eines Zahlungsauftrags in Papierform vom Kunden trägt der Betreiber auf seiner Grundlage ein elektronisches Dokument in das ABS ein. Die überwiegende Mehrheit der modernen ABS basiert auf einer Client-Server-Architektur, die eine Analyse dieser Bedrohung anhand eines typischen Bedrohungsmodells von Client-Server-Informationssystemen ermöglicht.

ZersetzungU2.1.1.1.1. Der Bankbetreiber akzeptierte vom Angreifer, der sich als Bankkunde vorstellte, einen gefälschten Zahlungsauftrag in Papierform.

U2.1.1.1.2. Im Auftrag des Betreibers der Bank wurde dem ABS ein gefälschter elektronischer Zahlungsauftrag übermittelt.

U2.1.1.1.2.1. Der Angestellte handelte böswillig oder machte einen unbeabsichtigten Fehler.

U2.1.1.1.2.2. Im Namen des Betreibers handelten die Angreifer:

U2.1.1.1.2.2.1. Link:

„Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U1. Verfolgung nicht autorisierter Handlungen von Kriminellen im Namen eines legitimen Benutzers .

“Hinweis Typische Bedrohungsmodelle werden in den folgenden Artikeln erläutert.

U2.1.1.2. <...> im Element "RBS Server"

ZersetzungU2.1.1.2.1. Der RBS-Server akzeptierte im Namen des Kunden einen ordnungsgemäß beglaubigten Zahlungsauftrag, der jedoch von Angreifern ohne Zustimmung des Kunden erstellt wurde:

U2.1.1.2.1.1. Link:

„Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U1. Verfolgung nicht autorisierter Handlungen von Kriminellen im Namen eines legitimen Benutzers .

“U2.1.1.2.2. Die Angreifer haben einen gefälschten Zahlungsauftrag in den RBS-Server eingeführt:

U2.1.1.2.2.1. Link:

„Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U2. "Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems . "U2.1.1.3. <...> im Element „Integrationsmodul DBO-ABS“

ZerlegungU2.1.1.3.1. Link: „Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.1.1.4. <...> im ABS-Element

ZerlegungU2.1.1.4.1. Link: „Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U2. "Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems . "U2.1.1.5. <...> im Element „ABS-CBD-Integrationsmodul“

ZerlegungU2.1.1.5.1. Link: „Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.1.1.6. <...> im Element "AWS KBR"

ErklärungenDie Hauptfunktion des KBR AWP in Bezug auf die Informationssicherheit ist der kryptografische Schutz elektronischer Nachrichten, die die Bank mit dem Zahlungssystem der Bank of Russia austauscht. Alle ausgehenden Zahlungsdokumente werden auf den öffentlichen Schlüsseln der Bank von Russland und den privaten Schlüsseln der elektronischen Signatur der Bank verschlüsselt.Zerlegung (I):U2.1.1.6.1. Verschlüsselung eines gefälschten Zahlungsauftrags auf öffentlichen Schlüsseln der Bank von Russland:U2.1.1.6.1.1. Link: „Ein typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U2. Verschlüsseln Sie betrügerische Daten im Namen eines legitimen Absenders . “U2.1.1.6.2. Elektronische Unterschrift eines gefälschten Zahlungsauftrags auf den privaten Schlüsseln der Bank:2.1.1.6.2.1. Link:„Ein typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U4. Erstellung einer elektronischen Signatur eines legitimen Unterzeichners unter falschen Daten . “U2.1.1.7. <...> im Element „CBD-UTA-Integrationsmodul“

ErklärungenEntsprechend dem technologischen Prozess der Zahlungsabwicklung werden elektronische Nachrichten im Bereich AWP KBR - CBR elektronisch signiert und verschlüsselt. Dementsprechend ist die Einführung eines gefälschten Zahlungsauftrags in dieser Phase nur möglich, wenn es den Angreifern gelungen ist, einen gefälschten Zahlungsauftrag unter Umgehung des standardmäßigen kryptografischen Schutzverfahrens zu verschlüsseln und zu signieren.Zerlegung (I):U2.1.1.7.1. Link: „Das aktuelle Bedrohungsmodell. U2.1.1.6. <...> im Element "AWS KBR" .U2.1.1.7.2. Link: „Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.1.1.8. <...> im UTA-Element

ErklärungenUTA ist in der Tat ein Informationsroboter, der kryptografisch geschützte elektronische Nachrichten mit der Zentralbank der Russischen Föderation austauscht. Bedrohungen für die Informationssicherheit dieses Elements entsprechen Bedrohungen durch Integrationsmodule.Zerlegung (I):U2.1.1.8.1. Link: „Das aktuelle Bedrohungsmodell. U2.1.1.6. <...> im Element "AWS KBR" .U2.1.1.8.2. Link: „Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.1.1.9. <...> im Element "Electronic Messaging Channel"

Zerlegung (I):U2.1.1.9.1. Link: „Das aktuelle Bedrohungsmodell. U2.1.1.6. <...> im Element "AWS KBR" .U2.1.1.9.2. Überweisung eines gefälschten Zahlungsauftrags an die Bank von Russland durch die Angreifer:2.1.1.9.2.1. <...> während einer Kommunikationssitzung mit der Bank von Russland, die im Auftrag der Bank eingerichtet wurde.U2.1.1.9.2.2. <...> mit dem Kurier bei OMNI.U2.2. Bankausführung eines gefälschten Zahlungsauftrags

ZerlegungU2.2.1. Eindringlinge, die einen gefälschten Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einfügen.U2.2.1. Eindringlinge, die einen gefälschten Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einführen

ErklärungenAm AWP KBR-Standort, dem Zahlungssystem der Bank of Russia, werden Zahlungsaufträge verschlüsselt und elektronisch signiert. Im Bereich AWP KBR - ABS sind Zahlungsaufträge im Allgemeinen nicht kryptografisch geschützt.Bei der Bank eingegangene Zahlungsaufträge werden auf den öffentlichen Schlüsseln der Bank verschlüsselt und mit den privaten Schlüsseln der Bank von Russland signiert. Das kryptografische Schlüsselschutzsystem basiert auf einer privaten öffentlichen Schlüsselinfrastruktur (Private PKI), die auf der Grundlage der SKAD SCAD-Signatur implementiert wurde, und umfasst: ein Zertifizierungszentrum der Bank von Russland und Benutzer - Kreditorganisationen. Alle Teilnehmer an der Public-Key-Infrastruktur vertrauen den vom Zertifizierungszentrum der Zentralbank der Russischen Föderation ausgestellten Zertifikaten.Um einen gefälschten Auftrag für eingehende Zahlungen einzuführen, müssen Angreifer daher die öffentlichen Verschlüsselungsschlüssel und elektronischen Signaturschlüssel des Empfängers gefährden, deren Zertifikate von der Empfängerbank als vertrauenswürdig eingestuft werden.Diese Bedrohung wird auf der Grundlage von Infrastrukturelementen zerlegt, bei denen die Einführung gefälschter eingehender Zahlungsaufträge auftreten kann| Gegenstände | Zerlegung der Bedrohung "U2.2.1. Eindringlinge, die einen gefälschten Zahlungsauftrag in den Geschäftsprozess der Zahlungsabwicklung einführen “ |

| ABS | U2.2.1.1. |

| ABS-CBD-Integrationsmodul | U2.2.1.2. |

| AWP CBD | U2.2.1.3. |

| CBD-UTA-Integrationsmodul | U2.2.1.4. |

| UTA | U2.2.1.5. |

| E-Mail-Kanal | U2.2.1.6. |

ZerlegungU2.2.1.1. <...> im ABS-Element.U2.2.1.2. <...> im Element „ABS-CBD-Integrationsmodul“.Y2.2.1.3. <...> im Element "AWP KBR".U2.2.1.4. <...> im Element "CBD-UTA-Integrationsmodul".U2.2.1.5. <...> im UTA-Element.U2.2.1.6. <...> im Element "Electronic Messaging Channel".U2.2.1.1. <...> im ABS-Element

ZerlegungU2.2.1.1.1. Link: „Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U2. "Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems . "U2.2.1.2. <...> im Element „ABS-CBD-Integrationsmodul“

ZerlegungU2.2.1.2.1. Link: „Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.2.1.3. <...> im Element "AWS KBR"

ErklärungenBei der Verarbeitung eingehender Zahlungsdokumente ist AWP KBR die letzte Verteidigungsgrenze, deren Aufgabe es ist, die Integrität eingehender kryptografisch sicherer elektronischer Nachrichten zu entschlüsseln und zu überprüfen. Der Schutz dieser Phase wird neutralisiert, wenn der KBR AWP nach Erhalt eines gefälschten Zahlungsauftrags darüber informiert, dass die elektronische Signatur darunter korrekt ist.ZerlegungU2.2.1.3.1. Erfolgreiche Überprüfung der elektronischen Signatur eines gefälschten Zahlungsauftrags:U2.2.1.3.1.1 Link: „Typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U5. Ein positives Ergebnis der Überprüfung der elektronischen Signatur falscher Daten erhalten . "U2.2.1.4. <...> im Element „CBD-UTA-Integrationsmodul“

ErklärungenAusgehend von diesem Element und weiter bis zum Zahlungssystem der Bank of Russia verlieren Angreifer die Möglichkeit einer unbefugten Exposition gegenüber dem kryptografischen Informationsschutzsystem (Cryptographic Information Protection System). Daher müssen alle Daten, die vom Integrationsmodul in der KBR AWS stammen, korrekt verschlüsselt und signiert sein. Für die Verschlüsselung müssen Angreifer die öffentlichen Schlüssel der Bank und für die elektronische Signatur private Schlüssel verwenden, deren Zertifikaten die Bank vertraut.Zersetzung (I):U2.2.1.4.1. Neutralisierung des kryptografischen Schutzes eingehender elektronischer Nachrichten ( I ):U2.2.1.4.1.1. Verschlüsselung eines gefälschten Zahlungsauftrags auf den öffentlichen Schlüsseln der Bank:U2.2.1.4.1.1.1. Link: „Ein typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U2. Verschlüsseln Sie betrügerische Daten im Namen eines legitimen Absenders . “U2.2.1.4.1.2. Elektronische Unterschrift eines gefälschten Zahlungsauftrags auf privaten Schlüsseln, deren Zertifikate die Bank vertraut:U2.2.1.4.1.2.1. Link: „Ein typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U4. Erstellung einer elektronischen Signatur eines legitimen Unterzeichners unter falschen Daten . “U2.2.1.4.2. Link:„Ein typisches Bedrohungsmodell. Integrationsmodul. U1. Eindringlinge geben falsche Informationen über das Integrationsmodul ein . “U2.2.1.5. <...> im UTA-Element

Zerlegung:U2.2.1.5.1. Link: „Das aktuelle Bedrohungsmodell. U2.2.1.4. <...> im Element "CBD-UTA-Integrationsmodul" .U2.2.1.6. <...> im Element "Electronic Messaging Channel"

Zerlegung (I):U2.2.1.6.1. Link: „Das aktuelle Bedrohungsmodell. U.2.2.1.4.1. Die Neutralisierung des kryptografischen Schutzes eingehender elektronischer Nachrichten . "U2.2.1.6.2. Erhalt eines gefälschten Zahlungsauftrags von der Zentralbank der Russischen Föderation:U2.2.1.6.2.1. <...> während einer Kommunikationssitzung mit der Bank von Russland, die im Auftrag der Bank eingerichtet wurde.U2.2.1.6.2.2. <...> mit dem Kurier bei OMNI.Fazit

Der nächste Artikel in der Reihe wird typische Bedrohungsmodelle untersuchen: