Dieser Artikel ist Teil einer Reihe zum Erstellen von NAS und wurde für einen bestimmten Systemtyp geschrieben.

Backup ist nach dem Repository-Management-System die zweite Hauptaufgabe, die ich mit dem NAS lösen wollte.

Ihre Entscheidung zog sich hin ...

Zu diesem Thema wurden bereits viele Artikel und sogar mehrere Bücher geschrieben, und bei Streitigkeiten darüber wurden viele Exemplare gebrochen.

Im Folgenden finden Sie einen Versuch, diesen Materialhaufen herauszufinden, in Ihren Kopf zu stecken und ein relativ kompetentes kleines System aufzubauen.

Backup System (SRK) wird bestimmt durch:

- Sicherungsrichtlinie. Die Richtlinie legt die Hauptziele und -ziele der Sicherung sowie deren Anforderungen auf der Grundlage der Liste der Bedrohungen für jedes Sicherungssystem fest und begründet auch deren Notwendigkeit.

- Richtlinienbasierte Sicherungsbestimmungen. Die Verordnung beschreibt die Sicherungs- und Wiederherstellungsalgorithmen, die für Sicherungen, Speicherbedingungen für Sicherungen usw. verantwortlich sind.

- Instrumentelle Umsetzung. Eigentlich Software und Hardware.

Der reguläre Sicherungsprozess ist in folgende Hauptteile unterteilt:

- Regelmäßiger Kopierbeginn.

- Starten Sie die Wiederherstellung nach Bedarf.

- Testen des Kopiervorgangs.

Schnittstellenpunkte des Systems mit der NAS-Plattform:

tank0/apps/backup - tank0/apps/backup .tank1/apps/backup - tank1/apps/backup .https://backup.NAS.cloudns.cc - Webbasierte Systemschnittstelle.

Backup-Repositorys sind separate Dateisysteme .

Dies ist notwendig, da ihre Optionen sowohl von normalen Dateisystemen als auch untereinander sehr unterschiedlich sein können.

Bei Bedarf kann beispielsweise die Deduplizierung mittels FS aktiviert und die Komprimierung deaktiviert werden.

Sicherungsprinzipien

Es lohnt sich zu verstehen, dass, obwohl ich hier einen speziellen Fall von Backup beschreibe, der auf die Bedürfnisse eines kleinen Netzwerks zugeschnitten ist, die Prinzipien, Beobachtungen und Muster überall verbreitet sind.

In einfachen Fällen können einige von ihnen vernachlässigt werden, aber es ist wünschenswert zu wissen.

Diese Grundsätze basieren auf Richtlinien und Vorschriften.

Hier sind einige grundlegende:

- 3-2-1 . Erstellen Sie mindestens drei Sicherungen in zwei Speicherformaten, von denen mindestens eine an einem physisch getrennten Ort gespeichert werden muss. Das Prinzip ist wünschenswert zu beachten. In meinem Fall ist dieses Prinzip teilweise implementiert. Erstens gibt es drei verschiedene Computer, auf denen Daten teilweise dupliziert werden: NAS, Arbeit und Laptop. Zweitens ist eine Replikation in die Cloud geplant.

- Überprüfen Sie, was kopiert wurde . Andernfalls kann es vorkommen, dass die Daten in einem entscheidenden Moment nicht wiederhergestellt werden können. Überprüfen Sie besser durch den Wiederherstellungsprozess.

- Verwenden Sie die richtigen Werkzeuge für die Aufgabe . Es ist wahrscheinlich, dass beim Kopieren einer Flotte virtueller Maschinen ein System zum Kopieren von Dateien mit einem Agenten auf einer Maschine schlecht funktioniert. Spezielle Software kopiert schneller und kostengünstiger auf Maschinenressourcen. Es ist wichtig, dass das Tool zuverlässig und einfach ist. IBS ist nicht etwas, mit dem Sie normalerweise herumgraben möchten.

- Es ist besser, alles zu kopieren, mit der offensichtlichen Ausnahme des Überschusses . Oder "es ist besser zu überholen als nicht zu beenden." Es ist möglich, den Überschuss wegzuwerfen, aber wenn die umgekehrte Richtlinie verwendet wird, ist es möglicherweise unmöglich, eine wertvolle Datei wiederherzustellen, die Sie vergessen haben, explizit anzugeben.

- Es sollte möglich sein, Daten schnell auszuwählen und wiederherzustellen . Es ist ratsam, "einen Klick", und nicht eine Stunde zu warten. Formal müssen Sie eine akzeptabel niedrige RTO und eine ausreichende RPO haben. Es ist äußerst praktisch, wenn Sie mit dem IBS versehentlich gelöschte Daten wiederherstellen und aus mehreren Versionen auswählen können, und nicht nur aus der neuesten (z. B. wenn es beschädigt ist, weil logische Fehler nicht ausgeschlossen sind).

Am Ende des Artikels finden Sie Links zu Quellen, die Sie studieren können, um sich mit diesen Punkten besser vertraut zu machen und über andere zu lesen.

Sicherungsrichtlinie

Offensichtlich besteht das Ziel jeder Sicherung darin, die Kosten für die ungeplante Datenvernichtung in Notfallsituationen zu senken.

Dies wird erreicht, indem wertvolle Daten von Arbeitsmaschinen in Speicher von Drittanbietern dupliziert werden.

Sicherungsaufgaben

Die folgenden Aufgaben werden zu Sicherungszwecken definiert:

- Markieren Sie die Zieldaten.

- Speichern der angegebenen Daten für die spätere Wiederherstellung.

- Wiederherstellung gespeicherter Daten.

- Gewährleistung der Stabilität gespeicherter Daten gegenüber Änderungen und Zerstörungen.

- Differenzierung des Zugriffs auf gespeicherte Daten.

- Bereitstellung von Systemsteuerungs- und Sicherungsprozess.

Systemanforderungen

Weiter in der Liste sind sowohl funktionale als auch nicht funktionale Anforderungen gemischt:

- Backup sollte durchgeführt werden:

- Im Zeitplan.

- Auf Anfrage.

- Wenn Sie den vorherigen überspringen.

- Die Datensicherung sollte mindestens einmal pro Tag bis zu einer Tiefe von 1 Monat erfolgen. Die Praxis, Schnappschüsse zu machen und die vorherige Version des Systems auf einem funktionierenden Computer zu verwenden, zeigt, dass dies für mich ausreicht.

- Die Datenwiederherstellungszeit sollte 2 Minuten pro 1 GB nicht überschreiten (die maximale Netzwerkbandbreite beträgt 81 s pro 1 GB). Berücksichtigt man die LAN-Bandbreite und die Festplattengeschwindigkeit als begrenzende Faktoren.

- Alle Kanäle müssen verschlüsselt sein. Sensible Daten wie Autorisierungsdaten in Onlinediensten können gespeichert werden.

- Es sollte möglich sein, Benutzersicherungen mit einem geheimen Schlüssel auf dem Computer des Benutzers zu verschlüsseln, ohne dass die Möglichkeit einer Entschlüsselung auf dem Server besteht. Dies ist wichtig, da Benutzer dem Server überhaupt nicht vertrauen müssen.

- Unvollständiges Kopieren sollte nicht viel Zeit in Anspruch nehmen, z. B. mehr als 30 Minuten. Über das Internet werden Daten von einem Laptop kopiert.

- Es sollte das Potenzial für das Replizieren von Kopien in die Cloud (die Möglichkeit, die Replikation für einen bestimmten Cloud-Speicher flexibel zu konfigurieren) mit Verschlüsselung von Sicherungen bestehen. Dies ist auch eine der Konsequenzen des "3-2-1-Prinzips".

- Es sollte eine einfache zentralisierte Verwaltung mit Integration in die Weboberfläche geben.

- Ein Minimum an Verbesserungen und komplexen Einstellungen auf dem Server.

Zusammensetzung der reservierten Ressourcen

In meinem Fall ist es ziemlich typisch:

- Die Hauptarbeitsmaschine. Desktop-Computer.

- Mobile Arbeitsmaschine. Der Laptop.

- LAN-Router. Es speichert Netzwerkeinstellungen, die Anmeldungen und Kennwörter für eine Internetverbindung und einige Dienste enthalten können.

- NAS Ja, die NAS-Konfiguration ist ebenfalls redundant. Trotz der Tatsache, dass die meisten FS Schnappschüsse haben.

Bedrohungszusammensetzung

Hier, wo und was soll geschützt werden und auf welche Weise.

Zu diesem Zweck habe ich eine kleine Tabelle mit Bedrohungen zusammengestellt. Alle Hauptbedrohungen für den mobilen Computer wiederholen die Bedrohungen für den stationären Computer.

Tablet-Computer unterscheiden sich aus dieser Sicht praktisch nicht von mobilen Computern.

Zusätzliche Vertragsbedingungen

Es ist ratsam, sie zu berücksichtigen:

- Regelmäßige Wiederherstellungstests sollten durchgeführt werden.

- Fehlerbehebungsverfahren sollten dokumentiert werden.

- Aktionen sollten im Falle eines sekundären Fehlers geregelt werden: Was tun, wenn das System nach der Wiederherstellung nicht betriebsbereit ist oder die Daten nicht wiederhergestellt werden können?

- Es muss geprüft werden, ob der Wiederherstellungsprozess von bestimmten Geräten abhängt

(Dies kann zum Zeitpunkt der Wiederherstellung fehlschlagen). In meinem Fall werde ich dies nicht überprüfen, sondern nur eine grundlegende Systemprüfung durchführen. - Wenn Sie über eine vollständige Systemsicherung verfügen, müssen Sie diese sofort nach einem umfassenden Upgrade sichern.

- Wenn das kumulierte Volumen inkrementeller Sicherungen das vollständige Sicherungsvolumen überschreitet, ist es sinnvoll, eine außerplanmäßige vollständige Sicherung durchzuführen. Das heißt, die Häufigkeit der Erstellung vollständiger Sicherungen sollte in diesem Fall erhöht werden.

Ich berücksichtige nicht den letzten Punkt der Richtlinie, da sich mein Workflow normalerweise nicht ändert und es ausreicht, das Volume nur für die Ersteinrichtung für eine Weile zu überwachen.

Empirisch wurde festgestellt, dass das Schema "Monat, Woche, Tag, Stunde" für mich ganz in Ordnung ist.

Bei größeren Systemen müssen Sie möglicherweise die Sicherungshäufigkeit für jedes System dynamisch ändern.

Backup-Bestimmungen

Nach der Entwicklung einer Politik ist es möglich, direkt mit der Entwicklung einer Verordnung fortzufahren.

Im allgemeinen Fall kann es mehrere Vorschriften geben: allgemein für IBS-Administratoren, für Benutzer, für die für die Speicherung Verantwortlichen, für Administratoren von Zielsystemen usw.

Bei einem kleinen System ist dies normalerweise eine Person, und daher gibt es nur eine Regelung.

Die Ziele der Vorschriften

- Definieren von Datensicherungsverfahren.

- Definieren von Datenwiederherstellungsverfahren.

- Definieren eines Verfahrens zur Überprüfung des Systemzustands.

- Backup-Speicherbedingungen und Medienanforderungen.

- Straffung der Arbeit.

Regelungsbeispiel

Unter dem Spoiler können Sie am Beispiel der Rosreestr-Verordnung aus Open Source sehen, wie die Regeln in einer großen Organisation aussehen.

Regulierung von Rosreestr.REGELUNG DER SICHERUNG VON DATEN IN TERRITORIALABTEILUNGEN VON ROSRESTR

Inhaltsverzeichnis

- Allgemeine Bestimmungen

- Sicherungsauftrag.

- Überwachung der Ergebnisse.

- Regulatorische Unterstützung.

- Rotation des Sicherungsmediums.

- Stellen Sie Informationen aus einer Sicherung wieder her.

- Anhang 1

- Anhang 2 Liste der für die Sicherung verantwortlichen Personen.

1 Allgemeines

Diese Verordnung legt die grundlegenden Anforderungen für die Organisation der Sicherung (Wiederherstellung) von Programmen und Daten fest, die in Datenbanken auf den Servern der Gebietskörperschaft von Rosreestr gespeichert sind, sowie für die Sicherung von Hardware.

Diese Verordnung soll:

- Bestimmung der Kategorie von Informationen, die einer obligatorischen Sicherung unterliegen;

- Festlegung des Verfahrens zur Sicherung von Daten für die spätere Wiederherstellung der Leistung von Informationssystemen im Falle eines vollständigen oder teilweisen Informationsverlusts aufgrund von Fehlern oder Fehlfunktionen von Hardware oder Software, Benutzerfehlern, Notfällen (Feuer, Naturkatastrophen usw.);

- Festlegung des Verfahrens zur Wiederherstellung von Informationen im Falle eines solchen Bedarfs;

- Straffung der Arbeit und Festlegung der Verantwortung der Beamten für die Sicherung und Wiederherstellung von Informationen.

Unter Sicherung von Informationen versteht man die Erstellung vollständiger Kopien der Produktionsdatenbanken des Amtes zur raschen Wiederherstellung des Informationsmanagementsystems des einheitlichen staatlichen Unternehmensregisters AIS "Justiz" im Notfall, das zu Schäden oder Datenverlust führt.

Alle Produktionsdatenbanken aller Gebietsabteilungen des Amtes werden gesichert.

Maschinenspeichermedien, die eine Sicherungskopie enthalten, erhalten einen Vertraulichkeitsstempel für den höchsten darin enthaltenen Informationsstempel.

Backups werden außerhalb des Serverraums gespeichert, der Zugriff auf Backups ist beschränkt. Die Liste der Personen, die Zugang zu Daten haben, wird auf der Grundlage eines schriftlichen Antrags des Leiters der Abteilung Informationstechnologie (IT) erstellt, der mit dem Leiter der Abteilung Informationssicherheit (IS) vereinbart wurde. Die Zugriffsrechte auf reservierte technische Mittel, Arrays und Speichermedien werden auf der Grundlage eines Antrags des Leiters der IT-Abteilung geändert, der mit dem Leiter der IS-Abteilung vereinbart wurde. Die erkannten Versuche eines nicht autorisierten Zugriffs auf die reservierten Informationen und Hardware sowie andere IS-Verstöße, die während des Sicherungsvorgangs aufgetreten sind, werden der IS-Einheit am Arbeitstag nach der Erkennung des angegebenen Ereignisses mit einem Servicehinweis gemeldet.

2 Sicherungsauftrag

Die Sicherung erfolgt regelmäßig mit Oracle DBMS. Backup kann gemacht werden:

- Manuell - Der für die Sicherung verantwortliche Bediener startet die Oracle-Exportprozedur (ein Beispiel für das Starten der Prozedur in Anhang 1).

- Automatisch - Die ausführbare Datei, die die Oracle-Exportprozedur aufruft, wird vom Betriebssystem automatisch gemäß dem Zeitplan gestartet.

Die Datenbanksicherung wird mindestens einmal pro Tag durchgeführt. Die Speicherdauer der Sicherungsdatenbank beträgt mindestens 1 Monat.

Die Sicherungsstrategie sollte die synchrone Wiederherstellung von Daten gewährleisten, die sich in verschiedenen Datenbankschemata befinden. Beispielsweise sollte das HED-System (das Repository für elektronische Dokumente) gleichzeitig mit dem AIS-Justizsystem kopiert werden.

Das Material und die technischen Mittel des Sicherungssystems sollten eine ausreichende Leistung bieten, um Informationen rechtzeitig und in festgelegten Intervallen zu speichern. Die Personen, die für die tägliche Organisation der Sicherung verantwortlich sind, überwachen die Verfügbarkeit des für die Sicherung erforderlichen Speicherplatzes.

3 Überwachung der Ergebnisse

Die Ergebnisse aller Sicherungsverfahren werden von den in Anhang 2 angegebenen zuständigen Beamten bis zu 10 Stunden am Geschäftstag nach dem festgelegten Datum für die Durchführung dieser Verfahren überwacht.

Wenn ein Fehler festgestellt wird, meldet die für die Überwachung der Ergebnisse verantwortliche Person ihn spätestens 11 Stunden des aktuellen Arbeitstages an den technischen Support des Entwicklers.

4 Unterstützung bei der Regulierung

Um den Sicherungsprozess zu organisieren, müssen Sie:

- Definieren Sie eine Liste der Personen, die für die Durchführung des Sicherungsprozesses und die Überwachung der Ergebnisse verantwortlich sind (Anhang 2).

- Bereiten Sie einen Sicherungsplan vor und genehmigen Sie ihn.

- Vorbereitung und Genehmigung interner Regulierungsdokumente zur Ernennung der für die Datensicherung Verantwortlichen.

5 Sicherungsmedien drehen

Das Sicherungssystem sollte die Möglichkeit bieten, Sicherungsmedien regelmäßig zu ersetzen (zu entladen), ohne dass Informationen darüber verloren gehen, und die Wiederherstellung der aktuellen Informationen automatisierter Systeme im Falle eines Ausfalls eines der Sicherungsgeräte sicherstellen. Alle Verfahren zum Laden, Entladen von Medien aus dem Sicherungssystem sowie deren Übertragung an den Sicherheitsdienst und umgekehrt werden vom Sicherungsadministrator auf Anfrage und in Anwesenheit eines verantwortlichen Mitarbeiters des Sicherheitsdienstes des Kunden (gemäß Anhang Nr. 2) durchgeführt.

Als neue Beförderer dürfen diejenigen wiederverwendet werden, für die die Speicherdauer der enthaltenen Informationen abgelaufen ist.

Vertrauliche Informationen von Medien, die nicht mehr im Sicherungssystem verwendet werden, müssen mit der PGP-Software gelöscht werden.

Falls erforderlich, wird die Wiederherstellung von Daten aus Sicherungen von dem in Anhang Nr. 2 angegebenen verantwortlichen Mitarbeiter der IT-Abteilung durchgeführt.

Die Datenwiederherstellung aus Sicherungen erfolgt im Falle ihres Verschwindens oder Verstoßes aufgrund eines nicht autorisierten Zugriffs auf das System, der Exposition gegenüber Viren, Softwarefehlern, Mitarbeiterfehlern und Hardwarefehlern.

Die Wiederherstellung von Systemsoftware und Allzweck-Software erfolgt von ihren Medien gemäß den Anweisungen des Herstellers.

Die Wiederherstellung spezieller Software erfolgt von Verteilungsmedien oder deren Sicherungskopien gemäß den Anweisungen zum Installieren oder Wiederherstellen dieser Software.

Informationen, die sich nicht auf sich ständig ändernde Datenbanken beziehen, werden von Sicherungsmedien wiederhergestellt. Hierbei wird die neueste Kopie der Informationen verwendet.

Im Falle einer teilweisen Verletzung oder des Verschwindens von Datenbankdatensätzen wird die Wiederherstellung ab der letzten ungestörten täglichen Kopie durchgeführt. Alle Informationen werden von der letzten Kopie wiederhergestellt.

7 Anhang 1

Ein Beispiel für das Starten des Oracle-Exportdienstprogramms über die Befehlszeile:

exp userid = JUST_USER / PASSWORD @ SERVER Eigentümer = (JUST_USER, HED_USER) direkt = Y konsistent = Y Statistik = KEINE Komprimierung = N Datei = C: \ BACKUP.DMP log = C: \ BACKUP.LOG

wo:

JUST_USER / PASSWORD @ SERVER - Schema_Benutzername / Passwort @ Servername;

owner = (JUST_USER, HED_USER) - Liste der kopierten Schemata. In diesem Beispiel werden das AIS-Justizschema und das HED-Schema gleichzeitig exportiert.

file = C: \ BACKUP.DMP - Pfad und Name der erstellten Exportdatei;

log = C: \ BACKUP.LOG - Pfad und Name der erstellten Exportprotokolldatei.

8 Anhang 2. Liste der für die Sicherung verantwortlichen Personen

Hier finden Sie ein weiteres Beispiel mit einer kurzen Beschreibung.

Reservierungsverfahren

Zusammensetzung der Sicherungsdaten:

- Arbeitsmaschinen:

- Persönliche Benutzerverzeichnisse (

/home/* ). . - .

- , (

/opt ). - (

/etc ). - .

- .

- .

- .

- :

- NAS:

- :

:

- .

- , .

/etc/apt/apt.conf.d , , .- Mikrotik .

- NAS .

:

:

, Debian ( Squeeze 2011 ), Slackware ReiserFS .

:

Mikrotik , RouterOS .

, .

, .

:

- Veeam , , . , Acronis, , .

- .

- .

.

, .

.Unix Utility-Lösungen

Lösungen basierend auf rsync, tar, rdiff-backup usw. werden aufgrund des großen Arbeitsaufwands und des Fehlens der erforderlichen WEB-Schnittstelle nicht berücksichtigt.

BareOS (Backup Archiving Recovery Open Sourced) - Gabel von Bacula seit 2010.

Vorteile:

- Stabiles Debugging-System.

- Unterstützt verschiedene Arten von Agenten unter verschiedenen Betriebssystemen.

- Es werden verschiedene Arten von Backups unterstützt: inkrementell, differenziell, voll.

- Die WEB-Schnittstelle ist sehr entwickelt und funktional.

- Flexible Konfiguration.

- Es gibt einen FUSE-Treiber, der Backups anzeigt.

- Python, Director.

- (, ).

- .

- .

Nachteile:

.

:

- .

- .

- Web-.

- .

- . , .

- .

- , SMB, rsync.

- Web-.

- , .

- , , .

- .

Nachteile:

- Perl, CPAN.

- , , .

, , , . , SSH , , , .. . - ( , ).

- .

:

- .

- Web-.

- .

- ( .. ).

- Windows, Linux, MacOS X.

- : , .

- .

- .

- (, Outlook, ).

- . , .

- (, ..) .

- .

- , .

- , .

- .

- Internet.

- (, ) .

- .

- (, USB ).

- .

- GUI .

Nachteile:

- Windows, , .

- NTFS.

- LDAP, , , AD .

.

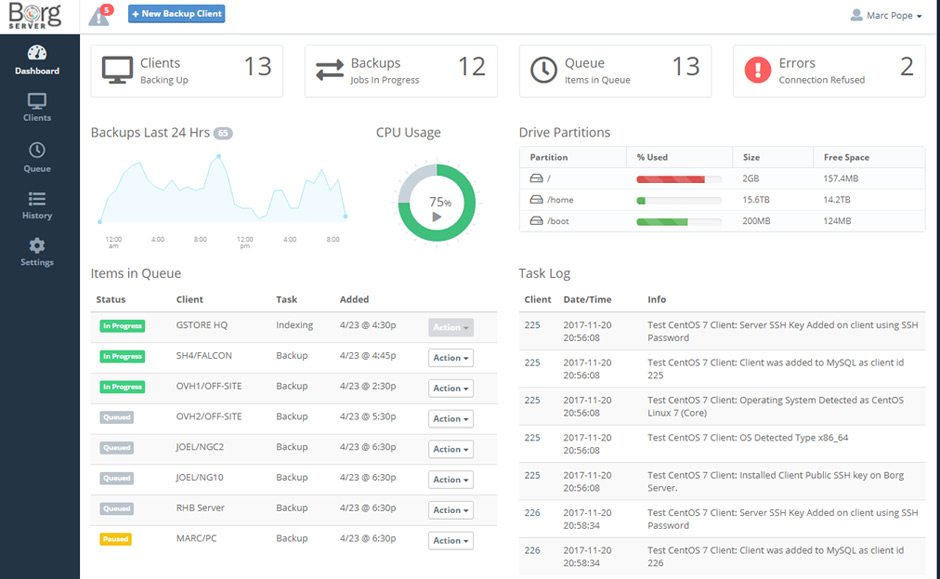

:

- .

- .

- . , .

- / . . .

- . .

- .

- FUSE , host/.

Nachteile:

- Web- .

- RAM (~2.7GB 1TB).

- ACL .

- RAM .

- ( ).

- ( ). .

- restic.

.

:

- .

- .

- ( Python, C ).

- .

- : LZ4, zlib, LZMA.

- FUSE , .

- : Linux, macOS, BSD, etc.

- Web-, .

- .

Nachteile:

- Web- .

- Windows ( Linux subsystem cygwin).

, rsync.

:

- inotify fsevents . rsync .

- rsync.

- Lua, Lua.

- .

- .

Nachteile:

.

.

:

- , .

- , TLS, , SSL .

- , "" , .

- .

- , : , .

- , .

- .

- : .

- RAID.

- *nix-like , Windows native, Windows cygwin.

- GUI.

Nachteile:

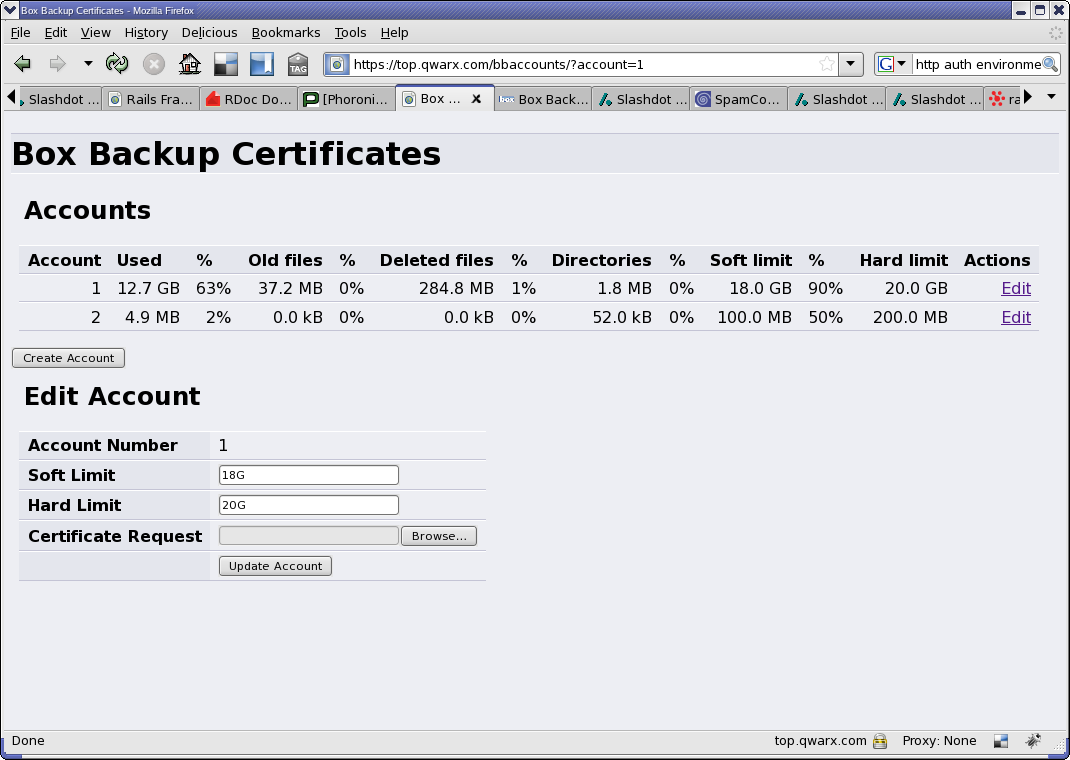

UrBackup .

, .

.

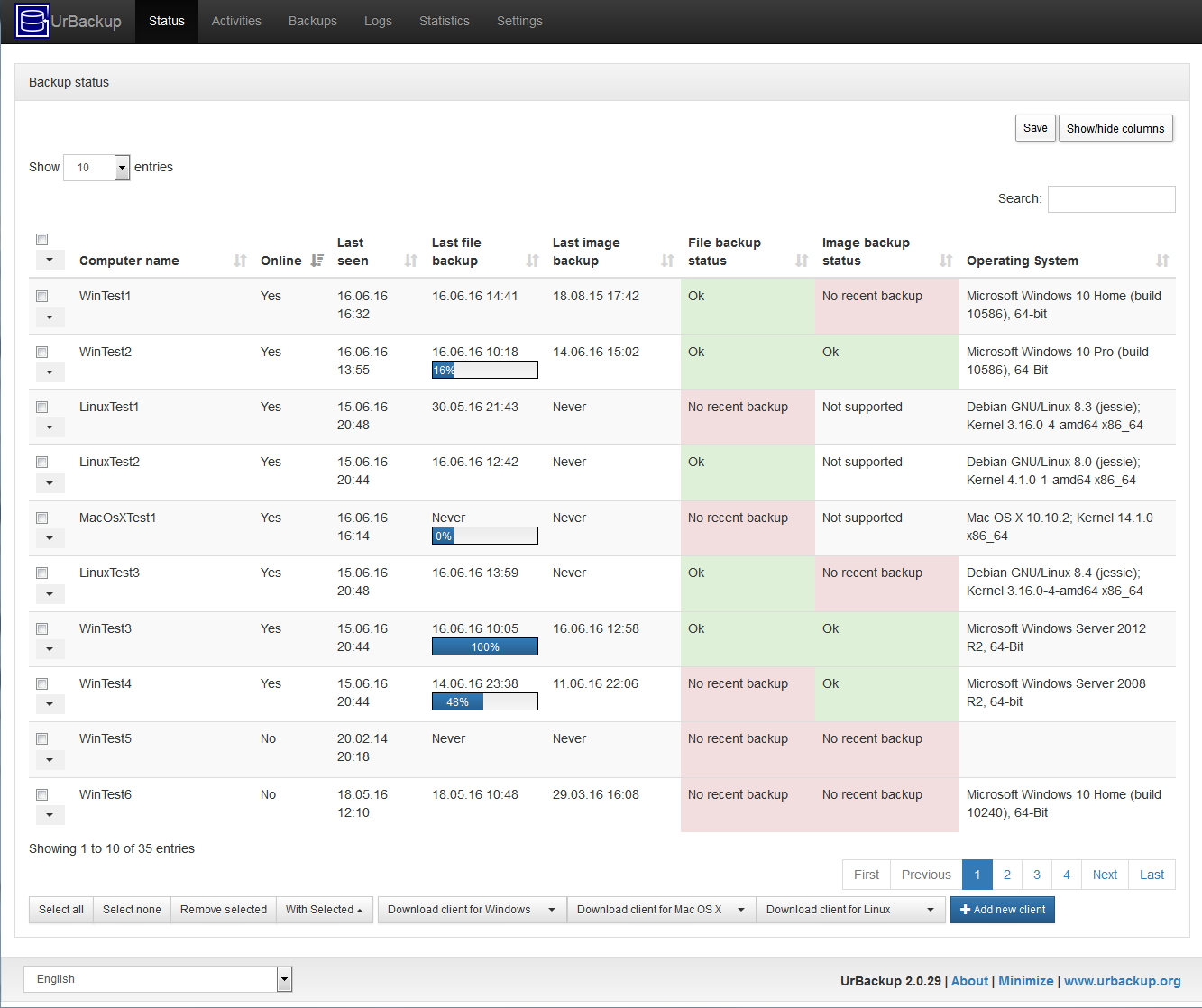

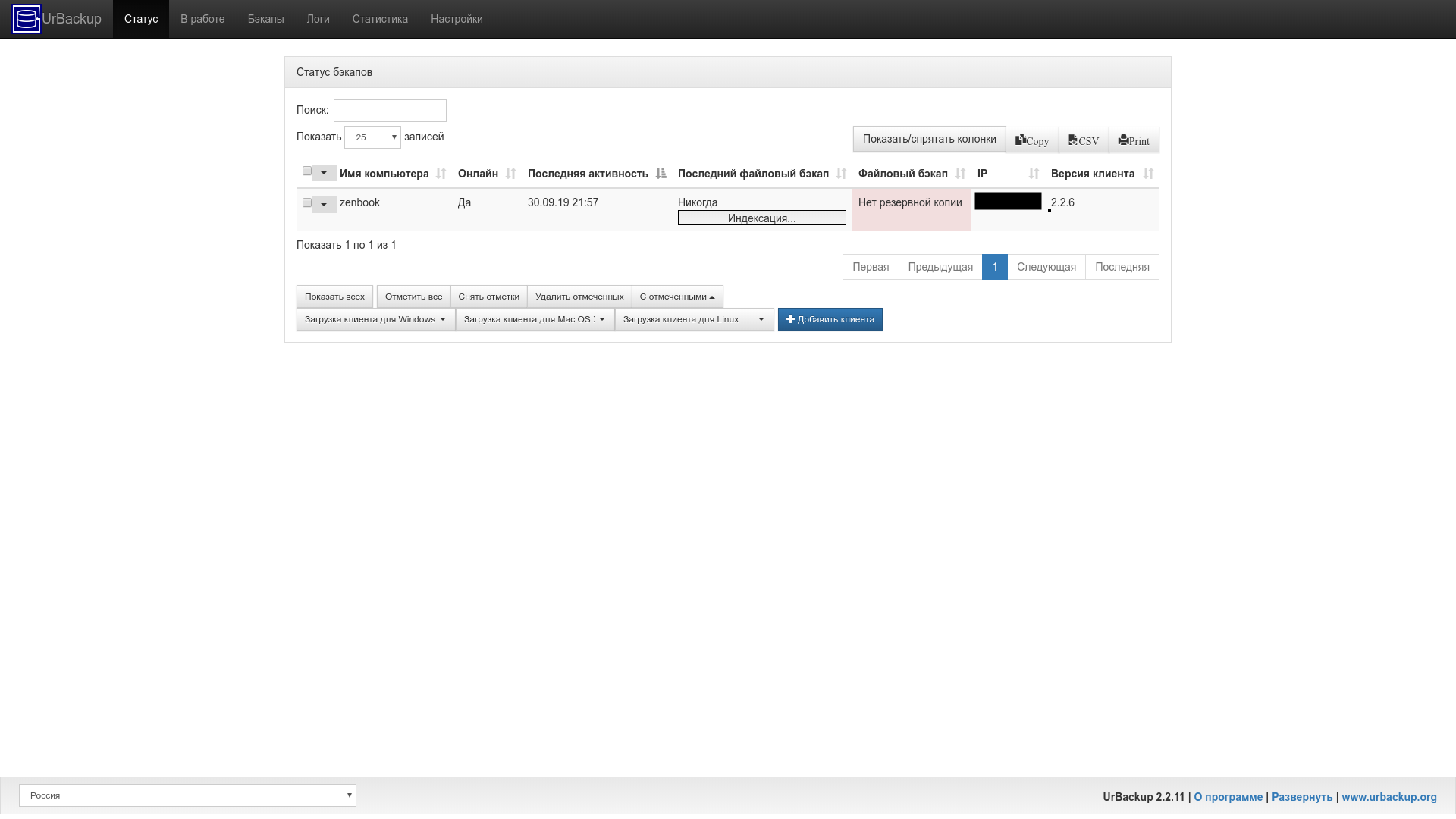

UrBackup

, :

# zfs create -o com.sun:auto-snapshot=false -p tank0/apps/backup # zfs set compression=on tank0/apps/backup

, , UrBackup ZFS .

, :

# zfs set dedup=on tank0/apps/backup

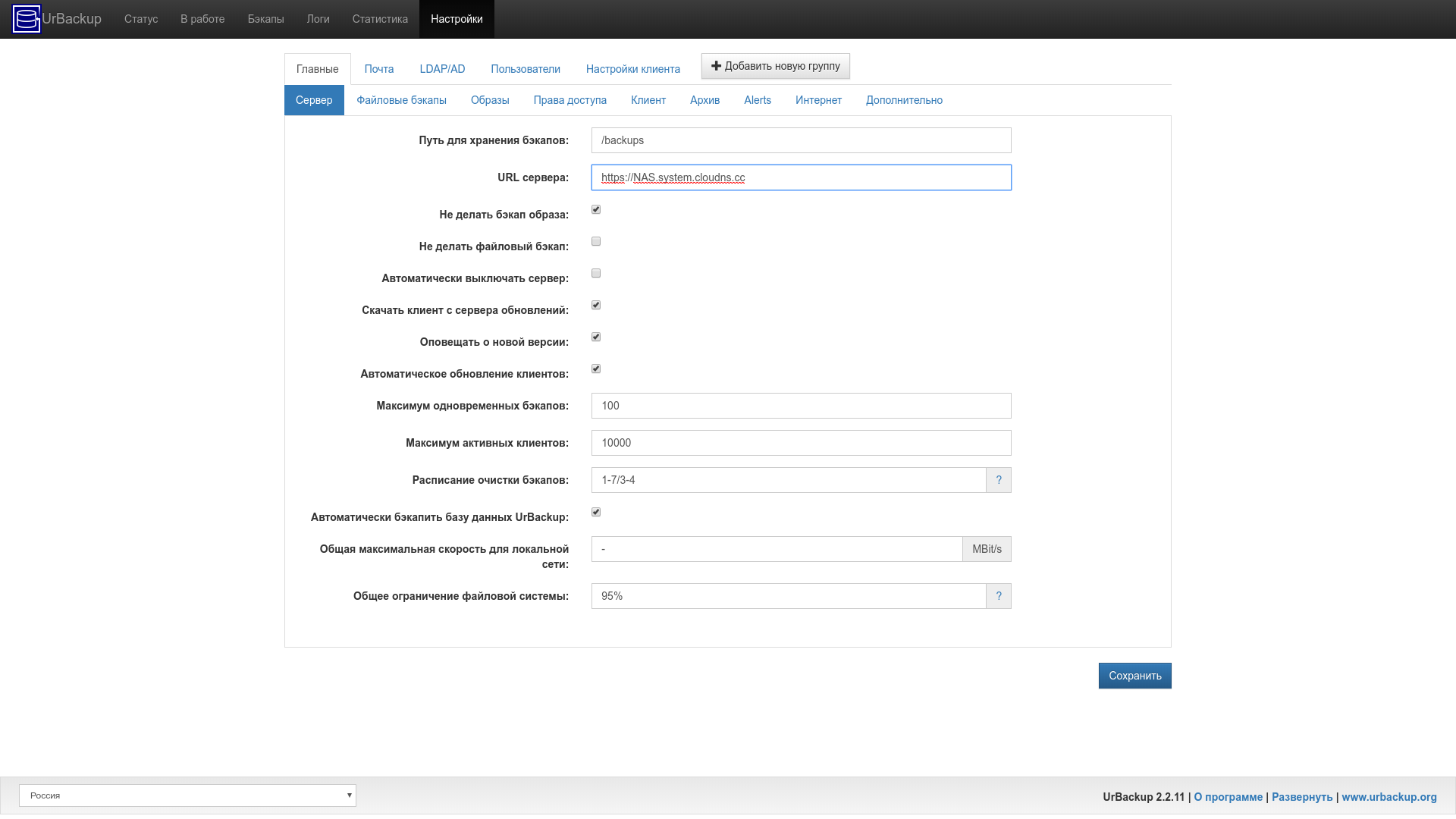

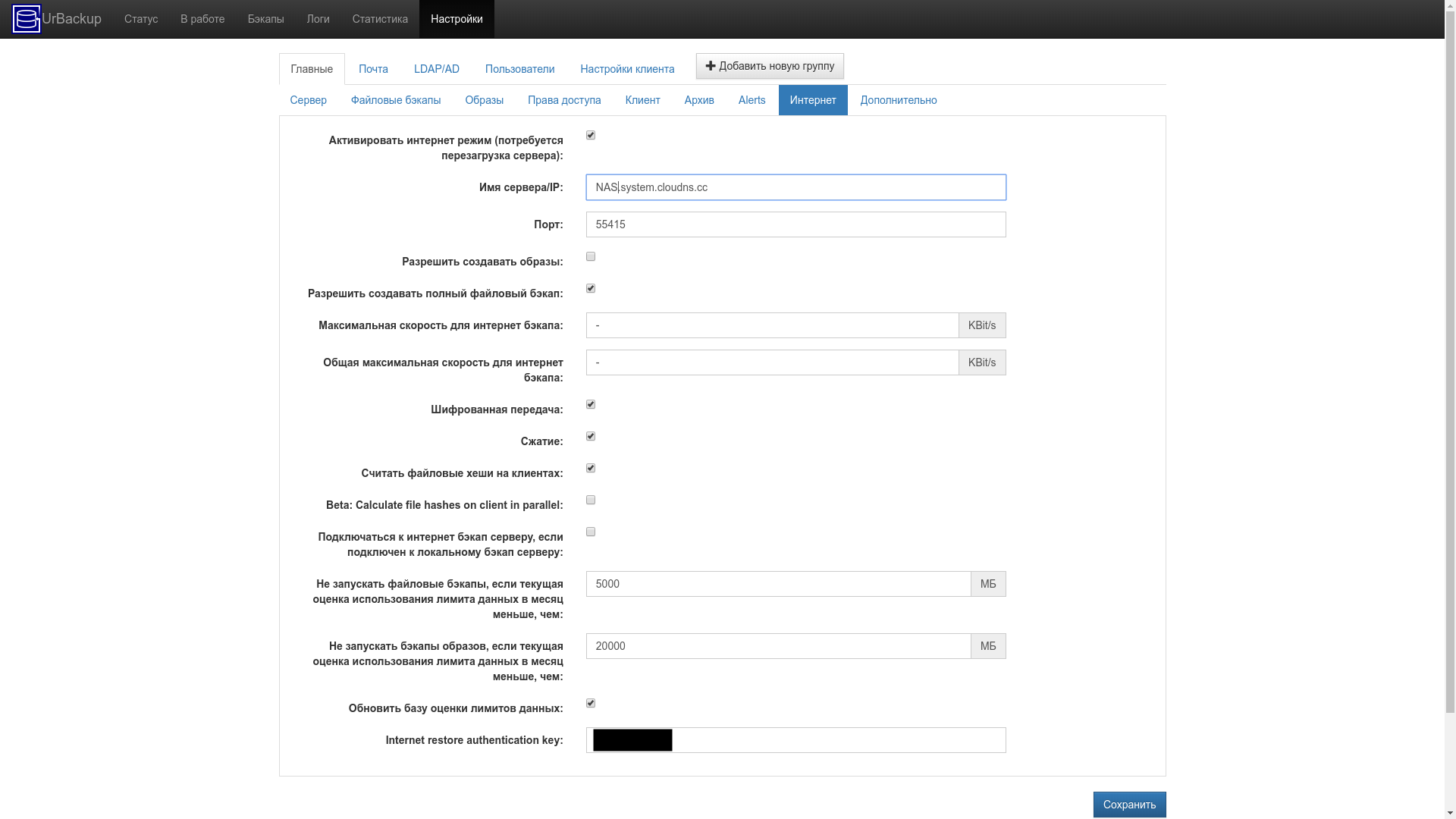

UrBackup :

# mkdir /tank0/docker/services/urbackup # cd /tank0/docker/services/urbackup # vim docker-compose.yml # docker-compose up -d

docker-compose .

Web- .

docker-compose.yml version: '2' networks: docker0: external: name: docker0 services: urbackup: uroni/urbackup-server image: restart: always expose: - 55414 ports: # - 55413:55413 - 55415:55415 - 35623:35623/udp volumes: - /tank0/apps/backup/urbackup/database:/var/urbackup - /tank0/apps/backup/urbackup/backups:/backups - /tank0/apps/backup/urbackup/log:/var/log - /etc/localtime:/etc/localtime:ro networks: - docker0 environment: - VIRTUAL_HOST=backup.* - VIRTUAL_PORT=55414 - VIRTUAL_PROTO=http - CERT_NAME=NAS.cloudns.cc - TZ=Europe/Moscow

Docker uroni/urbackup-server , tristanteu/urbackup-docker .

.

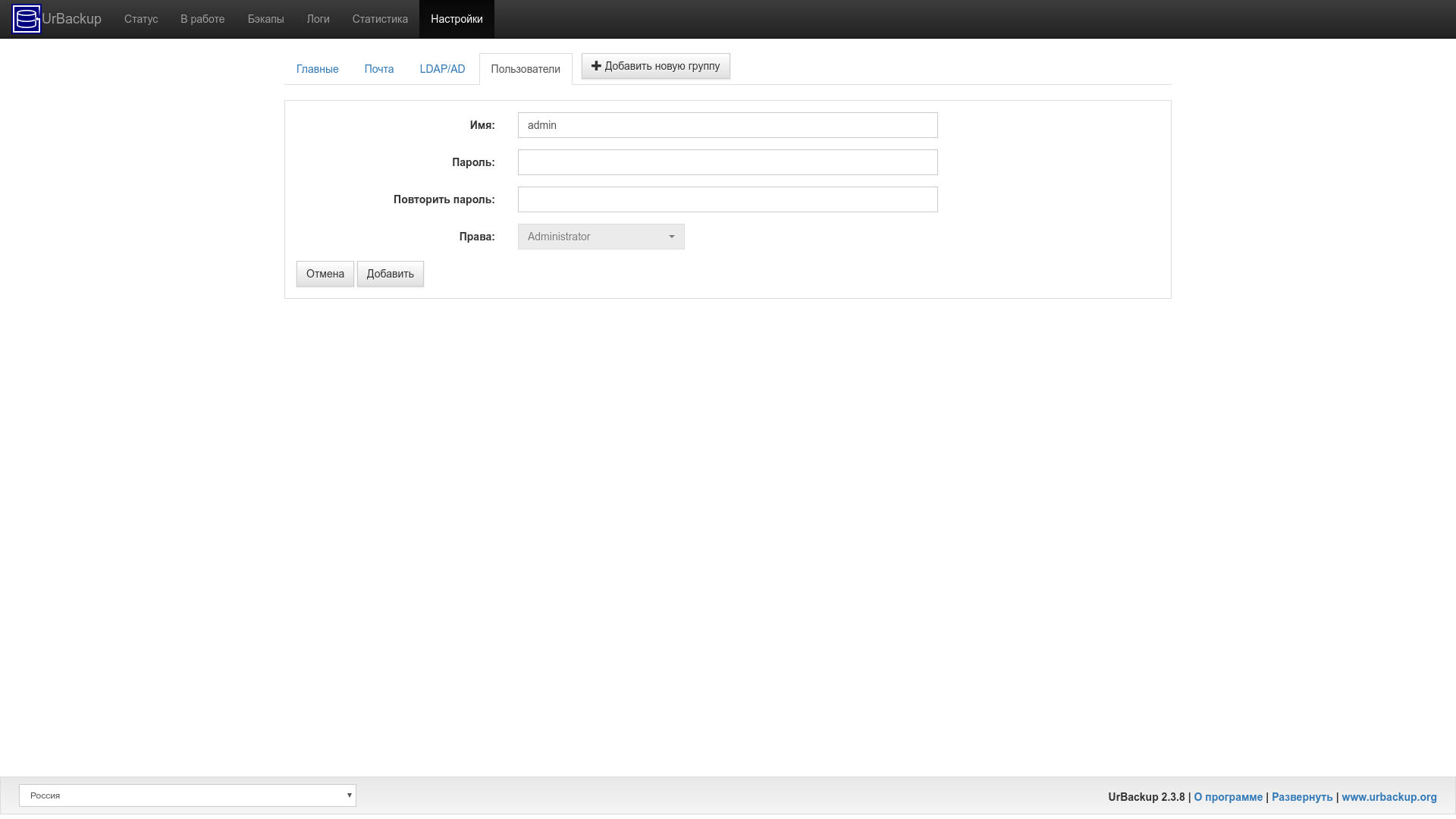

, :

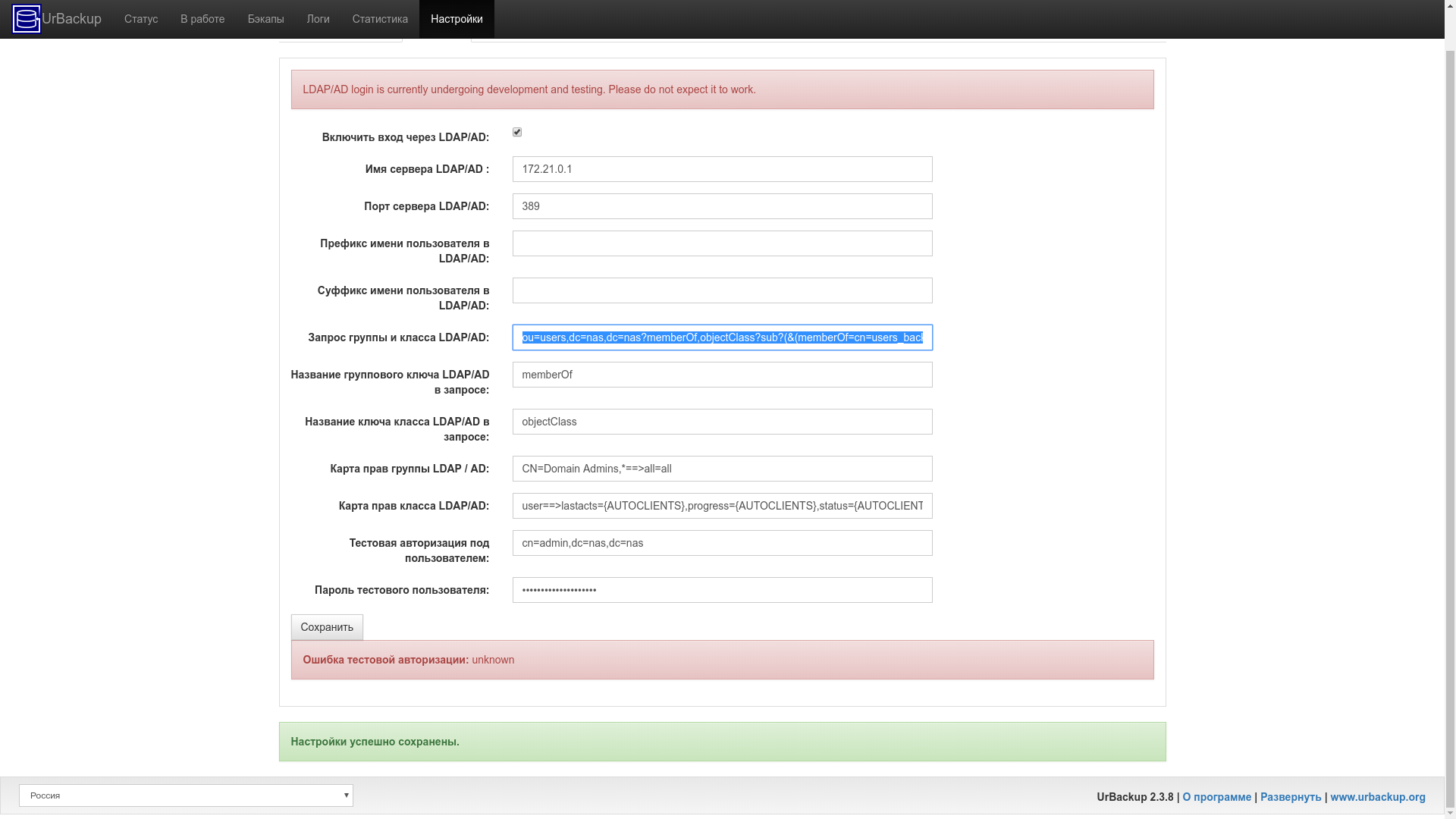

- . UrBackup LDAP .

- LDAP. LDAP . " ". , .

- .

- , . . . , NAS, .

- -.

:

:

LDAP , : , .

:

ou=users,dc=nas,dc=nas?memberOf,objectClass?sub?(&(memberOf=cn=users_backup,ou=groups,dc=nas,dc=nas)(uid={USERNAME}))

- , .

, , .

, :

-:

, , .

, UrBackup:

- TCP 55415 — .

- TCP 55414 — Web- HTTP.

- TCP 55413 — Web- FastCGI, Web-. Weil NAS HTTP/HTTPS, .

- TCP 35621 — .

- UDP 35622 — . . .

- TCP 35623 — .

- UDP 35623 — .

, 55415 , 35621, 35622, 35623 .

, .

:

UrBackup , .. , :

.

shell :

TF=`mktemp` && wget "https://NAS.system.cloudns.cc/x?a=download_client&lang=ru&clientid=1&authkey=KEY&os=linux" -O $TF && sh $TF; rm $TF

:

~

NAS , :

- :

/etc;/home;/var;/root;/tank0/apps;/tank0/docker . - :

/tank0/apps/backup;/tank1/apps/backup;/tank0/apps/cloud/nextcloud/html/data .

, , , , , .

, , , " ", , :

:

~

Die Probleme

, UrBackup , . .

— -, .

:

ERROR: Internet mode not enabled. Please set "internet_mode_enabled" to "true".

.

:

~

/etc/default/urbackupclient , .

, /usr/local/var/urbackup/data/settings.cfg .

, , :

internet_server=NAS.system.cloudns.cc internet_server_port=55415 internet_authkey=44R3MUIdB computername=zenbook internet_mode_enabled=true

, , -.

, , , .

Debian, , /etc/apt/apt.conf.d/80full-backup :

DPkg::Post-Invoke {"test -x /usr/local/bin/urbackupclientctl && /usr/local/bin/urbackupclientctl start -f || true"; };

NAS, . , mtbackup SSH, NAS.

Python , , , UrBakup, .

:

, : . , .

, :

, - , .

.

, , .

- , , Storj .

Literatur

, , :

, :

.

, RTO, RPA, RPO. , , , .

- NAS , , , .