Mit dem Aufkommen von USB-Geräten und USB-Anschlüssen in unserem Leben war eine der wichtigsten Sicherheitsanforderungen die sorgfältige Beachtung von Verbindungspunkten, die Daten zwischen Geräten übertragen können. Aus diesem Grund gibt es im Android-Betriebssystem ab den frühesten Versionen (seit 2.0 so sicher) eine Option zum manuellen Aktivieren des Geräteports im Modus der Informationsübertragung mit dem Verbindungsobjekt, d. H. mit einem USB-Anschluss. Ohne Aktivierung dieser Funktion wird das Gerät nur über USB aufgeladen, wobei alle (offensichtlichen) Anforderungen für den Informationsaustausch von der zweiten Seite ignoriert werden.

Kevin Butler und sein Forschungsteam auf dem Gebiet der Informationssicherheit an der Universität von Florida haben kürzlich eine äußerst elegante und gleichzeitig ziemlich gefährliche Methode entdeckt, um Benutzergeräte über einen USB-Anschluss anzugreifen. Gleichzeitig fungiert der Port selbst für den Beobachter nur als Stromquelle und kann an einem öffentlichen oder nicht öffentlichen Ort, beispielsweise auf einem infizierten PC, in einem Café oder an einer Ladestation für USB-Geräte am Flughafen, angebracht werden. Für einen Angriff muss zusätzlich zum Zugriff auf den Datenaustausch mit dem Ladeanschluss von der Seite des Angreifers eine Bedingung erfüllt sein: Der Bildschirm des Smartphones ist für den Besitzer nicht sichtbar (damit er nicht bemerkt, dass das Gerät „sein eigenes Leben führt“).

Gleichzeitig wird das Kennwort für die Bildschirmsperre mit einem kurzen Befehl umgangen, mit dem der Angreifer auf den Hauptbildschirm des Smartphones zugreifen kann.Laut dem Bericht von Butler und seinem Team können Sie bei einem Angriff auf Smartphones ursprünglich undokumentierte

AT-Befehle verwenden , um den Smartphone-Bildschirm fernzusteuern, wodurch verschiedene Betriebssystemschutzfunktionen technisch von Störungen durch Dritte ausgeschlossen werden. Tatsächlich haben der Butler und sein Team einen Weg gefunden, einen „Ghost User'a“ zu erstellen, indem sie die vorhandenen Android-Sicherheitsfunktionen vollständig gefälscht und das Berühren des Bildschirms mit AT-Befehlen auf niedriger Ebene vollständig simuliert haben. Samsung- und LG-Geräte sind Angriffen ausgesetzt - an den Geräten dieser Hersteller wurden Laborexperimente durchgeführt.

Ein ähnlicher Angriffsvektor ist Experten für Informationssicherheit seit langem bekannt. Der erste Bericht besagt, dass ein über USB angeschlossenes Gerät das Ziel eines Angriffs eines Angreifers von 2011 bis 2013 sein könnte. Zum Beispiel warnten Experten von Kaspersky Lab die Benutzer, dass das Anschließen eines USB-Geräts den Austausch von Identifikationscodes zwischen dem Benutzergerät und den Peripheriegeräten impliziert. Wir haben

in unserem Artikel auch über die Verwendung dieses Angriffsvektors

über das Betrügen und Hacken von Apple-Geräten und deren neue USB Restructed-Funktion gesprochen.

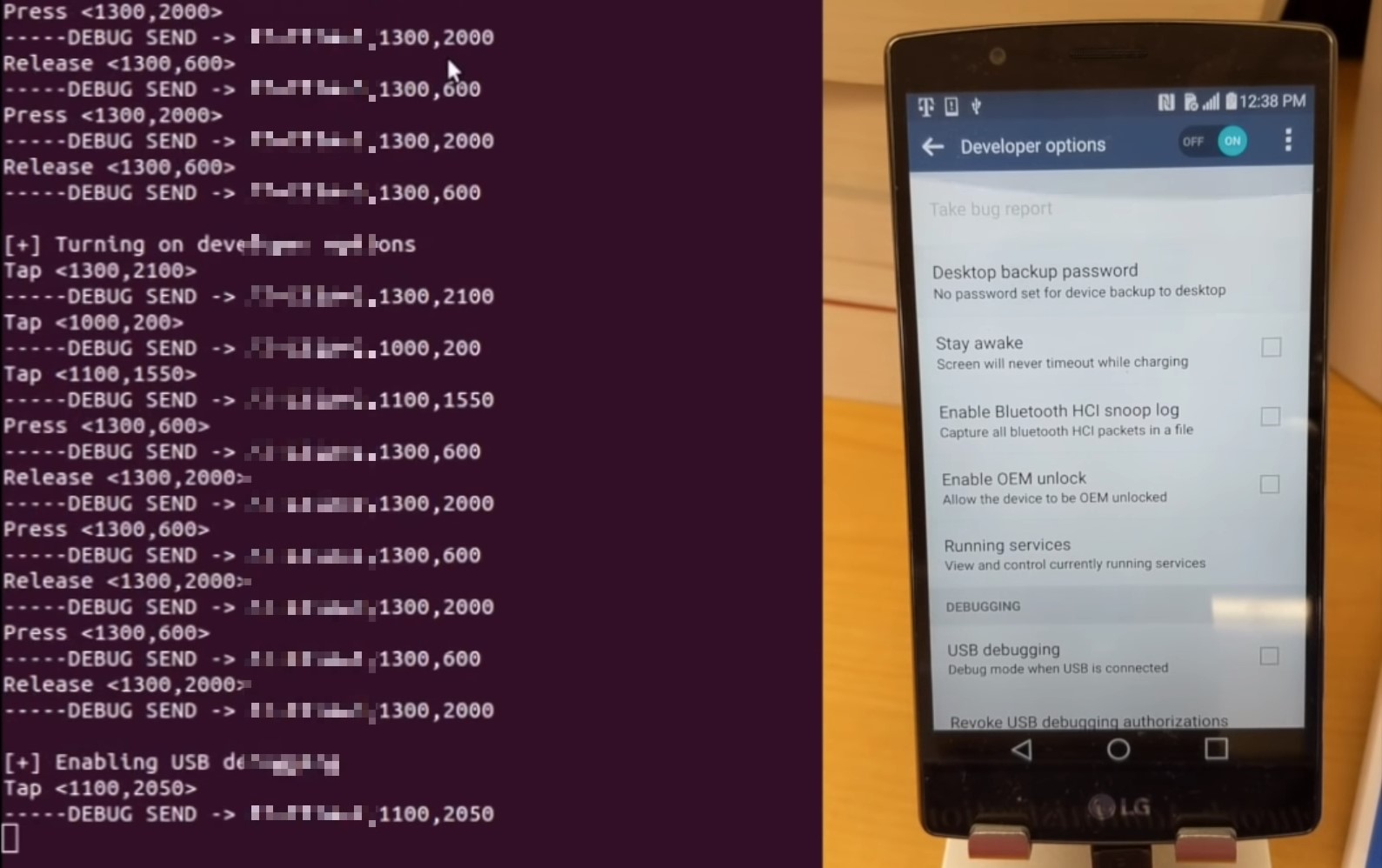

Wenn Sie sich jedoch daran gewöhnt haben, offensichtliche Angriffe auf das Betriebssystem selbst zu bekämpfen, ist die Verwendung von AT-Befehlen auf niedriger Ebene noch nicht weit verbreitet. Butler und sein Team haben ein ganzes Video aufgenommen, in dem sie eine Fernbedienung des Smartphones eines Benutzers unter dem Deckmantel der Interaktion mit dem Bildschirm demonstrieren. Dieser Angriff ist insofern einfach, als Sie nur durch den primären Austausch von Identifikationsdaten den Gerätetyp, das Modell und das installierte Betriebssystem bestimmen können. Und dann liegt es an der Vorbereitung auf die "blinde" Orientierung. So sieht es in der Konsole von der Seite des Angreifers aus und wie sich das auf diese Weise angegriffene Gerät verhält:

Was bedroht diesen Angriff für Benutzer?

Die Möglichkeit, mithilfe von AT-Befehlen unter dem Deckmantel einer lebenden Person auf den Bildschirm zuzugreifen, gibt Angreifern die volle Kontrolle über das Gerät. Dies bedeutet, dass sie über eine scheinbar harmlose USB-Gebühr von Ihrem Smartphone aus Nachrichten senden, einen Anruf tätigen, Sie für Dienste anmelden, Ihre gesamte E-Mail weiterleiten, Ihre Internetbank eingeben und 3D-Secure-Codes stehlen, die Kamera einschalten und ein Foto aufnehmen können. Verwenden Sie eine beliebige Anwendung auf Ihrem Smartphone, aktivieren Sie den Entwicklermodus und setzen Sie das Gerät sogar auf die Werkseinstellungen zurück.

Einfach gesagt, alles hängt von der Vorstellungskraft des Angreifers ab.Butler und das Team berichteten zuvor über ihren Fund und LG veröffentlichte bereits im Juli die

entsprechenden Patches, die die Sicherheitsanfälligkeit abdecken. In den Händen der Benutzer befinden sich jedoch Millionen von Geräten, die niemals aktualisiert werden. Derzeit prüft das Forschungsteam die Schwachstelle von Smartphones anderer beliebter Hersteller, vor allem von Apple-Produkten. Die Tatsache, dass AT-Befehle auf diese Weise verwendet werden können, legt jedoch bereits nahe, dass die „Lücken“ in der Informationssicherheit moderner Geräte von grundlegender Bedeutung sind . Man

fragt unfreiwillig

nach einer Analogie zu Spectre und Meltdown , deren Möglichkeit, wie im Fall von AT-Teams (der Standard wurde bereits in den 70er Jahren entwickelt), aufgrund von Problemen mit der Architektur und dem Technologiepfad entstand, die einmal gewählt worden waren.

Die Studiendokumentation

finden Sie hier . Der Quellcode für undokumentierte Befehle wird ebenfalls in das

Repository auf GitHub hochgeladen.

Sind Sie ein erfahrener Entwickler, Architekt oder Manager in einem IT-Unternehmen und möchten Ihren Job ändern? Schauen Sie sich unsere SA , CA , SEM- Jobs und Positionen in My Circle an .

Vielleicht interessieren sie dich.