Turla (Snake, Uroboros) ist eine Cyberspionagegruppe, die 2008 berühmt wurde, nachdem sie geschützte Objekte gehackt hatte, darunter das Netzwerk des Zentralkommandos der US-Streitkräfte . Seitdem ist er auf Angriffe auf militärische Einrichtungen und diplomatische Organisationen auf der ganzen Welt spezialisiert. Berühmte Opfer sind das finnische Außenministerium 2013 und das Schweizer Verteidigungsunternehmen RUAG von 2014 bis 2016. und die Bundesregierung Ende 2017 - Anfang 2018.

Nach dem jüngsten Vorfall veröffentlichten mehrere Medien Informationen über die Methoden der Angreifer - mithilfe von E-Mail-Anhängen, um Malware zu kontrollieren und gestohlene Daten vom System zu übertragen. Es wurden jedoch keine technischen Informationen zur Hintertür bereitgestellt. In diesem Bericht veröffentlichen wir die Analyse der Turla-Hintertür, die mithilfe von PDF-Anhängen per E-Mail verwaltet wurde.

Medienberichten zufolge waren mehrere Computer des Bundesministeriums für auswärtige Angelegenheiten mit einer Hintertür infiziert. Anscheinend begann der Angriff im Jahr 2016 und wurde Ende 2017 von den Sicherheitsdiensten entdeckt. Zunächst gefährdeten die Angreifer die Hochschule des Bundes. Danach zogen sie in ihr Netzwerk, bis sie im März 2017 Zugang zum Netzwerk des Außenministeriums erhielten. . Die Betreiber von Turla hatten etwa ein Jahr lang Zugang zu einigen vertraulichen Daten (z. B. der E-Mail von Mitarbeitern des Bundesaußenministeriums).

Unsere Untersuchung ergab auch, dass diese Malware für Microsoft Outlook gegen verschiedene politische und militärische Abteilungen eingesetzt wurde. Wir haben dafür gesorgt, dass auch die Außenministerien der beiden anderen europäischen Länder und der große Verteidigungsunternehmer kompromittiert wurden. Unsere Untersuchung ermöglichte es uns, Dutzende von E-Mail-Adressen zu ermitteln, die von Turla-Betreibern für diese Kampagne registriert und verwendet wurden, um exfiltrierte Opferdaten zu erhalten.

1. Wichtige Punkte

Die Outlook-Hintertür der Turla Group hat zwei Funktionen.

Erstens ist es der Diebstahl ausgehender Briefe, die an den Angreifer weitergeleitet werden. Betrifft hauptsächlich Microsoft Outlook, ist aber auch für The Bat! Relevant, das in Osteuropa beliebt ist.

Zweitens die Verwendung von Buchstaben als Transportschicht des C & C-Protokolls. Über den Befehl backdoor angeforderte Dateien werden in speziell erstellten PDF-Dokumenten als Anhang zu den Briefen exfiltriert. Backdoor-Befehle werden auch in PDF-Anhängen gesendet. Dies ermöglicht Geheimhaltung. Es ist wichtig zu beachten, dass Angreifer keine Sicherheitslücken in PDF-Readern oder Microsoft Outlook ausnutzen. Schädliche Software kann Daten aus PDF-Dokumenten dekodieren und als Befehle interpretieren.

Kampagnenziele sind typisch für Turla. Wir haben mehrere europäische Regierungsbehörden und Verteidigungsunternehmen identifiziert, die von dieser Hintertür betroffen sind. Es ist wahrscheinlich, dass Angreifer es verwenden, um die Persistenz in Netzwerken mit eingeschränktem Zugriff sicherzustellen, in denen gut konfigurierte Firewalls oder andere Netzwerksicherheitstools die herkömmliche Kommunikation mit C & C-Servern über HTTP (S) effektiv blockieren. In der folgenden Abbildung sind die Backdoor-Codezeilen aufgeführt, in denen einige Top-Level-Domains der Regierung erwähnt werden. mfa ist die Domäne des Außenministeriums, .gouv ist eine Subdomäne der französischen Regierung (.gouv.fr), ocse ist die Organisation für Sicherheit und Zusammenarbeit in Europa.

Abbildung 1. Domänen im Zusammenhang mit öffentlichen Diensten im Malvari-Code

Basierend auf den Analyse- und Telemetriedaten haben wir festgestellt, dass diese Hintertür seit mindestens 2013 in freier Wildbahn verbreitet ist. Wie immer bei Turla können wir uns nicht auf Kompilierungszeitstempel konzentrieren, da diese normalerweise gefälscht sind. Wir glauben jedoch, dass die ersten Versionen vor 2013 kompiliert wurden, da die diesjährige Version bereits ziemlich weit fortgeschritten war. Danach fanden wir eine Version, die der Basisversion ähnlicher war und deren Zusammenstellung 2009 datiert war. Die genaue Veröffentlichung ist noch nicht möglich. Die folgende Zeitleiste basiert auf unserer Telemetrie und Daten aus offenen Quellen:

2009 : Kompilierungszeitstempel (möglicherweise gefälscht) der Basisversion der Outlook-Hintertür. Nur Momentaufnahme des E-Mail-Inhalts.

2013 : Verbessert: Backdoor kann Befehle ausführen. Sie werden im XML-Format per E-Mail gesendet.

2013 : Die neueste bekannte Version für The Bat! ..

2016 : Verbessert: Teams werden als Anhänge in speziell erstellten PDF-Dokumenten gesendet.

2017 : Verbessert: Eine Hintertür kann PDF-Dokumente erstellen, um Daten eines Angreifers zu filtern.

März 2018 : Berichterstattung über einen Kompromiss des deutschen Regierungsnetzwerks.

April 2018 : Verbessert: Backdoor kann PowerShell-Befehle mit Empire PSInject ausführen.

2. Globale Architektur

In neueren Versionen ist die Hintertür eine eigenständige DLL, in der Code für die Selbstinstallation und Interaktion mit Outlook und The Bat!, E-Mail-Clients, enthalten ist, auch wenn nur die Installation für Outlook implementiert ist. Es kann problemlos von jeder Turla-Komponente gelöscht werden, mit der Sie zusätzliche Prozesse ausführen können.

In diesem Abschnitt basiert unsere Analyse auf einer Stichprobe, die im ersten Halbjahr 2017 veröffentlicht wurde. Informationen zu älteren oder neueren Mustern können enthalten sein.

2.1. Installation

Um eine Hintertür einzurichten, exportieren Angreifer eine DLL namens Install oder registrieren sie bei regsvr32.exe. Das Argument ist der Ziel-E-Mail-Client. Die folgende Abbildung zeigt die möglichen Werte. In den neuesten Versionen ist nur die Installation für Outlook implementiert.

Abbildung 2. Mögliche Installationsargumente

Da es keinen fest codierten Pfad gibt, kann sich die DLL-Datei an einer beliebigen Stelle auf der Festplatte befinden.

2.1.1. Microsoft Outlook

Turla-Entwickler verlassen sich auf die Entführung von COM-Objekten, um die Persistenz von Malware sicherzustellen. Dies ist eine bekannte Methode, die seit vielen Jahren in freier Wildbahn angewendet wird, auch von der Turla-Gruppe . Die Methode besteht im Wesentlichen darin, das von der Zielanwendung verwendete COM-Objekt umzuleiten, indem der entsprechende CLSID-Eintrag in der Windows-Registrierung geändert wird.

In unserem Fall wurden die folgenden Änderungen an der Windows-Registrierung vorgenommen:

HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066} = Mail Plugin HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 = [Path to the backdoor DLL] HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32\ThreadingModel = Apartment HKCU\Software\Classes\CLSID\{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}\TreatAs = {49CBB1C7-97D1-485A-9EC1-A26065633066}

{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D} - erfasste CLSID. Es entspricht dem Outlook Protocol Manager und lädt theoretisch die legitime Outlook DLL OLMAPI32.DLL . {49CBB1C7-97D1-485A-9EC1-A26065633066} keiner bekannten Software zugeordnet. Diese CLSID ist beliebig und wird nur als Platzhalter für die COM-Umleitung verwendet.

Wenn die Änderung abgeschlossen ist, wird die Backdoor-DLL jedes Mal geladen, wenn Outlook sein COM-Objekt lädt. Nach unseren Beobachtungen geschieht dies beim Start von Outlook.

Für die COM-Umleitung sind keine Administratorrechte erforderlich, da sie nur für den aktuellen Benutzer gilt. Es sind Schutzmaßnahmen vorhanden, um solche böswilligen Weiterleitungen zu verhindern. Laut MSDN : „Unter Windows Vista und Windows Server 2008 ignoriert die COM-Laufzeit die COM-Konfiguration des Benutzers und greift nur auf die COM-Konfiguration für jeden Computer zu, wenn die Prozessintegritätsstufe über dem Durchschnitt liegt.“

Der Outlook-Prozess wird mit mittlerer Integrität ausgeführt (siehe Abbildung unten). Daher ist es nicht für jeden Benutzer vor COM-Weiterleitung geschützt.

Abbildung 3. Integritätsstufe des Outlook-Prozesses

Durch die Verwendung der Erfassung von COM-Objekten kann die Hintertür nicht C:\Users\User\Documents\mapid.tlb , da der Pfad zur Hintertür (in unserem Beispiel C:\Users\User\Documents\mapid.tlb ) nicht in der Liste der Plugins angezeigt wird, wie in der folgenden Abbildung dargestellt.

Abbildung 4. Liste der Outlook-Plugins - mapid.tlb wird nicht angezeigt

Auch wenn das Schadprogramm nicht in der Liste der Add-Ons angezeigt wird, wird die Standard-Microsoft-API - MAPI (Messaging Application Programming Interface) für die Interaktion mit Outlook verwendet.

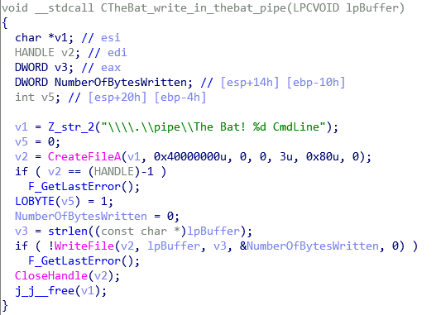

2.1.2. Die Fledermaus!

Wie in der Chronologie angegeben, enthalten die neuesten Versionen der Backdoor nicht mehr den Registrierungscode für das Plugin The Bat! ... Der gesamte Code für die Verwaltung von Postfächern und Nachrichten ist jedoch weiterhin vorhanden. Bei Bedarf kann es manuell konfiguriert werden.

Um sich als Plugin für The Bat zu registrieren! Die Malware hat die %appdata%\The Bat!\Mail\TBPlugin.INI . Dies ist eine legitime Möglichkeit, ein Plugin für The Bat! Zu registrieren. Einige Plugins (z. B. Antispam) verwenden es ebenfalls.

Nachdem Sie sich jedes Mal registriert haben, wenn Sie The Bat! Die Backdoor-DLL wird aufgerufen. Die folgende Abbildung zeigt, wie die DLL den für Plugins erforderlichen Export implementiert.

Abbildung 5. Standardexport für das Bat! Plugin

2.2. Interaktion mit dem Mail-Client

Die Interaktion mit dem Mail-Client hängt vom Ziel ab.

2.2.1. Microsoft Outlook

Microsoft unterstützt die Messaging Application Programming Interface (MAPI), mit der Anwendungen mit Outlook interagieren können . Die Turla-Hintertür verwendet diese API, um auf die Postfächer eines Benutzers / von Benutzern eines gefährdeten Systems zuzugreifen und diese zu verwalten.

Zunächst stellt die Hintertür mithilfe von MAPILogonEx eine Verbindung zum Nachrichtensystem her, wie in der Abbildung dargestellt.

Abbildung 6. MAPI-Anmeldung

Der zweite Parameter (lpszProfileName) ist leer, das Flag MAPI_USE_DEFAULT ist MAPI_USE_DEFAULT . In der Dokumentation heißt es: "Das Messaging-Subsystem muss den Standardprofilnamen für den Parameter MAPI_EXPLICIT_PROFILE überschreiben. Das Flag MAPI_EXPLICIT_PROFILE ignoriert, es sei denn, lpszProfileName ist NULL oder leer."

Im Gegensatz dazu ist das MAPI_NEW_SESSION Flag nicht gesetzt. In der Dokumentation heißt es: "Der Parameter lpszProfileName ignoriert, wenn eine vorherige Sitzung namens MapiLogonEx mit MAPI_ALLOW_OTHERS Flag MAPI_ALLOW_OTHERS existiert und wenn das Flag MAPI_NEW_SESSION nicht gesetzt ist."

Unserer Meinung nach öffnet Outlook eine Standardsitzung mit dem Flag MAPI_ALLOW_OTHERS . Daher verwendet die Hintertür eine zuvor geöffnete Sitzung, um Zugriff auf das Standardprofil des Postfachs zu erhalten. Dies erklärt das Fehlen einer Anfrage nach Benutzername und Passwort bei der Initialisierung des Backdoor-Plugins.

Anschließend erhält die Hintertür Zugriff auf die Mailbox und kann diese problemlos mit anderen MAPI-Funktionen verwalten. Es durchläuft verschiedene Nachrichtenspeicher, analysiert Briefe und fügt eingehenden und ausgehenden Nachrichten Rückrufe hinzu. Die Protokolldatei zeigt diesen Prozess an (Benutzername und Adresse geändert):

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<< ========= Analyzing msg store ( 1 / 1 ) ========= Service name:MSUPST MS Pst path:C:\Users\[username]\Documents\Outlook Files\[email address].pst Wait main window before open current store Loop count = 46 This is default message store PUSH store to list >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> _____________ FOLDERS _____________ Setting sink on folders in 1 stores. ========Process msg store ( 1 / 1 ) ========= Account: [email address] Successfull set sink on Outbox folder of current store. Successfull set sink on Inbox folder of current store.

Mit der Funktion HrAllocAdviseSink in jedem Posteingang und HrAllocAdviseSink ein Rückruf HrAllocAdviseSink Abbildung).

Abbildung 7. Registrieren eines Rückrufs im Postausgang

2.2.1.1. Rückruf-Posteingang

Der Rückruf im Posteingang zeichnet die Metadaten der eingehenden Nachricht auf, einschließlich Absender- und Empfängeradressen, Betreff- und Anhangsnamen. Beispiel unten (Entwickler-Rechtschreibung gespeichert):

RECIVE ->{ From: sender@example.com To: receiver@example.net Cc: Bcc: Subj: Mail subject Att: an_attachment.pdf }

Anschließend analysiert er den Brief und die Anhänge zum Thema Teams der Angreifer. Diese Funktion ist in Abschnitt 2.3 beschrieben.

Schließlich werden NDRs abgefangen, indem eingehende Nachrichten mit der E-Mail-Adresse des Betreibers überprüft werden. Jeder Brief mit der Adresse des Betreibers wird abgelehnt. Dies kann zu Problemen führen, wenn das Opfer den Verdacht hat, dass etwas nicht stimmt, und sich an den Support-Service wendet, ohne die Antworten zu sehen.

2.2.1.2. Rückruf im Postausgang

Wie im Posteingang zeichnet der Postausgang die Metadaten aller gesendeten E-Mails auf. Der folgende Datensatz wird generiert (Bedieneradresse geändert):

21:57:56 SEND <-{ From: To: recipient@example.com Cc: Bcc: Subj: My title Att: [1] "last_presentation.pdf" } 21:57:56 Sending data message 21:57:56 Message ENTRYID: [Message ENTRYID] 21:57:56 Data message was send. To: [redacted]@gmx[.]com From: Subj: My title 21:57:56 Set last time. 21:57:56 Spawned thread for cleaning up outgoing messages (id 2848) 21:58:34 Ending work, client: Outlook 21:58:34 Number of messages to remove: 1 21:58:34 Message ENTRYID: [Message ENTRYID] 21:58:34 DeleteMessages executed successfully. 21:58:34 Number of not removed messages: 0

Möglicherweise stellen Sie fest, dass jede ausgehende Nachricht an die Adresse des Angreifers […]@gmx[.]com . GMX - ein beliebter kostenloser E-Mail-Dienst; Die Angreifer haben sich wahrscheinlich dafür entschieden, weil Organisationen die Domain gmx.com normalerweise nicht blockieren.

Diese E-Mail-Adresse ist in dem von uns untersuchten Beispiel fest codiert (siehe Abbildung unten). Es kann jedoch mit einer der Backdoor-Funktionen aktualisiert werden. Angreifer scheinen mindestens eine E-Mail-Adresse für jedes Ziel zu registrieren

Organisationen, die das Format firstname.lastname@gmx[.]com mit dem Namen des tatsächlichen Mitarbeiters verwenden. Dies vermeidet die Erkennung, da es oft schwierig ist, eine solche Adresse von der persönlichen Mailbox eines echten Mitarbeiters zu unterscheiden. Zum Zeitpunkt der Probenanalyse im Juni 2018 war die Adresse nicht verfügbar.

Abbildung 8. Fest codierte Adresse der Operatoren

Die Hintertür sendet in bestimmten Abständen Berichte an die Adresse der Bediener. Der Bericht enthält eindeutige Kennungen, einschließlich der MAC-Adresse, der vollständigen Protokolldatei und gegebenenfalls der Befehlsergebnisse. Anschließend werden die Daten mit MISTY1 verschlüsselt, wie in Abschnitt 2.3.2.2 beschrieben, und eine gültige PDF-Datei mit verschlüsseltem Inhalt erstellt. Vor diesem verschlüsselten Daten-Blob enthält das Dokument ein weißes 1x1-Bild in JPEG, das in einem Schadprogramm fest codiert ist. Auf diese Weise können Sie eine gültige PDF-Datei erstellen, die beim Öffnen nur eine leere Seite anzeigt.

Schließlich hängt die Hintertür das PDF an und sendet eine E-Mail an die Angreifer. Die folgende Abbildung zeigt ein Beispiel für eine PDF-Datei, die von einer Hintertür erstellt wurde.

Abbildung 9. Beginn eines PDF-Dokuments, das von einer Hintertür erstellt wurde, um Daten zu filtern

Der Bericht wird über die Rückruffunktion im Postausgang gesendet. Dies bedeutet, dass der Brief gleichzeitig mit dem Senden legitimer Benutzernachrichten hinterlassen wird. Die Hintertür kann keine Briefe mit gestohlenen Daten zu einem für den Benutzer ungewöhnlichen Zeitpunkt senden und vermeidet daher die Erkennung. Dank Stealth ist dieser Kontroll- und Kontrollmechanismus in freier Wildbahn sehr schwer zu erkennen.

2.2.2. Verschleierung böswilligen Benutzerverhaltens

Da die Hintertür funktioniert, wenn der Benutzer mit dem Computer und Outlook arbeitet, versucht die Malware, böswillige Aktivitäten zu verbergen, z. B. eingehende Nachrichten von Betreibern.

Zunächst einmal löscht eine Hintertür immer E-Mails, die an Betreiber gesendet oder von diesen empfangen wurden. Wie in der folgenden Abbildung gezeigt, können Sie einige Sekunden lang sehen, dass eine neue Nachricht angezeigt wurde, die jedoch nicht im Postfach angezeigt wird.

Abbildung 10. Ungelesene Nachricht

Zweitens fängt die Hintertür die CreateWindowsEx , wie in den folgenden Abbildungen gezeigt. Dies verhindert die Erstellung von Fenstern wie NetUIHWND, die Outlook für Benachrichtigungen verwendet, die unten rechts auf dem Bildschirm angezeigt werden.

Abbildung 11. Konfigurieren der Erfassung der CreateWindowsEx-Funktion

Abbildung 12. Intercept CreateWindowsEx

Die folgende Abbildung zeigt ein Beispiel für das NetUIHWND-Fenster, das normalerweise auf dem Desktop angezeigt wird, wenn eine neue Nachricht empfangen wird. Aufgrund des Abfangens von CreateWindowEx wird keine Benachrichtigung angezeigt, wenn Angreifer einen Brief an die Hintertür senden.

Abbildung 13. Benachrichtigung über neue Nachrichten

2.2.3. Die Fledermaus!

Trotz der Tatsache, dass die Registrierungsfunktion des Plugins für The Bat! existiert nicht mehr, es gibt geerbten Code, der die gleichen Funktionen wie für Outlook mit der The Bat! -API ausführt.

Wie in der folgenden Abbildung gezeigt, verwendet die Hintertür den Kommunikationskanal mit The Bat!, Um Benutzerinformationen zu empfangen, Briefe zu lesen und zu senden. Alle anderen Funktionen, die beispielsweise zum Protokollieren von Nachrichten oder zum Ausführen von Befehlen verwendet werden, sind jedoch mit Outlook identisch.

Abbildung 14. Der Bat! -Kanal

2.3. Hintertür

Wie im vorherigen Abschnitt gezeigt, kann Malware Nachrichten verarbeiten und filtern. Gleichzeitig ist es eine voll funktionsfähige E-Mail-gesteuerte Hintertür, die unabhängig von jeder anderen Turla-Komponente funktionieren kann. Die Hintertür benötigt keine permanente Internetverbindung und kann auf jedem Computer verwendet werden, der Nachrichten an externe Adressen sendet. Dies ist in streng kontrollierten Netzwerken nützlich, beispielsweise durch Filtern des Internetverkehrs. Selbst wenn die E-Mail-Adresse des Angreifers inaktiv ist, können sie die Kontrolle wiedererlangen, indem sie einen Befehl von einer anderen Adresse senden. In diesem Fall wird der Brief auch für den Benutzer ausgeblendet, da er Befehle enthält, die von der Hintertür interpretiert werden. Daher ist eine Hintertür so fehlertolerant wie ein Rootkit, das den eingehenden Netzwerkverkehr überprüft.

2.3.1. PDF-Format

Anfang 2018 gaben mehrere Medien an, dass Turla-Betreiber E-Mail-Anhänge verwenden, um infizierte Computer zu verwalten. Die Medien hatten recht. Eine Analyse der Turla Outlook-Hintertür ergab, wie Befehle gesendet und interpretiert werden.

Befehle werden per E-Mail mit speziell erstellten PDF-Anhängen gesendet. Wir konnten kein echtes Beispiel-PDF mit Befehlen finden, aber dies sind wahrscheinlich gültige PDF-Dokumente sowie PDF-Dateien, die von der Hintertür zur Exfiltration erstellt wurden.

Aus PDF-Dokumenten kann eine Hintertür das wiederherstellen, was Bediener einen Container in Magazinen nennen. Dies ist ein Blob mit einem speziellen Format, das verschlüsselte Befehle für die Hintertür enthält. Die folgende Abbildung zeigt die Vorgehensweise zum Entfernen dieses Behälters. Technisch gesehen muss die Anwendung kein gültiges PDF-Dokument sein. Die einzige Voraussetzung ist, dass der Container im richtigen Format enthalten ist.

Abbildung 15. Extrahieren des Befehlscontainers aus der PDF

Der Container hat eine komplexe Struktur mit vielen verschiedenen Prüfungen. Es könnte entworfen werden, um Kommunikationsfehler zu vermeiden, aber wir glauben, dass die Struktur hauptsächlich geschaffen wurde, um dem Reverse Engineering entgegenzuwirken. Die Struktur des Containers ist in der folgenden Abbildung dargestellt.

Abbildung 16. Befehlscontainerstruktur

Unmittelbar vor dem Initialisierungsvektor befindet sich eine Liste von Befehlsdeskriptoren. In der Tabelle sind verschiedene ID-Werte dargestellt:

Die ID-Deskriptoren 2 und 4 werden verwendet, um die Verschlüsselungs- und Dekomprimierungsfunktionen zu extrahieren, wie in der folgenden Abbildung gezeigt. Das Schadprogramm implementiert jedoch nur einen Verschlüsselungsalgorithmus und einen Komprimierungsalgorithmus. Der einzige Zweck dieser Felder besteht daher darin, die Analyse der Hintertür zu erschweren.

Abbildung 17. Offset-Dekomprimierungs- und Entschlüsselungsfunktionen

Teams befinden sich im letzten Teil der Struktur. Sie werden mit MISTY1 verschlüsselt und mit bzip2 komprimiert. Es kann viele verschiedene Befehle in derselben PDF-Datei geben, und jeder kann mehrere Argumente haben.

2.3.2. Kryptographie

Hier beschreiben wir die verwendeten Verschlüsselungsalgorithmen.

2.3.2.1. XOR-Verschlüsselung

Ein Teil des Containers (beginnend mit dem ersten CRC32) wird mit XOR mit dem von der benutzerdefinierten Funktion generierten Bytestream verschlüsselt. Es wird ein srand benötigt, der an srand , um durch Aufrufen von rand eine zweite Nummer zu generieren. Der zweite Startwert wird in der unten gezeigten Funktion als Argument für die Daten in XOR verwendet.

int __usercall F_bytestream_xor@<eax>(unsigned int len@<edx>, int ciphertext@<ecx>, unsigned int seed) { unsigned int v3; // ebx int v4; // esi unsigned int v5; // edi int result; // eax unsigned int v7; // ecx char *v8; // edx unsigned int v9; // esi byte key[512]; // [esp+Ch] [ebp-204h] char *v11; // [esp+20Ch] [ebp-4h] v3 = len; v11 = (char *)ciphertext; srand(seed); v4 = 0; v5 = 0; do { result = rand(); *(_DWORD *)&key[4 * v5++] = result; } while ( v5 < 128 ); v7 = 0; if ( !v3 ) return result; v8 = v11; do { v8[v7] ^= key[v4]; v9 = v4 + 1; result = -(v9 < 512); v4 = result & v9; ++v7; } while ( v7 < v3 ); return result; }

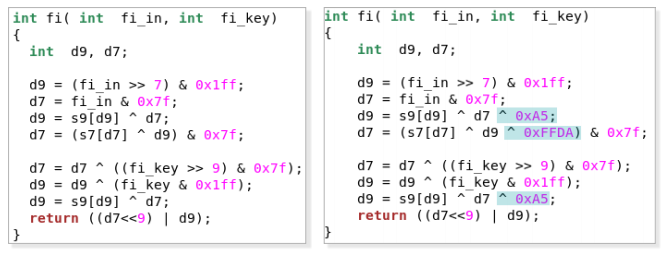

2.3.2.2. MISTY1

Turla-Entwickler bevorzugen es, weniger gebräuchliche oder modifizierte Verschlüsselungsalgorithmen in ihren Backdoors zu verwenden:

In der Outlook-Hintertür implementierten sie MISTY1, einen symmetrischen Verschlüsselungsalgorithmus, der 1995 von Kryptographen von Mitsubishi Electric entwickelt wurde. Es hat die folgenden Eigenschaften:

- ist symmetrisch

- hat einen 128-Bit-Schlüssel

- verwendet zwei vorberechnete Tabellen: s7 (128 Byte) und s9 (2048 Byte)

- verwendet drei Funktionen: FL, FO, FI

o FL führt einige XOR-Operationen zwischen dem Schreiben von Bytes und dem erweiterten Schlüssel aus

o FO führt XOR-Operationen zwischen dem Datensatz und dem erweiterten Schlüssel aus und verwendet auch FI

o FI führt eine nichtlineare Erweiterung mit s7 und s9 durch - arbeitet mit Blöcken von 64 Bit

- führt acht Zyklen durch (Zyklus - FO-Funktion aufrufen)

- verwendet Feistel-Chiffre

Abbildung 18. MISTY1

Abbildung 19. Acht Zyklen für die Blockverschlüsselung

Turla-Entwickler haben den Algorithmus leicht modifiziert:

- fügte der FI-Funktion zwei XOR-Operationen hinzu, wie in der folgenden Abbildung gezeigt

- Ein 128-Bit-Schlüssel wird aus zwei fest codierten 1024-Bit-Schlüsseln plus einem 2048-Bit-Initialisierungsvektor generiert

- geänderte Tabellen s7 und s9. Dies stört den Betrieb aller Tools, die kryptografische Algorithmen basierend auf S-Tabellenwerten erkennen. Sowohl modifizierte als auch ursprüngliche S-Tabellen enthalten dieselben Werte, sie wurden einfach gemischt

Abbildung 20. Vergleich der FI-Funktionen (Original links, Turla-Entwicklung rechts)

2.3.3. Funktionen

Die Hintertür hat viele Funktionen, vom Filtern von Dateien bis zum Ausführen von Befehlen. Die Beschreibung der verschiedenen Funktionen finden Sie in der folgenden Tabelle.

Für die 0x29-Funktion haben Turla-Entwickler den Code aus dem Empire PSInject- Projekt kopiert. Auf diese Weise können Sie PowerShell-Code in einer speziellen ausführbaren Datei namens PowerShell Runner powershell.exe ohne powershell.exe . Der Hauptvorteil besteht darin, dass die Malware auch dann PowerShell-Befehle ausführen kann, wenn die Datei powershell.exe auf einem gefährdeten Computer gesperrt ist.

Nach der Analyse der Hintertür konnten wir ein PDF-Dokument erstellen, das von einem Schadprogramm erfolgreich interpretiert werden kann. Die folgende Abbildung zeigt die Ausführung der MessageBox und den Start des Rechners ( calc.exe ), nachdem Outlook eine E-Mail mit diesem PDF erhalten hat. Dies zeigt, dass die Hintertür, die wahrscheinlich Befehle in PDF-Anhängen empfangen soll, funktionsfähig ist und von jedem gesteuert werden kann, der dieses benutzerdefinierte Format versteht.

Abbildung 21. Ausführen der im PDF-Dokument angegebenen Befehle

2.4. Zusätzliche Funktionen

Zusätzlich zu den Backdoor-Funktionen, die als Plug-In für den E-Mail-Client implementiert sind, verfügt die Malware über weitere Funktionen.

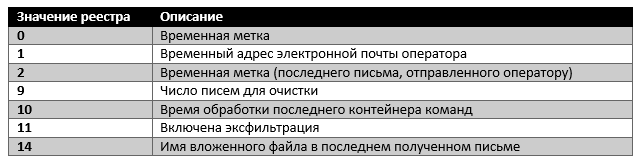

2.4.1. Virtuelles Dateisystem

Die Malware verwendet keine Konfigurationsdateien, unterstützt jedoch ein kleines virtuelles Dateisystem im Windows-Registrierungsschlüssel HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\ . Andere Turla-Backdoors wie Gazer speichern das virtuelle Dateisystem ebenfalls in der Windows-Registrierung. Wir konnten einige Registrierungswerte ermitteln, wie in der folgenden Tabelle gezeigt.

2.4.2. Zeitschriften

Wie bereits erwähnt, speichert das Programm ein Journal, das regelmäßig per E-Mail in einem speziell erstellten PDF-Dokument an den Bediener gesendet wird. Es wird in %appdata%/Microsoft/Windows/scawrdot.db und mit einem fest codierten 512-Byte-XOR-Schlüssel verschlüsselt. Die Protokolldatei wird nach jeder Exfiltration an die Bediener gelöscht. Während der forensischen Untersuchung wäre es daher unmöglich, alle früheren Aktionen der Hintertür zu sehen, nur die letzten.

Die Protokolle sind ziemlich informativ und ermöglichen es Turla-Betreibern, Backdoor-Aktionen zu verfolgen. Die folgende Abbildung zeigt ein Beispiel für ein entschlüsseltes Protokoll.

Abbildung 22. Entschlüsselte Protokolldatei

3. Schlussfolgerungen

Der Bericht zeigte, dass Turla-Entwickler genug Ideen haben, wenn sie Backdoors entwickeln. Soweit wir wissen, ist Turla die einzige Cyberspionagegruppe, die derzeit eine Hintertür verwendet, die vollständig per E-Mail oder besser PDF-Anhängen verwaltet wird.

Die Turla-Hintertür ist nicht die erste, die das echte Postfach des Opfers verwendet, um Befehle zu empfangen und Daten zu filtern. Dies ist jedoch die erste Hintertür, die mithilfe der Standard-API (MAPI) für die Interaktion mit Microsoft Outlook erlernt wird. Dies ist eine signifikante Verbesserung gegenüber der vorherigen Version, die wir untersucht haben und die Outlook Express verwendet hat. Im Gegensatz dazu funktioniert die neue Turla-Hintertür auch mit den neuesten Versionen von Outlook.

Dank der Möglichkeit, die scheinbar legitime Kommunikation einer infizierten Workstation zu steuern, sowie der Unabhängigkeit von einer bestimmten E-Mail-Adresse ist die Turla-Hintertür verborgen und fehlertolerant. , Uroburos, .

, Turla, , . , , . , - , .

, PDF-, Turla, , .

ESET Turla, .

GitHub .

4.1. Hashes

8A7E2399A61EC025C15D06ECDD9B7B37D6245EC2 — Win32/Turla.N; (GMT) 2013-06-28 14:15:54

F992ABE8A67120667A01B88CD5BF11CA39D491A0 — Win32/Turla.AW; GMT 2014-12-03 20:50:08

CF943895684C6FF8D1E922A76B71A188CFB371D7 — Win32/Turla.R; GMT 2014-12-03 20:44:27

851DFFA6CD611DC70C9A0D5B487FF00BC3853F30 — Win32/Turla.DA; GMT 2016-09-15 08:14:47

4.2.

%appdata%/Microsoft/Windows/scawrdot.db

%appdata%/Microsoft/Windows/flobcsnd.dat

mapid.tlb

4.3.

HKCU\Software\Microsoft\Windows\CurrentVersion\Settings\ZonePolicy\

HKCU\Software\Classes\CLSID{49CBB1C7-97D1-485A-9EC1-A26065633066}

HKCU\Software\Classes\CLSID{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}