Dieser kluge Moment, als Sie eine prophetische Zusammenfassung geschrieben haben. Die letzte Ausgabe befasste

sich mit Sicherheitsrisiken in Android, insbesondere mit Sicherheitslücken wie Man-in-the-Disk sowie dem unsportlichen (aus Geldgründen) Verhalten von Epic Games, das sich weigerte, Fortnite im Google Play Store zu hosten. Am 25. August kam Solitaire zusammen: Google mit seinem Store, Epic Games mit seiner Beta-Version von Fortnite und sogar Man-in-the-Disk-Schwachstellen gingen eine enge Beziehung ein, was zu einem mittelgroßen Skandal führte.

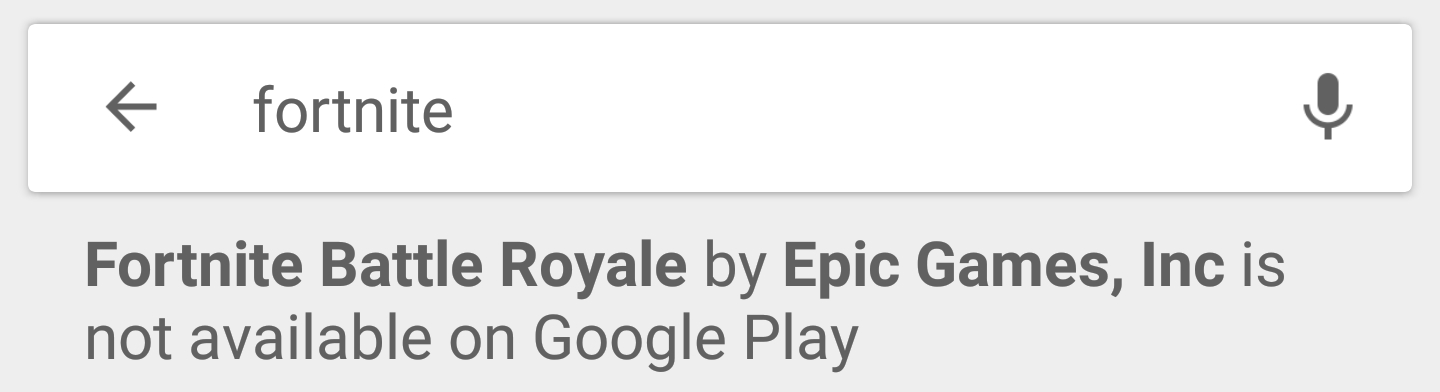

Ursprünglich hieß es, technisch versierte Spieler in Fortnite, die die Android-Version nicht im offiziellen Google Play Store finden, würden sie woanders suchen und etwas Falsches auf dem Smartphone installieren. Wenn Sie jetzt von Ihrem Smartphone zum Appstore gehen und dort nach Fortnite suchen, zeigt Google Ihnen sogar eine spezielle Meldung an, wie im obigen Bild dargestellt, damit Sie keine Klonanwendungen aus dem Store installieren. Wie sich herausstellte, ist das Fortnite-Installationsprogramm selbst anfällig - nicht nur im Szenario völlig schrecklich, sondern immer noch.

Die Sicherheitslücke wurde am 15. August von Google entdeckt, die technischen Details wurden in ihrem

Bugtracker veröffentlicht . Das Problem ist identisch mit dem Check Point (der in

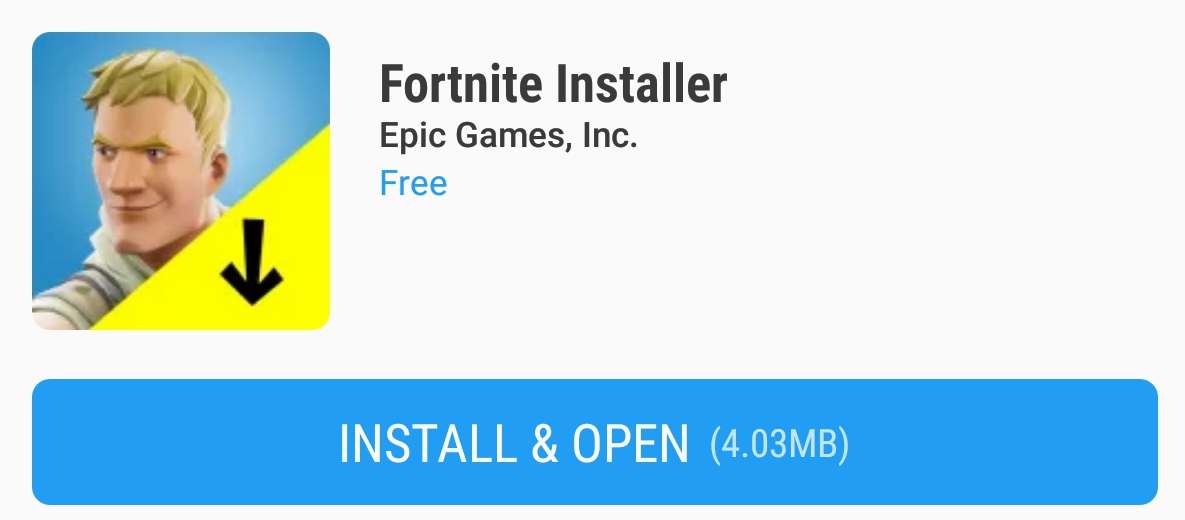

Digest Nummer 31 ausführlicher besprochen wurde). Bei Fortnite sieht es folgendermaßen aus: Der Benutzer lädt das Installationsprogramm von der Site herunter, dessen einzige Aufgabe darin besteht, das Spiel selbst zu finden und zu installieren.

Das Installationsprogramm lädt die Spieledatei herunter und speichert sie im externen Speicher. Jede Anwendung, die auch Zugriff auf externen Speicher hat, kann diese Datei überschreiben. Das Installationsprogramm startet dann die Installation des Spiels, ohne zu ahnen, dass bereits etwas falsch gestartet wurde: Die Authentizität der heruntergeladenen Datei wird nicht überprüft. Darüber hinaus können Sie das gefälschte Fortnite automatisch erstellen, ohne den Benutzer zu benachrichtigen, um Zugriff auf private Daten zu erhalten. Wenn die Anwendung eine bestimmte Version des SDK verwendet, bittet das Telefon den Benutzer nicht einmal um Erlaubnis (die in den meisten Fällen standardmäßig noch genehmigt wird).

Das Problem wird einfach gelöst: Sie müssen das Installationsprogramm im internen Speicher speichern, wo nur die Anwendung, die sie erstellt hat, Zugriff auf die Dateien hat. Genau das hat Epic Games getan, um die Sicherheitslücke innerhalb von zwei Tagen zu beseitigen. Google-Forscher benachrichtigten den Entwickler am 15. August, das 17. Problem wurde behoben. Sieben Tage später, am 24. (Freitagabend), wurden die Informationen in voller Übereinstimmung mit den Offenlegungsregeln für Sicherheitslücken, denen Google folgt, öffentlich zugänglich gemacht.

Das Wesen des Skandals ist einfach: Auf der Google-Seite ist ein Interessenkonflikt aufgetreten. Das Unternehmen erzielt 30% aller Verkäufe mit Anwendungen, die auf Google Play veröffentlicht wurden. Epic Games plant nicht, Fortnite in den offiziellen Store zu stellen, um diese Gebühr nicht zu zahlen. Das Spiel ist bereits sehr beliebt - die zusätzliche Werbung, die von der Google-Plattform selbst bereitgestellt wird, ist nicht erforderlich. Natürlich erklärte der Spieleentwickler diese Entscheidung nicht durch eine Geldfrage, sondern durch den „Wunsch, alternative Vertriebskanäle zu entwickeln“ oder ähnliches. Obwohl die Android-Version des Spiels als Beta-Version auf der Epic Games-Website vorgestellt wird, ist sie im Samsung Application Store einfach so verfügbar und wird mit Sicherheit mit zwei Werbebannern gleichzeitig beworben.

In Korrespondenz mit Google melden Vertreter von Epic Games eine Lösung für das Problem, bitten jedoch darum, Informationen über die Sicherheitsanfälligkeit erst nach Ablauf des Standards für Standards für die verantwortungsvolle Offenlegung von Informationen für neunzig Tage zu veröffentlichen. Google lehnt ab: Wenn es ein Update gibt und es für die Massen zugänglich ist, macht es keinen Sinn, es zu verstecken. Als Reaktion darauf

beschuldigt der CEO von Epic Games in einem Kommentar zu Mashable Google, unverantwortlich zu sein.

Wer hat recht? Google hat seine Regeln für den Umgang mit gefährlichen Informationen zu Sicherheitslücken nicht verletzt. Die Kommentare im Bugtracker besagen zu Recht, dass es kein Problem geben würde, wenn die Anwendung über Google Play verbreitet würde - Sie müssten keinen Garten mit einem „Installer-Installer“ umzäunen. Auf der anderen Seite hätte Google die Konfliktsituation kennen müssen und wer verursacht Probleme für andere Unternehmen, indem er am Freitag um sieben Uhr abends Informationen veröffentlicht? Ist die Sicherheitslücke so gefährlich? Es stellt sich heraus, dass der Benutzer bereits eine Anwendung auf dem Smartphone haben sollte, die schlechte Absichten hat - stehlen Sie durch den löchrigen Fortnite-Code persönliche Daten.

Die Erfahrung zeigt, dass es in der Informationssicherheit keine unbedeutenden Kleinigkeiten gibt. In jeder anderen Situation wäre dies ein normaler Informationsaustausch: Wir haben ein Problem gefunden, Sie haben es behoben, alles ist in Ordnung. Hier wurde die Diskussion um routinemäßige Verwundbarkeit sofort politisiert. In dieser Geschichte geht es mehr um mangelndes Vertrauen. Beim nächsten Mal wird jemand eine Sicherheitslücke in der Software finden, diese dem Hersteller melden und absichtlich Antworten herausziehen, zusätzliche Informationen anfordern und nicht zugeben, dass das Loch schon lange geschlossen ist. In einer so „gesunden“, „freundlichen“ Atmosphäre steigt die Wahrscheinlichkeit, auf die Beine zu schießen, nur.

Was ist noch passiert?Kaspersky Lab untersuchte die neue Lazarus-Kampagne (die angeblich Sony Pictures im Jahr 2014 angegriffen hat), und es gibt eine Art schwierigen Actionfilm: Er zielt zum ersten Mal auf Mac OS X ab und verwendet einen hoch entwickelten Trojaner, der von einer gefälschten gefälschten Austausch-Website zum Verkauf angeboten wird

gefälschte Kryptowährungen. Hier kurz auf Russisch geschrieben,

hier ausführlich auf Englisch.

OpenSSH hat die nicht so schwerwiegende Sicherheitsanfälligkeit (unbeabsichtigtes Durchsickern von Benutzernamen) geschlossen, die seit der Veröffentlichung der allerersten Version des Softwarepakets seit 19 Jahren im Code vorhanden ist. Qualys

behauptet, dass die

Schließung unbeabsichtigt war - das Problem wurde nicht vor dem Aktualisieren des Codes entdeckt, sondern danach.

Nach einer kürzlich

von Associated Press durchgeführten

Untersuchung wurde Google

verklagt, weil es Nutzer verfolgt, wenn sie dies nicht möchten. Es stellte sich heraus, dass das Deaktivieren der Positionierung diese nicht vollständig deaktiviert.

Haftungsausschluss: Alles ist sehr kompliziert und einfacher geht es nicht. Sei vorsichtig und vorsichtig.