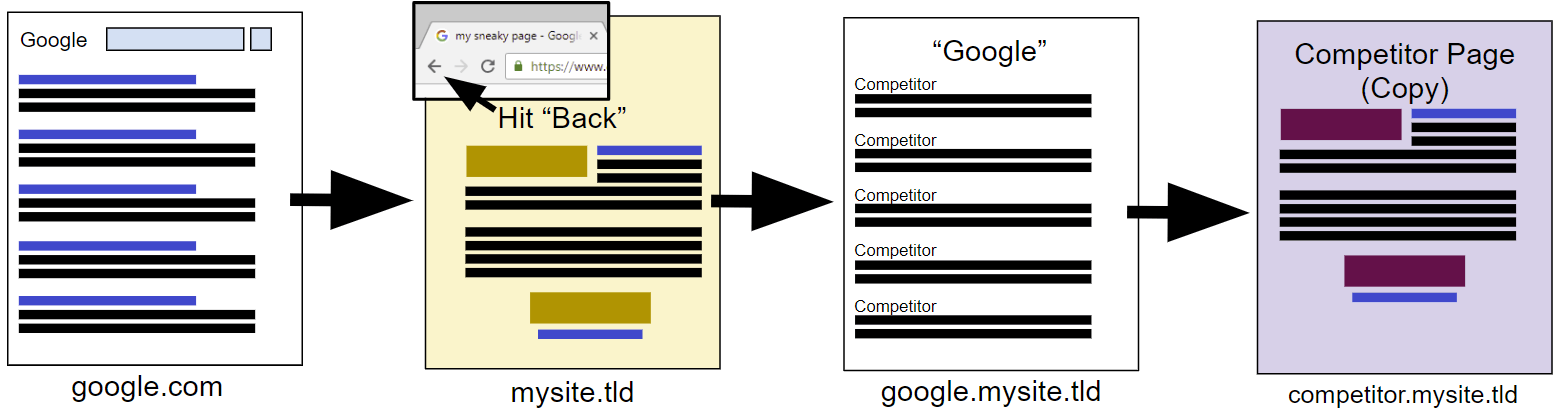

Ein einfaches Skript ändert das Verhalten der Schaltfläche "Zurück" im Browser und ersetzt die ursprünglichen Suchergebnisse. Dadurch werden Benutzer zu Kopien von Websites von Mitbewerbern geleitet, die von einem Hacker kontrolliert werden

Ein einfaches Skript ändert das Verhalten der Schaltfläche "Zurück" im Browser und ersetzt die ursprünglichen Suchergebnisse. Dadurch werden Benutzer zu Kopien von Websites von Mitbewerbern geleitet, die von einem Hacker kontrolliert werdenEin gängiges Muster: Öffnen Sie die Google-Suchseite und klicken Sie bei der Suche nach den gewünschten Informationen auf verschiedene Ergebnisse. Sie können Dutzende einzelner Registerkarten öffnen oder nacheinander zu jeder Site wechseln und dann zu den Suchergebnissen zurückkehren (Schaltfläche

Zurück im Browser). Der Spezialist für Suchmaschinenoptimierung, Dan Petrovich vom australischen Unternehmen Dejan Marketing, hat

herausgefunden , wie dieses Muster zu seinem eigenen Vorteil genutzt werden kann, und umfangreiche Statistiken über Besuche auf Websites von Wettbewerbern erhalten, um ihnen den Datenverkehr zu entziehen.

Das Diagramm ist in der obigen Abbildung dargestellt. Durch das Abfangen des Wettbewerbs der Wettbewerber erhält der Spezialist die Möglichkeit:

- Generieren von Heatmaps der Websites anderer Personen (Klicks, Übergänge, Bildlauftiefe)

- reale Sitzungen aufzeichnen (Mausbewegungen, Tastendruck)

- Sie erhalten den gesamten Text von ausgefüllten Formularen, einschließlich Formularen für die Bestellung von Waren

Natürlich hat Dan Petrovich nichts davon getan, da dies ein klarer Verstoß gegen das Gesetz ist. Es ist wahrscheinlich, dass eine alternative Methode zum Untersuchen der Websites von Wettbewerbern einen Verstoß gegen das Gesetz darstellt, ohne Suchergebnisse zu fälschen, das übliche Klonen der Website einer anderen Person zu verwenden und Traffic über soziale Medien usw. zu kaufen.

Der Fehler in Browsern ist immer noch nicht geschlossen, sodass auch andere Angreifer diese Methode verwenden können: JavaScript-Code zum Ausnutzen der Sicherheitsanfälligkeit wird öffentlich veröffentlicht. Tatsächlich ist ein solches Skript einfach selbst zu schreiben, da Sie die Funktionalität der

history.pushState() -Methode kennen, mit der Sie den Browserverlauf unter Berücksichtigung des Referrers ändern können.

Dan Petrovich macht darauf aufmerksam, dass er diesen Trick

bereits im November 2012 angewendet hat. Anstatt die Sicherheitsanfälligkeit zu schließen, hat Google

die Seite in den Suchergebnissen manuell

abgesenkt (die Seite, von der durch Klicken auf die Schaltfläche

Zurück zu gefälschten Suchergebnissen umgeleitet wurde). Nachdem er diese Methode erneut demonstriert hat, hat Google noch mehr getan. Ohne Benachrichtigungen in der Suchkonsole wurde seine

Website aus dem gesamten Suchindex entfernt .

Der Hacker gibt zu, dass es in der Community für Informationssicherheit üblich ist, die gefundenen Sicherheitslücken unterschiedlich zu behandeln. Sie werden zuerst den Entwicklern gemeldet und warten auf Fehlerbehebungen, und zwar erst, nachdem sie darüber informiert wurden. Professionelle Pentester

erklärten dem Autor ausführlich, wie er diese Sicherheitsanfälligkeit auf sichere Weise hätte nachweisen sollen. Aber Petrovich handelte anders - er zeigte das Schema auf realen Websites und erzählte es sofort allen. Darüber hinaus bestehen große Zweifel an der Rechtmäßigkeit eines solchen Hacks, auch ohne echte Überwachung der Benutzer, dh an der Rechtmäßigkeit, gefälschte Kopien der Websites anderer Personen zu erstellen und Benutzer dorthin umzuleiten. Im Laufe der Jahre hat jedoch keiner der Wettbewerber Klagen eingereicht, wie Google (das auch von gefälschten Suchergebnissen betroffen ist). Dies ist ein vollständiges Phishing, allerdings zu Demonstrationszwecken und ohne böswillige Absicht. Das heißt, die Ethik des Handelns des SEO-Spezialisten ist fraglich.

Die Tatsache bleibt jedoch bestehen: Im Laufe der Jahre ist die Schaltfläche

Zurück im Browser immer noch anfällig für Manipulationen. Laut Petrovich verwenden auch andere Websites diese Technik, um Besucher auf Websites von Wettbewerbern zu verfolgen. Er ist der Ansicht, dass Google seine Website nicht aus dem Suchindex hätte ausschließen sollen, sondern eine Reihe von Maßnahmen ergreifen müssen, damit dieser alte Trick nicht mehr funktioniert:

- Beseitigen Sie die Möglichkeit, die Schaltfläche " Zurück" in Chrome zu bearbeiten.

- Reduziert automatisch die Ausgabe von Websites, die diesen Trick verwenden (und nicht nur ihn persönlich manuell bestrafen). Im Moment bemerkt Google diese Skripte nicht: Petrovichs Experiment blieb fünf Jahre lang unbemerkt und seine Website wurde in den Suchergebnissen hoch eingestuft.

- Markieren Sie Seiten mit

history.pushState() und fälschen Sie Suchergebnisse als "gefährlich".

SSL-Zertifikate mit organisationsspezifischen (OV) und Advanced Verification (EV)

-Zertifikaten schützen teilweise vor solchen Phishing-Angriffen, dies ist jedoch immer noch kein Allheilmittel gegen Unachtsamkeit der Benutzer.

Das Experiment von Dan Petrovich hat gezeigt, dass jetzt etwa 50% der Benutzer nichts Verdächtiges finden, wenn sie zu gefälschten Suchergebnissen und dann zu einer Kopie einer anderen Website in der lokalen Domäne weitergeleitet werden. Viele Benutzer überprüfen nicht, wem das Zertifikat gehört, und lesen die URL nicht. Sie sind einfach froh, dass der Browser über ein sicheres Verbindungssymbol verfügt, obwohl es an die Domain einer anderen Person ausgegeben wurde. Angreifer haben seit langem festgestellt, dass das

Symbol für sichere Verbindungen das Vertrauen in eine Phishing-Site erhöht .

Zur Lösung dieses Problems können verschiedene Maßnahmen ergriffen werden, zum Beispiel:

- Benutzeranforderung

History#replaceState history.pushState und History#replaceState . - Markieren Sie den wichtigsten Teil der URL in der Chrome-Adressleiste, wie dies bei Firefox der Fall ist.

- Markieren Sie HTTPS-Sites nicht als "sicher", da dies den Benutzer irreführt und ein falsches Sicherheitsgefühl vermittelt.

- Ändern Sie das Symbol der Schaltfläche Zurück , wenn es zu einer anderen Adresse als auf der vorherigen Seite führt.