Einer der Sicherheitsforscher veröffentlichte Informationen zu einer Sicherheitsanfälligkeit in Windows

auf Twitter .

Die Sicherheitsanfälligkeit ist eine Eskalation von Berechtigungen auf dem lokalen System, die es einem Angreifer ermöglicht, die Zugriffsebene für bösartigen Code, der von einem normalen Benutzerkonto gestartet wird, auf die Ebene des SYSTEM-Kontos mit vollem Zugriff zu erhöhen.

→

OriginalartikelWill Dormann, ein CERT / CC-Ingenieur, bestätigte die Sicherheitsanfälligkeit und gab gestern eine offizielle

CERT / CC-Warnung heraus .

Laut Dormann ist der Windows Task Scheduler anfälliger, oder besser gesagt die ALPC-Schnittstelle (Advanced Local Procedure Call).

Die ALPC-Schnittstelle ist ein interner Windows-Mechanismus, der die Interaktion zwischen Prozessen organisiert. Mit ALPC kann ein Client-Prozess, der auf einem Betriebssystem ausgeführt wird, einen Server-Prozess anfordern, der auf demselben Betriebssystem ausgeführt wird, um bestimmte Informationen bereitzustellen oder eine Aktion auszuführen.

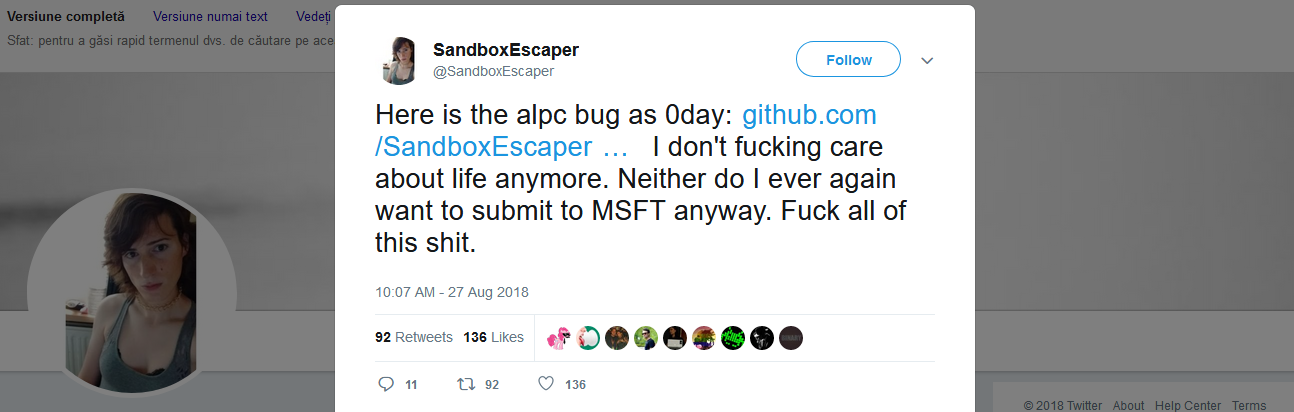

Ein Benutzer mit dem Spitznamen SandboxEscaper hat außerdem einen GitHub-

PoC-Code veröffentlicht , der die Verwendung der ALPC-Schnittstelle demonstriert, um auf einem Windows-System Zugriff auf SYSTEM-Ebene zu erhalten.

Es ist sehr wahrscheinlich, dass Malware-Ersteller an diesem PoC-Code interessiert sind, da Malware auf einfache Weise Administratorzugriff auf die angegriffenen Systeme erhält und dabei einen Exploit verwendet, der zuverlässiger ist als viele andere vorhandene Methoden.

SandboxEscaper hat Microsoft nicht über diese Sicherheitsanfälligkeit informiert. Dies bedeutet, dass für die erkannte Lücke kein Patch vorhanden ist. Derzeit sind Benutzer aller 64-Bit-Windows-Systeme betroffen.

Das nächste geplante Paket von Sicherheitsupdates, das Microsoft traditionell jeden zweiten Dienstag im Monat veröffentlicht, wird am 11. September veröffentlicht.

Nach der Offenlegung der Sicherheitsanfälligkeit wurde das Twitter-Konto gelöscht.

UPD (von einem Übersetzer) Wenn Sie technische Details wünschen und keine Holivars zum Thema Geschlechtsidentität eingeben möchten, klicken Sie bitte

hier