Kein sich selbst respektierendes UTM-Netzwerksicherheits-Gateway kann ohne ein Intrusion Detection System (IDS) auskommen. Eine andere Sache ist, dass der Hersteller häufig die Option für ein Häkchen angibt, um mit der Konkurrenz mithalten zu können. Ich weiß aus meiner Erfahrung als Tester, wie dies geschieht - es scheint IDS zu geben, aber tatsächlich ist es nicht gut. Als mir angeboten wurde, eine relativ kostengünstige UTM-Hardware zu testen, schlug ich daher vor, zunächst die OWL zu „vertreiben“.

UTM-Teil des Verkehrsinspektors Next Generation S100 und Cisco 2960G Switch

UTM-Teil des Verkehrsinspektors Next Generation S100 und Cisco 2960G SwitchWenn Sie Erfahrung mit IDS haben, ist es interessant, dies in den Kommentaren zum Artikel zu lesen. Es ist ratsam - nicht über teure Hardware (es ist klar, dass es einigen Cisco NGFW für eine Million gut geht), sondern über Lösungen, die günstiger sind. Ich denke, Lokalka-Administratoren und potenzielle Benutzer von Netzwerk-Gateways werden gespannt sein, wer mit IDS arbeitet und ob es sich lohnt, zu einem hohen Preis zu kaufen, wenn Sie nach dem Tanzen mit einem Tamburin dasselbe für weniger Geld erreichen können.

In diesem Test geht es um das S100-Modell - den günstigsten Preis in der Traffic Inspector Next Generation-Reihe (Zahlen bedeuten, dass es für 100 Teilnehmer ausgelegt ist). Hier ist ihre

Beschreibung auf der offiziellen Website >>> . Kurz gesagt, die Hardware enthält beispielsweise einen Netzwerkfilter, ein VPN, einen Ressourcenblocker und natürlich IDS.

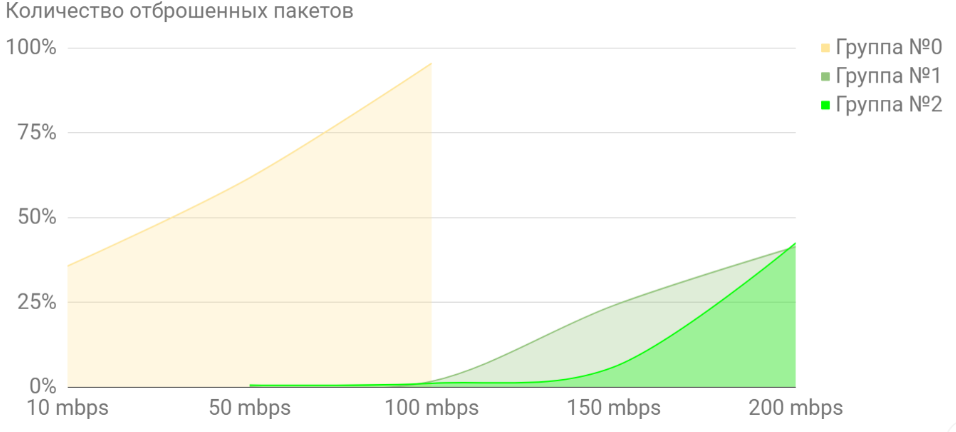

Ich schlage eine einfache Testmethode vor - wir überprüfen den Durchsatz und bauen die Abhängigkeit der Anzahl verworfener Pakete von der Verkehrsintensität in Schritten von 50, 100, 150 und 200 Mbit / s auf. Warum machen wir solche Intervalle? Wir beginnen mit 100 Mbit / s - der beliebtesten Client-Anfrage - und verschieben Plus und Minus, um zu sehen, was in mehr oder weniger geladenen Modi sowie im Extremmodus 200 Mbit / s passiert.

Die Lebenserfahrung zeigt mir, dass der S100 bei allen aktiven Regeln möglicherweise nicht zieht. Daher empfehle ich, das beschriebene Verfahren in drei Modi auszuführen: zuerst, wenn alle Regeln aktiv sind, dann mit ausgeschaltetem Teil der Regeln (nennen wir es Gruppe Nr. 1) und schließlich nur, wenn er aktiv ist nur ein paar Regeln (nennen wir es Gruppe Nr. 2). Wir bilden folgende Regelgruppen:

- Gruppe Nr. 0: Nun, das ist verständlich, alle Regeln ohne Ausnahme.

- Gruppe Nr. 1: Regelgruppe "Emerging Threads" (Ich kenne die Regeln seit dem Testen von IDS Snort, mit Ausnahme der Regeln für Emerging Games).

- Gruppe Nr. 2: Eine Gruppe von Regeln, die ich für IDS als einfach bindend betrachte (siehe unten), einschließlich der Hinzufügung von P2P-Regeln, da ich aus eigener Erfahrung weiß, wie große Unternehmen sich negativ auf die Tatsache auswirken, dass ihre Mitarbeiter Unternehmen aktiv nutzen Netzwerk zum Herunterladen Ihrer Lieblingssendungen.

Das Testen ist mit dem

Dienstprogramm tcpreplay möglich . Mit diesem Dienstprogramm können Sie aufgezeichneten Netzwerkverkehr mit einer bestimmten Geschwindigkeit wiedergeben. Befehl:

tcpreplay –i <Schnittstelle> -l 0 testTI.pcap . Die Datei

testTI.pcap enthält 1 146 313 Pakete (wir wählen ein solches Volume so, dass einerseits gute Statistiken vorliegen, andererseits die Zeit zum „Ausführen“ nicht zu lang wäre, in unserem Fall nicht mehr als 15 Minuten). Darüber hinaus starten wir, wie gesagt, einen Torrent-Tracker.

Prüfstandslayout:

Wenn jemand Fragen zur Testmethode hat, bin ich bereit, diese in den Kommentaren zu beantworten.

Also die Ergebnisse.

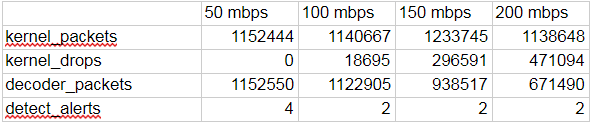

Gruppe 0Beim Testen eines vollständigen Satzes werden alle Regeln geladen, von denen 30 bis 305 vorhanden sind.

Beim Testen verwenden wir die Standard-IDS-Einstellungen:

Wir beginnen mit 100 Mbit / s zu testen und verstehen, dass das Stück Eisen kaum ziehen kann: Von 114.000 Paketen werden 109.000 weggeworfen! Es macht also keinen Sinn, bei 150 und noch mehr bei 200 Mb / s zu testen. Im Gegenteil, ich schlage vor, dem Gerät eine Chance zu geben und einen zusätzlichen Test mit 10 Mb / s durchzuführen. Das Ergebnis in der Tabelle:

Hinweis:

kernel_packets - gesendete Pakete;

kernel_drops - verworfene Pakete. Wie Sie sehen können, treten bei Standardeinstellungen und einem vollständigen Regelsatz große Paketverluste auf (> 30% im Vergleich zu kernel_packets). Hoffen wir, dass die Optimierung der Regeln für Einstellungen die Situation ändert.

decoder_packets - die Anzahl der Pakete, die das System korrekt verarbeitet hat;

detect_alerts - Anzahl der erkannten Angriffe. Der Großteil der Angriffe ist vom Typ Fragmented Package, es wurden jedoch auch die Torrent Tracker Detection-Angriffe identifiziert.

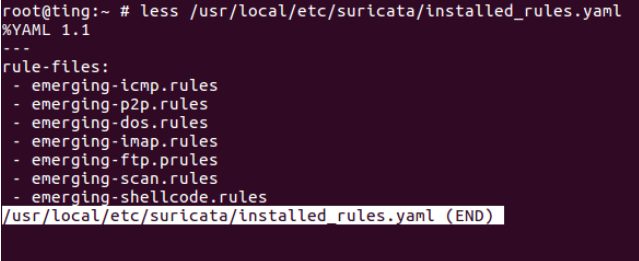

Gruppennummer 1Offensichtlich ist die Hardware nicht für die Verwendung als vollwertiges, leistungsstarkes IDS optimiert, aber es gibt Handlungsspielraum, nämlich die Möglichkeit, den Suchmechanismus für Routen zu ändern, den Download von Paketinhalten (Nutzdaten) zu deaktivieren und Regelgruppen und bestimmte Paketgruppen zu deaktivieren. Ein kleines Experimentieren mit den Einstellungen - und wir kommen zu der Option, die ich in der folgenden Abbildung vorstelle.

Die Liste der aktiven Regeln, die wir verlassen:

Testergebnis:

Wie Sie sehen, hat sich das Bild mit dieser Regelgruppe erheblich verbessert (der Prozentsatz der verworfenen Pakete hat sich mehrmals verringert). Ein Angriff wie "Erkennen eines Torrent-Trackers" wurde erfolgreich erkannt ("Fragmentierte Paket" -Angriffe wurden nicht mehr angezeigt).

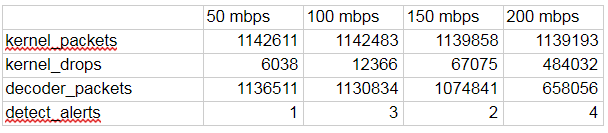

Gruppennummer 2Die Einstellungen sind gleich. Liste der aktiven Regeln:

Das Ergebnis in der Tabelle:

Hier ist das Bild der Bearbeitung von Paketen noch besser, was zu erwarten ist.Zusammenfassung

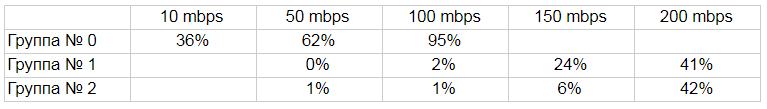

Hier ist das Bild der Bearbeitung von Paketen noch besser, was zu erwarten ist.ZusammenfassungDie endgültige Ergebnistabelle, ausgedrückt als Prozentsatz von kernel_drops relativ zu kernel_packets, ist unten dargestellt:

Grafisch ist das Ergebnis wie folgt:

Wie Sie sehen, wirkt sich die Anzahl der aktiven Regeln und Einstellungen direkt auf die Effizienz aus. Es ist nicht sinnvoll, die Einstellungen auf das Maximum und alle Regeln gleichzeitig einzuschalten - die Verluste gehen sogar um 10 Mb / s sofort aus dem Rahmen. In optimierten Modi fühlt sich die Hardware bis zu 100 Mbit / s normal an, aber die Verluste nehmen bei intensiverem Datenverkehr stark zu. Für die Verwendung im Büro reichen jedoch 100 Mbit / s aus. Wenn Sie das Gerät mit dieser Geschwindigkeit fahren und die Regeln auswählen, können Sie ein recht zufriedenstellendes IDS erzielen.

Um alle Regeln nutzen zu können, sind möglicherweise Verbesserungen erforderlich, um den pf_ring-Mechanismus (https://www.ntop.org/products/packet-capture/pf_ring/) als Mechanismus zum Übertragen eines Pakets aus dem Netzwerkschnittstellenpuffer in den Benutzerbereich zu verwenden. Um dies zu tun, müssen Sie mehrere Instanzen von Suricata verwenden, die natürlich Ressourcen aus anderen Prozessen beanspruchen, aber vielleicht ist das Spiel die Kerze wert.

Ich wiederhole, dass meiner Meinung nach der Hauptzweck des getesteten Geräts eine Firewall ist und die IDS-Option eine Hilfsoption ist. Ehrlich gesagt war ich bereit für die Tatsache, dass die Hardware ausfallen wird. Es stellte sich heraus, dass mit einer gewissen Guttawahrnehmung des Systemadministrators das Intrusion Detection-System im S100 voll funktionsfähig ist.

PS Wie oben erwähnt, fordere ich die Leser auf, über ihre Erfahrungen mit der Verwendung von IDS in relativ kostengünstigen Lösungen zu schreiben.

Der PPS-Test wird im Konto des Herstellers veröffentlicht, da ich mich nicht selbst "glänzen" möchte. Trotzdem bin ich bereit, alle Fragen und Debatten in den Kommentaren zu beantworten, aber auch nicht in meinem eigenen Namen :)