Zum dritten Mal in Folge haben wir die Tradition der Sommerpraktika erfolgreich fortgesetzt. Wie in den Vorjahren haben wir Praktikanten in zwei technischen Bereichen absolviert: in der Forschungsabteilung und in der Sicherheitsanalyse. Die Ergebnisse früherer Praktika finden Sie hier:

Und heute werden wir Ihnen erzählen, wie unser

Sommer von h4ck 2018 verlaufen ist .

Wie die Praxis zeigt, kommt der Hauptstrom der internen Lebensläufe in die Abteilung für Sicherheitsanalysen. Es gab viel mehr Leute, die den Sommer bei Digital Security verbringen wollten, und deshalb haben wir einen speziellen Fragebogen für Kandidaten erstellt, der auf unserer Website verfügbar war. Die Bewerber mussten sich anstrengen und nicht nur ihre Kenntnisse und Fähigkeiten nachweisen, sondern auch den Wunsch, sich beruflich weiterzuentwickeln. Dank dessen konnten wir das Ausbildungsniveau zukünftiger Praktikanten beurteilen und die würdigsten auswählen. Darüber hinaus konzentrierte sich Digital Security diesmal ausschließlich auf das Büropraktikum - wir haben die Option für ein Remote-Praktikum nicht in Betracht gezogen.

KurzinformationMitarbeiter der Sicherheitsanalyseabteilung

brechen benachbarte Wi-Fi-Systeme auf, führen Penetrationstests in Unternehmensnetzwerken durch, analysieren die Sicherheit von Webanwendungen und Unternehmenssoftware und prüfen den Quellcode, einschließlich Mobil- und Bankanwendungen, sorgfältig.

Mitarbeiter der Forschungsabteilung lösen Probleme im Zusammenhang mit Reverse Engineering, Suche und Ausnutzung von Schwachstellen, Systementwicklung und Prüfung von C / C ++ - Code. Forschung in maschinellem Lernen, Blockchain und anderen interessanten Bereichen betreiben. Das Team entwickelt aktiv Plugins, Skripte und Tools, um die Suche nach Schwachstellen sowohl statisch als auch dynamisch (Fuzzing) zu automatisieren.

Auf wen haben wir gewartet? Liebhaber interessanter Aufgaben, die Schwierigkeiten nicht nachgeben und in das verliebt sind, was sie tun!

EinführungWir waren froh, wieder bekannte Vor- und Nachnamen in den Kandidatenlisten für das Praktikum zu sehen - einige von uns haben uns bereits letztes Jahr besucht und sie mochten wirklich alles :) Das Unternehmen unterstützt nur diese Initiative. Wenn Sie wiederkommen, erhalten Sie außerdem mehr DSec-Merch!

Dies sind die Geschenke, die wir dieses Jahr vorbereitet haben

Dies sind die Geschenke, die wir dieses Jahr vorbereitet habenEin bisschen mehr über den Auswahlprozess. Auf unserer Website wurden elektronische Fragebögen veröffentlicht: Der Fragebogen der Forschungsabteilung ermöglichte eine umgekehrte Vorstellung von den Fähigkeiten des potenziellen Auszubildenden in umgekehrter Reihenfolge, und im Fragebogen der Sicherheitsanalyseabteilung gab es zehn kleine Aufgaben, die gelöst werden konnten / sollten. Wir haben nicht die Lösung aller Aufgaben gefordert, aber je korrekter die Antworten des Kandidaten waren und je besser er den Verlauf seiner Argumentation erklärte, desto mehr Aufmerksamkeit erhielt er während der Bewertung. Dies bedeutet jedoch nicht, dass der Einstieg in die Forschungsabteilung einfacher war :) Anstelle eines detaillierten Fragebogens zogen es die Mitarbeiter vor, eine persönliche Interviewphase durchzuführen, in der sie in einem persönlichen Gespräch Einzelheiten über den Ausbildungsstand erfuhren.

Den Auszubildenden wurde nach wie vor eine Liste mit Themen angeboten, die sie während des Praktikums erledigen konnten. Außerdem konnten die Jungs ihr eigenes Thema anbieten, wir waren immer bereit, ihnen zuzuhören.

Wir haben Auszubildende Vorträge zu verschiedenen Themenbereichen gehalten; Natürlich wollte ich, dass diese Vorlesungen für alle interessant und nützlich sind, unabhängig vom Ausbildungsstand des Auszubildenden.

Die Vorträge umfassten:

- Active Directory-Sicherheitsüberwachung

- Gerätenetzwerke und Netzwerkprotokolle

- Web-Schwachstellen

- Eskalation von Berechtigungen unter Linux und Windows

- Die Belichtung der Intel 64-Architektur

- Die Untersuchung großer C ++ - Projekte am Beispiel von Chrom

- Wiederherstellung von Funktionsnamen ohne symbolische Informationen

- Code-Instrumentierung

- SMT, Z3, SSE, DSE, ...

- Und andere...

Am Ende von

Summ3r 0f h4ck gaben

die Teilnehmer Vorträge für uns - sie sagten uns, ob sie ihre Ziele erreicht hatten, auf welche Schwierigkeiten sie während der Forschung gestoßen waren und welche Ergebnisse das Praktikum hatte. Jeder, der das Finale erfolgreich erreichte, erhielt eine

Teilnahmebescheinigung für

Summ3r 0f h4ck 2018 . Einige der Praktikanten zogen es vor, sich zusammenzutun und zusammenzuarbeiten, und wir haben diesen Wunsch natürlich nur begrüßt.

Nach einer guten Tradition haben wir eine kleine Umfrage unter Teilnehmern durchgeführt, die das Ende erfolgreich erreicht haben und nun ihr Feedback zum Sommer in Digital Security mit Ihnen teilen.

Die Fragen für das Mini-Interview lauteten wie folgt:- Warum haben Sie sich für ein Praktikum bei Digital Security entschieden? Was hat Sie an der Firma gereizt?

- Hat dir das Praktikum gefallen? Was war besonders denkwürdig? Wie stimmte die Realität mit Ihren Erwartungen überein?

- Erzählen Sie uns von Ihrer Aufgabe / Ihren Aufgaben.

- Waren die Aufgaben, an denen Sie während des Praktikums gearbeitet haben, interessant? Gab es etwas, das Sie tun wollten, das aber fehlgeschlagen ist?

- Sind Sie bereit, für ein Praktikum oder eine Arbeit ins Unternehmen zurückzukehren?

Und hier einige Antworten einiger Praktikanten:

Pavel Knyazev, Thema „Verschmutzungsanalyse der ARM-Architektur“:- Nach Abschluss des zweiten Jahres stellte ich fest, dass mir die Fähigkeiten zur Informationssicherheit fehlten. Ich wollte nicht nur die Kurse hören, sondern mit meinen Händen arbeiten. Das erste, was mir einfiel, war ein Artikel über Summer of H3ck von Digital Security auf Habré. Da ich fast keine Erfahrung hatte, entschied ich mich zu gehen.

- Das Praktikum hat mir gefallen. Ein geräumiger Raum, ein großer Tisch und Stille - ich bekam einen Arbeitsplatz im Raum für Praktikanten. In der Nähe sitzen ein paar Auszubildende, ein Workaholic. Von Zeit zu Zeit kommen Mentoren zu uns, um Pläne und weitere Maßnahmen zu besprechen. Sie sind immer bereit, etwas zu erklären, den notwendigen Link zu setzen. Ich erinnere mich besonders an die Leichtigkeit, mit ihnen zu kommunizieren - nur Anton, Sasha, Dima. Sie können für eine Weile vergessen, dass ein großer Chef vor Ihnen sitzt, und einfach reden.

- Ich hatte, so scheint es mir, ein sehr exotisches Thema: "Taint-Analyse der ARM-Architektur". Angesichts der Tatsache, dass weder die Verschmutzungsanalyse noch die ARM-Architektur wirklich etwas wussten, war ich "unglaublich froh", dass ich ein solches Thema hatte. Zunächst war es notwendig, die Unterschiede zwischen ARM und x86 zu verstehen (ich war nur damit vertraut), den Assembler dieser Architektur zu studieren und die Modi zu adressieren. Dann war es notwendig, mit vorhandenen Mitteln umzugehen, die ... nicht waren. Sie waren jedoch eher ein Tool, das nicht für Informationssicherheitsaufgaben geeignet war, das zweite hatte keine ausreichende Flexibilität und Funktionalität, und das dritte, die DrTaint- Bibliothek, hatte erst vor kurzem begonnen zu existieren. Meine Aufgabe war es, diese Bibliothek fertigzustellen. Hier erwartete mich eine angenehme Überraschung: Die DrTaint-Bibliothek basiert auf DynamoRIO, und ich wusste es ein wenig. Trotz der Tatsache, dass DrTaint sehr klein war, dauerte es fast zwei Wochen, um den Quellcode zu studieren und die Prinzipien seiner Funktionsweise zu verstehen. Erst nach diesen zwei Wochen hatte ich das Gefühl, nicht auf den Grund zu gehen. Eine weitere Woche verging und alles begann sich zu verbessern. Ich hatte keine Angst mehr und begann den Quellcode zu ändern. Wenn etwas schief gelaufen ist, hat DynamoRIO es mir sofort mit seinem Sturz gemeldet. Als Ergebnis des Praktikums konnte ich mehrere Fehler in der Bibliothek finden und korrigieren, neue Funktionen hinzufügen und deren Leistung demonstrieren. Am Ende war ich überrascht zu erkennen, dass ich DBI und Assembler für ARM verstehe.

- Nachdem ich herausgefunden hatte, dass die Verschmutzungsanalyse die Arbeit von Umkehrern erleichtert und sogar zur Erkennung von Software-Schwachstellen beiträgt, hat mich die DrTaint-Entwicklung wirklich interessiert. Was ich getan habe, war genug für mich.

- Ich sammle Dinge.

Führen Sie einen der Tests ausEugene Lukin, Golang Social Bot Thema:

Führen Sie einen der Tests ausEugene Lukin, Golang Social Bot Thema:- Durch die Tatsache, dass DSek die Schüler normal behandelt und ihnen ermöglicht, mit echten Arbeitsprojekten zu arbeiten. Außerdem habe ich schon lange von dem Unternehmen gehört und weiß, dass coole Leute darin arbeiten.

- Es war wahrscheinlich sogar besser als ich dachte. Mir hat gefallen, dass jeder aus der Abteilung Ihnen zu fast jedem Thema erzählen kann, und wenn es ein Problem gibt, dann lösen Sie es. Erwartet sozusagen mehr Formalitäten

- Ich hatte ein Golang Social Bot-Thema. Dieser Bot wird während Penetrationstests verwendet. Das Hauptziel bestand darin, Module zu schreiben, die die erforderlichen Daten erfassen, z. B. Kennwörter, Konfigurationsdateien und Dateien, mit denen Sie im Prinzip mit dem Dateisystem interagieren können. Es war auch notwendig, über die Korrektur im System und die Netzwerkarbeit innerhalb des Unternehmensnetzwerks nachzudenken.

- Ja, wie gesagt, ich habe Module geschrieben. Und obwohl viel Arbeit geleistet wurde, bleibt noch viel zu tun.

- Ja, hier arbeiten coole Leute, von denen man viel lernen kann.

Ein Teil der Arbeit ist hier zu finden.

Dmitry Frolov, Thema „Finalisierung der neuen UEFITool-Engine“:- Nachdem ich die Bewertungen von Praktikanten der vergangenen Jahre gelesen hatte, stellte ich fest, dass hier interessante Projekte im Zusammenhang mit dem Gegenteil auf mich warten. Und ich habe nicht verloren.

- Das Praktikum hat mir sehr gut gefallen und die Realität hat alle meine Erwartungen übertroffen. Die sehr freundliche Atmosphäre im Team schuf günstige Bedingungen für die Arbeit an dem Projekt, und die Lösung der für mich gestellten Aufgaben bereitete mir Freude.

- Ich habe mich lange Zeit für die umgekehrte Entwicklung verschiedener Low-Level-Teile interessiert, insbesondere des BIOS, daher habe ich die entsprechende Aufgabe ausgewählt. Es bestand darin, das UEFITool NE- Programm fertigzustellen , das für die Arbeit mit UEFI-BIOS-Images ausgelegt ist. Das NE-Abonnement bedeutet "Neue Engine": Das ursprüngliche UEFITool wurde einmal neu geschrieben, und so wurde sein neuer NE-Zweig geboren. UEFITool New Engine unterstützte jedoch noch nicht die Möglichkeit, die Firmware beim anschließenden Zusammenbau zu ändern, wie dies in der ursprünglichen Verzweigung der Fall war, und ich hatte die Aufgabe, diese Funktion zurückzugeben und sogar die Möglichkeit hinzuzufügen, die NVRAM-Abschnitte zu ändern (die im alten Tool nicht unterstützt wurden) ) Ich habe die Aufgabe bewältigt und ein paar weitere ausgeführt (zum Beispiel musste die Möglichkeit hinzugefügt werden, einige komplizierte Strukturen zu analysieren). Mein Kurator und ich haben den Entwickler des Tools kontaktiert, und bald wird eine Pull-Anfrage gesendet.

- Die Aufgaben sind sehr interessant. Während der Lösung habe ich eine sehr gute Wissensbasis im Bereich BIOS und möchte diese weiterentwickeln.

- Ich würde gerne sowohl zu einem Praktikum als auch zu einem Job zurückkehren.

Verallgemeinerte Architektur der modifizierten UEFITool New Engine

Verallgemeinerte Architektur der modifizierten UEFITool New EngineDer Fortschritt beim Akzeptieren einer Pull-Anforderung an das Haupt-UEFItool-Repository ist hier zu sehen.

Thema "Cisco Config Analysis Tool"Die folgenden Praktikanten arbeiteten in einer Gruppe an einem gemeinsamen Thema, dem Cisco Config Analysis Tool. Das Ergebnis ihrer Arbeit finden Sie

hier .

Natalia Khodukina :

- Ich habe lange von dem Unternehmen als einem der führenden Unternehmen auf dem Gebiet der Informationssicherheit in Russland gehört.

- Ich mochte es und die Realität stimmte völlig mit den Erwartungen überein. Es stellte sich heraus, dass wir drei an dem Thema gearbeitet haben. Daher habe ich neben praktischen und theoretischen Fähigkeiten gelernt, in einem Team zu arbeiten. In den Diskussionen wurden neue Ideen und Lösungen geboren, außerdem halfen wir uns gegenseitig, Fehler und Mängel zu finden und zu korrigieren, teilten unsere (kleinen) Erfahrungen und erhielten eine neue. Es war auch schön, mit den Mitarbeitern zu kommunizieren, sie alle versuchten, Informationen auf verständlichste Weise zu vermitteln, waren bereit, alle Fragen zu beantworten und zu erklären, was unverständlich blieb.

- Wir standen vor der Aufgabe, ein Dienstprogramm zur Analyse von Konfigurationsdateien von Netzwerkgeräten auf Schwachstellen und unsichere Einstellungen zu entwickeln. Dazu musste man sich mit den Netzwerkgeräten vertraut machen, verschiedene Einstellungen kennenlernen, versuchen, den Switch zu konfigurieren und seine Funktionsfähigkeit und Widerstandsfähigkeit gegen Angriffe zu überprüfen.

- Die Aufgaben waren wirklich interessant, weil Ich habe vor dem Praktikum Netzwerktechnologien studiert. Alles, was geplant war, stellte sich als erledigt heraus. Im Verlauf der Forschung und Entwicklung sind jedoch viele neue Ideen aufgetaucht, die wir hoffentlich verwirklichen werden.

- Ja natürlich.

Mikhail Dryagunov:- Bekannte Sicherheitsfirma. Es zeichnet sich unter anderem durch verschiedene Studien und Veröffentlichungen aus.

- Ja, alles ist super! Interessante Berichte und Projektthemen. Von den bekanntesten - Teamentwicklung und alles, was damit zusammenhängt.

- Ich hatte ein Gruppenprojekt. Zuerst entschieden wir uns für die Grundfunktionalität, teilten dann die Themen auf (es war notwendig zu verstehen, was und wie es funktioniert, bevor wir Schecks für all dies schreiben) und erstellten eine Art Wiki für mögliche Schwachstellen und Sicherheitsmerkmale in Switches. Als alles fertig war, haben wir angefangen, das Programm selbst zu schreiben. Gegen Ende des Praktikums haben wir die ursprünglich geplante Funktionalität geschrieben, aber es erschienen noch mehr Ideen und gewünschte Funktionen. Wir planen, sie zu vervollständigen und eine Präsentation auf ZN zu halten.

- Zuerst wollte ich mich mit dem Thema der Arbeit mit PayPass / PayWave befassen, aber es wurde bereits aufgenommen. Das Thema der Forschung zu dynamischen Routing-Protokollen war ebenfalls interessant, schien mir aber zu offen.

- Natürlich!

Ekaterina Fedoshchenko, Thema „Wiederherstellung von Datenstrukturen auf dynamischen Pfaden“:- Der Ruf von DSec ist fast legendär. Von den Forschungsaktivitäten des Unternehmens gehört, war es unglaublich interessant, all dies zu berühren. Es schien mir, dass dies eine großartige Gelegenheit ist, herauszufinden, wie in der praktischen Informationssicherheit gearbeitet wird und welche Fähigkeiten benötigt werden.

- Zu sagen, dass es Ihnen gefallen hat, bedeutet nichts zu sagen. Ich erinnerte mich an viele Dinge: und wundervolle Vorträge, vielen Dank an die Leute, die die Reden vorbereitet haben; und Kommunikation mit Mentoren und Stipendiaten über Praktika - was für begeisterte, zielgerichtete Menschen gibt es, wie viel kann man von ihnen lernen. Realität und Erwartungen - weder idealistisch noch pessimistisch - stimmten perfekt überein, und dies war einfach die coolste Erfahrung. Und ich habe es auch geschafft, ein unglaubliches Gefühl zu erleben, als das gewonnene Wissen nicht nur im Rahmen des Praktikums nützlich war.

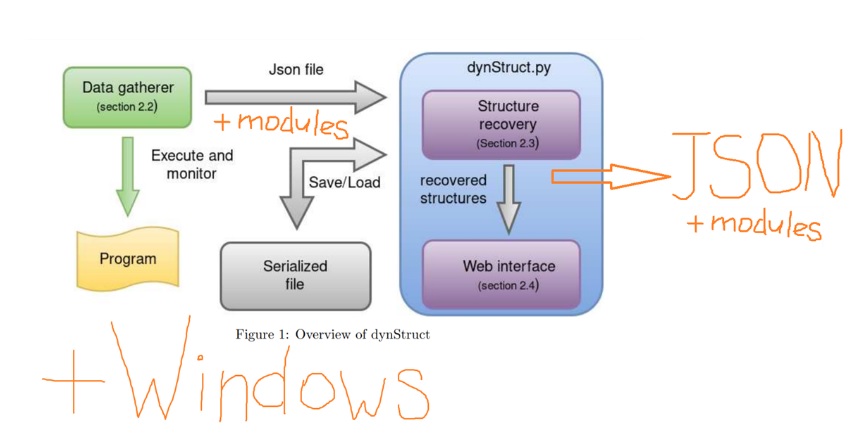

- Das Thema meines Praktikums war die Wiederherstellung von Datenstrukturen entlang dynamischer Spuren. Es gibt eine Menge akademischer Arbeit im öffentlichen Bereich, aber die Werkzeuge, die dieses Problem lösen, können an den Fingern gezählt werden. Im Laufe der Arbeit stellte sich heraus, dass zwei solche Tools in Betracht gezogen wurden - Recoverer und dynStruct ; Es stellte sich heraus, dass nur einer verwaltet (dynStruct), aber es muss verfeinert werden. Es war auch notwendig, die Ergebnisse mit der Statik von HexRaysPyTools zu kombinieren - einem coolen Plugin für IDA Pro , das von meinem Mentor geschrieben wurde. Trotz der Tatsache, dass einige Erfolge erzielt wurden, gibt es immer noch viele ungelöste Probleme. Auf Empfehlung von Dmitry wurde außerdem mit der Arbeit an einer Testanwendung begonnen, die so viele Möglichkeiten wie möglich für die Arbeit mit Strukturen und Klassen abdecken sollte, um die Wirksamkeit vorhandener Tools zu überprüfen, da dies ebenfalls eine ziemlich dringende Aufgabe ist.

- Alles war sehr interessant. Ich wollte, konnte aber nicht mehr Zeit für die Aufgaben des Praktikums aufwenden: Es ist durchaus möglich, sich mit der Arbeit zu verbinden, obwohl es manchmal nicht genug Kraft und psychologische Disziplin gab. Ein guter Grund, sich selbst kennenzulernen und zu verstehen, woran man arbeiten soll.

- Mit großer Freude. Vielen Dank an die Organisatoren und Praktikanten!

Neue Module für dynStructVitaliy S., Thema „Auf der Suche nach Fehlern in den Webschnittstellen von Hypervisoren (proxmox / kimchi / oVirt)“:

Neue Module für dynStructVitaliy S., Thema „Auf der Suche nach Fehlern in den Webschnittstellen von Hypervisoren (proxmox / kimchi / oVirt)“:- Dies ist das einzige Unternehmen in der Stadt, das solche Veranstaltungen durchführt. Es mag andere Firmen geben, aber sie sind mir unbekannt. Ich denke, dass einige Universitäten irgendwie direkt mit Unternehmen der Informationssicherheit interagieren können, ohne Praktika zur Verfügung zu stellen, wie dies bei Digital Security der Fall ist. Ich kenne solche Praktiken. Ich glaube, dass andere Unternehmen von der digitalen Sicherheit lernen sollten. Wenn nicht in der Organisation, dann zumindest in der Idee und Zugänglichkeit. Das Unternehmen beschäftigt sich professionell mit praktischer Informationssicherheit.

- Das Praktikum hat mir gefallen. Sie kann nicht anders als zu mögen. Ich erinnerte mich an die Tatsache, dass ich mit den Studenten der Universität gesprochen hatte, die ich einmal absolviert hatte. Über Spezialitäten, die mir mit einem bekannten Lehrpersonal vertraut sind :). Die Labore sind cool. Ich hatte nicht erwartet, dass es so viele virtuelle Maschinen geben würde. Erwartung / Realität. Mir wurde klar, dass meine Fähigkeiten zu wünschen übrig ließen. Mir wurde klar, in welche Richtung ich ziehen sollte. Was zu lesen und wo zu suchen.

- Meine Aufgabe war es, Schwachstellen und Schwachstellen in der Virtualisierung von Steuerungssystemen (Web) (Open Source) zu finden. In diesem Fall handelt es sich um Projekte, bei denen Entwickler die Sicherheit ihrer Entwicklungen überwachen, jedoch nicht überall. Das Thema erwies sich als ziemlich umfangreich und die Arbeit geht über den Rahmen des Praktikums hinaus.

- Die meisten Aufgaben sind interessant. Ich würde sie nicht Licht nennen. Bei der Auswahl eines Themas ist es schwierig, sich zu entscheiden, ohne zu extrem zu werden. Es ist schön, bekannte Wörter in Thementiteln zu sehen. Es gibt ein paar Life-Hacks. Nehmen Sie nicht mehr als ein Thema. Es wird für Sie schwierig sein, sowohl die Themen selbst als auch die Arbeit zu kombinieren, es sei denn, das Thema stimmt natürlich nicht mit Ihrer Hauptarbeit überein. Nehmen Sie ein Thema, das Bereiche enthält, auf die Sie möglicherweise gestoßen sind oder an denen Sie gerade arbeiten. Es gibt eine Reihe persönlicher Anweisungen, die jedoch sehr klein sind. Grundsätzlich, was Sie in der praktischen Arbeit begegnen und dass es Gedanken gibt, aber es gibt keine Zeit zu überprüfen.

- Bereit für ein Praktikum zurückzukehren. Arbeit - kann in der Zukunft sein.

In der Studie betroffene Hypervisoren:

Nikita Knizhov, das Thema „Open-Source-Projekte mit Feedback-gesteuertem Fuzzing“:- Weil ich neben Digital Security nur ein paar Unternehmen kenne, die sich mit den gleichen interessanten Dingen befassen wie in der Forschungsabteilung.

- Es hat mir sehr gut gefallen. Es war besonders interessant, mit denen zu sprechen, die professionell auf dem Gebiet arbeiten. Einige nützliche Vorträge mit Beispielen aus dem Leben sind sehr nützlich.

- Meine Aufgabe war es, eine Studie über Fuzzers (Gabeln und verwandte in afl) durchzuführen, die Arbeitsprinzipien zu verstehen, zu strukturieren und eine Testanwendung zu vergleichen, bei der Fuzzer die Anzahl der Schwachstellen gefunden hat.

- Eine sehr interessante Aufgabe, das Gebiet ist in Wissenschaft und Industrie relevant. Ich wusste nicht, dass Fuzzers so gerissen und schwer zu arrangieren sind. Ich habe während des Praktikums sogar die Sicherheitslücke in ffmpeg durcheinander gebracht.

- Natürlich bin ich bereit!

Open Source Features Fuzzing ZusammenfassungStepan Besklubov, Thema „Ablaufverfolgung basierend auf den Hardwarefunktionen des ARM-Prozessors“:

Open Source Features Fuzzing ZusammenfassungStepan Besklubov, Thema „Ablaufverfolgung basierend auf den Hardwarefunktionen des ARM-Prozessors“:- Ich kenne DSec seit langem, hauptsächlich von Freunden und Bekannten im Bereich der Informationssicherheit. Ich bin auch sehr angetan von der aktiven Teilnahme des Unternehmens am Leben der russischen und internationalen Informationssicherheit.

- Das Praktikum hat mir sehr gut gefallen. , . .

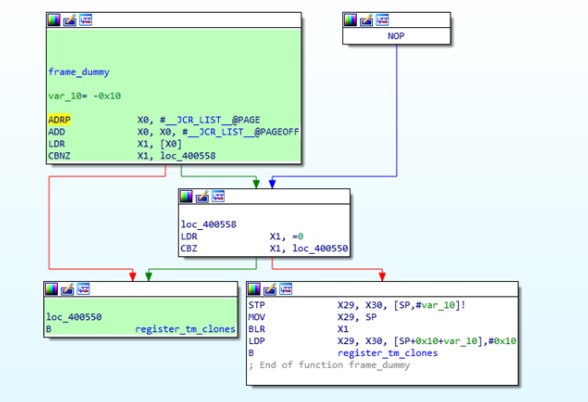

- « ARM ». ARM CoreSight, IDA Pro. ARM TrustZone, , .

- . ARM-. , .

- .

IDA Pro

IDA Pro, ,

( CoreSight ).

, “ ”:- , , , .

- , : , , , , (/), () () .

- « ». IDA PRO. , , , , () . , () , , , , . .

- Ja , , , .

- Natürlich!

IDA PROFazit

IDA PROFazit, , , , . , , :)

!