Neal Stevensons Buch Cryptonomicon, über das wir einen Blogbeitrag hatten, beschreibt verschiedene Arten von Informationslecks über Kanäle von Drittanbietern. Es gibt praktische, wie

van Eycks Abfangen und rein theoretische, für ein rotes Wort: Verfolgen der Bewegungen einer Person entlang des Strandes auf der anderen Seite des Ozeans, Erstellen einer Karte der Stadt, indem ihre Bewohner einen Bordstein an Kreuzungen überwinden (dies kann jetzt mit Beschleunigungsmessern implementiert werden, nur mit Bordsteinen überall abschneiden

und umbenennen Bordsteine ). Das Abfangen von Van Eyck ist jedoch auch eine schwierige Sache - die Rekonstruktion des Bildes auf dem Bildschirm mithilfe der elektromagnetischen Strahlung des Monitors ist nicht einfach, insbesondere wenn Sie das Leben des Angreifers nicht vereinfachen und keine großen Buchstaben in das Wort drucken.

Am 21. August veröffentlichten Wissenschaftler von Universitäten in den USA und Israel eine Arbeit, die eine ähnliche Idee umsetzt: Wie man ein Bild rekonstruiert, indem man die Strahlung eines Monitors verfolgt. Nur als Nebenkanal für Datenlecks verwendeten sie einen recht einfach zu verwendenden Sound. Dies ist Ihnen wahrscheinlich auch passiert: Wenn Sie die Drähte falsch verlegen oder eine erfolglose Kombination aus Monitor und Lautsprechern erhalten, hören Sie ein unangenehmes Quietschen, das sich auch in Abhängigkeit von der Richtung des Texts ändert. Scrollen Sie mit der Maus. Die Arbeit widmet sich der Analyse solcher Schallstrahlung. Den Wissenschaftlern gelang es, einen großen Text auf dem angegriffenen System zu „sehen“, die von ihnen besuchte Site zu identifizieren und sogar das auf der Bildschirmtastatur eingegebene Passwort zu überprüfen.

In Anbetracht anderer Entdeckungen im Bereich der Angriffe auf Seitenkanäle bewegen wir uns vielleicht zuversichtlich in den Moment, in dem sich dieser Forschungsbereich nicht nur auf qdɐɓǝvɐʞ, sondern auch auf alle unsere Ideen zum digitalen Datenschutz bezieht.

Quellen des heutigen Beitrags:

Nachrichten auf Russisch, eine detaillierte

Beschreibung in menschlichen Worten auf Englisch und originelle

Forschungsarbeiten .

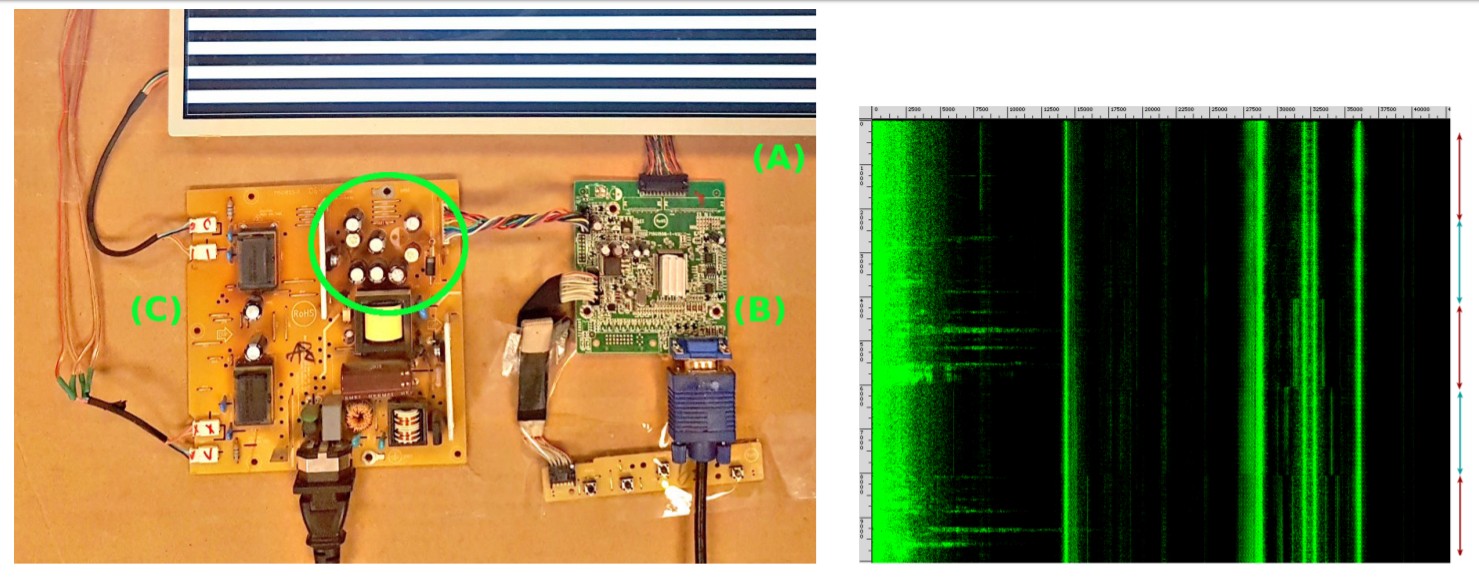

Zunächst wollten die Forscher feststellen, ob in der einfachsten Situation für Undichtigkeiten, wenn schwarze und weiße Streifen auf dem Bildschirm angezeigt werden, eine Art Schallabgas vom Monitor vorhanden ist. Die Installation zum "Hören" sah folgendermaßen aus:

Es wurden ein sehr hochwertiges Mikrofon und ein Vorverstärker verwendet, aber eine herkömmliche Soundkarte wurde verwendet, um das Signal zu erfassen.

Hier können Sie sehen, wie die Streifen auf dem Monitor sowohl im Ultraschallbereich als auch im hörbaren Bereich ein klares Muster erzeugen. Das Bild links zeigt, dass die Forscher überprüft haben, ob es sich genau um Schall handelt und nicht um elektromagnetische Strahlung, die versehentlich auf Drähte, einen Laptop oder einen Vorverstärker übertragen wurde. Alles steht in den besten Traditionen des Kapitäns: Wenn Sie das Mikrofon mit einem Lappen schließen, verschwindet der Ton. Es wurden verschiedene Monitore ausprobiert - von den frischesten bis zu 16 Jahre alten Produkten mit verschiedenen Arten der Hintergrundbeleuchtung. Auf die eine oder andere Weise wurde das „Geräusch“ veröffentlicht. Alles, was bleibt, ist, dieser Schallverschmutzung eine Bedeutung zu entziehen.

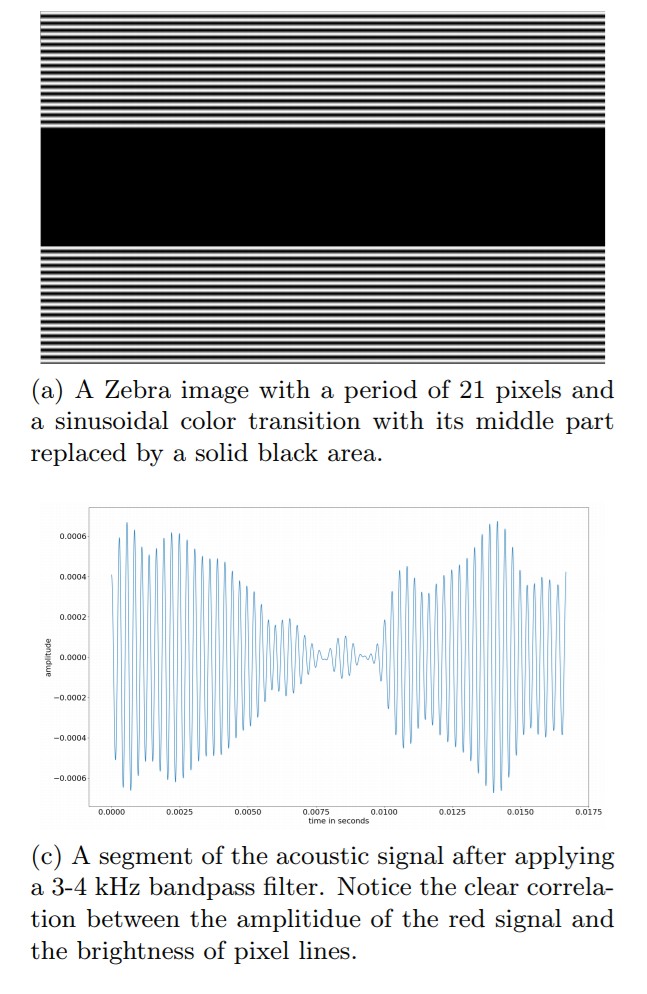

Oh ja, zuerst wäre es schön zu identifizieren, und wer tatsächlich Lärm macht. Zu diesem Zweck wurde einer der Monitore zerlegt und konnte die Quelle lokalisieren: Es stellte sich heraus, dass die Stromversorgung. Die Strahlungsfrequenz hängt von der Größe des Bildes, der Größe eines einzelnen Elements (ursprünglich versucht, ein Schachbrett zu zeichnen) und der Bildwiederholfrequenz der Bilder ab. Dann begannen sie, das Bild zu ändern, indem sie beispielsweise ein schwarzes Rechteck zwischen schwarzen und weißen Streifen einfügten. Die Signalamplitude nahm entsprechend ab, wenn der Monitor nichts auf dem Bildschirm anzeigen musste.

Zu diesem Zeitpunkt hatten die Wissenschaftler viele Schwierigkeiten, angefangen mit der „schwebenden“ Bildwiederholfrequenz, die sich, wenn auch geringfügig, von der Referenzrate von 60 Hertz unterschied. Die Schwierigkeiten wurden heldenhaft überwunden. Darüber hinaus stellte sich heraus, dass zur Aufzeichnung von Strahlung kein hochwertiges Mikrofon verwendet werden muss. Genug unter dem Telefonbildschirm liegen. Oder Webcams mit einem Mikrofon, das normalerweise mit dem Display verschraubt ist. Oder sogar einen Smart Speaker in der Nähe von Google oder Amazon. In allen Fällen blieben die zur Analyse notwendigen Signale erhalten.

Für die Datenanalyse wurden jedoch Algorithmen für maschinelles Lernen verwendet, genauer gesagt Faltungs-Neuronale Netze. Für das Training haben wir eine Kombination aus einem Screenshot des Bildschirms und einer halben Sekunde Tonaufnahme im entsprechenden Zeitintervall verwendet. Ergebend:

- Fast garantiert (mit einer Wahrscheinlichkeit von bis zu 100%) stellte sich heraus, dass das über die Bildschirmtastatur eingegebene Passwort abgefangen wurde.

- Mit einer hohen Wahrscheinlichkeit (88–98%) konnte der auf dem Monitor angezeigte Text erkannt werden.

- Mit hoher Genauigkeit (ab 90,9%) konnte die angezeigte Website identifiziert werden, eine von 97 aus der Liste der am häufigsten besuchten.

Und jetzt ist der Text klein gedruckt. Alle Experimente haben auf die eine oder andere Weise ihre Grenzen. Beispielsweise bestand das auf der Bildschirmtastatur eingegebene Passwort nur aus den Buchstaben des englischen Alphabets. Der Text wurde mit hoher Wahrscheinlichkeit erkannt - dies waren Buchstaben mit einer Höhe von 175 Pixel. Das Wichtigste: Um diesen Angriff auszuführen, ist es ratsam, nachts einen Monitor zu stehlen, ein neuronales Netzwerk darauf zu trainieren und ihn dann zurückzusenden, damit niemand es bemerkt. Tatsache ist, dass die Genauigkeit der Datenidentifikation stark abnimmt, selbst wenn der Monitor durch ein benachbartes Modell der Linie desselben Herstellers ersetzt wird.

Aber dies ist eine Forschungsarbeit, die Autoren mussten nicht wirklich jemandem folgen, die Hauptsache ist, die Gelegenheit zu zeigen. Und wenn Sie anfangen, unangemessene Annahmen zu treffen (zum Beispiel, dass jemand dieses Thema jetzt in die Praxis umsetzt), stellt sich die Situation als interessant heraus. Wenn Sie eine so wichtige Person sind, dass sie Sie über dasselbe Mikrofon belauschen kann, stellt sich heraus, dass sie ausspionieren können. Darüber hinaus muss nicht einmal ein Fehler behoben werden: Das „vorbereitete“ Smartphone des Opfers erfasst die erforderlichen Audiodaten. Mit hoher Wahrscheinlichkeit wird während einer Telefonkonferenz über Skype etwas Interessantes von Ihrem Display gestohlen. Die verfügbaren Aufzeichnungen Ihrer Stimme können nachträglich auf den Inhalt des Bildschirms in der Nähe analysiert werden.

Welche Schutzmethoden werden empfohlen? Isolieren Sie die „klingende“ Komponente des Monitors mit

Kissen , verursachen Sie zusätzliches Rauschen, das den Algorithmus verwirrt, und löten Sie das Netzteil so, dass es wenig Rauschen verursacht. Verwenden Sie am Ende spezielle, gegen indirekte Analyse resistente Schriftarten! Die Liste der Verteidigungsmethoden nach dem Grad der Paranoidität entspricht in etwa den Merkmalen des Angriffs. Sagen wir das Traditionelle: Bisher ist dies eher eine Theorie als eine Praxis. Wie ein Angriff auf Kanäle von Drittanbietern über das

Netzwerk . Wie

Spectre im Allgemeinen.

Es ist möglich, dass all diese kleinen Errungenschaften von Wissenschaft und Technologie im Laufe der Zeit eine kritische Masse erreichen und unsere Welt radikal verändern, das Paradigma ändern und das Internet (wie nicht wörtlich) in die Luft jagen. Oder sie werden sich nicht ändern und nicht explodieren, sondern rein technische Experimente bleiben. Wir beobachten immer noch.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.