Worum geht es in der Studie?Links zu anderen Teilen der Studie Dieser Artikel vervollständigt die Reihe von Veröffentlichungen zur Gewährleistung der Informationssicherheit von bargeldlosen Bankzahlungen. Hier sehen wir uns die typischen Bedrohungsmodelle an, auf die im

Basismodell verwiesen wurde:

HAFENWARNUNG !!! Liebe Chabrowiten, dies ist kein Unterhaltungsposten.

Versteckt unter dem Schnitt Über 40 Seiten mit Materialien sollen Menschen helfen , die sich auf Bankgeschäfte spezialisiert haben oder die Informationssicherheit bei der Arbeit oder beim Studium gewährleisten. Diese Materialien sind das Endprodukt der Studie und werden in einem trockenen offiziellen Ton geschrieben. Im Wesentlichen handelt es sich hierbei um Leerzeichen für interne Dokumente zur Informationssicherheit.

Nun, die traditionelle lautet: "Die Verwendung von Informationen aus einem Artikel für illegale Zwecke ist gesetzlich strafbar . " Produktives Lesen!

Informationen für Leser, die mit der Studie vertraut sind, beginnend mit dieser Veröffentlichung.

Worum geht es in der Studie?

Sie lesen einen Leitfaden für den Spezialisten, der für die Gewährleistung der Informationssicherheit von Zahlungen bei der Bank verantwortlich ist.

Präsentationslogik

Zu Beginn beschreiben Teil 1 und Teil 2 den Schutzgegenstand. Anschließend beschreiben wir in Teil 3, wie ein Sicherheitssystem aufgebaut wird, und diskutieren die Notwendigkeit eines Bedrohungsmodells. In Teil 4 wird erläutert, welche Bedrohungsmodelle existieren und wie sie sich bilden. Teil 5 und Teil 6 enthalten eine Analyse der tatsächlichen Angriffe. Teil 7 und Teil 8 enthalten eine Beschreibung des Bedrohungsmodells, die Informationen aus allen vorherigen Teilen berücksichtigt.

TYPISCHES BEDROHUNGSMODELL. NETZWERKANSCHLUSS

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

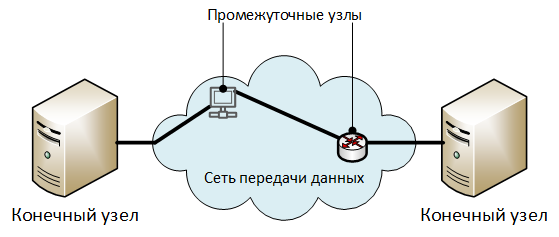

Das Schutzobjekt sind Daten, die über eine Netzwerkverbindung übertragen werden, die in Datennetzen betrieben wird, die auf der Basis des TCP / IP-Stapels aufgebaut sind.

Architektur

Beschreibung der Elemente der Architektur:

- "Endknoten" - Knoten, die geschützte Informationen austauschen.

- „Zwischenknoten“ - Elemente eines Datenübertragungsnetzwerks: Router, Switches, Zugriffsserver, Proxyserver und andere Geräte - über die der Netzwerkverbindungsverkehr übertragen wird. Im Allgemeinen kann eine Netzwerkverbindung ohne Zwischenknoten (direkt zwischen Endknoten) funktionieren.

Sicherheitsbedrohungen auf höchster Ebene

ZersetzungU1. Unerlaubte Einarbeitung in die übertragenen Daten.

U2. Nicht autorisierte Änderung der übertragenen Daten.

U3. Verletzung der Urheberschaft der übermittelten Daten.

U1. Unerlaubte Einarbeitung in die übertragenen Daten

ZersetzungU1.1. <...> am End- oder Zwischenknoten ausgeführt:

U1.1.1. <...> durch Lesen von Daten, während sie sich in den Speichergeräten des Knotens befinden:

U1.1.1.1. <...> im RAM.

Erläuterungen zu U1.1.1.1.Zum Beispiel während der Datenverarbeitung durch den Netzwerkstapel eines Knotens.

U1.1.1.2. <...> im nichtflüchtigen Speicher.

Erläuterungen zu U1.1.1.2.Zum Beispiel beim Speichern übertragener Daten in einem Cache, temporären Dateien oder Auslagerungsdateien.

U1.2. <...> auf Knoten von Drittanbietern des Datennetzwerks ausgeführt:

U1.2.1. <...> durch die Methode zum Erfassen aller Pakete, die an der Netzwerkschnittstelle des Knotens ankommen:

Erläuterungen zu U1.2.1.Alle Pakete werden erfasst, indem die Netzwerkkarte in den Promiscuous-Modus versetzt wird (Promiscuous-Modus für kabelgebundene Adapter oder Monitor-Modus für Wi-Fi-Adapter).

U1.2.2. <...> durch Ausführen von Angriffen wie "Mann in der Mitte (MiTM)", jedoch ohne Änderung der übertragenen Daten (ohne Berücksichtigung der Dienstdaten von Netzwerkprotokollen).

U1.2.2.1. Link:

„Ein typisches Bedrohungsmodell. Netzwerkverbindung. U2. Nicht autorisierte Änderung der übertragenen Daten .

"U1.3. <...>, ausgeführt aufgrund von Informationslecks über technische Kanäle (TKUI) von physischen Knoten oder Kommunikationsleitungen.

U1.4. <...>, durchgeführt für die Installation von speziellen technischen Mitteln (STS) auf dem Terminal oder Zwischenknoten, die zum geheimen Lesen von Informationen bestimmt sind.

U2. Nicht autorisierte Änderung der übertragenen Daten

ZersetzungU2.1. <...> am End- oder Zwischenknoten ausgeführt:

U2.1.1. <...> indem Sie die Daten lesen und ändern, während sie sich auf den Speichergeräten der Knoten befinden:

U2.1.1.1. <...> im RAM:

U2.1.1.2. <...> im nichtflüchtigen Speicher:

U2.2. <...> auf Knoten von Drittanbietern des Datennetzwerks ausgeführt:

U2.2.1. <...> durch Ausführen von Angriffen wie "Mann in der Mitte (MiTM)" und Umleiten des Datenverkehrs zur Website des Eindringlings:

U2.2.1.1. Physische Verbindung von Eindringlingsgeräten zu einer Unterbrechung der Netzwerkverbindung.

U2.2.1.2. Implementierung von Angriffen auf Netzwerkprotokolle:

U2.2.1.2.1. <...> Verwaltung des virtuellen lokalen Netzwerks (VLAN):

U2.2.1.2.1.1.

VLAN-Hopping .

U2.2.1.2.1.2. Nicht autorisierte Änderung der VLAN-Einstellungen auf Switches oder Routern.

U2.2.1.2.2. <...> Verkehrsrouting:

U2.2.1.2.2.1. Nicht autorisierte Änderung von statischen Router-Routing-Tabellen.

U2.2.1.2.2.2. Ankündigung von Betrügern gefälschter Routen über dynamische Routing-Protokolle.

U2.2.1.2.3. <...> automatische Konfiguration:

U2.2.1.2.3.1.

Rogue DHCP .

U2.2.1.2.3.2.

Schurke WPAD .

U2.2.1.2.4. <...> Adressierung und Namensauflösung:

U2.2.1.2.4.1.

ARP-Spoofing .

U2.2.1.2.4.2.

DNS-Spoofing .

U2.2.1.2.4.3. Vornehmen nicht autorisierter Änderungen an lokalen Hostnamensdateien (Hosts, lmhosts usw.)

U3. Urheberrechtsverletzung der übermittelten Daten

ZersetzungU3.1. Neutralisierung von Mechanismen zur Bestimmung der Urheberschaft von Informationen durch Angabe falscher Informationen über den Autor oder die Datenquelle:

U3.1.1. Änderung der Informationen über den Autor in den übermittelten Informationen.

U3.1.1.1. Neutralisierung des kryptografischen Schutzes der Integrität und Urheberschaft der übertragenen Daten:

U3.1.1.1.1. Link:

„Ein typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem.

U4. Erstellung einer elektronischen Signatur eines legitimen Unterzeichners unter falschen Daten .

“U3.1.1.2. Neutralisierung des Schutzes der Urheberschaft übermittelter Daten unter Verwendung einmaliger Bestätigungscodes:

U3.1.1.2.1.

SIM-Tausch .

U3.1.2. Änderung von Informationen über die Quelle der übertragenen Informationen:

U3.1.2.1.

IP-Spoofing .

U3.1.2.2.

MAC-Spoofing .

TYPISCHES BEDROHUNGSMODELL. INFORMATIONSSYSTEM AUF DER GRUNDLAGE DER KUNDENSERVER-ARCHITEKTUR

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

Das Schutzobjekt ist ein Informationssystem, das auf der Client-Server-Architektur basiert.

Architektur

Beschreibung der Elemente der Architektur:

- "Client" - ein Gerät, auf dem der Client-Teil des Informationssystems arbeitet.

- "Server" - ein Gerät, auf dem der Serverteil des Informationssystems arbeitet.

- "Data Warehouse" ist Teil der Serverinfrastruktur eines Informationssystems zum Speichern von Daten, die von einem Informationssystem verarbeitet werden.

- "Netzwerkverbindung" - Ein Kanal zum Austausch von Informationen zwischen dem Client und dem Server über ein Datenübertragungsnetzwerk. Eine detailliertere Beschreibung des Elementmodells finden Sie im „Typisches Bedrohungsmodell. Netzwerkverbindung . "

EinschränkungenBei der Modellierung eines Objekts gelten folgende Einschränkungen:

- Der Benutzer interagiert mit dem Informationssystem innerhalb endlicher Zeitintervalle, die als Arbeitssitzungen bezeichnet werden.

- Zu Beginn jeder Arbeitssitzung wird der Benutzer identifiziert, authentifiziert und autorisiert.

- Alle geschützten Informationen werden auf der Serverseite des Informationssystems gespeichert.

Sicherheitsbedrohungen auf höchster Ebene

ZersetzungU1. Eindringlinge begehen nicht autorisierte Handlungen im Namen eines legitimen Benutzers.

U2. Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems.

U1. Verfolgung nicht autorisierter Handlungen von Kriminellen im Namen eines legitimen Benutzers

ErklärungenIn Informationssystemen werden Aktionen normalerweise dem Benutzer zugeordnet, der sie ausgeführt hat, indem er:

- Systembetriebsprotokolle (Protokolle).

- spezielle Attribute von Datenobjekten, die Informationen über den Benutzer enthalten, der sie erstellt oder geändert hat.

In Bezug auf die Arbeitssitzung kann diese Bedrohung zerlegt werden in:

- <...> wird im Rahmen der Arbeitssitzung des Benutzers ausgeführt.

- <...> außerhalb der Arbeitssitzung des Benutzers ausgeführt.

Eine Benutzersitzung kann initiiert werden:

- Vom Benutzer.

- Eindringlinge.

In diesem Stadium sieht eine Zwischenzerlegung dieser Bedrohung folgendermaßen aus:

U1.1. Nicht autorisierte Aktionen wurden im Rahmen einer Benutzersitzung ausgeführt:

U1.1.1. <...> vom angegriffenen Benutzer installiert.

U1.1.2. <...> von Angreifern installiert.

U1.2. Nicht autorisierte Aktionen werden außerhalb der Benutzersitzung ausgeführt.

Unter dem Gesichtspunkt von Informationsinfrastrukturobjekten, die von Angreifern betroffen sein können, sieht die Zerlegung von Zwischenbedrohungen folgendermaßen aus:

| Gegenstände | Bedrohungszersetzung |

|---|

| U1.1.1. | U1.1.2. | U1.2. |

| Kunde | U1.1.1.1. | U1.1.2.1. | |

| Netzwerkverbindung | U1.1.1.2. | | |

| Server | | | U1.2.1. |

ZersetzungU1.1. Nicht autorisierte Aktionen wurden im Rahmen einer Benutzersitzung ausgeführt:

U1.1.1. <...> vom angegriffenen Benutzer installiert:

U1.1.1.1. Angreifer handelten unabhängig vom Kunden:

U1.1.1.1.1 Angreifer verwendeten reguläre Zugangsmöglichkeiten zum Informationssystem:

U1.1.1.1.1.1. Angreifer verwendeten die physischen E / A des Clients (Tastatur, Maus, Monitor oder Touchscreen eines Mobilgeräts):

U1.1.1.1.1.1.1.1. Angreifer handelten in Zeiträumen, in denen die Sitzung aktiv ist, E / A-Funktionen verfügbar sind und der Benutzer nicht vorhanden ist.

U1.1.1.1.1.2. Angreifer verwendeten Remoteverwaltungstools (Standard oder durch bösartigen Code bereitgestellt), um den Client zu verwalten:

U1.1.1.1.1.2.1. Angreifer handelten in Zeiträumen, in denen die Sitzung aktiv ist, E / A-Funktionen verfügbar sind und der Benutzer nicht vorhanden ist.

U1.1.1.1.1.2.2. Angreifer verwendeten Remoteverwaltungstools, deren Bedienung für den angegriffenen Benutzer unsichtbar ist.

U1.1.1.2. Angreifer ersetzten Daten in einer Netzwerkverbindung zwischen dem Client und dem Server und änderten sie so, dass sie als Aktionen eines legitimen Benutzers wahrgenommen wurden:

U1.1.1.2.1. Link:

„Ein typisches Bedrohungsmodell. Netzwerkverbindung. U2. Nicht autorisierte Änderung der übertragenen Daten .

"U1.1.1.3. Angreifer zwangen den Benutzer, die von ihm angegebenen Aktionen mithilfe von Social-Engineering-Methoden auszuführen.

U1.1.2 <...> von Angreifern eingerichtet:

U1.1.2.1. Angreifer handelten vom Kunden (

I ):

U1.1.2.1.1. Angreifer neutralisierten das Zugangskontrollsystem des Informationssystems:

U1.1.2.1.1.1. Link:

„Ein typisches Bedrohungsmodell. Zugangskontrollsystem. U1. Nicht autorisierte Einrichtung einer Arbeitssitzung im Namen eines legalen Benutzers .

“U1.1.2.1.2. Angreifer verwendeten Standardwerkzeuge für den Zugriff auf Informationssysteme

U1.1.2.2. Die Angreifer haben von anderen Knoten des Datennetzwerks aus gehandelt, von denen aus Sie eine Netzwerkverbindung mit dem Server (

I ) herstellen können:

U1.1.2.2.1. Angreifer neutralisierten das Zugangskontrollsystem des Informationssystems:

U1.1.2.2.1.1. Link:

„Ein typisches Bedrohungsmodell. Zugangskontrollsystem. U1. Nicht autorisierte Einrichtung einer Arbeitssitzung im Namen eines legalen Benutzers .

“U1.1.2.2.2. Angreifer verwendeten Zugriffstools für abnormale Informationssysteme.

Erläuterungen 1.1.1.2.2.2.Angreifer können einen regulären Client des Informationssystems auf einem Knoten eines Drittanbieters installieren oder abnormale Software verwenden, die Standardprotokolle für den Austausch zwischen dem Client und dem Server implementiert.

U1.2 Nicht autorisierte Aktionen werden außerhalb der Benutzersitzung ausgeführt.

D1.2.1 Angreifer führten nicht autorisierte Aktionen aus und nahmen dann nicht autorisierte Änderungen an den Protokollen des Informationssystems oder an speziellen Attributen von Datenobjekten vor, um anzuzeigen, dass die von ihnen ausgeführten Aktionen von einem legitimen Benutzer ausgeführt wurden.

U2. Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems

ZersetzungU2.1. Angreifer ändern die geschützten Informationen mit den Standardwerkzeugen des Informationssystems und führen sie im Auftrag eines legitimen Benutzers aus.

U2.1.1. Link:

„Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U1. Verfolgung nicht autorisierter Handlungen von Kriminellen im Namen eines legitimen Benutzers .

“U2.2. Angreifer ändern die geschützten Informationen mithilfe von Datenzugriffsmechanismen, die in der regulären Funktionsweise des Informationssystems nicht vorgesehen sind.

U2.2.1. Angreifer ändern Dateien mit geschützten Informationen:

U2.2.1.1. <...> Verwenden der vom Betriebssystem bereitgestellten Dateiverarbeitungsmechanismen.

U2.2.1.2. <...> indem Sie die Wiederherstellung von Dateien aus einer nicht autorisierten geänderten Sicherung provozieren.

U2.2.2. Angreifer ändern die in der Datenbank (

I ) gespeicherten geschützten Informationen:

U2.2.2.1. Angreifer neutralisieren das DBMS-Zugriffskontrollsystem:

U2.2.2.1.1. Link:

„Ein typisches Bedrohungsmodell. Zugangskontrollsystem. U1. Nicht autorisierte Einrichtung einer Arbeitssitzung im Namen eines legalen Benutzers .

“U2.2.2.2. Angreifer ändern Informationen mithilfe der Standard-DBMS-Schnittstellen, um auf Daten zuzugreifen.

U2.3. Angreifer ändern die geschützten Informationen durch unbefugte Änderung der Algorithmen der Verarbeitungssoftware.

U2.3.1. Der Quellcode der Software wird geändert.

U2.3.1. Der Maschinencode der Software wird geändert.

U2.4. Angreifer ändern geschützte Informationen, indem sie Schwachstellen in der Informationssystem-Software ausnutzen.

U2.5. Angreifer ändern die geschützten Informationen während der Übertragung zwischen den Komponenten des Serverteils des Informationssystems (z. B. Datenbankserver und Anwendungsserver):

U2.5.1. Link:

„Ein typisches Bedrohungsmodell. Netzwerkverbindung. U2. Nicht autorisierte Änderung der übertragenen Daten .

"

TYPISCHES BEDROHUNGSMODELL. ZUGRIFFSBESCHRÄNKUNGSSYSTEM

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

Das Schutzobjekt, für das dieses Bedrohungsmodell angewendet wird, entspricht dem Schutzobjekt des Bedrohungsmodells: „Typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. “

Unter dem System der Einschränkung des Benutzerzugriffs in diesem Bedrohungsmodell ist eine Komponente des Informationssystems zu verstehen, die die Funktionen implementiert:

- Benutzeridentifikation.

- Benutzerauthentifizierung.

- Benutzerberechtigung.

- Benutzeraktionen protokollieren.

Sicherheitsbedrohungen auf höchster Ebene

ZersetzungU1. Nicht autorisierte Einrichtung einer Arbeitssitzung im Namen eines legalen Benutzers.

U2. Nicht autorisierte Eskalation von Benutzerrechten im Informationssystem.

U1. Nicht autorisierte Einrichtung einer Arbeitssitzung im Namen eines legalen Benutzers

ErklärungenDie Zerlegung dieser Bedrohung im allgemeinen Fall hängt von der Art des verwendeten Benutzeridentifikations- und Authentifizierungssystems ab.

In diesem Modell wird nur ein Benutzeridentifikations- und -authentifizierungssystem mit Textanmeldung und Kennwort berücksichtigt. Gleichzeitig gehen wir davon aus, dass das Login des Benutzers öffentlich bekannte Informationen sind, die Angreifern bekannt sind.

ZersetzungU1.1. <...> aufgrund kompromittierter Anmeldeinformationen:

U1.1.1. Angreifer haben Benutzeranmeldeinformationen während der Speicherung kompromittiert.

Erläuterungen 1.1.1.1.Zum Beispiel könnten Anmeldeinformationen auf einen Aufkleber geschrieben werden, der auf den Monitor geklebt wird.

U1.1.2. Der Benutzer hat versehentlich oder aus böswilliger Absicht Zugriffsdaten an Angreifer übertragen.

U1.1.2.1. Der Benutzer hat die Anmeldeinformationen bei der Eingabe laut ausgesprochen.

U1.1.2.2. Der Benutzer hat absichtlich seine Anmeldeinformationen weitergegeben:

U1.1.2.2.1. <...> an Kollegen.

Erläuterungen U1.1.2.2.1.Zum Beispiel, damit sie es durch eine Krankheit ersetzen können.

U1.1.2.2.2. <...> Gegenparteien von Arbeitgebern, die Arbeiten an Einrichtungen der Informationsinfrastruktur durchführen.

U1.1.2.2.3. <...> an Dritte.

Erläuterungen 1.1.1.2.2.3.Eine, aber nicht die einzige Option zur Implementierung dieser Bedrohung ist die Verwendung von Social-Engineering-Methoden durch Angreifer.

U1.1.3. Angreifer nahmen ihre Anmeldeinformationen mit brutaler Gewalt auf:

U1.1.3.1. <...> mit Standardzugriffsmechanismen.

U1.1.3.2. <...> durch zuvor abgefangene Codes (z. B. Kennwort-Hashes) zum Speichern von Anmeldeinformationen.

U1.1.4.

Angreifer verwendeten bösartigen Code, um Benutzeranmeldeinformationen abzufangen.U1.1.5. Angreifer extrahierten die Anmeldeinformationen aus der Netzwerkverbindung zwischen dem Client und dem Server:U1.1.5.1. Link: „Ein typisches Bedrohungsmodell. Netzwerkverbindung. U1. Unerlaubte Einarbeitung in die übertragenen Daten . “U1.1.6. Angreifer extrahierten die Anmeldeinformationen aus den Aufzeichnungen vonArbeitsüberwachungssystemen : U1.1.6.1. <...> Videoüberwachungssysteme (wenn während des Betriebs die Tastenanschläge auf der Tastatur aufgezeichnet wurden).U1.1.6.2. <...> Systeme zur Überwachung der Aktionen von Mitarbeitern am ComputerErläuterungen U1.1.6.2.Ein Beispiel für ein solches System ist StuffCop .1.1.7. - .

1.1.7., .

1.1.8. .

1.1.9. ():

1.1.9.1. , :

1.1.9.1.1 .

1.1.9.1.1, .

1.1.9.1.2 , , .

1.1.9.2. (, Bluetooth).

1.1.9.3. ().

1.1.9.3..

1.1.9.4. (), .

1.1.9.4..

1.1.9.5.

Wi-Fi , .

1.1.9.5..

1.1.9.6. .

1.1.9.6..

U1.1.9.7. Angreifer haben die Eingabe von Anmeldeinformationen über die Tastatur eines Mobilgeräts abgefangen, indem sie die Messwerte des Beschleunigungsmessers analysiert haben.Erläuterungen U1.1.9.7.Beispiel Angriff .U1.1.10. <...> zuvor auf dem Client gespeichert.Erläuterungen U1.1.10.Ein Benutzer könnte beispielsweise einen Benutzernamen und ein Kennwort in einem Browser speichern, um auf eine bestimmte Site zuzugreifen.U1.1.11. Angreifer haben Anmeldeinformationen aufgrund von Fehlern im Sperrprozess für den Benutzerzugriff kompromittiert.Erläuterungen 1.1.1.11.Beispielsweise wurden nach der Entlassung des Benutzers seine Konten nicht gesperrt.U1.2. <...> aufgrund der Verwendung von Sicherheitslücken im Zugriffskontrollsystem.U2. Nicht autorisierte Eskalation von Benutzerrechten im Informationssystem

ZerlegungU2.1 <...> durch nicht autorisierte Änderungen an Daten, die Informationen zu Benutzerrechten enthalten.U2.2 <...> aufgrund der Verwendung von Sicherheitslücken im Zugriffskontrollsystem.U2.3. <...> aufgrund von Fehlern in der Benutzerzugriffskontrolle.Erläuterungen U2.3.Beispiel 1. Dem Benutzer wurde mehr Zugang zur Arbeit gewährt, als er für offizielle Bedürfnisse benötigte.Beispiel 2. Nach dem Übertragen eines Benutzers an eine andere Position wurden zuvor gewährte Zugriffsrechte nicht widerrufen.

TYPISCHES BEDROHUNGSMODELL. INTEGRATIONSMODUL

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

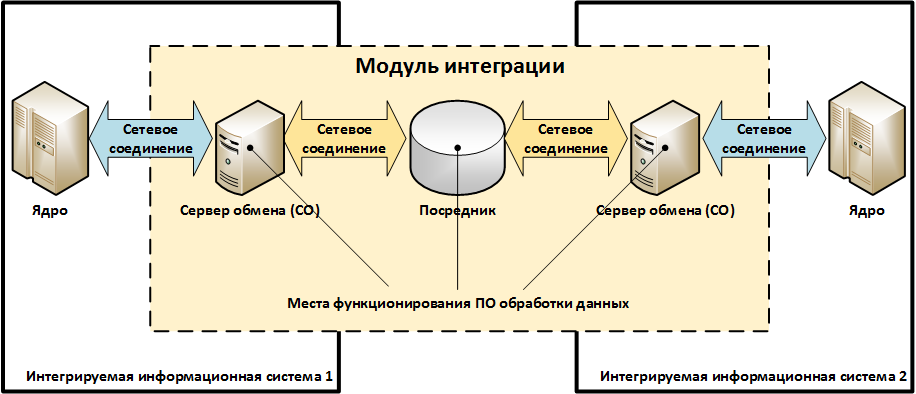

– , .

, , .

:

:

- « ()» – / / , .

- «» – / , , .

«» , (enterprise service bus / SoA-), .. «». - « » – , .

, , .. - « » , « ». , , .

1.( , SQL-) (\\...\SHARE\) . - , .

— — .

, . - .

, , , - .

:

« » – .

« » – .

«» – .

« » – -.

2.1, , (\\...\SHARE\) . - .

:

1,

«» .

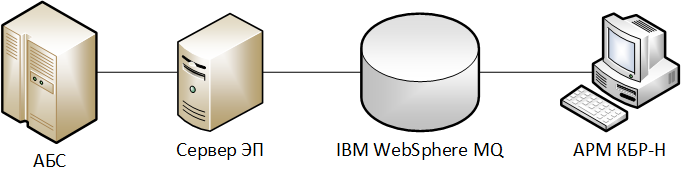

3. - IBM WebSphera MQ « », . ( ). .

.

- , IBM WebSphere MQ.

- IBM WebSphere MQ , — — .

Nach Eingang der Zahlungen der Bank of Russia entschlüsselt AWP KBR-N diese und überprüft die elektronische Signatur. Erfolgreich verarbeitete Zahlungen in Form von entschlüsselten und signierten elektronischen Nachrichten im UFBS-Format werden an IBM WebSphere MQ übertragen und von dort vom ES Server empfangen.Der ES-Server überprüft die elektronische Signatur der empfangenen Zahlungen und speichert sie in einer Datei im ABS-Format. Danach lädt der autorisierte Mitarbeiter - der ABS-Benutzer - die resultierende Datei auf die vorgeschriebene Weise in das ABS hoch. Entsprechung der Objekte des betrachteten Schemas zu den Elementen des Integrationsmodulmodells:„Exchange Server von der ABS-Seite“ - ABS-Server."Exchange Server von AWP KBR" - AWP KBR-Computer."Mediator" - ES-Server und IBM WebSphere MQ."Datenverarbeitungssoftware"- Skriptkonverter, SKZI SKAD Signatur auf dem ES Server.Schema 4. Integration des RBS- und ABS-Servers über die API, die von einem dedizierten Exchange-Server bereitgestellt wird.Wir gehen davon aus, dass die Bank mehrere RBS-Systeme (Remote Banking Services) verwendet:

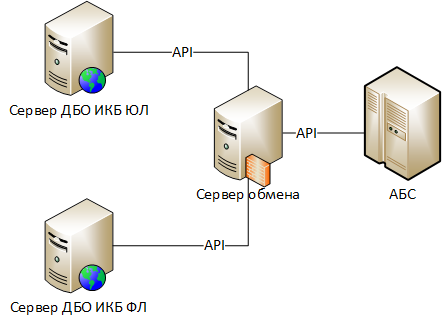

Entsprechung der Objekte des betrachteten Schemas zu den Elementen des Integrationsmodulmodells:„Exchange Server von der ABS-Seite“ - ABS-Server."Exchange Server von AWP KBR" - AWP KBR-Computer."Mediator" - ES-Server und IBM WebSphere MQ."Datenverarbeitungssoftware"- Skriptkonverter, SKZI SKAD Signatur auf dem ES Server.Schema 4. Integration des RBS- und ABS-Servers über die API, die von einem dedizierten Exchange-Server bereitgestellt wird.Wir gehen davon aus, dass die Bank mehrere RBS-Systeme (Remote Banking Services) verwendet:- "Internet Client-Bank" für Privatpersonen (IKB FL);

- "Internet Client-Bank" für juristische Personen (IKB YL).

Um die Informationssicherheit zu gewährleisten, werden alle ABS-Interaktionen mit Remote-Banking-Systemen über einen dedizierten Exchange-Server ausgeführt, der im Rahmen des ABS-Informationssystems arbeitet.Als nächstes betrachten wir den Prozess der Interaktion zwischen dem RB-System des IKB YuL und ABS.Der RBS-Server, der vom Kunden einen ordnungsgemäß beglaubigten Zahlungsauftrag erhalten hat, muss auf seiner Grundlage ein entsprechendes Dokument im ABS erstellen. Zu diesem Zweck werden mithilfe der API Informationen an den Exchange-Server übertragen, die wiederum die Daten in das ABS eingeben.Wenn sich die Guthaben auf dem Konto des Kunden ändern, generiert das ABS elektronische Benachrichtigungen, die über den Exchange-Server an den Remote-Banking-Server übertragen werden. Entsprechung der Objekte der betrachteten Schaltung zu den Elementen des Modells des Integrationsmoduls:"Exchange Server vom Remote Banking- Server DBO IKB YuL."Exchange Server von der ABS-Seite" - Exchange Server."Vermittler" - fehlt.„Datenverarbeitungssoftware“ - Komponenten des RBS-Servers, die für die Verwendung der Exchange Server-API verantwortlich sind, Komponenten des Exchange-Servers, die für die Verwendung der ABS-API verantwortlich sind.

Entsprechung der Objekte der betrachteten Schaltung zu den Elementen des Modells des Integrationsmoduls:"Exchange Server vom Remote Banking- Server DBO IKB YuL."Exchange Server von der ABS-Seite" - Exchange Server."Vermittler" - fehlt.„Datenverarbeitungssoftware“ - Komponenten des RBS-Servers, die für die Verwendung der Exchange Server-API verantwortlich sind, Komponenten des Exchange-Servers, die für die Verwendung der ABS-API verantwortlich sind.Sicherheitsbedrohungen auf höchster Ebene

ZersetzungU1. Eindringlinge injizieren betrügerische Informationen über ein Integrationsmodul.U1. Betrügerische Informationen über ein Integrationsmodul angreifen

ZersetzungU1.1. Nicht autorisierte Änderung legitimer Daten bei der Übertragung über Netzwerkverbindungen:U1.1.1 Link: „Typisches Bedrohungsmodell. Netzwerkverbindung. U2. Nicht autorisierte Änderung der übertragenen Daten . "U1.2. Übertragung falscher Daten über Kommunikationskanäle im Namen eines legitimen Austauschteilnehmers:U1.1.2 Link: „Typisches Bedrohungsmodell. Netzwerkverbindung. U3. Verletzung der Urheberschaft der übermittelten Daten . "U1.3. Nicht autorisierte Änderung legitimer Daten während ihrer Verarbeitung auf den Exchange-Servern oder dem Vermittler:U1.3.1. Link:„Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U2. "Nicht autorisierte Änderung der geschützten Informationen während ihrer Verarbeitung durch den Serverteil des Informationssystems . "U1.4. Erstellung gefälschter Daten auf den Exchange-Servern oder dem Vermittler im Auftrag eines legitimen Exchange-Teilnehmers:U1.4.1. Link: „Ein typisches Bedrohungsmodell. Ein Informationssystem, das auf der Client-Server-Architektur basiert. U1. Verfolgung nicht autorisierter Handlungen von Kriminellen im Namen eines legitimen Benutzers. “U1.5. Nicht autorisierte Änderung von Daten während ihrer Verarbeitung mit Datenverarbeitungssoftware:U1.5.1. <...> aufgrund nicht autorisierter Änderungen der Einstellungen (Konfiguration) der Datenverarbeitungssoftware durch Cyberkriminelle.U1.5.2. <...> aufgrund nicht autorisierter Änderungen an ausführbaren Dateien von Datenverarbeitungssoftware durch Cyberkriminelle.U1.5.3. <...> aufgrund der interaktiven Steuerung der Datenverarbeitungssoftware durch Angreifer.

TYPISCHES BEDROHUNGSMODELL. INFORMATION CRYPTOGRAPHIC PROTECTION SYSTEM

Das Schutzobjekt, für das das Bedrohungsmodell angewendet wird (Geltungsbereich)

Das Schutzobjekt ist ein kryptografisches Informationsschutzsystem, das zur Gewährleistung der Sicherheit des Informationssystems verwendet wird.ArchitekturDie Basis eines jeden Informationssystems ist Anwendungssoftware (Software), die seine Zielfunktionalität implementiert.In diesem Fall wird der kryptografische Schutz normalerweise durch Aufrufen kryptografischer Grundelemente aus der Geschäftslogik der Anwendungssoftware implementiert, die sich in speziellen Bibliotheken - Kryptokernen - befinden.Kryptografische Grundelemente umfassen kryptografische Funktionen auf niedriger Ebene, wie z.- einen Datenblock verschlüsseln / entschlüsseln;

- Erstellen / Überprüfen der elektronischen Signatur des Datenblocks;

- Berechnen Sie die Hash-Funktion des Datenblocks.

- Schlüsselinformationen generieren / hochladen / herunterladen;

- usw.

Die Geschäftslogik der Anwendungssoftware, die kryptografische Grundelemente verwendet, implementiert eine übergeordnete Funktionalität:- verschlüsseln Sie die Datei auf den Schlüsseln der ausgewählten Empfänger;

- eine sichere Netzwerkverbindung herstellen;

- über die Ergebnisse der Überprüfung elektronischer Signaturen informieren;

- usw.

Das Zusammenspiel von Geschäftslogik und Kryptokern kann durchgeführt werden:- direkt durch Aufrufen kryptografischer Grundelemente aus den dynamischen Kryptokernbibliotheken durch Geschäftslogik (.DLL für Windows, .SO für Linux);

- , – (wrappers), , MS Crypto API, Java Cryptography Architecture, PKCS#11 . - , , . .

:

1 – 2 –

2 –

, , , .

, 1, (), , , . , , , . .

Um das Risiko zu minimieren, wird Schema 2 verwendet, bei dem der Kryptokern in zwei Teile unterteilt ist:- Der erste Teil funktioniert zusammen mit der Anwendungssoftware in einer nicht vertrauenswürdigen Umgebung, in der das Risiko einer Infektion mit bösartigem Code besteht. Wir werden diesen Teil den "Software-Teil" nennen.

- Der zweite Teil funktioniert in einer vertrauenswürdigen Umgebung auf einem dedizierten Gerät, das einen privaten Schlüsselspeicher enthält. Weiter werden wir diesen Teil "Hardware" nennen.

. , , «» — virtual HSM (

).

, , , .

(API) , , . .

, , :

- Kryptografische Grundelemente, für die kein privater Schlüssel erforderlich ist (z. B. Berechnung einer Hash-Funktion, Überprüfung elektronischer Signaturen usw.), werden vom Softwareteil ausgeführt.

- Kryptografische Grundelemente, die einen privaten Schlüssel verwenden (Erstellen einer elektronischen Signatur, Entschlüsseln von Daten usw.), werden von der Hardware ausgeführt.

Wir werden die Arbeit eines geteilten Kryptokerns am Beispiel der Erstellung einer elektronischen Signatur veranschaulichen:- Der Softwareteil berechnet die Hash-Funktion der signierten Daten und überträgt diesen Wert über den Austauschkanal zwischen den Kryptokernen an den Hardwareteil.

- Der Hardwareteil bildet unter Verwendung des privaten Schlüssels und des Hash den Wert der elektronischen Signatur und überträgt ihn über den Austauschkanal an den Softwareteil.

- Der Softwareteil gibt den empfangenen Wert an die Anwendungssoftware zurück.

, , . .

1. .. . , , , , .

: .

Stufe 2. Überwachung des Vertrauens in den öffentlichen Schlüssel des Unterzeichners und Überwachung der Gültigkeit des privaten Schlüssels der elektronischen Signatur.Der Inhalt der Bühne. Die Stufe besteht aus zwei Zwischenunterstufen. Der erste stellt fest, ob dem öffentlichen Schlüssel der Überprüfung der elektronischen Signatur zum Zeitpunkt der Signatur der Daten vertraut wurde. Die zweite legt fest, ob der private Schlüssel der elektronischen Signatur zum Zeitpunkt der Signatur der Daten gültig war. Im allgemeinen Fall stimmen die Gültigkeitszeiträume dieser Schlüssel möglicherweise nicht überein (z. B. für qualifizierte Zertifikatszertifikate von Schlüsseln zur Überprüfung der elektronischen Signatur). Die Möglichkeiten, Vertrauen in den öffentlichen Schlüssel des Unterzeichners aufzubauen, werden durch die Regeln der elektronischen Dokumentenverwaltung bestimmt, die von den interagierenden Parteien verabschiedet werden.Ausführungsort der Bühne: Anwendungssoftware / Kryptokern.Stufe 3. Kontrolle der Befugnisse des Unterzeichners.Der Inhalt der Bühne. In Übereinstimmung mit den festgelegten Regeln für die elektronische Dokumentenverwaltung wird geprüft, ob der Unterzeichner das Recht hatte, die geschützten Daten zu zertifizieren. Zum Beispiel geben wir eine Situation der Verletzung der Autorität. Angenommen, es gibt eine Organisation, in der alle Mitarbeiter eine elektronische Signatur haben. Die Bestellung des Leiters, die jedoch durch die elektronische Signatur des Lagerverwalters unterzeichnet ist, wird in das interne elektronische Dokumentenverwaltungssystem eingegeben. Dementsprechend kann ein solches Dokument nicht als legitim angesehen werden.Ausführungsort der Bühne: Anwendungssoftware.Annahmen bei der Beschreibung des Schutzobjekts- Informationsübertragungskanäle werden mit Ausnahme von Schlüsselaustauschkanälen auch über Anwendungssoftware, API und den Kryptokern geleitet.

- () , , .

- .

,

.

(). , , , . Microsoft Office 2016, — .

1Organisation 1 hat beschlossen, das CryptoPRO Cryptographic Information Protection System und die CryptoARM-Software auf der Workstation des Benutzers - einem physischen Computer - zu installieren. Die Verschlüsselungs- und elektronischen Signaturschlüssel werden auf dem ruToken-Schlüsselträger gespeichert, der im Modus des extrahierten Schlüssels arbeitet. Der Benutzer bereitet elektronische Dokumente lokal auf seinem Computer vor. Anschließend werden sie verschlüsselt, signiert und mit einem lokal installierten E-Mail-Client gesendet.Beschreibung der Infrastruktur der Organisation 2Organisation 2 hat beschlossen, die Verschlüsselungs- und elektronischen Signaturfunktionen auf eine dedizierte virtuelle Maschine zu übertragen. In diesem Fall werden alle kryptografischen Operationen automatisch ausgeführt.Zu diesem Zweck werden zwei Netzwerkordner auf der dedizierten virtuellen Maschine organisiert: "\\ ... \ In \", "\\ ... \ Out \". Im Netzwerkordner "\\ ... \ In \" werden Dateien, die von der Gegenpartei im Clear empfangen wurden, automatisch abgelegt. Diese Dateien werden entschlüsselt und mit einer elektronischen Signatur versehen.Im Ordner "\\ ... \ Out \" legt der Benutzer die Dateien ab, die verschlüsselt, signiert und an die Gegenpartei gesendet werden müssen. Der Benutzer bereitet die Dateien selbst auf seiner Workstation vor.Um die Funktionen der Verschlüsselung und der elektronischen Signatur auf einer virtuellen Maschine auszuführen, werden die CryptoPro-Software, die Cryptoarm-Software und ein E-Mail-Client installiert. Die automatische Steuerung aller Elemente der virtuellen Maschine erfolgt mithilfe von Skripten, die von Systemadministratoren entwickelt wurden.Skripte werden in Protokolldateien protokolliert.Die kryptografischen Schlüssel der elektronischen Signatur werden mit dem nicht extrahierbaren Ga JaCarta-Schlüssel auf dem Token platziert, den der Benutzer mit seinem lokalen Computer verbindet.Das Token wird mithilfe einer speziellen USB-over-IP-Software, die auf der Workstation des Benutzers und auf der virtuellen Maschine installiert ist, an die virtuelle Maschine weitergeleitet.Die Systemuhr auf der Workstation des Benutzers in Organisation 1 wird manuell angepasst. Die Systemuhr einer spezialisierten virtuellen Maschine in Organisation 2 wird mit der Systemuhr des Hypervisors synchronisiert, und diese werden wiederum über das Internet mit öffentlichen Zeitservern synchronisiert.Isolierung von Strukturelementen des kryptografischen InformationsschutzesBasierend auf der obigen Beschreibung der IT-Infrastruktur heben wir die Strukturelemente des kryptografischen Informationsschutzsystems hervor und schreiben sie in die Tabelle.Tabelle - Entsprechung von Elementen des kryptografischen Informationsschutzmodells zu Elementen von Informationssystemen| Artikelname | Organisation 1 | Organisation 2 |

| Anwendungssoftware | CryptoARM-Software | CryptoARM-Software |

| Die Crypto Core Software | SKZI CryptoPro CSP | SKZI CryptoPro CSP |

| Kryptowährungshardware | fehlt | JaCarta GOST |

| API | MS CryptoAPI | MS CryptoAPI |

| Öffentlicher Schlüsselspeicher | AWP des Benutzers:

- Festplatte;

- Der Standard-Windows-Zertifikatspeicher. | Hypervisor:

- Festplatte.

Virtuelle Maschine:

- Festplatte;

- Der Standard-Windows-Zertifikatspeicher. |

| Private Key Vault | Schlüsselträger ruToken arbeitet im abrufbaren Schlüsselmodus | JaCarta GOST-Schlüsselträger, der im nicht abrufbaren Schlüsselmodus arbeitet |

| Public Key Exchange Channel | AWP des Benutzers:

- Rom.

| Hypervisor:

- Rom.

Virtuelle Maschine:

- Rom.

|

| Private Key Exchange Channel | AWP des Benutzers:

- USB-Bus;

- Rom. | fehlt |

| Kryptowährungsaustauschkanal | fehlt (keine Crypto Core Hardware) | AWP des Benutzers:

- USB-Bus;

- Rom;

- Softwaremodul USB-over-IP;

- Netzwerkschnittstelle.

Organisation Unternehmensnetzwerk 2.

Hypervisor:

- Rom;

- Netzwerkschnittstelle.

Virtuelle Maschine:

- Netzwerkschnittstelle;

- Rom;

- USB-over-IP-Softwaremodul. |

| Datenaustauschkanal öffnen | AWP des Benutzers:

- Eingabe-Ausgabe-Mittel;

- Rom;

- Festplatte. | AWP des Benutzers:

- Eingabe-Ausgabe-Mittel;

- Rom;

- Festplatte;

- Netzwerkschnittstelle.

Organisation Unternehmensnetzwerk 2.

Hypervisor:

- Netzwerkschnittstelle;

- Rom;

- Festplatte.

Virtuelle Maschine:

- Netzwerkschnittstelle;

- Rom;

- Festplatte. |

| Sicherer Datenkanal | Das Internet.

Organisation Unternehmensnetzwerk 1.

AWP des Benutzers:

- Festplatte;

- Rom;

- Netzwerkschnittstelle.

| Das Internet.

Organisation Unternehmensnetzwerk 2.

Hypervisor:

- Netzwerkschnittstelle;

- Rom;

- Festplatte.

Virtuelle Maschine:

- Netzwerkschnittstelle;

- Rom;

- Festplatte.

|

| Zeitkanal | AWP des Benutzers:

- Eingabe-Ausgabe-Mittel;

- Rom;

- Systemtimer.

| Das Internet.

Unternehmensnetzwerk Organisation 2,

Hypervisor:

- Netzwerkschnittstelle;

- Rom;

- Systemtimer.

Virtuelle Maschine:

- Rom;

- Systemtimer.

|

| Steuerbefehlsübertragungskanal | AWP des Benutzers:

- Eingabe-Ausgabe-Mittel;

- Rom.

(Grafische Benutzeroberfläche der CryptoARM-Software)

| Virtuelle Maschine:

- Rom;

- Festplatte.

(Automatisierungsskripte)

|

| Kanal für den Empfang der Arbeitsergebnisse | AWP des Benutzers:

- Eingabe-Ausgabe-Mittel;

- Rom.

(Grafische Benutzeroberfläche der CryptoARM-Software)

| Virtuelle Maschine:

- Rom;

- Festplatte.

(Protokolldateien für Automatisierungsskripte) |

Sicherheitsbedrohungen auf höchster Ebene

ErklärungenAnnahmen während der Gefahrenzersetzung:

- Es werden starke kryptografische Algorithmen verwendet.

- Kryptografische Algorithmen werden in den richtigen Betriebsarten auf sichere Weise verwendet (z. B. wird die EZB nicht zum Verschlüsseln großer Datenmengen verwendet, die zulässige Belastung des Schlüssels wird berücksichtigt usw.).

- Angreifer kennen alle anwendbaren Algorithmen, Protokolle und öffentlichen Schlüssel.

- Angreifer können alle verschlüsselten Daten lesen.

- Angreifer können alle Programmelemente im System reproduzieren.

ZersetzungU1. Kompromiss bei privaten kryptografischen Schlüsseln.

U2. Verschlüsseln Sie betrügerische Daten im Auftrag eines legitimen Absenders.

U3. Entschlüsselung verschlüsselter Daten durch Personen, die keine legitimen Datenempfänger sind (Angreifer).

U4. Erstellung einer elektronischen Signatur eines legitimen Unterzeichners unter falschen Daten.

U5. Erhalten eines positiven Ergebnisses der Überprüfung der elektronischen Signatur falscher Daten.

Y6. Fehlerhafte Annahme elektronischer Dokumente zur Ausführung aufgrund von Problemen bei der Organisation der Verwaltung elektronischer Dokumente.

Y7. Unerlaubte Einarbeitung in die geschützten Daten während ihrer Verarbeitung durch das kryptografische Informationsschutzsystem.

U1. Kompromiss bei privaten kryptografischen Schlüsseln

U1.1. Abrufen des privaten Schlüssels aus dem privaten Schlüsselspeicher.

U1.2. Abrufen eines privaten Schlüssels von Objekten der Umgebung für die Funktionsweise der Kryptowährung, in der er sich vorübergehend befinden kann.

Erläuterungen U1.2.Zu den Objekten, in denen der private Schlüssel vorübergehend gespeichert werden kann, gehören:

- Rom,

- temporäre Dateien

- Dateien austauschen

- Ruhezustandsdateien

- Dateien mit Snapshots des "heißen" Zustands virtueller Maschinen, einschließlich angehaltener Dateien mit dem RAM-Inhalt virtueller Maschinen.

U1.2.1. Entfernen privater Schlüssel aus dem Arbeitsspeicher durch Einfrieren von RAM-Modulen, Extrahieren und anschließendes Lesen von Daten (Einfrierangriff).

Erläuterungen U1.2.1.Angriffsbeispiel .

U1.3. Abrufen eines privaten Schlüssels von einem privaten Schlüsselaustauschkanal.

Erläuterungen U1.3.Ein Beispiel für die Implementierung dieser Bedrohung wird

unten angegeben .

U1.4. Nicht autorisierte Änderung des Kryptokerns, wodurch private Schlüssel Angreifern bekannt werden.

U1.5. Kompromittierung eines privaten Schlüssels durch Verwendung technischer Kanäle für Informationslecks (TKUI).

Erläuterungen U1.5.Angriffsbeispiel .

U1.6. Kompromittierung des privaten Schlüssels durch den Einsatz spezieller technischer Mittel (STS) zum Abrufen geheimer Informationen ("Bugs").

U1.7. Kompromittierung privater Schlüssel während der Speicherung außerhalb des kryptografischen Informationsschutzsystems.

Erläuterungen U1.7.Beispielsweise speichert ein Benutzer seine Schlüsselmedien in einer Desktop-Schublade, aus der sie von Eindringlingen leicht extrahiert werden können.

U2. Verschlüsseln Sie betrügerische Daten im Auftrag eines legitimen Absenders

ErklärungenDiese Bedrohung wird nur für Datenverschlüsselungsschemata mit Absenderauthentifizierung berücksichtigt. Beispiele für solche Schemata sind in den Standardisierungsempfehlungen

R 1323565.1.004-2017 „Informationstechnologie. Kryptografische Informationssicherheit. Authentifizierungsschemata für öffentliche Schlüssel basierend auf öffentlichen Schlüsseln .

“ Bei anderen kryptografischen Schemata besteht diese Bedrohung nicht, da die öffentlichen Schlüssel des Empfängers verschlüsselt werden und sie Angreifern allgemein bekannt sind.

ZersetzungU2.1. Kompromiss des privaten Schlüssels des Absenders:

U2.1.1. Link:

„Ein typisches Bedrohungsmodell. Kryptografisches Informationsschutzsystem. U1. Kompromiss bei privaten kryptografischen Schlüsseln .

“U2.2. Ersetzung von Eingabedaten im offenen Datenaustauschkanal.

Anmerkungen U2.2.Beispiele für die Implementierung dieser Bedrohung finden Sie

hier und

hier .

U3. Entschlüsselung verschlüsselter Daten durch Personen, die keine legitimen Datenempfänger sind (Angreifer)

ZersetzungU3.1. Kompromittierung privater Schlüssel des Empfängers verschlüsselter Daten.

Y3.1.1 Link:

„Typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U1. Kompromiss bei privaten kryptografischen Schlüsseln .

“U3.2. Ersetzen verschlüsselter Daten in einem sicheren Datenaustauschkanal.

U4. Erstellung einer elektronischen Signatur eines legitimen Unterzeichners unter falschen Daten

ZersetzungU4.1. Kompromiss privater Schlüssel einer elektronischen Signatur eines legitimen Unterzeichners.

Y4.1.1 Link:

„Typisches Bedrohungsmodell. Kryptografisches Informationssicherheitssystem. U1. Kompromiss bei privaten kryptografischen Schlüsseln .

“U4.2. Ersetzung signierter Daten im offenen Datenaustauschkanal.

Hinweis Y4.2.Beispiele für die Implementierung dieser Bedrohung finden Sie

hier und

hier .

U5. Erhalten eines positiven Ergebnisses der Überprüfung der elektronischen Signatur falscher Daten

ZersetzungU5.1. Angreifer fangen eine Nachricht über das negative Ergebnis der Überprüfung der elektronischen Signatur im Übertragungskanal der Arbeitsergebnisse ab und ersetzen sie durch eine Nachricht mit einem positiven Ergebnis.

U5.2. Angreifer führen einen Angriff auf das Vertrauen in Signaturzertifikate durch (

SCENARIO - alle Elemente sind erforderlich ):

U5.2.1. Angreifer generieren eine elektronische Signatur mit öffentlichem und privatem Schlüssel. Wenn das System elektronische Signaturschlüsselzertifikate verwendet, generieren sie ein elektronisches Signaturzertifikat, das dem Zertifikat des beabsichtigten Absenders der Daten, deren Nachricht sie fälschen möchten, so ähnlich wie möglich ist.

U5.2.2. Angreifer nehmen nicht autorisierte Änderungen am öffentlichen Schlüsselspeicher vor und verleihen dem generierten öffentlichen Schlüssel das erforderliche Maß an Vertrauen und Autorität.

U5.2.3. Angreifer signieren gefälschte Daten mit einem zuvor generierten elektronischen Signaturschlüssel und fügen sie in den sicheren Datenaustauschkanal ein.

U5.3. Angreifer führen einen Angriff mit abgelaufenen Schlüsseln einer elektronischen Signatur eines gesetzlichen Unterzeichners durch (

SZENARIO - alle Elemente sind erforderlich ):

U5.3.1. Angreifer gefährden die abgelaufenen (derzeit nicht gültigen) privaten Schlüssel der elektronischen Signatur des legitimen Absenders.

U5.3.2. Angreifer ersetzen die Zeit im Zeitübertragungskanal durch die Zeit, zu der die gefährdeten Schlüssel noch aktiv waren.

U5.3.3. Angreifer signieren betrügerische Daten mit einem zuvor kompromittierten elektronischen Signaturschlüssel und fügen sie in den sicheren Datenaustauschkanal ein.

U5.4. Angreifer führen einen Angriff mit den kompromittierten Schlüsseln der elektronischen Signatur eines gesetzlichen Unterzeichners durch (

SZENARIO - alle Elemente sind erforderlich ):

U5.4.1. Angreifer erstellen eine Kopie des öffentlichen Schlüsselspeichers.

U5.4.2. Angreifer gefährden die privaten Schlüssel eines der legalen Absender. Er bemerkt einen Kompromiss, widerruft die Schlüssel, Informationen über den Widerruf des Schlüssels werden im öffentlichen Schlüsselspeicher abgelegt.

U5.4.3. Angreifer ersetzen den öffentlichen Schlüsselspeicher durch einen zuvor kopierten.

U5.4.4. Angreifer signieren betrügerische Daten mit einem zuvor kompromittierten elektronischen Signaturschlüssel und fügen sie in den sicheren Datenaustauschkanal ein.

U5.5. <...> aufgrund von Fehlern bei der Implementierung der 2. und 3. Stufe der Überprüfung elektronischer Signaturen:

Erläuterungen U5.5.Ein Beispiel für die Implementierung dieser Bedrohung ist

unten angegeben .

U5.5.1. Überprüfung des Vertrauens in das Zertifikat des elektronischen Signaturschlüssels nur durch das Vorhandensein von Vertrauen in das Zertifikat, mit dem es signiert ist, ohne CRL- oder OCSP-Prüfungen.

Erläuterungen U.5.5.1.Beispiel für die Implementierung einer

Bedrohung .

U5.5.2. Beim Aufbau einer Vertrauenskette für ein Zertifikat wird die Berechtigung zur Ausstellung von Zertifikaten nicht analysiert

Erläuterungen U.5.5.2.Ein Beispiel für einen Angriff in Bezug auf SSL / TLS-Zertifikate.

Angreifer haben ein legitimes Zertifikat für ihre E-Mail gekauft. Dann machten sie ein betrügerisches Website-Zertifikat und unterschrieben es mit ihrem Zertifikat. Wenn die Autorisierungsprüfung nicht durchgeführt wird, ist sie bei der Überprüfung der Vertrauenskette korrekt, und dementsprechend ist auch ein betrügerisches Zertifikat korrekt.

U5.5.3. Beim Aufbau einer Zertifikatsvertrauenskette werden Zwischen-Sperrzertifikate nicht überprüft.

U5.5.4. Die CRL wird seltener aktualisiert, als die Zertifizierungsstelle sie ausstellt.

U5.5.5. Die Entscheidung über das Vertrauen in die elektronische Signatur wird getroffen, bevor die OCSP-Antwort auf den Status des Zertifikats empfangen wird, die auf Anfrage gesendet wird, die später als zum Zeitpunkt der Signaturerstellung oder früher als die nächste nach der Unterzeichnung der CRL eingegangen ist.

Erläuterungen U.5.5.5.In den Vorschriften der meisten Zertifizierungsstellen ist die Zertifikatsperrzeit der Zeitpunkt der Ausstellung der nächstgelegenen CRL, die Informationen zur Zertifikatsperrung enthält.

U5.5.6. Nach Erhalt der signierten Daten wird das Eigentum des Zertifikats an den Absender nicht überprüft.

Erläuterungen U.5.5.6.Angriffsbeispiel. In Bezug auf SSL-Zertifikate: Die aufgerufene Serveradresse wird möglicherweise nicht auf den Wert des CN-Felds im Zertifikat überprüft.

Angriffsbeispiel. Angreifer haben die elektronischen Signaturschlüssel eines der Teilnehmer des Zahlungssystems kompromittiert. Danach hackten sie sich in das Netzwerk eines anderen Teilnehmers und schickten in seinem Namen mit kompromittierten Schlüsseln signierte Zahlungsdokumente an den Abrechnungsserver des Zahlungssystems. Wenn der Server nur das Vertrauen analysiert und die Konformität nicht überprüft, werden betrügerische Dokumente als legitim angesehen.

Y6. Fehlerhafte Annahme elektronischer Dokumente zur Ausführung aufgrund von Problemen bei der Organisation der Verwaltung elektronischer Dokumente.

ZersetzungU6.1. Die empfangende Partei erkennt keine Verdoppelung der empfangenen Dokumente.

Erläuterungen U6.1.Angriffsbeispiel. Angreifer können das an den Empfänger übertragene Dokument abfangen, auch wenn es kryptografisch geschützt ist, und es dann wiederholt an den sicheren Datenübertragungskanal senden. Wenn der Empfänger keine Duplikate identifiziert, werden alle empfangenen Dokumente als verschiedene Dokumente wahrgenommen und verarbeitet.

Y7. Unerlaubte Einarbeitung in die geschützten Daten während ihrer Verarbeitung

ZersetzungU7.1. <...> aufgrund von Informationslecks auf Kanälen von Drittanbietern (Seitenkanalangriff).

Erläuterungen U7.1.Angriffsbeispiel .

U7.2. <...> aufgrund der Neutralisierung des Schutzes vor unbefugtem Zugriff auf bei CIPF verarbeitete Informationen:

U7.2.1. Betrieb von CIPF bei Verstößen gegen die in der Dokumentation zu CIPF beschriebenen Anforderungen.

U7.2.2. <...> durchgeführt aufgrund des Vorhandenseins von Sicherheitslücken in:

U7.2.2.1. <...> Schutz vor unbefugtem Zugriff.

U7.2.2.2. <...> CPSI selbst.

U7.2.2.3. <...> die Umgebung für die Funktionsweise der Kryptoanlage.

Angriffsbeispiele

Die unten betrachteten Szenarien enthalten offensichtlich Fehler in der Informationssicherheitsorganisation und dienen nur zur Veranschaulichung möglicher Angriffe.

Szenario 1. Ein Beispiel für die Implementierung der Bedrohungen U2.2 und U4.2.

Eigenschaftsbeschreibung

Software ARM KBR und SKZI SKAD Die Signatur wird auf einem physischen Computer installiert, der nicht mit einem Computernetzwerk verbunden ist. FCN vdToken wird als Schlüsselträger im nicht abrufbaren Schlüsselmodus verwendet.

Das Berechnungsverfahren setzt voraus, dass der Berechnungsspezialist elektronische Nachrichten in offener Form (Diagramm des alten KBR AWP) von seinem Arbeitscomputer von einem speziellen sicheren Dateiserver herunterlädt, sie dann auf den USB-Stick für entfremdete Medien schreibt und an den KBR AWP überträgt, wo er sie verschlüsselt und meldet sich an. Danach überträgt der Spezialist geschützte elektronische Nachrichten an das entfremdete Medium und schreibt sie dann über seinen Arbeitscomputer auf einen Dateiserver, von wo aus sie zur UTA und dann zum Zahlungssystem der Bank von Russland gelangen.

In diesem Fall umfassen die Kanäle für den Austausch offener und geschützter Daten: einen Dateiserver, den Arbeitscomputer eines Spezialisten und ein veräußerbares Medium.

AngriffNicht autorisierte Angreifer installieren ein Fernbedienungssystem auf dem Arbeitscomputer des Spezialisten. Zum Zeitpunkt des Schreibens auf das entfremdete Medium ersetzen Zahlungsaufträge (elektronische Nachrichten) offen den Inhalt eines dieser Befehle. Der Spezialist überträgt die Zahlungsaufträge an die Workstation des CBD, signiert und verschlüsselt sie, ohne die Substitution zu bemerken (z. B. aufgrund der großen Anzahl von Zahlungsaufträgen auf dem Flug, Müdigkeit usw.). Danach wird ein gefälschter Zahlungsauftrag, der die Technologiekette durchläuft, in das Zahlungssystem der Bank von Russland eingegeben.

Szenario 2. Ein Beispiel für die Implementierung der Bedrohungen U2.2 und U4.2.

Eigenschaftsbeschreibung

Ein Computer mit installiertem KBR AWARD, SCAD-Signatur und angeschlossenem Schlüsselträger FCN vdToken arbeitet in einem speziellen Raum ohne Zugang von Personal.

Der Berechnungsspezialist ist im Fernzugriffsmodus über das RDP-Protokoll mit dem AWS des CBD verbunden.

AngriffAngreifer fangen Details ab, mit denen der Berechnungsspezialist eine Verbindung zum KBR AWS herstellt und mit diesem arbeitet (z. B. aufgrund von Schadcode auf seinem Computer). Dann wird in seinem Namen eine Verbindung hergestellt und ein gefälschter Zahlungsauftrag an das Zahlungssystem der Bank of Russia gesendet.

Szenario 3. Beispielimplementierung der Bedrohung U1.3.

Eigenschaftsbeschreibung

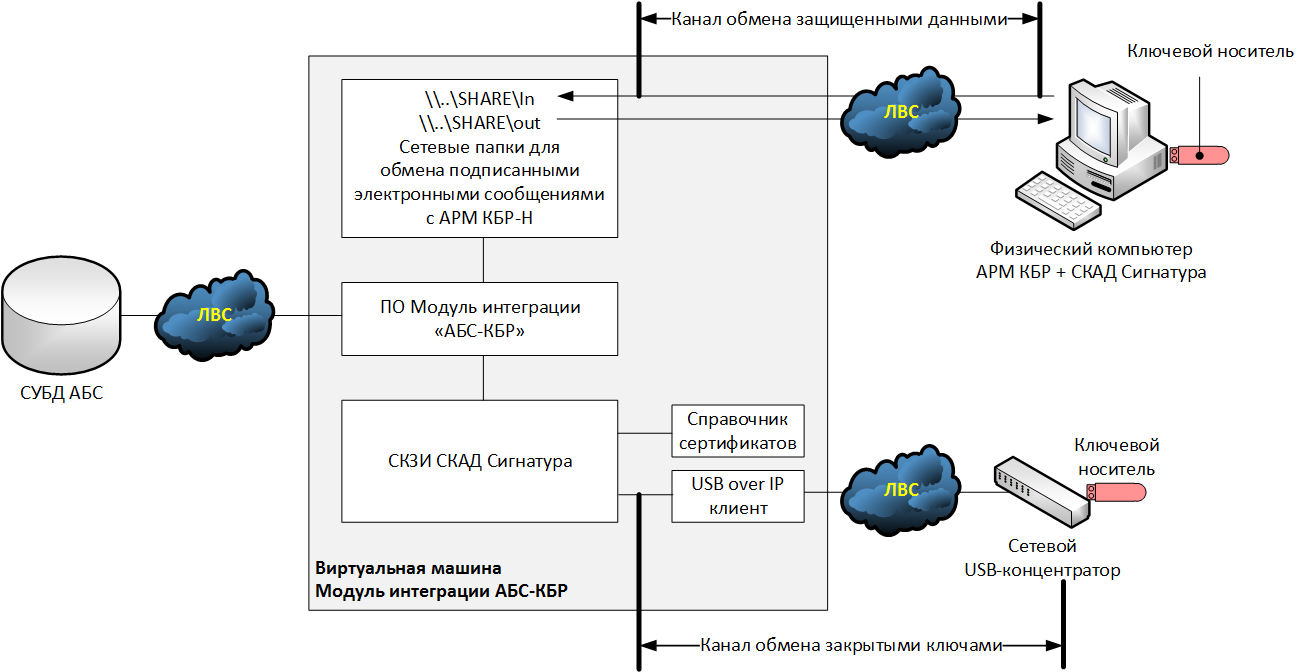

Betrachten Sie eine der hypothetischen Optionen für die Implementierung der ABS-KBR-Integrationsmodule für das neue Schema (AWP KBR-N), bei dem die elektronische Signatur ausgehender Dokumente auf der ABS-Seite erfolgt. Gleichzeitig gehen wir davon aus, dass das ABS auf einem Betriebssystem basiert, das von der SCAD SKAD-Signatur nicht unterstützt wird, und dementsprechend die kryptografische Funktionalität auf eine separate virtuelle Maschine übertragen wird - das ABS-KBR-Integrationsmodul.

Als Schlüsselmedium wird ein normales USB-Token verwendet, das im Modus eines abrufbaren Schlüssels arbeitet. Beim Anschließen des Schlüsselmediums an den Hypervisor stellte sich heraus, dass im System keine freien USB-Anschlüsse vorhanden waren. Daher wurde beschlossen, das USB-Token über einen USB-Netzwerk-Hub anzuschließen und einen USB-over-IP-Client auf der virtuellen Maschine zu installieren, der mit dem Hub kommuniziert.

AngriffAngreifer haben den privaten Schlüssel der elektronischen Signatur vom Kommunikationskanal zwischen dem USB-Hub und dem Hypervisor abgefangen (Daten wurden in offener Form übertragen). Mit einem privaten Schlüssel bildeten die Angreifer einen gefälschten Zahlungsauftrag, unterschrieben ihn mit einer elektronischen Signatur und schickten ihn zur Ausführung an das KBR-N AWP.

Szenario 4. Ein Beispiel für die Implementierung von Bedrohungen U5.5.

EigenschaftsbeschreibungBetrachten Sie das gleiche Schema wie im vorherigen Szenario. Wir gehen davon aus, dass sich die vom KBR-N AWP empfangenen elektronischen Nachrichten im Ordner \\ ... \ SHARE \ In befinden und die an das KBR-N AWP und weiter an das Zahlungssystem der Bank of Russia gesendeten Nachrichten an \\ gesendet werden. .. \ SHARE \ out.

Wir gehen auch davon aus, dass während der Implementierung des Integrationsmoduls die Listen der widerrufenen Zertifikate erst bei erneuter Ausgabe von kryptografischen Schlüsseln aktualisiert werden und dass elektronische Nachrichten, die im Ordner \\ ... \ SHARE \ In empfangen werden, nur auf Integritätskontrolle und Vertrauenskontrolle auf Öffnen überprüft werden elektronischer Signaturschlüssel.

AngriffDie Angreifer unterzeichneten mit den im vorherigen Szenario gestohlenen Schlüsseln einen gefälschten Zahlungsauftrag mit Informationen über den Eingang von Geld auf das Konto eines betrügerischen Kunden und injizierten diesen in den sicheren Datenaustauschkanal.

Da die Überprüfung, dass der Zahlungsauftrag von der Bank von Russland unterzeichnet wurde, nicht ausgeführt wird, wird er zur Ausführung angenommen.