Am 27. August 2018 veröffentlichte ein Informationssicherheitsspezialist mit dem Spitznamen SandboxEscaper Informationen über Zero-Day-Sicherheitslücken auf Twitter. Die Sicherheitsanfälligkeit betrifft Versionen von Microsoft Windows von 7 bis 10, genauer gesagt die ALPC-Oberfläche (Advanced Local Procedure Call) im Windows Task Scheduler. Es bietet eine Eskalation lokaler Berechtigungen, mit der ein Angreifer die Rechte von Schadcode von der Benutzerebene auf SYSTEM erhöhen kann. Wir sprechen nicht über eine koordinierte Offenlegung der Sicherheitsanfälligkeit - das SandboxEscaper-Konto wurde bald gelöscht, es gab keine schließenden Patches.

Der Link vom Tweet führte zum

GitHub-Repository mit dem Proof-of-Concept-Exploit-Code - nicht nur der kompilierten Version, sondern auch dem Quellcode. Daher kann jeder den Exploit ändern und neu kompilieren, um ihn zu verbessern, eine Erkennung zu vermeiden oder ihn in seinen eigenen Code aufzunehmen.

Im Allgemeinen ist es nicht verwunderlich, dass der Exploit nur zwei Tage später in der Kampagne der PowerPool-Cybergruppe in freier Wildbahn erschien. Laut ESET-Telemetrie sind die Zielländer der Angreifer Russland, die Ukraine, Polen, Deutschland, das Vereinigte Königreich, die USA, Indien, die Philippinen und Chile. Es gibt relativ wenige Opfer, was auf eine sehr gezielte Kampagne hinweisen kann.

PowerPool Toolkit

ESET hat vor relativ kurzer Zeit eine neue Gruppe aufgenommen, die PowerPool-Hackern jedoch eine ziemlich breite Palette von Tools zur Verfügung stellt. Als nächstes betrachten wir einige davon kurz.

Exploit zur Eskalation lokaler Berechtigungen in ALPC

PowerPool-Entwickler haben die von SandboxEscaper veröffentlichte Binärdatei nicht verwendet - sie haben den Quellcode geringfügig geändert und neu kompiliert. Der Exploit wurde auch

von Sicherheitsforschern und

CERT- Teams festgestellt.

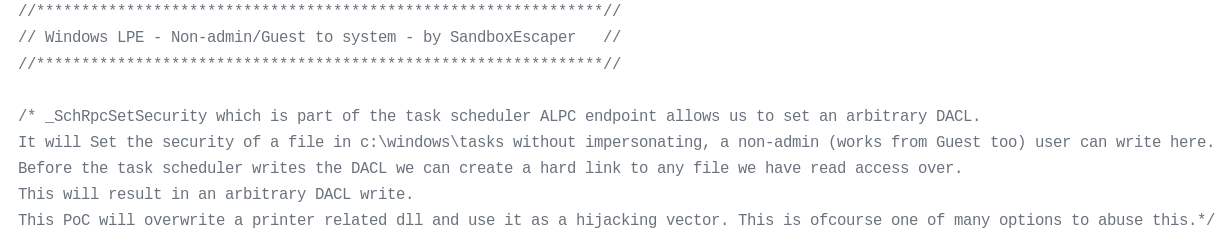

Abbildung 1. Beschreibung des Copyright-Exploits

Abbildung 1. Beschreibung des Copyright-ExploitsDie Verletzung liegt in der

SchRpcSetSecurity API-

SchRpcSetSecurity , die Benutzerrechte nicht korrekt

SchRpcSetSecurity . Somit kann der Benutzer unabhängig von den tatsächlichen Berechtigungen jede Datei in

C:\Windows\Task schreiben. Wenn eine Leseberechtigung vorliegt, kann der Inhalt einer schreibgeschützten Datei ersetzt werden.

Jeder Benutzer kann Dateien in

C:\Windows\Task schreiben, sodass Sie in diesem Ordner eine Datei erstellen können, die eine feste Verknüpfung zu einer beliebigen

Zieldatei darstellt . Durch Aufrufen der

SchRpcSetSecurity Funktion können Sie dann auf den Schreibzugriff auf diese Zieldatei zugreifen. Um eine lokale Eskalation von Berechtigungen bereitzustellen, muss der Angreifer die Zieldatei auswählen, die überschrieben werden soll. Es ist wichtig, dass diese Datei automatisch mit Administratorrechten ausgeführt wird. Alternativ kann es sich um eine Systemdatei oder ein Dienstprogramm zum Aktualisieren zuvor installierter Software handeln, das regelmäßig ausgeführt wird. Der letzte Schritt besteht darin, den Inhalt der Zieldatei durch bösartigen Code zu ersetzen. Daher hat die Malware bei der nächsten automatischen Ausführung unabhängig von den ursprünglichen Rechten Administratorrechte.

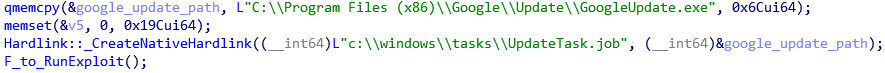

PowerPool-Entwickler haben beschlossen, den Inhalt der Datei

C:\Program Files (x86)\Google\Update\GoogleUpdate.exe . Dies ist ein legitimer Updater für Google-Anwendungen. Er wird regelmäßig mit Administratorrechten über die Microsoft Windows-Task ausgeführt.

Abbildung 2. Erstellen eines festen Links zu Google Updater

Abbildung 2. Erstellen eines festen Links zu Google Updater Abbildung 3. Verwenden von SchRpcCreateFolder zum Ändern der Berechtigungen für die ausführbare Datei von Google Updater

Abbildung 3. Verwenden von SchRpcCreateFolder zum Ändern der Berechtigungen für die ausführbare Datei von Google UpdaterDie in der obigen Abbildung gezeigte Abfolge von Vorgängen ermöglicht es PowerPool-Operatoren, Schreibberechtigungen für die ausführbare Datei

GoogleUpdate.exe . Dann überschreiben sie es und ersetzen sie durch eine Kopie ihrer Malware der zweiten Stufe (wir werden unten beschreiben), um beim nächsten Aufruf des Updaters Administratorrechte zu erhalten.

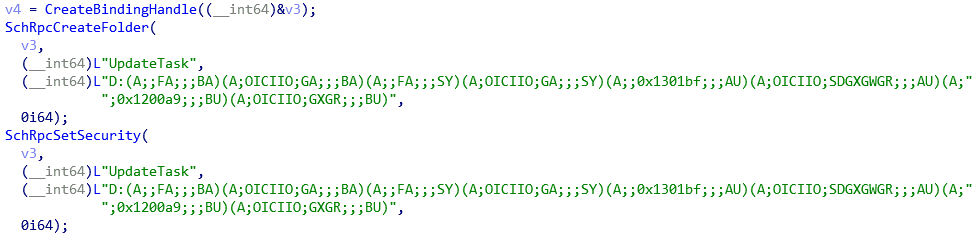

Erster Kompromiss

Das PowerPool-Team verwendet verschiedene Methoden, um das Opfer zuerst zu gefährden. Eine davon ist das Versenden von Spam mit Malware aus der ersten Phase des Anhangs. Es ist früh, Schlussfolgerungen zu ziehen, aber bisher haben wir nur sehr wenige Proben in Telemetriedaten beobachtet. Daher gehen wir davon aus, dass die Empfänger sorgfältig ausgewählt wurden und wir nicht über Massenmailing sprechen.

Andererseits wissen wir, dass PowerPool in der Vergangenheit bereits Spam-Mailings praktiziert hat. Laut

einem im Mai 2018 veröffentlichten

SANS-Blogbeitrag verwendeten sie ein Schema mit Symbolic Link-Dateien (.slk), um Malware zu verbreiten. Microsoft Excel kann diese Dateien laden, die die Zelle aktualisieren und Excel veranlassen, PowerShell-Code auszuführen. Es scheint, dass diese SLK-Dateien auch in Spam-Nachrichten verteilt sind. Basierend auf der ersten im SANS-Beitrag erwähnten Datei (SHA-1: b2dc703d3af1d015f4d53b6dbbeb624f5ade5553) finden Sie das entsprechende Spam-Beispiel auf VirusTotal (SHA-1: e0882e234cba94b5cf3df2c05949e2e228bedd)

Abbildung 4. PowerPool-Spam

Abbildung 4. PowerPool-SpamWindows-Hintertüren

Die PowerPool-Gruppe arbeitet normalerweise mit zwei Hintertüren: Die Hintertür der ersten Stufe wird nach dem ersten Kompromiss verwendet, die Hintertür der zweiten Stufe wird nur auf den interessierenden Maschinen implementiert.

Hintertür der ersten Stufe

Dies ist die grundlegende Malware, die für die Intelligenz verwendet wird. Besteht aus zwei ausführbaren Windows-Dateien.

Die erste davon ist die Haupt-Hintertür, die durch Service für Beständigkeit sorgt. Außerdem wird ein Mutex namens

MyDemonMutex%d , wobei

%d im Bereich von 0 bis 10 liegt. Die Hintertür sammelt Proxy-Informationen, die C & C-Serveradresse ist in einer Binärdatei fest codiert. Malware kann Befehle ausführen und grundlegende Informationen im System ausführen und Daten an den C & C-Server übertragen.

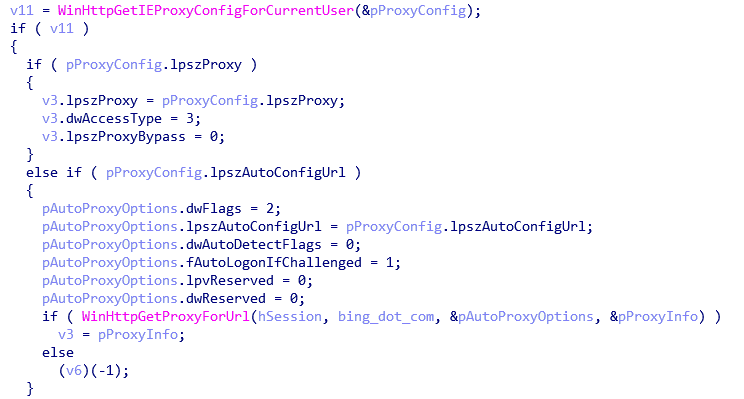

Abbildung 5. Sammeln von Proxy-Informationen

Abbildung 5. Sammeln von Proxy-InformationenDie zweite der ausführbaren Dateien hat einen Zweck. Er macht einen Screenshot und schreibt ihn in die Datei

MyScreen.jpg , die dann von der

MyScreen.jpg herausgefiltert werden kann.

Hintertür der zweiten Stufe

Malvar wird in der ersten Phase geladen, vermutlich wenn die Maschine für den Bediener interessant erscheint. Das Programm ist jedoch nicht wie eine moderne ART-Hintertür.

Die C & C-Serveradresse ist im Binärformat fest codiert. Es gibt keinen Mechanismus zum Aktualisieren dieses wichtigen Konfigurationselements. Die Hintertür sucht nach Befehlen von

http://[C&C domain]/cmdpool und lädt zusätzliche Dateien von

http://[C&C domain]/upload http://[C&C domain]/cmdpool . Zusätzliche Dateien sind in erster Linie Werkzeuge für horizontale Bewegungen, die unten erwähnt werden.

Unterstützte Befehle:

- Befehl ausführen

- Schließen Sie den Vorgang ab

- Datei senden

- Datei herunterladen

- Ordnerinhalte anzeigen

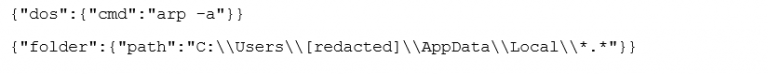

Befehle werden im JSON-Format gesendet. Beispiele unten sind Anforderungen zum Ausführen von Befehlen und zum Auflisten von Ordnern:

Abbildung 6. Beispiele für Backdoor-Befehle

Abbildung 6. Beispiele für Backdoor-BefehleWerkzeuge für horizontale Bewegung

Durch die Bereitstellung eines ständigen Zugriffs auf das System über die Backdoor der zweiten Stufe verwenden PowerPool-Bediener mehrere Open-Source-Tools, die hauptsächlich in PowerShell geschrieben wurden, für horizontale Bewegungen im Netzwerk.

-

PowerDump : Metasploit-Modul, mit dem Benutzernamen und Hashes aus dem Security Account Manager abgerufen werden können.

-

PowerSploit : Eine Sammlung von PowerShell-Modulen, a la Metasploit.

-

SMBExec : Ein PowerShell-Tool zum Ausführen von Pass-the-Hash-Angriffen mithilfe des SMB-Protokolls.

-

Quarks PwDump : Eine ausführbare Windows-Datei, die Anmeldeinformationen extrahieren kann.

-

FireMaster : Ausführbare Windows-Datei, die gespeicherte Kennwörter aus Outlook, Webbrowsern usw. extrahieren kann.

Fazit

Die Offenlegung von Sicherheitslücken vor der Veröffentlichung von Updates gefährdet Benutzer. In diesem Fall ist möglicherweise sogar die neueste Windows-Version gefährdet.

CERT-CC bietet eine Problemumgehung für das Problem, die jedoch von Microsoft nicht offiziell vereinbart wurde.

Der PowerPool-Angriff zielt auf eine begrenzte Anzahl von Benutzern ab. Der Vorfall zeigt jedoch, dass Angreifer immer auf dem neuesten Stand sind und schnell neue Exploits implementieren.

ESET-Spezialisten überwachen weiterhin die Ausnutzung der neuen Sicherheitsanfälligkeit. Kompromissindikatoren sind auch

auf GitHub verfügbar.

Kompromissindikatoren

Hashes

Stage One Backdoor (Win32 / Agent.SZS) 038f75dcf1e5277565c68d57fa1f4f7b3005f3f3

Stage One Backdoor (Win32 / Agent.TCH) 247b542af23ad9c63697428c7b77348681aadc9a

Backdoor der zweiten Stufe (Win32 / Agent.TIA) 0423672fe9201c325e33f296595fb70dcd81bcd9

Hintertür der zweiten Stufe (Win32 / Agent.TIA) b4ec4837d07ff64e34947296e73732171d1c1586

LPPC-Exploit ALPC (Win64 / Exploit.Agent.H) 9dc173d4d4f74765b5fc1e1c9a2d188d5387beea

ESET-Erkennung

- Win32 / Agent.SZS

- Win32 / Agent.TCH

- Win32 / Agent.TEL

- Win32 / Agent.THT

- Win32 / Agent.TDK

- Win32 / Agent.TIA

- Win32 / Agent.TID

C & C-Server

- newsrental [.] Net

- rosbusiness [.] Eu

- afishaonline [.] Eu

- Sport-Sammler [.] Com

- 27.102.106 [.] 149