Forscher des

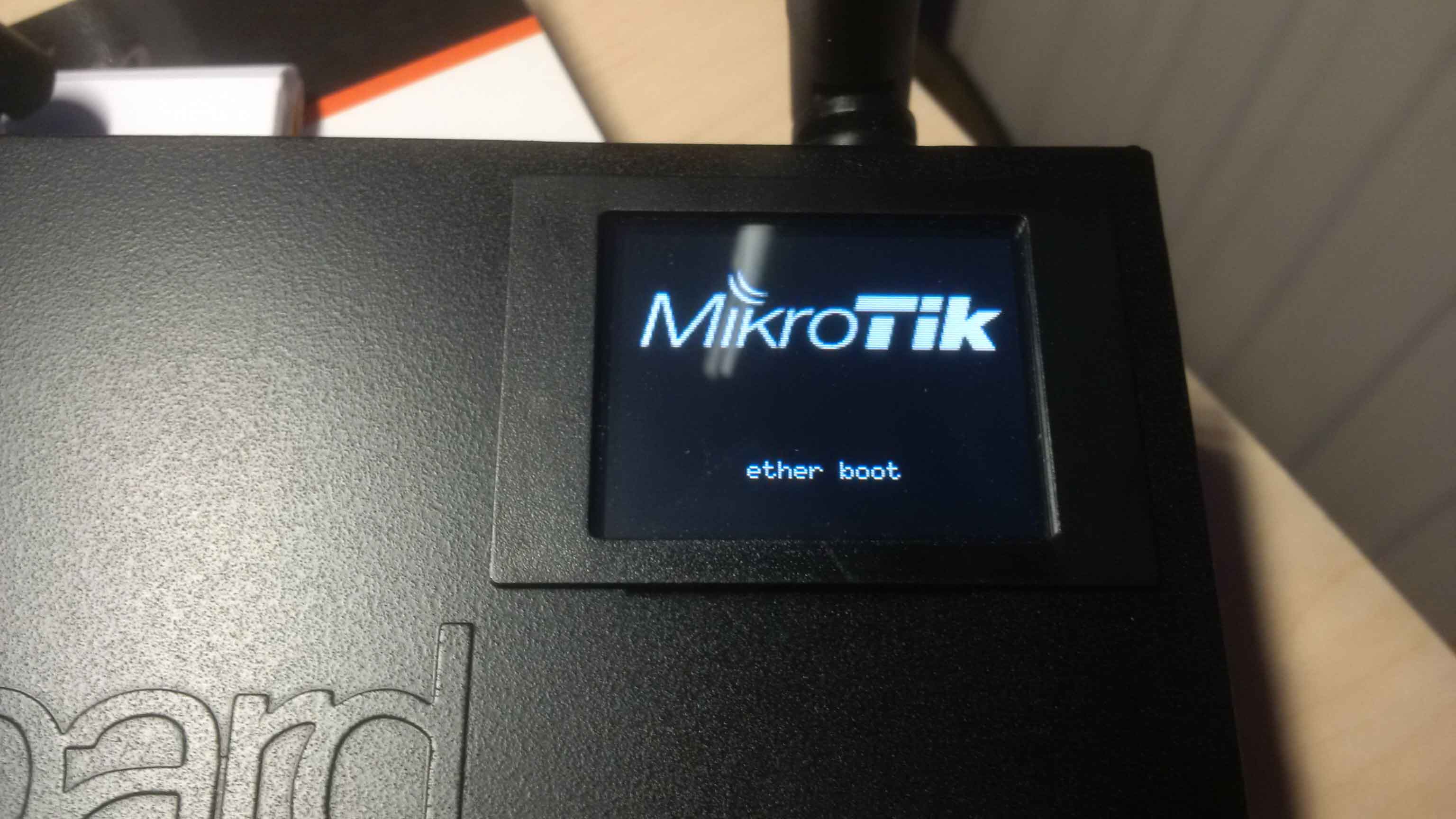

chinesischen Netlab 360 haben die Entdeckung Tausender mit Malware infizierter Router des lettischen Unternehmens

MikroTik angekündigt. Die von den Angreifern verwendete Sicherheitsanfälligkeit wurde bereits im April entdeckt, und das Unternehmen selbst hat

bereits einen Patch veröffentlicht, um das Problem zu beheben.

Aber Tausende von Routern bleiben anfällig, und jetzt, da niemand ihre Firmware aktualisiert, achten viele Unternehmen und normale private Benutzer einfach nicht auf diesen Aspekt. Bei der Gesamtzahl der Router wurden etwa 7,5 Tausend Geräte kompromittiert (was Experten fanden). Im Allgemeinen verfügt das Netzwerk immer noch über 370.000 Router, deren Sicherheitslücke in der Software noch nicht behoben wurde.

Angreifer sammeln Benutzerdaten von gefährdeten Geräten und leiten die empfangenen Informationen an ihre Server weiter. Übrigens werden rund 239.000 Router zu SOCKS 4-Proxys, die leicht zugänglich sind.

MikroTik stellt drahtlose Geräte und Software zur Verfügung und liefert Systeme sowohl an Unternehmen als auch an Privatpersonen. Die Geräte des lettischen Unternehmens werden von großen Netzwerkdienstleistern aktiv genutzt. Die meisten Geräte dieses Herstellers befinden sich physisch in Brasilien und Russland. Viele von ihnen sind in den USA.

Übrigens sind die Chinesen nicht die ersten, die sich mit dem Problem der Mirotik-Router befassen - frühere Vertreter des Unternehmens Trustwave machten auf den Malware-Angriff auf diese Geräte aufmerksam. Die Sicherheitslücke in der Software für Netzwerkgeräte wurde nach dem Vault7-Leck bekannt. Zunächst haben die Angreifer Coinhive JavaScrip auf die in den Router eingenähte Fehlerseite injiziert, dann wurden alle Webanforderungen auf diese Seite umgeleitet. Die Entwickler der ersten Malware für Router haben jedoch einen Fehler gemacht und den Zugriff auf externe Seiten für Anforderungen blockiert, die bereits mit einem gehackten Gerät ausgeführt wurden.

Der zweite vom Netlab 360-Team

entdeckte Angriff verwandelte gehackte Netzwerkgeräte mithilfe des SOCKS4-Protokolls für einen nicht standardmäßigen TCP-Port (4153) in ein bösartiges Proxy-Netzwerk. Der Zugriff ist in diesem Fall nur für Geräte mit einem sehr begrenzten IP-Adressbereich (95.154.216.128/25) möglich. Fast der gesamte Datenverkehr wurde an 95.154.216.167 geleitet, eine Adresse, die an einen Hosting-Service in Großbritannien gebunden ist.

Es ist immer noch unklar, warum gerissene Rotomere verwendet werden. Vielleicht, um nach anderen anfälligen Geräten zu suchen.

Für das neue Problem mit MikroTik wird in diesem Fall ein Sniffer verwendet, der auf dem TZSP-Protokoll basiert. Es ist in der Lage, Pakete mit Wireshark oder seinen Analoga an entfernte Systeme zu senden. Die oben genannten 7.500 kompromittierten Router leiteten den Netzwerkverkehr um, hauptsächlich FTP und E-Mail. Eine kleine Datenmenge im Zusammenhang mit der Fernsteuerung von Netzwerkgeräten, jedoch für eine enge Auswahl an IP, wurde ebenfalls festgestellt. Die meisten Datenpakete werden von Belize an einen IP-Anbieter weitergeleitet.

Dies ist nicht der einzige Angriff dieser Art. Im vergangenen Monat

wurde bekannt, dass eine Gruppe von Cyberkriminellen eine Sicherheitslücke in Routern eines anderen Herstellers ausgenutzt hat - Dlink. In diesem Fall können Cyberkriminelle die Einstellungen des DNS-Dienstes des Routers remote ändern, um den Gerätebenutzer zu der Ressource umzuleiten, die von den Hackern selbst erstellt wurde.

Sicherheitslücken sind von Routermodellen wie DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B und DSL-526B betroffen. Es wurde bereits oben erwähnt, dass nur wenige Personen das Software-Update von Routern überwachen, mit Ausnahme von Organisationen, in denen dies von entscheidender Bedeutung ist (und dies nicht immer), sodass gefährdete Router sehr lange arbeiten können, ohne ein Problem zu erkennen. Der Angriff auf Dlink im August richtete sich gegen Kunden der beiden größten brasilianischen Banken - Banco de Brasil und Unibanco.

Angreifer fälschten Bankseiten und leiteten Benutzer zu Kopien um. Infolgedessen gaben ahnungslose Opfer Zugangsdaten ein und übermittelten diese Informationen an Cyberkriminelle.