Ich grüße alle und danke Ihnen, dass Sie meine Präsentation zum Abschluss der diesjährigen DEFCON-Konferenz gehalten haben. Ich weiß das wirklich zu schätzen und versuche dich nicht zu enttäuschen. Mein Name ist Matt Weir, ich bin ein Doktorand an der Florida State University. Bevor wir direkt über das Knacken von Passwörtern sprechen, möchte ich sagen, dass ich mit einem sehr guten Team zusammenarbeite und dessen Mitglieder jetzt benenne. Dies ist mein Leiter, Professor Dr. Sidir Eggrvol, der an meiner Präsentation beteiligt war, und Professor Breno de Medeiros. Ich möchte auch dem National Institute of Justice und dem White Collar National Criminal Research Center für die Finanzierung meiner Forschung danken.

Ich weiß das wirklich zu schätzen, weil diese Hilfe meiner Forschung ein wenig Legitimität verliehen hat. Denn als ich zum wissenschaftlichen Rat ging, um das Thema meiner Forschung zu genehmigen, begann ich das Gespräch mit der Tatsache, dass es dem Hacken von Passwörtern gewidmet ist. Diese Worte lösten eine empörte Reaktion aus, daher musste ich erklären, was notwendig war, um beispielsweise Kinderschänder und andere Kriminelle dieser Art zu fangen und strafrechtlich zu verfolgen.

Daher besteht der Hauptzweck meiner Forschung darin, die Rechtsprechung zu unterstützen.

Strafverfolgungsbehörden sind stark genug in der Verschlüsselung, deshalb wollte ich ihnen dabei nicht helfen, ich hätte einfach nicht genug Verstand dafür. Ich habe mich entschlossen, die Probleme zu untersuchen, die mit Angriffen auf Benutzer verbunden sind, da dies viel einfacher ist als das Knacken komplexer Chiffren. Ich wollte ein besseres Modell dafür entwickeln, wie Menschen ihre Passwörter im wirklichen Leben erstellen, und es dann in einer Strategie verwenden, um angriffsresistente Passwörter zu erstellen.

Das erste, was wir brauchen, ist eine Vorstellung davon zu haben, wie Leute ihre Passwörter erstellen. Wir haben ein bisschen Zeit damit verbracht, im Internet zu surfen und offene Passwortlisten zu finden. Sie erscheinen dort aus verschiedenen Gründen, zum Beispiel, weil sich ein Hacker in die Site gehackt hat und eine Liste mit Benutzerkennwörtern erstellt hat, um allen zu sagen: "Schau, wie cool ich bin!" Wir haben diese Passwörter gesammelt und analysiert.

Es gibt viele Cracker-Foren, Bulletin Boards und dergleichen im Internet, in denen wir auch einen „Fang“ von Passwörtern gesammelt haben. Jetzt sehen Sie selten einfache Textkennwörter, aber das ist eine großartige Sache, denn wir müssen sie nur finden und lesen. Die meisten Passwörter sind jedoch gehasht. Um zu verstehen, wie Benutzer sie erstellen, müssen wir sie zuerst knacken.

Das ist eigentlich gut für uns, da wir uns auf praktische Ziele konzentrieren. Ich meine, wir können uns einfach nicht zurücklehnen und Forschungsarbeiten schreiben, während wir Wein trinken. Wir sollten wirklich versuchen, das, was wir in unseren Passwortlisten haben, anzuwenden und zu überprüfen, wie es funktioniert. Ich war wirklich daran interessiert, wie ein wirksamer Schutz vor Hacking geschaffen und Passwörter verbessert werden können, indem effektivere Strategien zum Erstellen von Passwörtern verwendet werden, die auf dem Wissen basieren, das beim Brechen dieser Passwörter gewonnen wurde.

Ich denke, es ist viel einfacher, etwas zu hacken, als es zu reparieren. In dieser Präsentation werde ich versuchen, eine detaillierte Beschreibung der von mir verwendeten Werkzeuge und Kleinigkeiten zu vermeiden. Ich werde nicht die nächsten 50 Minuten damit verbringen, jede Befehlszeile des

John the Ripper- Programms zu analysieren, das dazu dient, Passwörter aus ihren Hashes wiederherzustellen oder Seite für Seite zu analysieren, wie oft Menschen die Namen von Sportmannschaften als Passwörter verwenden. Ich möchte deine Zeit nicht verschwenden.

Wenn Sie an den Details interessiert sind, können Sie meinen Blog zum Knacken von Passwörtern,

www.reusablesec.blogspot.com, oder die Website mit meinen Tools und Dokumentationen besuchen, die im Internet unter

www.reusablesec.sites.google.com frei verfügbar sind. Bitte hinterlassen Sie Ihre Kommentare und zögern Sie nicht zu sagen, ob es Ihnen scheint, dass wir einige dumme Dinge tun. Ich freue mich sehr über solche Kommentare, da dies der beste Weg ist, um die Effektivität unserer Arbeit zu bewerten.

Sie müssen auch nichts Fieberhaftes schreiben oder Angst haben, eine der auf dem Bildschirm flackernden Folien zu verpassen, da diese Präsentation auf der Konferenz-CD verfügbar ist. Außerdem können Sie diese Folien aus dem Internet herunterladen. Ich habe auch mehrere zusätzliche Instrumente auf der CD aufgenommen. Ich werde kurz auf die verwendeten Tools eingehen: Dies ist unser Wörterbuch, das auf der Grundlage der Online-Version von

RainbowCrack Tables erstellt wurde , mehrere Skripte zum Knacken von Passwörtern, Analyseskripte zum Analysieren von Passwortlisten und mehrere Listen von Benutzerkennwörtern, die wir selbst zusammengestellt haben.

Es ist bemerkenswert, dass wir wahrscheinlich die größte Sammlung einzeiliger ASCII-Codierungen von Passwortbeispielen im Internet haben. Man kann also sagen, dass meine Eltern stolz auf mich sein können. Ich stelle fest, dass Benutzer Passwörter auch auf diese Weise erstellen, sodass Sie dies nutzen und knacken können.

Sie können sagen: „Oh mein Gott, Passwörter sind eine Scheiße! Benutzer sind Idioten, weil sie dumme Passwörter erstellen, und im Allgemeinen sind wir alle zum Scheitern verurteilt! “ Ja, ich könnte Zeit damit verbringen, mich über Benutzer lustig zu machen, weil es Spaß macht, aber völlig unproduktiv ist. Ich meine, wir wissen seit vielen Jahren, dass das Feuer heiß und das Wasser nass ist und dass der Benutzer einfach ein 1-2-3-Passwort auswählt. Das ist nicht neu. Aber wir als Sicherheitsgemeinschaft müssen herausfinden, was wir dagegen tun sollen.

Ich werde nicht sagen, dass ich optimistisch bin, aber ich bin nicht zu pessimistisch in Bezug auf die Zukunft von Passwörtern. Ich meine, wir stecken in diesen kleinen Sternen fest, die gefüllt werden müssen, und wir werden sie immer verwenden, weil sie wirklich gut sind.

Es gibt viele verschiedene Faktoren, die es Ihnen ermöglichen, jegliches "Wasser" loszuwerden und nur Sicherheit zu lassen. Das Hacken von Passwörtern wird schwierig, da die Benutzer anfangen, starke Verschlüsselung, stärkere Passwort-Hashes zu verwenden und mehr für Passwörter verantwortlich sind. Ich denke, deshalb besteht ein derartiges Interesse am Knacken von Passwörtern. Ich hoffe, dass

Windows 7 endlich eine Espe im Herzen von

XP steckt, und wir sehen immer weniger Fälle, in denen der

WEP- Sicherheitsalgorithmus für Wi-Fi-Netzwerke verwendet wird, obwohl er immer noch weit verbreitet ist. Ich meine, wir sollten an dem Problem arbeiten, Passwörter vor Hacking zu schützen, anstatt das bestehende System zu zerstören.

Dieser Ansatz wird die Situation tatsächlich verbessern. Daher möchte ich mich darauf konzentrieren, was eine Sitzung zum Knacken von Passwörtern ist, welche Techniken verwendet werden und welche Schritte Sie zum Knacken von Passwortlisten ausführen müssen.

Ich möchte mich auf zwei verschiedene Fallstudien konzentrieren. Zunächst haben wir eine Passwortdatenbank für das Hacken mit

CISSP- Daten erstellt - eine unabhängige Zertifizierung für Informationssicherheit. Wir haben überall viele Passwörter gesammelt, aber diese beiden Quellen,

phpbb.com und

webhostingtalk.com , waren die besten, da es sehr große Listen von Passwörtern im öffentlichen Bereich gab.

Daher werden wir zuerst über das Hacken von Passwörtern aus der

phpbb.com- Liste und dann über die Ergebnisse des Hackens von

webhostingtalk.com sprechen. Ich werde keinen Einführungskurs bei

CISSP geben, da Sie die Sprache und Terminologie kennen. Danach mache ich eine kurze Pause und Sie können mit dem

TrueCrypt- Programm Fragen zur Recherche stellen sowie über einige Passphrasen und nicht standardmäßige Passwörter sprechen. Lassen Sie uns also über die Grundlagen des Knackens von Passwörtern sprechen.

Es gibt zwei verschiedene Arten von Passwörtern und dementsprechend zwei Möglichkeiten, sie zu knacken, und sie unterscheiden sich stark voneinander. Das erste sind Online-Passwörter. Aus Filmen wissen Sie, dass Sie möglicherweise überhaupt keinen Zugriff auf die Website haben, wenn Sie das Kennwort nicht kennen. Daher versuchen Sie, dorthin zu gelangen, indem Sie verschiedene Benutzernamen und Passwörter abrufen. Die Hauptsache ist, dass die Ersteller von Websites versuchen, sich mit Hilfe zusätzlicher Funktionen vor Hackern zu schützen, beispielsweise um die Anzahl der Versuche zur Eingabe von Autorisierungsdaten zu begrenzen.

Die zweite Möglichkeit besteht darin, Kennwörter offline zu knacken, wenn Sie einen Kennwort-Hash herunterladen und auf Ihrem Computer knacken. Dies sind große Probleme in der Computerforensik. Sie müssen also versuchen, Passwörter zu knacken, bevor Polizisten mit einem Haftbefehl in Ihre Tür eindringen und gegen die Tür treten. Gleichzeitig entfernen sie die Festplatte, auf der Ihr

TrueCrypt- Cracking-Programm installiert wird, zusammen mit den geknackten Passwörtern. Darüber hinaus erfordert das Offline-Hacken von Passwörtern einen sehr leistungsfähigen Computer und viel Zeit.

Nachdem ein Angreifer eine Website gehackt und alle Passwörter und Benutzernamen heruntergeladen hat, ist diese nur durch die Zeit begrenzt, nach der sie abgefangen werden kann.

Die Frage ist, warum ein Hacker Passwörter knacken sollte, wenn er einfach über einen Router vollen Zugriff auf die Site erhalten kann. Die Antwort lautet, dass überall das gleiche Passwort verwendet wird, sodass Sie leichter auf Ihre E-Mail-Adresse, Ihr Bankkonto und Ihr

PayPal-Konto zugreifen können.

Das haben wir nicht gemacht. Nachdem wir Passwörter geknackt haben, haben wir sie nie zur Überprüfung, für den Zugriff auf eine Website oder auf das Konto einer anderen Person verwendet. Ich sage das nicht, weil ich denke, dass es viele Bundesagenten im Publikum gibt, sondern weil es wirklich schlecht ist.

Es gibt also drei verschiedene Schritte, um ein Passwort zu brechen. Ich möchte sie unterscheiden, weil ich später darauf zurückkommen werde. Ich hatte in jeder dieser drei Phasen Probleme.

Der erste Schritt betrifft das Offline-Knacken von Passwörtern. Bei der Computerforensik wird davon ausgegangen, dass Sie bereits über einen Kennwort-Hash verfügen. In unserem Fall wurde die gesamte Festplatte des Computers mit diesen Daten gefüllt. Der erste Schritt, den Sie unternehmen müssen, besteht darin, zu erraten, welche Art von Passwort der Benutzer gefunden hat. Dazu verwenden Sie den ersten Versuch, nehmen Sie das

Passwort 123 an. Dann

hashen Sie es und erhalten eine Reihe von Buchstaben und Zahlen

52F8A73082B1290 . In den meisten Fällen wird ein einfacher und schneller

MD5- Hash-

Algorithmus verwendet . Danach vergleichen Sie diesen Satz mit dem Hash des tatsächlichen Kennworts des Benutzers, das Sie beispielsweise haben,

82503CA693453D1 . Wenn es übereinstimmt, knacken Sie das Passwort. Aber seit

52F8A73082B1290 ≠ 82503CA693453D1 versuchen Sie es erneut und verwenden die

akey123-Vermutung . Sie wiederholen dies immer und immer wieder, bis Sie sich langweilen und aufhören.

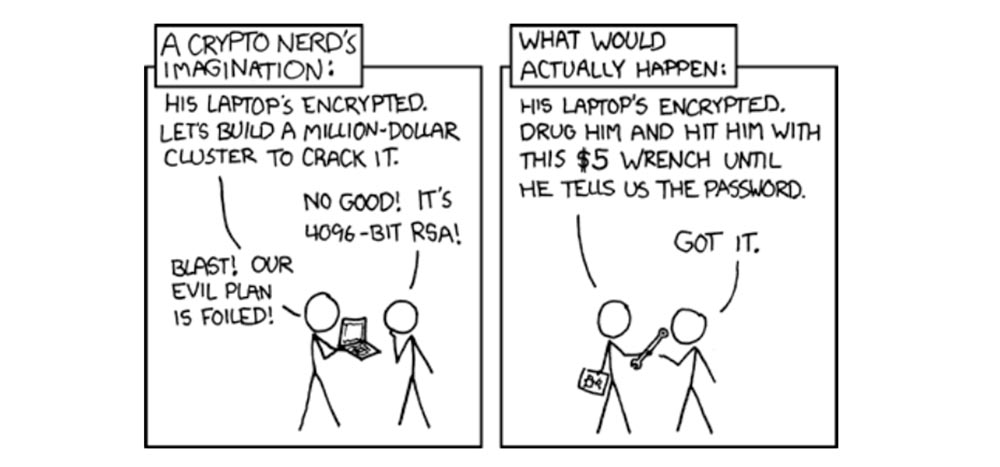

Links: Wie sich Verschlüsselungsexperten das vorstellen.

„Sein Laptop ist verschlüsselt. Erstellen wir einen Millionen-Dollar-Decoder und hacken ihn! “

"Es wird nicht funktionieren, es ist eine 4096-Bit-Chiffre!"

- „Verdammt! Unser krimineller Plan ist gescheitert! “

Richtig: wie es normalerweise passiert.

„Sein Laptop ist verschlüsselt. Geben wir ihm etwas zu trinken und schlagen ihn mit diesem Fünf-Dollar-Schlüssel, bis er uns das Passwort sagt! "

"Ich stimme zu!"

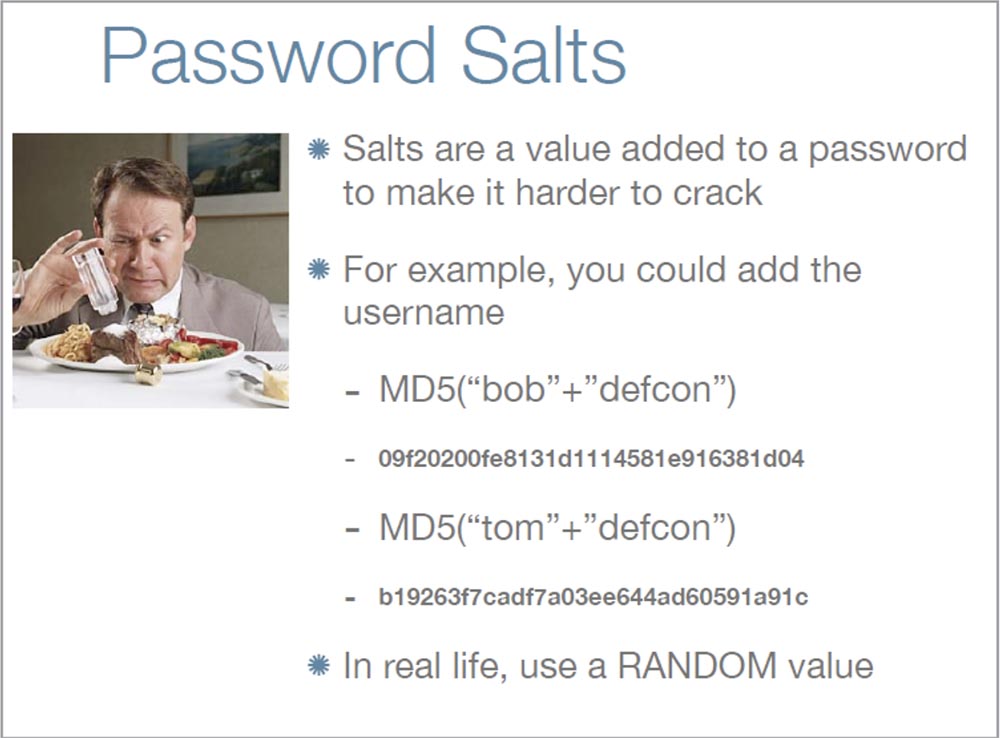

Lassen Sie uns über die "Lust" in den Passwörtern sprechen. Diese Informationen werden dem Passwort hinzugefügt, um das Knacken zu erschweren. Es kommt vor, dass zwei verschiedene Personen dasselbe Passwort verwenden. In diesem Fall können Sie beispielsweise dem Kennwort

"defcon" unterschiedliche Benutzernamen hinzufügen. In diesem Fall unterscheiden sich die Hashes stark voneinander.

Dies ist besonders wichtig für Kennwörter, die im Netzwerk gespeichert sind. Oft fügen Leute als Highlight ihren eigenen Benutzernamen zum

Microsoft- Passwort hinzu, aber das ist eigentlich eine schlechte Idee. Denn die "Lust" schützt auch vor Angriffen durch Hash-Suche. Normalerweise kopiert ein Hacker einfach alle Passwort-Hashes gleichzeitig. Wenn er ein Passwort knacken muss, durchsucht er einfach den gestohlenen Hash, und dies geschieht sehr schnell. Wenn Sie jedoch "zest" verwenden, kann der Hacker dies erst tun, wenn er den Hash jedes einzelnen Benutzers auf das Vorhandensein von "zest" überprüft.

Angenommen, die Benutzer haben für jedes

"Microsoft" -Kennwort einen "Twist", dann möchte der Hacker möglicherweise keine ganze Tabelle mit Benutzernamen erstellen. Er weiß jedoch, dass es unter ihnen möglicherweise einen sehr beliebten Namen

„Administrator“ gibt. Die Leute sind es gewohnt, ihm zu vertrauen. In diesem Fall kann ein Hacker also Erfolg haben.

Daher müssen Sie beim Erstellen von "Highlights" folgende wichtige Dinge berücksichtigen:

- Das ist kein Geheimnis. Es ist gut, wenn Sie das Prinzip der Erstellung von "Lust" für Passwörter geheim halten, aber zunächst müssen Sie die Sicherheit des Passworts selbst gewährleisten.

- Benutzer müssen dies nicht wissen. Ich meine nicht, dass der Benutzer nicht wissen sollte, dass Passwörter auf dem Server gespeichert sind, ich meine, dass das "Highlight" für jeden Benutzer eindeutig sein sollte;

- "Hervorheben" schützt, wenn der Angreifer nur auf einen Benutzer und nicht auf eine ganze Reihe von Passwörtern abzielt. In diesem Fall werden Hash-Suchangriffe verhindert.

Diese Methode schützt den Benutzer jedoch nicht vor Angriffen anderer Art, und Sie müssen immer noch darüber nachdenken, wie ein Passwort-Hash für einen Kriminellen relativ „teuer“ geknackt werden kann.

Und jetzt gehen wir direkt zu Problemen beim Knacken von Passwörtern.

Ich werde normalerweise gefragt, welche Ausrüstung ich beim Brechen von Passwörtern verwende. Ich habe einen Desktop-Computer mit einem 2,4-GHz-Dual-Core-Prozessor, 3 GB RAM und einer

NVidia GeForce 8800GTS- Grafikkarte, die bereits 2 Jahre alt ist. Dies ist keine spezielle Maschine zum Knacken von Passwörtern. Ich benutze dieses

MacBook auch ein bisschen. Ich habe also insgesamt 2 Computer.

Leider stieg die Stromrechnung nach ein paar Wochen Recherche um 75%.

Es ist schwierig, mit Ihrem Mitbewohner zu sprechen, wenn Ihre Computerkühler in den letzten 2 Wochen buchstäblich ohne Unterbrechung brüllen. Nachdem ich die Arbeit beendet hatte, normalisierte sich der Stromverbrauch wieder.

Jetzt führe ich fast alle Passwort-Cracking-Operationen an einem Computer in einem Universitätslabor durch. Ich habe früher die

RainbowCrack Table- Wörterbuchgeneration verwendet. Wenn Sie hören, was die Leute über Sie sagen, dass Sie ganze Racks mit so etwas wie

Play Station 3 und ein ganzes Botnetz zum Knacken von Passwörtern haben, möchten Sie antworten: "Weißt du, Mann, ich habe nur ein Labor von Dell." Wenn Sie die Bedrohungsmodellierung in Betracht ziehen, sollten Sie daher berücksichtigen, dass ein Angreifer definitiv viel mehr Ressourcen in sie stecken kann. Zum Beispiel das Hacken einer Site wie

phpbb.com . Dies ist eine

PHPBB- Softwareentwicklungsseite. Es wurde bereits am 14. Januar 2009 gehackt und diese Liste wurde Anfang Februar im Internet veröffentlicht. Der Angreifer veröffentlichte viele Informationen zu Kennwort-Hashes, Benutzernamen der Site, E-Mail-Konten sowie eine sehr detaillierte Beschreibung des Angriffs.

Es war ein ziemlich gutes "Lesen", und die Liste selbst enthielt ungefähr 259.000 MD5-Passwort-Hashes ohne "Zest" und

83.000 Hash-Passwörter mit "Zest", die mit dem

phpbb3- Hash-

Algorithmus erstellt wurden . Dies ist jedoch ein neuer und eher seltener Algorithmus. In unseren Studien haben wir daher nur Passwörter mit herkömmlichen

MD5- Hashes geknackt. Wir haben Passwörter mit „Lust“ von der Prüfung ausgeschlossen, da das Hacken von Passwörtern zu zeitaufwändig ist und wir es nicht wirklich herausgefunden haben. Daher haben wir uns auf die

MD5- Passwortliste konzentriert. Passwörter mit "Lust" sind also viel besser geschützt, und jeder Hacker würde es vorziehen, mit etwas Einfacherem umzugehen.

Aber ich möchte noch einmal betonen, dass Sie, wenn Sie angegriffen werden und Ihre Passwortliste enthüllt wird, diese immer noch „heilen“ und den Angriff als ernstes Ereignis wahrnehmen müssen, da der Angreifer später das Ergebnis seines Diebstahls ausnutzen kann.

Als nächstes haben wir uns die Liste der Passwörter für die gehackte

Webhostingtalk- Site angesehen. Ein oder zwei Wochen lang verwendete der Hacker das Knacken von Online-Passwörtern und versuchte, etwa 117.000 Konten zu knacken. Infolgedessen gelang es ihm, 28.635 Passwörter zu erhalten, was 24% der Gesamtzahl entsprach. Nach der Analyse des Ergebnisses können wir also sagen, dass ein Hacker selbst als Ergebnis eines leistungsstarken Online-Angriffs nicht mehr als ein Viertel aller verfügbaren Passwörter knacken kann.

Als nächstes werde ich die Wirksamkeit des Online-Passwort-Crackings vergleichen. Die Ergebnisse stammen von

http://www.hashkiller.com/ , die meisten davon gelten für Deutschland. Aber

Babel Fish macht es viel besser - sie haben nicht nur ihre eigenen Online-Foren für Passwort-Cracker, sondern verfolgen auch die Effektivität der meisten anderen Cracker-Communities. Laut Statistik beträgt der Erfolg von Online-Hacking 20 bis 40% aller Passwörter, die Hackern zur Verfügung stehen. Es gibt

MD5- Hacking-Tools, die Online-Passwort-Hashes von mehreren Sites sammeln. Sie können unter folgendem Link heruntergeladen werden:

http://sourceforge.net/projects/md5-utils/ . Derzeit gibt es 33 Standorte, an denen diese Dienstprogramme verwendet werden können.

Ich möchte Sie warnen, dass es ernsthafte Datenschutzprobleme gibt, denn wenn Sie der Meinung sind, dass diejenigen, an die Sie Passwort-Hashes senden, diese nur für Ihre Sammlung aufbewahren, sind Sie eine sehr vertrauensvolle Person.

Heute gibt es mehrere beliebte Tools zum Knacken von Passwörtern.

Am beliebtesten ist

John the Ripper (John the Ripper), es ist freie Software, und ich empfehle es zuallererst. Der Hauptgrund für seine Popularität, mit der es sogar kostenpflichtigen Programmen voraus ist, ist die Verfügbarkeit von Open Source Code. Wenn Sie Passwörter knacken möchten, wird dieses Programm mit allem fertig, was Sie wollen. Meine Lieblingsoption in

JtR ist

STDIN . Wenn Sie sich an die Eröffnungsfolien erinnern, muss ich in diesem Fall die Stufen 1 und 2 nicht ausführen. Ich kann mein eigenes „Vermutungsprogramm“ schreiben und dann die Ergebnisse an

JtR übertragen . Und er wird die Hashes entschlüsseln und versuchen, Passwörter zu knacken. «», , , .

, . , , , , . , .

JtR Cain & Able ( ), .

JtR , , , .

,

JtR :

- 4 – 38% ;

- 1 – 62% ;

- 1 1 – 89%;

- 98% , 95% MD5 .

, . . , .

DefCon , . , 95%

MD5 , 2525 , , 2677 , . , .

, , 97%, . , , , . , .

«» , , , , 7,2 . 6% 1 % — , 51% . 5% , .

, .

brute-force , . , . , , . , .

, , . , , . , – ,

brute-force . , «» . .

,

Dictionary Attack , . « », , , , , 2 .

,

Dictionary Attack . – «», , . ,

zibra123 , ,

zibra , . – , 123. , , .

, , , , .

, input-. ,

brute-force . « », 50-60 , . , , , , «» . , — 1 40.

25:15

:

DEFCON 17. 400 000 , , . Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie,

wie Sie eine Infrastruktur aufbauen Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?