Unser heutiges Thema ist also Ungehorsam und Rebellion. Ungehorsam macht Hacker zu dem, was wir sind. Unser Geschäft ist es, Dinge auf eine Weise zu verwenden, für die sie nicht bestimmt sind oder die nicht erlaubt ist. Manchmal ist der beste Weg, um zu zeigen, dass bestimmte Dinge besser gemacht werden können, die Regeln zu brechen. Aber es gibt einen größeren Weg - unfaire Gesetze zu brechen.

Henry Thoreau schrieb in seinem Aufsatz „Ziviler Ungehorsam“: „Es gibt ungerechte Gesetze, werden wir ihnen gehorsam gehorchen oder werden wir versuchen, sie zu ändern, während wir ihnen weiterhin gehorchen, oder werden wir sie sofort verletzen“?

Ich war inspiriert, die Gelegenheit zu haben, darüber zu sprechen, denn die größte Polizeipraxis bei der Verfolgung von Ungehorsam in unserem Land ist die Geheimpolizei. Reuelose Kriminelle wie der frühere NSA-Direktor Michael Hayden haben zu Bushs Zeiten abgehört, oder der Direktor des Nationalen Geheimdienstes, James Klepper, der wiederholt den Kongress belogen hat - sie vernachlässigen das Gesetz, wenn es darum geht, ihr eigenes Ding zu machen. Sie sagen uns, dass der Zweck die Mittel rechtfertigt, damit auch wir dieses Spiel spielen können. Wir sind verpflichtet, zivilen Ungehorsam anzuwenden, wenn das falsche Gesetz vorliegt, und die Vereinigten Staaten im Namen des Kampfes gegen den Terrorismus, der ebenso mit diesem Land verbunden ist wie die Probleme der öffentlichen Gesundheit im Zusammenhang mit der Beulenpest des 14. Jahrhunderts, in einen Zustand ständiger Überwachung zu versetzen. Es ist schlimmer als ein Verbrechen, es ist einfach dumm. Deshalb dürfen wir nicht zulassen, dass der Staat, der uns ausspioniert, uns daran hindert, das Richtige zu tun.

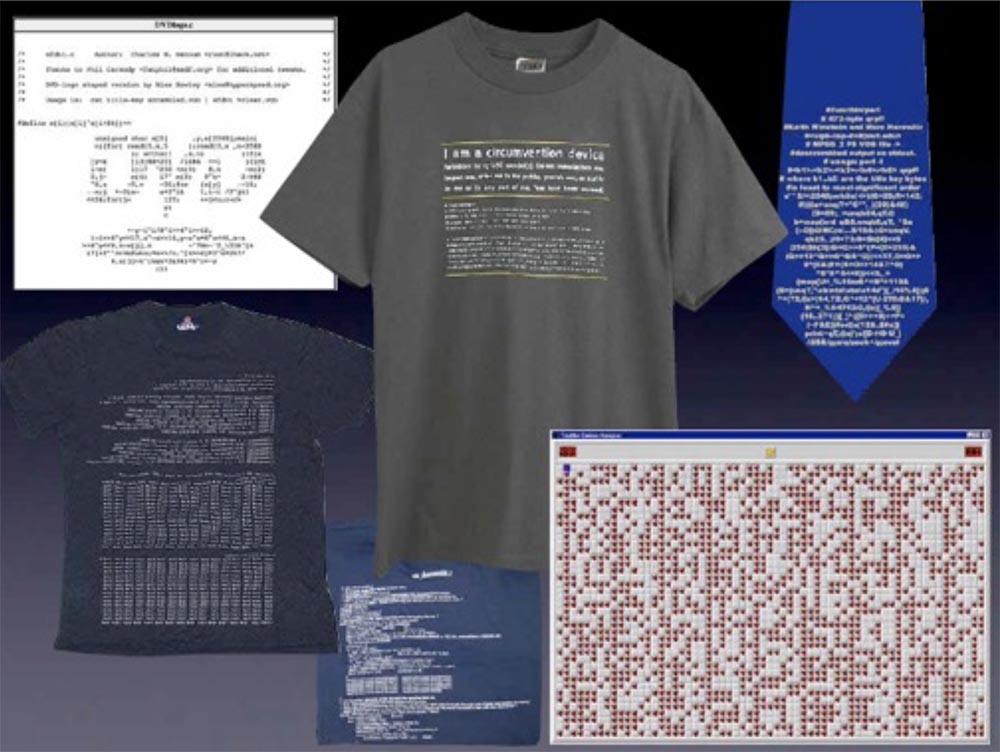

Denken Sie an DCSS-Kryptokriege, die Medienmogule vor Hackern schützen sollen, die ihre legitimen DVDs auf Linux-Laptops abspielen. Sie entwickelten einen DVD-Verschlüsselungscode, der dies verhinderte, was völlig illegal war. Dies ist ein ideales Beispiel für ein Gesetz, das schlimmer ist als ein kriminelles. Es ist dumm, weil es nur Menschen verletzen kann, die Medienressourcen legal nutzen.

Natürlich müssen Hacker den Verantwortlichen dieser Gesetze einen Stock in den Arsch stecken und illegale T-Shirts, Krawatten, Spiele oder illegalen „Minesweeper“ für Windows herstellen (Gelächter).

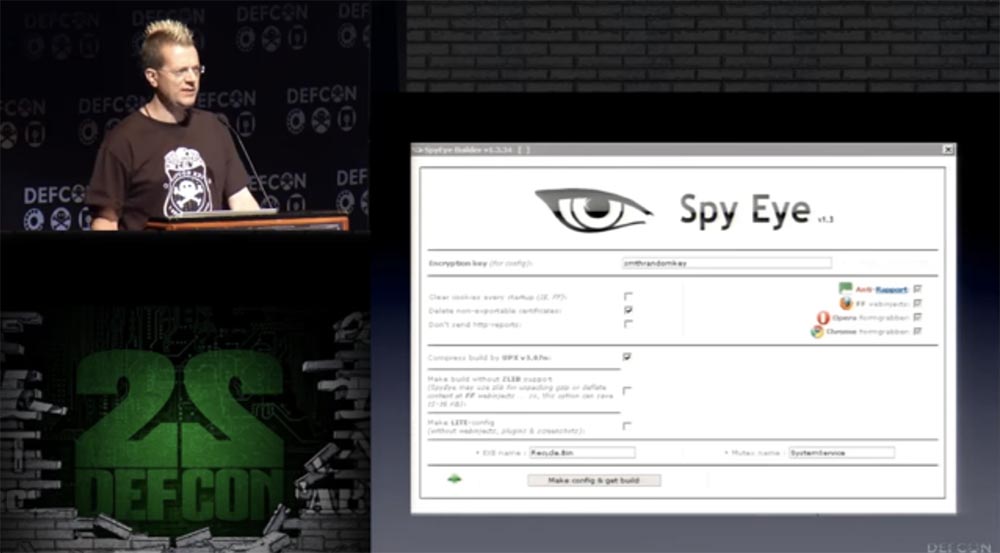

Natürlich gibt es in unserer Zeit mehr oder weniger triviale Ungerechtigkeiten, um ungezogen zu sein. Von Verstößen gegen die beschissenen Nutzungsvereinbarungen der EULA bis hin zu Technologien, die den wirklich tyrannischen und unterdrückerischen Regimen entgegenwirken, die heute auf der Erde existieren.

"Gib einem Mann einen Mörser" - dafür gibt es heute eine entsprechende Anwendung. Tatsache ist, dass die Teilnehmer dieser Konferenz Technologie einsetzen, um Grenzen zu überschreiten. Tatsächlich haben Sie in den meisten Fällen keine Ahnung, ob das, was Sie tun, legal oder illegal ist. Niemand außer dem Kongressforschungsdienst wagte es zu behaupten, dass er die genaue Anzahl der zu einem bestimmten Zeitpunkt in der Region geltenden Bundesgesetze nicht kenne. Selbst ein guter Anwalt wird also nicht sagen, ob sein Mandant etwas Illegales tut oder nicht.

Denken Sie daran, dass Gesetze in diesem und anderen Ländern als historische Präzedenzfälle interpretiert werden. Es ist auch wichtig, wenn Ihnen etwas vorgeworfen wird. Vergessen Sie absichtlichen Ungehorsam, denn die Leute brechen ständig das Gesetz, ohne es zu wissen. Deshalb sollten Sie vorsichtig sein.

Hier ist eines meiner Lieblingsbeispiele für DefCon. Diese Folie zeigt ein Beispiel für Ungehorsam, aber gut. DefCon ist voll von solchen Beispielen.

Ich denke, wir können uns darauf einigen, dass das Hacken der Bankkonten anderer illegal ist. Einer meiner Lieblingsmomente bei DefCon war ein Treffen mit einem Mann, der sich in eine Datenbank mit „nigerianischen Betrügern“ gehackt, ihre Bankkontoinformationen erhalten und etwas Geld von ihnen zurückbekommen hat.

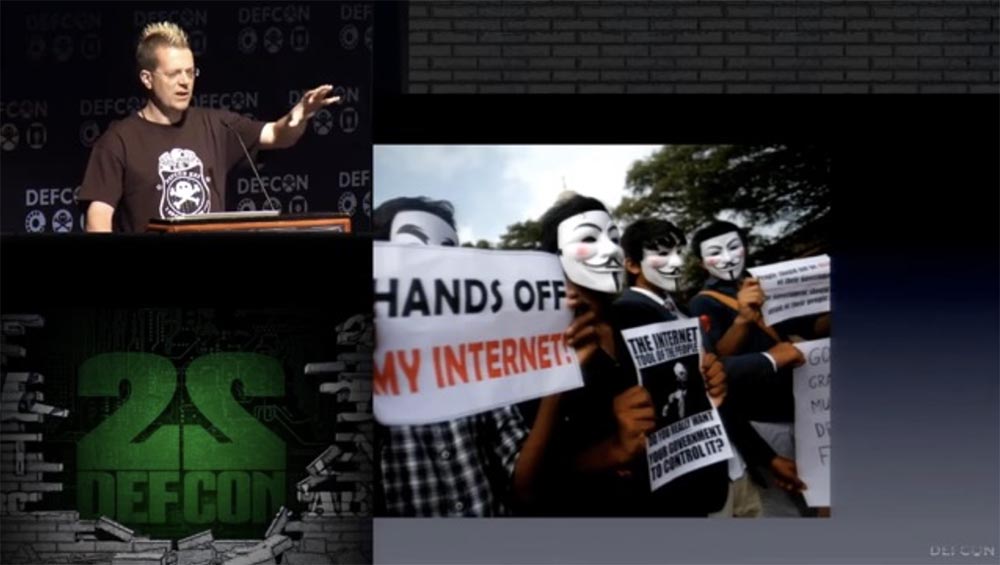

Das Durchsickern und Ablassen von Informationen von Regierungsbehörden und ähnlichen Arten von Ungehorsam ist derzeit in Mode und meiner Meinung nach gut für die Gesellschaft. Vieles, was in letzter Zeit an die Medien durchgesickert ist, ist auf die Kontrolle über das Internet zurückzuführen. Menschen mit viel mehr Geld und Macht als die in diesem Raum Anwesenden versuchen, es für die "unteren Klassen" zu blockieren. Ungehorsam ist Teil eines solchen Widerstands gegen Kontrolle und Druck durch die Behörden. Die Blockierung des Internets, das Ende der Freiheit des Informationsaustauschs, unabhängig von der Machtfülle und unabhängig davon, was diese Informationen enthalten, ist das Ende des Internets.

Deshalb müssen wir uns weigern, gehorsam zu sein. Wenn Sie bewusst ungehorsam sein wollen, gibt es nur eine Regel, die Sie einhalten müssen, und wer auch immer im Hacker Jeopardy-Team war, kennt diese drei Wörter sehr gut: „Fuck It Up!“ "Mach es nicht kaputt!"

Ein weiterer Grund, der mich zum Sprechen inspirierte, waren die im letzten Jahr veröffentlichten Lecks von Snowden. Ich möchte einige meiner Gedanken dazu teilen und die Community einladen, an der Diskussion teilzunehmen. Dieses Gespräch richtet sich an alle, die keine Freizeit hatten, um sich mit all diesen Lecks vertraut zu machen. Wenn alle Anwesenden wissen, was ich sagen werde, werde ich sehr glücklich sein, aber das ist wahrscheinlich nicht der Fall.

Erinnern Sie sich an die guten alten Zeiten, als das Internet noch nicht auf "Kitty" -Humor umgestellt hatte? Jetzt weiß jeder im Internet, was

ASCII-Ziege ist (Gelächter).

Google bietet diese Zeichnung sogar freundlicherweise an.

Aber in Wirklichkeit waren die guten alten Zeiten nicht so gut. Ich betrachte mich nicht als alte Schule, weil ich erst Anfang der 90er Jahre anfing, mich mit unserem Geschäft zu befassen. Es dauerte ein Vierteljahrhundert, um zu verstehen, wie das frühe Internet unterschätzt wurde, und die Veränderungen, egal wie langsam sie waren, waren von Vorteil. Sie sollten nicht auf diejenigen hören, die sagen, dass damals alles besser war. Es war definitiv schlimmer, denn jetzt haben wir ein Geschäftsmodell des gesamten Internets, wir haben Informationsreserven angesammelt, wir haben die Überwachung und Verfolgung aller Scheiße.

Aber der wahre „Game Changer“ ist die Speicherung. Dies ist das NSA-Rechenzentrum in Bluffdale, Utah. Und Ihre „Scheiße“ ist nicht nur anfällig, solange sie über das Netzwerk übertragen wird, sondern wird sich dort für immer ansammeln.

Ich war ernsthaft wütend auf Kit Alexander, als er zu DefCon 20 kam, weil er hierher kam und sagte: „Oh, ihr seid so schlau, oder? Dann komm und arbeite mit mir! “ Er glaubt, dass es ausreicht, Jeans und ein T-Shirt zu tragen, um uns davon zu überzeugen, dass er ein guter Kerl ist, auch wenn seine Agentur verhindert, dass Menschen so sind, wie sie sind, und die Geburt einer neuen Generation von Hackern verhindert.

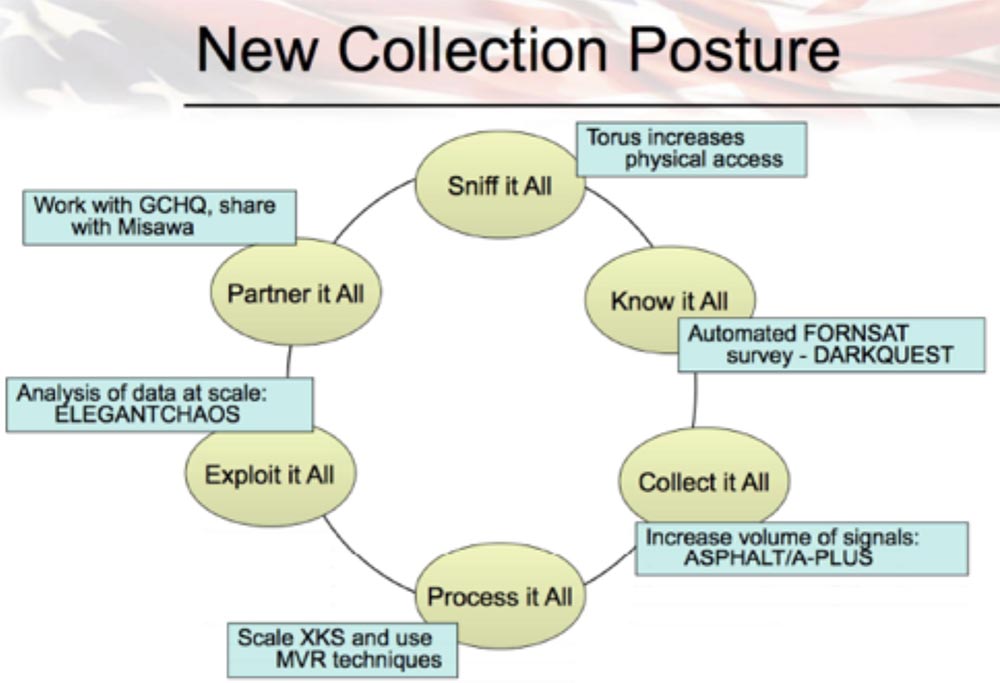

Denken Sie, wenn jemand hier in unserer Gemeinde mit einem Tonbandgerät in der Hand spazieren ging, es während der Aufnahme ständig ins Gesicht schob und alles aufzeichnete, was Sie sagten, dann wäre es für Sie schwierig, diese Person als Teil Ihrer Gemeinde zu akzeptieren. Sie werden wahrscheinlich ganz aufhören, mit dieser Person zu kommunizieren, aber genau das passiert jetzt - sie sammelt alle Informationen über uns und verwendet sie dann gegen uns. Wir gingen immer davon aus, dass sie dies taten, und erwarteten ähnliche Dinge von ihnen, aber dank unseres Freundes Snowden wissen wir jetzt mit Sicherheit, dass sie genau das getan haben, was wir von ihnen erwartet hatten, und noch mehr. "Sammle alles und benutze alles!" - das machen sie.

Sie müssen sich daran erinnern, dass die Regierung immer Vorbehalte verwendet. Wenn sie sagen: „Wir machen das nicht!“, Bedeutet dies, dass wir unsere ausländischen Partner dazu zwingen und uns dann die Ergebnisse übermitteln. Wenn sie sagen: „Wir sammeln keine Daten im Rahmen dieses Programms“, bedeutet dies, dass wir sie im Rahmen eines anderen Programms sammeln.

Aber wir haben jetzt eine Million Möglichkeiten, die bestehende Ordnung der Dinge zu ruinieren. Wenn alles, was Sie tun, Sie zu einer „interessanten“ Person macht, können sie zurückkommen und andere „interessante Dinge“ finden, die an Ihnen hängen. Und die Technologie ist nicht schuld. Wir finden ständig Fehler, aber ihre Anzahl hängt direkt von dem „Fehler“ ab, der zwischen dem Stuhl und der Tastatur liegt. Die Leute sagen, dass sie nichts zu verbergen haben, wir haben es schon eine Million Mal gehört. Aber jeder hat etwas zu verbergen, oder? Jeder hatte jetzt oder in der Vergangenheit immer etwas zu verbergen, und dies ist die Quelle vieler Probleme. Menschen, die wissen, wie man alle möglichen kniffligen Dinge macht, sollten es nicht vermasseln, wenn sie mit zwei verwandten Gruppen konfrontiert werden - dem organisierten Verbrechen und den Föderalen.

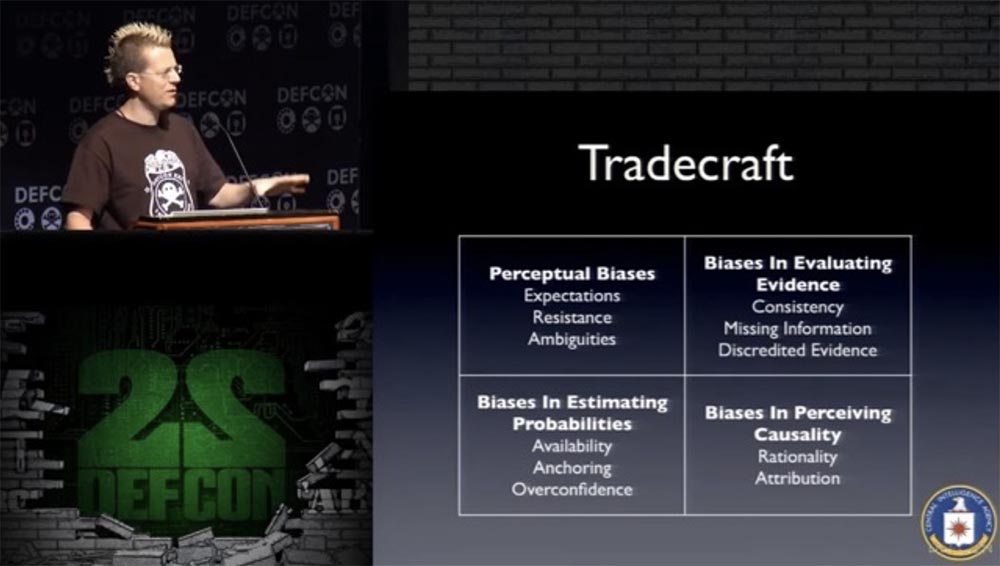

Überlegen Sie, was

Tradecraft oder Spionagematerial ist.

Handwerk bedeutet Technologie und Methoden, und hier werde ich einige Steine in den Garten unserer Freunde von der CIA werfen. Ich werde sie später auslachen, aber sie verbringen viel Zeit damit, darüber nachzudenken, wie sie es nicht vermasseln können. Der beste Weg, um die Arbeit der CIA zu analysieren, besteht darin, ihre operativen Aktivitäten und die Operationen zu berücksichtigen, bei denen sie Fehler gemacht haben.

Sie verbringen viel Zeit damit zu analysieren, wo sie versagt haben. Sie können das von der CIA erstellte

Tradecraft-Handbuch herunterladen und lesen - das Bild auf der nächsten Folie stammt von dort. Ich werde die in diesem Bild angegebenen Positionen durchgehen:

- Wahrnehmungsfehler: Erwartung, Widerstand, Ungenauigkeiten. Es bedeutet, nur das zu sehen, was wir sehen wollen. Ich denke, Sie können selbst Beispiele für dieses Verhalten der CIA finden.

- Verzerrung bei der Bewertung von Beweisen: Konsistenz, Mangel an Informationen, diskreditierte Beweise. Wenn etwas eine Sequenz enthält, sind kleine Stichproben konsistenter, enthalten jedoch weniger Informationen. Wenn Sie sich nur auf erschwingliche Wahrscheinlichkeitsschätzungsmodelle verlassen, haben Sie Probleme mit einem Kausalzusammenhang, z. B. wenn Sie Ereignisse einem festen Hintergrund zuordnen. So etwas wie "Sunniten sind gut, Schiiten sind schlecht."

- Wahrscheinlichkeitsverzerrung: Zugänglichkeit, Zuneigung, Selbstvertrauen.

- Eine Tendenz in der Wahrnehmung von Kausalität: Rationalismus, Postskripte.

All diese Dinge werden überarbeitet, wenn wir unsere eigenen Operationen analysieren, nachdem wir irgendwo vermasselt wurden. Es gibt eine Reihe von Aktivitäten, mit denen Sie Voreingenommenheit entgegenwirken können.

Wenn beispielsweise etwas Interessantes passiert, ist dies eine großartige Gelegenheit, von der Analyse zur Durchführung einer praktischen Operation zu wechseln. Die Analyse sollte folgende Grundsätze enthalten:

- Überprüfung der wichtigsten Annahmen zu Beginn oder wenn sich das Projekt ändert;

- Überprüfung der Qualität der Informationen;

- Gehen Sie vom Gegenteil aus, dh wenden Sie die "Devil's Advocate" -Technik an, die "Strong Blow - Schwacher Widerstand" -Technik, analysieren Sie Situationen wie: "Was wäre wenn ..." und probieren Sie die uns bekannten Maßnahmen bei Penetrationstests aus. Hier werden sie das "Rote Team" genannt, dessen Aktionen darin bestehen, sich an die Stelle des Feindes zu setzen.

Lassen Sie sich bei der Durchführung von Operationen von diesen Grundsätzen leiten und suchen Sie nach Anwendungspunkten.

Auf der gegenüberliegenden Seite befindet sich OPSEC. Viele Menschen in unserer Gesellschaft setzen sich für Betriebssicherheit ein. Grundsätzlich bedeutet dies, Informationslecks zu verhindern, was zum Vorteil der anderen Seite führen kann. Die folgende Folie zeigt ein Poster aus dem Zweiten Weltkrieg, das diese Regel bestätigt: „Feindliche Ohren hören zu!“

Übrigens zum Thema „alte Schule“ - wenn ich dieses Foto jemandem unter 25 Jahren zeigen würde, würde er wahrscheinlich fragen, warum Gandhi ein Feind ist?

Gelächter in der Halle, in der Mitte der Folie, ist ein Porträt nicht von Gandhi, sondern vom Kaiser von Japan, Hirohito.Ich kann es kaum erwarten, bis endlich jeder eine Ausbildung von Wikipedia oder IMDB erhält. Die Regierung verwendet Ihre Steuergelder, um Literatur herauszugeben, die Ihnen bei OPSEC hilft. Sie müssen diese Literatur daher sorgfältig prüfen. Sie müssen verstehen, welche Informationen relevant sind.

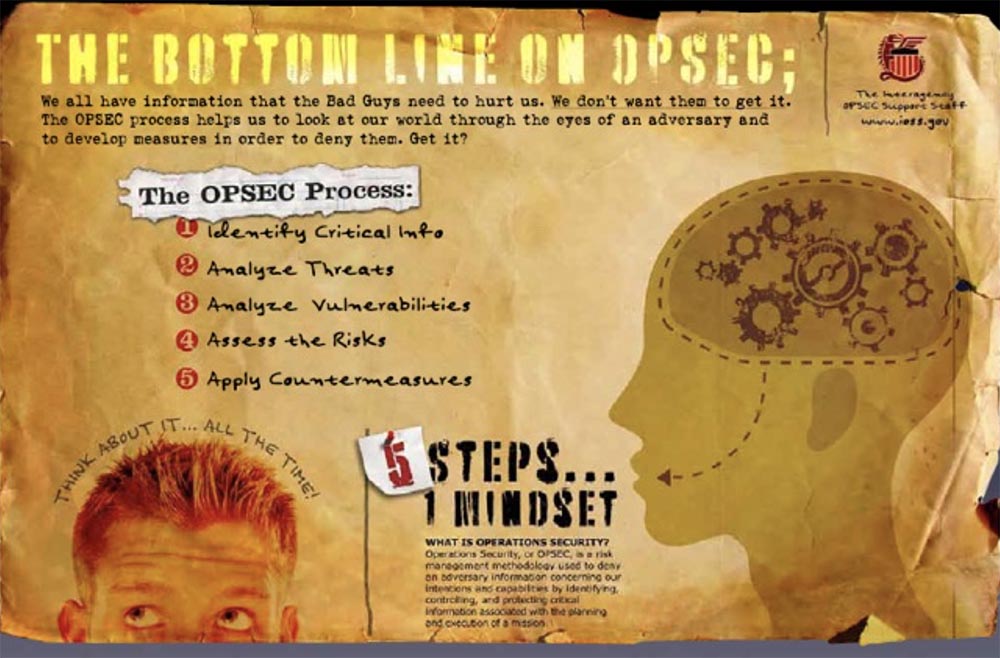

Die Regierung lehrt, dass die Bösen die Informationen, die wir besitzen, erhalten wollen, um uns härter zu treffen. OPSEC wirkt dem entgegen, indem es hilft, die Welt mit eigenen Augen zu betrachten, um Maßnahmen und Wege zu entwickeln, um diesen bösen Jungs entgegenzutreten.

Der Betriebssicherheitsprozess ist wie folgt:

- Identifizierung kritischer Informationen, deren Zugang uns schaden kann;

- Bedrohungsanalyse des Diebstahls dieser Informationen;

- Analyse von Schwachstellen, die zur Ausführung einer Bedrohung führen können;

- Risikobewertung;

- Einsatz von Gegenmaßnahmen.

Wenn Sie Schwierigkeiten haben, den Text auf einer Folie zu sehen, können Sie ihn auf der DVD dieser DefCon-Konferenz anzeigen. OPSEC endet nicht mit der Operation selbst, sondern deckt alle Ihre anfänglichen und alle nachfolgenden Erklärungen und Nachforschungen ab. "Denken Sie die ganze Zeit daran!" Dies können Sie nicht einmal tun und dann vergessen, OPSEC arbeitet 24 Stunden am Tag, 7 Tage die Woche.

Die folgende Folie zeigt meine Version der sieben Todsünden, sieben Dinge, die Sie vermasseln können.

Was macht Sie zu einem Kandidaten für eine Verhaftung? Vertrauen, dass sie dich nie finden werden. "Ich benutze einen eigenständigen Computer" ist alles Unsinn, man kann sich nie auf ein Werkzeug verlassen.

Übermäßiges Vertrauen folgt. In den gesamten Überwachungsstaaten, beispielsweise in Ostdeutschland, war einer von 66 Personen ein Informant der Regierung. Denken Sie nicht, dass dieses Verhältnis wie eine Hacker-Community aussieht? Emmanuel Goldstein schätzte, dass jeder fünfte in der DDR ein „Informant“ war. Dies ist wahrscheinlich eine Obergrenze, aber sprechen Sie zum Beispiel mit Chelsea Manning. Ich wette, sie bedauert ihr Modell des Vertrauens in die Gesellschaft.

Die Wahrnehmung der Bedeutungslosigkeit Ihrer Schuld, die Überzeugung, dass Ihre Schuld unbedeutend ist und daher Ihre „Streiche“ niemanden stören. "Niemand kümmert sich darum, dass ich diese Website nur verwöhne." Denken Sie daran, dass all dies möglicherweise in Ihrer persönlichen Datei aufgezeichnet ist.

Die vierte "Sünde" ist eine assoziative Schuld. Ich habe den „falschen“ Chat besucht, bin zur falschen Konferenz gekommen, habe mich mit den falschen Leuten in Verbindung gesetzt. Sie machen sich Sorgen darüber, wo Sie sind und woher Sie kommen. Dies kann die Regierung bewusst gegen Sie einsetzen. Es sammelt nicht nur persönliche Informationen, die Sie identifizieren, sondern speichert auch die „Fingerabdrücke“ der Seiten, die Sie über den Browser besucht haben, die eindeutigen Kennungen Ihrer Mobilgeräte und in Zukunft möglicherweise Ihren Standort.

Es gibt zu viele Dokumente, die dies bestätigen. Diejenigen, die wirklich mit dem Staat zu kämpfen haben und ernsthafte Geschäfte machen, wissen davon. "Dein Geschwätz kann deine Freunde töten."

Heimcomputer und Mobiltelefone sollten niemals für Betriebszwecke verwendet werden, die von staatlichen Stellen betrieben werden. Ausweisdokumente sollten niemals ohne Eigentümer transportiert werden. Die Einzelheiten einer Militäroperation sollten niemals telefonisch oder mit Familienmitgliedern besprochen werden. Sie können und sollten sogar Dinge tun, die Sie nicht gerne tun, genauso wie Sie nicht auf Alkohol verzichten möchten. Wenn Sie mindestens eine dieser Sünden begehen, werden Sie gefangen. Verwenden Sie

Tradecraft- Analysetechniken, um Fehler zu vermeiden.

Eines der Werkzeuge, mit denen Sie diese verdammten Dinge stoppen können, sind Werkzeuge. Werkzeuge können aber auch Ihre Situation verschlimmern. Ein Computer ist ein Tool, mit dem Sie Dinge milliardenfach schneller durcheinander bringen können, als Sie es selbst tun könnten.

Sie schaffen ein falsches Gefühl des Vertrauens. Sie provozieren eine Sünde des Selbstbewusstseins, und dies ist die Wahrscheinlichkeit, alles zu verderben. Dummerweise ist es noch schlimmer, das Tool zu benutzen, als es überhaupt nicht zu benutzen. Dies ist eines meiner Lieblingsbilder - dies ist keine Säge, sondern ein Cutter aus einem Wasserstrahl, der unter einem Druck von 15.000 PSI geliefert wird. Es ist nur Wasser, aber es schneidet Stahl, obwohl es so sicher scheint.

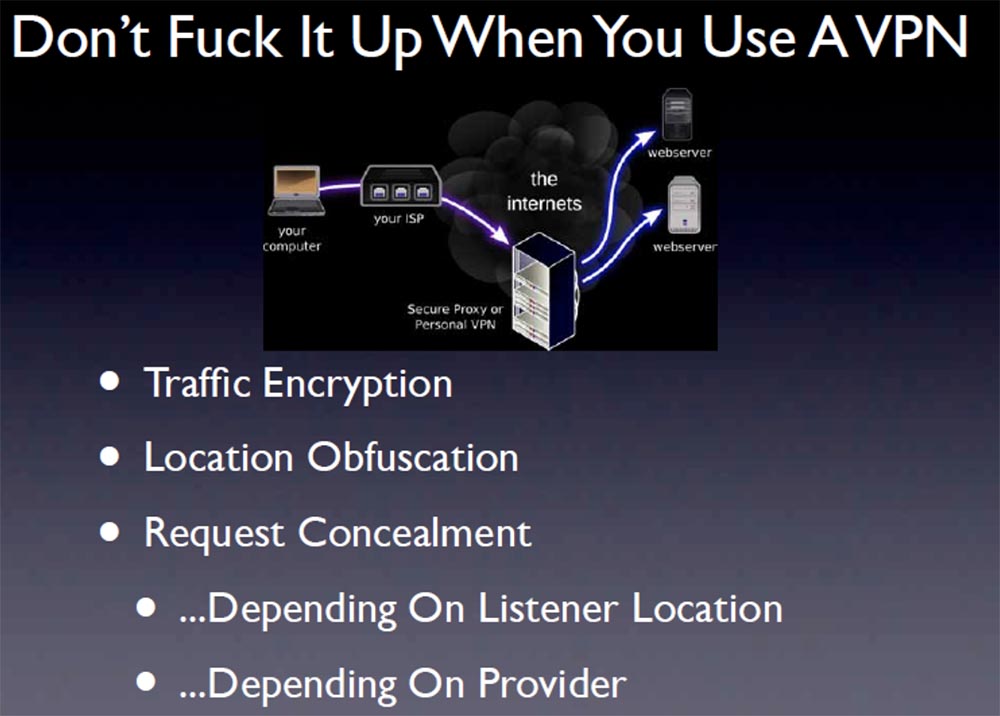

Hier ist das erste Tool -

VPN . Nicht vermasseln! Sind Sie sicher, wenn Sie ein unsicheres Netzwerk verwenden? Wenn es um Werkzeuge geht, stellen Sie sich zwei Fragen: Soll ich sie verwenden und wie soll ich sie verwenden? Was bekommen Sie von einem

VPN ? Sie erhalten eine Verkehrsverschlüsselung, jedoch nur zwischen Ihnen und dem

VPN- Netzwerk selbst, nicht jedoch zwischen dem

VPN und einem entfernten Ort.

Sie können Ihre Fußabdrücke verwirren und Ihren Standort vor einem Remote-Server verbergen. Der Anbieter weiß möglicherweise nicht genau, wo Sie sich befinden. Sie können jedoch eine Anfrage von ihm erhalten, die eine Verbindung zwischen Ihnen und dem

VPN herstellt . Es kommt also wirklich darauf an, wo sich der „Listener“ befindet und wie sich der Netzwerkanbieter verhält. Dies ist ein Hot Proxy, sodass jeder, der beide Enden des Netzwerks kontrolliert, z. B. eine Regierungsbehörde, den Datenverkehr sehr einfach korrelieren und Informationen über Ihren Standort abrufen kann. Dies ändert das Maß an Vertrauen in den

VPN- Anbieter, mit dem Sie wahrscheinlich eine finanzielle Beziehung haben, da es sehr einfach ist zu verfolgen, wie und an wen Sie für die Dienste bezahlen. Denk darüber nach.

VPN- Anbieter erfüllen ihr Versprechen wirklich sehr unterschiedlich. Viele von ihnen sagen, dass sie keine Sitzungsprotokolle speichern. Sie sollten ihre Protokollierungsrichtlinien kennen, aber das wird nicht die ganze Geschichte klären, insbesondere wenn sie sich nicht in den USA befinden, da sie jederzeit mit der Protokollierung beginnen können. Zum Beispiel, wenn sie einen Auftrag von der nationalen Sicherheitsabteilung erhalten, die gesetzlich alle Daten beanspruchen kann.

Die Tatsache, dass sie Ihre Aktivitäten jetzt nicht aufzeichnen, bedeutet daher nicht, dass sie dies in Zukunft nicht mehr tun werden, wenn Sie an speziellen Dienstleistungen interessiert sind.

Wenn Sie vorhaben, sich hinter einem

VPN zu verstecken, sollten Sie besser sehen, wie sich

VPN- Clients in dem Grad unterscheiden, in dem sie "Sie erwischen". , .

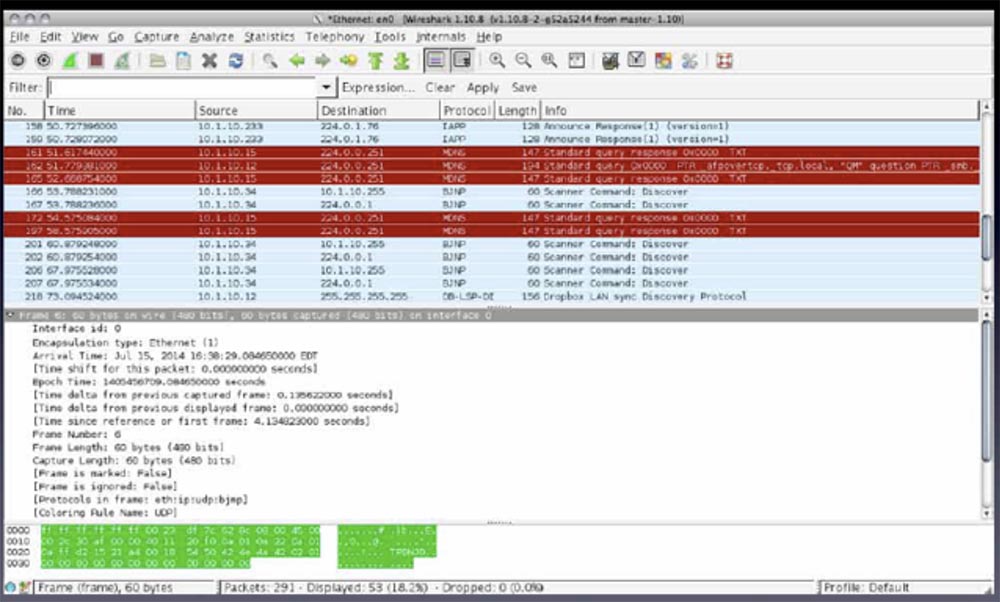

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

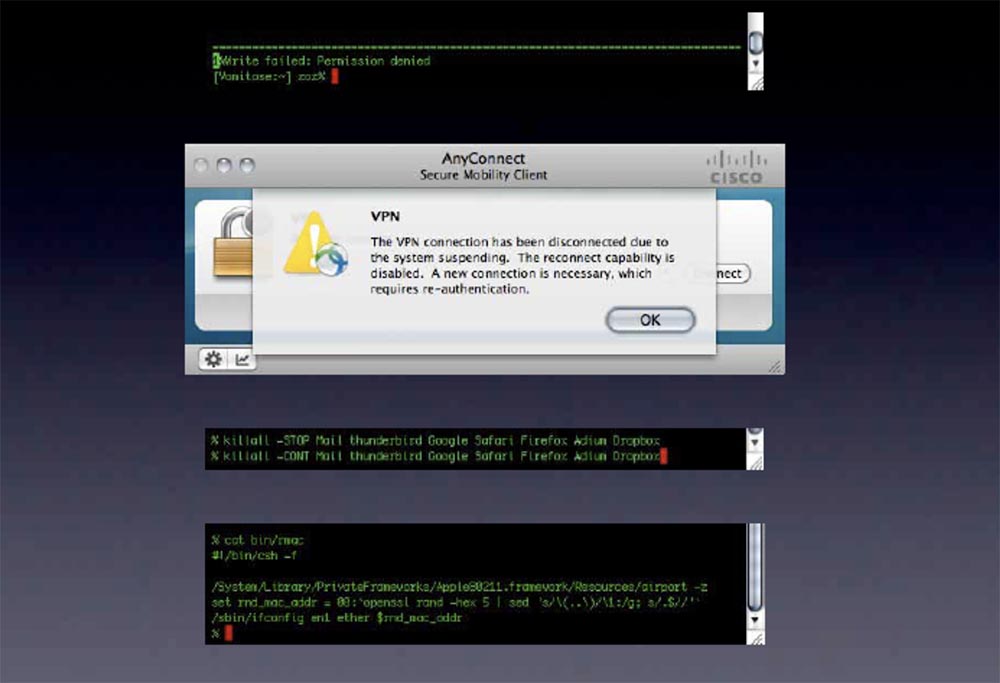

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

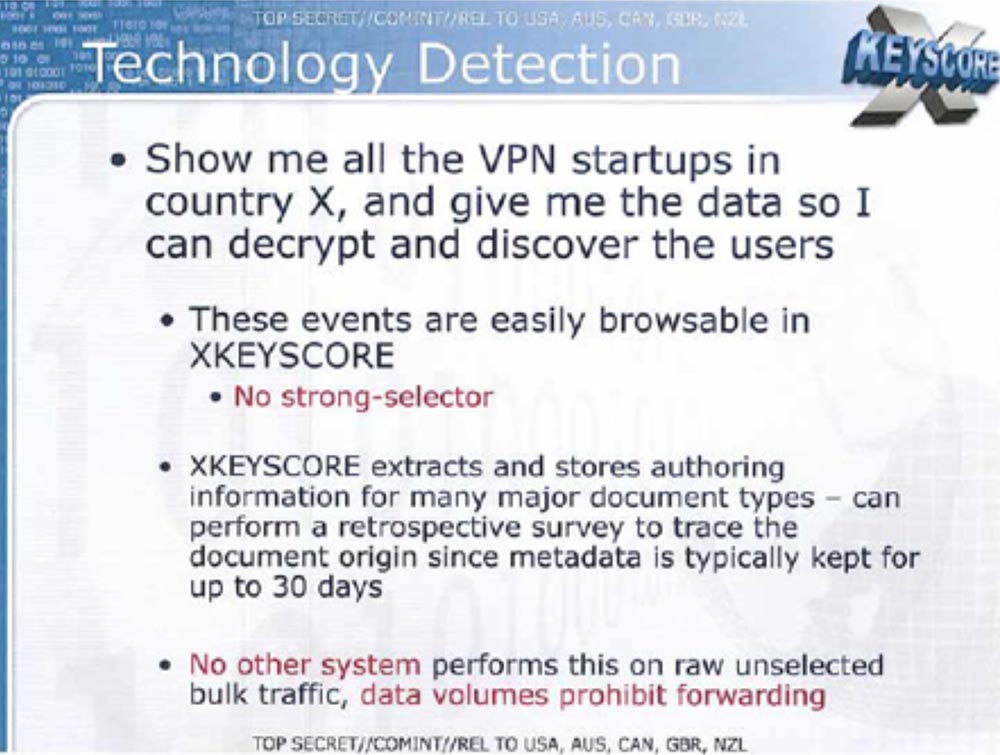

XKeyscore 2008 .

, . . , . ,

VPN , , - .

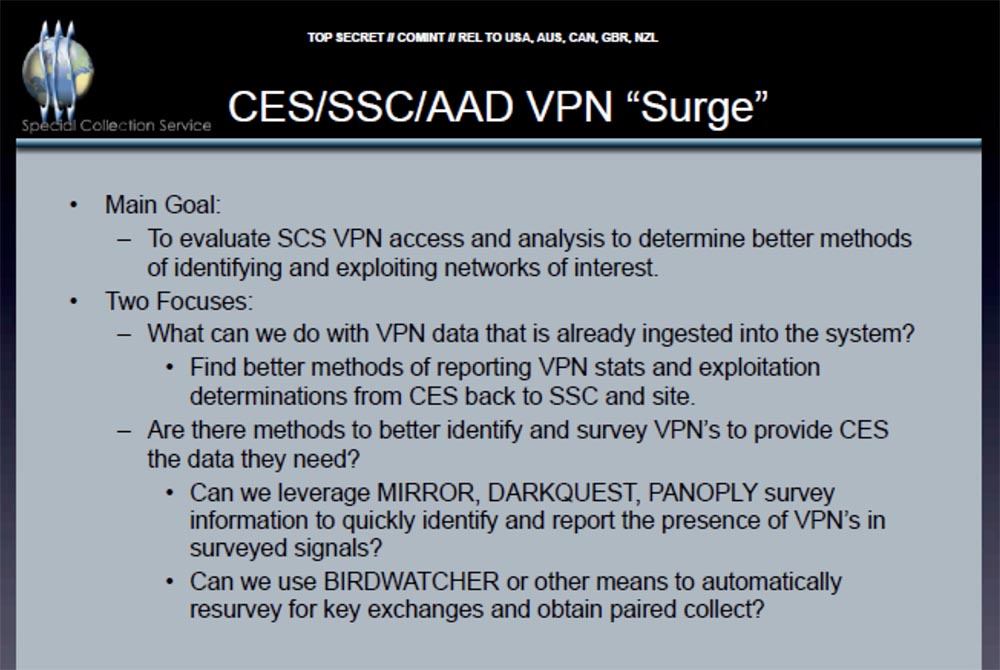

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

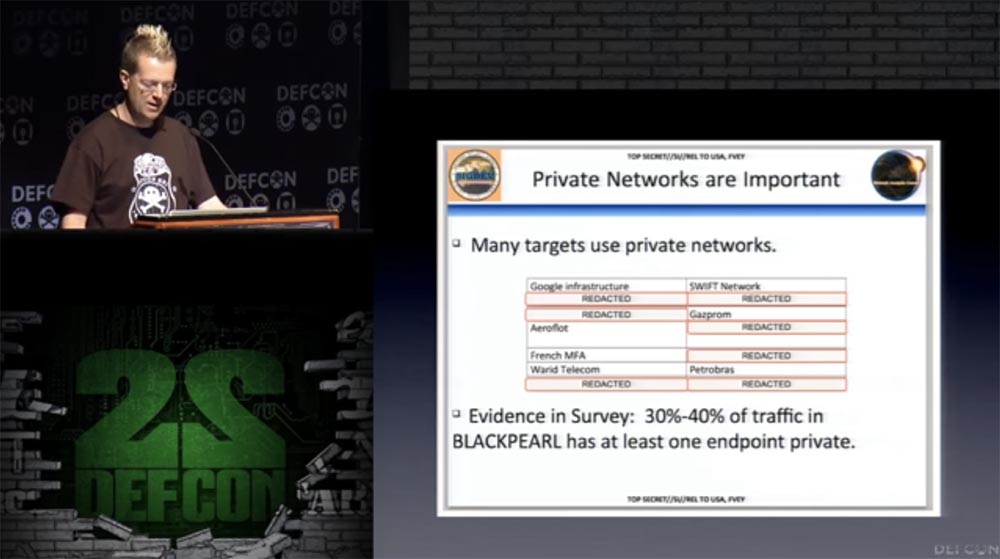

SCS , , – – , , .

, « », , , .

\.

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

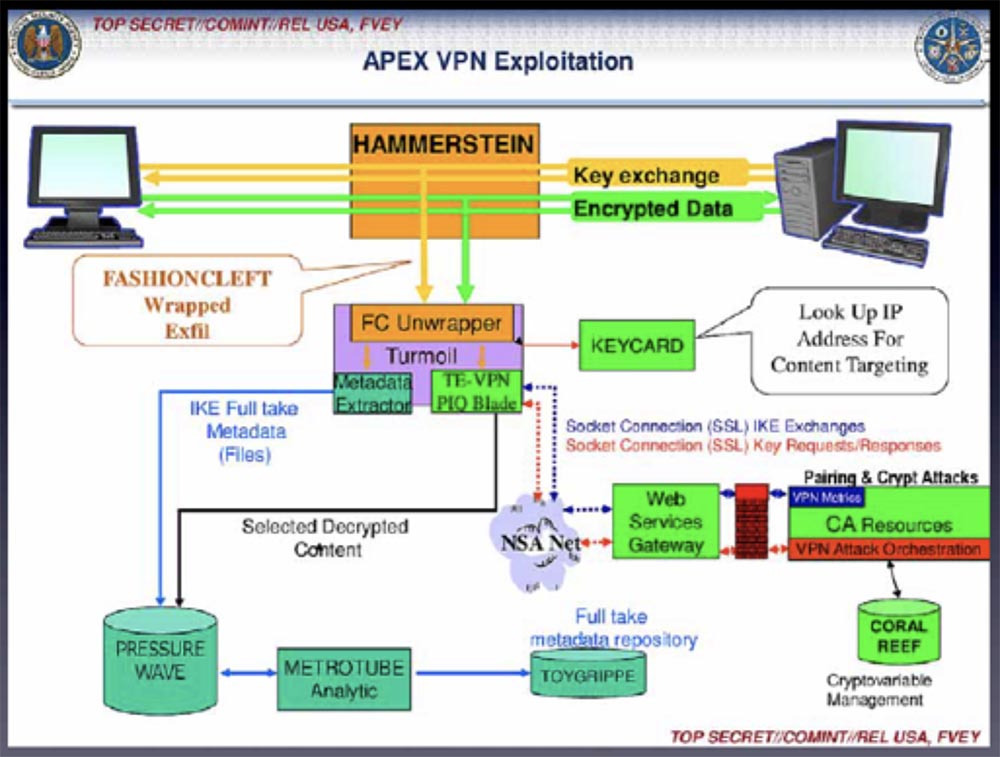

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

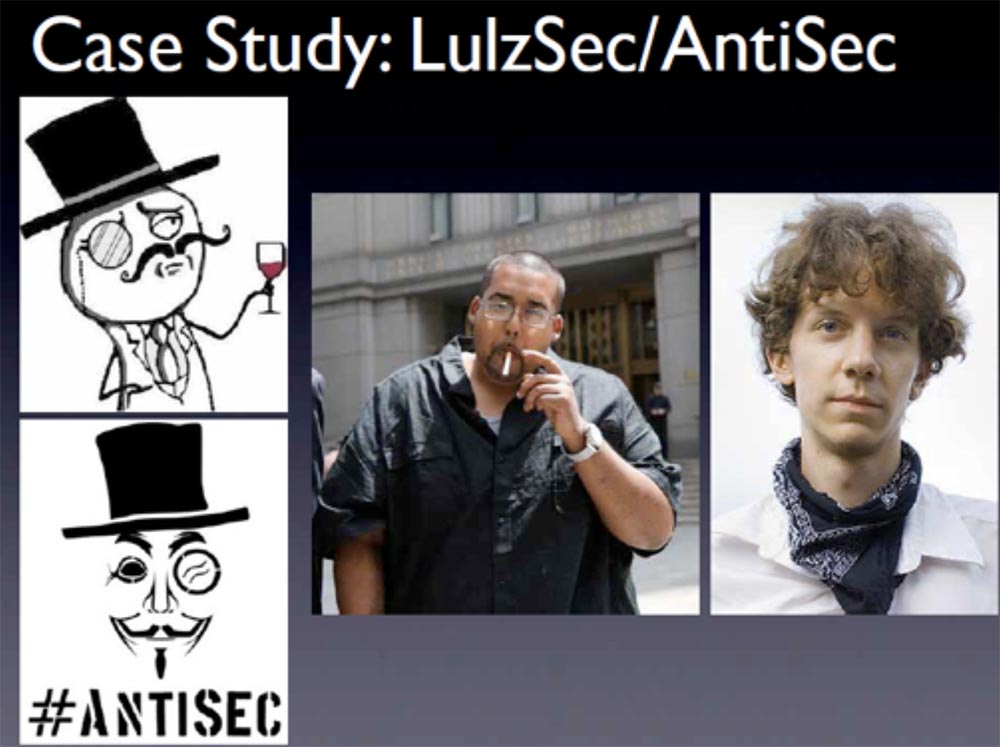

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

«» . , - . – , «». ,

PFSence , ,

Tor ,

IPCheck , ,

IP- .

25:00 minDEFCON-Konferenz 22. Andrew "Zoz" Brooks. Nicht vermasseln! Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie,

wie Sie eine Infrastruktur aufbauen Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?