DEFCON-Konferenz 22. Andrew "Zoz" Brooks. Nicht vermasseln! Teil 1Verwenden Sie

Opsec 24 Stunden am Tag, 7 Tage die Woche. Sie sehen einen Screenshot aus dem Chat auf Reddit mit Sabu, nachdem er ein Schnatz geworden ist, in dem er dem Gesprächspartner rät, Opsec 24/7 zu verwenden. Wenn die "Freunde" dich ertrinken wollen, können sie es tun. Nie zuvor hat ein einziger Bundesinformator wahrheitsgemäßere Worte gesprochen.

Ein weiterer Fall, von dem wir alle gehört haben. Harvard-Student, der während der Prüfungen eine Explosionsgefahr gemeldet hat. Er verwendete

Tor , um eine Verbindung zum

Guerilla-Mail- Dienst

herzustellen , mit dem Sie einmalige E-Mail-Nachrichten senden können.

Die Regierung hat ihn erwischt, weil

Tor die Quell-

IP des Absenders zum E-Mail-Header hinzugefügt hat. In diesem Fall

schlägt Opsec also fehl . Grundsätzlich ist ein solcher Unsinn mit Datenschutz-Tools verbunden, mit denen Sie keine „Freunde“ sind. Daher sollte die Vertraulichkeit beim Frühstück, Mittag- und Abendessen bei Ihnen liegen. Sie ist wie Speck, der alles besser macht!

Ich werde dir sagen, wie dieser Student es vermasselt hat. Zunächst müssen Sie im Harvard-Intranet Ihre

MAC-Adresse registrieren. Ein weiterer Grund, warum

MIT besser ist als Harvard, ist, dass wir es nicht benötigen. Die Benutzerregistrierung im Netzwerk ist also an seine

MAC-Adresse gebunden. Außerdem protokollieren sie den ausgehenden Datenverkehr. Es ist ein allgemeiner Mikrokosmos der Beobachtung. All dies zusammen erzeugte Bedrohungsvektoren, die es diesem Kerl ermöglichten, es zu bekommen. Beispielsweise konnten die Ermittler sehen, wer die Site besucht und das

Tor- Installationsprogramm unmittelbar vor der Explosionsgefahr heruntergeladen hat, oder sich alle ansehen, die zu diesem Zeitpunkt an einen bekannten

Tor- Aufzeichnungsknoten gebunden waren oder auf

Tor- Verzeichnisserver zugegriffen haben.

Wenn ich darüber nachdenke, verstehe ich, dass es in unserem Land bereits ein Modell der universellen Beobachtung gibt, mit dem jeder vertraut ist - das sind Kreditagenturen. Und wir machen eine Art

Opsec mit

Kreditagenturen . Wir erhalten Kredit vor allem wegen unseres Rufes. Verwenden Sie daher die Vertraulichkeit, bevor Sie einen Kredit aufnehmen. Wir stornieren keine Kreditkarten, auch wenn wir sie nicht mehr benötigen, weil sie selbst unseren Ruf schaffen. Hören Sie also nicht auf, Datenschutz-Tools zu verwenden, auch wenn Sie mit etwas Schlechtem fertig sind. Genau wie bei einer

Kreditagentur können Sie mit

Tor auf die Liste gesetzt werden. Aber Sie haben einen guten Grund, auf dieser Liste zu stehen.

Es gibt also viele Möglichkeiten, wie dieser Typ nicht alles ruinieren kann. Zunächst musste er zumindest die Situation analysieren und sich auf das unvermeidliche Interview mit der Polizei als

Tor- Benutzer vorbereiten. Er könnte Brückenbrückenschalter verwenden, um eine Verbindung zu

Tor herzustellen . Obwohl später bekannt wurde, dass die NSA sie auch verfolgt. Er konnte sich darauf vorbereiten, dass sie den Eintrittspunkt des Verkehrs verfolgen, den Campus verlassen und das

Starbucks- Café-Netzwerk oder ein Einweg-Mobiltelefon nutzen konnten, und dann wären sie wahrscheinlich nicht gefasst worden.

Die Menschen werden ständig mit Terroranschlägen und Bombenanschlägen bedroht, und tatsächlich gibt es keine Möglichkeit, solche Nachrichten zu verfolgen. Sie müssen nur Ihre Entdeckung schwierig machen. Und natürlich könnte er einen Mail-Dienst verwenden, der die

IP nicht identifiziert und den

Tor- Ausgabeknoten öffnet.

Was wissen wir darüber, wie anfällig gewöhnliche

Tor- Benutzer sind? Es ist bekannt, dass dieses Netzwerk dem Kommunikationszentrum der britischen GSHQ-Regierung große Probleme bereitete. Sie veranstalteten sogar zwei

Tor- Konferenzen, die letzte im Jahr 2012. Es ist also wahrscheinlich keine einfache Hintertür. Es ist eine gute Nachricht, dass sie eine solche Konferenz hätten abhalten sollen. Wir wissen, dass die Verwendung von

Tor eine offensichtliche Tatsache ist, da sich Benutzer dadurch von Benutzern offener Netzwerke unterscheiden. Denken Sie also daran, dass Sie bereits Fingerabdrücke genommen haben.

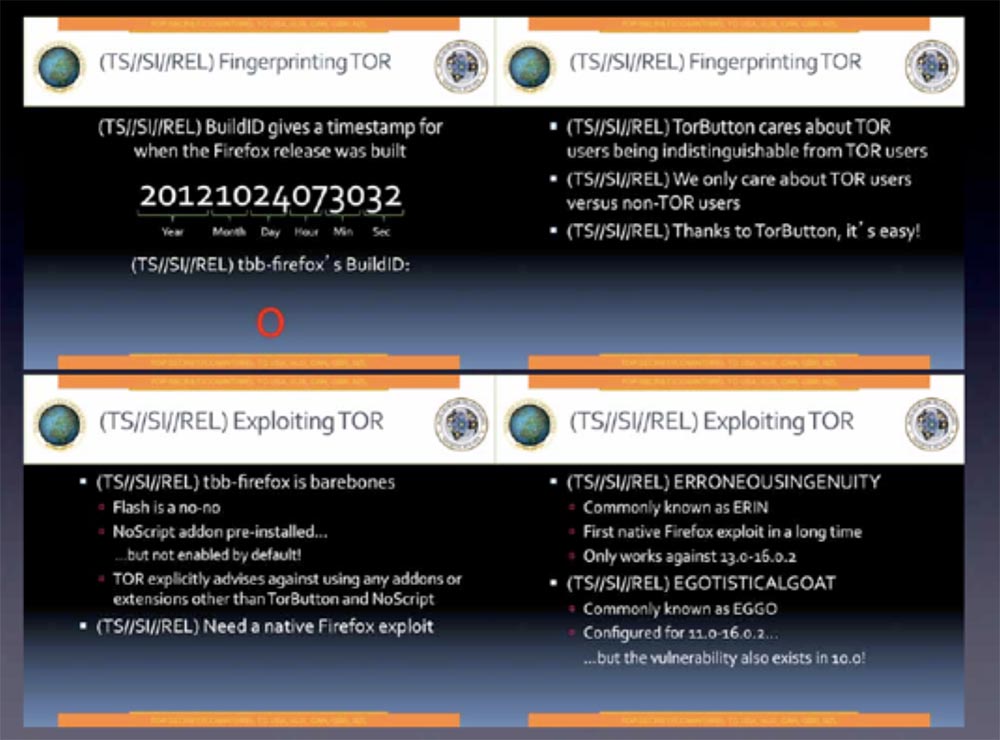

Wir wissen, dass Angriffe auf

Tor im Jahr 2012 für Geheimdienste ziemlich kompliziert waren. Deshalb haben sie versucht, einen Exploit in der Version von

Firefox zu implementieren, die im

Tor- Softwarepaket verwendet wird. Ich denke, das ist auch ein gutes Zeichen. Dies sind Folien aus der berühmten Präsentation von Tor stinkt (Tor stinkt ...). Ich bin sicher, dass Sie sie bereits gesehen haben, also werde ich sie schnell zeigen.

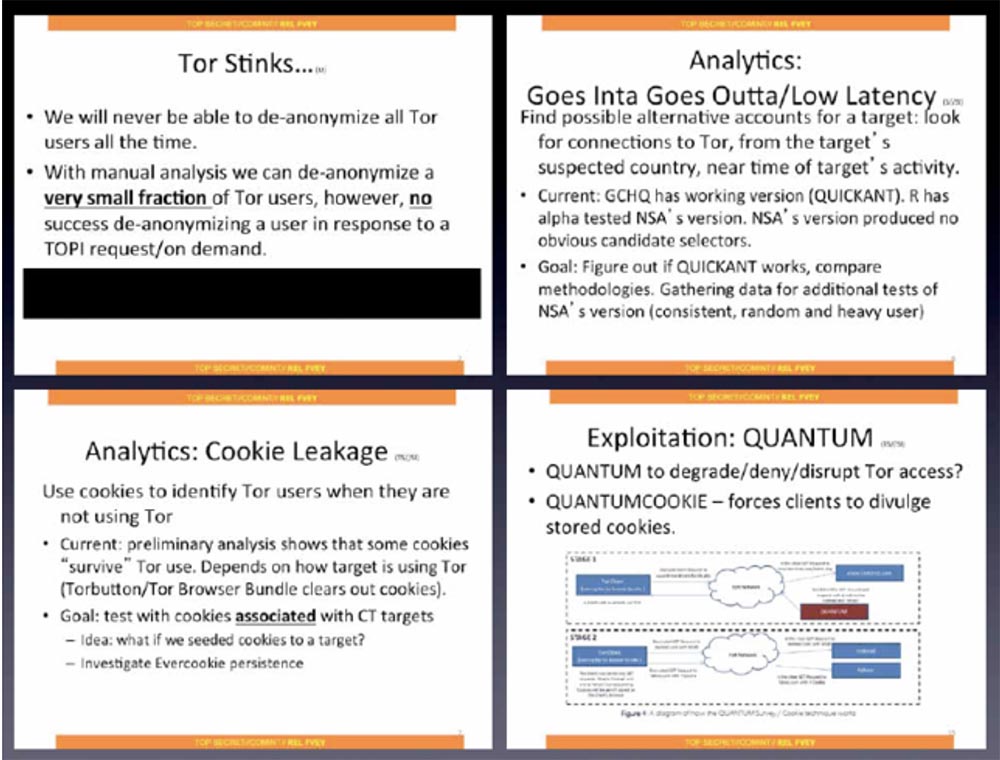

Es gibt also die Erkenntnis, dass es der Regierung nie gelungen ist, alle Benutzer von

TOR zu enthüllen. Mithilfe der manuellen Analyse können sie eine sehr kleine Anzahl von Benutzern identifizieren. Außerdem waren Versuche, Benutzer mithilfe von

Tor- Anforderungen offenzulegen, nie erfolgreich.

Daher sollten Sie

Comsec in Ihren

Tor- Sitzungen verwenden. Natürlich führen sie Verkehrskorrelationsangriffe durch, wenn auch in geringem Umfang. Sie versuchen,

Tor- Benutzer zu einem Zeitpunkt zu entdecken, an dem sie sie nicht verwenden. Zu diesem Zweck versuchen sie, Cookies zu extrahieren, die bei Verwendung dieses Browsers erhalten bleiben.

Tor ist gut, weil es solche Cookies nicht speichert. Sie empfehlen auch die Verwendung der

QUANTUM- Exploit-Methode, mit deren Hilfe Cookies aus

Tor extrahiert werden können, da darin

Firefox- Elemente vorhanden sind.

Das Obige sollte Ihnen einige Gedanken darüber geben, wie sicher

Tor als einzige Lösung für die anonyme Nutzung des Internets ist. Verwenden Sie niemals einzelne Lösungen, sondern haben Sie einen Fallback. Das Gute an der regelmäßigen Anwendung von

Tor ist, dass es Ihre Entdeckung schwierig, aber nicht absolut unmöglich macht.

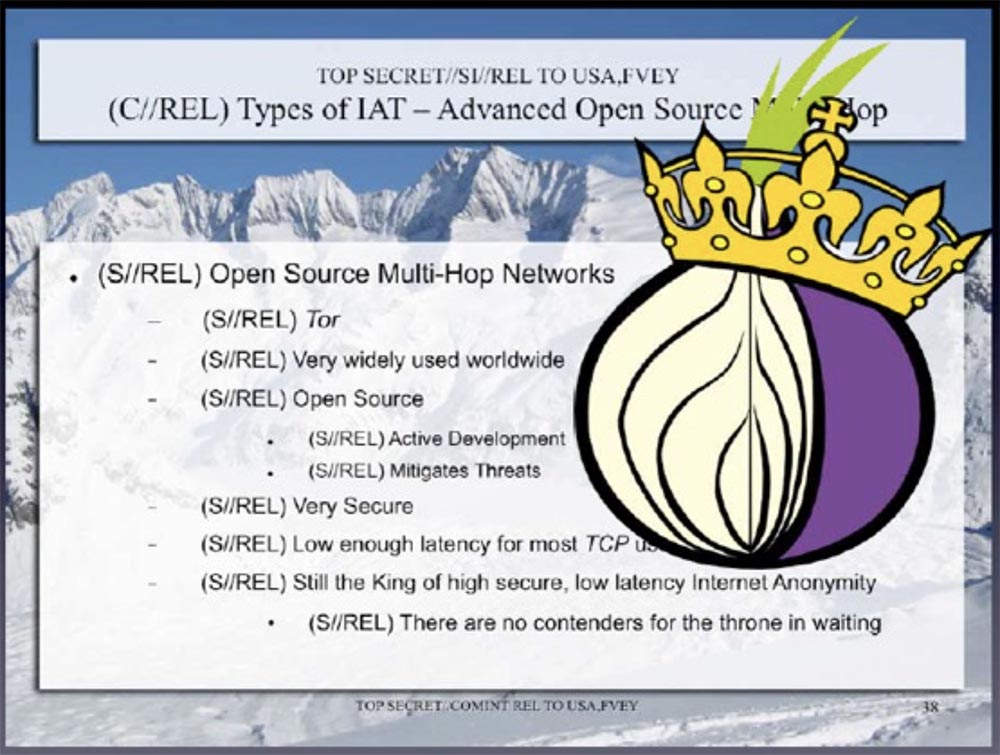

Hier ist das dritte geheime Dokument, das zur gleichen Zeit herauskam. Hier führt

Tor zu geringer Offenlegung und hoher Anonymität der Nutzer.

Es wird hier darauf hingewiesen, dass es auf der ganzen Welt verbreitet ist, eine offene Ressource ist, sich aktiv entwickelt, das Risiko von Bedrohungen verringert und sehr sicher ist. Hier steht geschrieben: "Thor ist der König auf dem Gebiet der Gewährleistung von Anonymität und Geheimhaltung, und in naher Zukunft werden keine weiteren Anwärter auf seinen Thron erwartet."

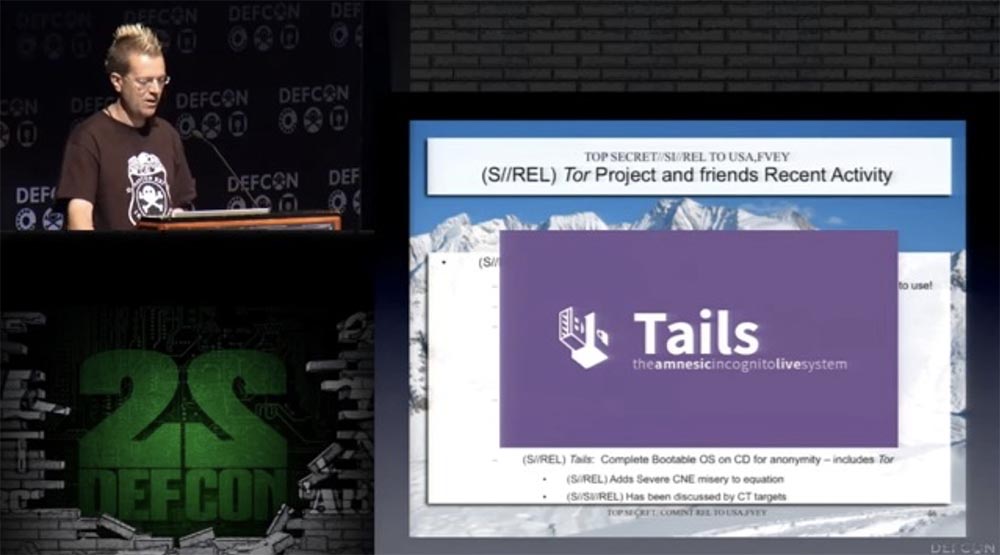

Die Geheimpolizei erhielt positives Feedback von auf der Client-Seite verwendeten Softwareplattformen, wie beispielsweise der vollständig eigenständigen

Tails- Software, die von der CD heruntergeladen wurde.

Worüber spricht das? Die Tatsache, dass

Thor Sie in das Sichtfeld der Behörden versetzt, aber

Thor und

Tails ihr Leben komplizieren. Ich denke, wenn Sie nur

Thor verwenden, stehen Sie auf einer ziemlich umfangreichen Liste von Personen. Wenn Ihr "Ungehorsam" Ihnen hilft, auf eine kleinere Liste von Personen zu gelangen, die mehr Aufmerksamkeit verdienen, ist es wahrscheinlich besser, auf einer großen Liste zu stehen. Denn je mehr Leute auf dieser großen Liste stehen, desto besser.

Aber setzen Sie Ihr Leben oder Ihre Freiheit niemals in Abhängigkeit von einem Element, einem Faktor der persönlichen Sicherheit. Dies gilt für

Tor und viele andere Tools in Ihren Internet-Kommunikationsnetzen. Ich mag das Motto auf der

CryptoCat- Website - vertraue niemals deinem Leben oder deiner Freiheit in der Software. Wir vertrauen unserem Leben jeden Tag mit Software, jedes Mal, wenn wir in ein Auto oder Flugzeug steigen. Aber wenn Sie in einem Auto fahren, verlassen Sie sich auch auf Sicherheitsgurte. Es ist wie ein altes muslimisches Sprichwort: "Hoffe auf Allah, aber binde das Kamel."

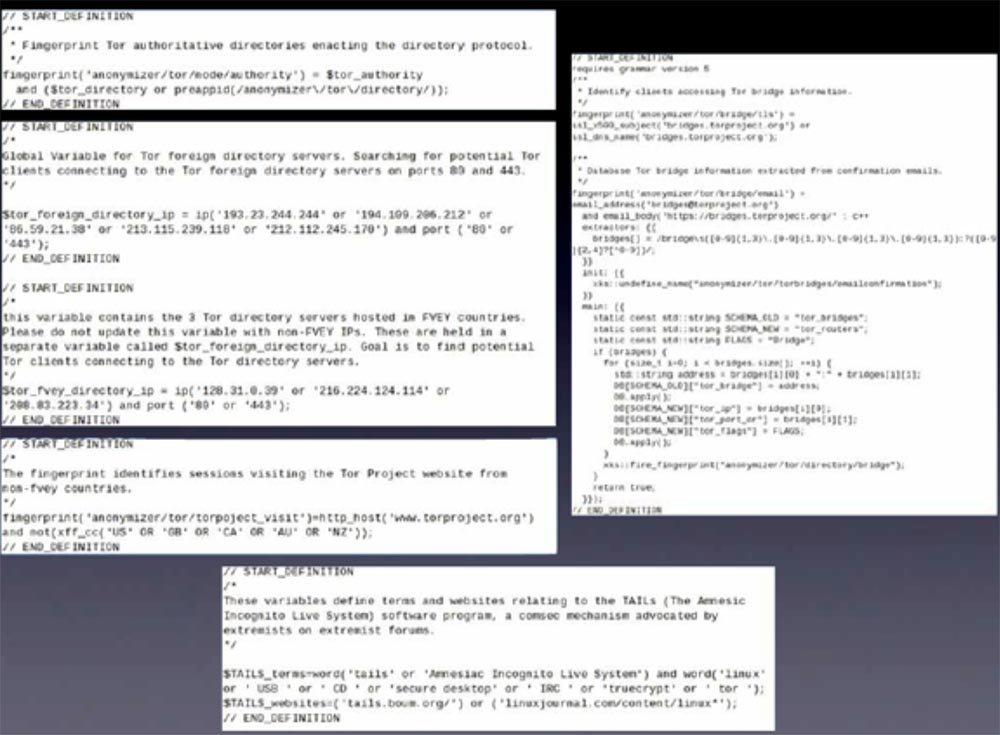

Hier sind noch einige gute Neuigkeiten. Eine große Liste und eine kleine Liste sind kürzlich durchgesickerte Filterregeln. Ich weiß, dass dies völlig unlesbar ist, aber im Grunde zeigt es, dass die Sicherheitsbehörden von der Idee besessen sind, diese lange Liste so groß wie möglich zu machen.

Jeder, der eine Verbindung zum

Tor- Verzeichnisdienst oder zur

Tor- Website herstellt, befindet sich auf dieser langen Liste. Aus Sicht des Staates ist dies der Empfang der Geheimpolizei. Es ist toll. Dies ist vergleichbar mit dem Auffinden einer Nadel in einem Stapel, in den wir noch mehr Heu werfen. Deshalb, Leute, versucht diese große Liste noch größer zu machen, um ihnen Arbeit hinzuzufügen. Sie richten sich eher an alle, die

Tor benutzen, und nicht an echte Kriminelle. Das ist dumm, aber es ist nicht mehr als die totale Überwachung, über die wir sprechen. Es zeigt nur, dass wir mehr Menschen brauchen, die diese Dienste nutzen.

Die rechte Seite der Folie ist schlechter. Ich habe bereits erwähnt, dass sie E-Mail-Adressen von Personen sammeln, die zum Empfangen von „Bridge-Switches“ verwendet werden, dh Knoten des

Tor- Netzwerks. Sie sollten wissen, dass sie mit solchen abscheulichen Dingen beschäftigt sind. Daher wurde ein Harvard-Student möglicherweise nicht mit einem Brückenschalter erwischt. Vielleicht ja, vielleicht auch nicht. Wir wissen es nicht genau, da wir nicht wissen, wie viele Informationen Bundesbehörden und Anbieter miteinander teilen. Seien Sie also vorsichtig.

Schließlich zeigt der untere Rand der Folie, dass

Tor und

Tails von Extremisten in extremistischen Foren propagiert werden. Herzlichen Glückwunsch, es stellt sich heraus, dass wir alle Extremisten sind!

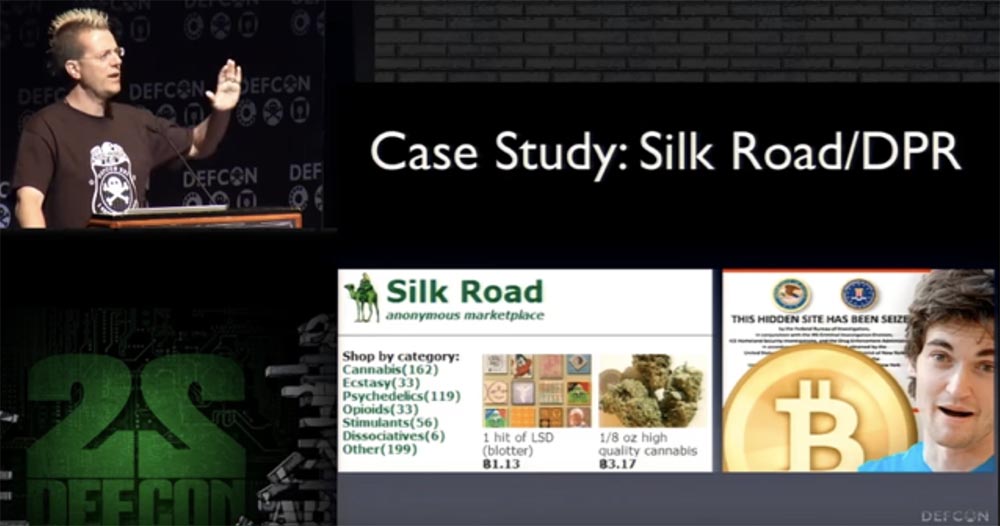

Wir alle kennen die Geschichte der anonymen Handelsplattform

Silk Road und ihres Administrators Pirate Roberts.

Die Seidenstraße arbeitete zwei Jahre lang als verdeckter Dienst von

Tor, bis Roberts verhaftet wurde.

Wir wissen, dass die Regierung Hunderte von Drogenkäufen über die Seidenstraße getätigt hat, sodass er länger arbeiten konnte, um sicherzustellen, dass sie jemanden verhaften konnten. Es sieht aus wie normales organisiertes Verbrechen. Sie verhafteten die

Piraten Roberts und beschlagnahmten gleichzeitig alle Serverinformationen der Seidenstraße.

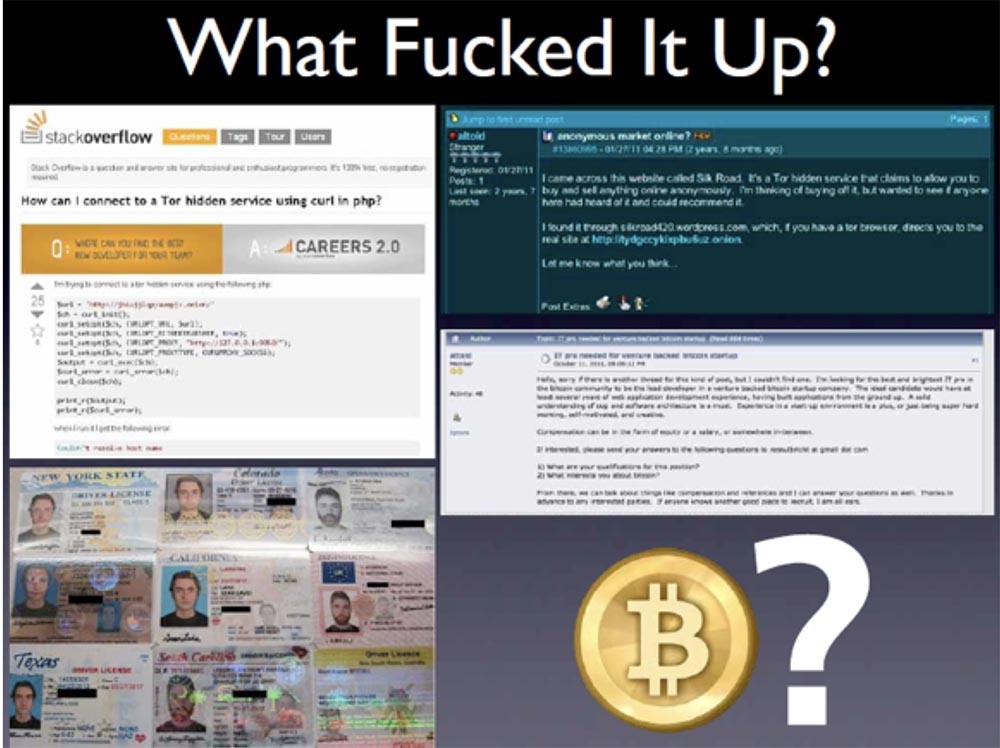

Also, was hat ihn vermasselt? Wir wissen, dass

Dread Pirate Roberts wiederholt aufgrund der Vernachlässigung von

Opsec gescheitert ist - dies ist ein gespeicherter Messaging-Stapel und Forenbeiträge desselben Kontos, einschließlich seiner tatsächlichen E-Mail-Adresse. Dies sind Bestellungen von gefälschten Ausweisen mit seinen Fotos, also hatte er genug Gelegenheit, es zu vermasseln.

Wir wissen jedoch nicht, wie es möglich war, die Anonymität des Servers zu offenbaren. Das sind 180.000 Bitcoins. Wie konnte das passieren? Wir kennen die Antwort nicht. Es gibt jedoch mehrere Möglichkeiten.

Der Roberts-Pirat wurde auf die gleiche Weise identifiziert und aufgespürt, wie

Sabu aufgespürt wurde. Zum Beispiel konnte er sich nur einmal ohne

Tor anmelden, um beispielsweise etwas auf dem Server zu reparieren.

Man kann diese Möglichkeit nicht leugnen. Dank Tools zur Nachverfolgung von Zahlungen auf allen Hosting-Servern konnte er durch finanzielle Beziehungen mit dem Anbieter verfolgt werden, wie dies bei anderen unabhängigen Hosting-Anbietern der Fall war. Sie könnten einen Exploit in den Silk Road-Server einführen, ihn erfassen und den Anonymitätsmodus verletzen.

Sie könnten auch einen groß angelegten verdeckten Angriff auf anonyme Dienste durchführen. Wir kennen die Antworten nicht, also lassen Sie uns über den einzigen Weg sprechen, der einen direkten Angriff auf

Tor beinhaltet . Was Sie über versteckte Dienste wissen müssen, ist, dass sie unter dem Gesichtspunkt von Korrelationsangriffen ziemlich anfällig sind, da ein Angreifer ihnen anbieten kann, Datenverkehr zu generieren. Es gibt zwei

Tor- Schleifen, die um einen Punkt verbunden sind. Jeder, der sich lange Zeit mit

Tor verbindet, wird für solche Dinge anfällig. Insbesondere für umschaltbare Segmente, da das Netzwerk nicht so groß ist, können Sie früher oder später auf einen böswilligen Knoten stoßen.

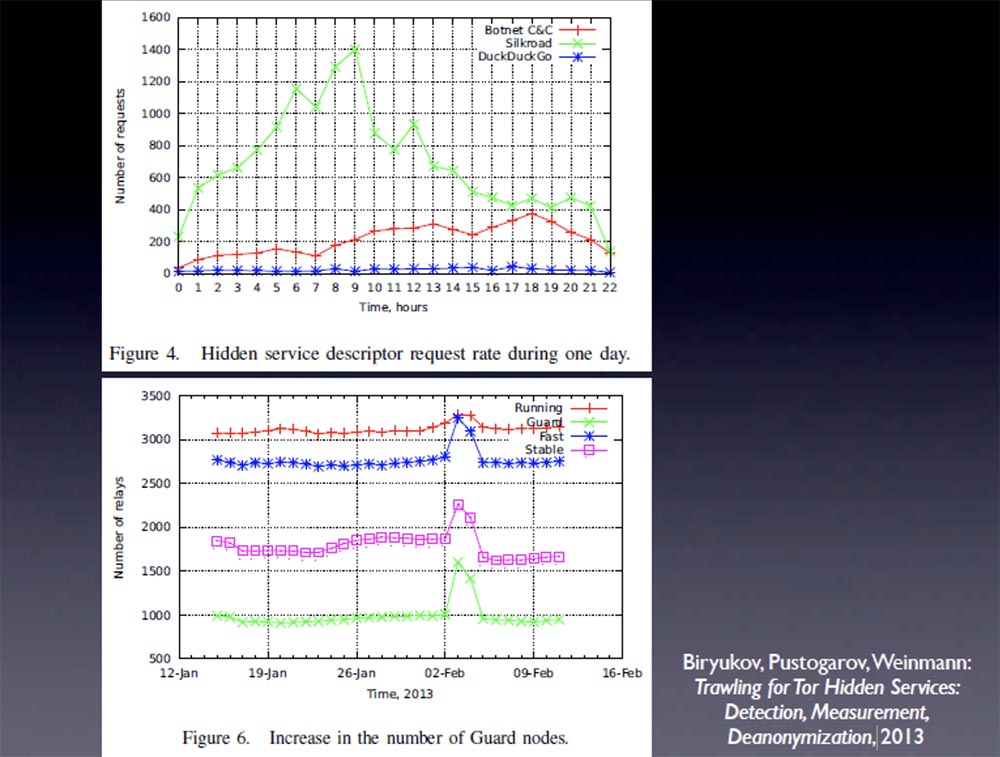

Dies ist kein großes Problem für den durchschnittlichen Benutzer, aber wenn Sie ein langfristiges Projekt wie ein globales Pharmaunternehmen unterstützen, ist dies gefährlich. Ich hatte keine Zeit, mich mit den Details zu befassen, aber ich möchte Ihnen ein Fragment einer Studie zeigen, die 2013 von Biryukov, Pustogravov und Weinman von der Universität Luxemburg durchgeführt wurde. Sie heißt Trawling for Tor Hidden Services: Erkennung, Messung, Deanonymisierung („Trailing hidden“ Dienstleistungen: Entdeckung, Forschung, Dekanonymisierung “). Sie erstellten eine Tabelle mit beliebten versteckten Diensten

Tor, Silk Road und

DuckDuckGo , in der die Änderung der Anzahl der Anfragen im Laufe des Tages dargestellt ist.

Das Folgende zeigt die Zuordnung von Zwiebeladressen und deren Verwendung. Zwei Tage und weniger als hundert Dollar, und sie sehen zwei Beispiele. Es gibt auch eine Bestätigung, dass ein bestimmter

Tor- Knoten als Grenzknoten eines versteckten Dienstes für die Dekanonymisierung dieses verborgenen Dienstes fungierte, mit einer Wahrscheinlichkeit von 90% für 8 Monate für 11.000 USD. Solche Studien liegen im Rahmen der finanziellen Möglichkeiten staatlicher Stellen. Möglich wurde dies durch den bereits

behobenen Tor- Fehler. Diese Woche sprach der "Black Hawk" über einen weiteren ähnlichen Fehler, der ebenfalls behoben wurde. Sie konnten den

Tor- Verkehr für versteckte Dienste erkennen. Dies war sehr verantwortungslos, da jetzt Bedenken bestehen, dass die Regierung den gesamten Verkehr durch

Tor verfolgen könnte. Wenn also die Verschlüsselungsmechanismen des

Tor- Verkehrs geknackt werden, können sich die Menschen ihrer Anonymität nicht sicher sein.

Die gute Nachricht ist, dass diese Dinge Spuren hinterlassen. Die Anzahl der Schutzknoten nahm zu einem Zeitpunkt zu, als Biryukov und das Unternehmen in das Netzwerk eindrangen. Damit wir diese Fehler finden und beheben können, denken Sie jedoch daran, dass es potenzielle Angriffe auf

Tor gibt , wenn auch nicht gegen alle und nicht immer.

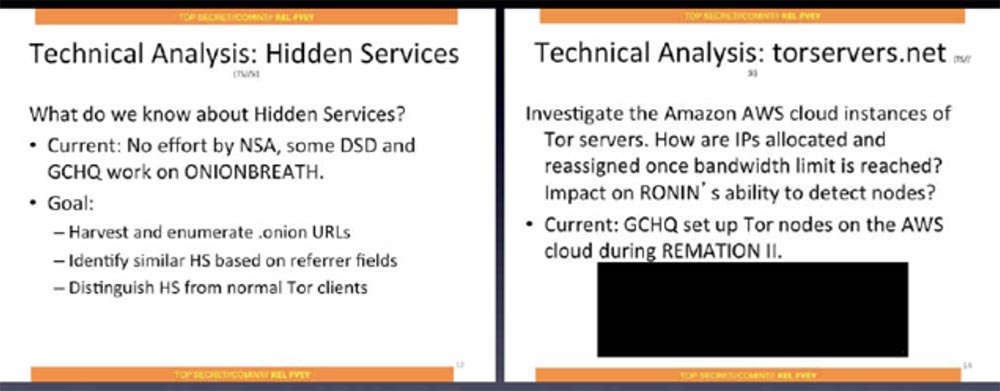

Ich werde nicht viel darüber sagen, was auf der nächsten Folie gezeigt wird - dies sind auch geheime Informationen, die sich auf die technische Analyse versteckter Dienste beziehen.

Der Zweck der Analyse besteht darin, eine Liste von Zwiebeladressen zu sammeln und zusammenzustellen, ähnliche versteckte Dienste basierend auf ähnlichen Anonymitätstechnologien zu identifizieren und versteckte Dienste von normalen

Tor- Clients zu trennen. Im Folgenden finden Sie eine Studie zu den

Amazon AWS- Cloud-Servicefunktionen zum Hosten von

Tor- Servern und zum britischen

GCHQ- Toolkit zum Erkennen von

Tor- Knoten in

Amazon Cloud Computing-Funktionen, wie auf der

Remation II- Konferenz erwähnt.

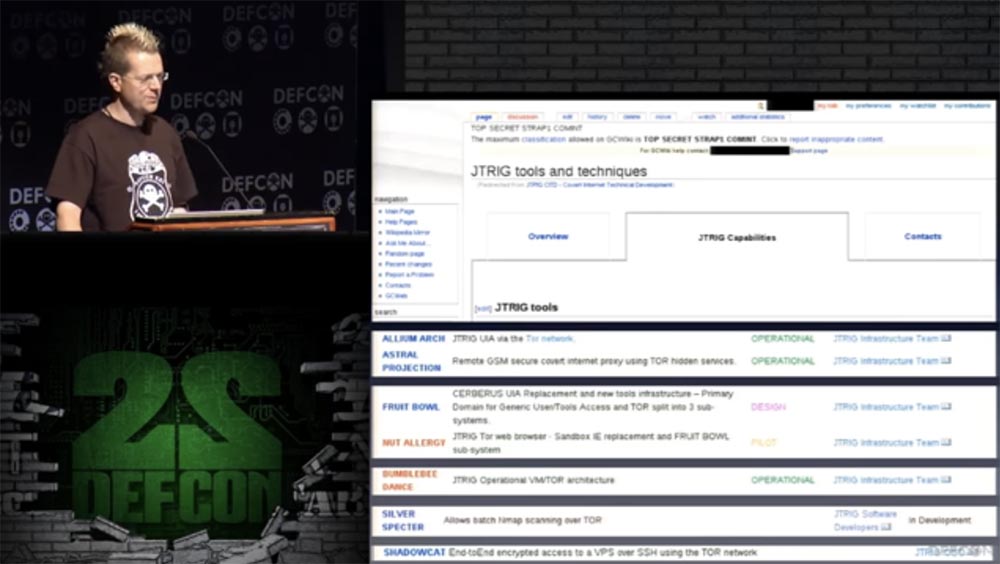

Denken Sie auch an die Funktionen eines Tools wie

JTRIG Tools . Ich denke, seine Seite sollte mit DefCon-Flags dekoriert sein.

Spooks

Spooks 'Gerüchte' benutzen

Tor ziemlich stark, ebenso wie der britische Geheimdienst. Ich denke,

Tor- Entwickler, von denen ich viele persönlich kenne, sind der Sünde übermäßigen Vertrauens ausgesetzt. Sie glauben, dass ihre Aktivitäten nicht bekannt gegeben werden, obwohl sie nicht vor dem Staat auf Hinterbeinen stehen, keine Handzettel von ihm erhalten und keine Lücken für das „Hören von Menschen“ in ihrer Software hinterlassen.

Ich denke, dass das Hauptziel der speziellen Dienste nicht die Offenlegung des gesamten anonymen Netzwerks war, sondern nur die Entdeckung von versteckten Diensten wie der Seidenstraße. Es ist theoretisch möglich, dass der Server vollständig identifiziert und geöffnet wird, da es ein bidirektionales Schema von

Tor gibt , dank dessen

Pirate Roberts erfasst wurde. Vielleicht wäre er nicht erwischt worden, wenn er richtig mit

COMSEC geübt hätte. Die Moral dieser Geschichte lautet also: Führen Sie keine massiven Online-Arzneimittelverkäufe durch, es sei denn, Sie haben einen Plan zum wirksamen Schutz der Anonymität. Für ein großes Unternehmen ist die Wahrung der Anonymität über einen langen Zeitraum eine sehr schwierige Aufgabe. Sie müssen alles perfekt machen, und dafür müssen Sie nicht den Verstand eines internationalen Cyberkriminellen haben, damit die Gegner keine vorbeugenden Maßnahmen ergreifen können. Finden Sie im Voraus heraus, welche Konsequenzen Ihre Aktivität haben kann, und führen Sie eine

Tradecraft-Analyse durch .

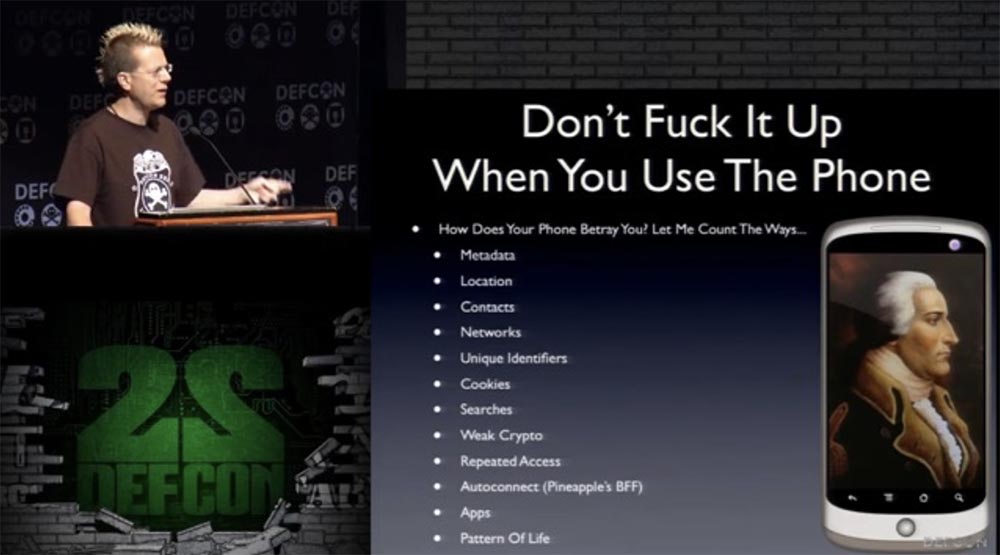

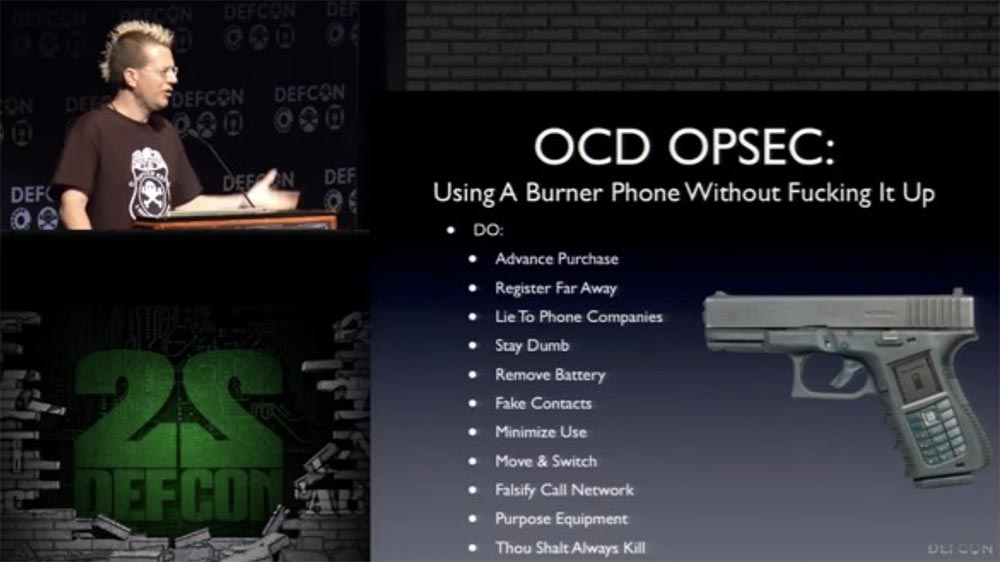

Kommen wir nun zu den Telefonen. Nicht mit Handys vermasseln! Worüber spricht dieser kleine Benedikt Arnold (ein amerikanischer General aus der Zeit des US-Unabhängigkeitskrieges, der auf die britische Seite überging), der in Ihrer Tasche versteckt ist?

Das Telefon kann Sie auf folgende Weise verraten:

- Metadaten zu all Ihren Anrufen;

- Informationen über Ihren Standort, die Mobilfunkbetreiber an Bundesbehörden senden, sowie Geotags in Ihren Fotos;

- Kontaktliste;

- eine Liste der Wi-Fi-Netzwerke, mit denen Sie verbunden sind und die in diesem Bereich abgehört werden;

- Eindeutige Bezeichner wie IMEI , UEID usw.

- Cookie-Überreste von Browsern;

- reine Suchanfragen;

- schlechte Verschlüsselung. Ältere Geräte weisen eine schwache Kryptographie auf, insbesondere basierend auf dem Betriebssystem gemischter Versionen von Android.

- wiederholter Zugriff. Webbrowser auf diesen winzigen kleinen Geräten verfügen über wenig RAM und Cache, sodass Tabs so schnell wie möglich ständig neu geladen werden. Daher wird alles, was Sie kürzlich in einem anderen Netzwerk getan haben, erneut neu gestartet.

- automatische Verbindung, die der beste WiFi- Abfangjäger von Pineapple ist . Hallo ATT Wi-Fi , hallo, Xfiniti Wireless, ich erinnere mich an dich!

- Alle mobilen Anwendungen, da sie das Leck aller Scheiße erleiden;

- Das Bild Ihres Lebens spiegelt sich in Ihrem Mobiltelefon wider.

Die Sicherheitsbehörde überwacht ständig solche Dinge, insbesondere die gleichzeitige Anwesenheit und Ein- und Ausschaltung von Telefonen. Ich bin dafür bekannt, kein Handy bei mir zu haben, weil ich mich nicht gerne öffentlich mit kriminellen Organisationen verbinde, womit ich natürlich Telefongesellschaften meine. Aber es gibt eine Jahreszeit, in der ich mein kleines sieben Jahre altes

Nokia- Telefon verwende, das in diesem Metadaten-Repository großartig aussieht. Denn jedes Mal, wenn dieses Telefon benutzt wird, ist es ständig von Tausenden berühmter Hacker umgeben.

Für die Geheimpolizei sind Smartphones jedoch das beste Geschenk, das sie jemals erhalten konnten. Es ist wie Weihnachten, Chanukka und Blowjob Day, verschmolzen zu einem großen Spionage-Orgasmus. Ihr perfektestes Szenario ist sehr einfach: Sie steuern einen einfachen Austausch von Fotos, der millionenfach am Tag stattfindet, und erhalten alle erforderlichen Daten daraus.

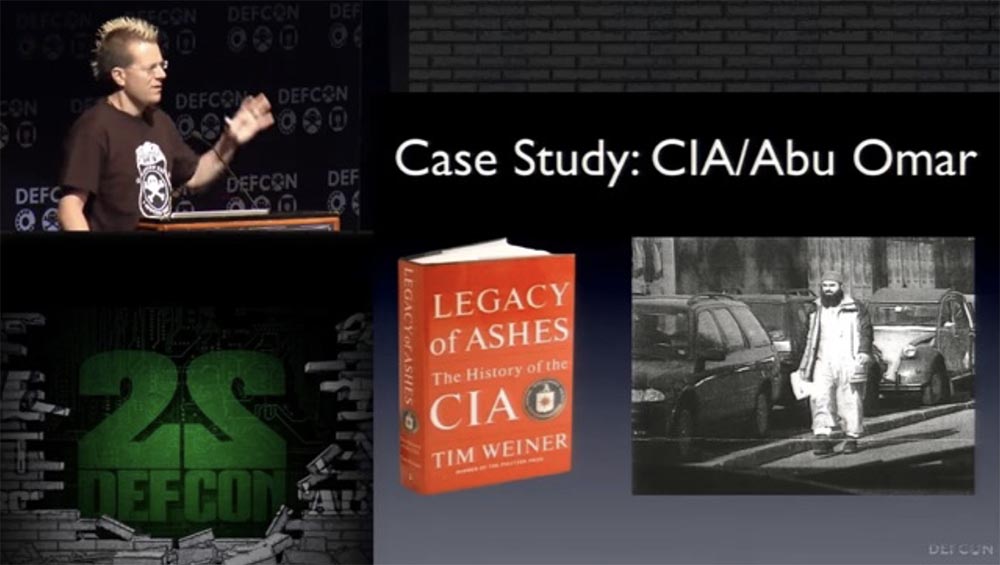

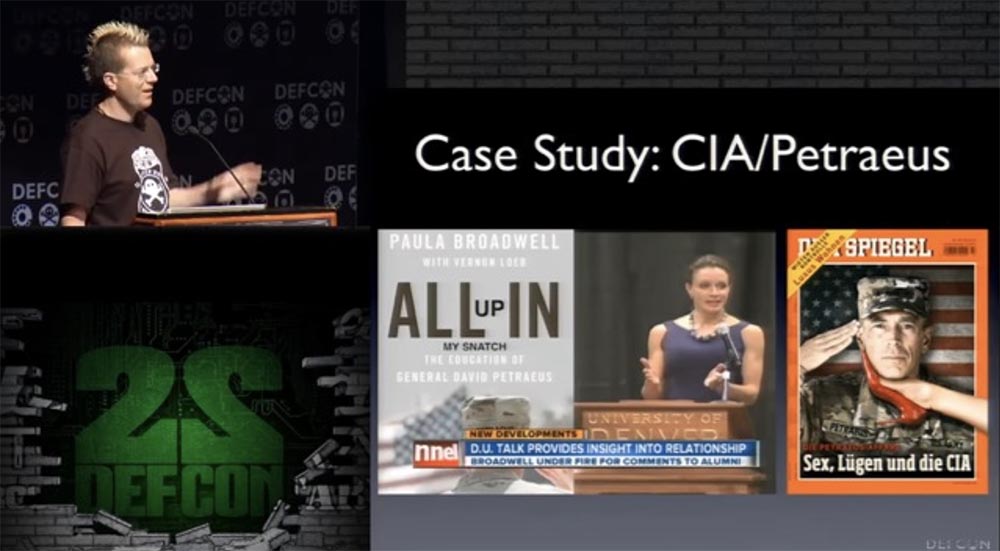

Gehen wir jetzt zur CIA. Februar 2003, Entführung des ägyptischen Priesters Abu Omar in Mailand durch die amerikanischen Geheimdienste. . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

, :

, , , - , . , . . . . , , . , , .

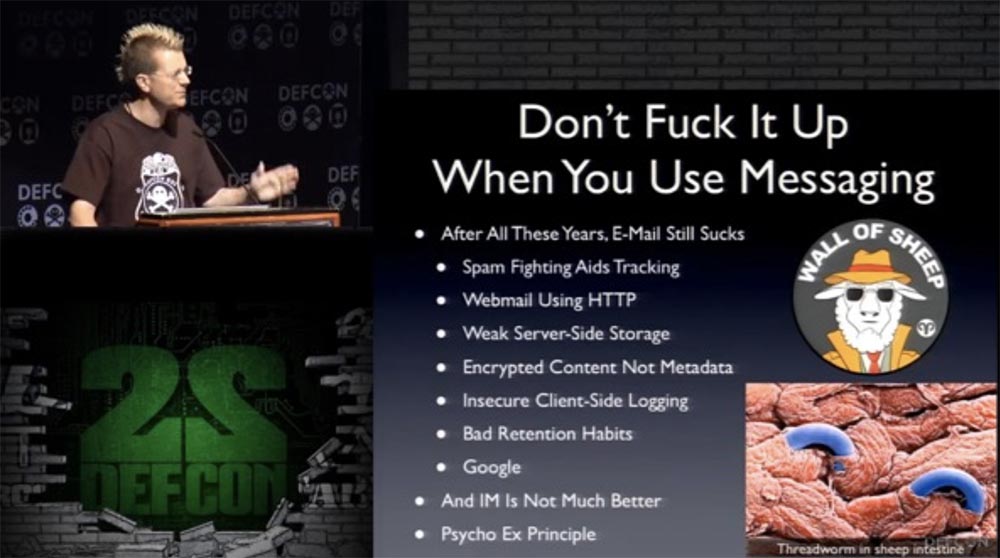

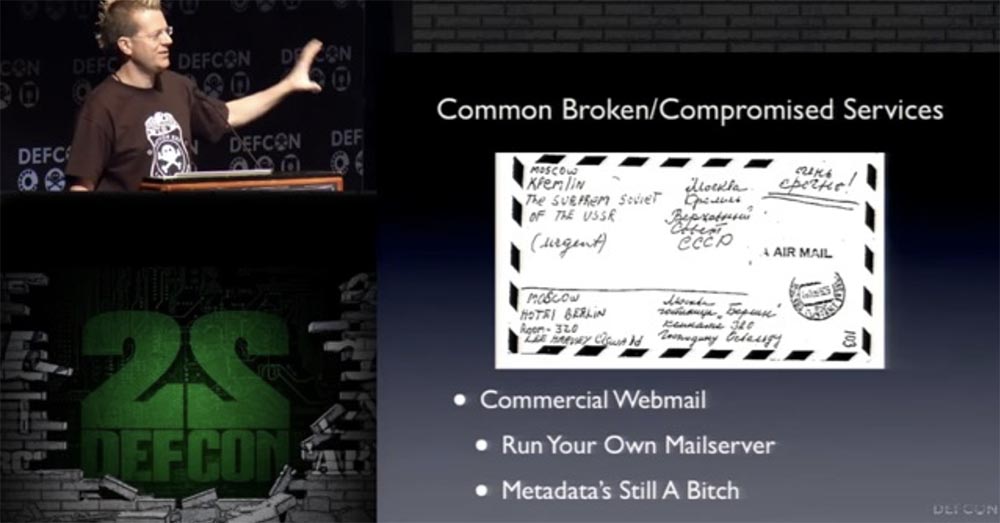

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

. : , .

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

Skype , . , . 2013 . , , Skype . , , Skype. ,

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

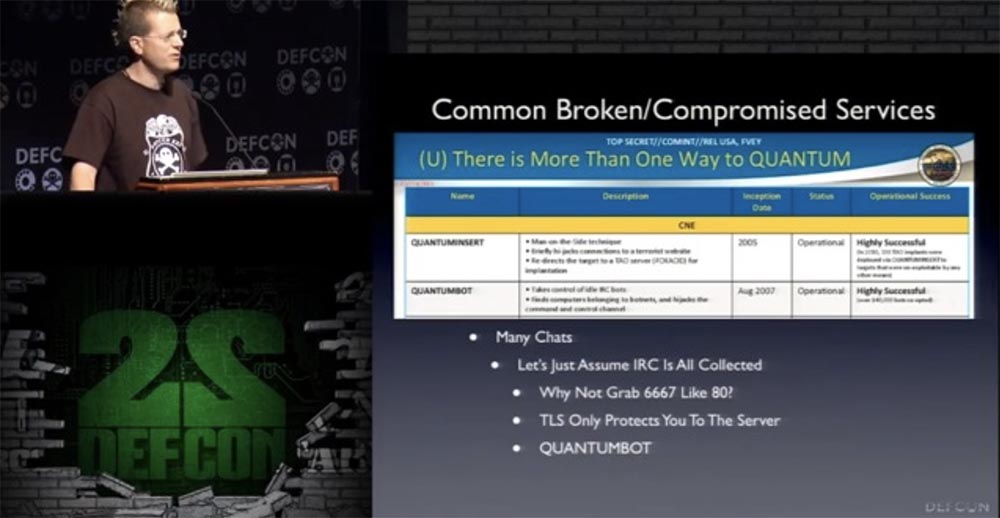

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole, aber nicht Ihre persönliche elektronische Korrespondenz auf Smartphones speichern.Wir brauchen mehr Steganographie, wir brauchen einen originellen Ansatz zur Verschlüsselung, wie mein Freund, der Pornografie mit dem Bild von Kätzchen mischte, so dass es wie verschlüsselte geheime Dokumente aussah. Ich blättere schnell durch die verbleibenden Folien und sage Ihnen noch eine letzte Sache:- Verwenden Sie nicht die üblichen Regeln, um Ihre IDs zu erstellen.

- lernen, den Alltag vom "Besonderen" zu trennen;

- Verwenden Sie keine kompromittierten Aliase.

- Vertrauen ist dein zweiter Feind, folge nicht dem Beispiel von Jeremy Hammond und Sabu;

- einen Notfallplan haben;

- leugne nicht das Offensichtliche;

- erforsche die Fähigkeiten des Feindes;

- Lassen Sie sich im Voraus beraten und unterstützen Sie die Person, die es Ihnen gegeben hat.

Ich wünsche Ihnen viel Glück und Kraft, niemals dem Willen eines anderen zu gehorchen!Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Januar kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie,

wie Sie eine Infrastruktur aufbauen Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?