Artikel veröffentlicht am 23. Dezember 2017Einführung

Die beste Option bei der Herstellung von Elektronik ist, wenn alle Komponenten vom Hersteller stammen. Was ist jedoch, wenn Sie einen gebrauchten Mikrocontroller haben, der nicht lange hält? Wenn der Transistor in der Eingangsspannungsschutzschaltung die Parameter aus der Spezifikation nicht erfüllt? Dann wird Ihr Produkt ernsthafte Probleme haben. Der Mikrocontroller kann ausfallen und die Schaltung wird die Last nicht bewältigen.

In der Tat ist es nicht Ihre Schuld oder Designfehler. Der Grund liegt in gefälschten Chips. Sie können sagen: "Der Mikrocontroller-Chip ist korrekt markiert und sieht aus wie das Original - es ist genau das Original." Und ich werde antworten: Bist du sicher, dass der richtige Kristall drin ist ?!

Sie können fabelhaft Geld mit Fälschungen verdienen. Einer

gefälschten Marktstudie zufolge verdienen einige Unternehmen 2 Millionen US-Dollar pro Monat, wenn sie nur eine Art gefälschter Komponenten verkaufen.

Das Problem

Wenn das Lager des Händlers keine bestimmte Komponente enthält, müssen sich Hersteller und Entwickler manchmal mit Maklern und Drittanbietern befassen. Dies geschieht, wenn der Artikel dringend oder zu einem niedrigeren Preis benötigt wird. Wie dem auch sei, sie können Opfer des Kaufs gefälschter Chips werden, die auf viele Arten verteilt werden. Fehler beginnen sich mit kleinen Fehlern zu manifestieren und enden mit einem vollständigen Fehler.

Die Verwendung von Fälschungen ist ein großes Risiko. Und oft bleiben sie unbemerkt, bis alle Komponenten zu einer Leiterplatte zusammengebaut sind. Nachträgliche Änderungen sind teuer und nehmen viel Zeit in Anspruch.

Ist das ein ernstes Problem?

Dies ist eine wachsende Bedrohung auf dem Weltmarkt. Im November 2011 hielt der US-Senatsausschuss für Streitkräfte Anhörungen im Zusammenhang mit einer Zunahme der Anzahl gefälschter Komponenten in der US-Militärlieferkette ab. Der Ausschuss

leitete eine Prüfung der Verteidigungsunternehmen ein .

Darüber hinaus können durch den Einsatz gefälschter Mikroelektronik schwere Unfälle auftreten. Hier einige Beispiele für einige der im

Bericht der

SIA Semiconductor Industry Association genannten Vorfälle:

- Der Vermittler lieferte gefälschte Mikrocontroller für Bremssysteme europäischer Hochgeschwindigkeitszüge.

- Der Vermittler lieferte gefälschte Halbleiterkomponenten zur Verwendung in Atom-U-Booten.

Also ja. Dies ist eine ernsthafte globale Bedrohung.

Das Problem liegt in Zahlen

In vielen Berichten und Studien wird das Ausmaß gefälschter Waren bewertet. In einem Bericht der Internationalen Handelskammer aus dem Jahr 2008 wurde die jährliche Marktgröße in den G20-Ländern auf 775 Milliarden

US- Dollar geschätzt,

bis zu 1,7 Billionen US-Dollar im Jahr 2015 .

Abb. 1. Anzahl der gemeldeten Vorfälle mit gefälschten Komponenten, die von IHS gemeldet wurden, QuelleEine andere

Abb. 1. Anzahl der gemeldeten Vorfälle mit gefälschten Komponenten, die von IHS gemeldet wurden, QuelleEine andere vom US-Handelsministerium von 2005 bis 2008 durchgeführte

Studie ergab, dass 50% der Komponentenhersteller und 55% der Händler auf gefälschte Komponenten stießen.

Experten schätzen außerdem, dass bei allen Pentagon-Käufen von Ersatz- und Ersatzkomponenten bis zu 15% gefälschte Produkte sind.

Fälschungsmethoden

Hacker, Diebe des geistigen Eigentums und Hersteller gefälschter Produkte passen sich immer schnell an und finden neue Methoden. In diesem Artikel werden die gängigsten Methoden zur Herstellung von Fälschungen erwähnt.

Experten teilen Methoden normalerweise in Kategorien ein:

- Falsch gekennzeichnete neue Komponenten und alte Komponenten, die als neu verkauft werden. [1]

- Funktionale und nicht funktionale Fälschung. [2]

Ich möchte die zweite Klassifikation genauer analysieren.

Als Ausgangspunkt nehmen wir die Klassifizierung aus

dieser Arbeit und verbessern sie.

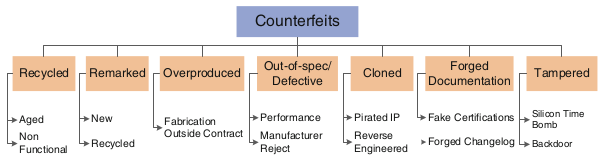

Abb. 2. Taxonomie von Fälschungen, Quelle

Abb. 2. Taxonomie von Fälschungen, QuelleBemerkung und Recycling

Dies ist die häufigste Art zu fälschen. Über 80% der gefälschten Komponenten wurden

recycelt und neu gekennzeichnet . Während der Verarbeitung werden Komponenten von recycelten Leiterplatten entfernt, ihre Gehäuse neu gestrichen und / oder neu gekennzeichnet und anschließend als neue Teile verkauft.

In einigen Fällen wird der Kristall aus dem Gehäuse entfernt, dann in ein neues Gehäuse montiert und für das gewünschte Gerät neu markiert. Hier ist es am gefährlichsten, wenn die Komponente nicht funktionsfähig ist oder bei vorheriger Verwendung beschädigt wurde.

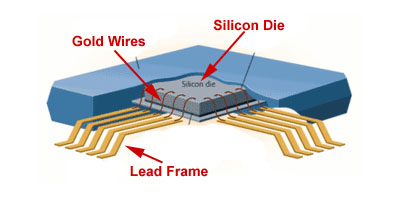

Das Entfernen des Kristalls umfasst das Entkapseln des Kunststoffgehäuses durch Säure, das Entfernen von Drahtverbindungen (die den Kristall mit den externen Stiften verbinden) mit einer Pinzette, das Erhitzen des Gehäuses und das Schleifen der Rückseite. Dann werden die Kristalle zur Montage in neuen Fällen nach China geschickt.

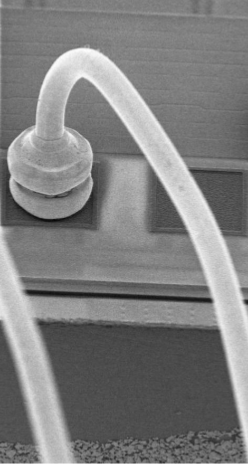

Abb. 3. Entfernen des Kristalls aus dem Körper, Quelle

Abb. 3. Entfernen des Kristalls aus dem Körper, QuelleNeue Kabelverbindungen sind ein klarer Beweis für die Wiederverwendung von Kristallen, wenn eine neue Vorrichtung durch eine alte ersetzt wird.

Abb. 4. Neue Kabelverbindung am alten Kontakt, Quelle

Abb. 4. Neue Kabelverbindung am alten Kontakt, QuelleBemerkenswerte Ziele können sein:

- Datumsaktualisierung: Aktuelle Daten werden auf alte Teile gesetzt.

- Upgrade: Ändern Sie die Kennzeichnung in die obere Klasse (militärische oder industrielle Komponenten).

- Unterbrechung fehlerhafter Komponenten: Einige Teile sind vom Hersteller bereits als fehlerhaft gekennzeichnet. Sie haben interne Tests nicht bestanden und wurden verworfen, konnten aber aus dem Müll entfernt oder herausgeschmuggelt werden.

Recycling- und Bemerkungsbeispiele

Abb. 5. AMD-Prozessor mit Intel-Chip, Quelle

Abb. 5. AMD-Prozessor mit Intel-Chip, Quelle Abb. 6. Dynasolve-Test an zwei Xilinx-Chips, Quelle

Abb. 6. Dynasolve-Test an zwei Xilinx-Chips, Quelle Abb. 7. Beispiele für Mikroschaltungen nach Verarbeitung und erneuter Kennzeichnung, Quelle

Abb. 7. Beispiele für Mikroschaltungen nach Verarbeitung und erneuter Kennzeichnung, QuelleKlonen und Intervention

Geklonte Komponenten werden von nicht autorisierten Herstellern ohne die gesetzlichen Rechte zur Herstellung des Chips hergestellt. Das ursprüngliche Design wird mithilfe von Reverse Engineering geklont.

Gefälschte Komponenten können „Hardware-Trojaner“ enthalten und wertvolle Informationen an den Hersteller weiterleiten. In der Tat ist Reverse Engineering und die Einführung von Hardware-Trojanern ein separates breites Thema für einen anderen Artikel.

Andere Fälschungen

- Das Fehlen eines Kristalls im Inneren. Der Hersteller bringt einfach die notwendigen Markierungen auf leeren Kisten an. Es ist leicht durch Röntgen zu erkennen.

- Einige Designer bestellen die Herstellung von Mikroschaltungen entsprechend ihrem Design. Manchmal produziert ein unzuverlässiger Auftragnehmer eine zusätzliche Charge Originalchips, ohne den Kunden zu benachrichtigen. Dies ist gefährlich, da der Kristall und das Gehäuse genau wie die Originalkreisläufe aussehen, während gefälschte Mikroschaltungen die vom Kunden geforderten Tests möglicherweise nicht bestehen, bevor sie auf den Markt gebracht werden.

- Gefälschte Dokumente. Es gibt keine physische Fälschung in Chips, aber ein Angreifer fügt einige Details in Dokumenten hinzu / ändert sie. Dies können gefälschte oder elektrische Spezifikationen sein.

Methoden zur Erkennung von Fälschungen

Wenn Sie Ihr Zuhause oder Büro schützen möchten, müssen Sie zunächst Ihren Denkstil ändern: Denken Sie nicht als Wache, sondern als Dieb. Der erste Schritt zur Verteidigung gegen gefälschte Chips besteht darin, die Methoden des Feindes zu lernen.

Der zweite Schritt besteht darin, nach Beweisen zu suchen.

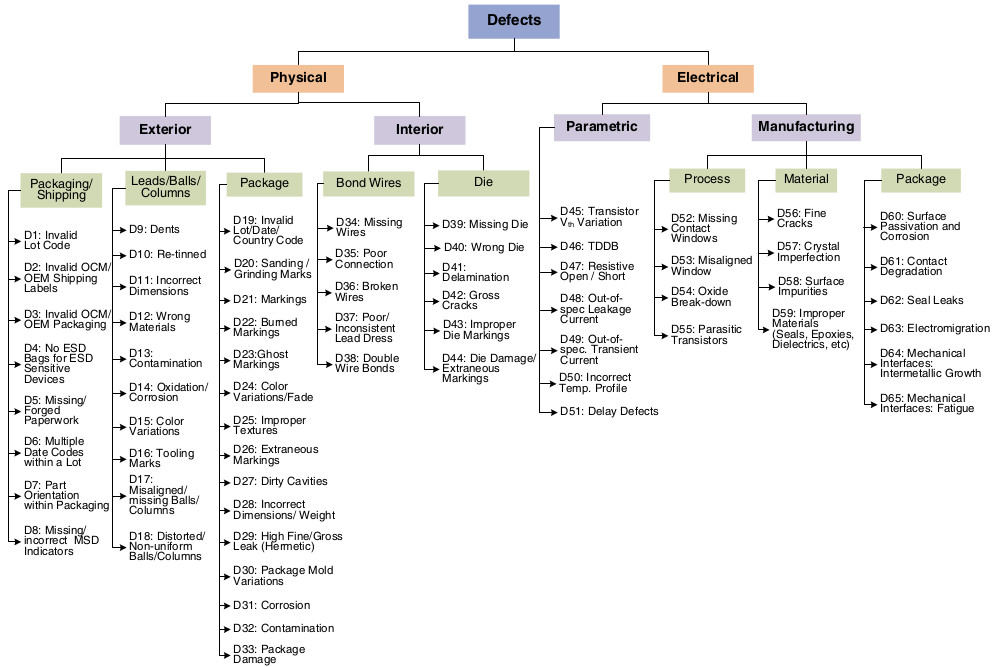

Mängel scheinen unzählig. Die vorgeschlagene Taxonomie der Mängel zeigt das allgemeine Bild.

Abb. 8. Taxonomie von Defekten gefälschter Komponenten, Quelle

Abb. 8. Taxonomie von Defekten gefälschter Komponenten, QuelleEinige Fehler sind leichter zu erkennen als andere. Einige von ihnen lassen sich übrigens am einfachsten mit bloßem Auge erkennen.

Beispielsatz 1 (externe Inspektion)

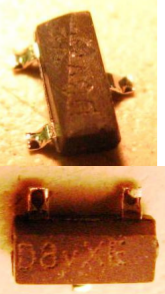

Abb. 9. Zwei gefälschte Tundra-Brücken von PCI zu Motorola-Prozessor,

QuelleDiese beiden integrierten Schaltkreise werden neu gestrichen und neu markiert, aber das eingekreiste Fragment ist deutlich verschoben.

Abb. 10. Chips neu lackiert, Quelle

Abb. 10. Chips neu lackiert, QuelleAuf dem Bild waren deutliche Spuren von Neulackierungen zu erkennen.

Abb. 11. Löcher von Brandflecken, Quelle

Abb. 11. Löcher von Brandflecken, QuelleDie Markierung des Gehäuses erfolgt durch den Laser. Überschüssiger Laser kann durch das Gehäuse brennen.

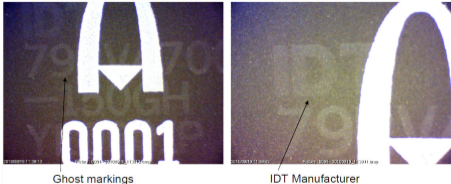

Abb. 12. Spuren alter Kennzeichnung, Quelle

Abb. 12. Spuren alter Kennzeichnung, QuelleBeispielsatz 2 (interne Inspektion)

Abb. 13. Bild CADBlog

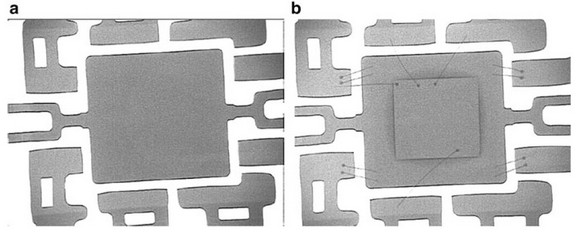

Abb. 13. Bild CADBlogEine gefälschte integrierte Schaltung hat möglicherweise nicht die beabsichtigten Verbindungen. Sie können beim Umpacken des Kristalls verschwinden. Ein Röntgenbild wird verwendet, um diesen Defekt zu erkennen.

Abb. 14. Fehlende Verbindungen, Quelle

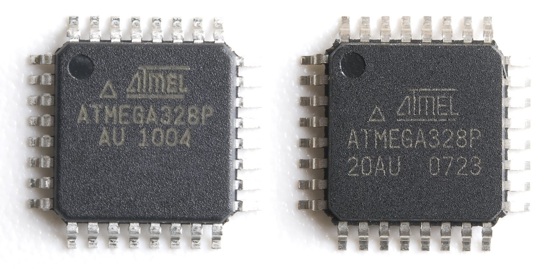

Abb. 14. Fehlende Verbindungen, QuelleEine weitere Option für interne Defekte ist die Verwendung eines völlig falschen Kristalls. Zum Beispiel entdeckte die amerikanische Firma Sparkfun die Lieferung von gefälschten Atmega328-Mikrocontrollern.

Die Studie ergab, dass sie die Atmega328-Markierung und das Gehäuse haben, aber der Kristall im Inneren stimmt nicht einmal genau mit dem ursprünglichen Mikrocontroller überein!

Abb. 15. Links ist das Original Atmega328, rechts ist eine Fälschung. Sparkfun Bild

Abb. 15. Links ist das Original Atmega328, rechts ist eine Fälschung. Sparkfun BildBeispielsatz 3 (Steuerung elektrischer Parameter)

Abb. 16. Elektrischer Parametertest eines Hochleistungs-Operationsverstärkers (gefälscht und echt), Quelle

Abb. 16. Elektrischer Parametertest eines Hochleistungs-Operationsverstärkers (gefälscht und echt), QuelleDer gefälschte Operationsverstärker bestand den Test mit 10-facher Geschwindigkeit, und nur ein umfassender Wechselstromtest ergab eine Fälschung.

Fälschungsmethoden

Das Sprichwort sagt, dass es besser ist, einen Cent für Prävention auszugeben als einen Rubel für Behandlung.

Das Identifizieren gefälschter Komponenten ist aufgrund der Kosten, der Testzeit, des Fehlens von Parametern für die Bewertung (manchmal) und der schnellen Änderung der technischen gefälschten Methoden eine schwierige Aufgabe.

Es gibt viele Mechanismen, von denen jeder auf einige gefälschte Methoden und Arten von Komponenten abzielt, wie in der folgenden Tabelle beschrieben:

Abb. 17. Fälschungsmethoden, Quelle

Abb. 17. Fälschungsmethoden, QuelleSchauen wir uns einige dieser Methoden genauer an.

Cdir-Sensor

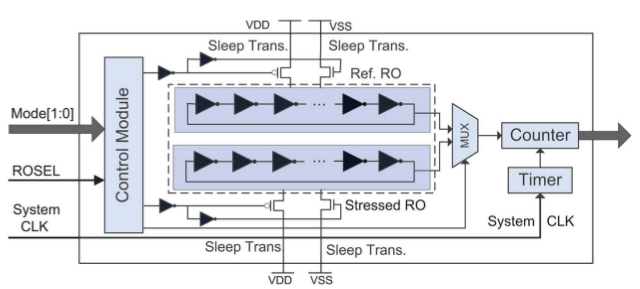

Wie der Name des CDIR-Sensors (Combating Die and IC Recycling) impliziert, handelt es sich hierbei um eine Methode zur Behandlung der Wiederverwendung integrierter Schaltkreise.

Als CDIR-Sensor können Sie verschiedene Strukturen auf dem Chip verwenden. Der Einfachheit halber erwähnen wir jedoch nur eine davon: einen Sensor, der auf einem Ringgenerator (RO) basiert. Andere Strukturen finden Sie

hier .

Dieser Sensor erfasst jedes Einschalten des Chips und erleichtert das Überprüfen von Daten. Es besteht aus zwei Ringgeneratoren: einer RO-Probe und einer RO unter Last. Das Prinzip basiert auf der Tatsache, dass der Effekt des Alterns des MOSFET die Frequenz von RO ändert. Der Unterschied in der Frequenz der RO-Probe und der RO unter Last kann die ungefähre Verwendungszeit des Chips berechnen.

Abb. 18. RO-Sensorschaltung, Quelle

Abb. 18. RO-Sensorschaltung, QuelleSafe Split Test (SST)

Wie im Kapitel über gefälschte Produktionsmethoden erwähnt, geben einige Entwickler die Produktion an einen Drittanbieter weiter. Manchmal kann er ohne Wissen des Inhabers des geistigen Eigentums eine zusätzliche Anzahl von Chips des ursprünglichen Designs herstellen oder das Design sogar verkaufen. Um dies zu verhindern, kann der Produktionsprozess durch kryptografische Methoden geschützt werden, dh indem einzelne Hardwarekomponenten der Mikroschaltung gesperrt werden, wobei ihr geistiges Eigentum während oder nach dem Test entsperrt wird. Die Interaktionen des Inhabers des geistigen Eigentums mit dem Hersteller und dem Fließband

nach der SST-Methode sind in der folgenden Abbildung dargestellt:

Abb. 19. Interaktionen des Inhabers des geistigen Eigentums, des Herstellers und des Fließbandes, Quelle

Abb. 19. Interaktionen des Inhabers des geistigen Eigentums, des Herstellers und des Fließbandes, QuelleZunächst erhält der Eigentümer des geistigen Eigentums eine Zufallszahl (TRN) von der Fabrik. Mit einem geheimen Schlüssel wird ein Testschlüssel (TKEY) generiert und für jeden Kristall an die Fabrik gesendet. Dort wird von TKEY unter Verwendung des öffentlichen Schlüssels eine modifizierte TRN erstellt, die zum Testen verwendet wird. Der Eigentümer erhält die Testergebnisse und kann entweder die Charge ablehnen oder TKEY zur Herstellung von Mikroschaltungen an die Montagelinie übergeben, wenn die Testergebnisse positiv sind.

Die Montagewerkstatt erhält TRN vom Eigentümer des geistigen Eigentums und führt nach der Montage des Chips im Gehäuse erneut Tests durch. Dann sendet eine Antwort an den Eigentümer des geistigen Eigentums. Er schaltet gute Chips mit dem letzten Schlüssel (FKEY) frei - und schickt sie auf den Markt.

DNA-Markierung

Dieser Mechanismus ist Teil der umfassenderen Package ID-Technologie. Es werden die folgenden Beispiele behandelt:

- ein Design, das keinen Raum für das Hinzufügen zusätzlicher Komponenten lässt,

- aktive Komponenten ohne die Berechtigung zum Ändern der Maske (Vorlage in der Produktion),

- Veraltete Komponenten, die nicht mehr hergestellt werden.

Bei der DNA-Markierung werden Moleküle mit einer eindeutigen DNA-Sequenz zur Markierung in die Tinte gemischt. Tintenproben werden an das Labor geschickt, um die Chips zu authentifizieren. Die Technologie erfordert die Pflege einer Datenbank mit gültigen Sequenzen.

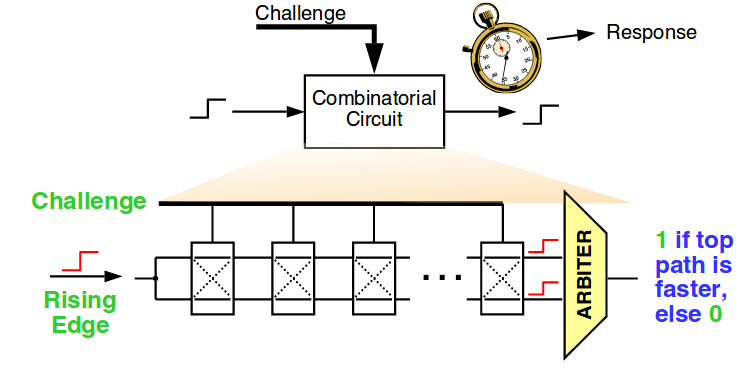

Physikalisch nicht klonbare Funktion (PUF)

Physikalische Zufallsfunktion oder physikalisch nicht klonbare Funktion (PUF) - eine Funktion mit einem zufälligen Ergebnis, das sich auf die physikalischen Eigenschaften des Geräts bezieht. Es ist zufällig und unvorhersehbar, aber unter den gleichen Bedingungen wiederholbar. Da während des Herstellungsprozesses unkontrollierte und unvorhersehbare Änderungen vorgenommen werden, sind keine zwei Mikroschaltungen identisch, aber Silizium-PUF mit einer eindeutigen Kennung kann in die Mikroschaltung eingebettet werden.

Abb. 20, aus der Quelle angepasst

Abb. 20, aus der Quelle angepasstPUF misst die Reaktion für bestimmte Eingaben. Viele Methoden werden verwendet, um das Frage-Antwort-Paar zu erhalten. Eine davon ist die PUF-Verzögerung, wie in Abb. 20. Zufällige Änderungen der Verzögerungen an den Kontakten und Gates des Kristalls ergeben zufällige Ergebnisse. Ein Arbiter ist normalerweise ein Verschluss, der 1 oder 0 erzeugt, je nachdem, welcher Eingang zuerst kam. PUFs können eine große Anzahl von Frage-Antwort-Paaren unterstützen, wobei die Antwort für jede integrierte Schaltung eindeutig ist. Für Authentifizierungsvorgänge ist eine vertrauenswürdige Datenbank mit Frage- und Antwortpaaren erforderlich.