Wenn Ihr Computer mit einem Krypto-Schließfach infiziert ist, wenn der Trojaner Ihre Passwörter gestohlen hat und die Betrüger E-Mails entführt haben, wenn die Kreditkarteninformationen durch Phishing entfernt wurden und das Geld abgezogen wurde, ist dies alles schrecklich, aber zumindest ist klar, was passiert ist und wie damit umzugehen ist. Antivirus bereinigt den Dreck, stellt Daten aus dem Backup wieder her (falls dies natürlich der Fall ist) und stellt die Karte erneut aus. Es ist viel schlimmer, wenn Sie ruhig und ohne Aufmerksamkeit für lange Zeit beobachtet werden.

In der Regel ist eine solche Bedrohung für öffentliche Personen und große Unternehmen relevant - im Allgemeinen in den Fällen, in denen Sie wirklich wertvolle Informationen besitzen. Oder nicht nur: Es scheint, dass Cyberkriminelle auf mittlerer Ebene auch versuchen, Cyberspionage zu spielen. Forscher des chinesischen 360 Netlab-Teams konnten mindestens 7.500 gehackte Mikrotik-Router identifizieren und Datenverkehr an Cybercriminal-Server weiterleiten (

Nachrichten ). Da dies nicht die einzigen Nachrichten über Angriffe auf Router im Allgemeinen und Mikrotik im Besonderen sind, werden wir heute versuchen, herauszufinden, was passiert ist und was dagegen zu tun ist.

Spezialisten von 360 Netlab führten eine ganze

Studie durch . Mikrotik-Router können durch den offenen TCP-Port 8291 zuverlässig identifiziert werden - ein Dienstprogramm zur Steuerung des Routers von einem entfernten WinBox-Computer ist daran gebunden. Anhand der Art und Weise, wie das Gerät auf für diese Software spezifische Befehle reagiert, können Sie genau erkennen, dass es sich um einen Router handelt und nicht nur um ein Gerät, bei dem aus irgendeinem Grund derselbe Port geöffnet ist. Insgesamt wurden 1,2 Millionen Mikrotik-Router mit offenem Port gefunden, und das ist eine Menge, wenn man bedenkt, dass der Port für den Zugriff von außen sicher geschlossen werden kann.

Von den 1,2 Millionen Routern weisen 370.000 oder etwas mehr als 30 Prozent die Sicherheitsanfälligkeit CVE-2018-14847 auf. Diese Sicherheitsanfälligkeit wurde im April dieses Jahres geschlossen. Hier können Sie die Geschichte lesen, wie ein unabhängiger Forscher versucht hat, festzustellen, was gepatcht wurde. Kurz gesagt, die Sicherheitsanfälligkeit ermöglicht es ohne besondere Berechtigung, Dateien vom Router aus der Ferne zu lesen, einschließlich schlecht geschützter Zugriffskennwörter (die seitdem besser geschützt sind). Die Beschreibung des Proof of Concept auf GitHub

besagt, dass Router mit RouterOS-Firmware-Versionen 6.29–6.42 anfällig sind, dh das Problem besteht seit drei Jahren.

Die Karte der Verteilung anfälliger Geräte auf dem Planeten sieht folgendermaßen aus. Russland liegt nach Brasilien mit 40.000 nicht reduzierten Routern auf dem zweiten Platz. Wie nutzen Angreifer die Sicherheitsanfälligkeit aus? Sie können den Benutzerverkehr mit der vom Router selbst generierten Fehlermeldung auf die Seite umleiten und den CoinHive Currency Miner auf dieser Seite implementieren. Diese Methode der Monetarisierung ist bereits bekannt (siehe Digest

Nummer 29 ). Im August wurde berichtet, dass der Angriff hauptsächlich Brasilien betraf und zweihunderttausend Router davon betroffen waren. Es stimmt, Forscher aus China stellen klar, dass sich der Plan als mittelmäßig herausstellte. Tatsache ist, dass der Miner, damit er ordnungsgemäß funktioniert, Zugriff auf ein externes Netzwerk haben muss, das durch die Einstellungen blockiert wird, die den Benutzern die Fehlerseite anzeigen.

In jedem Fall wird ein solcher Angriff schnell erkannt, da das Internet unter den Benutzern ausfällt (es handelt sich um Router, die für große Organisationen und kleine Anbieter entwickelt wurden). Sie können den Proxyserver auf dem Router eleganter verwenden: Übertragen Sie beispielsweise die Aufgabe, das Netzwerk weiter zu scannen und andere Router auf das infizierte Gerät anzugreifen. Insgesamt fanden die Forscher 239.000 Router, auf denen der Socks4-Proxy aktiviert war, und dies geschah laut chinesischen Experten eindeutig mit böswilliger Absicht „

ohne Respekt “. Natürlich ist diese Option nicht die einzige, aber wofür die Armee von Routern mit einem Proxyserver verwendet wird, auf den nur über ein bestimmtes (anscheinend von Cyberkriminellen kontrolliertes) Subnetz zugegriffen werden kann, ist nicht genau bekannt.

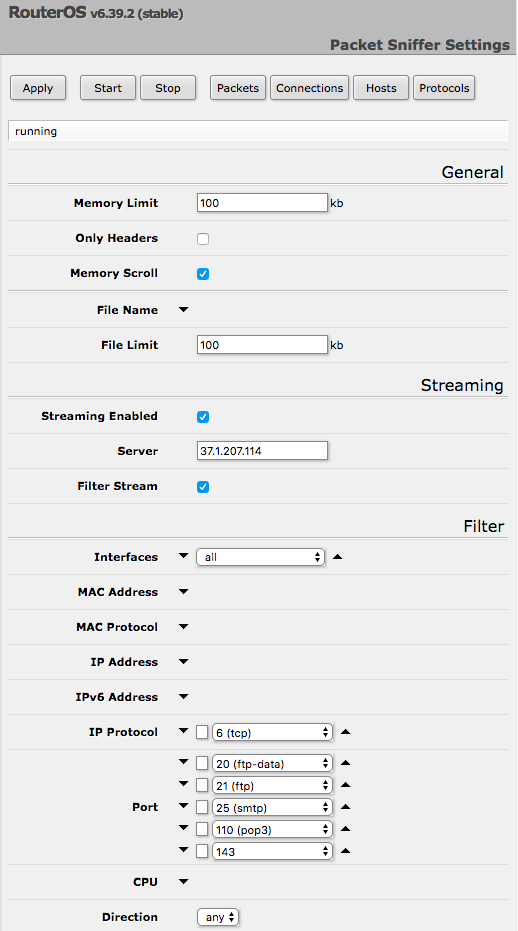

Das interessanteste Forschungsergebnis ist dies jedoch. Mit Mikrotik RouterOS können Sie vom Router verarbeitete Netzwerkpakete an eine bestimmte Adresse umleiten. Die Einstellungen für diese Verkehrsausgabe sehen möglicherweise wie im obigen Screenshot aus. Forscher von 360 Netlab haben also 7,5 Tausend Router identifiziert, die nicht wissen, wem sie den gesamten durch sie fließenden Datenverkehr geben. Okay, fast alle: Die Kommunikation an den Ports 20, 21, 25, 110 und 143 wird normalerweise überwacht. Dies sind die FTP-Protokolle sowie das Mail-SMTP und POP3 / IMAP. In einigen Fällen wurden auch die dem SNMP-Protokoll zugeordneten Ports 161 und 162 überwacht, aber warum es verwendet wird, ist nicht klar. Die Liste der Ports ist relevant für die Einstellungen, die am häufigsten auf infizierten Routern gefunden werden. Einige Ports wurden auch auf andere Ports überwacht, beispielsweise 80 (d. H. Den gesamten unverschlüsselten Webverkehr) und 8080.

Und in der Liste der Router, die Datenverkehr stehlen, steht Russland mit 1.628 infizierten Routern an erster Stelle, Iran und Brasilien an zweiter und dritter Stelle. Warum der Verkehr umgeleitet wird, was als nächstes damit passiert - kann man nur erraten. Ich nehme an, dass der Zweck des Abfangens sowohl die Suche nach neuen Opfern ist, die in das Botnetz einer Person aufgenommen werden sollen, als auch so etwas wie wissenschaftliche Forschung. Viele Menschen sind jetzt besorgt darüber, wie viel Datendienstanbieter im Internet über uns sammeln, um unsere Produkte „besser“ zu bewerben. Die Tatsache, dass Kriminalität Informationen über uns sammelt, damit es besser ist, uns später anzugreifen, ist gefährlicher.

Was zu tun ist? Es ist klar, was jetzt zu tun ist:

Aktualisieren Sie den Router . Die Sicherheitslücken werden bald sechs Monate betragen, es ist schon Zeit. Dann wäre es schön, die Konfiguration zu analysieren, um den Zugang von außen zu schließen - dies ist in allen Fällen bei weitem nicht erforderlich. Was ist im Allgemeinen zu tun und wer ist schuld? Der Autor des Proof-of-Concept für diese Sicherheitsanfälligkeit

fasst seine Ministudie mit Worten wie „Mikrotik nicht in Unternehmen verwenden“ zusammen. Aber das ist so eine Sackgasse: "Ah, Horror, wir haben eine schreckliche Verwundbarkeit gefunden, kaufen sie nie wieder." Wie bei anderen Routern ist die Situation besser. Im Mai

wurde Berichten zufolge ein leistungsstarkes Botnetz durch einen VPNFilter-Angriff von 500.000 Geräten zusammengestellt, auf denen Mikrotik-Geräte sowie LinkSys, Netgear und TP-Link gefunden wurden.

In Russland werden Mikrotik-Router häufig in kleinen und mittleren Unternehmen eingesetzt, wo sie entweder vom eingehenden IT-Spezialisten oder von einigen Mitarbeitern des Eigentümers konfiguriert werden und dann normalerweise vergessen werden: das eine oder andere funktioniert - okay. Alte Firmware ist ein indirekter Indikator für den stabilen Betrieb des Geräts. Es stellt sich jedoch heraus, dass Ihr Router, unabhängig davon, was er ist, aktualisiert und mit den sichersten Einstellungen konfiguriert werden muss. Externe Verwaltungsschnittstellen werden getrennt, wenn sie nicht benötigt werden. Höchstwahrscheinlich unter Einbeziehung eines externen Spezialisten. Sicherheit ist niemals kostenlos.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln. Übrigens ist dies der 300. Beitrag im Lab-Blog über Habré seit sieben Jahren. Womit wir beide Ihnen und uns gratulieren.