Sie schreiben ziemlich oft über Tor auf Habré, aber die Nachricht, dass Tor Browser trotzdem zu Firefox Quantum und der neuen Photon-Benutzeroberfläche gewechselt ist, blieb irgendwie fern. Und es ist wirklich

passiert , was der Entwicklung eines anonymen Webbrowsers neue Impulse geben kann.

Wie Sie wissen, basiert Tor Browser auf Firefox, dem Codeteil des Browsers. Bei der Tor-Version handelt es sich jedoch um zwei Versionen hinter der neuesten Version von Firefox. Aufgrund dieser Verzögerung hat Tor erst jetzt ein Update auf Basis von Firefox Quantum erhalten - schließlich wurde Firefox 57 letztes Jahr am Ende aktualisiert.

Tor verfügt jetzt über eine neue Engine zum Rendern von Seiten sowie einige weitere Updates, einschließlich der WebExtensions-API. Für die Arbeit mit Add-Ons werden Chrome, Opera, Vivaldi, Brave und andere Chromium-ähnliche Browser verwendet. Ein wichtiger Teil des Updates war die Photon-Benutzeroberfläche, die die Arbeit mit dem Programm vereinfacht.

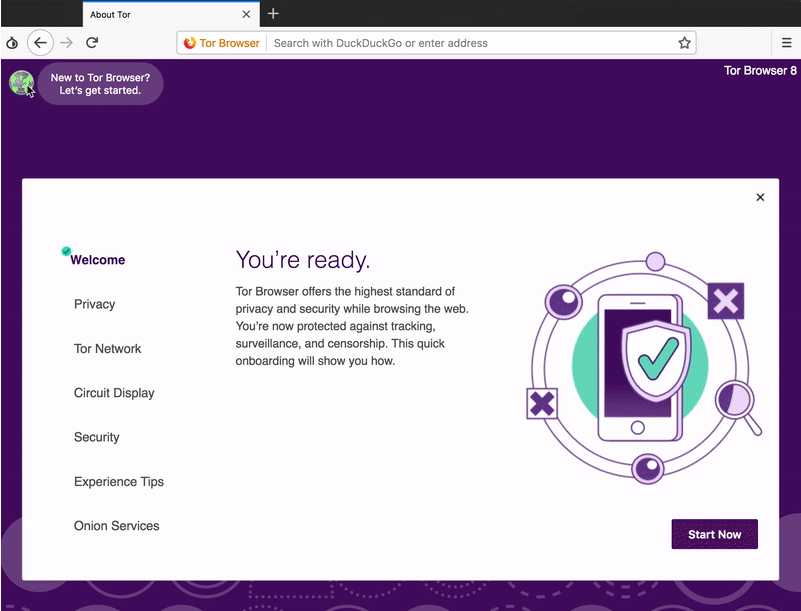

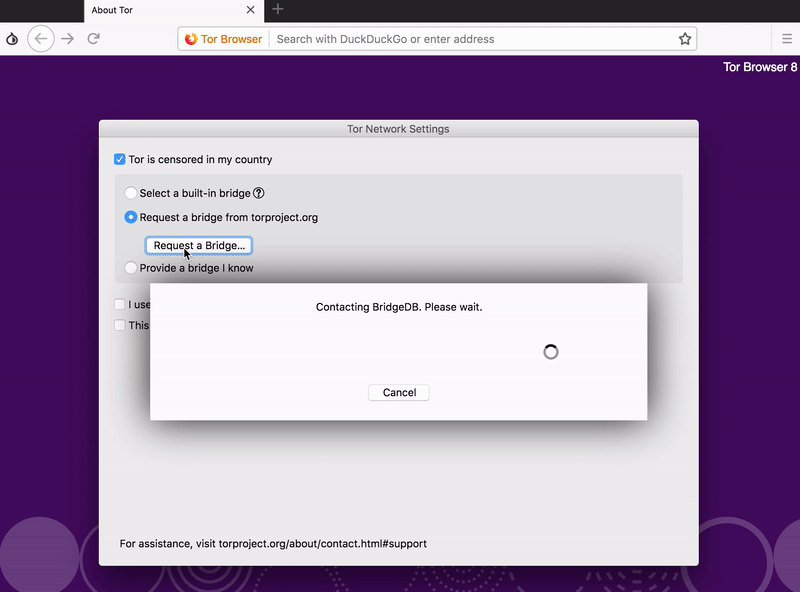

Unter anderem haben die Entwickler des anonymen Browsers einzelne Updates hinzugefügt - zum Beispiel wurde der Startbildschirm radikal neu gestaltet - Browserbenutzer sehen ihn nach der Installation von Tor. Laut den Entwicklern von Tor konnten sie den Anforderungsbrückenmechanismus überarbeiten, mit dem Sie das Captcha in Tor Launcher entwirren können. Sie müssen nicht auf die Website des Projekts gehen und müssen keine E-Mails senden.

Dank des alternativen Transports

ist es möglich, einen verschlüsselten Kommunikationskanal in Umgebungen

zu organisieren, die jeglichen Verkehr außer HTTP blockieren. Um sicherzustellen, dass Benutzerbewegungen nicht verfolgt werden können, sind die APIs WebGL, WebGL2, WebAudio, Social, SpeechSynthesis, Touch, AudioContext, HTMLMediaElement, Mediastream, Canvas, SharedWorker, Berechtigungen, MediaDevices.enumerateDevices und screen.orientation vollständig deaktiviert oder ebenfalls deaktiviert Tools zum Senden von Telemetrie, Pocket, Reader View, HTTP Alternative-Services, MozTCPSocket, "link rel = preconnect", modifizierte libmdns.

Darüber hinaus wurde mit dem Testen der Alpha-Version des neuen Zweigs 8.5 begonnen. Es unterscheidet sich von 8.0 beim Umstieg auf Tools und hat das

Problem mit dem Betrieb des

Moat- Dienstes bei Verwendung des sanften Transports (meek-amazon, meek-azure) gelöst.

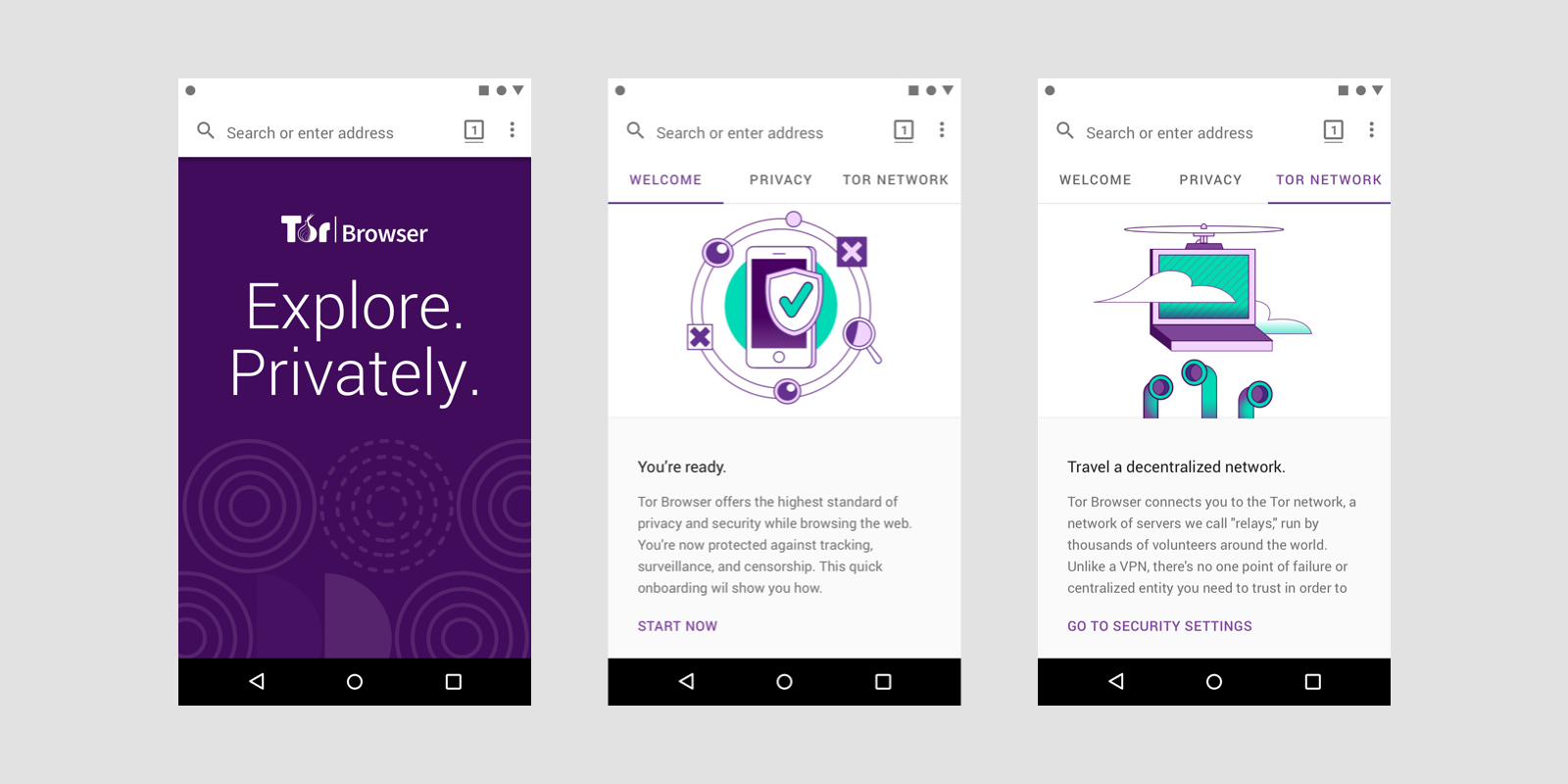

Die Entwickler kümmerten sich auch um die Benutzer des anonymen Browsers auf Mobilgeräten - eine aktualisierte und überarbeitete mobile Version des Browsers namens Tor Browser für Android wird vorgestellt. Die Anwendung ist im

Google Play Store- Verzeichnis verfügbar, obwohl es sich jetzt nur um eine Alpha-Version handelt.

Tor Browser für mobile Geräte

Tor Browser für mobile Geräte kann den vom Guardian Project-Team entwickelten Orfox-Browser durchaus ersetzen. Laut den Entwicklern der mobilen Version der sicheren Version des Browsers benötigen sie beim Testen des Programms die Hilfe der Community.

Zum Arbeiten benötigen Sie die Android 4.1-Plattform oder eine neuere Version. Um die Testversion verwenden zu können, müssen Sie außerdem Orbot installieren. Dies ist ein Proxy für die Ausführung mobiler Anwendungen über Tor. Das Browserteam verspricht, dass die endgültige Version nicht mehr an Orbot gebunden ist. Es stimmt, in naher Zukunft sollten Sie nicht damit rechnen - es wird nicht früher als Anfang 2019 erscheinen.

Unter den neuen mobilen Browsern ist Folgendes hervorzuheben:

- Möglichkeit, Code zu blockieren, um Bewegungen zu verfolgen. Jede der Websites ist von Cross-Requests isoliert, und Cookies werden sofort nach Ende der Sitzung gelöscht.

- Schutz vor Verkehrsstörungen und Überwachung der Benutzeraktivität. Die Interaktion mit der Infrastruktur erfolgt innerhalb des Tor-Netzwerks. Wenn der Datenverkehr zwischen dem Benutzer und dem Anbieter abgefangen wird, kann ein Beobachter eines Drittanbieters nur sehen, dass der Benutzer diesen Browser verwendet, kann jedoch nicht feststellen, welche Websites der Benutzer öffnet.

- Es wurde ein Schutz gegen die Identifizierung bestimmter besucherspezifischer Verfolgungsfunktionen mithilfe verdeckter Identifizierungsmethoden implementiert. Alle Benutzer sind in den Augen eines externen Beobachters "einander gleich".

- Es wird eine mehrstufige Verschlüsselung verwendet. Zusätzlich zu HTTPS wird der Benutzerverkehr mindestens dreimal verschlüsselt.

- Eine für russische Benutzer relevante Innovation ist die Möglichkeit des Zugriffs auf blockierte Ressourcenanbieter.