Diesen Mai fand die Konferenz Positive Hack Days 8 statt, bei der wir erneut an der Rolle des SOC im bereits traditionellen The Standoff teilnahmen.

In diesem Jahr berücksichtigten die Organisatoren vergangene Fehler und die Konfrontation begann pünktlich. Angreifer - gut gemacht! Sie griffen 30 Stunden lang fast ununterbrochen an, so dass unsere Nachtschicht nicht einmal ein Nickerchen machen konnte.

Was zu was

Wir haben in unserem letztjährigen

Artikel über das Ereignis gesprochen, es aber kurz aktualisiert.

Der Kampf findet zwischen den Verteidigern und den Angreifern statt. Verteidiger können sich alleine verteidigen oder die Dienste von Experten-Überwachungszentren (SOC) in Anspruch nehmen und die Verteidigung „vor beiden“ halten. Verteidigern wird auch Verteidigung und Verteidigung gegen böswillige Hacker zugewiesen.

In diesem Jahr bauten die Organisatoren 7 Objekte, die geschützt werden mussten:

- Büros

- Telekommunikationsbetreiber

- KWK

- Ölgesellschaft

- Eisenbahngesellschaft

- Die Bank

- IoT-Geräte

Und 3 SOC-Teams nahmen teil:

- Prospektive Überwachung

- Angara Technologies Group

- Rostelecom

Hacker könnten alleine Spaß haben. Tatsächlich bestand die einzige Regel darin, die Infrastruktur, auf der sich die Konfrontation „drehte“, nicht direkt anzugreifen. Darüber hinaus „spielten“ die Organisatoren regelmäßig mit den Angreifern und stellten löchrige Dienste bereit. Und am Ende haben sie die Betrugsbekämpfungssysteme in der Stadt komplett ausgeschaltet.

Für Hacker wurden eine spezielle Kryptowährung und Miner entwickelt, die sie in kompromittierten Objekten implementieren können. "Der Bergmann dreht sich, Bitcoin ist durcheinander" - laut der treffenden Bemerkung eines Mitglieds des kasachischen Tsark-Teams.

In diesem Jahr waren wir erneut als SOC für eines der Bürosegmente tätig. Die Verteidiger dieses Segments waren die Jungs von Servionika, die uns bereits vom letztjährigen Event bekannt waren.

Was sie verteidigten

Zur Verteidigung verwendeten wir:

- ViPNet IDS für DMZ.

- ViPNet IDS für das lokale Netzwerk.

- ViPNet HIDS (Host-IDS) zur Überwachung wichtiger Office-Server.

- ViPNet Threat Intelligence Analytics System (TIAS) zur Protokollanalyse, -überwachung und -analyse.

Und natürlich verwenden wir in unseren Sensoren unsere eigenen Regeln, die auch Signaturen für die neuesten Angriffe enthalten, die die ganze Welt erschrecken!

Was wurde aufgezeichnet

Während der Konfrontation haben SoC-Analysten eine prospektive Überwachung von etwa 2 Millionen Ereignissen durchgeführt und 30 Vorfälle im Bereich der Informationssicherheit identifiziert.

Die Ausrichtung der Kräfte auf der Schlachtkarte war wie folgt:

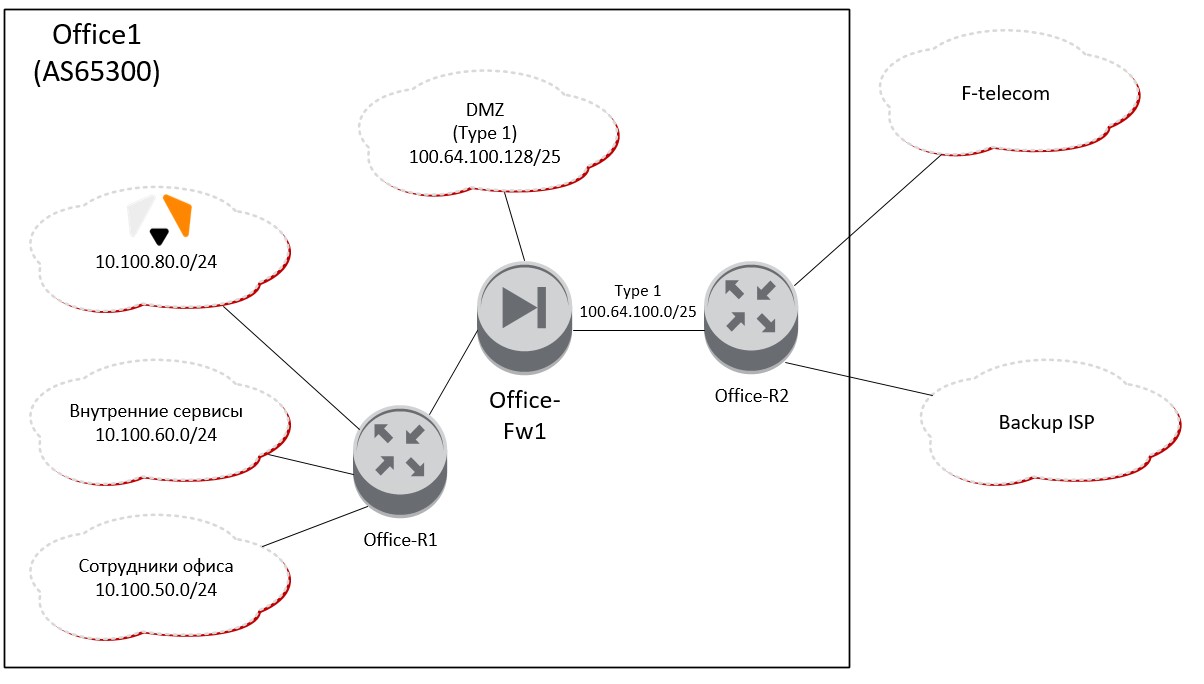

- Office-R2 ist der Grenzrouter der Office 1-Einrichtung, über den eine Verbindung zu zwei Internetanbietern, F-Telecom und Backup ISP, hergestellt wurde.

- Office-FW1 - eine Firewall für die Zugriffskontrolle zwischen Segmenten des lokalen Netzwerks und externen Ressourcen (DMZ).

- Office-R1 - wird für das Routing innerhalb des Office-Segments verwendet.

Unsere Kollegen, das Servionika-Team, waren für die Unterstützung der Infrastruktureinrichtungen von Office 1 verantwortlich. Unsere Aufgabe war es zu informieren, wenn etwas mit den Jungs schief gelaufen ist.

Nach dem Start des Spiels fand der Großteil der Ereignisse in der DMZ-Zone statt. Angreifer versuchten, die Grenze zu durchbrechen, indem sie Web-Schwachstellen ausnutzten. Alles begann nach der Tradition mit einem Scan. Die Angreifer starteten die DirBuster- und Acunetix-Scanner und gingen zu den Adressen in der DMZ.

Ein Angreifer mit der IP-Adresse 100.110.255.127 versuchte hartnäckig, eine Verbindung zur MySQL-Datenbank des Online-Shops auf dem geschützten Knoten 100.64.100.167 herzustellen. Alle Brute-Force-Versuche wurden vom Server erfolgreich blockiert.

Nach einer Weile begannen sie traditionell, Passwörter für SSH und RDP auszuwählen.

Beim Scannen durch einen Angreifer mit der Adresse 100.110.255.17 in SMB wurde ein Angriff auf den Host 100.64.100.183 festgestellt. Der Server hatte nicht das MS17-010-Update

docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . Was die Verteidiger rechtzeitig informiert wurden.

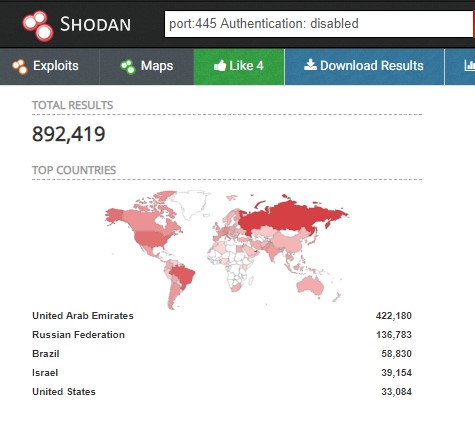

Es ist bemerkenswert, dass der Test auf die Möglichkeit, die Sicherheitsanfälligkeit in EternalBlue auszunutzen, sehr oft durchgeführt wurde. Diese Ereignisse waren eines der häufigsten während der Konfrontation. Das ist aber nicht überraschend. Trotz der Tatsache, dass seit dem Moment der Masseninfektion ein Jahr vergangen ist, gibt es immer noch eine große Anzahl von Maschinen, die für diesen Angriff anfällig sind.

Außerdem haben Angreifer massiv versucht, die Sicherheitsanfälligkeit CVE-2014-6271 (Remotecodeausführung in Bash) auszunutzen.

Am ersten Tag gegen 16:00 Uhr wurde die SambaCry-Sicherheitsanfälligkeit auf dem Knoten 100.64.100.167 erfolgreich ausgenutzt. Die Verteidiger verloren bis zum nächsten Tag den Zugang zu dieser Seite. Der Angreifer mit der Adresse 100.110.255.176 führte nach der Operation eine Perimetererkundung mit NMAP durch und nahm eine Datei mit den Scandaten heraus.

In der Nacht des gefährdeten Knotens wurden Verbindungen am 443. Port des Knotens 100.100.100.202 hergestellt. Nach dem Zurücksetzen aller Sitzungen wurde die Aktivität beendet. Vermutlich wurde der Miner vom gehackten 100.64.100.167 auf den Knoten 100.100.100.202 hochgeladen.

Das Hauptuntersuchungsinstrument ist ein Blatt Papier und ein Stift

Das Hauptuntersuchungsinstrument ist ein Blatt Papier und ein StiftNachts gingen Angreifer aktiv gegen das Zabbix-Überwachungssystem vor. Es wurde versucht, die Sicherheitsanfälligkeit ewig blau auszunutzen. Sie wählten ein Kennwort für ssh aus und versuchten, die Shell über /zabbix/zabbix.php zu füllen.

Am Morgen des zweiten Tages wurde eine verdächtige Aktivität vom geschützten Knoten 100.100.100.202 aufgezeichnet. Über ein externes Netzwerk 100.64.100.242 wurde eine Verbindung zu IP hergestellt und verdächtige Zertifikate gesendet. Eine Untersuchung ergab, dass das SSH-Passwort auf diesem Knoten zurückgesetzt und der Miner hochgeladen wurde. Außerdem wurde die Datenbankdatei bd.frm gestohlen. Im Allgemeinen "brannte" der Angreifer auf einem selbstsignierten Zertifikat. Wir haben sofort auf diese Maschine reagiert, uns die Sitzungen angesehen und es gibt immer noch einen Hacker. Warm.

Fast parallel dazu wurde das Hacken eines anderen Knotens 100.64.100.242 (Wordpress) entdeckt. Es hatte einige ziemlich interessante Referenzen. Wir haben ein Passwort für das "Shaggy" -Login ausgewählt. Und er stellte sich heraus ... natürlich "Scooby".

Nach einem Kompromiss von dieser Stelle aus wurde eine Aufklärung des Perimeters durchgeführt. Gescannt die 20., 25., 80. Ports. Der Hacker wurde rausgeschmissen, das Auto wurde genommen.

Bis vor kurzem versuchten Hacker, Angriffe wie SQL-Injektionen, brutales FTP, RDP, SSH durchzuführen. Im Allgemeinen handelten sie nach dem klassischen Schema.

Zusammenfassung

"Konfrontation" gelungen! Natürlich konnten wir diesmal nicht "trocken aus dem Wasser kommen". Den Angreifern gelang es, die Verteidigung des Büros teilweise zu durchbrechen. Diese Veranstaltung brachte jedoch unschätzbare Erfahrungen mit sich. Die erhaltenen Informationen werden dazu beitragen, moderne Angriffsmethoden besser zu verstehen und Maßnahmen zu ergreifen, um ihnen in der Praxis entgegenzuwirken.