Managementpraxis für Informationssicherheit: Pentest

Erhöhen der Benutzerrechte auf Windows-DomänenadministratorebeneEinführung

Ein gutes Informationssicherheits-Managementsystem (ISMS) erfordert eine regelmäßige Bewertung seiner Wirksamkeit. Für solche Bewertungen gibt es verschiedene Methoden, von denen eine die sogenannte ist. "Penetrationstest" oder Pentest - eine autorisierte Simulation eines Hackerangriffs auf ein Informationssystem, um Schwachstellen in seinem Schutz zu identifizieren, bevor sie von einem echten Angreifer entdeckt werden. In diesem Fall können alle im wirklichen Leben verfügbaren Hacker-Tools, Exploits, Methoden usw. verwendet werden.

In diesem Artikel wird eine dieser Anti-Hacking-Methoden beschrieben, mit denen die Berechtigungen eines normalen Microsoft Windows-Domänenbenutzers auf die Ebene eines Domänenadministrators erhöht werden sollen. Der Artikel basierte auf einem Bericht über die Ergebnisse eines Tests, der in die Praxis umgesetzt wurde. Aus Gründen der Vertraulichkeit werden alle Informationen, die die Identifizierung des Veranstaltungsortes ermöglichen (Domain- und Hostnamen, Konten usw.), gelöscht oder geändert. Der Artikel zeigt die grundlegenden Techniken. Zum besseren Verständnis habe ich die theoretischen Grundlagen und Schwachstellen angegeben, die für bestimmte Versionen von Betriebssystemen verwendet werden, sowie allgemeine Empfehlungen zum Schutz. Obwohl die meisten dieser Windows-Versionen zum Zeitpunkt der Veröffentlichung als veraltet gelten, kann dieser Artikel für unerfahrene Systemadministratoren hilfreich sein, um die Methoden zum Schutz von Anmeldeinformationen in einer Windows-Umgebung besser zu verstehen.

Beschreibung des Testobjekts

Das Testobjekt ist ziemlich Standard - das Informationssystem eines kleinen Unternehmens (weniger als 200 Mitarbeiter), das sich auf Softwareentwicklung spezialisiert hat. Das interne Netzwerk des Unternehmens ist ebenfalls typisch: DFÜ-Gigabit-Ethernet, Microsoft Windows-Domäne (wir nennen es CORP.LOCAL). Interne Hosts werden basierend auf ihrer funktionalen Zugehörigkeit in IP-Subnetze unterteilt (z. B. eine Gruppe von Entwicklern, Qualitätsingenieuren, Personalabteilung, Buchhaltung, Marketing, Top-Management, Einrichtungen usw.). Die gesamte Segmentierung erfolgt über den L3-Switch . Es gibt auch einen Park interner Server, der einem separaten IP-Subnetz zugeordnet ist und Folgendes enthält: zwei Windows Server 2008-Domänencontroller mit integriertem DNS, einen internen Mailserver mit Exchange, einen Dateiserver, einen Terminalserver und einige andere Hilfsserver mit Windows und Linux. Unabhängig davon ist ein Testlabor mit einer Flotte von Computern zu erwähnen, auf denen verschiedene Versionen von Microsoft Windows (sowohl Desktop als auch Server) ausgeführt werden und die zum Testen der entwickelten Software entwickelt wurden. Der Zugriff auf die Hosts des Testlabors steht allen Mitarbeitern zur Verfügung. Die Hauptversion des Desktop-Betriebssystems ist Windows 7. Auf Desktop-Computern und Servern wird schlecht konfigurierte Antivirensoftware verschiedener Hersteller installiert (von Symantec, Kaspersky und Trend Micro, warum eine schlecht konfigurierte später besprochen wird).

Eindringlingsmodell

Eindringling - Ein interner Mitarbeiter, der über ein nicht privilegiertes Benutzerkonto in der Domäne, einen Desktop-Computer und physischen Zugriff auf Testcomputer verfügt (möglicherweise über einen Unternehmens-Laptop), jedoch keine lokalen Administratorrechte für einen dieser Computer besitzt. Außerdem kann das Eindringlingskonto die Einstellungen der Antivirensoftware nicht ändern. Der Angreifer beabsichtigt, einen Zugriff zu erhalten, der dem Zugriff des Administrators auf den Domänencontroller und / oder den Dateiserver entspricht.

Wie wir sehen, sind sowohl das Modell des Eindringlings als auch die Beschreibung des Unternehmens recht typisch.

Angriffsimplementierung

Schritt 0. Sammlung von Informationen über das interne Netzwerk

Wir handeln also im Namen des Täters. In diesem Schritt müssen wir Informationen sammeln über:

- interne Adressierung und Subnetz

- Hostnamen und IP-Adressen, zunächst interessieren wir uns für eine Liste von Servern

- unter Verwendung des NetBIOS-Protokolls.

Zunächst erhalten wir mit dem Dienstprogramm ipconfig die IP-Adressen der DNS-Server: 192.168.12.1 und 192.168.12.2. Weil DNS ist in Active Directory integriert, was Grund zu der Annahme gibt, dass wir die IP-Adressen von Domänencontrollern kennen. Als Nächstes versuchen wir mit dem Dienstprogramm nslookup im interaktiven Modus, eine Liste aller Hosts in der Zone corp.local abzurufen:

> ls –d corp.local> DateiTatsächlich initiiert dieser Befehl eine vollständige DNS-Zonenübertragung und speichert sie in einer Datei. Viele Administratoren vergessen, Einschränkungen für die Zonenübertragung für das interne Netzwerk festzulegen, was es einem potenziellen Angreifer erleichtert, Informationen über die Infrastruktur des Unternehmens zu sammeln. Weitere Informationen finden Sie unter [12].

Ergebnis. Erfolg. Bei einer ungeschützten Zonenübertragung erhielten wir eine vollständige Liste der internen Hostnamen, einschließlich der Server, und ihrer IP-Adressen. Mit den Dienstprogrammen nbtstat, telnet sowie einem der gängigen Schwachstellenscanner kann ein Angreifer Informationen über die Plattform, ausgeführte Dienste und Betriebssystemversionen auf den für ihn interessanten Hosts sammeln.

Schritt 1. Beziehen Sie lokale Administratorrechte

Theorie Um das lokale Administratorkennwort zu erhalten, wird ein Angriff auf den in der Systemregistrierung gespeicherten Hashwert dieses Kennworts angewendet. Trotz der Tatsache, dass die Hash-Funktion mathematisch irreversibel ist, ist die Kennwortberechnung durch direkte Aufzählung ihrer Werte zusammen mit einem Wörterbuchangriff möglich. Windows hat in der Vergangenheit zwei Algorithmen zur Berechnung einer Kennwort-Hash-Funktion verwendet: den älteren LM-Algorithmus und den neueren NT-Algorithmus (manchmal auch als NTLM bezeichnet). Die LM-Hash-Funktion ist aufgrund ihrer geringen Rechenkomplexität anfällig, sodass ihre Werte auch auf einem schwachen Computer aufgelistet werden können. Das Vorhandensein von LM- und NT-Kennwort-Hashes in der Systemregistrierung stellt sicher, dass der Angreifer diese in akzeptabler Zeit knacken kann. Der LM-Hashwert bei den Standardeinstellungen wird in der Registrierung von Windows XP / 2003 gespeichert, was diese Systeme für den Hacker besonders attraktiv macht. Die NT-Hash-Funktion ist rechnerisch komplexer, die Aufzählung ihrer Werte wird jedoch erheblich vereinfacht, da für sie vorberechnete Wertetabellen (sogenannte Rainbow-Tabellen) verfügbar sind - sie reduzieren die Berechnung des Hash-Werts auf die Suche nach dem gewünschten Hash unter vorberechnete Werte.

Angriffsobjekt. Passwort-Hashes in der SAM-Datenbank (Registrierung). In unserem Fall sind dies alles Maschinen, auf die wir physischen Zugriff haben. Erstens ist dies unser funktionierender Desktop und zweitens Hosts für die Durchführung von Tests.

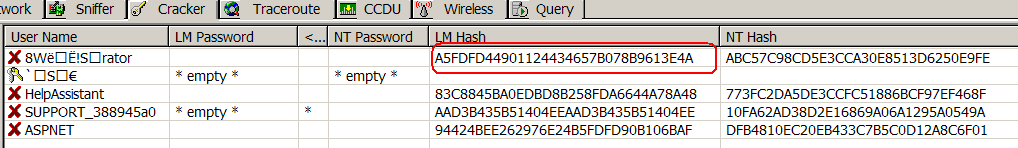

Implementierung. Bei Computern mit physischem Zugriff führen wir den folgenden Vorgang aus: Booten von einem externen Medium (mithilfe einer Windows-Vorinstallationsumgebungs-CD oder Linux Live-CD), Mounten der NTFS-Systempartition und Kopieren der Registrierungszweige HKLM \ SYSTEM und HKLM \ SAM (% WINDIR-Dateien) % \ System32 \ Config \ System bzw.% WINDIR% \ System32 \ Config \ Sam). Wir achten besonders auf Computer mit Windows XP \ Windows 2003, auf denen der LM-Hash wahrscheinlich zu finden ist. Um Passwörter aus den kopierten Registrierungsdateien zu sichern, verwenden wir die Tools [1], [2] (alle Links am Ende des Artikels). Ergebnis:

Die letzte Zeile enthält den erforderlichen NT-Hash des lokalen Administrators. Auf Hosts aus dem Testlabor (nennen wir diese Hosts LAB1 und LAB2) finden wir einen LM-Hash ungleich Null:

Also haben wir NT- und LM-Hashes. Aber wie kann man das Passwort von ihnen wiederherstellen? Dazu verwenden wir dieselben Tools [1], [2] sowie die Online-Hash-Reverse-Dienste [8] - [11]:

Hinweis: Das eigentliche Passwort bestand aus dem Namen des Unternehmens mit einem kleinen Modifikator und brach bei einem Wörterbuchangriff schnell zusammen.

Ergebnis. Erfolg. Die Passwörter wurden vom lokalen Administratorkonto und von zwei Testcomputern vom lokalen Administratorkonto empfangen (seien es "Pa $$ word1" und "Pa $$ word2"). Aber helfen sie dabei, Domain-Administratorrechte zu erhalten? Darüber weiter.

Schritt 2. Abrufen der Anmeldeinformationen des Domänenadministrators

Theorie In den meisten Fällen reicht es aus, den Wert des NT-Hash des Kennworts für den Domänenadministrator abzurufen. Dies liegt an der Tatsache, dass bei der Überprüfung eines Benutzers mithilfe des NTLM-Protokolls das authentifizierte System dem Authentifizierer nur den NT-Hash anzeigt und keine Kennwortüberprüfung erfolgt. NT-Hash kann aus dem sogenannten erhalten werden LSA-Speicher unter Bezugnahme auf die sogenannte Administrator-Anmeldesitzungen (Anmeldesitzung ist ein spezieller Datenbereich, der vom Winlogon-Prozess erstellt wird und in dem der Benutzername, die Anmeldedomäne und der NT-Kennwort-Hashwert zusammen gespeichert werden. Dies wird als LSA-Geheimnis bezeichnet.) Dieser NT-Hash wird vom NTLMSSP-Prozess für die NTLM-Authentifizierung verwendet. Die Anmeldesitzung wird ständig gespeichert, während das Konto im System angemeldet ist. Sie können einen NT-Hash auch von einer NTLM-Administratorauthentifizierungssitzung abfangen. Darüber hinaus ist das Abrufen eines Administratorkennworts aus dem DCC-Cache (Domain Cached Credentials) möglich. DCC ist ein lokaler Cache, der gefüllt wird, wenn sich ein Benutzer erfolgreich bei einer Domäne anmeldet. Der Zweck des DCC-Cache besteht darin, den Benutzer authentifizieren zu können, wenn der Domänencontroller nicht verfügbar ist.

Angriffsobjekte:- DCC-Hashes (HKLM \ Security-Registrierungszweig).

- Domänenadministrator-Anmeldesitzung (LSA-Geheimnis).

- Abfangen von NTLM-Sitzungen (aufgrund größerer praktischer Komplexität nicht berücksichtigt).

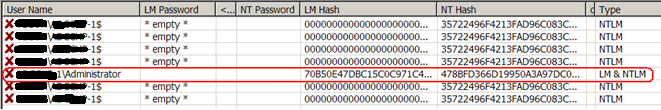

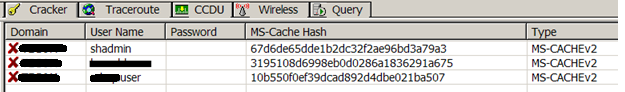

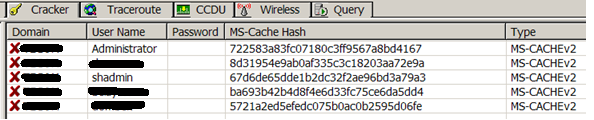

Übe. Viele Windows-Administratoren verwenden ein Domänenadministratorkonto, um verschiedene Arten von Vorgängen auf den Computern der Benutzer auszuführen. Gleichzeitig fallen seine Daten in den DCC-Cache. Versuchen Sie daher zunächst, das Kennwort aus dem DCC-Cache abzurufen. Wir gehen zu unserer Workstation, speichern den Registrierungszweig HKLM \ Security und importieren ihn in [1]. Weil Wir haben ein lokales Administratorkennwort. Wir müssen den Computer nicht mehr von externen Medien starten, um die Registrierung zu speichern:

Der Cache enthält die Kennwortdaten von drei Konten. Das letzte Konto (*** Benutzer) interessiert uns nicht, das zweite Konto verfügt nicht über die erforderlichen Berechtigungen, aber der Benutzer Shadmin sieht aus wie der Administrator, den Sie suchen. Leider weist der MS-CACHE2-Algorithmus eine große Rechenkomplexität auf und ein direkter Brute-Force-Angriff ist ineffizient. Die MS-CACHEv2-Funktion enthält ein „Rechengeheimnis“ - Salt (der Kontoname wird als „Salt“ verwendet)), wodurch sie vor Angriffen auf Rainbow-Tabellen geschützt ist. In Zukunft werden jedoch möglicherweise Hash-Wertetabellen für Standardkonten angezeigt - "Administrator", "Administrator" usw. Aus Gründen des Interesses senden wir den gefundenen „Cache-Hash“ an den Cloud-Dienst [8] - [11] (über die Ergebnisse und die Wirksamkeit solcher Dienste am Ende des Artikels). Während die Cloud nachdenkt, versuchen wir andere DCCs zu finden. Wir analysieren die in Schritt 0 erhaltene Hostliste und überprüfen anhand der in Schritt 1 erhaltenen Kennwörter, auf welche Server wir unter dem lokalen Administrator zugreifen können. Da der lokale Administrator auf dem Domänencontroller blockiert ist und der Mailserver normalerweise besser geschützt ist, müssen Sie experimentieren sekundäre Server. In unserem Fall wurde in der Liste der Server ein Server mit dem unauffälligen Namen Upd gefunden. Die Anmeldung mit dem in Schritt 1 gefundenen Passwort "Pa $$ word2" ist erfolgreich. Wir finden das auf dem Upd-Host:

- Keine Antivirensoftware installiert.

- Es wird Apache ausgeführt, der Verwaltungsserver für Unternehmens-Antivirenprogramme (dies bedeutet, dass auch ein Kennwort für das Konto vorhanden ist, mit dem Antivirensoftware remote installiert wird, und Sie können es theoretisch von dort herunterladen).

- Der Host überwacht keine fehlgeschlagenen Anmeldeversuche.

- Betriebssystemversion - Windows 2008 R2.

Nach dem Speichern der HKLM \ Security-Registrierung erhalten wir den DCC-Hash des CORP.LOCAL \ Administrator-Kontos (und mehrerer anderer):

Theoretisch können Sie versuchen, das Kennwort für den Administrator über einen Cloud-Dienst zu finden. Wie oben erwähnt, ist ein Brute-Force-Angriff auf MS-CACHEv2 jedoch nutzlos (obwohl es möglich ist, dass sich die Situation in ein paar Jahren ändern wird). Lassen Sie DCC in Ruhe und suchen Sie nach Anmeldesitzungen. Überprüfen Sie, welcher Benutzer am Upd-Host angemeldet ist:

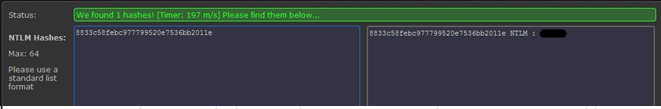

Wir sehen, dass zwei inaktive Sitzungen auf dem Upd-Computer hängen - der Administrator und der Benutzer Shadmin, die uns bereits bekannt sind, was bedeutet, dass wir NT-Hashes ihrer Passwörter erhalten können, indem wir das LSA-Geheimnis stehlen. Dies ist der Schlüssel zum Erfolg des gesamten Angriffs. Verwenden Sie den Lslsass-Exploit [3], um einen Hash zu stehlen. Um es auszuführen, benötigen Sie lokale Administratorrechte (oder besser gesagt Rechte zum Debuggen von Prozessen), die wir bereits haben. Wir erhalten die Liste der LSA-Geheimnisse (im Format "Domäne \ Konto: LM-Hash: NT-Hash :::"):

lslsass v1.0 - Copyright (C) 2010 Bjorn Brolin, Truesec (www.truesec.com) Found Lsass pid: 520 Lsass process open Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:<i>8833c58febc977799520e7536bb2011e</i>::: Found possible primary token Found possible primary token Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token UPD\Administrator::00000000000000000000000000000000:8833c58febc977799520e7536bb2011e::: Found possible primary token Found real token CORP.LOCAL\UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \UPD$::00000000000000000000000000000000:68987a0fb5529dbf99d5eac3bfce773b::: Found possible primary token Found real token CORP.LOCAL \Administrator::00000000000000000000000000000000: <b> c690e441dc78bc5da8b389e78daa6392 </b>::: Found possible primary token Found real token CORP.LOCAL \shadmin::00000000000000000000000000000000: <b> 5794cba8b464364eacf366063ff70e78 </b> :::

Die fett hervorgehobenen Zeilen enthalten die erforderlichen Kennwort-Hashes. Beachten Sie auch den kursiven Hash in der sechsten Zeile. Wir haben ihn schon irgendwo gesehen, oder?

Ergebnis. Erfolg. Wir haben den NT-Passwort-Hash des Domain-Administratorkontos in unseren Händen. Aber was nützt ein Hash, wenn es nicht möglich ist, das ursprüngliche Passwort in einer akzeptablen Zeit wiederherzustellen? Darüber im nächsten Schritt.

Schritt 3. NTLM-Authentifizierungssitzung betrügen

Theorie Windows verwendet niemals ein reines Kennwort zur Authentifizierung, das authentifizierte System zeigt immer einen Hash an. Daraus ergibt sich die Idee: Wenn Sie den Benutzernamen, die Anmeldedomäne und den NT-Hash in der Anmeldesitzung des angemeldeten Benutzers durch die entsprechenden Domänenadministratorwerte ersetzen, können Sie sich mithilfe des NTLM-Protokolls vor dem Remotesystem als Domänenadministrator authentifizieren. Dieser Angriff [7] ist nur mit Authentifizierung über das NTLM-Protokoll möglich. Trotz der weit verbreiteten Verwendung des Kerberos-Protokolls ist NTLM die einzige Möglichkeit, einen Client beim Zugriff auf eine Netzwerkfreigabe nicht über den symbolischen Namen, sondern über die IP-Adresse zu authentifizieren [13].

Angriffsobjekt. Anmeldesitzung des lokalen Administrators.

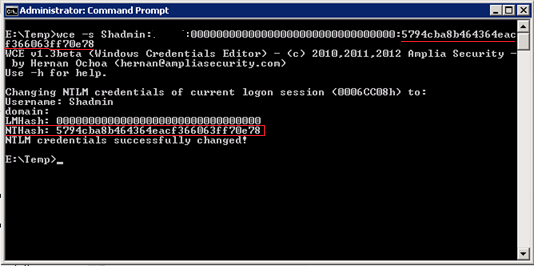

Übe. Es stehen verschiedene Exploits zur Verfügung, mit denen Sie einen Angriff auf die Windows Server 2008 x86- und x64-Plattformen implementieren können. Der Haupt-Exploit ist der Windows Credentials Editor [4]. Um den Angriff auszuführen, gehen wir mit den Anmeldeinformationen "Administrator" \ "Pa $$ word2" zum LAB2-Host. Mit [4] ersetzen wir den Kontonamen, die Anmeldedomäne und die NT-Hashdaten in der Anmeldesitzung durch die entsprechenden Shadmin-Werte, die wir im vorherigen Schritt erhalten haben:

Der Name des Domänenadministratorkontos und sein NT-Hash werden als Argument über die Befehlszeile an den Befehl wce übergeben. Ergebnis - Der Hash wurde erfolgreich geändert. Ich stelle fest, dass sich die Mitgliedschaft des Benutzers in der Gruppe und das Zugriffstoken während des Angriffs nicht ändern:

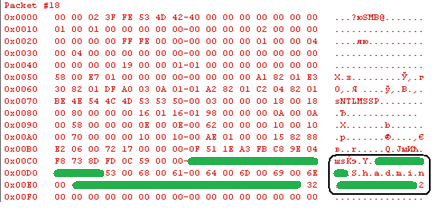

Wir sind immer noch der lokale Administrator. Der Hostname in Grün im obigen Screenshot ist mit Grün - LAB2 verschmiert. Während der NTLM-Authentifizierung wird dem Remote-System jedoch der CORP.LOCAL-Domänenname, der Shadmin-Benutzername und der Shadmin-Kennwort-Hash angezeigt. Hier ist ein Speicherauszug eines einzelnen Netzwerkpakets mit einer NTLM-Sicherheits-Blob-Sitzung:

Der Domainname (CORP.LOCAL) und der Hostname (LAB2) sind grün ausgegraut. Ein Konto wird angezeigt - Shadmin. Jetzt versuchen wir, mit dem Befehl net use unter Verwendung der IP-Adresse des Domänencontrollers eine Verbindung zur Root-Partition des Systemvolumes auf dem Domänencontroller herzustellen:

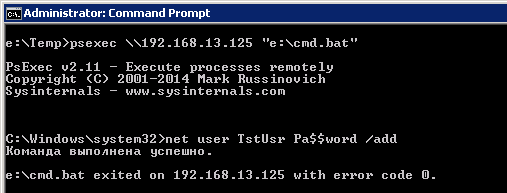

Erfolgreich. Um den Zugriff zu überprüfen, habe ich eine Textdatei im Stammverzeichnis erstellt (siehe Screenshot). Nachdem Sie auf der Festplatte des Domänencontrollers eine Batchdatei mit der erforderlichen Befehlsfolge erstellt haben, können Sie mit [5] die erforderliche Operation auf dem Domänencontroller ausführen (z. B. den Benutzer zur Gruppe der Domänenadministratoren hinzufügen). Der Vorgang wird mit den Rechten des Shadmin-Kontos ausgeführt. Erstellen Sie zur Veranschaulichung eine einfache Batchdatei auf einem Remote-Host, die einen lokalen Benutzer hinzufügt:

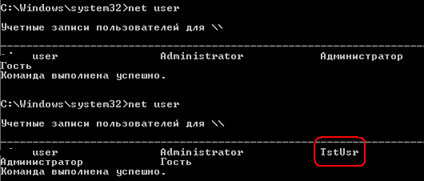

net user TstUsr Pa $$ word / addFühren Sie es remote vom LAB2-Host aus:

Es wird auf dem Remote-System 192.168.13.125 mit den Berechtigungen des Benutzers unserer aktuellen Sitzung ausgeführt - shadmin (d. H. Domänenadministrator). Wir prüfen:

Die zweite Ausgabe des Befehls net user zeigt den neuen Benutzer. Trotz der Unmöglichkeit, Anwendungen zu starten, die auf diese Weise eine interaktive Benutzerinteraktion erfordern (z. B. MMC-Snap-Ins), kann eine Vielzahl von Aktionen mithilfe von Skripten ausgeführt werden.

Ergebnis. Erfolg. Zugriff auf das Dateisystem und die Shell des Domänencontrollers erhalten.

Zusammenfassung

Kurz gesagt sah die Angriffskette folgendermaßen aus: Sammeln von Informationen zur Netzwerkstruktur -> Abrufen eines lokalen Administratorkennworts -> Verwenden dieses Kennworts zum Anmelden bei einem der sekundären Server -> Diebstahl von Domänenadministratoranmeldeinformationen "unbeaufsichtigt" -> Ändern Ihrer Anmeldesitzung und Eskalation von Privilegien.

Der Erfolg des Angriffs wurde erleichtert durch:

- Schwacher Schutz der DNS-Zone vor Übertragung auf nicht vertrauenswürdige Hosts.

- Schwache Passwortrichtlinie. Die meisten Domänencomputer verwendeten dasselbe Kennwort für das lokale Administratorkonto, das für einen Wörterbuchangriff anfällig war.

- Das Fehlen oder die schwache Konfiguration von Antivirensoftware auf kritischen Hosts.

- Schwacher Schutz vor Kennwort-Hashes - zwei inaktive Administrator-Anmeldesitzungen auf dem Upd-Host, LM-Hashes in der SAM-Datenbank.

- Schlechte Prüfungsrichtlinien.

Darauf aufbauend können allgemeine Schutzempfehlungen abgeleitet werden:

0. Verstecken Sie die interne Struktur des Netzwerks gründlich vor potenziellen Angreifern. Daher sollten Benutzer nicht in der Lage sein, den vollständigen Inhalt der DNS-Zonendatei abzurufen. Nicht vertrauenswürdige Benutzer (z. B. Auszubildende, Mitarbeiter, die den Testzeitraum noch nicht abgeschlossen haben usw.) ist es sinnvoll, mithilfe von NAT in ein separates Subnetz zu wechseln, um Adressen zu fälschen (z. B. zum Ändern von DNS-Antworten).

1. Die richtige Richtlinie zum Zuweisen von Kennwörtern zum lokalen Administrator. Das lokale Administratorkennwort muss auf Hosts mit unterschiedlichem Schutzgrad gegen unbefugten Zugriff unterschiedlich sein. Das Kompromittieren des lokalen Administratorkennworts auf einem der Domänenhosts sollte die Möglichkeit minimieren, dass ein Angreifer dieses Kennwort verwendet.

2. Die Speicherung des LM-Hashs in SAM sollte durch Sicherheitsrichtlinien verboten werden.

3. Verwenden Sie den Namen des Unternehmens oder seiner Domain nicht als Teil des Administratorkennworts.) Dies erschwert es einem Angreifer, das Wörterbuch anzugreifen. Vergessen Sie sich aber auch bei Verwendung eines komplexen Passworts nicht und überprüfen Sie den Hash regelmäßig mithilfe von Onlinediensten auf Haltbarkeit.

4. Es wird nicht empfohlen, Routinevorgänge auf Domänencomputern unter dem Domänenadministratorkonto auszuführen. Dadurch wird das Konto vor dem Abfangen von Anmeldesitzungsdaten und vor dem Abrufen des Kennwort-Hash in den DCC-Cache geschützt.

5. Machen Sie es sich zur Regel, die Anmeldesitzung des Domänenadministrators nicht unbeaufsichtigt zu lassen. Best Practice: Arbeit beendet - abmelden.

6. LSA-Spoofing-Dienstprogramme sind recht klein. Es ist sinnvoll, ihre Entwicklung zu verfolgen und ihre erfolgreiche Erkennung durch Antivirensoftware für Unternehmen zu überprüfen.

7. Ein Benutzer sollte selbst mit lokalen Administratorrechten nicht in der Lage sein, die Einstellungen eines Unternehmens-Antivirenprogramms zu ändern. Das Deaktivieren des Antiviren-Dienstes auf Domänenarbeitsstationen sollte zu einer Benachrichtigung des Domänenadministrators führen (in diesem Sinne hat Symantec Endpoint Protection während des Tests gut funktioniert).

Anhang 1. Antivirenverhalten

Die Computer des Unternehmens verwendeten drei Arten von Antivirenprogrammen: KAV, das zum Zeitpunkt des Symantec Endpoint Protection-Tests aktuell war, und ein veraltetes Produkt von Trend Micro. In den meisten Fällen wurden die während des Angriffs verwendeten Tools als Hack-Tool / Rootkit / Trojaner identifiziert. KAV löschte sie ohne Vorwarnung, und SEP (sogar ausgeschaltet) gab eine Warnung aus und verschob sie in die Quarantäne, um den Start zu verhindern. Wenn Sie jedoch über lokale Administratorrechte verfügen, können Sie KAV deaktivieren. Der SEP-Schutz wurde umgangen, indem Sie manuell einen Ausnahmepfad für die Überprüfung festlegen und erneut das lokale Administratorkonto verwenden. Das auf einigen Hosts installierte Antivirenprogramm von Trend Micro reagierte in keiner Weise auf den Start von Exploits.

Nachtrag 2. Effizienz der Nutzung von Online-Hash-Überprüfungsdiensten

Es gibt viele Online-Dienste, um die Stärke von Passwort-Hashes zu testen. Mit ihnen können Sie mit den gängigsten Hashes arbeiten - LM, NTLM, MD4, MD5, WPA, mit Hashes mit Salz usw. Um den Hash zu überprüfen, wird die direkte Aufzählung unter Verwendung der Verarbeitungsleistung moderner GPUs, Wörterbuchaufzählung, Hybridangriffe usw. verwendet. Nach dem Öffnen kann der Hash die Datenbank auffüllen und in Zukunft verwendet werden. Der Dienst kann kostenlos sein, um ein kurzes Passwort (weniger als 8 Zeichen) zu überprüfen oder eine geringe Gebühr zu erheben. Während des Tests habe ich vier solcher Dienste verwendet. Die Links finden Sie am Ende des Artikels. Ich habe mehrere in Schritt 2 gefundene Hashes gesendet und nach 15 Monaten eine Benachrichtigung vom Online-Hash-Crack-Dienst [9] über die erfolgreiche Wiederherstellung eines dieser Hashes erhalten.

Referenzen

Gebrauchte Werkzeuge[1]

Cain & Abel - ein Tool zur Wiederherstellung von Passwörtern für Microsoft-Betriebssysteme. Es ermöglicht die einfache Wiederherstellung verschiedener Arten von Kennwörtern, indem das Netzwerk durchsucht, verschlüsselte Kennwörter mithilfe von Dictionary-, Brute-Force- und Cryptanalysis-Angriffen geknackt, VoIP-Konversationen aufgezeichnet, verschlüsselte Kennwörter dekodiert, drahtlose Netzwerkschlüssel wiederhergestellt, Kennwortfelder aufgedeckt, zwischengespeicherte Kennwörter aufgedeckt und das Routing analysiert werden Protokolle.

[2] L0pht Crack.

[3] Lslsass-Exploit. Gibt sichere Passwort-Hashes für Anmeldesitzungen aus dem lsass-Prozess aus.

[4]

Windows Credentials Editor nach dem Exploit. Tool zum Ändern von Anmeldeinformationen.

[5] PsExec von PS Tools

Detaillierte Beschreibungen der Sicherheitsanfälligkeiten[6] Artikelserie „Effektiv einen Passwort-Hash unter Windows erhalten“ unter

www.securitylab.ru[7] Pass-the-Hash, eine

Beschreibung eines Angriffs auf ein Remote-System, indem es mit einem kompromittierten Hash versehen wird.

Cloud Hash Hacking Services[8] Question-defense.com (scheint zum Zeitpunkt der Veröffentlichung nicht in Ordnung zu sein ()

[9]

www.onlinehashcrack.com[10]

www.cloudcracker.com[11]

Online-Hash-KillerZusätzliche Materialien[12]

Sicherheits- und DNS-Optimierung in Windows Server[13]

Kerberos wird nicht verwendet, wenn Sie über die IP-Adresse eine Verbindung zu SMB-Freigaben herstellen