Artikelautor: Bruce Schneier ist ein US-amerikanischer Kryptograf, Autor und Spezialist für Computersicherheit. Autor mehrerer Bücher über Sicherheit, Kryptographie und Informationssicherheit. Gründer des kryptografischen Unternehmens Counterpane Internet Security, Inc., Mitglied des Board of Directors der International Association of Cryptological Research und Mitglied des Beirats des Electronic Privacy Information Center.

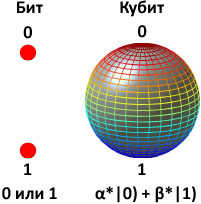

Quantum Computing ist eine neue Methode, um Berechnungen durchzuführen, mit denen die Menschheit Berechnungen durchführen kann, die mit modernen Computern einfach unmöglich sind. Die Fähigkeit, schnell zu suchen, wird einige der modernen Verschlüsselungsalgorithmen zerstören. Durch die einfache Faktorisierung großer Zahlen wird das RSA-Kryptosystem mit jeder Schlüssellänge beschädigt.

Aus diesem Grund entwickeln und analysieren Kryptographen jetzt intensiv "quantenstabile" Public-Key-Algorithmen. Derzeit ist das Quantencomputing noch nicht für eine normale Bewertung bereit: Was ist sicher und was nicht. Wenn wir jedoch davon ausgehen, dass die Außerirdischen die Technologie vollständig entwickelt haben, ist Quantencomputing für die Kryptographie nicht das Ende der Welt. Für die symmetrische Kryptographie ist die Quantenstabilität elementar, und jetzt suchen wir nach quantenresistenten Verschlüsselungsalgorithmen mit öffentlichem Schlüssel. Wenn sich die Kryptographie mit öffentlichen Schlüsseln als vorübergehende Anomalie herausstellt, die aufgrund von Lücken in unseren mathematischen Kenntnissen und Rechenfähigkeiten besteht, werden wir immer noch überleben. Und wenn eine unvorstellbare Alien-Technologie die gesamte Kryptographie zerstört, bleiben wir auf der Grundlage der Informationstheorie geheim, wenn auch mit erheblichem Verlust an Fähigkeiten.

Tatsächlich beruht die Kryptographie auf einer mathematischen Wendung, bei der einige Dinge einfacher zu tun sind als abzubrechen. Wie einfach es ist, eine Platte zu zerbrechen, als sie wieder zu kleben, ist es auch viel einfacher, zwei Primzahlen zu multiplizieren, als das Ergebnis zurück zu zerlegen. Asymmetrien dieser Art - Einwegfunktionen und Einwegfunktionen mit geheimer Eingabe - liegen jeder Kryptographie zugrunde.

Um eine Nachricht zu verschlüsseln, kombinieren wir sie mit einem Schlüssel, um einen Chiffretext zu bilden. Ohne Schlüssel ist es schwieriger, den Prozess umzukehren. Nicht nur etwas schwieriger, sondern auch astronomisch schwieriger. Moderne Verschlüsselungsalgorithmen sind so schnell, dass sie Ihre gesamte Festplatte ohne Verlangsamung verschlüsseln. Das Aufbrechen der Verschlüsselung wird bis zum thermischen Tod des Universums fortgesetzt.

Bei der symmetrischen Kryptografie zum Verschlüsseln von Nachrichten, Dateien und Datenträgern ist dieses Ungleichgewicht exponentiell und nimmt mit zunehmendem Schlüssel zu. Das Hinzufügen eines Schlüsselbits erhöht die Verschlüsselungskomplexität um weniger als ein Prozent (ungefähr), verdoppelt jedoch die Hacking-Komplexität. Somit scheint ein 256-Bit-Schlüssel nur doppelt so kompliziert zu sein wie ein 128-Bit-Schlüssel, aber (nach unseren derzeitigen mathematischen Kenntnissen) ist er 340.282.366.920.438.463.463.374.607.431.768.211.456.400 Mal schwerer zu brechen.

Die Verschlüsselung mit öffentlichen Schlüsseln (hauptsächlich für den Schlüsselaustausch verwendet) und digitale Signaturen sind komplexer. Da sie auf komplexen mathematischen Problemen wie der Faktorisierung beruhen, gibt es verschiedene Tricks, um sie umzukehren. Daher sehen Sie hier Schlüssel mit einer Länge von 2048 Bit für RSA und 384 Bit für Algorithmen, die auf elliptischen Kurven basieren. Andererseits geht das Hacken von Chiffren mit diesen Schlüsseln über die gegenwärtigen Fähigkeiten der Menschheit hinaus.

Das Verhalten von Einwegfunktionen basiert auf unseren mathematischen Kenntnissen. Wenn Sie von einem Kryptographen hören, der einen Algorithmus kaputt macht, bedeutet dies, dass er einen neuen Trick gefunden hat, der das Umkehren vereinfacht. Kryptografen finden immer neue Tricks, daher verwenden wir Schlüssel in der Regel länger als unbedingt erforderlich. Dies gilt sowohl für symmetrische Algorithmen als auch für Public-Key-Algorithmen: Wir versuchen, deren Zuverlässigkeit in Zukunft zu gewährleisten.

Quantencomputer versprechen, viel davon zu ändern. Sie eignen sich naturgemäß gut für die Berechnungen, die zur Umkehrung dieser Einwegfunktionen erforderlich sind. Für die symmetrische Kryptographie ist dies nicht so schlimm.

Der Grover-Algorithmus zeigt, dass ein Quantencomputer Angriffe so stark beschleunigt, dass sich die effektive Schlüssellänge halbiert. Das heißt, ein 256-Bit-Schlüssel ist für einen Quantencomputer genauso komplex wie ein 128-Bit-Schlüssel für einen normalen Computer: Beide sind auf absehbare Zeit sicher.

Bei der Kryptografie mit öffentlichen Schlüsseln sind die Ergebnisse schlechter.

Der Shore-Algorithmus bricht leicht alle gängigen Public-Key-Algorithmen, die sowohl auf Faktorisierung als auch auf diskreten Logarithmen basieren. Das Verdoppeln der Länge des Schlüssels erhöht die Komplexität des Brechens um das Achtfache. Dies reicht für eine nachhaltige Entwicklung nicht aus.

Es gibt viele Vorbehalte gegen die letzten beiden Absätze. Der wichtigste ist, dass es derzeit keine Quantencomputer gibt, die in der Lage sind, so etwas zu tun, und niemand weiß, wann wir einen bauen können - und ob wir können. Wir wissen auch nicht, welche praktischen Schwierigkeiten auftreten werden, wenn wir versuchen, Grover- oder Shore-Algorithmen auf etwas anderem als spielzeuggroßen Schlüsseln zu implementieren (der Fehlerkorrekturmechanismus auf einem Quantencomputer kann leicht zu einem unüberwindbaren Problem werden). Andererseits wissen wir nicht, welche anderen Methoden entdeckt werden, sobald Menschen anfangen, mit echten Quantencomputern zu arbeiten. Ich wette, dass wir technische Probleme überwinden werden und dass es viele Erfolge und neue Methoden geben wird, aber es wird einige Zeit dauern, sie zu erfinden. So wie wir Jahrzehnte gebraucht haben, um Handheld-Supercomputer zu entwickeln, haben wir Jahrzehnte gebraucht, um alle technischen Probleme zu lösen, die für die Erstellung leistungsfähiger Quantencomputer erforderlich sind.

Kurzfristig unternehmen Kryptographen erhebliche Anstrengungen, um quantenstabile Algorithmen zu entwickeln und zu analysieren. Sie werden wahrscheinlich jahrzehntelang sicher bleiben. Der Prozess wird wahrscheinlich langsam verlaufen, da eine gute Kryptoanalyse Zeit braucht. Zum Glück haben wir Zeit. Reales Quantencomputing scheint in der Praxis immer "zehn Jahre in der Zukunft" zu sein. Mit anderen Worten, niemand hat die geringste Ahnung.

Es besteht jedoch immer die Möglichkeit, dass Algorithmen Aliens mit den besten Quantentechnologien knacken. Ich mache mir weniger Sorgen um die symmetrische Kryptographie, bei der der Grover-Algorithmus im Wesentlichen die maximale Grenze des Quantencomputers darstellt. Auf der Zahlentheorie basierende Public-Key-Algorithmen scheinen jedoch fragiler zu sein. Es ist möglich, dass Quantencomputer eines Tages alle zerstören werden - auch diejenigen, die jetzt als quantenstabil gelten.

In diesem Fall bleiben wir in einer Welt ohne Kryptografie mit öffentlichen Schlüsseln. Dies wird ein großer Sicherheitsverlust sein und viele Systeme beschädigen, aber wir werden uns anpassen können. In den 1980er Jahren war Kerberos ein vollständig symmetrisches Authentifizierungs- und Verschlüsselungssystem. Und jetzt führt der GSM-Mobilfunkstandard sowohl die Authentifizierung als auch die Schlüsselverteilung - in großem Maßstab - nur mit symmetrischer Kryptographie durch. Ja, diese Systeme verfügen über zentralisierte Vertrauens- und Fehlerpunkte. Es können jedoch auch andere Systeme entwickelt werden, die sowohl die geheime Trennung als auch die geheime Freigabe verwenden, um dieses Risiko zu minimieren. (Stellen Sie sich vor, ein Paar von Kommunikationsteilnehmern erhält einen Teil eines Sitzungsschlüssels von jedem der fünf verschiedenen Schlüsselserver.) Die Allgegenwart der Kommunikation erleichtert die Situation. Wir können Out-of-Band-Protokolle verwenden: Ihr Telefon hilft beispielsweise dabei, einen Schlüssel für den Computer zu generieren. Für zusätzliche Sicherheit können Sie die persönliche Registrierung verwenden: Dies ist in dem Geschäft möglich, in dem Sie ein Smartphone kaufen oder einen Internetdienst registrieren. Die Entwicklung von Hardware wird auch dazu beitragen, Schlüssel in dieser Welt zu schützen. Ich versuche nichts zu erfinden, ich sage nur, dass es viele Möglichkeiten gibt. Wir wissen, dass Kryptografie auf Vertrauen basiert, und wir haben viel mehr Methoden zur Vertrauensverwaltung als in den Anfangsjahren des Internets. Einige wichtige Technologien, wie die direkte Geheimhaltung, werden viel komplizierter, aber während die symmetrische Kryptographie funktioniert, werden wir den Schutz beibehalten.

Das ist eine seltsame Zukunft. Vielleicht ist die gesamte Idee der Kryptographie zur Zahlentheorie wie moderne Public-Key-Systeme ein vorübergehendes Phänomen, das aufgrund von Lücken im Rechenmodell besteht. Jetzt, da das Modell um Quantencomputer erweitert wurde, können wir dort sein, wo wir in den späten 1970er und frühen 1980er Jahren waren: symmetrische Kryptographie, Kryptographie basierend auf Codes, Merkles Signaturen. Es wird lustig und ironisch sein.

Ja, ich weiß, dass die Verteilung von Quantenschlüsseln ein potenzieller Ersatz für die Kryptographie mit öffentlichen Schlüsseln ist. Aber seien wir ehrlich: Glaubt jemand wirklich, dass ein System, das spezielle Kommunikationsgeräte und -kabel erfordert, für etwas anderes als Nischenanwendungen verwendet wird? Die Zukunft liegt in mobilen, ständig verfügbaren Computergeräten. Alle Sicherheitssysteme für sie sind nur Software.

Es gibt ein anderes Szenario für die Zukunft, ganz zu schweigen von Quantencomputern. Einwegfunktionen basieren auf mehreren mathematischen Theorien, die noch nicht bewiesen wurden. Dies ist eines der offenen Probleme in der Informatik. So wie ein intelligenter Kryptograf einen neuen Trick finden kann, der das Hacken eines bestimmten Algorithmus erleichtert, können wir uns Aliens mit genügend mathematischer Theorie vorstellen, um alle Verschlüsselungsalgorithmen zu brechen. Für uns heute ist es einfach lächerlich. Die Kryptographie mit öffentlichen Schlüsseln ist eine Zahlentheorie, die potenziell anfällig für mathematisch besser ausgebildete Aliens ist. Die symmetrische Kryptographie ist so nichtlinear komplex und die Länge des Schlüssels lässt sich so leicht erhöhen, dass man sich die Zukunft kaum vorstellen kann. Stellen Sie sich eine AES-Variante mit einer 512-Bit-Block- und Schlüsselgröße und einer Verschlüsselung von 128 Runden vor. Wenn Sie keine grundlegend neue Mathematik entwickeln, ist eine solche Verschlüsselung sicher, bis Computer in einer anderen Dimension etwas anderes als Materie herstellen.

Aber wenn das Unvorstellbare passiert, bleibt die Kryptographie bestehen, die ausschließlich auf der Informationstheorie basiert: Einweg-Notizbücher und ihre Varianten. Dies wird ein schwerer Schlag für die Sicherheit sein. Einweg-Notebooks können theoretisch sicher sein, sind aber praktisch für nichts anderes als spezielle Nischenanwendungen geeignet. Heutzutage versuchen nur Psychos, häufig verwendete Systeme auf der Grundlage einmaliger Notizblöcke aufzubauen - und Kryptographen lachen über sie, weil sie die Probleme der Entwicklung von Algorithmen (einfach) durch die Probleme der Verwaltung von Schlüsseln und Probleme der physischen Sicherheit (die viel, viel komplizierter sind) ersetzen. Vielleicht haben wir in unserer fantastischen Zukunft, die von Außerirdischen bedeckt ist, nur einen solchen Ausgang.

Gegen diese gottähnlichen Außerirdischen wird die Kryptographie die einzige Technologie bleiben, bei der wir sicher sein können. Atombomben können nicht explodieren und Kämpfer können vom Himmel fallen, aber wir können trotzdem sicher mit Einwegnotizbüchern kommunizieren. Darin liegt ein gewisser Optimismus.