Zero-Day-Initiative Lucas Leong (Trend Micro), ein Projektteilnehmer, enthüllte Details zu einer kritischen Sicherheitsanfälligkeit in Windows, die es ermöglichen könnte, beliebigen Code im Kontext des aktuellen Prozesses remote auszuführen. Eine erfolgreiche Ausnutzung des Problems erfordert die Teilnahme eines Benutzers, der eine schädliche Datei öffnen oder dem Link folgen muss.

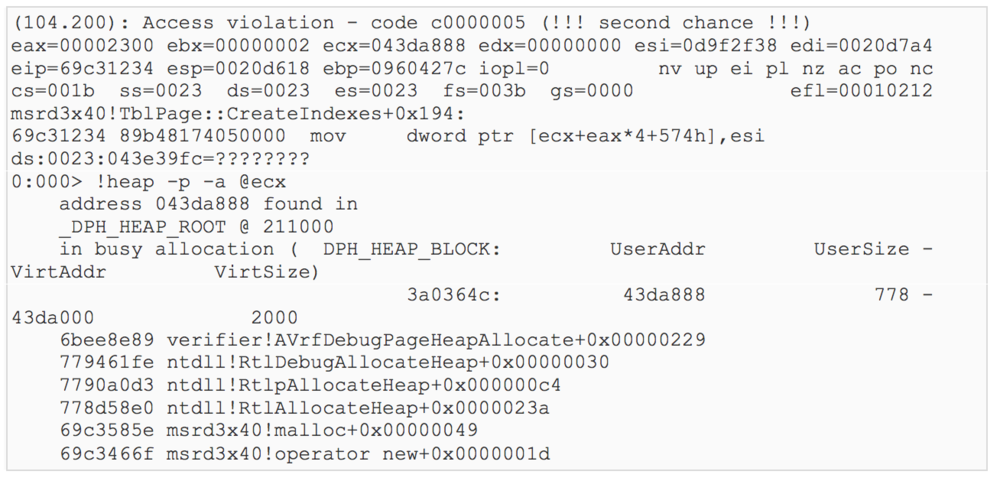

Die Sicherheitsanfälligkeit wurde im Microsoft JET-Datenbankmodul erkannt und stellt die Fähigkeit dar, außerhalb des OOB-Schreibpuffers außerhalb der Grenzen zu schreiben. Sie wird angezeigt, wenn die JET-Datenquelle (Joint Engine Technology) über die OLE DB-Schnittstelle geöffnet wird.

OLE DB (Object Linking and Embedding, Datenbank, OLEDB) ist eine Reihe von COM-Schnittstellen, mit denen Anwendungen auf einheitliche Weise mit Daten aus verschiedenen Quellen und Informationsspeichern arbeiten können.

Um diese Sicherheitsanfälligkeit zu verursachen, muss der Benutzer eine speziell gestaltete Datei öffnen, die Daten enthält, die im Datenbankformat der Microsoft JET Database Engine gespeichert sind. Verschiedene Anwendungen verwenden dieses Datenbankformat. Durch Ausnutzen dieser Sicherheitsanfälligkeit kann Code auf der aktuellen Prozessebene ausgeführt werden.

Auf github wurde

PoC dieser Sicherheitsanfälligkeit veröffentlicht, die die gesamte Reihe moderner Betriebssysteme von Microsoft betrifft: Windows 7, Windows 8.1, Windows 10 und Windows Server Edition 2008 bis 2016.

Eine merkwürdige Tatsache ist, dass die Details der Sicherheitsanfälligkeit Microsoft am 8. Mai zur Verfügung gestellt wurden. Am 14. Mai bestätigte Microsoft das Vorhandensein eines Fehlers. Gemäß der ZDI-Richtlinie wurde die Sicherheitsanfälligkeit nach einer Wartezeit von 120 Tagen (4 Monate) veröffentlicht. Microsoft bereitet derzeit einen Hotfix vor, der voraussichtlich in den geplanten Updates für Oktober enthalten sein wird.

Angreifer können diese Sicherheitsanfälligkeit bei Phishing-Angriffen, der Implementierung von APT-Vektoren und Wasserlochangriffen sehr erfolgreich ausnutzen. Es wird empfohlen, vertrauenswürdige Dateirichtlinien zu verwenden, bis der Patch veröffentlicht wird.