Gute Lesezeit, liebe Leser von Habr.

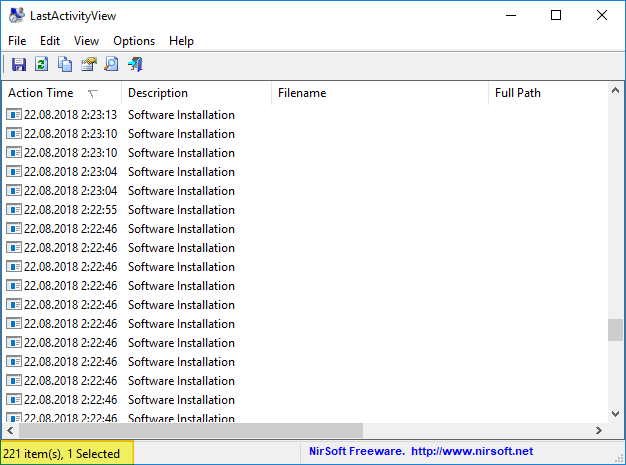

Die Motivation für die in diesem Artikel veröffentlichte Forschung war das immer beliebter werdende Wort

„Forensik“ und der Wunsch, die Frage zu verstehen: Welche Daten zum digitalen Leben eines normalen Benutzers sammeln Windows 10, wo werden sie gespeichert und wie wird die Schaltfläche „Alle löschen“ erstellt (Ich würde es in Teilen nehmen, aber ich muss sofort (c) Ostap Bender).

Und die Entstehung dieser Motivation wurde durch die Tatsache erleichtert, dass, wie sich herausstellte, das Interesse an der Frage „Wie man eine Geschichte löscht“, die vom epischen

LastActivityView herausgegeben wurde , immer noch den Geist erregt

In den Foren bleibt die Frage jedoch häufig unbeantwortet. Die Tatsache, dass Vanilla CCleaner bei LastActivityView nicht hilft, fügt dem Feuer Treibstoff hinzu.

Diejenigen, die sich hauptsächlich für die praktische Seite des Problems interessieren, über die Schaltfläche "Alle löschen", können sofort zum Ende des Artikels gehen - dort biete ich Lösungen an.

Und im Artikel - möchte ich die Ergebnisse dieser Studien mit Interessierten teilen. Wir sprechen über die Daten, die lokal von Windows 10 gespeichert werden und auf die mit „kostenlosen und öffentlichen Forensik-Tools“, einschließlich der

NirSoft-Dienstprogramme, schnell und einfach zugegriffen werden kann. Obwohl es nicht um sie geht (warum - siehe unten).

Ich möchte sofort eine Reservierung vornehmen - ich bin kein Experte auf dem Gebiet der Computersicherheit oder forensischen Analyse, ich habe keine kriminellen Erfahrungen oder Motive, ich schwöre bei meiner Mutter, ich werde kein Jahrhundert des Willens sehen.Zielbetriebssystem

In diesem Artikel wird Windows 10 erläutert. Andere Windows-Editionen sind natürlich ebenfalls schuldig, Daten gesammelt und gespeichert zu haben, verfügen jedoch über Registrierungsschlüssel, Ordner, Dienste usw. sind anders.

Inhalt

Und hier forensischWarum geht es nicht um NirSoft?Welche Daten werden von Windows gespeichert?Warum sammelt Windows Daten und was ist mit deren Löschung behaftet?Wo werden diese Daten gespeichert?Wie können sie am Ende ausgelöscht werden?QuellenUnd hier forensisch

In dem Artikel betrifft die Frage die Verwendung seiner Methoden und Mittel für den Zugriff auf die privaten Daten des Benutzers. Und aufgrund ihrer Verbreitung und Zugänglichkeit ist es durchaus möglich - vergeblich, hausgemachte Forensik-Kulthacker, Trojaner-Fälle von Meistern und anderen Liebhabern per IP oder einfachem Geld zu berechnen und einfach unfreundlich neugierig, weil zum Herunterladen, Ausführen und Lesen / Speichern von Daten Nir Sofer wird von derselben LastActivityView ausgegeben und ist völlig optional.

Warum geht es nicht um NirSoft?

In der "Einführung" habe ich nicht versehentlich einen Link zu LastActivityView im Soft Portal angegeben. Es gibt wirklich nur eine kurze Beschreibung der Funktionalität dieses Dienstprogramms, aber auf Russisch. Und los. Nir Sofer schreibt eine Multibuccff-Seite seiner Dienstprogramme und Sprites auf Englisch. Andererseits gibt es für fast jedes Dienstprogramm eine Beschreibung, woher es Daten bezieht. Für

LastActivityView ganz unten unter der Überschrift "So löschen Sie die von LastActivityView angezeigten Informationen".

Ich muss zugeben, dass ich selbst das gleiche wachsame Auge bin - einmal, wie er, nur eine Woche später bemerkte ich, dass "die Scheune keine einzige Wand hat". Aber in Wahrheit war diese Woche etwas früher, als LastActivityView anfing, Benutzer zu erschrecken, oder wahrscheinlicher, als sie das Soft Portal erreichten und lernten, es selbst zu erschrecken.

Obwohl die NirSoft-Dienstprogramme zusammen mit SysInternals ein IMHO-Modell für Professionalität für den Programmierer und äußerst praktisch für die Verwaltung sind. Und für Untersuchungen werden sie in der Tat oft empfohlen. Beweis Beispiel:

Hacker Nr. 229. Forenzika und er sind weit davon entfernt, der Einzige zu sein.

Obwohl, denke ich, eine ähnliche Richtung ihrer Verwendung für diejenigen in den Sinn kam, die sich irgendwie mit ihnen befassten.

Und denen, die es nicht taten, sondern interessiert wurdenUm sie nicht im Einzelhandel herunterzuladen, können Sie sie in großen

Mengen mit einem Bonus in Form eines

NirSoft Launcher-Launchers herunterladen (beachten Sie beim Herunterladen, dass die Zip-Datei kennwortgeschützt ist und sich das Kennwort auf dieser Seite befindet).

Welche Daten werden von Windows gespeichert?

Alles, was mit dem Zugriff auf Dateien und Ordner und deren Speicherort verbunden ist, wird mithilfe von Programmen (einschließlich Protable) und der Verbindung von Speichergeräten (einschließlich verschlüsselter Dateicontainer) gespeichert.

Ja, dies ist nicht in allen Fällen der Fall. Etwas wird nur während bestimmter Ereignisse gespeichert. Es kann jedoch etwas ausgeschaltet werden. Es ist jedoch besser, davon auszugehen, dass immer alles vorhanden ist. Was sie verbunden haben, welche Dateiordner sie geöffnet haben, welche Programme sie verwendet haben.

Und aufgrund der Tatsache, dass bei Windows-Protokollen nicht vorhersehbar ist, was dort geschrieben wird. Zumindest aufgrund der Tatsache, dass dies stark von den spezifischen Einstellungen eines bestimmten Betriebssystems und jedes seiner Subsysteme abhängt, stehen diese Protokolle zum Aufzeichnen von Nachrichten durch Programme von Drittanbietern zur Verfügung.

Und wo kommt der "Zugang" und "Ort"? Ein stark übertriebenes Beispiel: Die Bankkartennummer und ihr PIN-Code bleiben in der Datei "D: \ MySuperSecretnayaPapka \ CardPin.docx", sie schreiben nirgendwo in Windows, sondern die Tatsache des Zugriffs und die "sprechenden" Namen des Ordners und der Datei wurde zum Beispiel MS Office 2007 Portable verwendet sowie das Datum und die Uhrzeit mindestens des letzten (manchmal jedes) Zugriffs / Starts - es wird von Windows behoben und im gesamten System mit einer dünnen Schicht verschmiert.

Weitere Informationen zu anderen Daten finden Sie im Text unter der Überschrift „Andere mir bekannte Informationsquellen, die jedoch nicht unter den Artikel fallen“.

Da sie sich verbunden, gestartet und etwas geöffnet haben, von dem wir nicht möchten, dass es veröffentlicht wird, wäre es daher schön, die Spuren später zu vertuschen.

Ein absolut fairer Kommentar von Hanabishi: „Das Thema echte Protokollierung wird jedoch überhaupt nicht angesprochen. Es wird nichts im Zusammenhang mit Telemetrie und insbesondere Win10 erwähnt.“ Ich entschuldige mich und habe nicht klar beschrieben, dass es sich bei dem Artikel um private Daten handelt, die lokal auf den PCs der Benutzer gespeichert sind . Überwachungsprobleme wie Online-Anonymitätsprobleme sind immer noch ein anderes, separates Thema.

Warum sammelt Windows Daten und was ist mit deren Löschung behaftet?

Windows sammelt die meisten Daten zum Vorteil des Benutzers - zum Beispiel, um den Start von Anwendungen zu beschleunigen, um Ordner im Explorer mit den vom Benutzer angegebenen Einstellungen anzuzeigen, um eine Liste zuvor geöffneter Dateien anzuzeigen usw. usw. Das Löschen nur von Daten, ohne gleichzeitig die Benutzerfreundlichkeit zu verlieren, funktioniert nicht.

Außerdem wird ein Teil der Daten von IT-Spezialisten und spezialisierter Software zur Lösung von Benutzerproblemen gesammelt, um die Leistung und den Zustand des Computers und des Betriebssystems (einschließlich Abstürze und Fehler) zu bewerten. Ohne diese Daten ist es schwierig, Probleme zu lösen, wenn sie auftreten.

Und all dies ist ein weiterer Grund, über die Frage nachzudenken, wann es wirklich notwendig ist, Daten zu löschen, und wann es sich nicht lohnt und ob es möglicherweise nicht notwendig ist, sie jedes Mal, wenn der Computer ein- oder ausgeschaltet wird, mit einem Sweep zu löschen.

Ein absolut fairer Kommentar von Hanabishi lautet: "Warum die Serviceprotokolle bereinigen, wenn Sie dieselben Services einfach deaktivieren können?" Ich habe das nicht erwähnt. Du kannst. Als reguläres Mittel und mit einem Tamburin tanzen. Aber das bedeutet wieder - ein für alle Mal die Bequemlichkeit zu verlieren, die uns allen gehört.

Was werde ich von Windows für das großflächige Schneiden privater Daten, einschließlich der hier vorgeschlagenen Lösung, sein?Epische Fehler sollten nicht auftreten, insbesondere wenn Sie die Beschreibung jeder Bereinigungsregel sorgfältig lesen und gegebenenfalls deaktivieren. Aber es besteht auch keine Notwendigkeit, auf einen neuen Hut mit einem neuen Umhang zu warten.

- Wenn Reparatur- und Restaurierungsarbeiten angenommen werden, werden wichtige Informationen gelöscht. Dies betrifft jedoch hauptsächlich das Löschen von Windows-Protokollen.

- Wenn Sie die Anzeige einiger Ordner selbst konfiguriert haben, müssen Sie den neuen konfigurieren

- Wenn Sie den Kompatibilitätsmodus für einige Programme festlegen oder als Administrator ausführen, müssen Sie ihn erneut festlegen

- Aufgrund des Überschreibens der Daten, die erforderlich sind, um den Zugriff auf die Daten zu beschleunigen, sie anzuzeigen und die Programme zu starten, wird der nächste Zugriff \ display \ start nach dem Überschreiben etwas langsamer

- Aufgrund des Überschreibens von Daten zu zuvor geöffneten Dateien müssen Sie diese erneut durchsuchen. Die Verwendung des Menüpunkts "zuvor geöffnete Dateien" in Programmen schlägt fehl

- Wenn Sie den Windows-Update-Cache löschen, schlägt die Deinstallation der Updates normalerweise fehl

Wo werden diese Daten gespeichert?

Nach den „Umfragen“, die in der Einführung und Abstimmung des neu Entdeckten mit der umgebenden Realität angegeben wurden, hatte ich den Eindruck, dass

wir ,

abgesehen vom IBM-286, bereits etwas anderes erfunden hatten, die wichtigsten „reservierten Plätze“ sich seit XP nicht geändert hatten, außer dass sich der Standort und das Format einiger geändert hatten. Und etwas wurde hinzugefügt, aber es scheint, ein wenig. Daher bin ich mir sicher, dass ich Amerika nicht öffnen werde, insbesondere nicht für Spezialisten, aber vielleicht ist diese Sammlung für jemanden von Interesse, wenn das Interesse an Fragen der Anonymität und Sicherheit steigt.

Ich möchte Sie sofort warnen - dies ist bei weitem nicht alles, nur das grundlegendste und informativste (im Sinne der Beschreibung wird nicht alles in der vorgeschlagenen Lösung viel mehr gelöscht) und wird nicht vom „Galopp in Europa“ eingesetzt. Für diejenigen, die sich wirklich für dieses Thema interessieren, werden am Ende dieses Kapitels interessante Materialien, die mir für unabhängige Studien bekannt sind, + eine Reihe spezifischer "reservierter Plätze" in den Lösungen für ihre Reinigung angegeben.

Die Hauptquellen für Lecks, die ich über Benutzeraktivitäten kenneWindows-Registrierung- ShellBags - Taschen, BagMRU. Es enthält auch Informationen zum Zugriff auf Ordner, einschließlich Datum und Uhrzeit, zum Speichern und Wiederherstellen dieser Ordner mit Benutzereinstellungen (Größe des Explorer-Fensters, Auswahl der Anzeige von "Liste \ Miniaturansichten" usw.).

- OpenSavePidlMRU. Verlauf offener, gespeicherter Dialoge.

- MUICache. Der Verlauf zuvor gestarteter Programme für die Liste der Startschaltflächen.

- Deinstallieren. Informationen werden zur Deinstallation installierter Programme gespeichert. Danke CEP - überhaupt nicht, immer gerne helfen. Klar ist es natürlich unmöglich (nochmals vielen Dank). Es enthält Datum und Uhrzeit der Installation des Programms.

- MountedDevices. Verlauf der gemounteten (einschließlich Krypto-) Laufwerke.

BAM- Dienst

(Background Activity Moderator ). Eine andere Nanotechnologie von Microsoft wird in Windows 10 gesägt, wenn ich mich nicht irre, ab

Version 1709 für einige seiner internen Anforderungen.

Dieser Dienst führt Aktivitätsprotokolle. Diese Protokolle werden jedoch gespeichert, bis der Computer neu gestartet wird (wie durch Überprüfung bestätigt), aber immer noch nicht vollständig.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\<SID >

Die Ergebnisse eines solchen Experiments waren besonders berührt: Wir starten die beliebte TrueCrypt (protable) von vielen, mounten die Containerdatei und starten LastActivityView von dort aus.

Wir sehen im Registrierungseintrag:

Das heißt, theoretisch müsste nach dem Start solcher tragbaren Dienstprogramme entweder neu gestartet oder überschrieben werden.

Versuchen Sie, den BAM-Dienst zu deaktivieren - fangen Sie nicht den blauen Bildschirm ein.

MountPoints2-Laufwerk-Mount-Verlauf (enthält auch TrueCryptVolumeK-Datensätze)

HKEY_USERS\<SID >\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

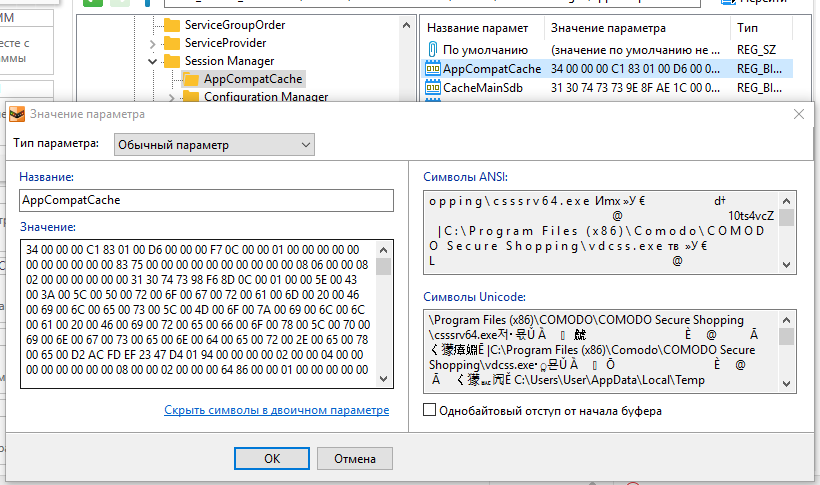

Der AppCompatCache-Parameter des AppCompatCache-Registrierungsschlüssels ist ebenfalls äußerst interessant (er speichert Daten in binärer Form).

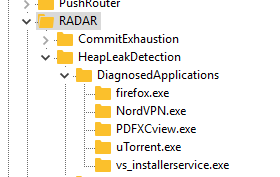

Registrierungsschlüssel DiagnosedApplications.

Registrierungsschlüssel DiagnosedApplications. Aus irgendeinem Grund habe ich dann in den forensischen Foren später keine Erwähnung (vielleicht habe ich nur schlecht ausgesehen) des Registrierungsschlüssels gefunden:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

Windows-Dienstinformationen zum Debuggen von Speicherlecks in Programmen.

Dateisystem- Prefetch-Ordner des Windows-Verzeichnisses. Hier kann man kaum etwas Besseres sagen als Vicki . Es gibt auch eine Datenbank eines anderen Optimierers - SuperFetch (Dateien wie AgAppLaunch.db). Ihr Format ist, wie ich es verstehe, für die Leute noch nicht klar, es ist mir auch egal, aber beim Anzeigen im Hex-Editor werden die Pfade zu den Anwendungen angezeigt.

- Datei

C:\Windows\inf\setupapi.dev.log

Informationen zu Geräteverbindungen, Netzwerkschnittstellen und mehr. - Explorer-Ordner mit einer Sprungliste (auch Sprungliste genannt). Daten werden auf einem Pfad gespeichert wie:

:\Users\User\AppData\Roaming\Microsoft\Windows\Recent

- Ordner (siehe Registrierung - AppCompatCache)

C:\Windows\appcompat\Programs

- Ordner

C:\Windows\Panther

Es speichert Informationen für das Rollback, wenn Sie die Windows-Version aktualisiert haben

Windows-Protokolle: Naja, kein Kommentar hier ... auch ganz faire.

Es gibt mehrere weitere Stellen in der Registrierung und auf der Festplatte, aber sie sind viel weniger informativ und nicht sehr interessant (siehe in den „Lösungen“ unten). Und es gibt auch ein Meer von anderen Orten, wie "* .log" -Dateien verschiedener Dienste und nicht einmal immer Microsoft. Es ist zwar ermutigend, dass CCleaner gegen Steroide (siehe unten) fast vollständig gelöscht wird.

Andere Quellen für Informationslecks sind mir bekannt, fallen aber aus dem einen oder anderen Grund nicht unter den Gegenstand des Artikels. Und hier sollte auch beachtet werden, dass fast alles von CCleaner gelöscht wird oder es andere frei verteilte Dienstprogramme gibt.

Liste von denen1. Alles, was mit dem Netzwerk und dem Internet zu tun hat (dies ist in diesem Artikel über „lokal“ gespeicherte Geschichten nicht enthalten). Aber CCleaner und

Privazer machen es . Es sollte sofort angemerkt werden, dass mit CCleaner auf Steroiden aus den Entscheidungen am Ende des Artikels die Fähigkeiten für diese zeitweise zunehmen.

2. Alles, was mit dem Verlauf des Anschlusses von USB-Geräten zu tun hat . Zum Anzeigen und Löschen können Sie beispielsweise

Usboblivion verwenden .

3. Alles, was mit dem Dateisystem zu tun hat . "Permanente" Löschung von Dateien und Bereinigung des freien Speicherplatzes (wie "unwiederbringliche Löschung", jedoch von zuvor gelöschten Dateien, die in der Wildnis des Dateisystems verbleiben). Im Allgemeinen Probleme im Zusammenhang mit der Tatsache, dass gelöschte Dateien wiederhergestellt werden können. Gleichzeitig sollten die Miniaturbild-Caches von Windows-Images erwähnt werden, in denen Miniaturansichten sogar bereits gelöschter Bilder gespeichert werden können. CCleaner und Privazer wissen auch, wie man alles reinigt.

4. Alles, was mit Wiederherstellungspunkten („Schattenkopien“) verbunden ist, in denen Dateien gespeichert werden, einschließlich der Systemregistrierung mit entsperrten Daten. Sie können mit NirSoft-Dienstprogrammen Dateien / Ordner von diesen aus verbinden, anzeigen und wiederherstellen (ohne System-Rollbacks durchzuführen) (Sie können sie auch zum Lesen von Informationen aus Registrierungsdateien von dort verwenden), aber meiner Meinung nach ist es bequemer -

ShadowExplorer . Sie können Wiederherstellungspunkte mit CCleaner löschen. Und bevor Sie Punkte erstellen, können Sie einen „Sweep“ ausführen, um unnötige Informationen auszuschneiden, bevor Sie sie speichern.

5. Hier ist der Registrierungszweig .

HKEY_USERS\<SID >\Software

Hier werden ihre Programmdaten geschrieben, auch tragbar. Und sie bleiben hier. Und wenn Sie die Verwendung eines Programms verbergen möchten, wäre es schön, diesen Thread zu überprüfen und gegebenenfalls die Daten zu löschen.

6. Alles, was mit der Installation von nicht lizenzierter Software zu tun hat und was durch das Polizeiprogramm

Defacto ins Licht Gottes gebracht wird. Es gibt auch ein "freies Analogon" von

Lpro (obwohl ich nicht sehr begründet bin, dass die Defacto-Engine, die darauf oder auf seiner Idee basiert, hergestellt wurde). Im Gegensatz zu Defacto stellt sie jedoch nur fest, dass die Software bezahlt wird, und nicht "Verletzung des Urheberrechts und der damit verbundenen Rechte".

Beenden Sie, IMHO - verwenden Sie dies nicht. Zusätzlich zu dem bekannten Soft Portal zu diesem Thema kann ich auch Folgendes anbieten (wenn überhaupt, ist dies keine Werbung, ich habe keine Beziehung zu diesen Websites):

-

GiveAwayOfTheDay . Jeden Tag verteilen sie ein Lizenzprogramm (Sie können den Newsletter abonnieren).

-

Kostenlose Lizenzen auf der COMSS-Website . Kostenlose (für verschiedene Aktien) lizenzierte Software und Abonnements. Zum Beispiel gibt es jetzt eine kostenlose VPN-Aktion für ein Jahr. Und der praktische Registrierungseditor von Reg Organizer, den ich für Recherchen verwendet habe. Und sogar Acronis True Image und 2 TB Crypto Cloud Storage und vieles mehr. "Wie viel?" - "Freebie, Sir" (s). (Sie können den Newsletter abonnieren; keine bärtigen Witze im Sinne, sondern diese Seite).

Materialien zu diesem Thema, außer "Quellen" am Ende des ArtikelsWie können sie am Ende ausgelöscht werden?

Ich schlage zur Prüfung und Kritik die folgende Option vor: CCleaner zu aktualisieren (was meiner Meinung nach für Benutzer bequemer und treuer ist, weil es die Erfindung eines anderen Fahrrads ausschließt) und

Verwenden Sie die Bat-Datei, um Windows-Protokolle zu überschreiben.

Im Folgenden finden Sie Ihre eigene Lösung in Form einer Bat-Datei. Es ist

jedoch meiner Meinung

nach immer noch

nicht ratsam, sie

zu verwenden (umso mehr wird nur die grundlegendste und hauptsächlich für Windows 10 überschrieben). Es sei denn, ich schlage vor, Kommentare zum Code zu lesen.

Aktualisieren Sie CCleaner + fügen Sie ihm Ihre Regeln + Bat-Datei zum Löschen von Windows-Protokollen hinzu

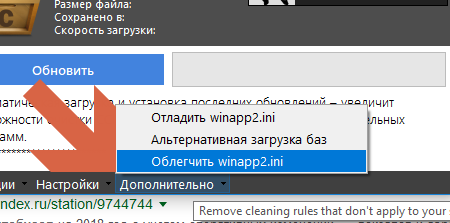

Um zu beginnen, müssen Sie

CCEnhancer herunterladen und ausführen und das „Update“ durchführen (gemäß den Anweisungen auf der Seite). Stellen Sie einfach sicher, dass Sie diesen Menüpunkt auswählen und darauf klicken (nach dem Schließen von CCleaner, falls es gestartet wurde):

Andernfalls enthält die Datei winapp2.ini 100500 Regeln, die für die Massen äußerst relevant sind, z. B. die Reinigungsregeln für den Zaiki Spectrum-Emulator (möglicherweise erinnert sich sogar jemand an einen solchen Computer), die CCleaner jedoch stark behindern.

Dann müssen Sie zu dem Ordner gehen, in dem CCleaner installiert ist. Suchen Sie dort die Datei winapp2.ini, gratulieren Sie ihm zu seiner Erleichterung und öffnen Sie sie (z. B. in nodepad ++).

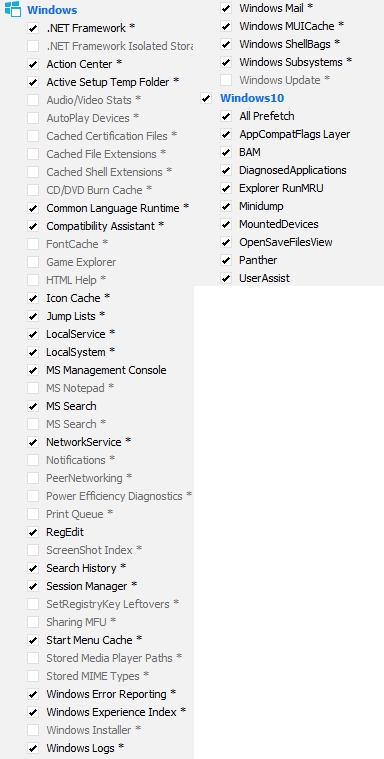

Fügen Sie am Ende der Datei Folgendes hinzu: [All Prefetch] Section=Windows10 Default=False FileKey1=%WinDir%\Prefetch|*.pf;*.db;*.fx;*.7db;*.ini;*.ebd;*.bin|RECURSE [AppCompatFlags Layer] Section=Windows10 Default=False RegKey1=HKCU\.DEFAULT\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers [Explorer RunMRU] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU [OpenSaveFilesView] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey2=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder RegKey3=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy RegKey4=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU [UserAssist] Section=Windows10 Default=True RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist [DiagnosedApplications] Section=Windows10 Default=False RegKey1=HKLM\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications [BAM] Section=Windows10 Default=True RegKey1=HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\.DEFAULT RegKey2=HKLM\SYSTEM\ControlSet001\Services\bam\UserSettings\.DEFAULT [MountedDevices] Section=Windows10 Default=True RegKey1=HKU\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 [Panther] Section=Windows10 Default=True FileKey1=%WinDir%\Panther|*.*|RECURSE [Minidump] Section=Windows10 Default=True FileKey1=%WinDir%\Minidump|*.*

Datei speichern.

Bat-Datei erstellt, um alle Windows-Protokolle zu löschen:1. Es ist erforderlich, eine Textdatei auf dem Computer zu erstellen, z. B. mit Nodepad ++,

das in OEM 866 (DOS) codiert ist (andernfalls kann anstelle von russischen Buchstaben Krakozyabra vorhanden sein). Kopieren Sie den Text hinein und speichern Sie ihn. Benennen Sie die Datei um und ersetzen Sie die Erweiterung .txt durch .bat

2. Sie müssen es im Auftrag des Administrators ausführen (andernfalls wird der Fehler "Sie müssen dieses Skript als Administrator ausführen" angezeigt).

REM Last- ActivityView. Windows @ECHO OFF REM , DOS-866 CHCP 866 COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- ECHO 1 ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 - IF %doset% NEQ 1 EXIT REM ------------------------------------------------------------------------------------------ REM Windows. , CCleaner, wevtutil ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

Nur für den Fall, dass Sie vor dem ersten Start einen Wiederherstellungspunkt erstellen müssenHier können Sie zusätzlich eine detaillierte und verständliche Beschreibung aller grundlegenden CCleaner-Regeln und der Konsequenzen ihrer Anwendung lesen (Russisch).

Führen Sie die Fledermausdatei aus. Warten Sie, bis der Auftrag abgeschlossen ist.

Öffnen Sie CCleaner und gehen Sie zu "Reinigen".

Wählen Sie die folgenden RegelnAuf der Registerkarte Windows

Auf der Registerkarte "Anwendungen"

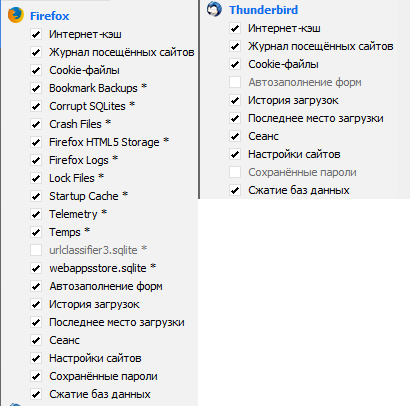

Auf der Registerkarte "Anwendungen" Wenn Sie FireFox und Thunderbird verwenden

Wenn Sie FireFox und Thunderbird verwenden , empfehle ich die folgenden Regeln:

Es ist zu beachten,

Es ist zu beachten, dass für FireFox die gespeicherten Kennwörter für Websites gelöscht werden (Sie müssen sie beim Betreten der Website erneut eingeben). Sie können jedoch die Regel "Gespeicherte Passwörter" deaktivieren.

Führen Sie eine Bereinigung durch.

Option 2 - Fledermausdatei verwenden

BedienungsanleitungDies ist eine Alpha-Version, die theoretisch etwas kaputt machen kann. Wir verwenden sie daher auf eigene Gefahr und Gefahr.

Das erste Mal, bevor Sie beginnen, indem Sie einen Systemwiederherstellungspunkt erstellen.1. Es ist erforderlich, eine Textdatei auf dem Computer zu erstellen, z. B. mit Nodepad ++,

das in OEM 866 (DOS) codiert ist (andernfalls kann anstelle von russischen Buchstaben Krakozyabra vorhanden sein). Kopieren Sie den Text hinein und speichern Sie ihn, indem Sie die Datei umbenennen und die Erweiterung .txt durch .bat ersetzen

2. Lesen Sie die Kommentare zu seinem Code

sorgfältig durch (da auch negative Aspekte im Zusammenhang mit dem Maischen beschrieben werden).

3. Führen Sie es als Administrator aus (andernfalls wird der Fehler "Sie müssen dieses Skript als Administrator ausführen" angezeigt).

4. Wenn keine Registrierungsschlüssel oder Ordner vorhanden sind, sollte das Skript diese Aktion überspringen.

(Dies ist kein Fehler, es wird nicht gefunden und übersprungen.)

(Dies ist kein Fehler, es wird nicht gefunden und übersprungen.) Fledermaus-DateitextEs tut mir leid, ich habe die Hervorhebung der Batch-Dateien nicht gefunden.

REM Last- ActivityView. 1 Alpha @ECHO OFF REM , DOS-866 CHCP 866 REM - ... , COLOR A CLS REM ---------------------------------------------------------------------------------------- REM FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V IF (%adminTest%)==() GOTO errNoAdmin IF (%adminTest%)==(Access) GOTO errNoAdmin REM ---------------------------------------------------------------------------------------- REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM 1 , , . REM (\ ..) REM .. 2-3 REM 1. - Windows .. , , ( .. ) REM - Prefetch SuperFetch REM 2. REM - - REM ...AppCompatFlags\Layers REM 3. REM , " ", REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! REM ---------------------------------------------------------------------------------------- REM ECHO. ECHO ! ECHO , , - ECHO. ECHO. REM , NirSoft ECHO 1 - REM , . REM ( NirSoft ) REM : REM 1. , , (- Perfect SuperFetch) REM 2. (Minidump) REM 3. "" REM 4. , " ". REM ( ) ECHO 2 - , Perfect Minidump REM . .2 + Windows ECHO 3 - , Perfect Windows ECHO ENTER ECHO. SET /p doset=" : " ECHO. REM ---------------------------------------------------------------------------------------- REM ---------------------------------------------------------------------------------------- REM . 1 2 3 - IF %doset% NEQ 1 ( IF %doset% NEQ 2 ( IF %doset% NEQ 3 EXIT ) ) REM ---------------------------------------------------------------------------------------- REM ------------------------------------------------------------------------------------------ REM Windows, 3. , wevtutil REM NirSoft - LastActivityView IF %doset% EQU 3 ( ECHO. ECHO Windows FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G") ECHO. ECHO ECHO. ) REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ShellBag. , "" REM NirSoft - LastActivityView, ExecutedProgramsList, ShellBagsView ECHO. ECHO ShellBag - REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU" /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags" /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Explorer. "" ECHO. ECHO Explorer - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ComDlg32. "\" " " REM NirSoft - LastActivityView ECHO. ECHO OpenSave LastVisited - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU" /va /f REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy" /va /f REM ( NirSoft - OpenSaveFilesView) REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM 1 .. 2 3 IF %doset% NEQ 1 ( REM UserAssist. "" REM NirSoft - UserAssistView ECHO. ECHO UserAssist - REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" /f REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" ECHO. ) REM ------------------------------------------------------------------------------------------ REM AppCompatCache ECHO. ECHO AppCompatCache - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager\AppCompatCache" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM DiagnosedApplications. Windows ECHO. ECHO DiagnosedApplications - REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" /f REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM SID - FOR /F "tokens=2" %%i IN ('whoami /user /fo table /nh') DO SET usersid=%%i REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM Search. ECHO. ECHO Search - REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM BAM. REM , . REM bat , , portable- ECHO. ECHO Background Activity Moderator - REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\%usersid%" /va /f REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\bam\UserSettings\%usersid%" /va /f ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM AppCompatFlags ECHO. ECHO AppCompatFlags - REM NirSoft - ExecutedProgramsList REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store" /va /f REM 1 .. 2 3 IF %doset% NEQ 1 ( REM , " " " " REM NirSoft - AppCompatibilityView REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /va /f ) ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM "" .. TrueCrypt ECHO. ECHO MountedDevices - ECHO. REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" /f REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ REM ECHO. REM NirSoft - JumpListsView, RecentFilesView ECHO Recent - DEL /f /q %APPDATA%\Microsoft\Windows\Recent\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\CustomDestinations\*.* DEL /f /q %APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO Panther - DEL /f /q %systemroot%\Panther\*.* ECHO ECHO. REM ------------------------------------------------------------------------------------------ REM ------------------------------------------------------------------------------------------ ECHO. ECHO AppCompat - DEL /f /q %systemroot%\appcompat\Programs\*.txt DEL /f /q %systemroot%\appcompat\Programs\*.xml DEL /f /q %systemroot%\appcompat\Programs\Install\*.txt DEL /f /q %systemroot%\appcompat\Programs\Install\*.xml ECHO ECHO. REM ---- REM ------------------------------------------------------------------------------------------ IF %doset% NEQ 1 ( ECHO. REM Prefetch. , . Windows REM NirSoft - LastActivityView, ExecutedProgramsList ECHO Prefetch - DEL /f /q %systemroot%\Prefetch\*.pf DEL /f /q %systemroot%\Prefetch\*.ini DEL /f /q %systemroot%\Prefetch\*.7db DEL /f /q %systemroot%\Prefetch\*.ebd DEL /f /q %systemroot%\Prefetch\*.bin REM SuperFetch. SuperFetch DEL /f /q %systemroot%\Prefetch\*.db REM Trace. DEL /f /q %systemroot%\Prefetch\ReadyBoot\*.fx ECHO ECHO. ECHO. ECHO Minidump - REM REM NirSoft - LastActivityView DEL /f /q %systemroot%\Minidump\*.* ECHO ) ECHO. REM ------------------------------------------------------------------------------------------ PAUSE EXIT :do_clear ECHO %1 wevtutil.exe cl %1 GOTO :eof :errNoAdmin COLOR 4 ECHO ECHO. PAUSE

FinaleNachdem Sie die erste oder zweite Option verwendet haben, können Sie die NirSoft-Dienstprogramme ausführen, um festzustellen, ob der gewünschte Effekt erzielt wurde. Profit ... Jetzt geht es hauptsächlich darum, die Hunde zu füttern und nichts zu berühren. Und dann wird sie wieder anfangen, Oper zu schreiben ...Mögliche Szenarien für die Verwendung von Fledermaus- und CCleaner-Lösungen

Profit ... Jetzt geht es hauptsächlich darum, die Hunde zu füttern und nichts zu berühren. Und dann wird sie wieder anfangen, Oper zu schreiben ...Mögliche Szenarien für die Verwendung von Fledermaus- und CCleaner-Lösungen- Separat verwenden. Darüber hinaus ist es sinnvoll, Zeitschriften in "privaten Fällen" vollständig zu überschreiben.

- Erstellen Sie eine einzelne Bat-Datei, die zuerst die Protokolle überschreibt, und rufen Sie anstelle von allem anderen CCleaner auf, dh rufen Sie nach dem Löschen der Protokolle Folgendes auf: "C: \ Programme \ CCleaner \ CCleaner64.exe" / AUTOS

- Legen Sie diese Bat-Datei beim Start ab (was wahrscheinlich das Problem beim gleichzeitigen Ausführen von CCleaner unter Windows 10 lösen wird).

- bat- Windows, « ». gpedit.msc — « » — « Windows» — « (/)» — « ».

Quellen

- Procmon SysinternalsSuite , c — … NirSoft. (.) .

- Windows registry and forensics: 1 2 . (.)

- () CodeBy . Forensics Windows Registry (.) .

- Artikel Bereinigen von Windows-Protokollen (Eng.) .

- Artikel Erstellen Sie Ihre eigenen CCleaner-Regeln .

Warum übrigens forensischer Widerstand 1?Dies wird klar, wenn es jemals zu 2 kommt.