Hallo, ich heiße Adrian Cranshaw. Ich bin Mitbegründer von Derbycon, Gründer von Irongeek.com. Ich interessiere mich für Informationssicherheit und arbeite als Senior Security Consultant bei Trusted Sec. Ich werde Ihnen erzählen, wie Leute ihre Originaldokumente auf Darknet veröffentlichen und wie sie dadurch leicht zu fangen sind.

Dies sind bekannte Geschichten über Personen, die TOR oder andere Anonymisierer verwendet haben und hauptsächlich aufgrund der Vernachlässigung der OPSEC-Regeln erwischt wurden.

Die Geschichte, die ich mit der Nummer 0 versehen habe, sind die Bomben, als ob sie letztes Jahr an der Harvard University gepflanzt worden wären. Ein Mann schickte eine E-Mail an verschiedene Abteilungen der Universitätsleitung, darunter den Sicherheitsdienst und die Studentenzeitung, und gab die Standorte der Bomben an: Wissenschaftszentrum, Sever Hall, Emerson Hall, Thayler Hall. Er schrieb, dass sie schnell handeln, weil die Bomben bald explodieren werden. Eine Nachricht dazu wurde am 16. Dezember 2013 in den Medien veröffentlicht.

Also wer war dieser Typ? Er benutzte den "Partisanen" -Postdienst, um einmal Guerilla-Mail-E-Mails zu senden, und schickte seinen Brief über TOR.

Er berücksichtigte jedoch nicht, dass Guerilla Mail die ursprüngliche IP-Adresse des Absenders in den Header der Nachricht einfügt. Wenn Sie beispielsweise einen Brief von zu Hause aus senden, wird die IP-Adresse Ihres Heimcomputers angezeigt. Die Folie zeigt ein Beispiel, in dem ich meine Mailbox auf irongeek.com verwendet habe, um zu zeigen, wie dies funktioniert. Dieser Typ dachte über Anonymität nach und benutzte TOR, daher wurde die IP-Adresse des TOR-Servers in seinem Brief angegeben. Er berücksichtigte jedoch nicht, dass alle TOR-Knoten mit Ausnahme von "Bridges" bekannt und gemeinfrei sind - sie sind beispielsweise auf dieser Site

torstatus.blutmagie.de aufgeführt und es ist leicht festzustellen, ob ein bestimmter Computer zum TOR-Netzwerk gehört oder Nein. Wenn Sie die "Brücke" nicht verwenden, ist es sehr einfach zu verfolgen, wer und wo dem Harvard LAN beigetreten ist und TOR zum Zeitpunkt des Versendens der Bedrohungsnachricht verwendet hat.

Wenn dieser Typ die "Brücke" benutzte oder seinen Brief von einem Café oder einem anderen öffentlichen Ort schickte, wäre es schwierig zu verfolgen. Aber er nutzte das Universitätsnetzwerk und stellte von einem Studentenwohnheim aus eine Verbindung her. Daher konnten sie diesen 20-jährigen Mann namens Eldo Kim finden, der, wie sich herausstellte, die Prüfungen auf diese Weise absagen wollte.

Zur gleichen Zeit nutzten 10 Studenten das TOR-Netzwerk zur gleichen Zeit, und als das FBI begann, sie alle zu befragen, fand er genügend Beweise gegen Kim und musste zugeben, was er getan hatte.

Aus diesem Fall können folgende Lehren gezogen werden:

- Seien Sie nicht der einzige, der TOR zu einem bestimmten Zeitpunkt in einem kontrollierten Netzwerk verwendet.

- benutze die "Brücke";

- gestehe nichts;

- Korrelationsangriffe sind eine ausgemachte Sache.

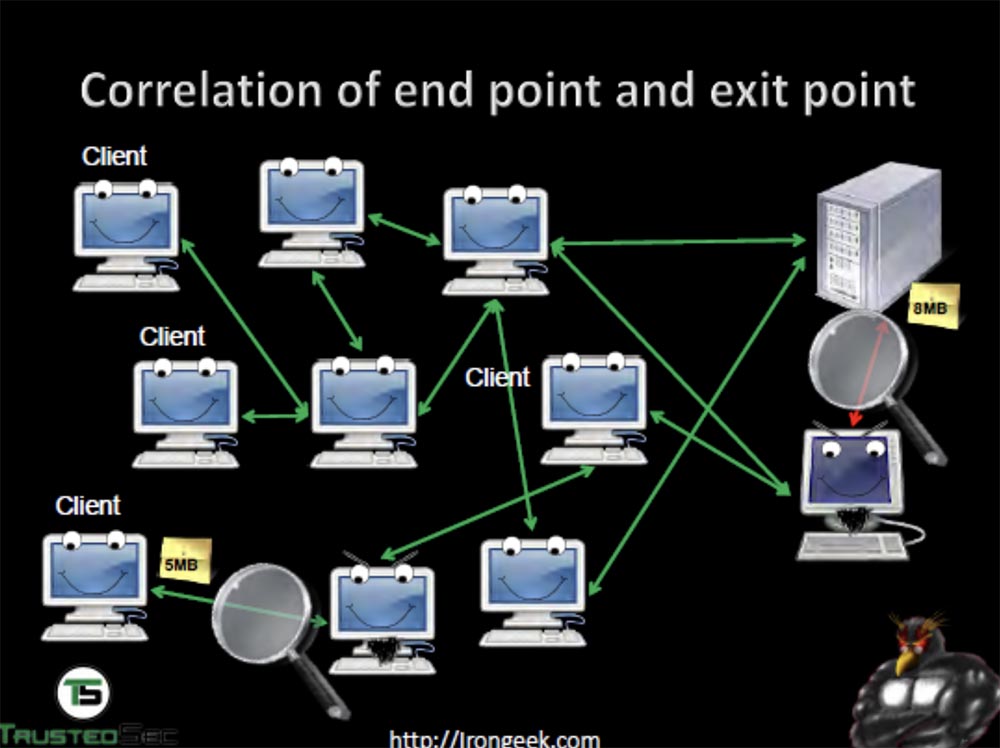

In einer Sekunde werde ich etwas mehr über Korrelationsangriffe sprechen. Betrachten Sie zunächst eine Korrelation, die einen Endpunkt mit einem Verkehrsausgangspunkt vergleicht. Der Punkt eines solchen Angriffs ist, dass Sie den Datenverkehr überwachen und sehen, was im Netzwerk passiert. Natürlich ist hier alles verschlüsselt, aber wenn Sie sich die 5-MB-Anfrage ansehen, die vom Client-Computer an den Server gesendet wird, können Sie interessante Dinge sehen. Dieser Computer mit einem lila Bildschirm unter dem Server ist ein Beobachter, der den Netzwerkverkehr „schnüffelt“.

Er sieht, dass eine 5-MB-Anfrage beim Server eintrifft und eine Antwort von 8 MB bereits zurückkommt, da sie aufgrund von Verschlüsselungsschlüsseln stark geworden ist. Anschließend können Sie die Zeit vergleichen, in der die Anforderung gesendet und eine Antwort empfangen wurde, und den Computer identifizieren, von dem die Anforderung gesendet wurde.

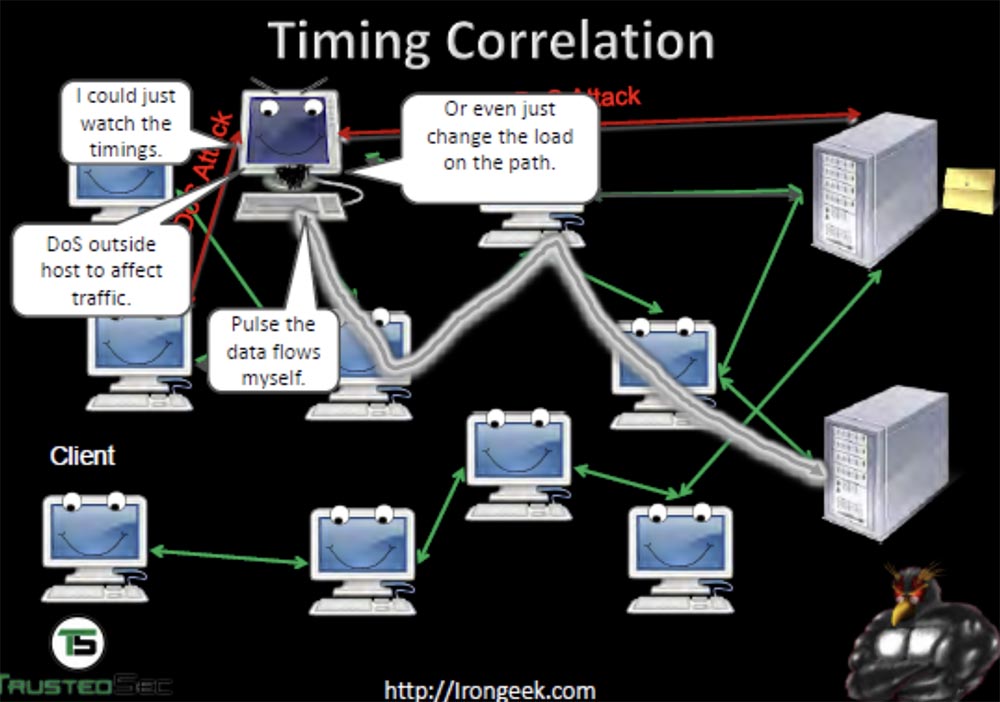

Sie können die Zeitkorrelation verwenden, um den Verkehrspfad zwischen Computern im Netzwerk zu verfolgen. In diesem Fall wird ein DDoS-Angriff verwendet, um die Last entlang des Verkehrspfads zu ändern, sodass Sie den Pfad zwischen den Computern im Netzwerk verfolgen können.

Sie können auch Ihren eigenen Datenverkehr generieren, um Ihr eigenes "Muster" für den Durchgang zu erstellen und so die Netzwerkcomputer zu "klingeln", durch die er geleitet wird. So können Sie herausfinden, wer mit wem spricht und über welche Server - zuerst "stürzen" wir bei einem DDoS-Angriff einen Server, schauen uns an, welche Maschinen aus dem Netzwerk geflogen sind, und "stürzen" dann einen anderen und so weiter. Die NSA verwendete ein Projekt namens Maloney, das diese TOR-Netzwerküberwachungstechnik verwendete.

Sie können auch die Aktivität des DNS-Servers überwachen und auf ein Leck achten. Wenn ich keinen Proxy für DNS verwende und dies standardmäßig ist, kann ich eine Anfrage an den DNS-Server senden. Er kann nicht sehen, woher mein Verkehr kommt und wo, aber er kann sehen, welche Sites ich besuche und die IP-Adresse des TOR-Knotens bestimmen.

Betrachten Sie als nächstes den Fall Nr. 1 - LulzSec, einen Ableger der anonymen Hacker-Gruppe, den Fall von Hector Xavier Monsegyur oder Sabu. Normalerweise benutzte er TOR, um sich mit einem IRC-Chat zu verbinden, aber er war zu faul, um TOR einmal zu starten, benutzte ein offenes Netzwerk und fiel in die Regierung, wonach er gezwungen war, 9 Monate mit ihnen zu arbeiten. Hector nutzte das IRC, um mit Jeremy Hammond zu kommunizieren, und diese Tatsache wurde genutzt, um Hammond 2012 zu verhaften.

Wenn Sie diesen Chat verwenden, verwenden Sie immer die Anonymität, da die Person, der der IRC-Server gehört, leicht Ihre IP-Adresse erhalten und herausfinden kann, wer Sie sind. Eines der Mitglieder der anonymen Bewegung in Großbritannien, das einen solchen Server besaß, wurde wütend auf seine Freunde und begann, ihre IP-Adressen öffentlich zugänglich zu machen.

Hammond verwendete den Spitznamen sub-g und verwendete TOR, sodass seine Nachrichten nicht entschlüsselt werden konnten. Die MAC-Adresse seines Computers wurde jedoch in diesem Netzwerk aufgezeichnet, und das FBI korrelierte die Zeit seines Gesprächs mit Sabu im IRC. Sie fanden heraus, dass sub-g und Hammond zur gleichen Zeit online waren, als Jeremy zu dieser Zeit zu Hause war und sein Computer mit diesem Netzwerk verbunden war. Sie sammelten genügend Beweise dafür, woher Hammond Zugang hatte, sie erhielten auch IRC-Chat-Nachrichten von Sab und so weiter. Weitere Informationen finden Sie unter diesem

Link .

Aus diesem Fall können wir folgende Schlussfolgerungen ziehen:

- Verwenden Sie das TOR-Netzwerk ständig, nicht von Zeit zu Zeit. Tatsache ist, dass Ihr Browser Cookies speichert. Wenn Sie sich auf einer Website befanden und dann ohne Verwendung von TOR offen darauf zurückgingen, sendet der Browser Ihre Cookies erneut an diese. So können sie leicht abgefangen werden und herausfinden, wer Sie sind. TOR ist auch gut geeignet, um Cookies nicht zu speichern und die gesamte Story zu löschen, wenn Sie sie deaktivieren.

- Geben Sie keine persönlichen Daten an Dritte weiter, denn wenn Sie eine ganze Reihe von Daten mit jemandem teilen, der möglicherweise verhaftet wird, werden Sie möglicherweise auch verhaftet.

- Denken Sie daran, dass Korrelationsangriffe ein Präfix sind.

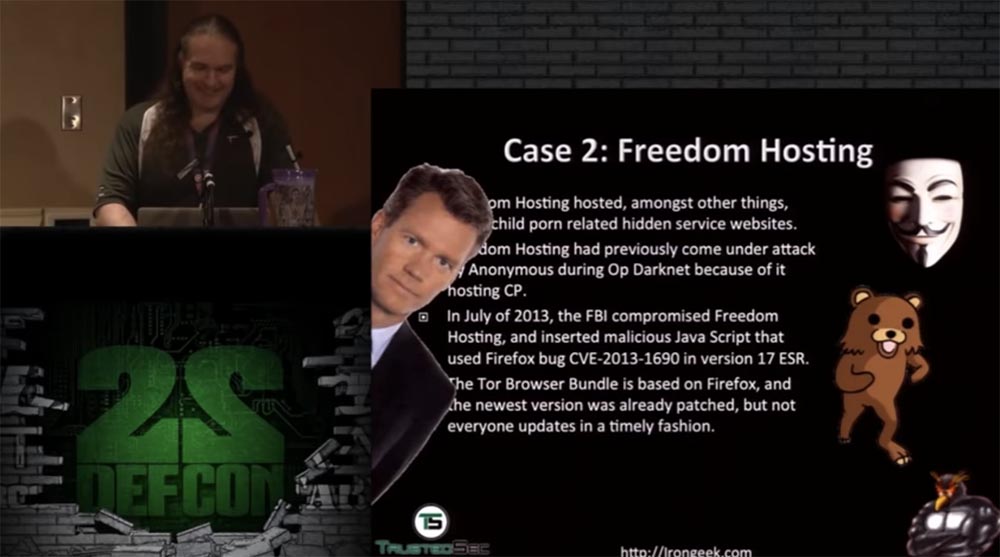

Betrachten Sie als Nächstes Fall 2 - Freedom Hosting stellte Kunden im TOR-Netzwerk E-Mail-Dienste zur Verfügung, dh sie konnten ihre eigenen Postfächer im anonymen Netzwerk erstellen. Sie wurden insbesondere zur Verbreitung von Kinderpornografie verwendet, obwohl sie hauptsächlich nur zum Austausch von Briefen zwischen Nutzern dienten. Aufgrund von Kinderpornografie wurde dieses Hosting im Jahr 2011 von Anonymous während der Operation angegriffen, um Darknet "aufzuräumen".

Insbesondere die auf Freedom Hosting gehostete Website von Lolita City war einem DDoS-Angriff ausgesetzt, wodurch anonyme Hacker eine öffentliche Liste ihrer Benutzer veröffentlichen konnten. Im Juli 2013 hat das FBI mehrere Freedom Hosting-Postfächer kompromittiert und dort schädlichen JavaScript-Code eingefügt, der die Firefox-Sicherheitsanfälligkeit CVE-2013-1690 von Version 17 des ESR-Browsers ausnutzte. Wie Sie wissen, basiert das TOR-Softwarepaket auf Firefox. Die Entwickler haben einen Patch veröffentlicht, der die Sicherheitsanfälligkeit beseitigt, aber viele Tor-Benutzer haben wie üblich die pünktliche Version des Zwiebelbrowsers nicht rechtzeitig aktualisiert.

Diese Sicherheitsanfälligkeit ermöglichte es dem FBI, die Kontrolle über Freedom Hosting-E-Mails zu erlangen, indem ein Exploit namens Magneto bereitgestellt wurde. Es ist eine winzige ausführbare Windows-Datei. Magneto sucht nach dem Windows-Hostnamen und der MAC-Adresse des Opfers ihres Computers und sendet die Informationen an den FBI-Server in Virginia zurück, wobei die tatsächliche IP-Adresse des Opfers offengelegt wird. Das Skript gibt Daten mit einer Standard-HTTP-Anforderung außerhalb des TOR-Netzwerks zurück. Details können

auf dem Link gelesen werden.

Dieses Projekt ähnelt dem Projekt Egotistical Giraffe, einem Tool, das das FBI gegen TOR-Benutzer durch anfällige Software auf ihren Computern verwendet hat. Zu den von der Regierung verwendeten Magic-Spamware gehören auch Magic Lantern, FOXACID und CIPAV, ein Prüfer des Internetprotokolls und der Computeradressen.

Infolgedessen gelang es dem FBI, Freedom Hosting zu zerstören, indem Eric Wohen Marquez, ein 28-jähriger irischer und US-amerikanischer Staatsbürger, wegen der Verbreitung von Kinderpornografie festgenommen wurde. Dank Zahlungsdokumenten konnte er eine Verbindung zum Freedom Hosting-Server herstellen. Er kaufte etwas und die Kaufinformationen in Bezug auf seine echte IP-Adresse blieben in seiner Freedom Hosting-Mailbox. Als er von speziellen Diensten verhaftet wurde, beeilte er sich, seinen Laptop auszuschalten, damit beim erneuten Laden des Verschlüsselungssystems auf die Festplatte aktiviert wurde, was ihm jedoch nicht gelang.

Aus diesem Fall können folgende Lehren gezogen werden:

- Wenden Sie sich niemals an Hosting in Bezug auf Captain Picard oder Julian Bashir. Wenn Sie mit der 4chan-Kultur vertraut sind, wissen Sie, was 2 dieser Spitznamen bedeuten - der erste abgekürzte CP oder „Kinderporno“ (Kinderporno) und der zweite - JB oder „Verführerin“ (Jailbait).

aktualisieren, aktualisieren und erneut aktualisieren. Wenn alle diese Personen den Patch mit den "Patches" der Firefox-Sicherheitsanfälligkeit rechtzeitig installiert hätten, wäre das FBI nicht in der Lage gewesen, den Magneto-Exploit in TOR zu implementieren. Wenn Sie jetzt eine veraltete Version von Thor verwenden, wird oben eine Zeile mit der Aufforderung zur Aktualisierung angezeigt. - Lassen Sie sich nicht anhand Ihrer „Zahlungen“ verfolgen. Verwenden Sie keine E-Mails, um Zahlungsdokumente zu speichern, die Ihre persönlichen Daten enthalten.

- Lassen Sie Ihren Laptop verschlüsselt, wenn Sie ihn nicht verwenden.

Wenden Sie sich an den versteckten Server, um die tatsächliche IP-Adresse zu ermitteln und festzustellen, ob er für verschiedene Angriffe, z. B. Pufferüberläufe usw., anfällig ist.

Dies ist notwendig, um nicht zu vermasseln und nicht unter die Aufsicht der Regierung zu fallen, indem Sie einen solchen Server innerhalb des TOR-Netzwerks kontaktieren.

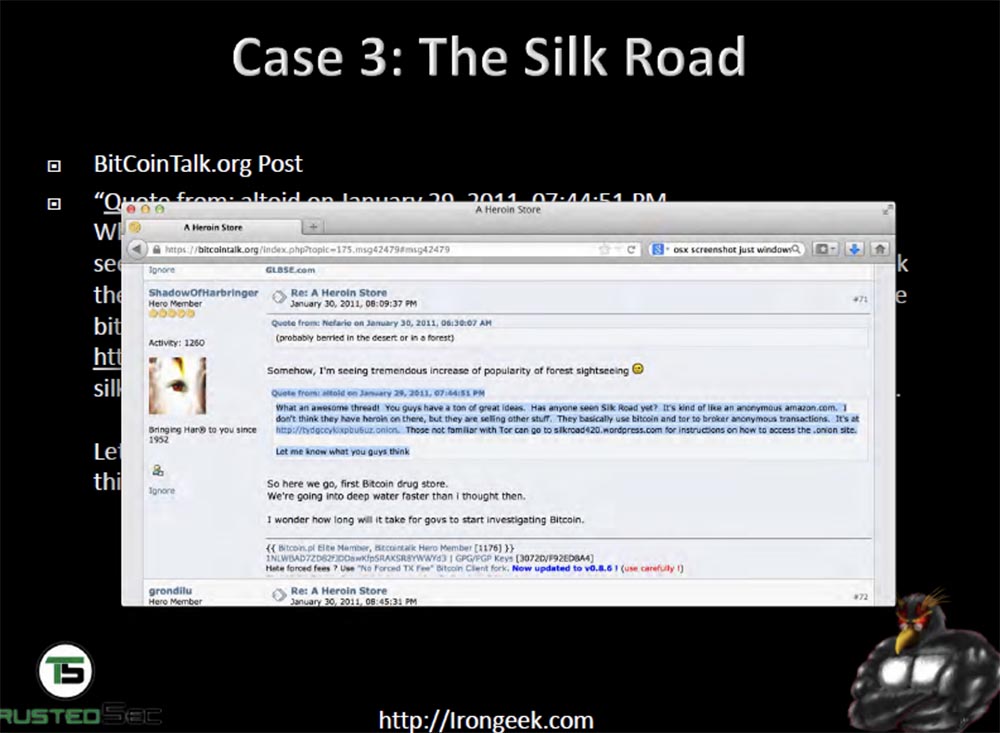

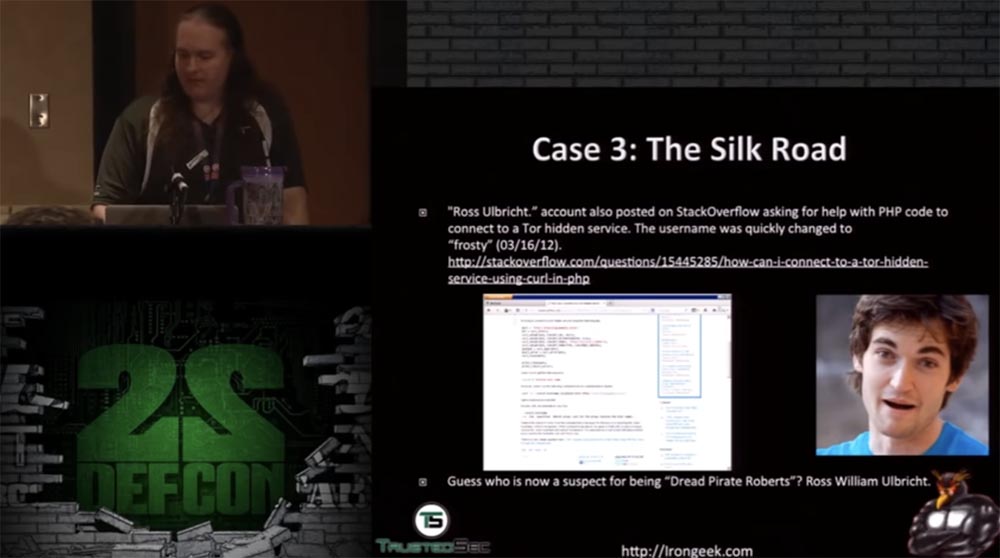

Fall Nr. 3 betrifft die bekannte Seidenstraße oder die Seidenstraße. Dieser Darknet-Markt wurde von einem Mann mit dem Pseudonym Dread Pirate Roberts oder The Horrible Pirate Roberts betrieben. Dies war eine elektronische Plattform für Käufer und Verkäufer, die beispielsweise nicht ganz legale Waren handelten. Aus der Klage der Seidenstraße vom 23. September 2013 geht hervor, dass im TOR-Netzwerk etwa 13.000 Warenlisten auf Websites gefunden wurden, die sich auf Fragen wie Marihuana, Ecstasy, Rauschmittel und Opioide beziehen. "," Vorläufer "," Psychedelika "und dergleichen von Betäubungsmitteln. Kurz gesagt, es war Charlie Sheens Traum.

Außerdem wurden auf der TOR-Website 159 Websites gefunden, die auf Anfrage des Kunden Hacking-Dienste für Konten verschiedener Netzwerke bereitstellen, einschließlich Facebook und Twitter, damit der Kunde die Möglichkeit hat, die persönlichen Informationen des Kontoinhabers frei zu verwalten und zu ändern. Es gab auch 22 Schulungshandbücher zum Hacken von Geldautomaten sowie Kontakte von Anbietern illegaler Dienstleistungen wie „anonyme Bankkonten“, „gefälschte Währungskonten CAD / GBP / EUR / USD“, „Verkauf von Schusswaffen und Munition“, „gestohlen“ Bankkarten- und PayPal-Kontoinformationen “und sogar„ Mörder in mehr als 10 Ländern eingestellt “. Die einzigen Dinge, die nicht zum Verkauf angeboten oder nicht im Netzwerk gefunden wurden, waren gefälschte Diplome, Zertifikate, ärztliche Verschreibungen und falsches Geld. Anscheinend hatte der Besitzer der Seite Probleme damit.

Nachdem das Transaktionsvolumen 1,2 Milliarden US-Dollar erreicht hatte, interessierte sich das FBI für die Seidenstraße. Zunächst überprüften sie die ersten Links zur Seidenstraße im öffentlichen Internet, indem sie Abfragen in der Google-Suchmaschine verwendeten und die Zeitintervalle änderten. Sie fanden den frühesten Link zu dieser Ressource auf einer kleinen Shroomery-Süchtigen-Site, auf der ein Typ mit dem Spitznamen Altoid einen Link zur Seidenstraßenseite im TOR-Netzwerk veröffentlichte.

Im Wesentlichen bewarb er diese Website und sagte, dass Sie auf der Silk Road-Website alles anonym kaufen können. Dieser Beitrag wurde am 27.01.2011 veröffentlicht.

Dann öffnete jemand das Thema „Heroin Shop“ auf bitcointalk.org und ein Benutzer mit dem Spitznamen ShadowOfHarbringer schrieb, dass die Seidenstraße möglicherweise kein Heroin verkauft, aber dies ist der erste Marktplatz, auf dem Sie anonym alle anderen Medikamente für Bitcoins kaufen können. Es klang auch wie eine Werbung für diese Ressource, und dieser Benutzer beendete seinen Beitrag mit dem Satz: "Leute, lasst mich wissen, was ihr darüber denkt!", Hinweis auf das Feedback.

So stellte die Regierung fest, dass die Seidenstraße wirklich existiert und funktioniert. Später, im Oktober desselben Jahres, erschien auf derselben Website bitcointalk.org ein von der Shroomery-Website unter dem Spitznamen altoid bekannter Charakter, der das Thema „Ich suche einen professionellen IT-Spezialisten für die Eröffnung eines Bitcoin-Startups“ eröffnete. Dort schrieb er, dass Interessenten ihn kontaktieren können an der angegebenen E-Mail-Adresse. Und weißt du was er getan hat? Er schrieb die Adresse seines Briefkastens, registriert in seinem richtigen Vor- und Nachnamen - Ross Ulbricht, rossulbricht@gmail.com. Dies wird als vollständiges Versagen des OPSEC-Prinzips bezeichnet.

Daher war es für das FBI nicht schwierig, eine Verbindung zwischen Altoid, der ersten Erwähnung der Seidenstraße, und Bitcoins herzustellen. Die altoide E-Mail war dieselbe wie Ross. Das Google+ Profil von Ulbricht zeigte, dass er sich für das Libertäre Institut von Ludwig von Mises, das „Weltzentrum der Österreichischen Wirtschaftsschule“, interessiert.

Sie fanden ferner heraus, dass die Unterschrift der Dread Pirate Roberts in den Foren der Seidenstraße eine Verbindung zum Moses-Institut enthielt und die österreichische Wirtschaft einen großen Einfluss auf die Philosophie der Seidenstraße hatte. Darüber hinaus wurde auf StackOverflow eine Aufzeichnung vom Ross Ulbricht-Konto mit der Bitte erstellt, ihm beim Schreiben von PHP-Code für die Kommunikation mit versteckten TOR-Diensten zu helfen.

Dieser Account wurde zwar schnell durch "frostig" ersetzt, aber der erste Benutzername entsprach seinem richtigen Vor- und Nachnamen. Die Kombination dieser Beweise ermöglichte es dem FBI, einen Haftbefehl gegen Ulbricht zu erwirken, und ließ keinen Zweifel daran, dass Ross William Ulbricht und Dread Pirate Roberts dieselbe Person sind.

Ich hätte mein wahres Gesicht wahrscheinlich nicht verborgen, wenn ich 1,2 Milliarden Dollar verdient hätte. Die Regierung stellte außerdem fest, dass jemand von einem Internetcafé neben Ross 'Apartment in San Francisco aus eine Verbindung zum Host-Server der Seidenstraße herstellte. Briefe an Pirate Roberts zeigten, dass er in der pazifischen Zeitzone lebte.

Die IP-Adresse des Silk Road-Servers wurde über die IP-Adresse des Internetcafés in der Laguna Street in San Francisco mit dem VPN-Netzwerk verbunden. Von dort aus ging Ross zu diesem Zeitpunkt, dem 3. Juni 2013, in seinen Google Mail-Posteingang.

In einer privaten Nachricht an Pirate Robots schrieb einer der Benutzer, dass er ein Informationsleck von der Site über eine externe IP-Adresse entdeckt habe, die zum VPN gehört. Dann gelang es dem FBI irgendwie, die Festplattenabbilder eines der Silk Road-Server zu erfassen und zu kopieren. Sie haben den Hacker Nicholas Weaver angeblich dafür bezahlt, Silk Road zu hacken und ihn mit einem externen Server zu verbinden, den Tor nicht verwendet hat, um die tatsächliche IP-Adresse des Silk Road-Servers herauszufinden.

Am 10. Juli 2013 hat der US-Zoll 9 Personalausweise mit unterschiedlichen Namen abgefangen, aber alle diese Dokumente enthielten ein Foto von Ross Ulbricht. Der Sicherheitsdienst verhörte Ross, bestritt jedoch, die Vorlage dieser Zertifikate angeordnet zu haben, und lehnte es ab, zu dieser Angelegenheit Stellung zu nehmen. Es war sehr vernünftig von ihm. Aber dann tat er etwas Dummes und sagte, dass hypothetisch jeder zu einer Site namens Silk Road oder TOR gehen und dort Drogen oder gefälschte Dokumente kaufen könnte. Warum musste er überhaupt darüber sprechen, wenn er als respektabler Bürger nichts darüber hätte wissen sollen?

Private Korrespondenz ergab jedoch, dass Dread Pirate Roberts daran interessiert war, gefälschte Ausweise zu kaufen.

Als nächstes verwendete einer der Silk Road-Server SSH und private Schlüssel, die den Eintrag frosty @ frosty enthielten. Dieser Server verwendete denselben Code, der einst auf StackOverflow gehostet wurde. Schließlich verhaftete das FBI am 1. Oktober Ulbricht in der öffentlichen Bibliothek, kurz nachdem er das Passwort in seinen Laptop eingegeben hatte. Im Laptop wurden viele belastende Beweise gefunden.

Weitere Informationen zu diesem Fall finden Sie in dem Artikel von Nate Anderson und in den Dokumenten, die Agent Christopher Tarbell dem Gericht vorgelegt hat. Sie befinden sich auf den Links (

eins und

zwei ).

Aus diesem Fall können folgende Lehren gezogen werden:

- Verwenden Sie eine separate Identifikation Ihrer Person im Netzwerk, verwenden Sie niemals echte Namen, verwenden Sie unterschiedliche Benutzernamen und betreten Sie das Netzwerk von verschiedenen Orten aus.

Überlegen Sie sich eine konsistente Legende, in der es keine Widersprüche gibt, an denen Sie sich festhalten können. Verwenden Sie keine alten Spitznamen wie Ross mit dem Namen "Josh", unter dem ihn Kommilitonen und Mitbewohner während des Studiums kannten. - Besprechen Sie Ihre Interessen nicht mit jemandem und stellen Sie keine Fragen und Hilfeanfragen, die für Sie von öffentlichem Interesse sind.

- Geben Sie keine freiwilligen Geständnisse oder Vorschläge wie: "Jeder kann diese Dinge auf der Seidenstraße kaufen."

, , , TOR , .

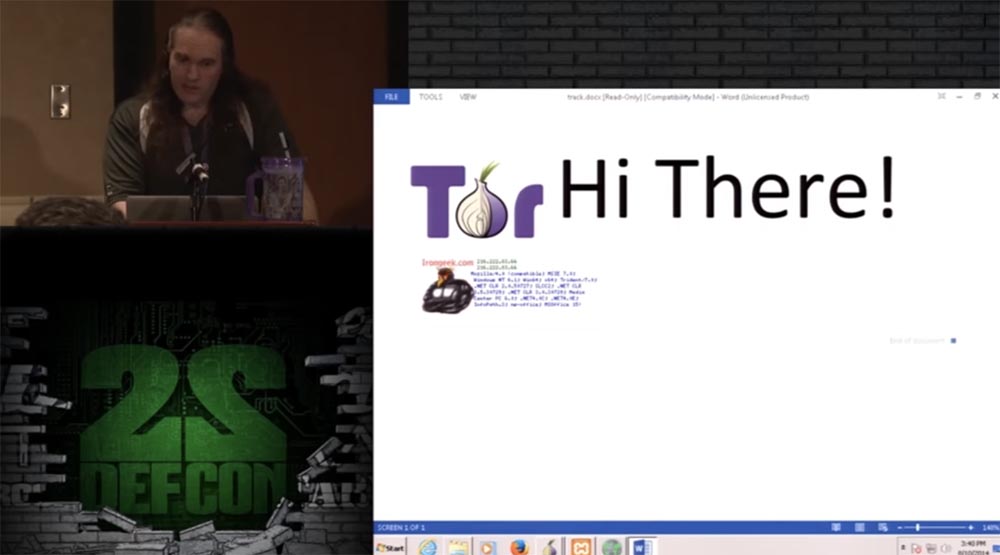

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

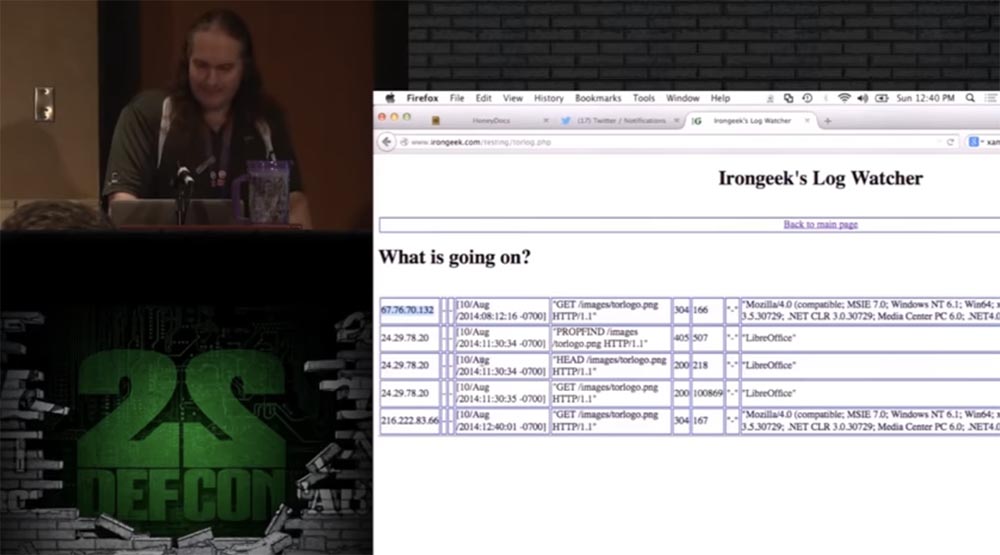

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?