Telnet ist ein sehr altes Protokoll. Wikipedia

berichtet, dass es 1969 entwickelt wurde und seit vielen Jahren aktiv für den Fernzugriff auf Computer und Server verwendet wird, sowohl unter Unix / Linux als auch für Windows-Systeme (Telnet könnte in Windows NT und Windows 2000 enthalten sein). . Dieselbe Wikipedia berichtet, dass die Verwendung von Telnet allmählich zugunsten eines sichereren SSH-Protokolls zunichte gemacht wurde. Und so geschah es, abgesehen von Millionen von eigenständigen Netzwerkgeräten - hauptsächlich Routern und IP-Kameras, die auf dieses Protokoll „reagieren“, oft ohne das Wissen des Besitzers.

Vor zwei Wochen haben wir Schwachstellen in

Mikrotik- Routern besprochen. Aber diese Schwachstelle - es gibt noch etwas zu knacken. Eine letzte Woche veröffentlichte

Studie von Kaspersky Lab zeigt, dass die meisten (drei Viertel) aller Angriffe auf ein IoT-Gerät Angriffe auf das Telnet-Protokoll sind. Wenn Ihr Gerät auf dieses Protokoll reagiert, insbesondere wenn es über das Internet zugänglich ist, überlegen Sie, ob es an der Zeit ist, es zu stoppen. Es gibt nur eine Ausnahme: Wenn Sie

Star Wars über Telnet senden.

Die Experten von Kaspersky Lab sammelten Statistiken auf herkömmliche Weise - mithilfe von Hanipots. Wenn Sie ein System zusammenstellen, das mit dem Telnet-Protokoll von einer verfügbaren Hardware auf Port 23 reagiert, eine direkte Verbindung zum Internet herstellen und einige Minuten warten, werden im Protokoll Anmeldeversuche mit gängigen Standardkennwörtern angezeigt. Diese zuvor infizierten Systeme versuchen, das Botnetz zu erweitern, indem sie das Internet ständig nach neuen anfälligen Geräten durchsuchen. Die für die Studie verwendeten Hanipots sind etwas komplizierter: Sie zeichnen nicht nur den Anmeldeversuch auf, sondern auch, was die Angreifer nach einer "erfolgreichen" Penetration versuchen.

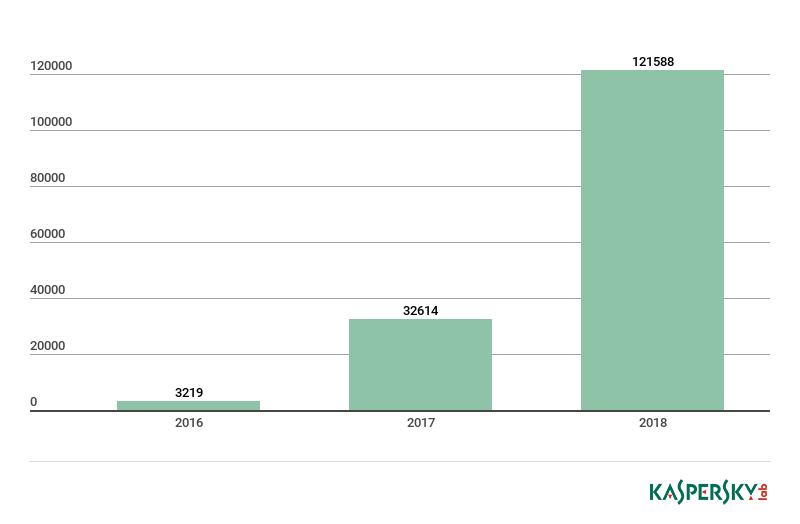

Hier sind einige allgemeine Zahlen. Die Anzahl der Malware-Varianten für IoT-Geräte nimmt stetig zu: In sieben Monaten dieses Jahres wurden fast dreimal mehr Änderungen festgestellt als 2017. Am häufigsten versuchen sie, das Telnet-Protokoll anzugreifen (75,40% aller Angriffe), an zweiter Stelle steht SSH (11,59% - es ist auch wünschenswert, die Passworteingabe zumindest zu deaktivieren und den Port noch besser neu zuzuweisen). Der Rest (13,01%) ist ein Angriff mit anderen Protokollen, z. B. einer benutzerdefinierten Steuerungsschnittstelle derselben Mikrotik-Router.

Jeder fünfte Angriff führte zum Download einer der Malware-Varianten für das Mirai-Botnetz. Die Schöpfer des Botnetzes wurden bereits

gefasst , aber sein Quellcode wurde öffentlich hochgeladen, so dass die Erfassung der Verantwortlichen für den Beginn der Epidemie im Jahr 2016 weitere Angriffe nicht verhindern konnte. Sie können hier mehr über Mirai lesen, aber das Bild unten zeigt deutlich, welche Anmeldesätze vorhanden sind - das Botnet-Passwort versucht zu erweitern.

Anhand dieser Paare ist es durchaus möglich, ein anfälliges Gerät zu identifizieren: eine IP-Kamera, eine Set-Top-Box, einen digitalen Videorecorder, einen Netzwerkdrucker usw. Es gibt einen gewissen Wettbewerb zwischen den Erstellern von Botnetzen: daher die große Anzahl von Anfragen an Geräte, die diese über Telnet- oder SSH-Protokolle akzeptieren, und die Tendenz, das Kennwort nach einem erfolgreichen Angriff zu ändern - andernfalls wird der nächste versuchen, seine Überwachungssoftware auf dem Gerät zu installieren.

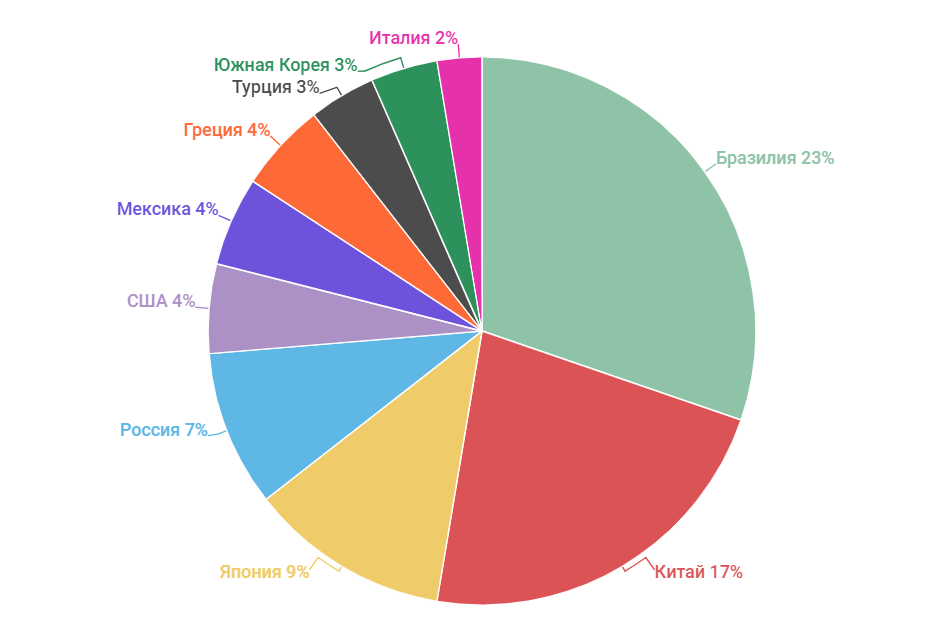

Nach Ländern werden „Angreifer“ so verteilt. Brasilien steht an erster Stelle, ein Land, das in den Nachrichten über IoT-Botnets mehr als einmal erwähnt wurde. Insgesamt verzeichneten die „Hanipots“ 12 Millionen Angriffe mit 86.560 eindeutigen IP-Adressen, weitere 27.000 IPs waren an der Verbreitung von Malware beteiligt. Interessanterweise war die Anzahl der angreifenden IPs viel geringer als die Gesamtzahl der infizierten Geräte. Es kann verschiedene Erklärungen geben: Finden infizierter Geräte hinter NAT, Verwenden nur eines kleinen Teils des Botnetzes für Angriffe oder etwas anderes. Wie es normalerweise der Fall ist, liefert die Verfolgung der Handlungen von Cyberkriminellen nur einen Teil des Bildes.

Sie können die Leistung eines Botnetzes bewerten, wenn es für den vorgesehenen Zweck verwendet wird. Im Jahr 2016 lag die Angriffsleistung des Dyn DNS-Anbieters

über 1 Terabit pro Sekunde. Sie wurde mit mehr als 100.000 Geräten durchgeführt, die vom Mirai-Botnetz gesteuert werden. Experten von Kaspersky Lab weisen jedoch zu Recht darauf hin, dass das „Paradiesleben“ mit Millionen von Geräten, die nur mit dem Standardkennwort gesperrt sind, mit der Zeit enden wird. Die nächste Stufe ist die Ausnutzung von Schwachstellen in IoT-Geräten, für die kein Standardkennwort erforderlich ist. Solche komplexeren Angriffe können vom Reaper-Botnetz ausgeführt werden.

Hier einige Beispiele für Schwachstellen: Erlangung der

vollständigen Kontrolle über D-Link 850L-Router; IP-Kameras mit der Funktion „

direkter Zugriff “ von außen nach Seriennummer mit weiterer Passwort-Brute-Force; CCTV-System mit Zugriff auf das

einfachste und einfachste gefälschte Cookie.

Aber das ist alles in der Zukunft, aber im Moment macht die obige Tafel deutlich, dass mehr als 90% der Angriffe auf das Internet der Dinge alltägliche rohe Gewalt sind. Sicherheitslücken sind

noch nicht erforderlich . Ich werde nicht einmal über spezielle Verwaltungsschnittstellen sprechen, aber in dem Bericht und darüber wurde

viel geschrieben .

Dies ist eine Art völliges Fehlen elementarer Heilmittel. Vor zwanzig Jahren war es üblich, über das unsichere POP3-Protokoll eine Verbindung zum Mailserver herzustellen und Kennwörter im Klartext an den Messenger-Server zu übertragen. Das Internet war jung und naiv. Nun, um Geräte mit dieser Einstellung zur Sicherheit zu produzieren - um es ganz sanft und kurzsichtig auszudrücken. Was zu tun ist? Machen Sie IoT-Geräte zunächst nicht über das Netzwerk zugänglich. VPN, um allen zu helfen. Natürlich ist dieser Rat für diejenigen, die eine IP-Kamera haben, nutzlos, aber es gibt keine Ahnung, was Telnet und VPN sind.

Sollten wir hoffen, dass die Hersteller die Sicherheit von IoT-Geräten schrittweise verbessern? Dadurch wird die Netzwerkverfügbarkeit von Millionen offensichtlich anfälliger Produkte nicht aufgehoben, die im Gegensatz zu Smartphones und Laptops seit Jahren nicht mehr aktualisiert wurden. Und alles ist so schlimm, dass der berühmte Kryptograf Bruce Schneier eine staatliche Regulierung der Branche forderte - nun, was mit Feindseligkeit in Bezug auf die eigentliche Kryptographie wahrgenommen wird. Gibt es noch andere Möglichkeiten? Nicht sehr klar.

Hier sind die

neuesten Nachrichten für Sie . In WD My Cloud-Routern wurde eine Sicherheitsanfälligkeit festgestellt. Ich zitiere: "Da die Implementierung der CGI-Schnittstelle von Western Digital-Netzwerklaufwerken die Verwendung von Cookies zur Authentifizierung ermöglicht, kann der Angreifer während der Sitzung eine HTTP-Anforderung senden, um einen beliebigen Befehl auszuführen, indem er die Zeichenfolge Cookie: username = admin einfügt."

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.