Was ist Importsubstitution in der IT?

Ich werde ganz kurz auf die Hauptprobleme bei der Synchronisierung eingehen.

1. Was ist inländische Software und Hardware?Aus rechtlicher Sicht gelten diese Produkte als russisch, deren russische Herkunft vom Ministerium für digitale Entwicklung bzw. vom Ministerium für Industrie und Handel durch Aufnahme in ihre Register bestätigt wurde.

Seit Ende 2017 fällt die Software der EurAsEC-Länder gemäß dem Dekret der Regierung der Russischen Föderation Nr. 1594 nicht unter die Definition von „ausländisch“, aber solange es kein eurasisches Softwareregister gibt, ist es unmöglich, beispielsweise belarussische Software als Importsubstitution zu verwenden.

Machen Sie sofort eine Reservierung, dass es in der Post mehr um Software geht.

2. Und wird es wirklich in Russland von Grund auf neu hergestellt?In einigen Fällen ja. Zum Beispiel Lösungen von Kaspersky oder Abbyy.

In anderen Fällen wird freie Software (STR) zugrunde gelegt, und ihre eigenen Entwicklungen werden darauf angewendet. Dies kann beispielsweise die meisten russischen Betriebssysteme, MyOffice Mail und Yandex.Browser umfassen. Das ist nicht unbedingt eine schlechte Sache. Zunächst folgten Nutanix und Zimbra diesem Weg. Die Hauptsache ist, sicherzustellen, dass der Hersteller die „Montage“ nicht für ein einzelnes Projekt organisiert hat und plant, die Lösung in Zukunft zu unterstützen.

Manchmal gibt es lustige Fälle. Die Lösung wurde in Russland entwickelt, wird aber über eine ausländische Firma verkauft. In diesem Fall müssen Sie eine separate russische Firma organisieren und das Produkt für den russischen Markt aufteilen, um in die Registrierung aufgenommen zu werden. Der Vorteil solcher Lösungen ist die betriebliche technische Unterstützung der dritten Ebene, die es gewohnt ist, nach westlichen Standards zu arbeiten.

3. Und wenn diese Software nicht ausreicht?Die Registrierung von inländischer Software enthält Betriebssysteme (OS), die auf dem Linux-Kernel basieren. Jedes dieser Betriebssysteme verfügt über ein eigenes Repository. Da formelle Anwendungen sowohl Teil des Betriebssystems als auch Windows-Dienste sind, gelten sie als russisch, und der Hersteller des Betriebssystems ist für deren Unterstützung verantwortlich.

4. Gibt es Alternativen?Es gibt eine STR, über die ich bereits gesprochen habe. Aber es gibt Nuancen.

- Wenn Sie Budgetgelder für die Implementierung von Open Source-Software benötigen, müssen Sie den Einsatz von Open Source-Software koordinieren und nachweisen, dass dies der Vision

des Kommunikationsministeriums entspricht .

- In einigen Fällen kann es zu Problemen mit der Buchhaltung, der Bilanz und dem Kauf von Support für leere Flächen kommen.

- Es wird Schwierigkeiten bei der Zertifizierung gemäß den IS-Anforderungen geben (dazu später mehr).

5. Für wen und warum ist eine Importsubstitution überhaupt notwendig?Zunächst - an staatliche Stellen und bald - an Unternehmen mit staatlicher Beteiligung. Die Aufgabe der Importsubstitution wird vom Staat aus offensichtlichen Gründen festgelegt:

- Umverteilung von Geldern (so dass der maximale Geldbetrag im Land verbleibt).

- Schutz vor möglichen Lesezeichen.

- Unterstützung für russische Hersteller.

- Schutz vor Sanktionen.

Für Regierungsbehörden ist es besonders wichtig, die russische Herkunft von Programmen und Ausrüstungen zu bestätigen. Für kommerzielle Organisationen stellt sich auch die Frage, ob importierte kommerzielle Software aufgegeben werden soll, jedoch aus mehreren anderen Gründen:

- Sanktionsrisiken. Und auf beiden Seiten. Einerseits wurde Rusal beispielsweise kürzlich sanktioniert, und die US-Regierung erwägt ernsthaft ein vollständiges Verbot des gegenseitigen Handels. Andererseits ist unsere Regierung selbst berühmt für (a) symmetrische "Antworten auf Chamberlain". Kommerzielle Organisationen können zwar Software gemäß dem Leasingschema über einen Cloud-Anbieter kaufen und verwenden, aber niemand weiß, wie lange dies dauern wird.

- Sparen. Der Dollar wächst und damit die Abzüge für ausländische Lieferanten. Gleichzeitig entwickeln sich die Unterstützung für Open-Source-Projekte, den heimischen „Gabelbau“ und die Entwicklung unter Sanktionen. Es gibt mehr IT-Experten, die bereit sind, mit der Linux-Umgebung zu arbeiten, nicht in Unternehmen für 10 Benutzer, sondern in großen Organisationen mit Dutzenden und Hunderten von „Töchtern“ und „Enkelinnen“. Das heißt, der Übergang zu Open Source wird nicht mehr als "wir springen ins Wasser und versuchen herauszuschwimmen" wahrgenommen, sondern als "diese beiden haben es geschafft, was bedeutet, dass wir Erfolg haben werden".

Es ist falsch, einen solchen Übergang als Importsubstitution für kommerzielle Organisationen zu bezeichnen, aber die Ansätze zur Umsetzung von Projekten zur Aufgabe importierter proprietärer Software werden übereinstimmen.

Ein bisschen Geschichte

Im Jahr 2015 haben wir den FZ-188 evaluiert, der den Kauf von Software bei einem Wettbewerb verbietet, wenn es ein inländisches Gegenstück gibt.

Seitdem wurden einige Änderungen vorgenommen:

- Das Register der russischen Software wurde angezeigt und aufgefüllt. Das Register wird vom Ministerium für Kommunikation (jetzt Ministerium für digitale Entwicklung, Telekommunikation und Massenkommunikation) begleitet. Mittlerweile gibt es mehr als 4.600 Titel von Inlandsprogrammen. Die Klassifizierung lässt zwar zu wünschen übrig. Zum Beispiel gehört Yandex.Browser zu den Kategorien "Allzweck-Anwendungssoftware" (800 Elemente dort) und "Office-Anwendungen" (200 Elemente). Das heißt, Sie können Software in der gewünschten Kategorie nur durch Busting finden. Kriterien für die Aufnahme in das Register finden Sie übrigens hier .

- Es gibt einen „Krieg“ mit unterschiedlichem Erfolg zwischen Regierungsbehörden, die versuchen, die Beschränkungen von FZ-188 zu umgehen und ausländische Software zu kaufen, unter Verwendung des Punktes „Begründung der Unmöglichkeit der Einhaltung ...“ und Lieferanten von inländischer Software. Die ersten kommen mit neuen Begründungen. Die zweite Akte beschwert sich beim FAS und storniert den Wettbewerb .

- Produkte aus der Eurasischen Wirtschaftsunion werden vorrangig denen im inländischen Softwareregister gleichgesetzt. Das heißt, das kasachische Antivirus ist der Bruder des russischen Antivirus. Wenn Sie jedoch plötzlich einen von Armenien hergestellten Linux-Zweig gefunden haben, müssen Sie ihn nicht schnell installieren: Die EAEU verfügt derzeit nicht über eine eigene Registrierung, sodass nicht klar ist, welche Software lokal und welche nicht lokal ist. Das heißt, bis die Registrierung vorhanden ist, ist es unmöglich, die Software-Zugehörigkeit zur EAEU nachzuweisen.

- Das RF-Regierungsdekret Nr . 968 vom 26. September 2016 wurde erlassen , wonach Lieferanten ausländischer Geräte ( gemäß der Liste ) vom Wettbewerb ausgeschlossen werden müssen, wenn zwei oder mehr inländische Lieferanten am Wettbewerb teilnehmen. Das entsprechende Register wird vom Ministerium für Industrie und Handel geführt.

- Das Hauptthema der zweiten Hälfte dieses Artikels ist die Verordnung Nr. 334 des Ministeriums für Kommunikation und Massenmedien „Über die Genehmigung methodischer Empfehlungen für den Übergang von Bundesorganen und staatlichen außerbudgetären Mitteln zur Verwendung von inländischer Office-Software, einschließlich zuvor gekaufter Office-Software“. Dann gab es Änderungen an der Reihenfolge und in jüngerer Zeit - die Ausweitung auf neue Organisationen.

IS-Zertifizierung

Die Zertifizierung eines automatisierten Systems für Informationssicherheitsanforderungen ist erforderlich, wenn es sich bei diesem System um ein GIS handelt oder an dem personenbezogene Daten bearbeitet werden.

Es scheint, was hat Importsubstitution damit zu tun? Wenn Sie noch nicht zertifizierte Systeme haben und eine Importsubstitution planen, muss dies berücksichtigt werden, um die Zertifizierung nicht zweimal durchzuführen. Es ist logisch, Projekte zu kombinieren.

Noch wichtiger ist jedoch, dass die Möglichkeit einer Zertifizierung im Voraus erarbeitet wird - in der Planungsphase des Übergangs zu inländischer Software. Dies gilt insbesondere für das Betriebssystem.

Verwenden Sie ein zertifiziertes Betriebssystem oder beschränken Sie sich auf klappbare Informationssicherheitstools.

Gibt es einen vollständigen Satz von Sicherheitstools, die für Ihr Bedrohungsmodell für ein bestimmtes Betriebssystem geeignet sind?

Beispiel: Wenn Sie ein Login und ein Passwort verwenden, um ein Betriebssystem einzugeben, das nicht von der FSTEC zertifiziert ist und auf dem die Passwortschutzsoftware nicht installiert ist, müssen Sie aus Sicht der Regulierungsbehörden kein Passwort eingeben und können das Betriebssystem unter einer beliebigen Rolle eingeben.

Klappbare Sicherheitsfunktionen können die Stabilität der Lösung verringern. Die Entwickler des Betriebssystems mögen sie wirklich nicht, daher arrangieren sie die Zertifizierung normalerweise selbst mit den „richtigen“ Sicherheitskrücken.

Für eine separate Zertifizierung des FSTEC ist es tatsächlich erforderlich, eine separate Produktlinie zu unterhalten und die Zertifikate alle sechs Monate zu erneuern. Obwohl. Natürlich versuchen Open Source-Communities nicht, sich für solche Zertifizierungen einzusetzen und dafür zu bezahlen. Daher erscheinen kommerzielle Unternehmen, die Zertifikate und Support anbieten. Und der einfachste Weg, eine solche Niederlassung zu halten, ist der Hersteller des inländischen Betriebssystems.

Übergangsplan

Zusammen mit der Verordnung Nr. 334 schlug das Ministerium für Kommunikation und Massenmedien einen Standardplan für den Übergang zu inländischer Software für Exekutivorgane des Bundes und staatliche Mittel außerhalb des Haushalts vor.

Wenn es 2015 nur noch schwieriger wurde, neue Software zu kaufen, wird erwartet, dass Regierungsbehörden die bereits verwendete Software ersetzen. Dies sind einerseits „Empfehlungen“, andererseits kontrolliert das Ministerium für Kommunikation und Massenmedien sowohl die Umsetzung des Plans als auch teilweise die Budgets für die Informatisierung.

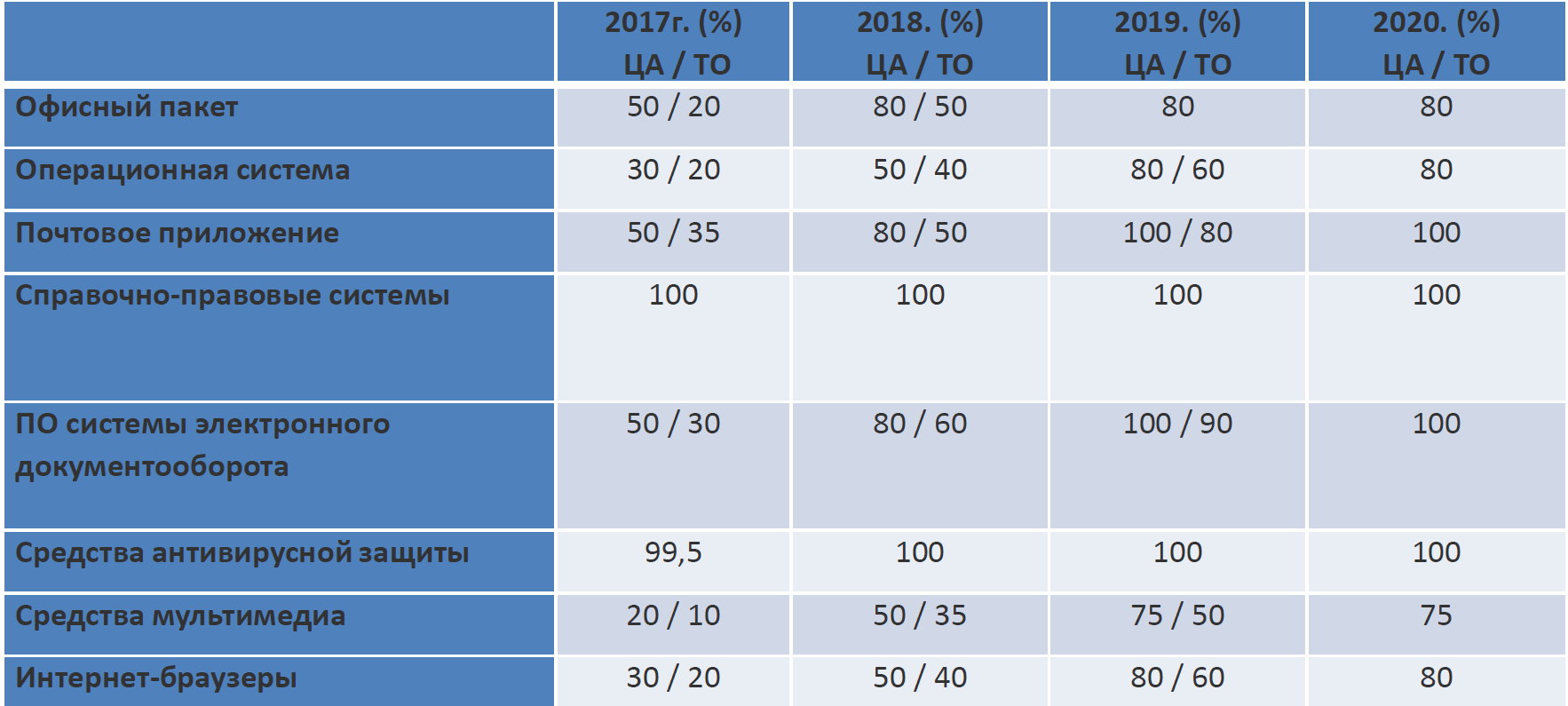

Zentralasien - das Zentralbüro, TO - das Territorialbüro.

Zentralasien - das Zentralbüro, TO - das Territorialbüro.Erst vor einem Monat wurde eine ähnliche Bestellnummer 335 für die Exekutivbehörden der konstituierenden Einheiten der Russischen Föderation und die lokalen Behörden der Gemeinden der Russischen Föderation erteilt.

Die Zahlen darin sind etwas kleiner .

Aber schauen wir uns nicht die Zahlen an, sondern die Namen. Trotz des Namens "Office-Software" schließt dies das Betriebssystem ein.

Das Kommunikationsministerium spiegelte lediglich die Liste der Software wider, die garantiert in jeder Regierungsbehörde verwendet wird. Tatsächlich fehlen nur die Personal- und Finanzsysteme. Oft liegen sie in dem geschützten Segment, in dem der Perser verarbeitet wird. Daten. Vielleicht ein subtiler Hinweis darauf, dass dieses Problem für später bestehen bleiben kann, einschließlich der verbleibenden 20%.

Lassen Sie uns die Liste durchgehen. Jetzt hat fast jeder einen rechtlichen Bezug: Garant, Berater oder Code, Antivirus - Kaspersky, Workflow - ebenfalls von einem der einheimischen Hersteller. Der Rest ist in das System integriert oder Sie müssen extern installieren. Ein interessanter Punkt: Das Betriebssystem wird in der Stückzahl pro Unternehmen gezählt. Und 80%, die am Ende inländisch werden sollten, umfassen sowohl Client als auch Server in einem für Sie geeigneten Verhältnis.

Es scheint, danke, der Staat. Wo laufen - es ist klar, es gibt einen Plan, es gibt eine Liste von Software in der Registrierung, sogar Geld kann im Budget für solche Aktivitäten zugewiesen werden. Aber es gibt Schwierigkeiten:

- Sie haben Mitarbeiter, die einige der Abteilungsportale mit elektronischer Signatur benötigen. Zum Beispiel das öffentliche Beschaffungswesen. Wissen Sie, wer ActiveX noch verwendet? Niemals raten. Im Allgemeinen benötigen Sie ein importiertes Windows-Betriebssystem, um zu funktionieren.

- Einige Workstations verfügen wahrscheinlich über eine speziell für Sie entwickelte Software, die nur mit Windows funktioniert.

- Schlimmer noch, wenn sich der Entwickler Ihres Workflows nicht um einen vollwertigen Webclient kümmert. Nur ein Thick Client für Windows. Nur Hardcore.

Dann können Sie:

- Entscheiden Sie, dass „problematische“ Mitarbeiter in die gleichen 20% der zulässigen nicht substituierten Lizenzen fallen, und ersetzen Sie den Rest.

- Oder schreiben Sie einen Brief an die Aufsichtsbehörde über die Tatsache, dass Sie Aufgaben haben, die mit Haushaltssoftware grundsätzlich nicht gelöst werden können. Höchstwahrscheinlich werden sie dich treffen.

- Ein kombiniertes Szenario, in dem der Zugriff auf problematische Software vorübergehend erfolgt (Au, Urheber des öffentlichen Beschaffungswesens!).

Aber ich habe auch seltsame Situationen gesehen. Installieren Sie beispielsweise ein zweites Betriebssystem auf denselben Jobs. Es gibt ein Windows- und ein inländisches Linux. Der Benutzer beim Booten kann das Betriebssystem auswählen. Tatsächlich betritt er das inländische Betriebssystem überhaupt nicht.

Ein noch fauleres Szenario, bei dem das „Rollen“ auch nur der Kauf von Lizenzen ist. Es gibt eine Kauftatsache, aber zuvor gekaufte importierte Software fällt in die Kategorie „Trophäe“ und wird weiterhin verwendet.

Soweit ich weiß (Werturteil), werden einige nicht bestraft. Das Werturteil ist wiederum, dass wir bereits gesehen haben, wie solche Gesetze umgesetzt werden. Höchstwahrscheinlich geht alles so weit, dass sie später mit Schecks kommen. Sie werden gekaufte Lizenzen sehen, Wettbewerbe spielen, Projekte durchführen. Das heißt, die Risiken sind immer noch sehr hoch.

Es gibt einen Plan. Jetzt brauche ich einen Plan zur Umsetzung des Plans

Wir gehen zum praktischen Teil über. Die Aufgabe besteht darin, die Risiken zu minimieren und mit minimalen Verlusten (Funktionalität, Nerven, Beziehungen der Arbeitskollegen) zum Zielplan (Umsetzung des Regierungs- / Kommunikationsministeriums) zu gelangen. Daher ist der Algorithmus wie folgt:

- Führen Sie eine Analyse durch, welche Programme lokal verwendet werden. Die Analyse sollte sowohl eine automatisierte Datenerfassung von Arbeitsplätzen (z. B. der gute alte MS MAP) als auch eine Befragung des technischen Supports und der Auftragnehmer umfassen. Der Support vergisst möglicherweise etwas, aber MS MAP findet keine Webdienste und gibt nicht an, wie viel die gefundene Software von den Benutzern benötigt wird. Es ist auch ratsam, Informationen über die vorhandene Peripherie zu sammeln. Nicht alle Scanner und Drucker sind mit Linux kompatibel. Alles muss getestet werden. Einige müssen ersetzt werden.

- Sammeln von Abteilungen für Informationssicherheit, IT und Geschäftsanwendungen und Verstehen, wer welche Einschränkungen hat. Ich kenne den Fall, in dem die ausgewählte IS VPN-Lösung für das Betriebssystem einfach nicht für die fertige Implementierung eintrat. Es lohnt sich, im Voraus und in drei Abteilungen darüber nachzudenken.

- Überlegen Sie sofort, wie Sie die Pille für Benutzer versüßen können. Tatsache ist, dass Sie, da sich der gesamte Stack ändert, beginnend mit dem Betriebssystem, die Situation nutzen und sie mit einer anderen neuen inländischen oder offenen Software kombinieren müssen. Zum Beispiel freuen sich staatliche Unternehmen sehr über die erlaubten Boten. Früher gab es keine, aber jetzt gibt es.

- Versuchen Sie, sich für das Betriebssystem zu entscheiden. Wenn Sie diesen Schritt nicht ausführen, gibt es mehr als einen Stand.

- Erstellen Sie eine Liste mit Anwendungssoftware und schreiben Sie an Anbieter mit Fragen zur Kompatibilität (einige haben möglicherweise eine separate Zeile, andere erwarten möglicherweise einen Patch mit Linux-Unterstützung, andere verfügen möglicherweise über vorgefertigte Einstellungen für WINE (Windows Call Handler Emulator).

- Bauen Sie einen Prüfstand und fahren Sie echte Projekte darauf. In diesem Stadium kann sich herausstellen, dass einige wichtige Funktionen verloren gehen. Beispielsweise werden die Schemata der Ingenieure nicht in die ausgewählte Office-Suite konvertiert. Sie müssen alles und jeden testen. Anbieter helfen normalerweise bei großen Installationen selbst. Wir haben wiederholt Patches bestellt.

- Stellen Sie den Piloten nach dem Testen vor. Wir brauchen ein echtes Feedback von einer kleinen Anzahl aktiver Benutzer mit unterschiedlichen Arbeitsspezifikationen. 10 Leute werden genug sein. Hier ist unser Beispiel nach einem der Piloten: Neue Verknüpfungen zum Desktop wurden hinzugefügt und die Namen der alten wurden geändert, der Grafikeditor wurde ersetzt, das Dateiressourcen-Bereitstellungsschema wurde überarbeitet und WINE-Arbeitsfehler bei einigen Anwendungen wurden behoben.

- Sammeln Sie basierend auf den Ergebnissen des Piloten Bilder von Jobs und bereiten Sie die Replikation vor.

- Training organisieren.

- Und erst jetzt - vorstellen.

Denken Sie bei der Auswahl eines Software-Stacks daran, dass Sie vorgefertigte aus dem Programm aus dem Betriebssystem-Repository entnehmen oder die entsprechende russische Software erwerben können. Beispiele:

| Komponente | Pos aus dem Betriebssystem-Repository | Spezialisiert auf |

| Office-Paket | Libreoffice | Moyofis Standard |

| Mail-Anwendung | Thunderbird Client

Taubenschlag + Postfix / Exim | Moyofis mail /

Pro kommunizieren |

| Internetbrowser | Firefox / Chrom | Yandex. Browser |

| Durch elektronisches Dokumentenmanagementsystem | Jboss | Xed 3.0 (Croc) |

Übrigens gibt es auf dem Markt eine Initiative zur Beschreibung von vorgefertigten Stapeln einheimischer Produkte - die Vereinigung der Softwareentwickler „Inländische Software“. Es ist geplant, nicht nur einen Stapel mit den wichtigsten angewandten Aufgaben der Kunden zu erstellen, sondern auch einen Katalog zur betrieblichen Bestimmung der Kompatibilität von Lösungen, die in der inländischen Softwareregistrierung enthalten sind.

Aber zurück zu dem, was jetzt getan werden kann.

Mit dem, was in den Tests nicht gestartet ist, können Sie eine von mehreren Möglichkeiten herausfinden:

- Gehen Sie zum Web-Client (wenn es etwas anderes als IE gibt und mit diesem funktioniert).

- Versuchen Sie, in WINE zu laufen.

- Lassen Sie diese unverändert und nehmen Sie sie in den Anteil der Lizenzen auf, die Sie nicht ersetzen können.

- Schreiben Sie an das Kommunikationsministerium über das Problem und erhalten Sie die Genehmigung für die Wartung der Software.

- Nehmen Sie ein Analogon und bereiten Sie ein Projekt vor, um die Ahle durch eine kompatible Seife zu ersetzen.

- Verwenden Sie Terminals, VDI oder Client-Virtualisierung.

Zum Schluss noch ein paar Tipps, was Sie nicht verpassen sollten:

- Mitarbeiter über das Projekt informieren. Benutzer werden heulen, schreien und töten. Je früher und umfassender Sie sie informieren und von der Unvermeidlichkeit des Projekts überzeugen, desto besser.

- Schulung des IT-Personals. Andernfalls bereiten Sie sich auf den Ausfall des Telefons des technischen Supports vor. Und keine Anweisungen helfen.

- Konvertieren Sie Office-Dokumentvorlagen. Keine der Optionen zum Ersetzen von MS Office (Libre Office oder MyOffice) zeigt keine in MS Office erstellten Dokumente eins zu eins an. Markieren Sie daher unbedingt die Person, die die Veröffentlichung neuer Dokumentvorlagen mit Ihren "Kappen" vororganisiert und während der globalen Migration zu Patch-Löchern wie "Ich habe keine Zeit, aber Ihre ... Shows ..." zur Hand ist.

- Verwaltung der Konfiguration von Arbeitsplätzen. Im Projekt können Sie die Serverinfrastruktur praktisch nicht beeinflussen. Der einzige Dienst, den Sie zusätzlich zu E-Mail ersetzen müssen, sind MS AD-Gruppenrichtlinien. Ohne dies müssen Sie, nachdem Sie einen anderen Fehler erkannt und einen Weg gefunden haben, ihn zu beheben, mit jedem Computer einzeln arbeiten.

- Terminalzugang. Während des Projekts wird sich wahrscheinlich herausstellen, dass Sie einige wichtige Anwendungen von mehreren Benutzern vergessen haben. Der Zugang zum Terminal ist eine Gelegenheit, ein Feuer zu löschen und die Lösung eines Problems zu einem späteren Zeitpunkt zu verschieben, wenn sich alles beruhigt hat.

Referenzen