Wir veröffentlichen den siebten regelmäßigen Bericht unseres Überwachungszentrums, der sich der Analyse aufgezeichneter Ereignisse und Vorfälle der Informationssicherheit widmet.

Kennzahlen:

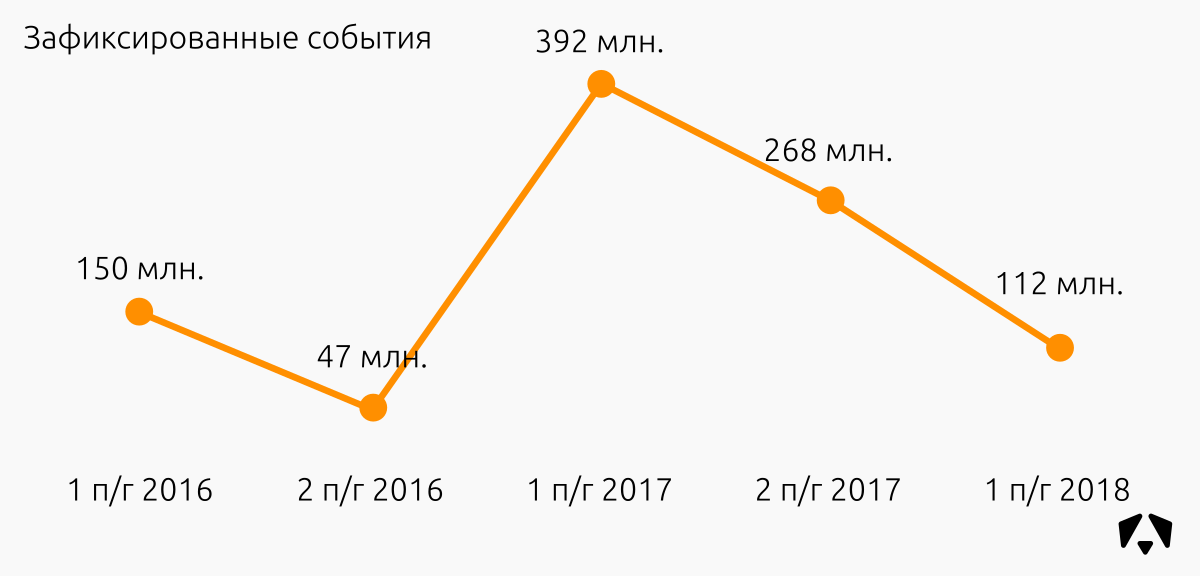

- 112 Millionen Ereignisse wurden aufgezeichnet (zweimal weniger als in der Vorperiode).

- 434 Vorfälle wurden bestätigt (wir haben durchschnittlich drei Vorfälle pro Tag verarbeitet).

- 28.200 überwachte Knoten (in zwei Jahren hat sich die Anzahl der überwachten Knoten um das 19-fache erhöht).

Definieren wir in Begriffen

- IS-Ereignis ist das identifizierte Auftreten eines bestimmten Zustands eines Systems, Dienstes oder Netzwerks, das auf einen möglichen Verstoß gegen die IS-Richtlinie oder das Versagen von Schutzmaßnahmen hinweist, oder das Auftreten einer zuvor unbekannten Situation, die mit der Sicherheit zusammenhängen kann.

- IS-Vorfall - das Auftreten eines oder mehrerer unerwünschter oder unerwarteter IS-Ereignisse, die mit einer erheblichen Wahrscheinlichkeit verbunden sind, den Geschäftsbetrieb zu beeinträchtigen und eine IS-Bedrohung zu erzeugen.

Ereignisquellen sind Netzwerk- und Host-IDSs, Netzwerkgeräte, Sicherheitsscanner, Antivirenlösungen und Honeypots.

Im Rahmen der internen Verarbeitung klassifizieren wir Vorfälle nach den beteiligten Ressourcen.

| Hohe Kritikalität | Vorfälle im Zusammenhang mit Schlüsselressourcen des Serversegments oder kritischen Ressourcen des Benutzersegments (Ressourcen, die Informationen verarbeiten, die aus geschäftlicher, finanzieller oder rechtlicher Sicht kritisch sind). |

| Mittlere Kritikalität | Vorfälle im Zusammenhang mit unkritischen Ressourcen des Serversegments. |

| Geringe Kritikalität | Vorfälle im Zusammenhang mit unkritischen Ressourcen des Benutzersegments (normaler Benutzer). |

Ein Analyst im Monitoring Center bestimmt willkürlich den Grad der Kritikalität, wenn er glaubt, dass der Vorfall schwerwiegende negative Folgen haben kann.

Ergebnisse überwachen

Im Zeitraum vom

1. Januar bis

30. Juni 2018 kontrollierten die Mitarbeiter des Überwachungszentrums die Informationssysteme von Organisationen mit einer Gesamtzahl verbundener Knoten von etwa 28.200 (Arbeitsstationen, Web, E-Mail, Dateispeicherung usw.). Aufgrund des wachsenden Interesses an der Einrichtung und dem Betrieb von Informationssicherheits-Überwachungszentren konnten wir neue Stammkunden gewinnen und mehrere Pilotprojekte für das erste Halbjahr 2018 starten.

In den sechs Monaten des Jahres 2018 zeichneten Sensoren 112 Millionen Informationssicherheitsereignisse auf.

Der Rückgang der Anzahl registrierter IS-Ereignisse unter Berücksichtigung des Anstiegs der Anzahl überwachter Ressourcen und Vorfälle ist auf folgende Faktoren zurückzuführen:

- Unsere Signaturanalysten finalisieren Signaturen, die in einem bestimmten kontrollierten Informationssystem eine große Anzahl falsch positiver Antworten liefern. Dank der bereits beträchtlichen Erfahrung beim Schreiben von Regeln und beim Bewerten ihres Verhaltens in verschiedenen Organisationen sind Signaturen weniger abhängig von Netzwerkfunktionen und gleichzeitig einheitlicher geworden, ohne bei „schlechtem“ Datenverkehr an Effizienz zu verlieren.

- Einige Regeln der AM Rules-Datenbank wurden optimiert. Dank dessen werden viele identische Ereignisse aggregiert.

- Dank der ersten beiden Punkte reagiert das Monitoring Center schneller auf DDoS-Angriffe und andere Vorfälle im Bereich der Informationssicherheit, die sich in einer Vielzahl von Signaturauslösern manifestieren, und trägt dazu bei, deren Entwicklung frühzeitig zu verhindern.

434 Vorfälle wurden registriert.

Ein Anstieg der Anzahl der Vorfälle um 20 Prozent gegenüber dem zweiten Halbjahr 2017 ist darauf zurückzuführen, dass neue Kunden aktiv mit dem Monitoring Center verbunden wurden. Und der neuen Überwachungsinfrastruktur ist fast ein Anstieg der Anzahl identifizierter Vorfälle garantiert, die der Infrastrukturbesitzer zuvor einfach nicht bemerken konnte. Sobald dieser „neue Höhepunkt“ behoben ist, sinkt die Anzahl der aufgezeichneten Vorfälle dramatisch.

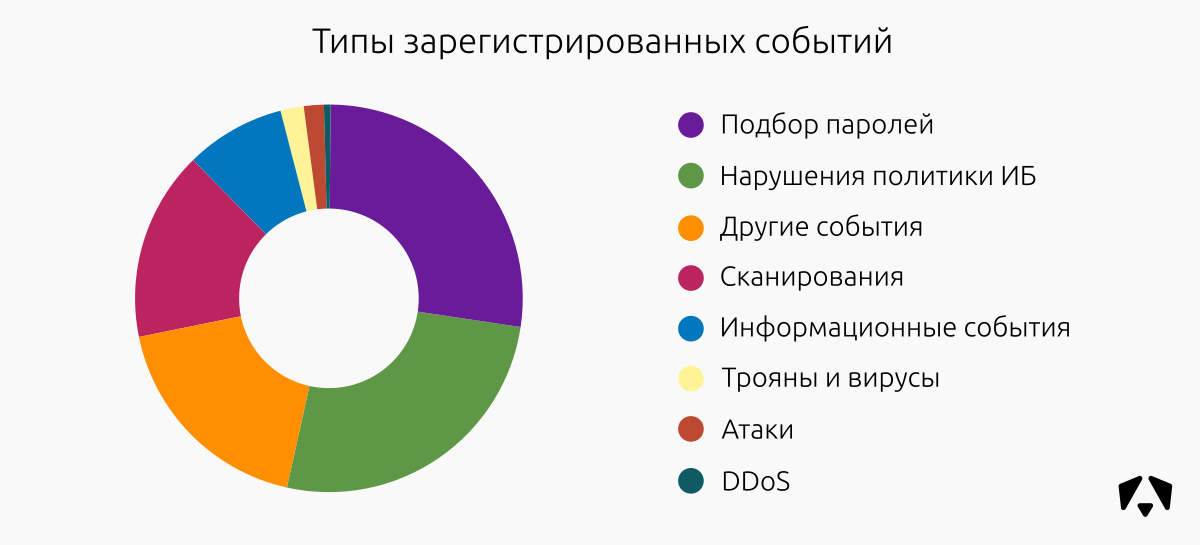

„Informationsereignis“ - Ereignisse mit einer Informationsorientierung, die beim Parsen eines Vorfalls hilfreich sein kann.

"Angriff oder Ausnutzung" - Ereignisse, die auf Versuche hinweisen, Code remote auszuführen oder Schwachstellen in kontrollierten Ressourcen auszunutzen.

"Scan" - Ereignisse, die auf das Studium des Netzwerks hinweisen, bevor ein Angriff versucht wird.

"Passwortauswahl" - Ereignisse, die auf Versuche hinweisen, durch Auswahl von Authentifizierungsdaten Zugriff auf kontrollierte Ressourcen zu erhalten. | "Verstoß gegen die Informationssicherheitsrichtlinie" - Ereignisse, die auf Aktionen hinweisen, die angeblich gegen die Anforderungen der Sicherheitsrichtlinie der kontrollierten Organisation verstoßen.

"Trojaner und Viren" - Ereignisse, die auf die Infektion kontrollierter Ressourcen mit Viren oder Malware hinweisen.

"DDoS" - Ereignisse, die auf Versuche hinweisen, verteilte Denial-of-Service-Angriffe auszuführen. |

Die Verteilung der aufgezeichneten Ereignisse nach Typ hat sich im Vergleich zum zweiten Halbjahr 2017 nicht wesentlich geändert. Die auffälligste Änderung ist der Einstieg in die ersten Versuche, Kennwörter für verschiedene Dienste auszuwählen. Verstöße gegen Richtlinien, Scans und Informationsereignisse bleiben weiterhin ganz oben.

Die Anzahl der Ereignisse in der Kategorie Scannen hat zugenommen. In der ersten Jahreshälfte haben wir die Anzahl der Kunden und damit die Anzahl der Knoten erhöht. Wenn die überwachte Site direkt ins Internet schaut, ist sie täglich einer großen Anzahl von Scans durch Bots ausgesetzt. Die meisten Clients haben Vorrang vor der Kontrolle von Angriffen aus einem externen Netzwerk. Daher werden auch Knoten mit weißen Adressen überwacht. Dies führt zu einer Zunahme von "Scans" und einer Verringerung von "Informationsereignissen", die für interne Knoten charakteristischer sind.

Gemeldete Vorfälle

Unter den

434 identifizierten Vorfällen:

| Vorfallklasse | Geringe Kritikalität | Mittlere Kritikalität | Hohe Kritikalität | Gesamtzahl der Vorfälle | Anteil der Vorfälle |

| Malware | 3 | 75 | 101 | 179 | 41% |

| Angriffe und Ausbeutungsversuche | 4 | 68 | 57 | 129 | 30% |

| Passwortabgleich | 2 | 27 | 35 | 64 | 15% |

| Verletzung der Sicherheitsrichtlinien | 6 | 32 | 6 | 44 | 10% |

| DDoS | 3 | 5 | 10 | 18 | 4% |

In der größten Klasse - Malware - haben wir folgende Trends beobachtet:

- Je mehr Überwachungsknoten vorhanden sind, desto mehr Vorfälle mit Malware.

- Wie im zweiten Quartal 2017 bestehen weiterhin Infektionen durch die Malware-Familie WannaCry und Petya / notPetya. Trotz der allgemeinen Abdeckung dieses Problems gibt es immer noch viele anfällige Knoten.

- Die meiste gefundene Malware ist Cryptocurrency-Mining-Software. Hacker sind ein wenig "freundlicher" geworden und versuchen, die Benutzerressourcen zu nutzen.

- Wir finden auch häufig Adware potenziell unerwünschte Software. Grundsätzlich laden Benutzer es zusammen mit gehackten oder kostenlosen Programmen und bei der Installation von Software herunter, um schnell Treiber zu finden, z. B. DriverPack und seine Analoga.

In Bezug auf die Ausnutzung von Sicherheitslücken beobachten wir weiterhin eine große Anzahl von Versuchen, Sicherheitslücken in Apache Struts, Drupalgeddon und EternalBlue auszunutzen.

Eine große Anzahl von Vorfällen wurde eingeleitet, um die EternalBlue-Sicherheitsanfälligkeit auszunutzen. Es klingt traurig, aber Statistiken zeigen, dass sich Benutzer immer noch nicht gegen solche sensationellen Schwachstellen verteidigt haben. Trotz der Tatsache, dass der Download von Ransomware durch diese Sicherheitsanfälligkeit bereits minimal ist, wird sie aktiv zur Verbreitung anderer Malware verwendet. Und wenn die verschlüsselten Daten sofort sichtbar sind, wird die Aktivität einer anderen Malware möglicherweise nicht einmal vom durchschnittlichen Benutzer bemerkt.

Zum Beispiel haben wir Ende Juni eine Studie über eine Maschine durchgeführt, die mit einem kryptografischen Agenten infiziert ist. Wir haben festgestellt, dass zerstörerische Aktionen über eine Remote-Verbindung zum System ausgeführt wurden. Der Angreifer startete das Ransomware-Programm und trennte sich nach einigen Minuten von der Website des Opfers.

Unsere Forscher fanden eine Datei einer laufenden Ransomware, die als svhost.exe-Prozess getarnt ist (ein Verschlüsselungsprogramm der GlobeImposter 2.0-Familie, wie sich bei einer detaillierten Analyse der Datei herausstellte) sowie Spuren des Starts anderer verdächtiger Programme. Darunter befand sich das installierte Dienstprogramm ProcessHacker (mit dem KProcessHacker-Treiber). Mit seiner Hilfe hat der Angreifer die privilegierten Prozesse abgeschlossen und die von den Prozessen belegten Dateien für ihre nachfolgende Verschlüsselung freigegeben. Der Hacker hörte hier nicht auf und führte die Gelegenheit aus und führte einen Bergmann in das infizierte System ein (warum nicht das Maximum nutzen?).

Litecoin (LTC) Cryptocurrency Mining-Dateien wurden im Systemverzeichnis erkannt. Darunter befanden sich die Miner-Datei selbst, Bibliotheken zur Unterstützung von Multithreading und zum Senden von HTTP-Anforderungen sowie ein Programm, das all dies mit den für den Angreifer erforderlichen Parametern sammelte und startete. Diese Datei wurde dem Taskplaner hinzugefügt und bei jedem Systemstart gestartet.

Wenn ein Angreifer keinen Verschlüsseler auf einem gehackten System gestartet hätte, hätte der Besitzer des AWP möglicherweise keine Präsenz von außen bemerkt. Die Ressourcen des Systems werden zum Mining von Kryptowährung und / oder Angriffen auf andere Benutzer im lokalen Netzwerk verwendet.

Der Rest der Vorfälle in dieser Kategorie sind Versuche, XSS auszunutzen, und die Einführung von PHP- und SQL-Injektionen.

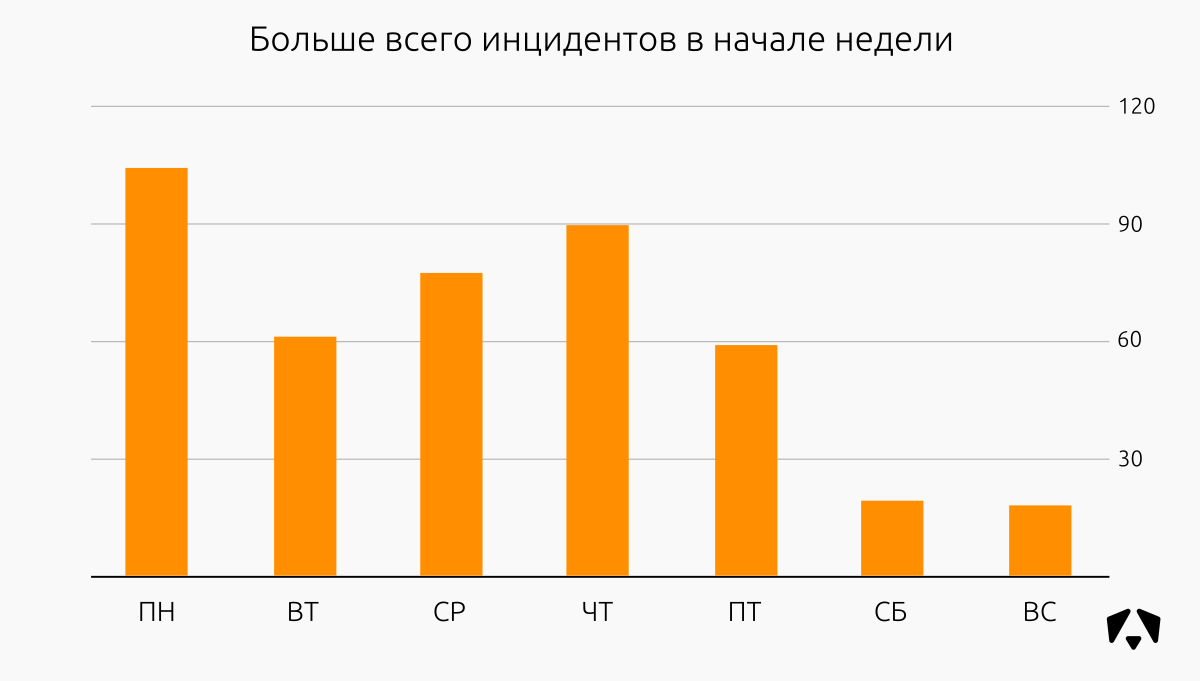

Die Verteilung der IS-Vorfälle auf die Wochentage im ersten Halbjahr 2018:

Normalerweise werden am Montag Phishing-Mailings durchgeführt, Malware, die als Versöhnung, Handlung usw. getarnt ist. Diese Aktivität richtet sich höchstwahrscheinlich an Personen, die das Wochenende noch nicht verlassen haben. Seit Anfang der Woche verbinden wir auch den Großteil der neuen Kunden, was ebenfalls zu einer starken Zunahme von Ereignissen führt, insbesondere bei Kategorien wie Kennwortauswahl, Angriff und Ausnutzung von Sicherheitslücken.

Verteilung der IS-Vorfälle für das erste Halbjahr 2018:

Die Zunahme von Vorfällen ist mit dem Ausbau der Netzwerke unserer Kunden verbunden. Bis April haben mindestens zwei Organisationen die Anzahl der Sensoren in kontrollierten Einrichtungen erhöht. Außerdem gab es im Frühjahr und Sommer viele Pilotprojekte.

Außerdem schreiben unsere Signaturanalysten ständig Regeln für neue Sicherheitslücken, um neue Angriffe auf Kundenressourcen zu verhindern.

TOP Quellen

In diesem Fall werden die Angriffsquellen als IP-Adressen verstanden, die an der Netzwerkinteraktion mit kontrollierten Adressen beteiligt waren und versuchten, die Infrastruktur zu beschädigen.

Die Karte zeigt den Standort der ersten hundert IP-Adressen anhand der Anzahl der registrierten Ereignisse. Die meisten dieser Adressen befinden sich in Russland, der Ukraine, China, den USA, Deutschland und den Niederlanden.

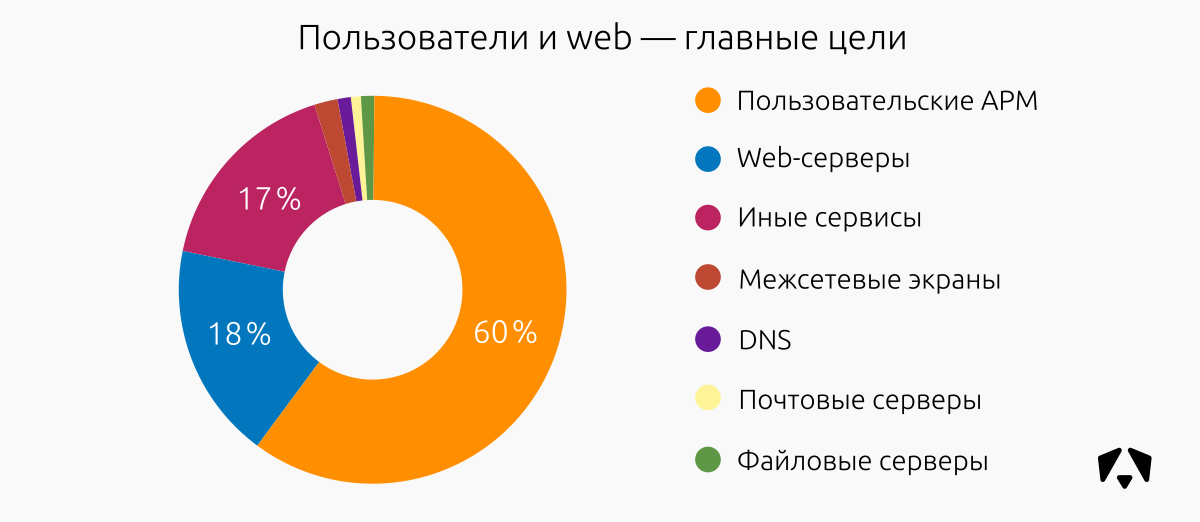

TOP Incident Betroffene Segmente

In der ersten Hälfte des Jahres 2018 waren die Benutzerarbeitsplätze am häufigsten unerwünschten Effekten ausgesetzt. Dies sind 60% aller Vorfälle mit kontrollierten Ressourcen. An zweiter Stelle stehen Angriffe auf Webserver und andere Dienste.

Die wichtigsten Arten von Angriffen gegen Web Brute Force und Versuche, Sicherheitslücken auszunutzen, einschließlich des Apache-Webservers. Auf Benutzerarbeitsstationen - Malware: Versuche, Schwachstellen in Browsern auszunutzen. Eine große Anzahl von Bergleuten wurde illegal installiert.

Vorherige Artikel: