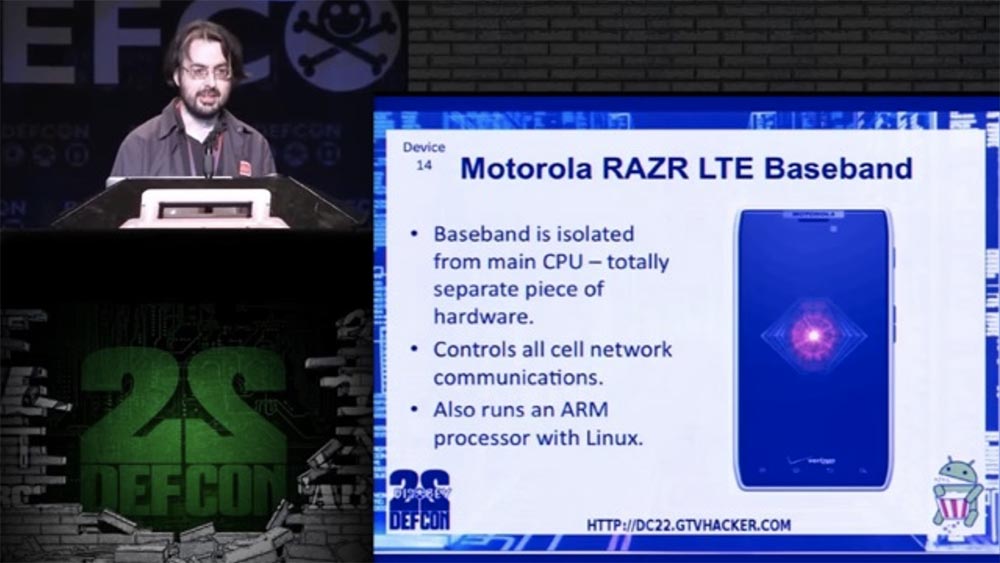

DEFCON-Konferenz 22. GTVHacker Group. Alles hacken: 20 Geräte in 45 Minuten. Teil 1Mike Baker: Das nächste, 14. Gerät, auf das wir Root-Zugriff haben, ist das Motorola RAZR LTE Baseband-Smartphone. Ich werde nicht über Android sprechen, es ist bereits "ausgetrickst". Dieses Telefon ist etwas Besonderes, da es Basisband verwendet - einen separaten Signalprozessor, der vom Hauptprozessor isoliert ist. Dies ist eine völlig separate Smartphone-Hardware.

Die Verbindung zwischen Android und Baseband erfolgt über eine USB-Netzwerkverbindung. Das Basisband überwacht den internen USB-Netzwerkanschluss, hat über Port 3023 nur eingeschränkten Zugriff auf die Shell und führt ein Diagnoseskript an Port 3002 als Root aus.

Wenn Sie sich das Skript ansehen, sehen Sie, dass der Busybox-Befehl in der AWK-Sprache gestartet wird:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

Das heißt, der Dateiname wird über das AWK-Skript übertragen. Dies bedeutet, dass wir mit dem Dateinamen in die Shell injizieren können. Um die Shell zu rooten, verwenden wir einen Dateinamen, der Folgendes enthält:

x",0,1);system("…");("

Auf diese Weise können Sie einen beliebigen Befehl in das System eingeben und mit Root-Rechten ausführen.

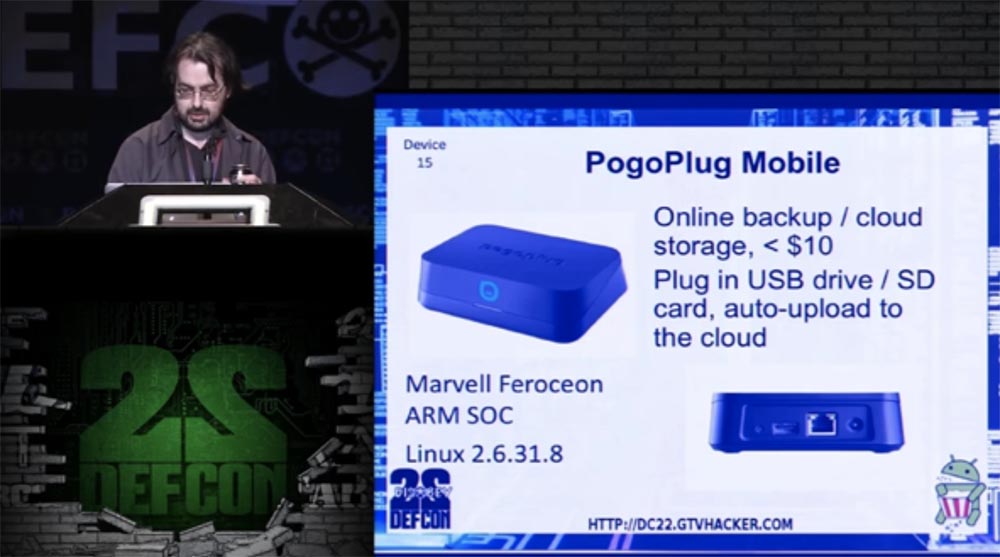

Das nächste gehackte Gerät unter Nummer 15 war das mobile PogoPlug Mobile-Laufwerk, das als persönlicher "Cloud" -Speicher dient. Es wird verwendet, um Inhalte von Ihrem mobilen Gerät überall hin zu übertragen, eine Verbindung zu Ihrem Heimnetzwerk herzustellen und Dateien über das Internet freizugeben.

Die Kosten für dieses Gerät betragen weniger als 10 US-Dollar. Sie können ein USB-Laufwerk oder eine SD-Karte daran anschließen und es werden automatisch Informationen in die Cloud hochgeladen. Es basiert auf dem Marvell Feroceon-Prozessor und wird von Linux 2.6.31.8 verwaltet.

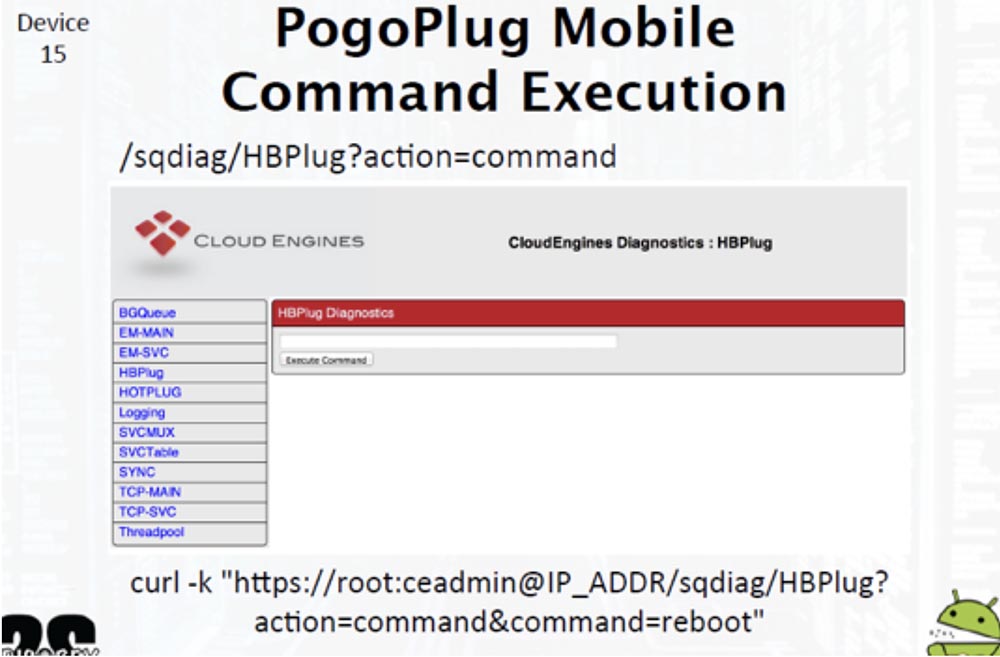

Auf der Leiterplatte befinden sich 4 herkömmliche Pins zum Verbinden von UART, über die wir auf den Bootloader und die Root-Shell zugreifen können. Sie können die Befehlszeile jedoch auch über eine Webseite einbetten.

Über diese Schnittstelle können Sie beliebige Befehle eingeben und als Root mit Root-Rechten ausführen.

Das nächste Exponat Nr. 16 ist die Netgear Push2TV Set-Top-Box (PTV3000). Es verwendet die von Google unterstützte offene Technologie Miracast, die in einigen Modellen von Smartphones und Tablets mit Android- und Intel WiDi-Technologie enthalten ist.

Auf der Platine dieses drahtlosen Empfängers befinden sich UART-Pins, über die Sie eine Verbindung zum Gerät herstellen, dann während des Startvorgangs die Leertaste drücken, den U-Startvorgang unterbrechen und Ihre eigenen Linux-Befehle starten können. Sie können sich nicht mit dem Bootloader anlegen und die Root-Konsole verwenden, die nach dem Booten 2-3 Sekunden lang aktiv ist. Es ist auch möglich, Befehle über die Webschnittstelle über den Gerätenamen zu implementieren, und der Befehl wird im Namen des Superusers mit Root-Rechten ausgeführt. Der SPI-Flash-Speicherchip mit den U-Boot-Befehlen kann erneut ausgeführt werden, um Ihren benutzerdefinierten Bootloader auszuführen.

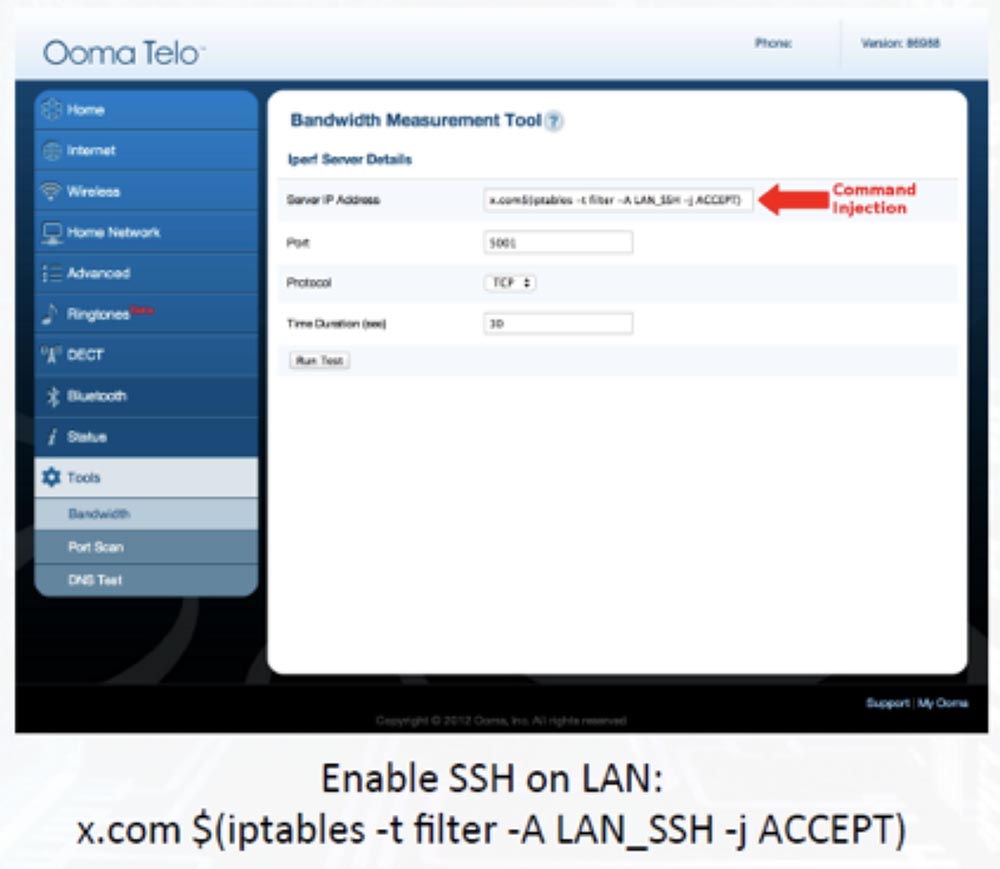

Gerät Nr. 17 - Ooma Telo VOIP-Router mit OpenWRT und ARM-Prozessor.

Auch hier ist UART vorhanden, das Konsoleneingaben verwendet, aber wir betrachten Befehlsinjektionen. Es gibt auch einen SSH-Port, der standardmäßig als Firewall fungiert. Daher müssen wir zuerst einen Befehl implementieren, der die Regeln dieser Firewall ändert. Wir haben dies über eine Weboberfläche getan, um anschließend einen beliebigen Befehl eingeben zu können. Interessanterweise war das Standardkennwort für den Root-Zugriff "! Ooma123", so dass es nicht schwierig war, es zu brechen. Sobald wir eintraten, setzten wir die Passwortdatei sofort zurück und begannen zu hacken. Standardmäßig ist SSH nur über das LAN verfügbar.

Die nächste Folie zeigt die Weboberfläche von Ooma Telo, der Pfeil zeigt die Zeile, in der wir den Befehl eingegeben haben. Die Möglichkeit, die Regeln von IP-Adresstabellen anzupassen, ermöglicht den Zugriff auf SSH, wo Sie das angegebene Kennwort verwenden können.

Gerät Nr. 18 ist ein auf Adobe Flash basierender Netgear NTV200-100NAS-Streaming-Media-Player, der zwischen 10 und 30 US-Dollar kostet und SWF-Dateien wiedergibt.

Es ist mit einem Wi-Fi-Modul und einem Broadcom SOC-Prozessor mit einem verschlüsselten und signierten Firmware-Update ausgestattet.

Alles ist auf der Leiterplatte signiert, so dass es kein Problem war, einen UART zu finden. Aber lassen Sie uns über die Befehlszeileninjektion über die Weboberfläche sprechen, da Updates und Anwendungen über eine unverschlüsselte HTTPS-Verbindung auf diesen Player heruntergeladen werden. Dies ist eine sehr schlechte Idee, da Anwendungen im Gegensatz zu verschlüsselten Updates frei heruntergeladen und installiert werden können. Daher wird es bei der Installation der Anwendung möglich, den Angriff „Mann in der Mitte“ zu verwenden:

- Erstellen Sie eine Kopie der Anwendung.

- wir fügen einen böswilligen "weichen" Symlink ein;

- Packen Sie die Anwendung neu und platzieren Sie sie auf dem lokalen Host.

- Führen Sie die Anwendung aus.

- Wir ändern es erneut, indem wir während des Vorgangs ein Shell-Skript hinzufügen, das einen Symlink zum Aufrufen von Telnet enthält.

- Führen Sie die Anwendung erneut aus, starten Sie sie neu und jetzt haben wir permanenten Root-Zugriff!

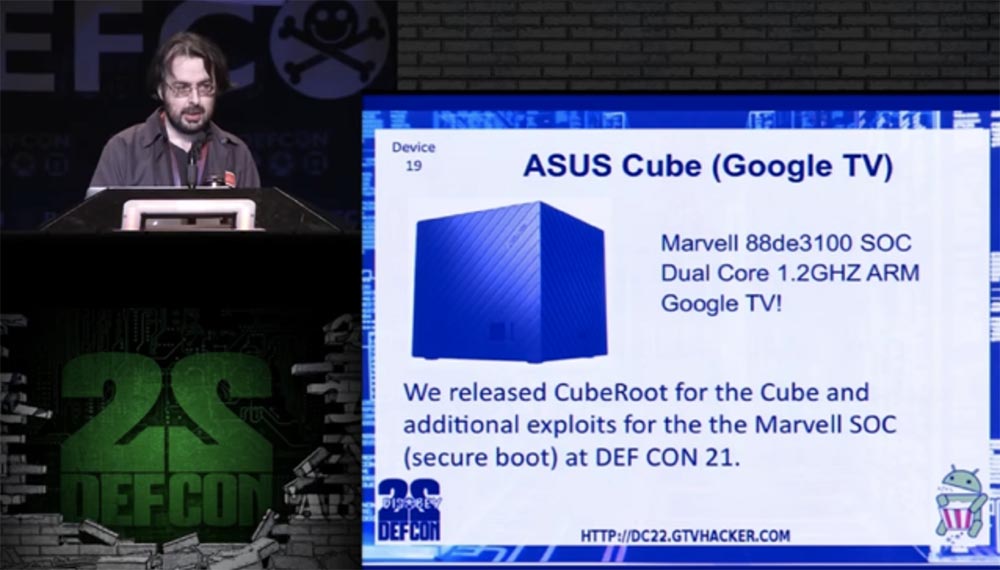

Also mach weiter. Das Gerät unter Nummer 19 ist der ASUS Cube, die „Brücke“ zwischen Internet und Video-Streaming, eine Set-Top-Box, die den großflächigen Betrieb der Google TV-Hardware- und Softwareplattform ermöglicht. Es ist mit einem 1,2-GHz-Marvell 88de3100 SOC-Dual-Core-Prozessor ausgestattet. Auf der DefCon 21-Konferenz haben wir bereits einen zusätzlichen CubeRoot-Exploit für dieses Gerät vorgestellt, mit dem der Prozessor im sicheren Startmodus gesteuert werden soll.

Wir hatten eine Anwendung im Play Store, leider hat Google sie entfernt, sie mögen solche Anwendungen nicht. Lassen Sie uns darüber sprechen, wie wir zu diesem Würfel zurückkehren können. Mit den integrierten Multimedia-Anwendungen können Sie das SMB-Netzwerkprotokoll für den Remotezugriff auf Dateien bereitstellen. In diesem Fall können Sie Windows-Dateien ohne Einschränkungen freigeben. Das Verfahren zum Erhalten von Root-Rechten ist wie folgt:

- Erstellen einer SMB-Freigabe mithilfe der Superuser-Binärdatei

- Verwenden einer Medienanwendung zum Herstellen einer Verbindung zur SMB-Freigabe

- Hinzufügen zu Cube, Ausführen der Superuser-Binärdatei, Abrufen von Root-Rechten!

- Montage des Systems, Installation von SuperSu und vollständige Kontrolle über die Funktionen des Geräts.

Daraufhin gebe ich das Wort an Amir weiter.

Amir Etemadi: Danke, Mike!

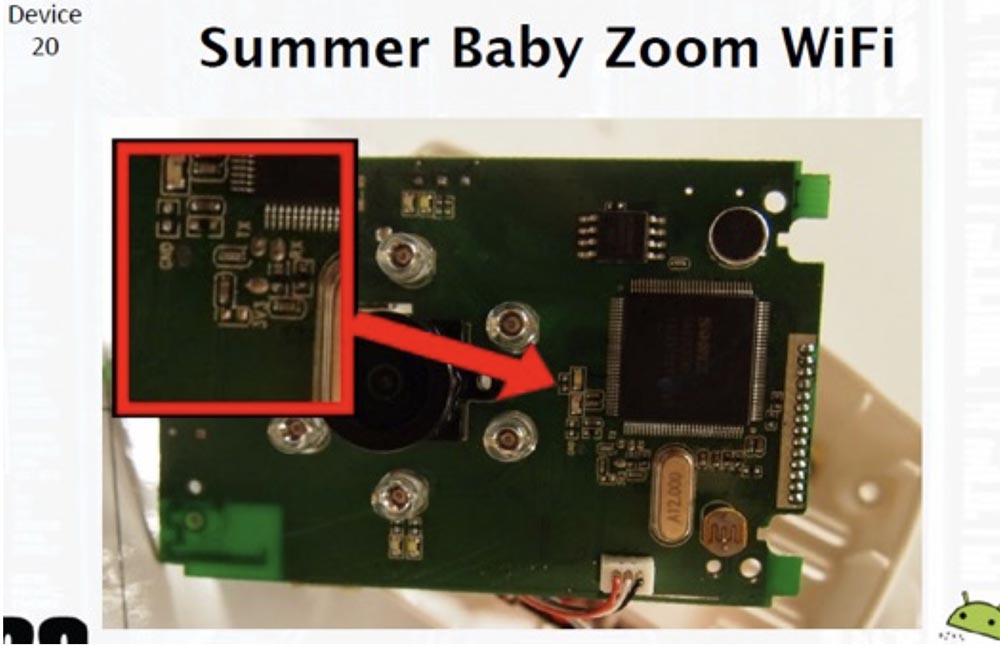

Lassen Sie uns unseren Spaß fortsetzen und uns einige weitere interessante Geräte ansehen. Ich möchte Ihnen von einem Babyphone erzählen - einem Aktivitätsmonitor für Kinder namens Summer Baby Zoom WiFi.

Mit diesem Gerät können Sie Ihren Camcorder verwenden, um Kinder zu überwachen und das Bild über WLAN auf Ihr Smartphone zu übertragen. Er verfügt über einen eigenen kompakten Monitor mit einem Lautsprecher und einem Display, mit dem Sie die Kamera über Funk fernsteuern können. Auf dem Markt ist es als "geschützt" positioniert. Dies ist das 20. Gerät, das wir gehackt haben.

Nachdem wir es zerlegt hatten, begannen wir wie üblich zunächst nach UART zu suchen und untersuchten die Kontakte, mit denen es ziemlich schwierig war, eine Verbindung herzustellen. Wie es uns gelungen ist, können wir nach der Präsentation feststellen, und jetzt werden wir die Fehler berücksichtigen, die die Entwickler dieses Geräts bei der Erstellung gemacht haben.

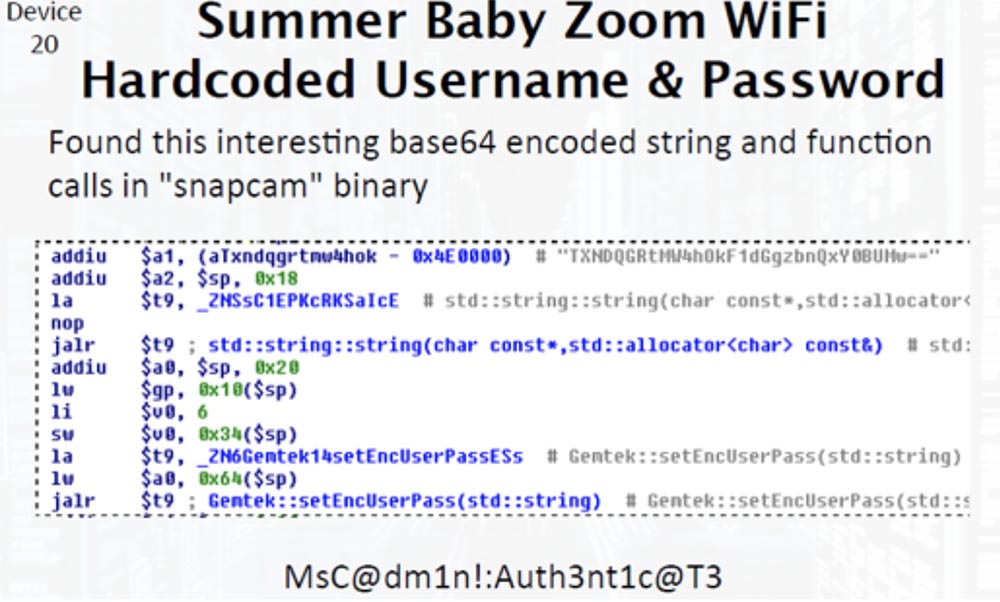

Der erste Fehler besteht darin, einen fest codierten Benutzernamen und ein Kennwort auf einem Gerät zu haben, das eine Binärdatei für die Kommunikation mit der Weboberfläche verwendet. Dies ist nur eine schreckliche Praxis. Aus Sicherheitsgründen sollten Sie nicht auf jedem einzelnen Gerät fest codierte Anmeldeinformationen haben.

Wir haben eine interessante verschlüsselte Zeichenfolge und Systemaufrufe in der Binärdatei "snapcam" gefunden, die Authentifizierungsdaten enthielt. Als nächstes analysierten wir fest codierte Daten.

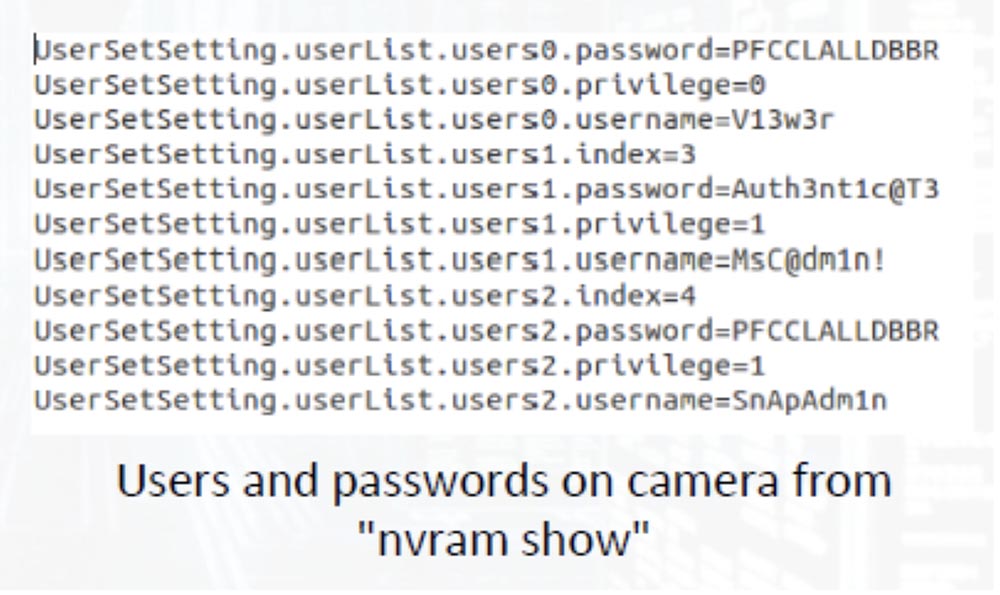

Nachdem wir den Systemaufruf "nvram show" über die Befehlszeile ausgeführt haben, haben wir eine Liste mit 3 Benutzern und ihren Passwörtern erhalten. Zwei Benutzer hatten Kennwörter, die für jede Kamera unterschiedlich waren, und stellten unterschiedliche Benutzerrechte bereit.

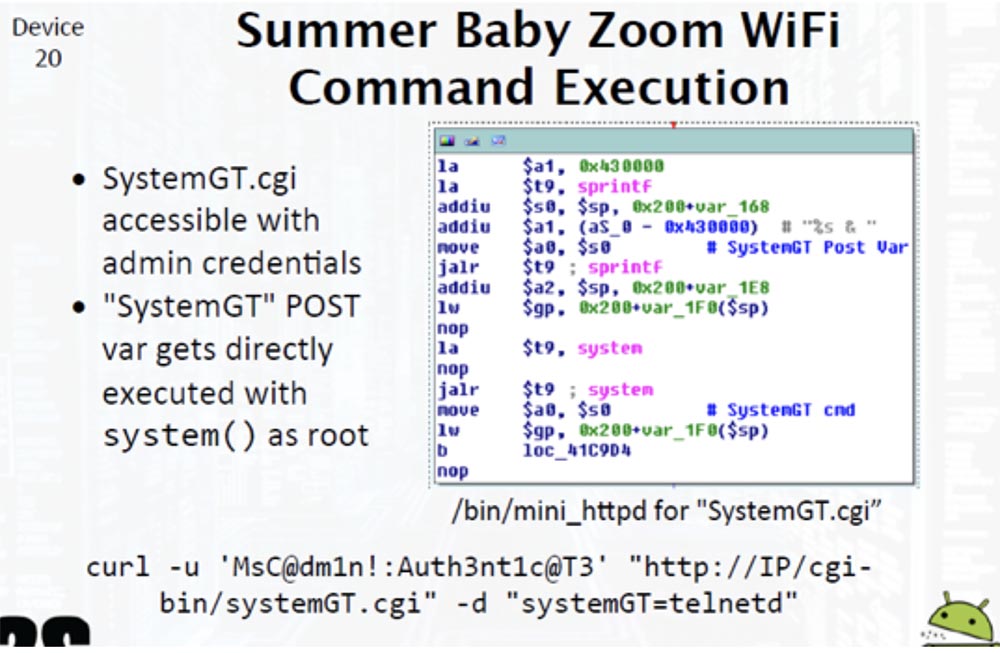

Als nächstes fanden wir die Systemkonfigurationsdatei SystemGT.cgi, auf die mit Administratorrechten zugegriffen wurde und die direkt mit dem Operator system () im Auftrag des Superusers ausgeführt wurde. Wir haben die Befehlszeile unten auf der nächsten Folie aufgerufen und Root-Zugriff auf den Telnet-Server erhalten.

Denken Sie daran, dass Sie in den meisten Fällen, wenn das Gerät nicht durch ein Passwort geschützt ist, in die Shell einbrechen können, indem Sie einfach einen Ausdruck wie l / bin / login in die Befehlszeile eingeben.

In vielen Fällen können Sie den Befehl / bin / sh verwenden. Wenn sich jemand auf normale Weise am Gerät anmeldet, wird der Angreifer sofort in der Shell abgelegt. Lassen Sie daher keine Personen eine Verbindung zu Ihrem Gerät herstellen, und bewahren Sie es sicher auf.

Da es sich also um DefCon 22 handelt, warum erzählen wir uns nicht, wie 22 Geräte in 45 Minuten gehackt werden? Daher werden wir die Präsentation mit zwei weiteren Geräten fortsetzen.

Fahren wir mit dem nächsten Punkt auf unserer Liste fort - dies ist eine eigenständige Samsung SmartCam-Webcam mit Mikrofon und Lautsprecher. Es kann mit einer mobilen Anwendung gesteuert werden und verwendet eine Weboberfläche für den lokalen Zugriff. Die Kamera ist mit einem TI DaVinci ARM SOC-Prozessor ausgestattet und läuft unter Linux 2.6.18. Strukturell ist dieses Gerät dem Summer Baby Zoom WiFi-Babyphone sehr ähnlich, ändert jedoch nicht seine Position, um das Objekt zu verfolgen.

Auf der Leiterplatte befindet sich ein klassischer UART-Adapter mit den Kontakten von Empfänger, Sender, Masse und Strom. Unten finden Sie den Klemmenblock zum Einrichten der Verbindung. Hier wird nur die Konsolenprotokollierungsmethode verwendet, die Debugging-Informationen an die Konsole ausgibt und diese vor dem Benutzer verbirgt.

Interessanterweise haben wir dies festgestellt, indem wir uns angesehen haben, wie die Anmeldeverarbeitung erfolgt und wie das ursprüngliche Administratorkennwort erstellt wird, wenn das Gerät zum ersten Mal konfiguriert wird. Mit dieser Einstellung werden Sie aufgefordert, Ihr eigenes Administratorkennwort festzulegen. Der Nachteil ist, dass das Gerät nicht überprüft, ob das Kennwort bereits konfiguriert ist, sodass Sie das Skript aufrufen können, um das vorhandene Kennwort in das Administratorkennwort zu ändern. Somit ist es möglich, das Geräteadministratorkennwort zurückzusetzen, ohne das Benutzerkennwort zu kennen. Der Zugriff auf die Befehlszeile ist nur über LAN möglich.

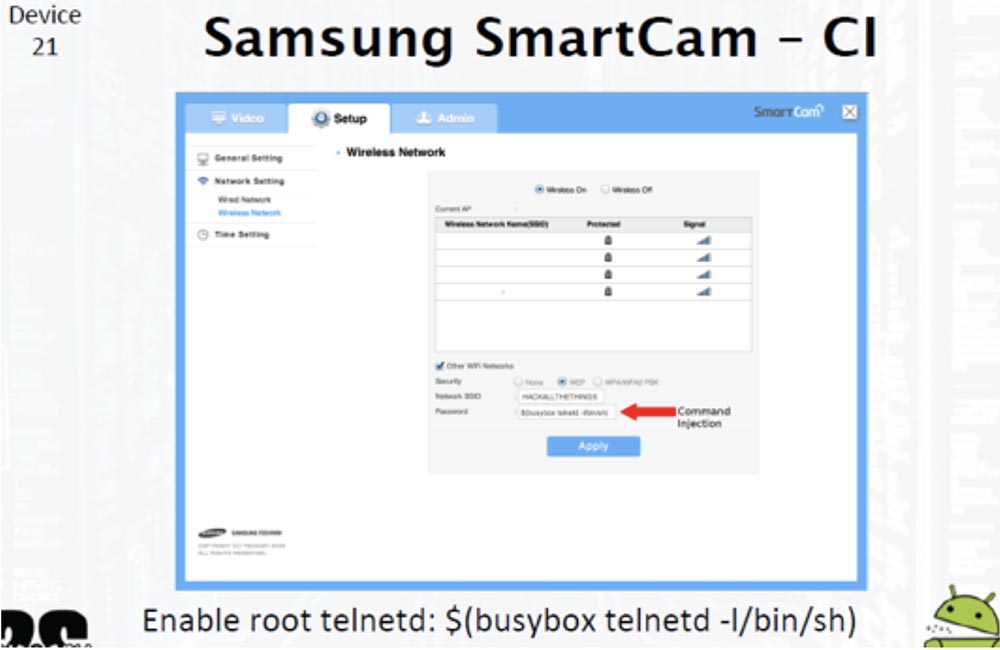

Der WEP-Verschlüsselungsschlüssel wird nicht auf Shell-Befehle überprüft und in der Konfigurationsdatei abgelegt, von wo aus er herausgezogen und zur Eingabe von Befehlen über die Konsole verwendet werden kann. In diesem Fall müssen Sie das Netzwerkkabel abziehen, wenn die Kamera bereits über WLAN mit dem Netzwerk verbunden ist. Wenn Sie den WEP-Schlüssel ändern, wenn die Kamera über WLAN verbunden ist, kann das Gerät Sie trennen und Sie verlieren den Zugriff darauf.

Wenn die Kamera mit einem Wi-Fi-Netzwerk verbunden ist, kann sie ohne physischen Kontakt mit dem Gerät gehackt werden. Danach beginnt die Weboberfläche mit Root-Rechten zu arbeiten.

Somit wird der Superuser-Befehl durch Ändern des WEP-Schlüssels für den Zugriff auf das Wi-Fi-Netzwerk eingefügt. Um eine Verbindung zum Telnet-Netzwerk herzustellen, geben Sie einfach den Befehl $ ein (Busybox Telnetd - l / bin / sh).

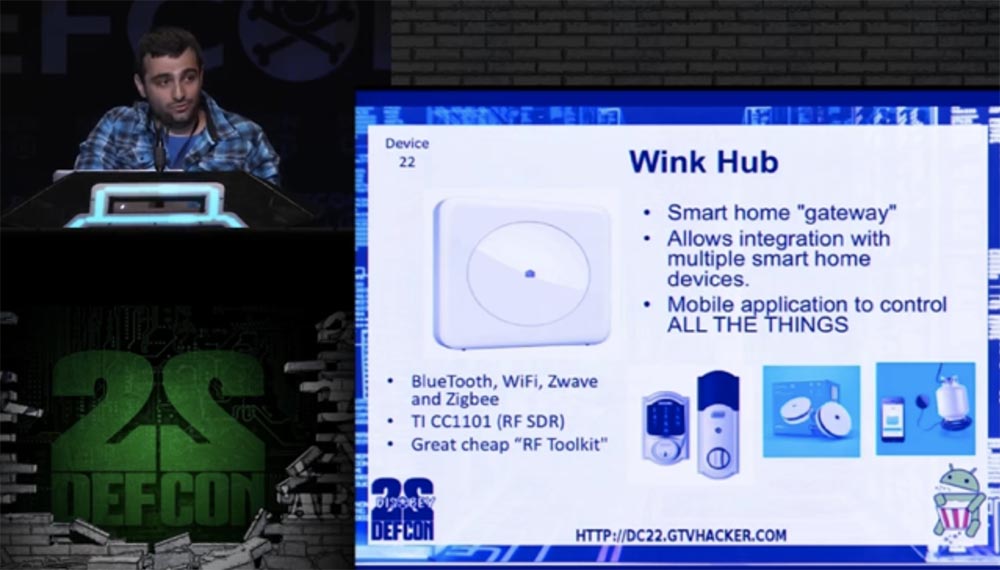

Das interessanteste aller untersuchten Geräte war das Gerät Nummer 22, da es Hackern ein großes Tätigkeitsfeld bietet. Dieses Gerät heißt Wink Hub, und ich mag es mehr als andere, vor allem, weil es eine große Auswahl an Peripheriegeräten hat.

Diese Funktion steuert alle drahtlosen „Smart“ -Home-Geräte mithilfe einer mobilen Anwendung, mit der Sie einzelne Bedienfelder verlassen können. Der Wink Hub verfügt über ein Wi-Fi-, Bluetooth-, Zwawe- und Zigbee-Modul sowie eine hervorragende Arbeit für RF Toolkit-Entwickler.

Dies ist ein Software-Toolkit für jeden Hacker, da Peripheriegeräte über dieses System interagieren. Der Wink Hub ist im Wesentlichen ein Heim-Gateway, das Geräte mit bereits konfigurierten APIs integriert. Bei allen Kommunikationsmethoden verfügt er sogar über eigene Geräte, die von einem Gasleckdetektor bis zu Sensoren zum Einstellen von Feuchtigkeit, Temperatur, Beleuchtung und Bewegungserkennung reichen. Es verwaltet auch intelligente Sperren und empfängt Statusinformationen für alle überwachten Geräte.

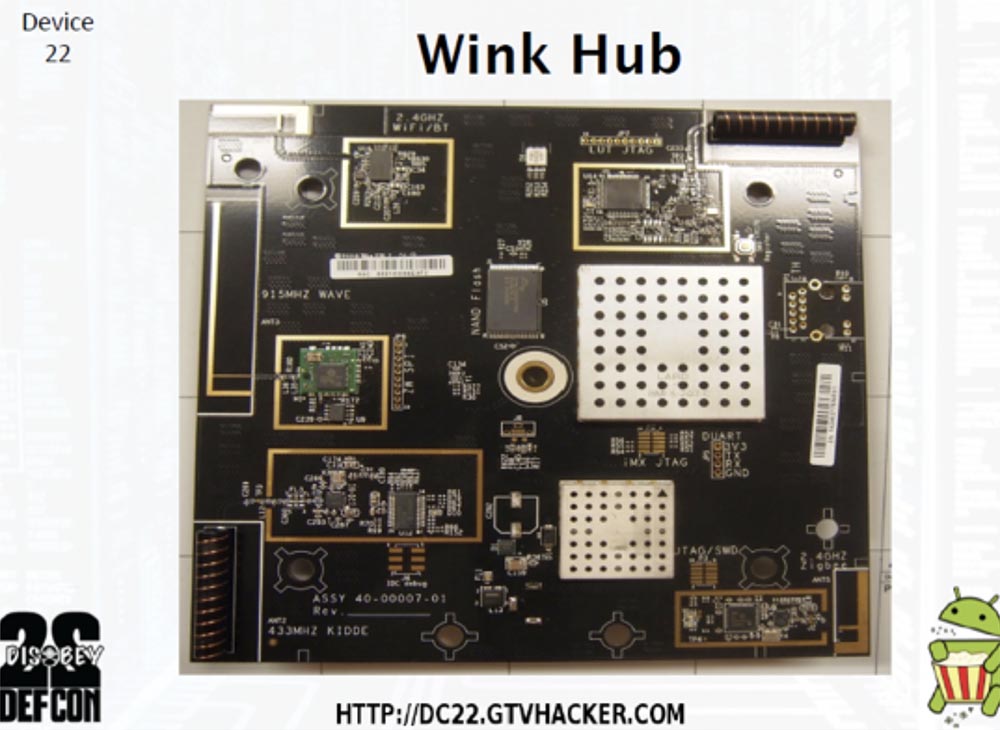

Die nächste Folie zeigt ein Board, das ziemlich hübsch aussieht.

Das ist also ein Board, es ist wirklich wunderschön.

Hier ist alles signiert, und das Schöne an diesem Gerät ist, dass es weniger als 50 US-Dollar kostet. Wenn Sie Peripheriegeräte kaufen, erhalten Sie kostenlos einen Wink Hub. Wenn Sie sich für HF-Geräte interessieren, ist dies ein wirklich cooles Board.

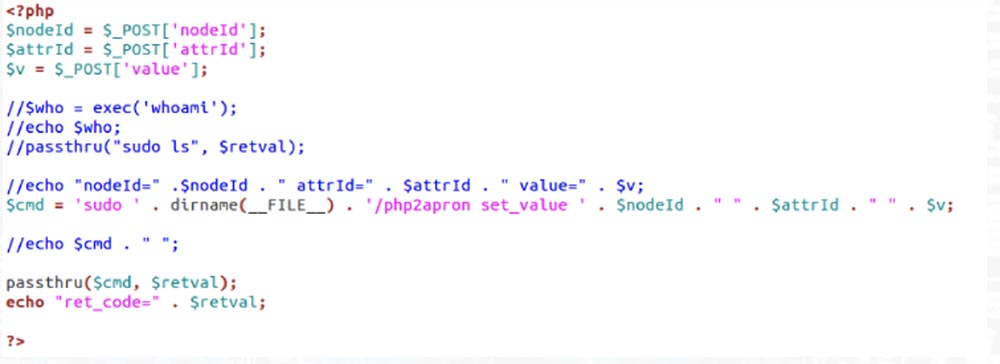

Es verfügt über separate Chips für jeden angeschlossenen Gerätetyp, den es unterstützt. Dieses Gerät hat also einen Befehlszeileninjektionsfehler. Wenn Sie mit PHP nicht vertraut sind, gibt es einen sudo-Befehl, mit dem Sie Programme mit Administratorrechten ausführen können, ohne ein Superuser-Passwort einzugeben.

Dieser Befehl gibt der Knotenkennung die Knoten-ID des Knotens mit dem ID-Attributwert der POST-Variablen. Nehmen Sie dieses Team in Ihr Arsenal auf und kaufen Sie dieses Gerät, wenn Sie nach Hause kommen, und haben Sie Spaß damit, wie Sie möchten.

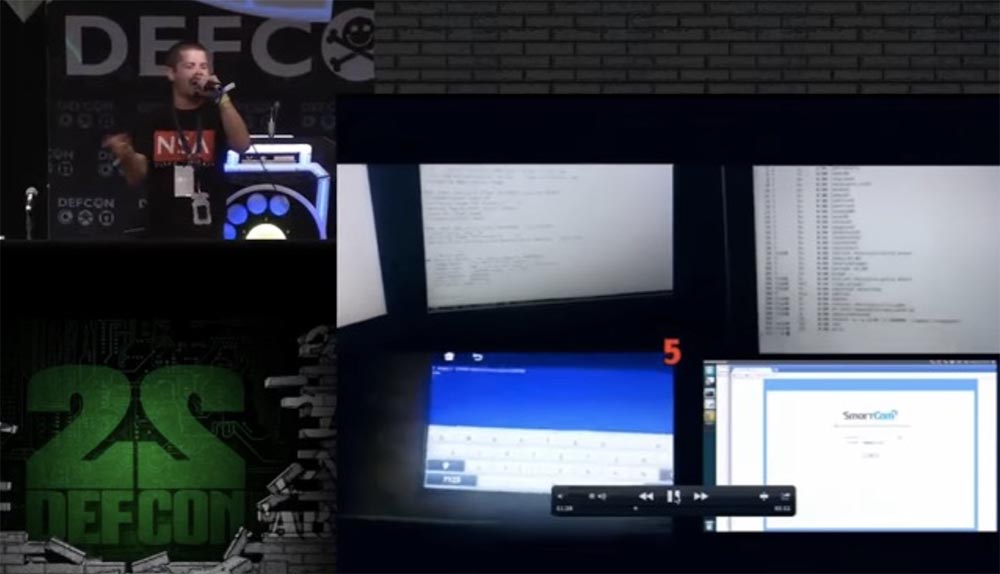

Nun zeigen wir Ihnen, worauf Sie gewartet haben! Die Videoaufnahme einer Hacking-Demonstration aller 22 Geräte wird unter einen echten Hacker-Rapp gestellt! Dazu haben wir unseren Freund, Rapper Ned von Dual Core, eingeladen! Begrüßen wir ihn und das Lied "All diese Dinge"!

Wir haben hier fast hundert verschiedene UART-Adapter und Chromecast-CDs. Während Sie sich das Video ansehen und den Rap genießen, gehen wir in die Halle und geben Ihnen alles.

Dual Core: Großartig, Leute, ich versuche zu Atem zu kommen ... mein Name ist Ned, ich bin Rapper in Dual Core, vielleicht haben Sie unsere Songs wie "Drink alles und alles brechen" gehört. Hat einer von euch Autos geknackt? Großartig!

Ich möchte Ihnen das Buch meines Freundes vorstellen. Dies ist ein Hacker-Handbuch zum Hacken von Autos. Sie können es kostenlos herunterladen, bei Amazon kaufen. Ich habe ein paar Dinge bei mir, die ich verteilen werde. Also Rapmusik ... wenn ich nicht zu Atem komme, könnte ich sterben!

Wo ist mein DJ? Drücke die Leertaste und starte das Video, damit ich anfangen kann!

Der Bildschirm startet eine Demonstration von Hacking-Geräten, die in dieser Präsentation beschrieben wurden. Der Satz "Nicht jeder Geek mit Commodore 64 kann die NASA knacken" klingt, dann ist ein Musiktitel enthalten, unter dem Ned den Rap "Drink all the booze" mit folgendem Inhalt aufführt:

Ich sage dir, du sollst den ganzen Alkohol trinken

Jungs haben alle Dinge so schnell gehackt

dass Sie nicht einmal Zeit haben, sie zu zählen,

Disaster Recovery erfordert noch mehr Fäuste,

Setzen Sie Ihre Bytes auf alles

Mein C64 wird alles im Orbit explodieren lassen

Ein perfekter Ausleger wird alle Ketten brechen

Prozessausführungszeit optimieren,

Um einen Satz zu vermeiden, brauchen Sie nur einen Stream.

Sie brauchen nur einen Stream

Die Größe des Motors spielt keine Rolle

Minen sind in der Kommandozeile

und bevor sie mich sehen

brechen Sie das Captcha, beenden Sie das Kapitel

trinke den ganzen Alkohol

Nimm dieses rote Fahrrad

er zwinkert mir immer noch zu

trinke den ganzen Alkohol, trinke den ganzen Alkohol

Ich warte darauf, dass meine Brombeere stirbt

um es durch einen Raspberry Pi zu ersetzen,

neutralisiere jede Bedrohung für den Roten Schädel,

getötete Virenschreiber kletterten auf VX7,

die unsere Daten live aufzeichnet,

Hallo an Sie, Chiffren und Gerätetreiber,

wo wir kommen, bevor sie das Format ausführen,

Internet Mike möchte Ihr WLAN erhalten,

er verpflichtete sich, Ananas 5 zu hacken,

Bist du bereit, alle Dinge zu hacken?

Ja, Sie sind bereit, alle Dinge zu hacken!

so trinken wir den ganzen Alkohol

Wir werden alles trinken

Sie wissen, dass es Sicherheitsregeln geben wird

Aber zuerst trinken wir den ganzen Alkohol und dann knacken wir sie.

Alles dreht sich um das System oder die Firmware.

Wofür betest du unabhängig vom Dienst?

transkodieren und mit dem Internet verbinden,

Piraten, die sich mit seinen eigenen Händen versammelt haben, werden ihn ruinieren

klatschende Hände greifen über die Wolke an

aber wir werden zur U-Bahn zurückkehren,

wo es keine Massenkontrolle gibt

die Thor-Knoten auf der ganzen Welt hinunter,

Hack auf Geräteverkehr online,

Die Herausforderung des Staates ist die Jagd nach uns.

Mein Konrad Zuse ist ein Trigger-Debugger.

Ich brauche einen Plan, der funktioniert,

Ich möchte sehen, wie alles brennt

und jetzt bist du dran

trinke alle Getränke ja

trinke den ganzen Alkohol, dieser Kampf ist ein Spiel

Dieses Grauen zwinkert mir immer noch zu

Also iss alles und trink den ganzen Alkohol!

Ich danke den Jungs von GTVHacker!

Amir Etemadi:

Amir Etemadi: Es

fällt mir schwer zu glauben, dass Dual Core unser Gast war! Er hat es ohne Bedingungen gemacht, ohne Bezahlung, er ist einfach ein toller Kerl! Ja, ich bin auch außer Atem. Wir haben absolut keine Zeit. Wenn Sie Fragen haben, sind wir bereit, diese nach der Konferenz zu beantworten.

Wir bieten hier Links zu unseren Ressourcen, willkommen auf dem GTV-Hacker-Kanal und danke an alle, wir lieben dich!

Präsentationsfolien:

DC22.GTVHacker.comWIKI:

www.GTVHacker.comForum:

forum.GTVHacker.comBlog:

blog.GTVHacker.comIRC: irc.freenode.net #GTVHacker

Twitter: @GTVHacker