Im modernen Paradigma der Informationssicherheit für die Massen hat sich die Überzeugung, dass Cybersicherheit für den Durchschnittsnutzer teuer, schwierig und praktisch unmöglich ist, fest etabliert. Wenn Sie also Ihre Daten und persönlichen Daten vollständig schützen möchten, erstellen Sie ein Konto bei Google oder Amazon, ermitteln Sie den Eigentümer und überprüfen Sie regelmäßig die Alarmmeldungen, dass ein großes und starkes Unternehmen einen weiteren Anmeldeversuch gestoppt hat.

Menschen, die sich mit Informationssicherheit auskennen, haben es immer gewusst: Cloud-Dienste sind viel anfälliger als eine separate Workstation. In der Tat kann der PC im Falle einer Situation höherer Gewalt den Zugriff auf das Netzwerk physisch einschränken, und dort beginnt bereits der Wettlauf um die Änderung von Erscheinungsbildern und Passwörtern in allen angegriffenen Bereichen. Die Cloud-Infrastruktur ist riesig, häufig dezentralisiert, und die Daten mehrerer Clients können auf demselben physischen Medium gespeichert werden, oder umgekehrt. Die Daten eines Clients sind auf fünf Kontinente verteilt, und nur ein Konto kombiniert sie.

Kurz gesagt, als das Internet noch relativ frisch und jung war (und es war 2003), haben sich Informationssicherheitsspezialisten das

Pufferpuffer- Überlaufschutzsystem von 1997 genau angesehen und sind in die Technologie

übergegangen , die wir jetzt

Honeytoken oder Canarytoken nennen. Und seit fünfzehn Jahren arbeiten sie ordnungsgemäß (und funktionieren immer noch). Nur die neuesten Forschungsergebnisse besagen, dass Honeytoken anstelle der letzten Verteidigungslinie in einer Reihe von AWS-Diensten aufgrund der Besonderheiten der Implementierung auf der Amazonas-Seite zu einer Lücke in der Informationssicherheit geworden ist.

Was ist Honeytoken?

Honeytoken verwendet wie sein ideologischer Vorläufer im Stapelüberlaufschutzsystem den Ansatz „warnen, nicht verhindern“. In der Tat ist Honeytoken ein Köder für Angreifer, der unter dem Deckmantel wertvoller Informationen zurückbleibt und beispielsweise in Form eines Links dargestellt werden kann. Das offensichtlichste Honeytoken in der Praxis gewöhnlicher Benutzer ist ein Link-Alarm, der in einem Brief mit der Überschrift „Bankkontoinformationen“ oder „Meine Konten“ versteckt ist. Das Prinzip ist auch einfach: Sobald ein Angreifer die Informationen betrachtet, die Honeytoken vorgibt, sendet dieser eine Warnung an den Eigentümer / Administrator, dass der Sicherheitsbereich verletzt wurde.

Das Honeytoken selbst ist offensichtlich nicht im Umkreis enthalten: In seiner klassischen Form ist es eine banale Puppe, die sich bereits im Umkreis befindet und dieselbe Rolle spielt wie Kanarienvögel, die in Käfigen sterben, die in Bergbaugesichtern gespielt werden - eine Warnung vor der Gefahr.

Und hier ist der Vorläufer der Technologie

Und hier ist der Vorläufer der TechnologieSolche "Signalisierungssysteme" sind mittlerweile weit verbreitet und werden verwendet, um persönliche Kontoinhaber auf AWS-Sicherheitsverletzungen aufmerksam zu machen. Gleichzeitig gibt es keinen einzigen Honeytoken-Standard - es kann alles sein. Beispielsweise werden mehrere spezielle tote Postfächer zu den Listen der E-Mail-Adressen der Kunden hinzugefügt. Dabei wird eine Mailingliste angezeigt, auf der die Entladung der gesamten Datenbank angezeigt wird.

Was ist die Sicherheitsanfälligkeit in AWS?

Amazon Web Services verwendet das Honeytokens-System aktiv, um Cloud-Warnmeldungen für Service-Perimeter zu erhalten. Amazon Canaries sind gefälschte Zugangsschlüssel für Konten. Dieses Tool ist in seiner ganzen Einfachheit äußerst wichtig: Cloud-Dienste sind ständigen Hacking-Versuchen und anderen Angriffen ausgesetzt. Die Tatsache, über den „Durchbruch“ des AWS-Cybersicherheitsbereichs in eine der Richtungen Bescheid zu wissen, ist für Amazon-Ingenieure bereits der halbe Sieg.

Gestern, am 2. Oktober 2018, haben Spezialisten von Rhino Security Labs

eine äußerst unangenehme Studie veröffentlicht, deren Kern in der folgenden Aussage zum Ausdruck kommt: Honeytokens Amazon Web Services können umgangen werden, ohne das Cloud-Signalisierungssystem zu stören. Dies gibt Angreifern die Möglichkeit, leise einzutreten, zu nehmen, was sie brauchen, und auch leise zu gehen.

Die gesamte Architektur von Honeytokes AWS basiert auf der Verwendung gefälschter Schlüssel in Verbindung mit

CloudTrail , das auch Aktivitätsprotokolle führt. In userguide Amazon frei verfügbar, gibt es eine ganze Liste von Adressen und Diensten, die CloudTrail nicht unterstützen. Tatsächlich bedeutet dies, dass Anfragen an diese Dienste, auch über die API, nirgendwo registriert werden. Gleichzeitig gibt Amazon die Rückmeldungen mit einem Zugriffsfehler zusammen mit

ARN zurück .

Als nächstes haben Forscher von Rhino Security

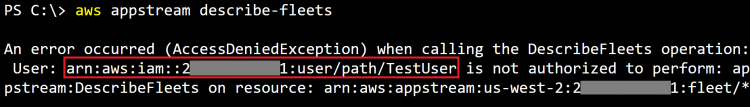

AWS AppStream über

die DescribeFleets-API „geklopft“ und die folgenden Informationen zum

Testkonto erhalten :

Anschließend extrahiert ein Angreifer mithilfe seiner Hilfe Informationen über den

IAM- Benutzer / die

IAM- Rolle des folgenden Plans:

IAM User:

arn:aws:iam::111111111111:user/the-path/TheUserName

IAM Role:

arn:aws:iam::111111111111:role/the-path/TheRoleName/TheSessionNameDank der ARN-Rückgabe und der erhaltenen IAM-Benutzer- / Rollendaten konnten Spezialisten die Honeytokes-Köderschlüssel für die oben genannten Dienste durch Parsen kompromittieren.

Gegenmaßnahmen

Der gefundene Pfad gefährdet nicht nur AWS, sondern auch Entwickler beliebter Honeytoken-Systeme für Amazon-Systeme wie

CanaryToken und

SpaceCrab . Beide Entwickler wurden benachrichtigt und ergreifen alle möglichen Maßnahmen, um das Problem zu beheben.

Außerdem haben Spezialisten von Rhino Security

auf GitHub ein PoC-Skript veröffentlicht, das prüft, ob der Ihnen zur Verfügung gestellte AWS-Schlüssel ein Token ist, da noch nicht alle Konfigurationen aktualisiert wurden.

Amazon Reaktion

Amazon berichtete Rhino Security Labs, dass ARN keine vertraulichen Informationen sind, CloudTrain bei Bedarf funktioniert (und nicht funktioniert) und es als solches kein Problem gibt.