DEFCON-Konferenz 20. Wie man die Bösen (und die Mafia) mit dem JavaScript-Botnetz fickt. Teil 1Dieser Typ unterhielt sich mit allen, die sich für das Profil dieses Mädchens interessierten. Diese Folie zeigt meinen Lieblingschat, kkbill1980 ist derjenige, der vorgibt, ein Mädchen zu sein, und fiat176punt ist sein Opfer. "Kkbill1980: Hallo Süße! - fiat176punto: Hallo, meine süße Maus! “Und so weiter, ein sehr lustiger Chat.

Weiter im Chat besprechen sie die Details ihrer Liebesbeziehung, und das interessanteste Detail sind 700 Euro, die das Opfer an seine "süße Maus" senden sollte, als wollte es während der Reise eines falschen Mädchens nach Deutschland ein Hotel buchen.

Und dann schreibt der Fan, dass er heute Abend seiner Geliebten "ein völlig nacktes Foto" geschickt hat, auf das sie antwortet: "Oh, Baby, das ist wunderbar!"

Das Fazit ist, dass dieser Betrüger gleichzeitig mit vielen Menschen interagierte, indem er gefälschte Mädchenprofile auf Dating-Sites verwendete und unter dem einen oder anderen Vorwand Geld von seinen Opfern erpresste. Irgendwo mitten im Chat „durchbohrte“ dieser Typ jedoch offenbar verwirrende offene Tabs und begann auf Deutsch zu schreiben.

In seinem Briefkasten war alles ideal systematisiert, und er bewahrte alle seine Chats in einem speziellen Ordner auf, mit dem er jetzt weiter arbeitete. Wir beschlossen, in der Korrespondenz alle Hinweise auf Männer zu finden, die Western Union verwenden würden, um Geld an ihren „Schatz“ zu senden, und fanden 158 solcher Nachrichten.

Die folgende Folie zeigt ein Beispiel der Korrespondenz dieses Mädchens und des Opfers. Hier werden die Fotos noch einmal erwähnt - das Mädchen fragt, warum der Mann ihr die versprochenen „nackten“ Fotos nicht geschickt hat. Und er antwortet, dass er nicht weiß warum, aber der Manager der Bank sagte ihm, dass es unmöglich ist, Geld an die angegebene Adresse zu senden, also lassen Sie sich von dem Mädchen eine andere Adresse geben.

Dies liegt daran, dass das Profil des Mädchens eine falsche Adresse erhielt, die anscheinend nicht zum Bankangestellten passte. Worauf das falsche Mädchen wütend antwortet: "Verdammt, hör auf, mit mir zu spielen!" Ich habe dir die richtige Adresse gegeben, also nimm das Geld von der Bank und sende es mir über Western Union, sonst vergiss alles und hör auf, mit meinem Herzen zu spielen! “

Im Allgemeinen können Sie sich vorstellen, um welche Art von Korrespondenz es sich handelt. Und dieses Schema hat funktioniert, denn für das Senden von Geld über Western Union reicht es aus, nur die Stadt und den Namen des Überweisungsempfängers anzugeben und ihm dann den Geheimcode mitzuteilen.

Der nächste Fall, der uns interessierte, war ein Betrüger im Zusammenhang mit Hunden. Wir fragten uns, was er mit Hunden machte, wenn er für seine Aktivitäten einen anonymen Proxyserver benötigte.

Wir haben uns wie üblich entschlossen, seinen Benutzernamen und sein Passwort zu verwenden, um in seine Mailbox einzudringen. Und dort haben wir etwas Schweres gefunden. Wenn Sie also Tiere mögen, schauen Sie sich das folgende Bild nicht an. Auf der nächsten Folie haben wir sogar eine solche Warnung veröffentlicht: „Warnung! Dieses Bild kann deine Gefühle verletzen! “ Und hier tatsächlich das Bild selbst.

Er hat diesen gefälschten Yorkshire-Terrier platziert, einen gefälschten, weil er denselben Hund auf der ganzen Welt zum Verkauf angeboten hat. Dies ist also das kostengünstigste York der Welt. Er legte dieses Bild und verdiente Geld damit, da alle von der Billigkeit des Vollbluthundes verführt wurden und eine Vorauszahlung leisteten.

Natürlich sind wir auch auf Psychopathen gestoßen. Diese Folie zeigt das Kontrollfeld, das zeigt, wie ein Mann von einer IP-Adresse auf video.xnxx.com ständig nach Videos zu den Themen „Mutter“, „Vergewaltigung einer Schwester“, „Gewaltvergewaltigung“, „Gewalt“ und dergleichen gesucht hat . Wir haben beschlossen, seine IP-Adresse der örtlichen Polizei zu geben, weil dieser Typ offensichtlich verrückt ist.

Viele Menschen streben im Internet nach Anonymität. Als erstes überprüfen sie ihre Anonymität. Das Problem ist jedoch, dass Sie bei Verwendung eines Proxys für die letzte Seite anonym sind, nicht jedoch für den Proxyserver selbst. Wenn Sie beispielsweise behaupten, dass sich Ihre IP-Adresse in den USA befindet, überprüfen wir Ihre tatsächliche IP-Adresse und stellen sicher, dass dies der Fall ist oder nicht. Keine Anonymität auf dem Proxyserver!

Eine andere Art anonymer Internetaktivitäten erregte unsere Aufmerksamkeit, als wir eine Person entdeckten, die durch das Lesen von Blog-Posts Geld verdiente. Dies ist so ein Geschäft - Sie lesen die Blog-Beiträge von Menschen auf der ganzen Welt und sie bezahlen Sie dafür. Innerhalb eines Monats verdiente dieser Mann bis zu 24 Dollar, also ist dies auch ein gutes Geschäft. Wir nannten dieses Phänomen "Seltsame Menschen in einer fremden Welt".

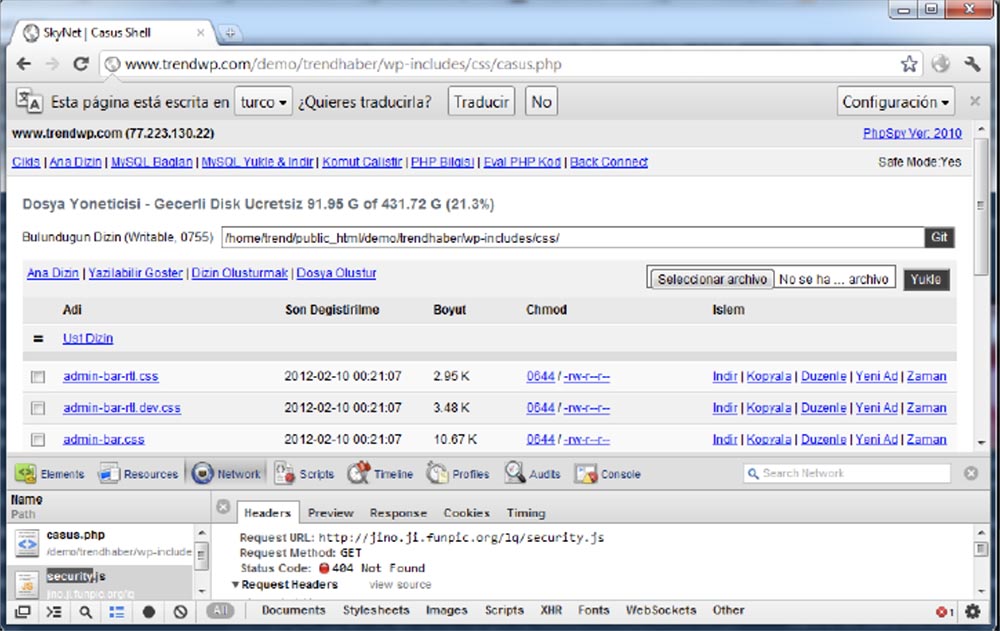

Viele Benutzer unseres Proxyservers waren am Hacken und Verderben von Website-Daten beteiligt. Einer dieser Benutzer hat unsere Aufmerksamkeit auf sich gezogen. In der Systemsteuerung sehen Sie die lokalen Dateien, die wir von einer gehackten Site abgefangen haben. Dieser Hacker hat ein bösartiges WebShell-Skript verwendet, um JavaScript zu hacken.

Die nächste Folie zeigt einen Hack, wir haben uns seine Implementierung in Echtzeit angesehen. Unten sehen Sie die E-Mail-Adresse des Angreifers.

Als wir untersuchten, wie diese Site gehackt wurde, stellten wir fest, dass der Hacker eine infizierte WebShell verwendete, die eine JavaScript-Datei herunterlud, die wiederum die URL dieser WebShell meldete. Diese JavaScript-Datei wurde auch von unserem Proxyserver infiziert und ermöglichte es uns herauszufinden, wo sich diese WebShell befindet. Es stellt sich heraus, dass der Hacker selbst von unserem Hacking gehackt wurde.

Die folgende Folie zeigt eine WebShell-Anforderung, die JavaScript aufruft.

Wie Sie sich erinnern, war das Interessante an unserem System, dass der Client auch nach dem Trennen von unserem Proxyserver mit unserem schädlichen JavaScript infiziert blieb. Bis jetzt wurde alles durch passive Überwachung der Navigation erreicht, daher haben wir darüber nachgedacht, ob es möglich ist, das Intranet zu infizieren, dh das interne Netzwerk, das nicht über unseren Proxyserver angezeigt wurde.

Daher war einer der Punkte, die unsere Aufmerksamkeit bei der Betrachtung der gesammelten Daten auf sich gezogen haben, die Möglichkeit, nach Informationen über Maschinen zu suchen, die nicht im Internet veröffentlicht wurden, dh über Anwendungen, die im Intranet verwendet werden, wie anhand der folgenden Daten im internen ERP-System beurteilt werden kann .

Wir folgten einem Mann aus Mexiko, der im Internet nach Pornos suchte. Es wurde vom Proxyserver getrennt, blieb aber infiziert, sodass Sie hier den internen Server sehen, zu dem wir versucht haben, eine Verbindung herzustellen. Es gibt viele Daten, Passwörter, Benutzernamen. Dies macht deutlich, dass die Verwendung von Remote-JavaScript-Dateien im Intranet möglicherweise nicht wünschenswert ist, und öffnet die Tür für potenzielle Angriffe dieser Art.

Angesichts dessen hielten wir es für einfach, einen gezielten Angriff auf eine Anwendung im Intranet oder im Internet vorzubereiten, zuvor heruntergeladene JavaScript-Dateien zu analysieren und Clients zu zwingen, diese Dateien von einer beliebigen Domäne herunterzuladen, da wir erzwungenes Caching installiert haben.

Und natürlich waren Benutzer unseres Proxyservers pornografiesüchtig. Es gab viele Pornos, Pornos sind ein echtes Geschäft. Wir lesen sogar eine interessante Geschichte darüber, wie sie in der katholischen Kirche "offene" Zeichnungen entdeckten, die 700 n. Chr. Von einem Mönch angefertigt wurden. Wir haben URLs und eine umfangreiche Sammlung von Benutzernamen und Passwörtern gesammelt und werden sie natürlich im Internet verkaufen (nur ein Scherz).

Vor allem aber erregte der Vergewaltigungs-Chat im Internet unsere Aufmerksamkeit. Wir dachten immer, es sei sehr schwierig, jemanden im Internet zu vergewaltigen, aber es stellte sich heraus, dass dies nicht der Fall war.

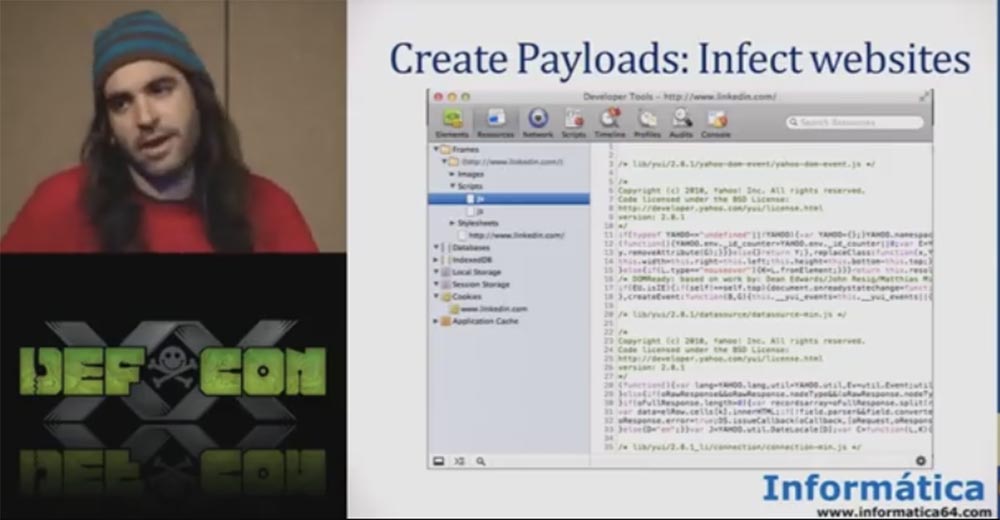

Also haben wir eine JavaScript-Datei erstellt, die Websites infiziert. Wir haben eine "Nutzlast" erstellt. Um einen gezielten Angriff auf eine bestimmte Site vorzubereiten, dh um sicherzustellen, dass ein Benutzer, der Teil des Botnetzes ist, nach dem Besuch einer bestimmten Site infiziert wird, müssen Sie wissen, welche JavaScript-Dateien auf diese Site hochgeladen werden. Dazu können Sie die Netzwerkinspektion in Google Chrome oder Firefox Firebug verwenden und die Datei auswählen, die Sie infizieren möchten.

Wenn Sie über einen Proxyserver eine Verbindung zum Netzwerk herstellen, stellen Sie natürlich keine Verbindung zum Bankensystem oder zum Profil in sozialen Netzwerken, zum Intranet oder zu Ihrer persönlichen Site her. Wenn Sie den Cache jedoch nicht leeren, befinden Sie sich in den Händen derjenigen, die dies erzwungen haben Sie eine schädliche Javascript-Datei herunterladen. Wenn sich diese Datei auf der Seite befindet, die Sie nach dem Besuch des Proxyservers öffnen möchten, werden Sie gehackt.

Die folgende Folie zeigt den Code auf der Seite des sozialen Netzwerks linkedin.com, auf der einige in Java geladene Skripte angezeigt werden. Wenn Sie also einen Proxyserver verwenden, können wir durch Herunterladen dieser JavaScript-Dateien eine spezielle Nutzlast erstellen. Dann werden diese Dateien infiziert. Sobald Sie die Verbindung zum Proxy trennen und eine Verbindung zu linkedin.com herstellen, wird die „Nutzlast“ ausgeführt.

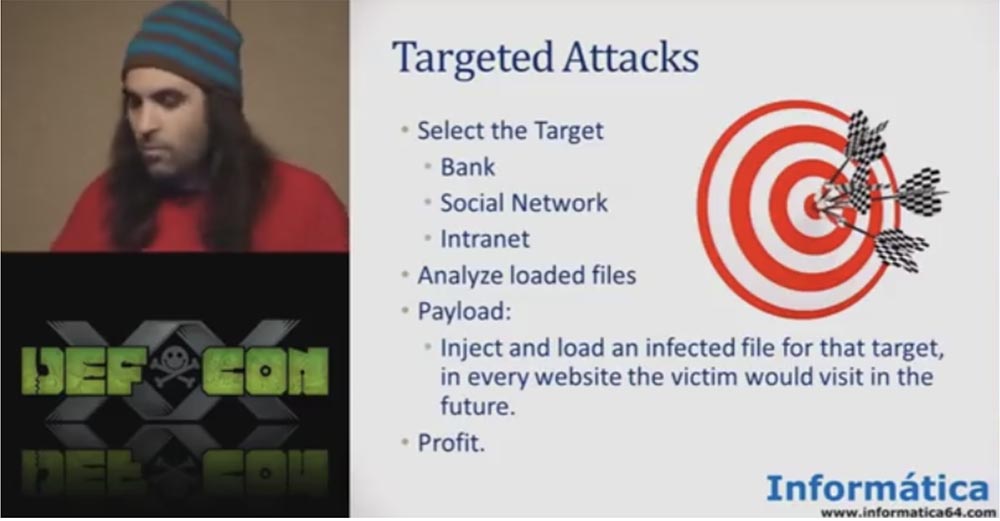

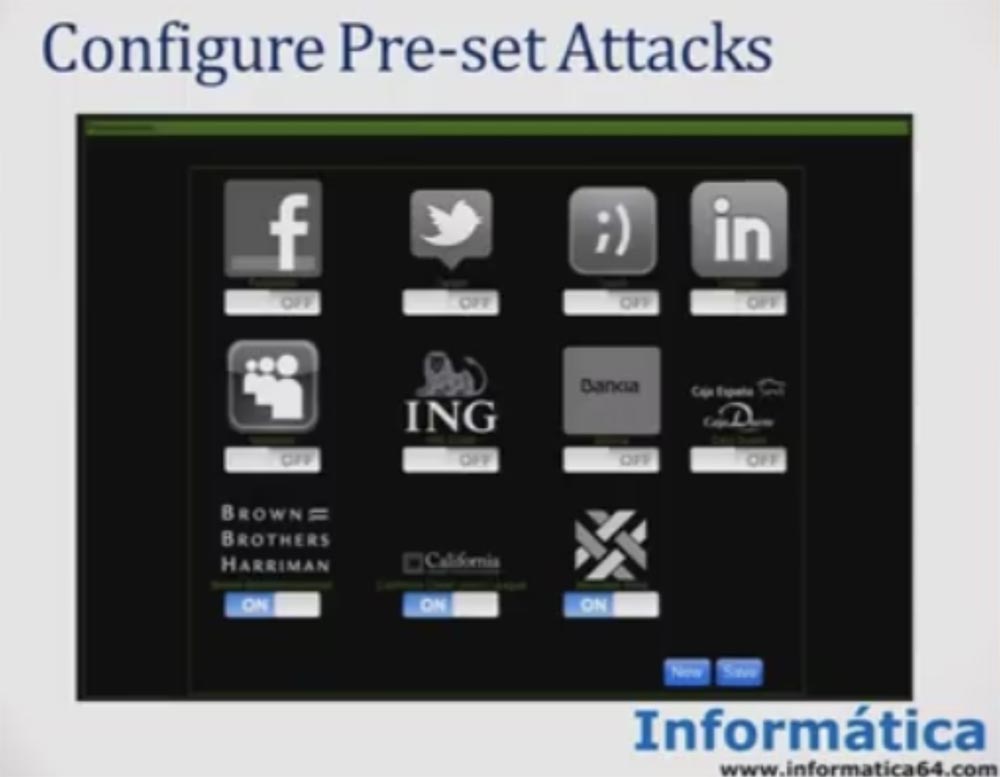

Es ist sehr einfach, so dass wir gezielte Angriffe auf mehrere Websites erstellen können, um die Passwörter von Personen zu sammeln, die unseren Proxyserver verwendet haben, bevor wir das normale, nicht anonyme Internet verwenden.

Dazu müssen Sie zunächst ein Ziel auswählen: Bank, soziales Netzwerk, Intranet, die auf die Site hochgeladenen Dateien analysieren und die „Nutzlast“ starten. Das heißt, die infizierte Datei für das ausgewählte Ziel zu infizieren und herunterzuladen, und sie befindet sich auf jeder Site, die das Opfer in Zukunft besuchen wird.

Jetzt möchte ich Ihnen zeigen, wie wir in das Bankensystem eingedrungen sind und wie unser Control Panel aussieht. Natürlich haben wir unseren Proxyserver vor langer Zeit ausgeschaltet, aber für die BlackHat- und DefCon-Konferenzen habe ich ein neues Control Panel erstellt. Ich habe diesen Proxy nicht im Internet gehostet. Aber nach meinem Bericht über BlackHat weiß ich nicht warum, jemand hat ihn ins Internet gestellt (Gelächter).

Wir haben diesen Proxyserver also nur für 10 parallele Verbindungen konfiguriert, und jetzt, heute Morgen, bin ich bereit, Ihnen alle Bots, alle unsere „Zombies“ für heute, den 28. Juli, zu zeigen. Sie sehen hier eine große Anzahl von Bots aus verschiedenen Ländern, den USA, Brasilien und so weiter.

Im Moment sammeln wir viele Informationen von ihnen, aber wir verwenden sie nicht, wir veröffentlichen diese IP-Adressen nicht, glauben Sie mir.

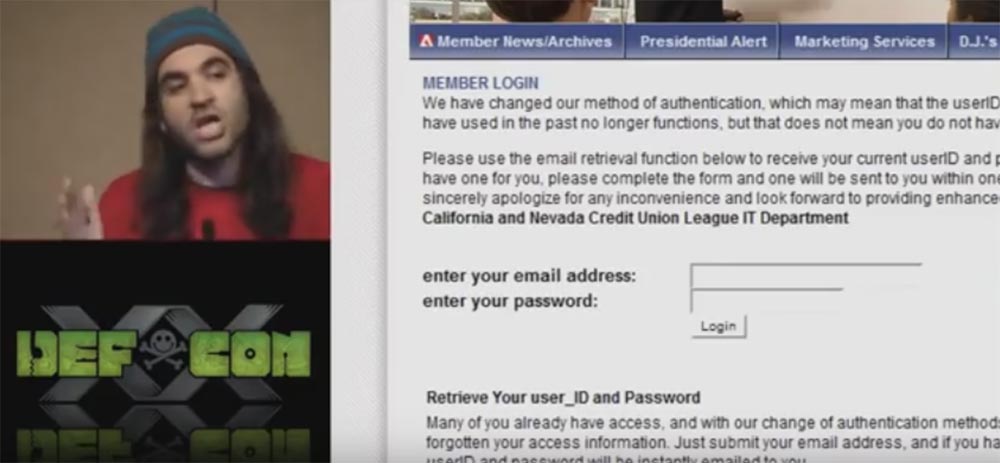

Ich möchte Ihnen also die Durchdringung des Bankensystems zeigen. Jetzt zeige ich Ihnen diese Website. Dies ist die United Credit League of California. Wie Sie sehen können, eignet sich diese Website hervorragend für Angriffe, da es sich um eine HTTP-Website handelt.

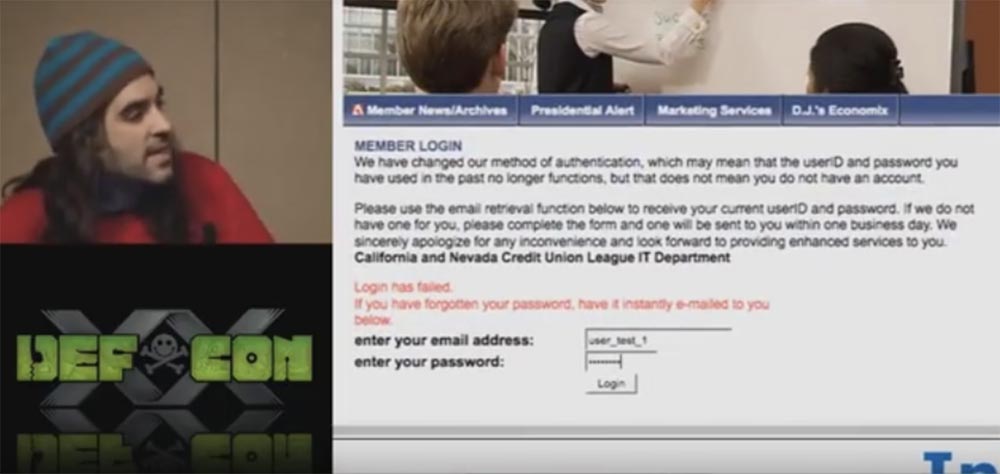

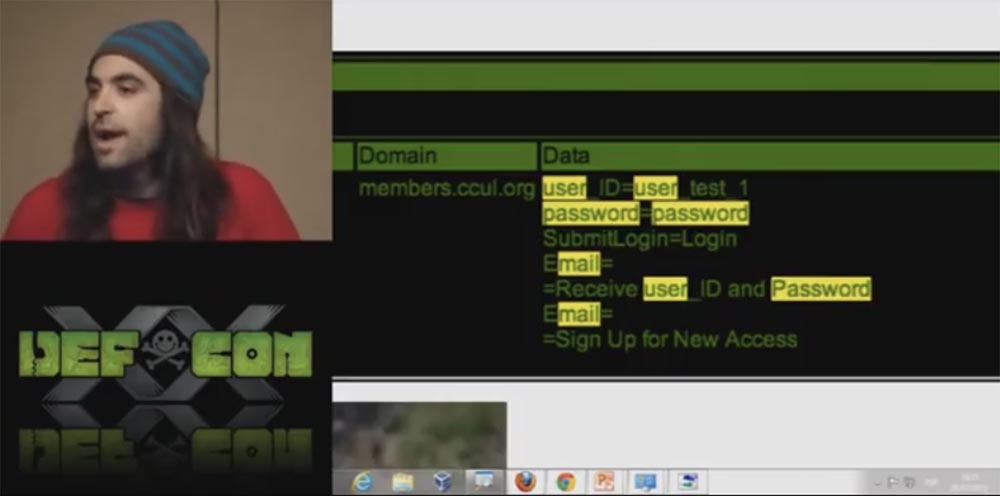

Hier sehen Sie das Benutzeranmeldeformular, in das Sie die E-Mail-Adresse und das Passwort eingeben müssen. Da wir unsere infizierte JavaScript-Datei sehr einfach in eine HTTP-Site einfügen können, habe ich das Formular "aufgegriffen" und Benutzernamen und Passwörter von dieser Site abgerufen.

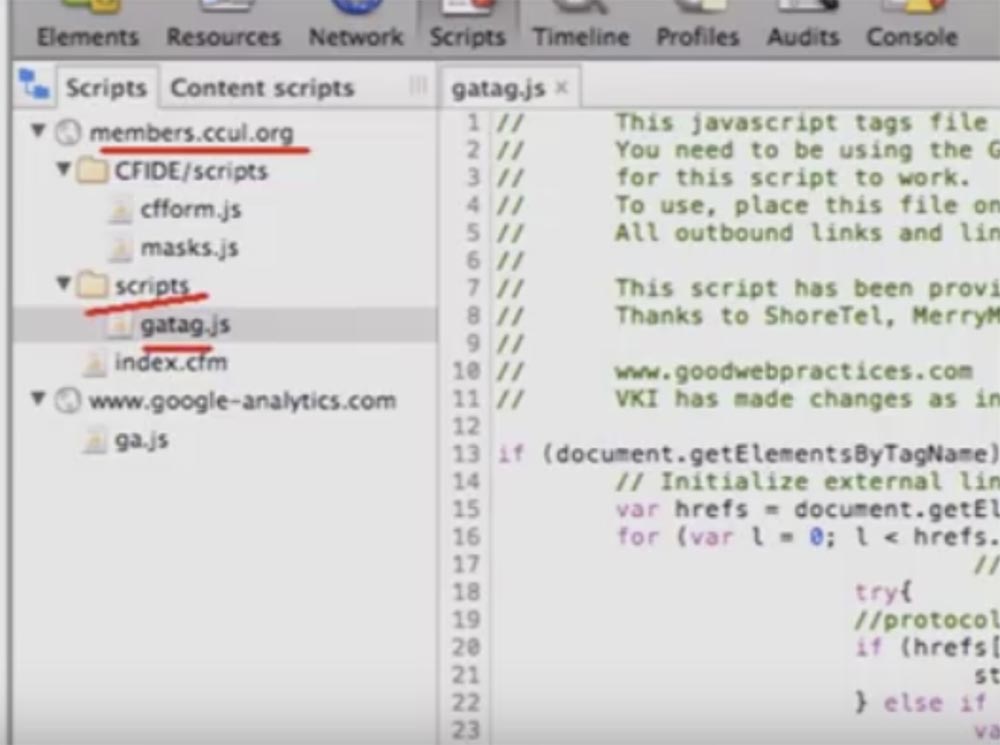

Das einzige, was wir in der Systemsteuerung unseres Proxyservers tun mussten, war, das Ziel zu analysieren und eine Datei auszuwählen. In unserem Beispiel ist dies die Seite members.ccul.org und die Datei ist das Skript gatag.js.

Dann habe ich in unserem Control Panel eine „Nutzlast“ erstellt und eine Voreinstellung für die Site erstellt, die uns interessiert.

Auf der nächsten Folie sehen Sie, wie die Zielwebsite in der Systemsteuerung aussieht. Hier ist ein Befehl zum Ausführen einer Funktion in der Datei members.ccul.org für das Skript gatag.js, mit der unsere "Nutzdaten" gestartet werden.

Daher lädt der Typ, der unseren Proxyserver zum Ansehen von Pornos verwendet, diese Datei in den Cache. Er kann sich Pornos ansehen, Websites hacken, alles tun und gleichzeitig diese JavaScript-Datei für einen gezielten Angriff laden.

Nachdem er die Verbindung zu unserem Proxyserver getrennt und in den Netzwerkeinstellungen seines Computers die Option "Proxyserver nicht verwenden" ausgewählt hat, verbleibt unsere Datei weiterhin im Cache seines Browsers, da sie bereits zuvor heruntergeladen wurde und kein Ablaufdatum hat.

Nachdem dieser Typ eine Verbindung zur Zielwebsite hergestellt und Benutzerdaten eingegeben hat, nehmen wir dieses Formular auf und zeigen alle diese Daten in der Systemsteuerung unseres Proxyservers an. Es ist sehr einfach.

Jetzt gebe ich Ihnen einige Ideen zu den Vorteilen des JavaScript-Botnetzes:

- Wir haben uns nicht um vorgespeicherte Objekte wie das E-Tag oder die Ablaufzeit gekümmert, also haben wir nicht mit ihnen gekämpft.

- Sichere HTTPS-Verbindungen waren uns egal, da wir keine Alarme auslösen oder Authentifizierungszertifikate „auslösen“ wollten. Darüber hinaus war Moxie zu beschäftigt, um sich mit ihm über die Verwendung dieser Zertifikate zu beraten (der Redner bezieht sich auf Moxie Marlinspike, der auf DefCon-Konferenzen über das Fälschen von SSL-Zertifikaten von CA-Autorisierungszentren sprach).

- Wir haben nur einen Tag gebraucht, um unseren Proxyserver so zu konfigurieren, dass er IP-Adressen findet, JavaScript erstellt und alle benötigten Informationen sammelt

Die Frage ist nun: Wie viele von Ihnen denken, dass Bösewichte wie der Geheimdienst der Regierung im Internet dasselbe tun? Die Frage ist, wer von Ihnen glaubt, dass nur ein Proxyserver die Internetsicherheit garantiert? Das glaubt doch keiner, oder?

Es ist daher eine schlechte Idee, sich auf einen Proxyserver zu verlassen, um Ihre Anonymität im Internet sicherzustellen. Aber Tausende und Abertausende von Websites sagen es den Leuten - wenn Sie Anonymität im Internet wünschen, verwenden Sie einen Proxyserver. Und dieses Problem besteht seit sehr, sehr langer Zeit. Denken Sie also daran - verwenden Sie keine Proxys! Glauben Sie nicht, dass sie Ihre Anonymität gewährleisten.

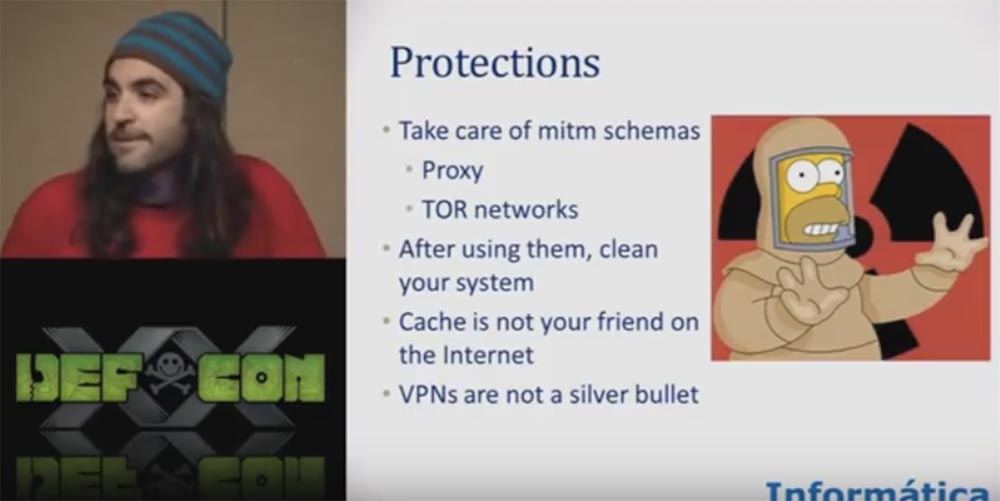

Hier sind einige Möglichkeiten, sich zu schützen.

Denken Sie an das Schema „Mann in der Mitte“, da jemand Ihren Browser über einen Proxyserver an seine Bedürfnisse anpassen kann. Überlegen Sie zweimal, bevor Sie einen Proxy verwenden.

Überlegen Sie, ob Sie dem TOR-Netzwerk zu sehr vertrauen. Denn in letzter Zeit haben wir viel über gefälschte TOR-Netzwerke und Hacks in diesem Netzwerk gehört.

Nachdem Sie ein anonymes Netzwerk oder einen Proxyserver verwendet haben, löschen Sie alle Informationen in Ihrem Browser, die Sie von Websites erhalten haben, löschen Sie den Cache und löschen Sie Cookies.

Denken Sie daran, dass ein VPN kein Allheilmittel ist, da in diesem Fall viele Personen eine Verbindung zu diesem Netzwerk herstellen und dann einen Proxyserver verwenden. Daher kann eine Infektion Ihres virtuellen Netzwerks sehr leicht auftreten, da schädliche Dateien und Datenverkehr kostenlos ausgetauscht werden.

Denken Sie noch einmal daran - der Cache ist nicht Ihr Freund, also behandeln Sie ihn entsprechend.

Damit ist das heutige Gespräch abgeschlossen, und ich möchte Ihnen sagen, dass ich morgen um 17:00 Uhr auf SkyTalks mit dem Thema „Pull the Plug Domain: bürokratisches DOS“ sprechen werde. Vielen Dank!

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis Dezember kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?