Heute ist Threat Intelligence oder die aktive Erfassung von Informationen über Bedrohungen der Informationssicherheit ein wesentliches Instrument bei der Identifizierung von Vorfällen im Bereich der Informationssicherheit. Typische TI-Quellen sind kostenlose Abonnements mit böswilligen Indikatoren, Bulletins von Hardware- und Softwareherstellern, in denen Schwachstellen beschrieben werden, Berichte von Sicherheitsforschern mit detaillierten Beschreibungen von Bedrohungen sowie kommerzielle Abonnements von TI-Anbietern. Darüber hinaus weisen die unter Verwendung der oben genannten Quellen erhaltenen Informationen häufig keinen ausreichenden Grad an Vollständigkeit und Relevanz auf. Die Verwendung von OSINT (Open Source Intelligence) und offensiven Methoden (dh Methoden, die nicht für den Verteidiger, sondern für den Angreifer charakteristisch sind) in der Informationssicherheit, die in diesem Artikel erörtert werden, kann zur Verbesserung der Effizienz und der Qualität von TI beitragen.

HAFTUNGSAUSSCHLUSS

Dieser Artikel dient nur zu Informationszwecken. Der Autor haftet nicht für mögliche Schäden und / oder Störungen der Netzwerke und / oder Dienste Dritter, die mit der Ausführung bestimmter im Artikel beschriebener Aktionen verbunden sind. Der Autor ermutigt die Leser auch, sich an das Gesetz zu halten.

Nicht stattdessen, sondern zusammen

Ich möchte sofort reservieren, dass es nicht darum geht, Threat Intelligence durch Informationen aus traditionellen bezahlten und kostenlosen Quellen abzulehnen oder zu ersetzen, sondern diese zu ergänzen und zu bereichern.

Die Verwendung zusätzlicher TI-Methoden kann daher die Effizienz steigern und zur Lösung einer Reihe von Problemen beitragen. Wie kann ich beispielsweise bei der nächsten IoT-Epidemie, die bestimmte anfällige Firmware-Versionen betrifft, einen Feed mit den IP-Adressen potenziell anfälliger Geräte erhalten, um deren Aktivität am Perimeter schnell zu erkennen? Wenn die Regeln des Überwachungssystems durch einen Indikator (IP-Adresse oder Domänenname) ausgelöst werden, der vor einem Jahr oder länger als böswillig markiert wurde, können Sie feststellen, ob er weiterhin böswillig ist, vorausgesetzt, Sie initiieren eine zusätzliche Überprüfung des Indikators als "Für jetzt" ist normalerweise unmöglich.

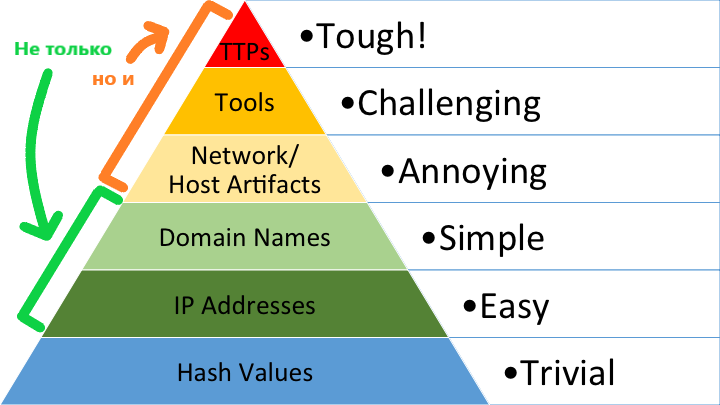

Das heißt, die Hinzufügung und Anreicherung ist besonders nützlich für Mid-Life-Indikatoren gemäß der „Pyramide des Schmerzes“ von David Bianco

[0] (IP-Adressen, Domainnamen, Netzwerkartefakte). Unter bestimmten Umständen ist es jedoch möglich, neue langlebige Indikatoren zu erhalten (bis zur Pyramide). Analysten.

Internet-Scan

Eine der Methoden zum Abrufen von Threat Intelligence ist das Scannen im Netzwerk.

Was wird normalerweise beim Scannen gesammeltAm häufigsten werden beim Durchführen eines Scans die interessantesten Ergebnisse erzielt, indem sogenannte „Banner“ gesammelt werden - die Antworten der gescannten Systemanwendungssoftware auf Scanneranforderungen. Die „Banner“ enthalten viele Daten, die die Anwendungssoftware und ihre verschiedenen Parameter auf der „anderen Seite“ identifizieren, und eine solche Überprüfung erfolgt recht schnell.

Bei der Lösung der Aufgabe, den Umfang von Threat Intelligence zu erweitern, zielt der Scan auf das gesamte Internet ab. Beim Scannen eines öffentlichen Adressraums (~ 3,7 Milliarden IPv4-Adressen ohne reservierte Adressen) können Sie die folgenden nützlichen Informationen extrahieren:

- Welche Knoten sind anfällig für Schwachstellen, die im Rahmen tatsächlicher böswilliger Kampagnen häufig ausgenutzt werden und angesichts dieser Tatsache potenzielle Quellen für böswillige Gefährdung sind.

- Welche Knoten sind die Kontrollserver von Botnetznetzen [1] , auf die zugegriffen werden kann, kann durch einen gefährdeten Knoten im geschützten Umkreis identifiziert werden.

- Welche Knoten gehören zum nicht öffentlichen Teil verteilter anonymer Netzwerke, mit denen diskret unkontrolliert aus dem geschützten Umkreis austreten kann.

- Detailliertere Informationen zu den Knoten, die im Betrieb des Überwachungssystems „aufleuchten“.

Werkzeugauswahl

Im Laufe der Jahre der Entwicklung von Informationsnetzwerken wurde eine Vielzahl von Tools für das Scannen von Netzwerken entwickelt. Unter der aktuellen Software können folgende Scanner unterschieden werden:

Betrachten Sie kurz die wichtigsten Vor- und Nachteile dieser Tools für die Anreicherung von TI im Internetraum.

Nmap

Der vielleicht berühmteste Netzwerkscanner, der vor 20 Jahren entwickelt wurde. Aufgrund der Möglichkeit, benutzerdefinierte Skripte (über die Nmap Scripting Engine) zu verwenden, ist dies ein äußerst flexibles Tool, das sich nicht nur auf das Sammeln angewendeter „Banner“ beschränkt. Derzeit wurde eine relativ große Anzahl von NSE-Skripten geschrieben, von denen viele kostenlos verfügbar sind. Da Nmap jede Verbindung überwacht, dh synchron ist, lohnt es sich aufgrund der geringen Geschwindigkeit des Scanners nicht, sie für große Netzwerke wie das Internet zu verwenden. Gleichzeitig ist es aufgrund der Leistungsfähigkeit von NSE ratsam, dieses Tool für kleine Stichproben von Adressen zu verwenden, die von schnelleren Tools erhalten wurden.

Über Nmap SpeedTrotz der anfänglich geringen Produktivität haben die Entwickler seit der Veröffentlichung dieses Scanners viele Funktionen hinzugefügt, die die Scangeschwindigkeit erhöhen. Darunter befinden sich parallele Betriebsarten und die Aufgabe der Rate in Paketen pro Sekunde. Trotz verdrehter Einstellungen bleibt Nmap in Bezug auf die Geschwindigkeit hinter seinen asynchronen Konkurrenten zurück. Am Beispiel des Scannens von / 15 Subnetzen an einem 443 / tcp-Port von einer virtuellen Maschine mit 1 Xeon Gold 6140-CPU und einem Gigabit-Kanal erhalten wir:

- 71,08 Sekunden für Nmap mit den Parametern

-T5 -n -Pn -p 443 --open --min-rate 1000000 --randomize-hosts --defeat-rst-ratelimit –oG nmap.txt - 9,15 Sekunden für Zmap mit den Parametern

-p 443 –o zmap.txt

Zmap

Ein ziemlich bekannter, wenn auch nicht der erste seiner Art, asynchroner Netzwerkscanner, der 2013 auf den Markt kam. Laut dem auf der 22. USENIX Security Simposium-Konferenz

[5] veröffentlichten Entwicklerbericht kann das Tool den gesamten öffentlichen Adressbereich, der auf einem durchschnittlichen Computer mit Gigabit-Internetverbindung ausgeführt wird, in weniger als 45 Minuten (über einen Port) scannen. Zu den Vorteilen von Zmap gehören:

- Hohe Geschwindigkeit; Bei Verwendung des PF_RING-Frameworks und einer 10-Gigabit-Verbindung beträgt die theoretische Scan-Zeit eines öffentlichen IPv4-Adressraums 5 Minuten (ein Port).

- Unterstützung für das zufällige Scannen von Netzwerkadressen.

- Modulunterstützung für TCP-SYN-Scans, ICMP, DNS-Abfragen, UPnP, BACNET [6] und UDP-Sounding.

- Präsenz in den Repositorys gängiger GNU / Linux-Distributionen (zusätzlich werden Mac OS und BSD unterstützt).

- Zusätzlich zu Zmap wurde eine Reihe verwandter Hilfsprojekte entwickelt, die die Funktionalität des Scanners erweitern.

Wenn wir über die Nachteile von Zmap sprechen, können wir hier feststellen, dass derzeit nur Adressen an einem Port gescannt werden können.

Von den Projekten im Zusammenhang mit Zmap, die ihre Funktionalität für interessante Aufgaben erweitern, können folgende unterschieden werden:

- ZGrab ist ein Anwendungsprotokollscanner mit Unterstützung für die Protokolle TTP, HTTPS, SSH, Telnet, FTP, SMTP, POP3, IMAP, Modbus, BACNET, Siemens S7 und Tridium Fox (Banner Grabber mit erweiterten Funktionen).

- ZDNS ist ein Dienstprogramm für schnelle DNS-Abfragen.

- ZTag ist ein Dienstprogramm zum Markieren von Scan-Ergebnissen, die von ZGrab bereitgestellt werden.

- ZBrowse ist ein Chrome-basiertes Dienstprogramm zur kopflosen Verteilung zur Verfolgung von Änderungen des Website-Inhalts.

Informationen zu ZGrab-FunktionenDer erweiterte Scanner der Anwendungsprotokolle ZGrab, für den bereits Version 2.0 veröffentlicht wurde (es gibt keine vollständige Funktionsparität mit Version 1.X, wird aber in naher Zukunft erreicht, wonach über den vollständigen Ersatz der alten Version durch eine neue gesprochen werden kann), mit dem Sie die Ergebnisse recht flexibel filtern können Scannen dank Unterstützung für das strukturierte Ausgabeformat (JSON). Um beispielsweise nur den Distinguished Name Issuer und Subject von HTTPS-Zertifikaten zu erfassen, reicht ein einfacher Befehl aus:

zmap --target-port=443 --output-fields=saddr | ./zgrab2 tls -o - | jq '.ip + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.issuer_dn + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.subject_dn' > zmap-dn-443.txt

Masscan

Der asynchrone Scanner, der im selben Jahr wie Zmap erstellt wurde, ähnelt in der Befehlssyntax Nmap.

Der Ersteller (Robert David Graham) erklärte eine höhere Produktivität als alle damals existierenden asynchronen Scanner, einschließlich Zmap, die durch die Verwendung eines benutzerdefinierten TCP / IP-Stacks erreicht wurden.

Scanner Vorteile:

- Hohe Geschwindigkeit mit einer theoretischen Leistung von bis zu 10 Millionen Paketen pro Sekunde, mit der Sie den gesamten öffentlichen IPv4-Bereich in wenigen Minuten (an einem Port) über eine 10-Gigabit-Verbindung scannen können - genau wie in Zmap mit dem PF_RING-Framework.

- Unterstützung für TCP-, SCTP- und UDP-Protokolle (über das Senden von UDP-Nutzdaten von Nmap).

- Unterstützung für das zufällige Scannen von Netzwerkadressen.

- Unterstützung für die Auswahl des IP-Bereichs und des Portbereichs beim Scannen.

- Unterstützung für verschiedene Formate zur Ausgabe von Scanergebnissen (XML, grepable, JSON, binär, als Liste).

Gleichzeitig hat der Scanner mehrere Nachteile:

- In Verbindung mit der Verwendung eines benutzerdefinierten TCP / IP-Stacks wird empfohlen, einen Scan für eine dedizierte IP durchzuführen, um Konflikte mit dem Betriebssystemstapel zu vermeiden.

- Im Vergleich zu ZGrab sind die Möglichkeiten von Banner Grabber eher begrenzt.

Scanner-Vergleichstabelle

Die folgende Übersichtstabelle bietet einen Vergleich der Funktionen dieser Scanner.

Werte in Tabellenzeilen"++" - sehr gut implementiert

"+" - implementiert

"±" - mit Einschränkungen implementiert

"-" - nicht implementiert

Auswahl der Ziele und Scanmethode

Nachdem Sie die zu verwendenden Tools ausgewählt haben, müssen Sie sich für das Objekt und den Zweck des Scans entscheiden, dh verstehen, was und warum gescannt werden soll. Wenn beim ersten in der Regel keine Fragen auftauchen (dies ist ein öffentlicher IPv4-Adressraum mit einer Reihe von Ausnahmen), hängt beim zweiten alles vom gewünschten Endergebnis ab. Zum Beispiel:

- Um Knoten zu identifizieren, die einer bestimmten Sicherheitsanfälligkeit ausgesetzt sind, ist es sinnvoll, zunächst den gescannten Bereich mit einem Schnellwerkzeug (Zmap, Masscan) zu durchlaufen, um Knoten mit offenen Ports anfälliger Dienste zu identifizieren. Nach Abschluss der Adressliste empfiehlt es sich, Nmap mit dem entsprechenden NSE-Skript (falls vorhanden) zu verwenden oder ein benutzerdefiniertes Skript zu erstellen, das auf den verfügbaren Informationen zur Sicherheitsanfälligkeit in den Veröffentlichungen von Sicherheitsforschern basiert. Manchmal reicht ein einfaches Grep für gesammelte Anwendungsbanner aus, da viele Dienste Informationen zu ihrer Version darin anzeigen.

- Um die Knoten der verborgenen Infrastruktur zu identifizieren - sowohl anonyme Netzwerke als auch C2-Knoten (dh die Steuerungsserver der Botnetz-Netzwerke) - müssen benutzerdefinierte Nutzdaten / Tests kompiliert werden.

- Um eine Vielzahl von Problemen bei der Identifizierung gefährdeter Knoten, Teile der Infrastruktur anonymer Netzwerke und andere Dinge zu lösen, kann das Sammeln und Parsen von Zertifikaten bei TLS-Handshakes viel bewirken.

Wahl der Infrastruktur

Die Tatsache, dass moderne schnelle Scanner beeindruckende Ergebnisse mit eher bescheidenen Ressourcen eines durchschnittlichen Prozessors erzielen können, bedeutet nicht, dass die Belastung der Netzwerkinfrastruktur unbedeutend ist. Aufgrund der Besonderheiten des während des Scannens erzeugten Verkehrs wird eine ausreichend signifikante Rate von Paketen pro Sekunde erhalten. Erfahrungsgemäß kann ein Kern des durchschnittlichen Prozessors (auf einer Produktions-CPU der letzten Jahre in einer virtuellen Umgebung unter jedem Betriebssystem ohne Optimierung des TCP / IP-Stacks) einen Stream in der Größenordnung von 100 bis 150.000 Paketen pro Sekunde pro Spur von ~ 50 Mbit / s erzeugen Dies ist eine ernsthafte Belastung für Software-Router. Hardware-Netzwerkgeräte können auch Probleme haben, das ASIC-Leistungslimit zu erreichen. Gleichzeitig kann bei einer Scan-Geschwindigkeit von 100-150 Kpps (tausend Pakete pro Sekunde) das Umgehen des öffentlichen IPv4-Bereichs mehr als 10 Stunden dauern, d. H. ziemlich viel Zeit. Für einen wirklich schnellen Scan sollten Sie ein verteiltes Netzwerk von Scan-Knoten verwenden, die den gescannten Pool in Teile aufteilen. Eine zufällige Scanreihenfolge ist ebenfalls erforderlich, damit die Nutzung von Internetkanälen und das Batch-Laden von Geräten von Anbietern auf der „letzten Meile“ nicht signifikant ist.

Schwierigkeiten und „subtile“ Momente

In der Praxis kann es bei der Durchführung von Massennetzwerk-Scans zu einer Reihe von Schwierigkeiten kommen, sowohl technologischer als auch organisatorisch-rechtlicher Natur.

Leistungs- und Verfügbarkeitsprobleme

Wie bereits erwähnt, erzeugt das Massennetzwerk-Scannen einen Verkehrsstrom mit einem hohen PPS-Wert, was sowohl die lokale Infrastruktur als auch das Anbieternetzwerk, mit dem die Scan-Knoten verbunden sind, stark belastet. Bevor Scans zu Forschungszwecken durchgeführt werden, müssen unbedingt alle Aktionen mit den lokalen Administratoren und Vertretern des Anbieters koordiniert werden. Andererseits können auf den End-Scan-Knoten Leistungsprobleme auftreten, wenn virtuelle Server auf Internet-Hosting-Diensten gemietet werden.

Nicht alle VPS sind gleichermaßen nützlich.Bei VPS, die von Nicht-Mainstream-Hostern gemietet werden, kann es vorkommen, dass auf produktiven VMs (mehrere vCPUs und ein paar Gigabyte Speicher) die Zmap- und Masscan-Paketraten nicht über ein paar Dutzend Kpps steigen. Meistens spielt die Kombination von veralteter Hardware und einer nicht optimalen Kombination von Software für virtuelle Umgebungen eine negative Rolle. Auf die eine oder andere Weise können nach den Erfahrungen des Autors mehr oder weniger wesentliche Leistungsgarantien nur von Unternehmen - Marktführern - erhalten werden.

Bei der Identifizierung anfälliger Knoten ist zu berücksichtigen, dass bestimmte NSE-Überprüfungen zu einem Denial-of-Service auf den gescannten Knoten führen können. Eine solche Entwicklung der Situation ist nicht einfach nicht ethisch, sondern liegt definitiv außerhalb des Rechtsbereichs und hat den Beginn von Konsequenzen in Form einer strafrechtlichen Haftung zur Folge.

Was suchen wir und wie?

Um etwas zu finden, müssen Sie wissen, wie man nach etwas sucht. Die Bedrohungen entwickeln sich ständig weiter, und es ist ständig eine neue analytische Studie erforderlich, um sie zu identifizieren. Manchmal sind die in Forschungsdokumenten veröffentlichten Analysen veraltet und veranlassen sie, ihre eigenen Forschungen durchzuführen.

Ein berühmtes BeispielAls Beispiel können wir eine Studie

[5] von 2013 der Autoren von Zmap nehmen, die sich mit der Identifizierung von Knoten eines TOR-Netzwerks befasst. Zum Zeitpunkt der Veröffentlichung des Dokuments wurden durch Analyse der Zertifikatskette und Identifizierung des speziell generierten Antragstellernamens in den selbstsignierten Zertifikaten ~ 67.000 TOR-Knoten gefunden, die am TCP / 443-Port arbeiten, und ~ 2,9.000 Knoten, die an TCP / 9001 arbeiten. Gegenwärtig ist die Liste der von dieser Methode erkannten TOR-Knoten viel kleiner (eine größere Anzahl von Ports wird verwendet, obfs-Transporte werden verwendet, die Migration zu Let's Encrypt-Zertifikaten findet statt), was die Verwendung anderer Analysemethoden zur Lösung eines ähnlichen Problems erzwingt.

Missbrauchsbeschwerden

Beim Scannen des Internets besteht ein fast 100% iges Risiko, eine Reihe von Missbrauchsbeschwerden zu erhalten. Besonders ärgerlich ist der automatisch generierte Missbrauch für ein paar Dutzend SYN-Pakete. Und wenn Scans regelmäßig wiederholt werden, können auch manuell erstellte Beschwerden fließen.

Wer beschwert sich am häufigstenDie Hauptquellen für Missbrauch (meistens automatisch) sind Bildungseinrichtungen in der Domain-Zone * .edu. Aus Erfahrung sollten Sie insbesondere das Scannen von Adressen von Lieferavisen der Indiana University (USA) vermeiden. Auch in Präsentationen von Zmap

[5] und Masscan

[7] finden sich einige interessante Beispiele für eine unzureichende Reaktion auf das Scannen im Netzwerk.

Nehmen Sie diesen Missbrauch nicht leicht, weil:

- Bei Beschwerden blockiert der Hoster am häufigsten den Datenverkehr zu oder von den gemieteten virtuellen Maschinen oder setzt deren Betrieb sogar aus.

- Ein ISP kann den Uplink deaktivieren, um das Risiko einer Blockierung des autonomen Systems auszuschließen.

Die beste Vorgehensweise zur Minimierung von Beschwerden ist:

- Bekanntschaft mit den Nutzungsbedingungen Ihres Internet- / Hosting-Anbieters.

- Erstellen einer Informationsseite zu Scan-Quelladressen, die den Zweck des Scans angibt; entsprechende Klarstellungen in DNS-TXT-Einträgen vornehmen.

- Klärung von Scans bei Beschwerden über Missbrauch.

- Verwalten einer Liste von Ausschlüssen vom Scannen, Hinzufügen zum Ausschluss von Subnetzen, die auf erste Anfrage zutreffen, und Erläuterungen zum Verfahren zum Ausschließen auf der Informationsseite.

- Das Scannen dauert nicht länger und nicht häufiger als zur Lösung der Aufgabe erforderlich.

- Verteilung des Scanverkehrs nach Quelle, Zieladresse sowie dem Zeitpunkt, zu dem dies möglich ist.

Network Scan Outsourcing

Die Durchführung unabhängiger Massenscans erfordert einen ausgewogenen Ansatz (die Risiken sind oben beschrieben). Sie müssen sich jedoch bewusst sein, dass das Endergebnis möglicherweise unbefriedigend ist, wenn die analytische Verarbeitung der verwendeten Scanergebnisse nicht tief genug ist. Zumindest in technischer Hinsicht können Sie die Aufgabe vereinfachen, indem Sie vorhandene kommerzielle Tools verwenden, wie z.

Weitere DienstleistungenZusätzlich zu den genannten Diensten gibt es eine ziemlich große Anzahl von Projekten, die auf die eine oder andere Weise mit dem globalen Netzwerkscannen verbunden sind. Zum Beispiel:

- Punk.sh (ehemals PunkSPIDER-Websuchmaschine)

- Projektsonar (Datensatz mit den Ergebnissen von Netzwerkscans von Rapid7)

- Thingful (eine andere IoT-Suchmaschine)

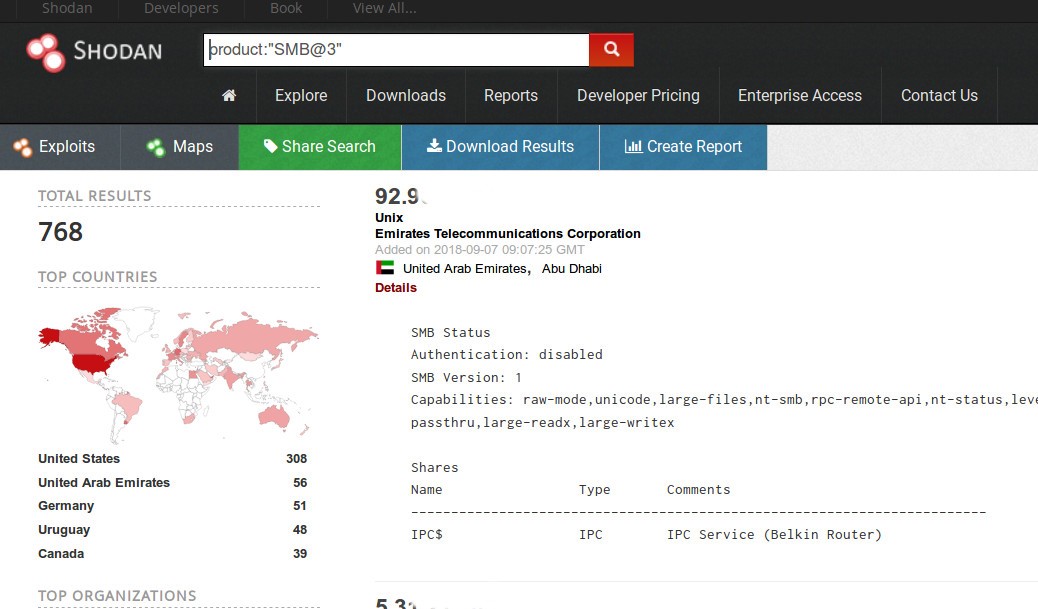

Shodan

Die erste und bekannteste Suchmaschine für veröffentlichte Dienste im Internet, die ursprünglich als IoT-Suchmaschine erstellt und 2009 von John Materley gestartet wurde

[11] . Derzeit bietet die Suchmaschine mehrere Ebenen des Zugriffs auf Informationen in sich. Ohne Registrierung sind die Möglichkeiten sehr einfach. Bei der Registrierung und dem Kauf einer Mitgliedschaft stehen folgende Funktionen zur Verfügung:

- Suche nach Basisfiltern.

- Ausgabe detaillierter Informationen zu Knoten („Rohdaten“).

- Eine "grundlegende" API mit der Fähigkeit, sich in gängige Dienstprogramme wie Maltego, Metasploit, Nmap und andere zu integrieren.

- Die Möglichkeit, Suchergebnisse zu exportieren (gegen eine Gebühr für "Credits" - die interne Währung des Dienstes).

- Die Möglichkeit, auf Anfrage einzelne Adressen und Bereiche zu scannen (gegen Gebühr für "Credits").

Die genannten Funktionen reichen bereits für das grundlegende OSINT aus

[12] . Die Suchmaschine zeigt jedoch ihre Funktionen mit einem Enterprise-Abonnement vollständig auf, nämlich:

- On-Demand-Scan des gesamten öffentlichen IPv4-Bereichs des Internets, einschließlich Überprüfung des angegebenen Portbereichs und Angabe protokollspezifischer Bannersammler.

- Echtzeitbenachrichtigungen basierend auf den Ergebnissen der Ausführung von Scans.

- Die Möglichkeit, rohe Scanergebnisse zur weiteren Analyse hochzuladen (keine Einschränkungen, die gesamte Datenbank ist verfügbar).

- Die Fähigkeit, benutzerdefinierte Kollektoren für bestimmte Aufgaben (nicht standardmäßige Protokolle usw.) zu entwickeln.

- Zugriff auf historische Scanergebnisse (bis Oktober 2015).

Das Shodan-Projekt hat eine Reihe verwandter Projekte erstellt, z. B. Malware-Hunter, Honeypot-Scan, Exploits und Anreicherung der Scanergebnisse.

Censys

Suchmaschine auf IoT und nicht nur, erstellt von Zmap-Autor Zakir Durumerik und 2015 öffentlich vorgestellt. Die Suchmaschine verwendet die Zmap-Technologie und eine Reihe verwandter Projekte (ZGrab und ZTag). Ohne Registrierung ist die Suchmaschine im Gegensatz zu Shodan auf 5 Anfragen pro Tag von einer IP beschränkt. Nach der Registrierung werden die Verwendungsmöglichkeiten erweitert: Eine API wird angezeigt, die Suchergebnisse für Anforderungen werden erhöht (bis zu 1000 Ergebnisse). Der vollständigste Zugriff, einschließlich des Hochladens historischer Daten, ist jedoch nur im Enterprise-Plan verfügbar.

Die Vorteile der Suchmaschine gegenüber Shodan umfassen die folgenden Funktionen:

- Es gibt keine Einschränkungen für Suchfilter in grundlegenden Tarifplänen.

- Hohe Aktualisierungsgeschwindigkeit der Ergebnisse des automatischen Scannens (laut den Autoren täglich; die Geschwindigkeit von Shodan ist viel geringer).

Die Nachteile umfassen:

- Weniger gescannte Ports im Vergleich zu Shodan.

- Unfähigkeit, "on demand" zu scannen (sowohl nach IP-Bereichen als auch nach Ports).

- Geringere Tiefe der Anreicherung der Ergebnisse mit den Mitteln „out of the box“ (was angesichts der größeren Anzahl von Shodan-Tools, die durch verwandte Projekte implementiert wurden, offensichtlich ist).

Wenn die auf dem von Censys unterstützten Portbereich gesammelten Ergebnisse ausreichen, um dieses Ziel zu erreichen, sollte das Fehlen der Fähigkeit, bei Bedarf zu scannen, aufgrund der hohen Geschwindigkeit der Aktualisierung der Scanergebnisse kein ernstes Hindernis sein.

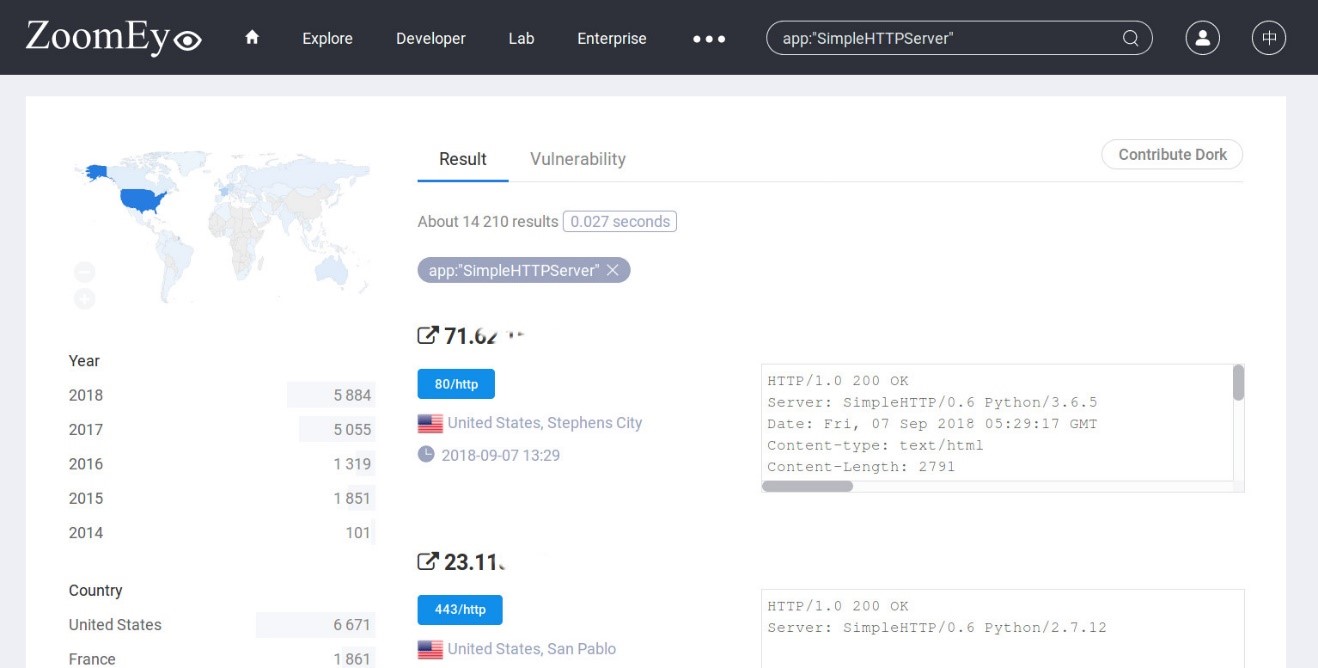

Zoomeye

Eine IoT-Suchmaschine, die 2013 vom chinesischen Informationssicherheitsunternehmen Knowsec Inc entwickelt wurde. Heute arbeitet die Suchmaschine mit ihren eigenen Entwicklungen - Xmap (Host-Scanner) und Wmap (Web-Scanner). Die Suchmaschine sammelt Informationen über eine ziemlich große Anzahl von Ports. Bei der Suche ist es möglich, nach einer großen Anzahl von Kriterien (Ports, Dienste, Betriebssysteme, Anwendungen) mit Details für jeden Host (den Inhalt von Anwendungsbannern) zu kategorisieren. In den Suchergebnissen sind mögliche Schwachstellen für die identifizierte Anwendungssoftware aus dem zugehörigen SeeBug-Projekt aufgeführt (ohne die Anwendbarkeit zu überprüfen). Für registrierte Konten stehen auch eine API und eine Websuche mit einem vollständigen Satz von Filtern zur Verfügung, wobei jedoch die Anzahl der angezeigten Ergebnisse begrenzt ist. Um Einschränkungen aufzuheben, wird vorgeschlagen, einen Enterprise-Plan zu erwerben. Von den Vorteilen einer Suchmaschine können wir Folgendes feststellen:

- Eine große Anzahl gescannter Ports (ungefähr ähnlich wie Shodan).

- Erweiterte Webunterstützung.

- Anwendungs- und Betriebssystemkennung.

Zu den Nachteilen gehören:

- Langsames Aktualisierungsintervall für Scanergebnisse.

- Unfähigkeit, bei Bedarf zu scannen.

- Die Anreicherung der Scanergebnisse beschränkt sich auf die Identifizierung von Diensten, Anwendungssoftware, Betriebssystem und potenziellen Schwachstellen.

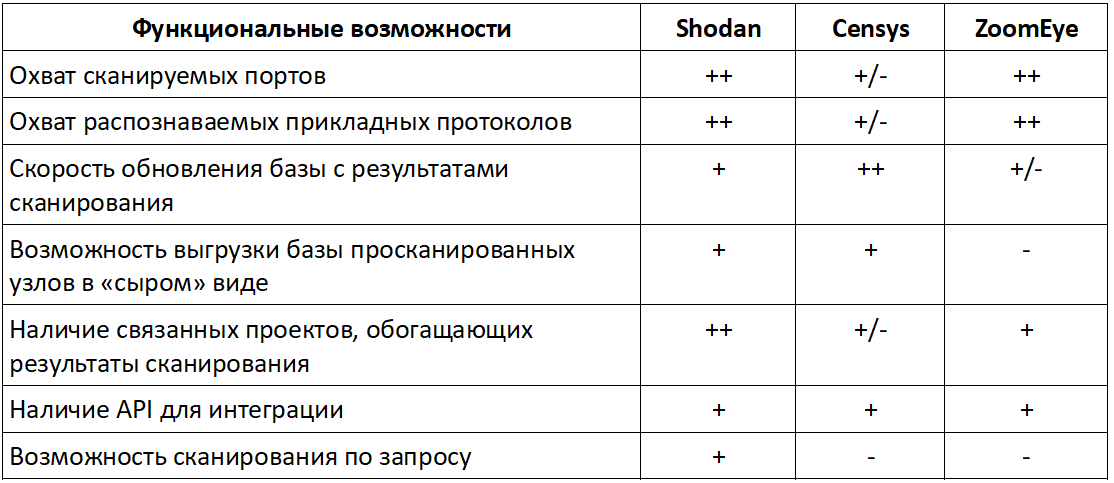

Service-Vergleichstabelle

Die folgende Übersichtstabelle bietet einen Vergleich der Funktionalität der betrachteten Dienste.

Werte in Tabellenzeilen"++" - sehr gut implementiert

"+" - implementiert

"±" - mit Einschränkungen implementiert

"-" - nicht implementiert

Scannen Sie sich

Die eigene Infrastruktur kann auch eine nützliche Quelle für TI sein, sodass Sie verstehen können, welche neuen Hosts und Dienste im Netzwerk angezeigt wurden. Sind sie anfällig oder sogar bösartig? Wenn externe Dienste zum Scannen des Perimeters verwendet werden können (z. B. wird ein solcher Anwendungsfall offiziell vom Shodan-Benutzerfall unterstützt), können alle Aktionen innerhalb des Perimeters nur unabhängig ausgeführt werden. Das Spektrum der Tools für die Netzwerkanalyse kann in diesem Fall sehr umfangreich sein: Dies sind sowohl passive Analysegeräte wie Bro

[13] , Argus

[14] , Nfdump

[15] , p0f

[16] als auch aktive Scanner - Nmap, Zmap, Masscan und ihre kommerziellen Konkurrenten. Das IVRE-Framework

[17] , mit dem Sie Ihr eigenes Shodan / Censys-ähnliches Tool erhalten können, kann Ihnen bei der Interpretation der Ergebnisse helfen.

Das Framework wurde von einer Gruppe von Informationssicherheitsforschern entwickelt. Einer der Autoren ist ein aktiver Entwickler des Scapy-Dienstprogramms

[18] Pierre Lalet

[19] . Zu den Merkmalen des Frameworks gehören:

- Verwendung visueller Analysen zur Identifizierung von Mustern und abnormalen Anomalien.

- Erweiterte Suchmaschine mit detaillierter Analyse der Scanergebnisse.

- Integration mit Dienstprogrammen von Drittanbietern über die API mit Python-Unterstützung.

IVRE eignet sich auch gut zur Analyse großer Scans des Internets.Schlussfolgerungen

Scannen und aktive Netzwerkintelligenz sind hervorragende Werkzeuge, die seit langem von verschiedenen Forschern auf dem Gebiet der Informationssicherheit eingesetzt werden. Für "klassische" Sicherheitskräfte sind solche Arbeitsmethoden jedoch noch neu. Die Verwendung von OSINT- und Offensivmethoden in Kombination mit den klassischen Defensivmitteln wird den Schutz erheblich stärken und seine Proaktivität sicherstellen.Mikhail Larin, Experte am Zentrum für Überwachung und Reaktion auf Vorfälle im Bereich Informationssicherheit Jet CSIRT, Jet Infosystems.