Eine Studie der neuen Hintertür der TeleBots-Cybergruppe hinter der Epidemie des NotPetya-Encoders ergab eine signifikante Ähnlichkeit des Codes mit der Haupt-Hintertür von Industroyer, was die zuvor gemunkelte Beziehung bestätigt.

Zu den größten Cyber-Vorfällen der letzten Jahre zählen

Angriffe auf ukrainische

Energieunternehmen und die

Epidemie des NotPetya-Encoders . In einem Beitrag werden wir die Beziehung zwischen diesen Ereignissen untersuchen.

Der erste massive Stromausfall, der durch einen Cyberangriff in der Geschichte verursacht wurde, ereignete sich im Dezember 2015 aufgrund des

BlackEnergy- Malware-

Pakets . ESET-Spezialisten

überwachten die Aktivitäten der ART-Gruppe mit BlackEnergy sowohl vor als auch nach dieser Veranstaltung. Nach dem Blackout von 2015 hat die Gruppe offenbar die aktive Arbeit mit BlackEnergy eingestellt und sich zu dem entwickelt, was wir jetzt

TeleBots nennen.

Hierbei ist zu beachten, dass wir bei der Diskussion über die ART-Gruppe allgemeine technische Indikatoren berücksichtigen: Code-Ähnlichkeit, gemeinsame Netzwerkinfrastruktur (C & C), Ausführungsketten für Malware usw. In der Regel beteiligen wir uns nicht direkt an der Untersuchung und Identifizierung von Entwicklern oder Betreiber. Der Begriff „ART-Gruppe“ hat keine klare Definition und wird häufig zur Charakterisierung von Malware-Parametern verwendet. Aus diesen Gründen verzichten wir darauf, über die Quelle der Angriffe, die nationale oder staatliche Identität der Angreifer zu spekulieren.

In jedem Fall fanden wir einen Zusammenhang zwischen den BlackEnergy-Angriffen (gegen ukrainische Energieunternehmen sowie andere Branchen und hochrangige Einrichtungen) und den Kampagnen der TeleBots-Gruppe (hauptsächlich gegen den ukrainischen Finanzsektor).

Im Juni 2017 litten Unternehmen auf der ganzen Welt unter

Diskcoder.C viper (besser bekannt als Petya / NotPetya) - die massive Natur der Infektion war anscheinend eine Art Nebenwirkung. Bei der Untersuchung des Vorfalls stellten wir fest, dass die mit der

Hintertür der TeleBots-Gruppe infizierten Unternehmen aufgrund des Kompromisses der in ukrainischen Unternehmen beliebten MEDoc-Buchhaltungssoftware zum „Nullpatienten“ dieser Epidemie wurden.

Die Frage ist, was

Industroyer mit dieser Geschichte zu tun hat - einem komplexen bösartigen Komplex, der im Dezember 2016 den Stromausfall in Kiew verursacht hat. Unmittelbar nach der Veröffentlichung des ESET-Berichts schlugen einige Informationssicherheitsunternehmen und Medien vor, dass Industroyer auch die BlackEnergy / TeleBots-Gruppe (manchmal auch Sandworm genannt) entwickelte. Bisher wurden jedoch keine Beweise vorgelegt.

Im April 2018 haben wir eine neue Aktivität der TeleBots-Gruppe aufgezeichnet - einen Versuch, eine neue

Win32 / Exaramel-Hintertür bereitzustellen . Unsere Analyse ergab, dass diese Hintertür eine verbesserte Version der Haupt-Hintertür von Industroyer ist - was der erste Beweis war.

Win32 / Exaramel-Backdoor-Analyse

Die Win32 / Exaramel-Hintertür wird zunächst mit einer Pipette installiert. Laut den Metadaten von dropper wurde die Hintertür unmittelbar vor der Bereitstellung auf einem bestimmten gefährdeten Computer in Microsoft Visual Studio kompiliert.

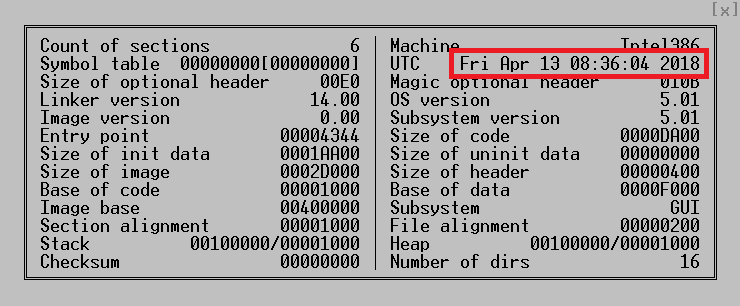

Abbildung 1. PE-Zeitstempel der Win32 / Exaramel-Backdoor-Pipette

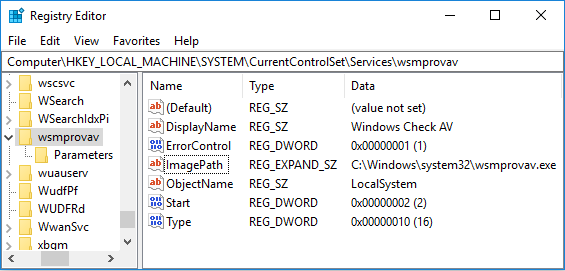

Abbildung 1. PE-Zeitstempel der Win32 / Exaramel-Backdoor-PipetteNach der Ausführung legt der Dropper die Win32 / Exaramel-Binärdatei im Windows-Systemverzeichnis ab und startet den Windows-Dienst mit dem Namen

wsmproav mit der Beschreibung „Windows Check AV“. Der Dateiname und die Beschreibung des Windows-Dienstes sind im Dropper fest codiert.

Abbildung 2. Windows-Dienstregistrierungseinstellungen, die von der Win32 / Exaramel-Hintertür erstellt wurden

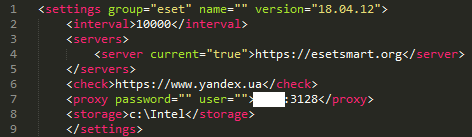

Abbildung 2. Windows-Dienstregistrierungseinstellungen, die von der Win32 / Exaramel-Hintertür erstellt wurdenDarüber hinaus schreibt der Dropper die Backdoor-Konfiguration im XML-Format in die Windows-Registrierung.

Abbildung 3. XML-Konfiguration von Win32 / Exaramel

Abbildung 3. XML-Konfiguration von Win32 / ExaramelDie Konfiguration besteht aus mehreren Blöcken:

-

Intervall - Zeit in Millisekunden, die für die Sleep-Funktion verwendet wird

-

Server - Liste der Befehlsserver (C & C)

-

Überprüfen - Eine Website, auf der festgestellt wird, ob ein Host über einen Internetzugang verfügt

-

Proxy - Proxy-Server im Host-Netzwerk

-

Speicher - Der Pfad zum Speichern von Dateien, die zur Exfiltration bestimmt sind

Wie Sie in der ersten Zeile der Konfiguration sehen können, gruppieren Angreifer Ziele basierend auf den verwendeten Antivirenprodukten. Ein ähnlicher Ansatz wird im Industroyer-Komplex verwendet - insbesondere wurden einige Industroyer-Hintertüren auch als Antiviren-Dienst (bereitgestellt unter dem Namen

avtask.exe )

avtask.exe und verwendeten denselben Ansatz für die Gruppierung.

Eine weitere interessante Tatsache ist, dass die Hintertür C & C-Server verwendet, deren Domänennamen Domänen von ESET imitieren. Zusätzlich zu

esetsmart[.]org aus der obigen Konfiguration haben wir eine ähnliche Domain

um10eset[.]net , die von der kürzlich geöffneten Linux-Version von TeleBots-Malware verwendet wurde. Es ist wichtig zu beachten, dass diese von Angreifern kontrollierten Server nicht mit der

legitimen ESET-Netzwerkinfrastruktur zusammenhängen . Derzeit haben wir nicht festgestellt, dass Exaramel Domänen verwendet, die die Infrastruktur anderer Unternehmen für Informationssicherheit nachahmen.

Nach dem Start stellt die Hintertür eine Verbindung zum C & C-Server her und empfängt Befehle zur Ausführung im System. Unten finden Sie eine Liste der verfügbaren Befehle:

- Den Prozess starten

- Starten eines Prozesses von einem bestimmten Windows-Benutzer

- Schreiben von Daten in eine Datei unter einem bestimmten Pfad

- Kopieren Sie die Datei in das Speicher-Unterverzeichnis (Download-Datei)

- Führen Sie einen Shell-Befehl aus

- Führen Sie einen Shell-Befehl von einem bestimmten Windows-Benutzer aus

- Führen Sie VBS-Code mit

MSScriptControl.ScriptControl.1Der Befehlszykluscode und die Implementierung der ersten sechs Befehle in Win32 / Exaramel sind der Hintertür aus dem Industroyer-Softwarepaket sehr ähnlich.

Abbildung 4. Vergleich des dekompilierten Win32 / Exaramel-Backdoor-Codes (links) und Win32 / Industroyer (rechts)

Abbildung 4. Vergleich des dekompilierten Win32 / Exaramel-Backdoor-Codes (links) und Win32 / Industroyer (rechts)Beide Malware-Familien verwenden eine Berichtsdatei, um die Ausgabe der ausgeführten Shell-Befehle und der laufenden Prozesse zu speichern. Bei der Hintertür von Win32 / Industroyer wird die Berichtsdatei in einem temporären Ordner mit einem zufälligen Namen gespeichert. In Win32 / Exaramel heißt die Berichtsdatei

report.txt , und ihr Pfad zum Repository wird in der Backdoor-Konfigurationsdatei angegeben.

Um die Standardausgabe (stdout) und den Standardfehler (stderr) in die Berichtsdatei

hStdOutput , setzen beide Backdoors die Parameter

hStdOutput und

hStdError auf den Deskriptor der Berichtsdatei. Dies ist eine weitere Ähnlichkeit zwischen diesen Malware-Familien.

Abbildung 5. Vergleich des dekompilierten Win32 / Exaramel- und Win32 / Industroyer-Backdoor-Codes

Abbildung 5. Vergleich des dekompilierten Win32 / Exaramel- und Win32 / Industroyer-Backdoor-CodesWenn Malware-Betreiber Dateien vom Computer des Opfers filtern möchten, müssen sie diese Dateien nur in ein Unterverzeichnis des in der Konfiguration angegebenen Datenspeicherpfads kopieren. Vor dem Herstellen einer neuen Verbindung mit dem C & C-Server komprimiert und verschlüsselt die Backdoor diese Dateien automatisch, bevor sie gesendet werden.

Der Hauptunterschied zwischen der Industroyer-Hintertür und der neuen TeleBots-Hintertür besteht darin, dass letztere anstelle des benutzerdefinierten Binärformats das XML-Format für Kommunikation und Konfigurationen verwendet.

Tools für böswilligen Passwortdiebstahl

Zusammen mit Exaramel verwendet die TeleBots-Gruppe einige der alten Tools, darunter ein Tool zum Diebstahl von Passwörtern (interner Name CredRaptor oder PAI) und einen leicht modifizierten Mimikatz.

Das erweiterte Tool zum Stehlen von Passwörtern, CredRaptor, das seit 2016 nur von dieser Gruppe verwendet wird, wurde fertiggestellt. Im Gegensatz zu früheren Versionen werden gespeicherte Kennwörter nicht nur von Browsern, sondern auch von Outlook und einer Reihe von FTP-Clients erfasst. Unten finden Sie eine Liste der unterstützten Anwendungen:

- BitKinex FTP

- BulletProof FTP-Client

- Klassisches FTP

- Kaffeetasse

- Kern-FTP

- Cryer WebSitePublisher

- CuteFTP

- FAR Manager

- Filezilla

- FlashFXP

- Fregatte3

- FTP Commander

- FTP-Explorer

- FTP-Navigator

- Google Chrome

- Internet Explorer 7 - 11

- Mozilla Firefox

- Oper

- Ausblick 2010, 2013, 2016

- SmartFTP

- SoftX FTP Client

- Total Commander

- TurboFTP

- Windows Vault

- WinSCP

- WS_FTP-Client

Die Verbesserungen ermöglichen es Angreifern, Daten von Webmaster-Konten von Websites und von Servern in der internen Infrastruktur zu sammeln. Wenn Sie Zugriff auf solche Server haben, können Sie zusätzliche Backdoors installieren. Sehr oft ist auf diesen Servern ein anderes Betriebssystem als Windows installiert, sodass Angreifer Backdoors anpassen müssen.

Während der Reaktion auf den Vorfall haben wir die Linux-Hintertür von TeleBots entdeckt -

Linux / Exaramel.A .

Linux / Exaramel-Backdoor-Analyse

Die Hintertür ist in der Programmiersprache Go geschrieben und als 64-Bit-ELF-Binärdatei kompiliert. Angreifer können unter jedem Namen eine Hintertür im ausgewählten Verzeichnis bereitstellen.

Wenn die Backdoor von Angreifern mit der Zeichenfolge 'none' als Befehlszeilenargument ausgeführt wird, wird versucht, nach einem Neustart mithilfe von Persistenzmechanismen automatisch zu starten. Wenn die Hintertür nicht unter dem Root-Konto ausgeführt wird, wird die

crontab Datei verwendet. Wenn es jedoch als root ausgeführt wird, unterstützt es verschiedene Linux-

init Systeme. Durch Ausführen des Befehls wird festgelegt, welches

init System derzeit verwendet wird:

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'Abhängig vom Ergebnis verwendet die Hintertür die folgenden fest codierten Speicherorte, um die Persistenz sicherzustellen (im Folgenden als Init-System und dessen Speicherort bezeichnet):

sysvinit - /etc/init.d/syslogd

upstart - /etc/init/syslogd.conf

systemd - /etc/systemd/system/syslogd.service

Während des Startvorgangs versucht die Hintertür, die Konfigurationsdatei, die im selben Verzeichnis wie die Hintertür gespeichert ist, unter dem Namen

config.json . Wenn die Konfigurationsdatei nicht vorhanden ist, wird eine neue Datei erstellt. Die Konfiguration wird mit dem Schlüssel

s0m3t3rr0r und dem RC4-Algorithmus verschlüsselt.

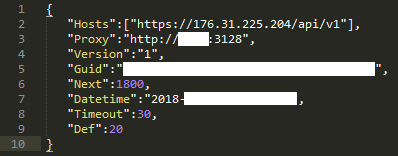

Abbildung 6. Entschlüsselte Linux / Exaramel-Backdoor-JSON-Konfiguration

Abbildung 6. Entschlüsselte Linux / Exaramel-Backdoor-JSON-KonfigurationDie Hintertür stellt eine Verbindung zu fest codiertem C & C (standardmäßig 176.31.225 [.] 204 in dem Beispiel, das wir gesehen haben) oder zu dem C & C-Server her, der in der Konfigurationsdatei als

Hosts . Die Kommunikation erfolgt über HTTPS. Die Hintertür unterstützt die folgenden Befehle:

App.Update - Update auf die neue Version

App.Delete -

Selbstentfernung aus dem System

App.SetProxy -

Legen Sie die Proxy-Server-Einstellungen in der Konfiguration fest

App.SetServer - Aktualisierung des C & C-Servers in der Konfiguration

App.SetTimeout - Festlegen des Timeout-Werts (Intervalle zwischen Verbindungen zum C & C-Server)

IO.WriteFile - Herunterladen einer Datei von einem Remote-Server

IO.ReadFile -

Hochladen einer Datei von einer lokalen Festplatte auf einen C & C-Server

OS.ShellExecute -

Führen Sie einen Shell-Befehl aus

Fazit

Die Eröffnung von Exaramel zeigt, dass die TeleBots-Gruppe im Jahr 2018 weiterhin aktiv ist und Angreifer ihre Taktiken und Werkzeuge weiter verbessern.

Die signifikanten Ähnlichkeiten zwischen dem Win32 / Exaramel-Code und der Industroyer-Haupttür sind die ersten öffentlich präsentierten Beweise, die Industroyer mit der TeleBots-Gruppe und daher mit NotPetya- und BlackEnergy-Cyberkampagnen verbinden. Wenn Sie eine Verbindung zwischen den Quellen von Cyberangriffen herstellen, sollten Sie die Möglichkeit von Fehlern oder vorsätzlicher Täuschung in Betracht ziehen. In diesem Fall halten wir dies jedoch für unwahrscheinlich.

Es ist erwähnenswert, dass Win32- und Linux-Versionen der Exaramel-Hintertür in einer Organisation entdeckt wurden, die nicht mit der Branche verwandt ist. ESET-Experten meldeten die Entdeckung den Ermittlungsbehörden der Ukraine, sodass der Angriff rechtzeitig lokalisiert und verhindert wurde.

ESET überwacht weiterhin die Aktivität dieser Cybergruppe.

Kompromissindikatoren (IoCs)

ESET-Erkennung

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationSHA-1-Hashes

Backdoor Win32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091DTool zum Diebstahl von PasswörternF4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614Mimikatz458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475Linux / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732C & C-Server

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)