Ich mag es nicht, wenn es im Netzwerk keine einfachen Schritt-für-Schritt-Anweisungen gibt, ohne kluge Worte, die zeigen, wie man nicht die offensichtlichsten Dinge tut. Daher werde ich Ihnen heute ohne unnötige Einführung erklären, wie Sie einen Failover-SQL-Cluster korrekt sichern. Ja, es ist ein Cluster, kein eigenständiger SQL Server. Es wurde viel darüber geschrieben, aber aus irgendeinem Grund werden Cluster vermieden.

Und ohne eine lange Einführung werden wir unser Labor betrachten:

- Windows-Cluster mit Windows Server 2012 R2 unter der Haube und einer bestimmten Anzahl von Knoten. Der Einfachheit halber gibt es in meinem Labor nur zwei davon. Es stellt sich eine berechtigte Frage: Warum sollte ein Cluster auf einen Cluster gestellt werden? Ich werde etwas tiefer erklären.

- Drei Festplatten sind über iSCSI mit dem Cluster verbunden: ein Quorum, eine Festplatte mit Basis (en), eine Festplatte für Protokolle. Sie können hier mehr tun, Sie können weniger, wie Sie möchten. Manchmal gefällt es Ihnen: zwei lokale Festplatten (eine für das System, eine für die Installation von SQL selbst), eine Quorum-Festplatte, eine kombinierte Festplatte für die Root- und Systemdatenbank, eine Festplatte für die Basis, eine Festplatte für Protokolle, eine Festplatte für TempDB und eine Festplatte für Sicherungen. Systemingenieure sagen, dass dies auch richtig ist. Aber ich denke, dass die Anzahl der Festplatten, die Sie haben, absolut keine Rolle spielen wird. Wenn es für Sie funktioniert, dann sind Sie richtig und gut gemacht.

- Auf jedem Knoten ist eine SQL-Instanz installiert, die versteht, dass sie Teil des SQL-Clusters ist, und der Windows-Cluster erkennt die Rolle von SQL Server.

Bevor wir anfangen, sollten wir uns auf zwei wichtige Dinge einigen:

- Treffen Sie eine Entscheidung und hören Sie auf zu zweifeln (ich wollte hier einen Witz über das Badehaus, ein Kreuz und eine Unterhose einfügen, aber

zensiert beschlossen, darauf zu verzichten). Eine Infrastruktur sollte nur von einer Lösung verwaltet werden. Wenn Sie Lösung A für SQL-Sicherung und Lösung B für Cluster-Sicherung verwenden, sollte B SQL unter keinen Umständen berühren. Oder es ist besser, Lösung A überhaupt nicht zu verwenden, wenn B granulare Sicherungen von Maschinen auf Anwendungsebene durchführen kann. Warum? Stellen wir uns vor, beide Anwendungen können SQL-Protokolle übertragen und erfolgreich ausführen. SQL funktioniert natürlich, aber bei der nächsten Sicherung erhalten Sie im besten Fall eine Nachricht über den inkonsistenten Status des Servers, und im schlimmsten Fall können Sie das Transaktionsprotokoll nicht wiederherstellen. - Ich weiß, dass es "Jahrtausende und tausend" Optionen für Backup-Software gibt. Alle sind zweifellos besser, weil input_reason_here , aber entschuldigen Sie, ich schreibe nur über eine, die dies nicht schlechter als andere und vielleicht sogar noch besser kann.

Lass uns gehen!

Wie bereits klar ist, werden wir die gesamten Knoten sichern. Die erste Frage stellt sich sofort: Warum bietet uns der sofort einsatzbereite Microsoft SQL-Cluster einen sehr, sehr guten Schutz vor Stürzen? Beispielsweise können Sie die Rolle von SQL und Ressourcen jederzeit auf einen anderen Knoten übertragen.

Diese Argumentation ist richtig, aber die Option wird übersehen, dass Knoten selbst anfällig sind. Kurz gesagt: Der Cluster auf Betriebssystemebene schließt die Risiken, die mit der Funktionsweise des Betriebssystems eines bestimmten Computers verbunden sind, und der SQL-Cluster schließt die Risiken, die speziell mit den Datenbanken verbunden sind. Ja, und das Sichern dieser Konfiguration ist interessanter.

Stellen wir uns vor, eine Krypto-Malware kommt zu uns und legt nacheinander Clusterknoten. Hier können wir nicht nur Datenbankdateien schnell wiederherstellen. Und es gibt auch erfolglose Betriebssystem-Updates, aussterbende Hardware usw.

Daher schlage ich vor zu berücksichtigen, dass wir uns auf die Notwendigkeit einer Sicherung des gesamten Servers geeinigt haben, und wenden uns nun den Tools zu. Ich werde schreiben, wie Sie Ihre Ziele erreichen und mit Veeam Backup & Replication 9.5 erstaunlich sein können. Vor einer anderen Version konnte Veeam nur virtuelle Maschinen zentral sichern, aber jetzt hat es die volle Unterstützung für Backups von physischen Servern erhalten, und es wäre eine Sünde, es nicht herauszufinden.

Schutzgruppen

Für die Sicherung verwenden wir die Schutzgruppe . Dies ist in der Tat eine einfache logische Entität - ein Container, in dem Maschinen, die gesichert werden müssen, gruppiert werden. Darin können Sie beispielsweise mehrere Objekte aus AD gruppieren und müssen sich keine Sorgen machen, dass neue Computer nicht gesichert werden. Die Schutzgruppe scannt die Änderungen automatisch und führt die verbleibenden erforderlichen Aktionen gemäß dem angegebenen Zeitplan aus. Mit einem Wort, eine sehr bequeme Sache, insbesondere in großen gemischten Infrastrukturen.

Aber wir wechseln von Worten zu Taten: Wir starten Veeam Backup & Replication , gehen zur Registerkarte Inventar und starten den Assistenten zum Erstellen der Schutzgruppe

Im ersten Schritt müssen Sie den Namen der Gruppe und gegebenenfalls eine Beschreibung angeben. Hier ist alles klar.

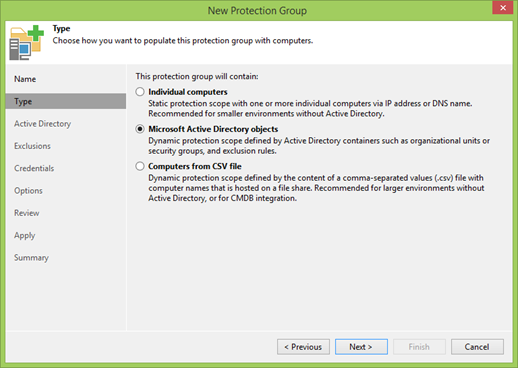

Im nächsten Schritt müssen Sie jedoch bereits auswählen, wo die Schutzgruppe Informationen zu den geschützten Computern erhalten soll. Sie können sie auf die alte Weise manuell über DNS-Namen oder IP hinzufügen. Sie können eine Liste in Form einer CSV-Datei bereitstellen, wie es echte Jedi tun, aber wir sind einfachere Leute und verwenden Active Directory-Objekte. In unserem Fall bedeutet dies auch, dass alle Knoten des Clusters automatisch erkannt werden, einschließlich neuer.

Im nächsten Schritt werden Sie zunächst aufgefordert, die Adresse des Domänencontrollers, den Port und die Benutzerdaten anzugeben, die eine Verbindung herstellen sollen.

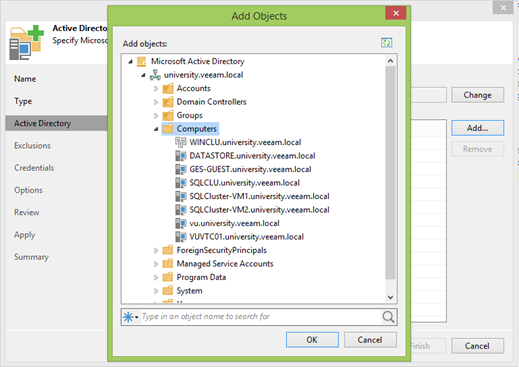

Wenn alles in Ordnung ist, klicken Sie auf Hinzufügen und wählen Sie die gewünschte Organisationseinheit aus.

Ein wichtiger Punkt: Sie müssen nur einen Cluster hinzufügen! Separate Knoten müssen nicht hinzugefügt werden.

Mein Cluster heißt WINCLU und ich werde ihn hinzufügen.

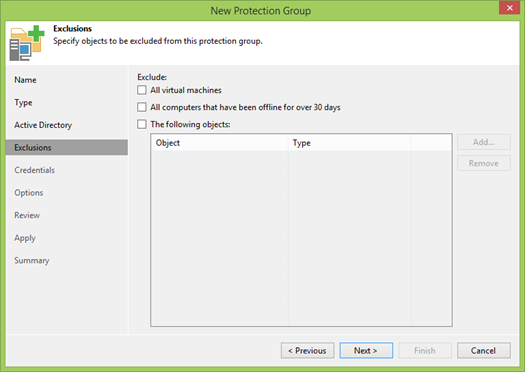

Im nächsten Schritt werden Regeln festgelegt, um Computer vom Scannen auszuschließen. In der modernen Welt enthalten Organisationseinheiten häufig sowohl virtuelle als auch physische Maschinen und werden in einigen Fällen in verschiedenen Szenarien gesichert. Tatsächlich gibt es sogar gemischte Cluster, in denen sowohl physische als auch virtuelle Maschinen verwendet werden. Eine Art dritte Schutzstufe.

Standardmäßig sind die ersten beiden Kontrollkästchen aktiviert, und Sie müssen sie möglicherweise nicht entfernen, aber mein Labor ist vollständig virtuell. Zu Beginn haben wir uns darauf geeinigt, die Sicherungsfunktionalität physischer Maschinen zu untersuchen.

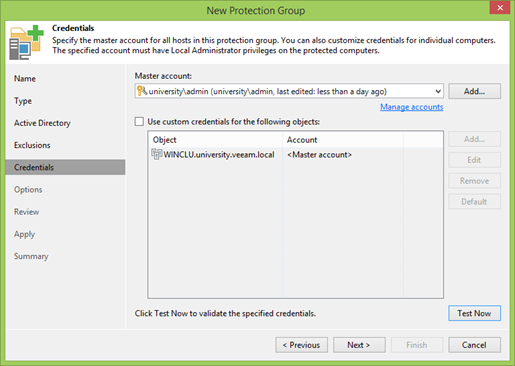

Jetzt müssen wir angeben, welchen Benutzer wir verwenden werden. Im Idealfall haben wir in AD einen speziellen Benutzer erstellt, der auf allen Computern über lokale Administratorrechte verfügt. Ist dies nicht der Fall, können Sie mit Veeam jedem Objekt einen eigenen Benutzer zuweisen.

Warum brauche ich einen lokalen Administrator?

- Zunächst zur Installation von Veeam Agent auf jedem Computer, der den Prozess der lokalen Sicherung verwaltet.

- Zweitens benötigt Veeam Agent lokale Administratorrechte, um mit VSS arbeiten zu können, damit diese Sicherung erstellt werden kann. So funktioniert Windows und es gibt nichts zu tun.

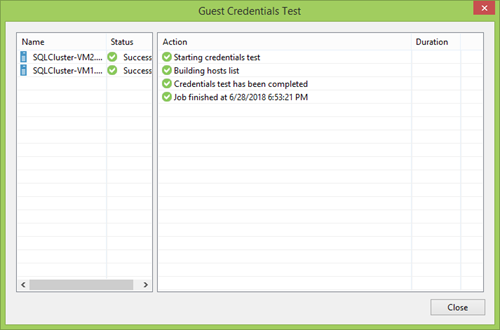

Separat müssen Sie sich auf die Schaltfläche Jetzt testen konzentrieren . Eine großartige Sache, mit der Sie schnell überprüfen können, ob alle Konten korrekt eingegeben wurden, und im Falle eines Clusters im Voraus sicherstellen müssen, dass alle Knoten sichtbar und zugänglich sind.

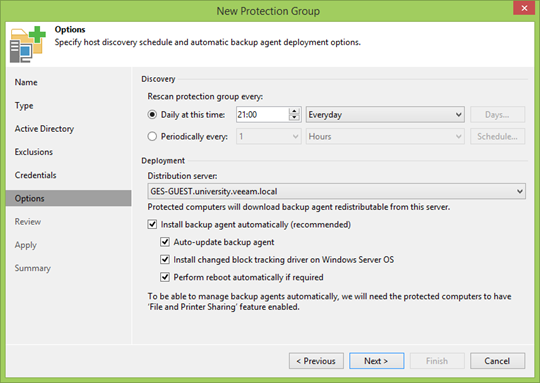

Anschließend müssen Sie das Intervall und die Zeit für das Scannen von PG-Teilnehmern festlegen. Sie können mindestens einmal pro Woche, aber Sie können die kontinuierliche Aktualisierung konfigurieren. Es liegt an Ihnen, aber normalerweise ist es eine gute Option, die Sicherungshäufigkeit zu wiederholen, damit alle neuen Teilnehmer zum nächsten Wiederherstellungspunkt gelangen können.

Nachfolgend sind die weniger offensichtlichen, aber wichtigen Optionen aufgeführt.

Der Verteilungsserver ist der Computer, auf dem Veeam Agents installiert werden. Im Allgemeinen reicht es aus, den Veeam Backup-Server zu verwenden. In geografisch verteilten Infrastrukturen mit schlechter Verbindung ist es jedoch sinnvoll, eine engere Option anzugeben. In allen anderen Fällen ist eine Änderung nicht sinnvoll.

Weiter. Ich kenne die Gründe nicht, warum Agenten nicht automatisch installiert und aktualisiert werden sollten. Wenn Sie jedoch der Automatisierung nicht vertrauen, können Sie dies sicher ablehnen. Beachten Sie jedoch, dass Sie aufgrund der unterschiedlichen Versionen möglicherweise keinen weiteren Sicherungspunkt mehr haben.

Sie können auch der Installation unseres CBT-Treibers zustimmen, der den Wechsel der Festplatten auf Dateisystemebene verfolgt. Auf diese Weise können Sie nur tatsächlich geänderte Sektoren an die Sicherung senden. Dies bedeutet, dass der Wiederherstellungspunkt geringer, die Sicherung schneller und die Serverlast geringer ist. Wenn Sie jedoch nicht vertrauen, der Datenverkehr für Sie nicht wichtig ist, Ihre Festplatten groß sind und die Verbindung hervorragend ist, können Sie ihn nicht einrichten.

Beim automatischen Neustart gibt es eine Nuance: Er wird nicht nur bei der ersten Installation, sondern auch bei Updates verwendet. Vergessen Sie also nicht, das Kontrollkästchen zu deaktivieren, wenn Sie sich einen solchen Luxus nicht leisten können.

Im nächsten Schritt werden wir über die Notwendigkeit informiert, Komponenten auf dem Verteilungsserver neu zu installieren. Auch wenn sie nicht da sind, sind sie in einer Minute da, indem Sie auf die Schaltfläche Übernehmen klicken.

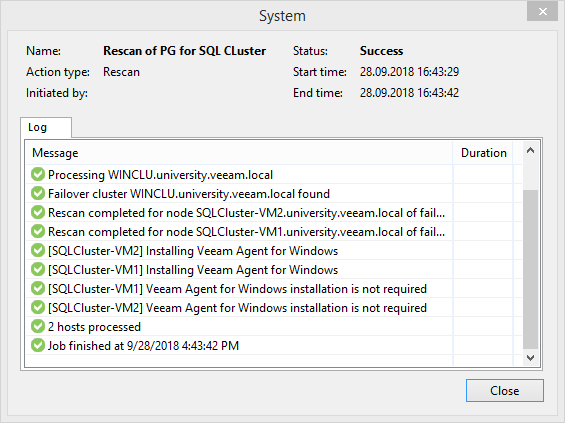

Im letzten Schritt werden wir darüber informiert, dass die Schutzgruppe (PG) erfolgreich erstellt wurde und angeboten wird, die Erkennung zu starten, d. H. Die Gruppe erstellt gemäß den angegebenen Bedingungen eine Liste der Computer und startet gemäß den Einstellungen die Installation der Agenten. Während alle notwendigen Operationen stattfinden, können Sie sich Kaffee einschenken.

Wenn Sie eine Tasse Kaffee leeren, stellen Sie möglicherweise fest, dass ein Agent aufgrund eines Netzwerkzugriffsfehlers nicht auf einem der Knoten installiert werden konnte. Wenn Ihnen so ein Kummer passiert ist, trennen Sie einfach die Quorum-Disk von diesem Knoten. Nicht oft, aber es passiert. Oder vielleicht ist dies nur eine Funktion meines Labors. Hatte also nicht die Ausdauer, um dieses Problem bis zum Ende zu lösen.

Backup erstellen

Wenn also in der vorherigen Phase alles erfolgreich beendet wurde, verfügt Ihre Schutzgruppe jetzt über einen Cluster und eine Liste ihrer Knoten mit erfolgreich installierten Agenten. Daher wenden wir uns dem interessantesten zu: Wir erstellen eine Sicherung im Failovercluster-Modus, damit alle Knoten und alle angeschlossenen Festplatten darauf zugreifen können.

Was ist der Hauptunterschied und warum können Sie sie nicht einfach als separate Maschinen speichern? Technisch gesehen können Sie dies mit allen Knoten außer einem tun - dem aktuellen Inhaber der Clusterrolle. Wenn Sie damit beginnen, es direkt auf der Stirn zu sichern, verlieren die anderen Knoten möglicherweise den Kontakt und ziehen die Decke über sich selbst, was letztendlich zum Zusammenbruch und Stoppen des gesamten Clusters führt. Dies passiert sehr oft auf ausgelasteten Systemen.

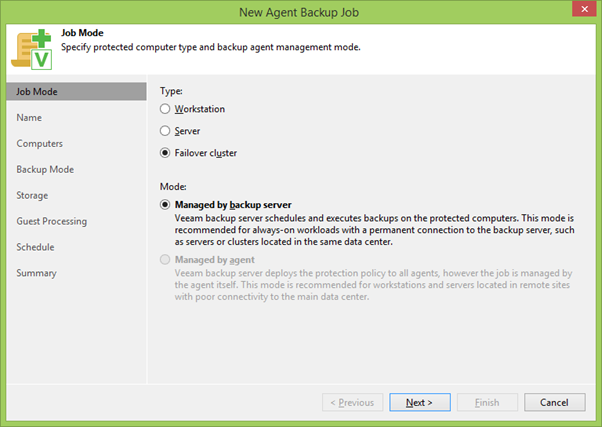

Klicken Sie mit der rechten Maustaste (RMB) auf PG, starten Sie den Assistenten zum Erstellen von Sicherungsjobs und wählen Sie sofort den Failovercluster- Modus aus. Solche Aufgaben können im Gegensatz zu lokalen Agentensicherungen nur auf dem zentralen Sicherungsserver erstellt werden. Dies ist jedoch logisch: Wie Sie sich erinnern, wollten wir gleichzeitig SQL vollständig sichern, was bedeutet, dass die Protokolle regelmäßig überprüft werden - wofür Sie in jedem Fall eine Kommunikation zwischen den Servern benötigen.

Wählen Sie dann den Namen des Jobs und die Liste der Sicherungsteilnehmer. Standardmäßig gibt es nur das ausgewählte PG, aber hier können Sie auch etwas zusätzliches hinzufügen.

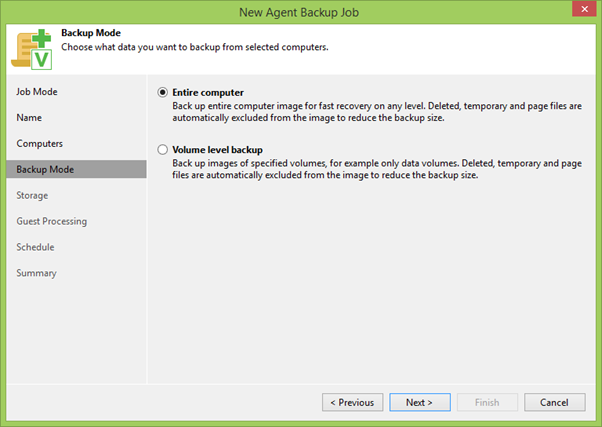

Im nächsten Schritt müssen Sie zwischen der Sicherung einzelner Festplatten oder des gesamten Computers wählen. Wenn Sie den gesamten Computer sichern können, müssen Sie im Allgemeinen den gesamten Computer sichern. In unserem Fall ist dies wahr, weil Wir müssen alle Festplatten des Clusters sichern, die auf einem beliebigen Knoten unseres Clusters angezeigt werden.

Anschließend wählen wir ein Repository für Sicherungen aus und geben an, wie viele Wiederherstellungspunkte wir haben werden. Über die Schaltfläche Erweitert können Sie das Feinabstimmungsmenü aufrufen, in dem Sie auswählen können, wie eine Sicherungskette erstellt werden soll, zusätzliche Dateiintegritätsprüfungen aktivieren und vieles mehr, für das wir jetzt keine Zeit verschwenden werden, da der interessanteste Abschnitt der Abschnitt Gastverarbeitung ist.

Es hängt von den Einstellungen auf dieser Registerkarte ab, ob wir die sogenannte anwendungskonsistente Sicherung erhalten können (die manchmal als integrale Sicherung oder als Sicherung unter Berücksichtigung des Anwendungsstatus übersetzt wird oder noch nicht versteht, wie und vor allem warum). Gehen Sie daher zu Anwendungen , wählen Sie unser PG aus und klicken Sie auf Bearbeiten .

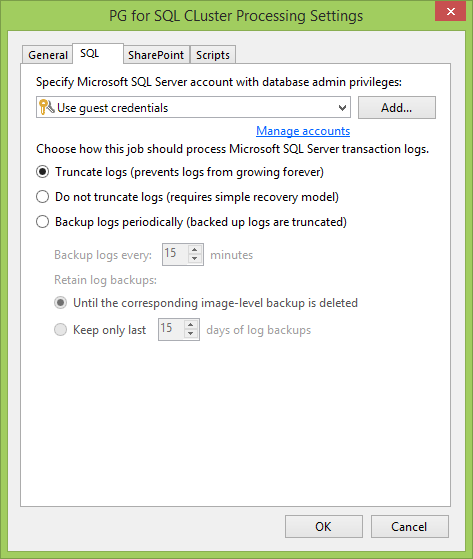

Stellen Sie sicher, dass die erste Registerkarte die anwendungsbewusste Verarbeitung enthält . In diesem Fall ist das VSS-Subsystem beteiligt, dessen Arbeit fehlerfrei verlaufen sollte. Es funktioniert möglicherweise mit Fehlern, aber in diesem Fall wird keine Sicherung erstellt, und Sie müssen die Ursachen des Fehlers verstehen. Hier müssen Sie auch das Schicksal von Transaktionsprotokollen bestimmen: Veeam kann sie ignorieren, einfach in ein Backup kopieren oder zuschneiden.

Gehen Sie nun zur Registerkarte SQL . Als erstes müssen Sie das Benutzerkonto für die Interaktion mit dem SQL Server und seinen Datenbanken festlegen. In einer idealen Welt entspricht es dem lokalen Administrator, den wir beim Erstellen des PG angegeben haben. Andernfalls muss dieser Benutzer über die Rechte des Datenbankbesitzers verfügen.

Dann wählen wir aus, wie wir mit den Protokollen interagieren möchten. Wenn Sie beispielsweise eine Datenbank im vollständigen Wiederherstellungsmodus haben , ist es sehr praktisch, Protokolle zu trankitieren. Sie können Transaktionsprotokolle auch nach einem separaten Zeitplan sichern, damit Sie die Datenbank schnell zum richtigen Zeitpunkt zurücksetzen können und nicht alles verlieren, was sich zwischen den Sicherungen befand. Natürlich können Sie mit Protokollen überhaupt nichts anfangen.

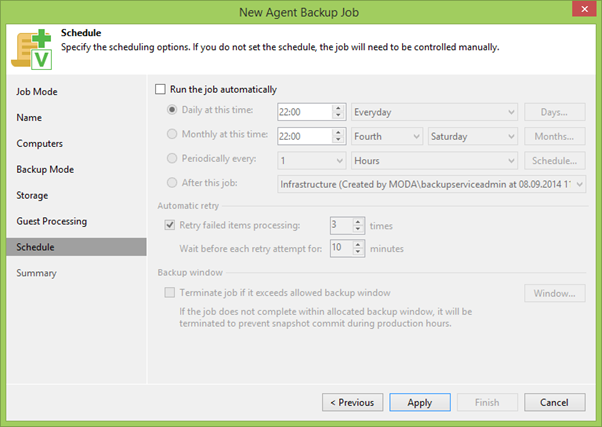

Wir gehen zum vorletzten Punkt des Zeitplans über , wo wir den Zeitplan gemäß Ihren Anforderungen festlegen. Es ist genug für jemanden einmal am Tag, jemanden einmal in der Stunde, es liegt an Ihnen.

Wir beenden die Aufgabe, indem wir einige Male auf Übernehmen klicken und das Ergebnis genießen.

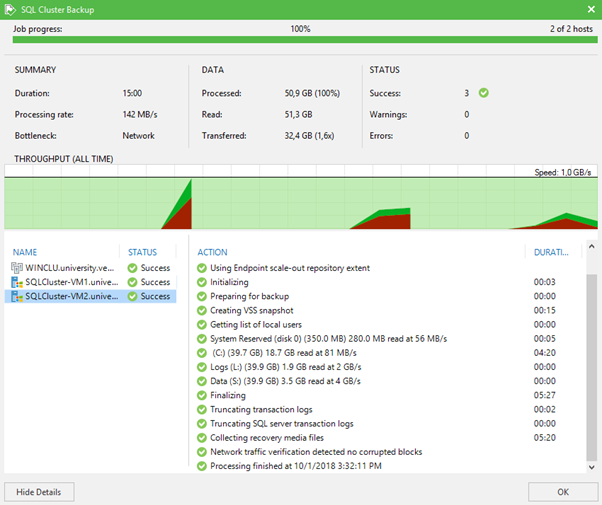

Wenn Sie in einer idealen Welt keine Tricks mit der Installation von Agenten haben, die als Verbindung zwischen dem Cluster und Veeam Server fungieren, oder wenn Sie plötzlich vergessen haben, die für Agenten erforderliche Lizenz zu laden, funktioniert der Job einwandfrei und Sie sehen das folgende Bild.

Das ist alles. Es stellt sich heraus, dass Backup-Cluster nicht so beängstigend sind, wie es üblich ist, darüber nachzudenken. Auch wenn es sich um einen Cluster in einem anderen Cluster handelt.

Wenn Sie mehr über ein anderes Backup- / Restaurant-Szenario erfahren möchten, schreiben Sie in den Kommentaren darüber, und wir werden Ihnen alles bestmöglich mitteilen.