Jeremy Grossman: Ich freue mich, Sie alle begrüßen zu dürfen, und ich möchte sagen, dass wir diese Präsentation für die gesamten 6 Monate vorbereitet haben. Deshalb bemühen wir uns, unsere Erfolge so schnell wie möglich zu teilen. Ich möchte mich bei allen Mitarbeitern von Black Hat für die Einladung bedanken. Wir kommen jedes Jahr wieder hierher. Wir lieben diese Veranstaltung. Danke für den Black Hat! Wir werden versuchen, die heutige Präsentation unterhaltsam zu gestalten, aber zuerst möchten wir uns vorstellen.

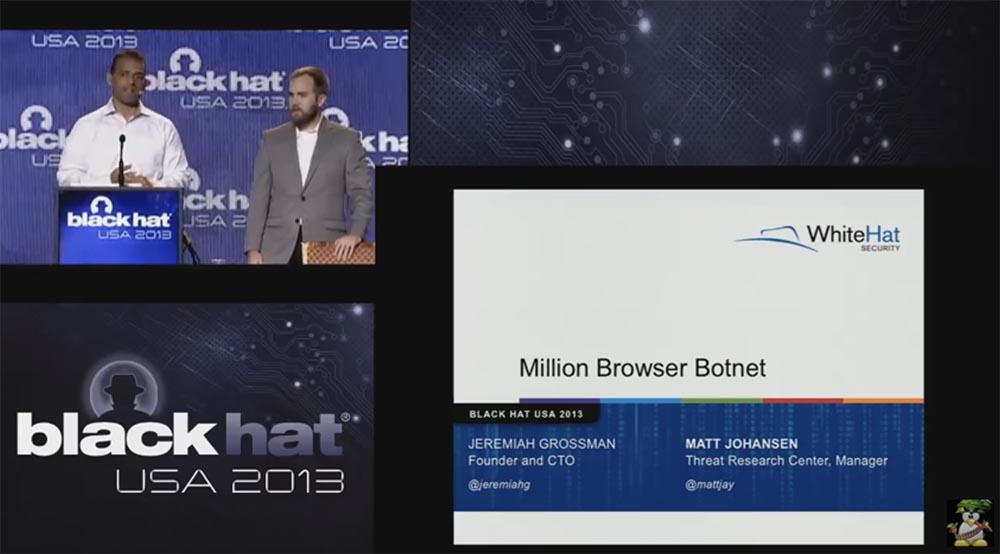

Ich bin der Gründer und Manager für die Entwicklung neuer Produkte bei WhiteHat Security in Santa Clara, Kalifornien. Unser Unternehmen beschäftigt rund 300 Mitarbeiter.

Matt ist der Geschäftsführer des Sicherheitsrisikoforschungszentrums. Bei den "Weißköpfigen" beschäftigen wir uns hauptsächlich damit, in Websites einzudringen, Schwachstellen darin zu finden und dies in großem Umfang zu tun. Wir haben jedoch noch etwas Zeit für Recherchen. Daher werden wir heute damit beginnen, Browser zu hacken und sie zum Hacken von Websites und zum Anzeigen des gesamten Zyklus der Websicherheit zu verwenden. Ich habe hier zum ersten Mal im Jahr 2002 gesprochen. Die meiste Zeit forsche ich an der Entwicklung und Präsentation unserer Produkte.

Matt Johansson: Ich habe Erfahrung als Penetrationstester (Pentester) und habe meine Arbeit im Unternehmen durch das Hacken von Websites begonnen, weil ich zuvor selbst die Armee der Hacker geleitet habe. Ich recherchiere cool und nehme viel dafür, damit du mich kontaktieren kannst.

Jeremy Grossman: Also, lass uns unsere Party beginnen. Ich glaube nicht, dass es mindestens eine Person gibt, die heute nicht auf das Internet zugegriffen hat. Vielleicht sind Sie jetzt nicht mit dem Internet verbunden, aber wenn Sie nach Hause kommen, interagieren alle hier Anwesenden und alle, die Sie kennen, über einen Browser damit. Dies ist nur ein Teil unseres täglichen Lebens, und ich werde Ihnen beschreiben, was dies bedeutet, aber das Internet ist in erster Linie darauf ausgelegt, zu funktionieren. Wir hacken das Internet nicht, wir versuchen es für unsere eigenen Zwecke zu nutzen.

Wenn Sie eine Webseite besuchen, spielt es keine Rolle, welchen Browser Sie verwenden - Chrome, Firefox, Safari, IE oder Opera. In jedem Fall funktioniert das Internet so, dass es Ihren Browser vollständig steuert, während Sie sich auf dieser Seite befinden oder wenn Sie nach dem nächsten suchen Seite.

Das JavaScript oder Flash auf dieser Seite kann dazu führen, dass der Browser alles tut - jede Art von Antwort auf Anfragen an eine beliebige Stelle im Internet oder im Intranet. Dies beinhaltet CSRF - gefälschte Cross-Site-Anfragen, XSS - Cross-Site-Scripting, Clickjacking und viele andere Tricks, mit denen Sie die Kontrolle über den Browser erlangen können.

Jetzt werden wir versuchen, ein Verständnis für die Browsersicherheit zu erlangen. Die Hauptidee besteht jedoch darin, sich einen Überblick über die Browsersteuerung zu verschaffen, ohne Zero-Day-Exploits zu verwenden, für die es keine Patches gibt.

Matt Johanson: Wenn Sie nichts über XSS wissen, können Sie uns danach fragen.

Jeremy Grossman: Jetzt möchte ich kurz auf Browser-Angriffe eingehen, die HTML oder bösartiges JavaScript verwenden: