Windows 10 führte einen Ransomware-Schutzmechanismus namens Controlled Folder Access ein. Es verhindert, dass unbekannte Programme Dateien in bestimmten geschützten Ordnern ändern. Informationssicherheitsforscher bei Fujitsu System Integration Laboratories Ltd.

entdeckte einen Weg, um diesen Schutz mit DLL-Injektionen zu umgehen.

Was ist das Problem

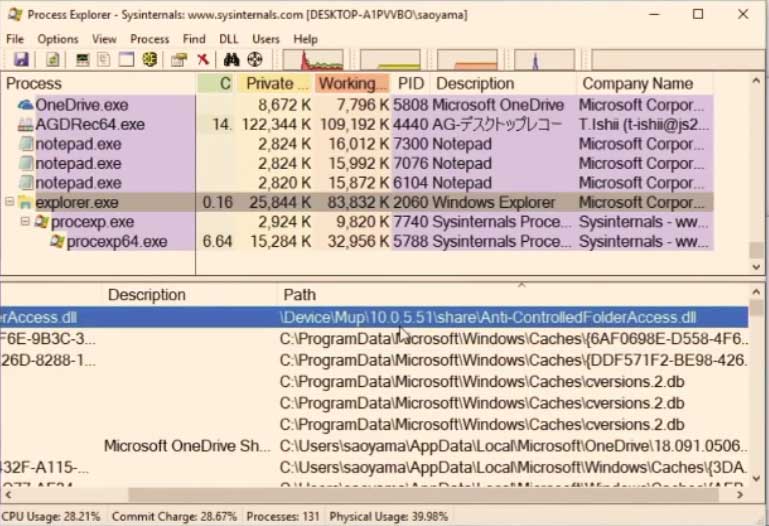

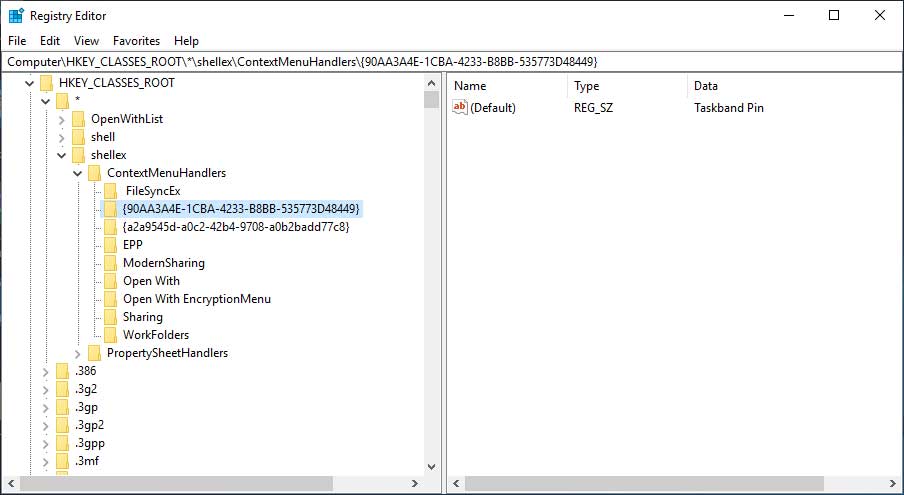

Soya Aoyama hat es geschafft, eine schädliche DLL in Windows Explorer einzufügen - und explorer.exe befindet sich in der vertrauenswürdigen Liste der Programme für den kontrollierten Ordnerzugriff. Um seinen Plan auszuführen, nutzte der Forscher die Tatsache, dass zu Beginn von explorer.exe die im Registrierungsschlüssel HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers gefundenen DLLs geladen werden:

Der HKEY_CLASSES_ROOT-Baum ist die „Zusammenführung“ von Registerinformationen in HKEY_LOCAL_MACHINE und HKEY_CURRENT_USER. Bei der Implementierung einer solchen "Zusammenführung" weist Windows Informationen mit HKCU-Priorität zu. Dies bedeutet, dass ein in HKCU vorhandener Schlüssel Vorrang vor demselben Schlüssel in HKLM hat und diese Daten in den HKEY_CLASSES_ROOT-Baum eingefügt werden.

Wenn Sie explorer.exe starten, wird Shell32.dll standardmäßig im Schlüssel HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 geladen. Um eine schädliche DLL in den Explorer zu laden, hat Aoyama einfach den Schlüssel HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 erstellt und seinen Wert auf die von ihm benötigte Bibliothek festgelegt.

Danach hat das Programm nach Abschluss und Neustart des Prozesses explorer.exe anstelle von Shell32.dll die vom Hacker erstellte DLL gestartet.

Aoyama teilte die Ergebnisse der Studie auf der DerbyCon-Konferenz mit:

Wie Sie sich schützen können

Der Forscher fand auch heraus, dass viele Antivirenprogramme, darunter Windows Defender, Avast, ESET, Malwarebytes Premium und McAfee, das von ihm gefundene Angriffsschema nicht erkannten.

Gleichzeitig glauben Microsoft-Vertreter laut Aoyama nicht, dass er die Sicherheitsanfälligkeit entdeckt hat. Der Forscher schickte Informationen über seine Ergebnisse an das Unternehmen, aber dort wurde ihm mitgeteilt, dass er keinen Anspruch auf Belohnungen habe und dass sie keinen Patch veröffentlichen würden, da ein Angreifer Zugriff auf den Computer des Opfers benötige und bei dessen Ausführung die Zugriffsrechte nicht überschritten würden.

In Kombination mit anderen Sicherheitslücken kann der von Aoyama entdeckte Angriffsvektor jedoch für Angreifer interessant sein. Grundsätzlich basiert die Infrastruktur großer Unternehmen auf Windows. In diesem Wissen entwickeln Angreifer spezielle Tools für Angriffe unter diesem Betriebssystem.

Morgen, am 18. Oktober um 14:00 Uhr , analysieren Experten des PT Expert Security Center drei Hacking-Tools, mit denen Sie schnell einen Angriff in der Windows-Infrastruktur entwickeln können: impacket, CrackMapExec und Koadic. Die Schüler lernen, wie sie arbeiten, welche Aktivitäten sie im Netzwerkverkehr erstellen und vor allem, wie sie ihre Anwendung rechtzeitig erkennen können. Das Webinar wird für Mitarbeiter von SOC, blauen Teams und IT-Abteilungen interessant sein.

Um teilnehmen zu können, müssen Sie sich registrieren .