Alle Charaktere sind fiktiv, alle Übereinstimmungen mit echten Unternehmen sind völlig zufällig!

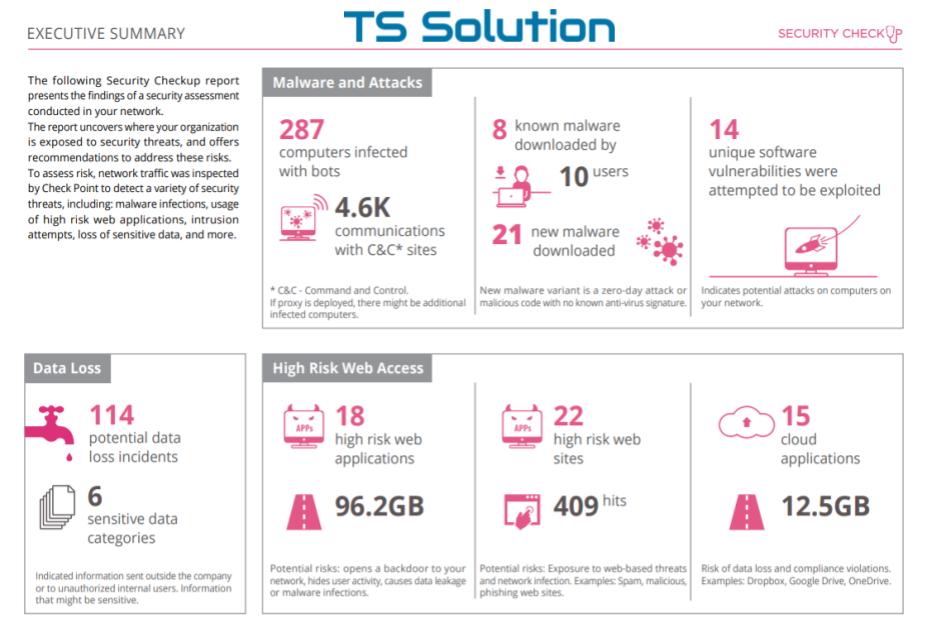

Was sind die häufigsten Sicherheitsprobleme im Unternehmensnetzwerk? Die Antwort auf diese Frage ist nicht so einfach. Wir können jedoch einige Statistiken

freigeben , die wir durch die Durchführung von Netzwerksicherheitsprüfungen mit

Check Point Security CheckUP erhalten haben . Wir haben bereits eine Reihe von Artikeln darüber veröffentlicht,

was Security CheckUP ist und wie es durchgeführt wird . Im ersten Video-Tutorial wurde sogar beschrieben, warum Sie es möglicherweise benötigen. Die Anzahl der von uns durchgeführten CheckUPs hat längst einhundert überschritten. Während dieser ganzen Zeit wurden Statistiken über die häufigsten Netzwerksicherheitsprobleme gesammelt, die mit Security CheckUP erkannt werden können. Die unten beschriebenen Bedrohungen waren in fast allen Unternehmen vorhanden (einige haben mehr, andere weniger).

1) Mitarbeiter verwenden VPN und Proxy

In modernen Unternehmen gibt es fast keine „Tags“ mehr, die nur den Internet Explorer verwenden und nur mit Lesezeichen versehene Websites aufrufen können. Die Benutzer sind fortgeschrittener geworden und Sie werden niemanden mit dem Wort VPN, Proxy, Anonymizer usw. überraschen. Wie die Ergebnisse von CheckUP zeigen, hat fast jedes Unternehmen Mitarbeiter, die Tor, Betternet, Freegate usw. verwenden. Sie werden verwendet, um die Schlösser von Roskomnadzor zu umgehen oder um die Schlösser in der Firma selbst zu umgehen (gehen Sie Poker spielen oder schauen Sie sich ein Video für Erwachsene an). Es ist fast unmöglich, dies zu blockieren, ohne eine Lösung der NGFW-Klasse am Umfang zu haben.

Welche Gefahr besteht bei der Verwendung eines VPN?

Das Gefährlichste an der Verwendung eines VPN ist nicht die Tatsache, dass Benutzer die Blockierung umgehen können. Das Hauptproblem besteht darin, dass verschlüsselter Datenverkehr den Netzwerkumfang durchläuft. Selbst wenn Sie ein sehr gutes Edge-Gerät mit den Funktionen von Anti-Virus und IPS haben, können Sie einfach nichts überprüfen. Über den verschlüsselten Kanal können Sie alles „ziehen“, was Sie möchten, einschließlich Virendateien (der Benutzer selbst vermutet möglicherweise nicht einmal, dass er etwas Schlechtes herunterlädt). Ein ähnliches Problem mit HTTPS-Verkehr. Wir haben es in einer der Lektionen „

Check Point to the Maximum “ beschrieben. Wenn Sie die SSL-Prüfung NICHT am Netzwerkrand verwenden, haben Sie ein großes Loch in der Größe der Bandbreite des Internetkanals.

Beispiel melden

Für viele Sicherheitsleute ist es eine Überraschung, dass so viele Menschen Anonymisierer in ihrem Netzwerk verwenden und so viel Verkehr durch sie fließt. Was in diesen Kanälen passiert ist, kann man nicht mehr herausfinden.

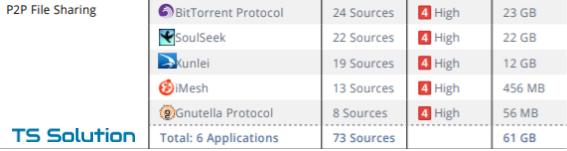

2) Torrents

Um ehrlich zu sein, war ich überrascht, als ich ähnliche Statistiken erhielt. In fast allen Unternehmen wurde das Herunterladen über Torrent (oder andere P2P-Anwendungen) festgestellt. Darüber hinaus skaliert das Volumen des heruntergeladenen Datenverkehrs einfach. Einer unserer Kunden stellte fest, dass Benutzer 2 TB in einer Woche heruntergeladen haben! Es scheint, dass jeder schon lange ein Zuhause und ein sehr schnelles Internet hat. Warum Torrents bei der Arbeit herunterladen?

Was ist die Gefahr von Torrents?

Das Hauptproblem ist die enorme Belastung der Bandbreite des Internetkanals. Dies wirkt sich häufig negativ auf die Arbeit von Geschäftsanwendungen wie IP-Telefonie, die Cloud-Ressourcen des Unternehmens (CRM, E-Mail) usw. aus. Darüber hinaus wählen viele bei der Planung des Kaufs einer Firewall am Umfang des Netzwerks eine Lösung basierend auf den verfügbaren Kanallaststatistiken. Wir haben gesehen, dass im letzten Monat die durchschnittliche Last im Bereich von 400 Mbit / s liegt, was bedeutet, dass die Firewall leistungsfähiger und daher teurer sein sollte. Erst jetzt, wenn Sie den gesamten "linken" Verkehr blockieren, können Sie beim Kauf von NGFW erheblich sparen.

Darüber hinaus werden fast alle Dateien, die per Torrent heruntergeladen wurden, teilweise heruntergeladen. Dies macht es sehr schwierig, den Datenverkehr von Systemen wie Anti-Virus oder IPS zu überprüfen.

Beispiel melden

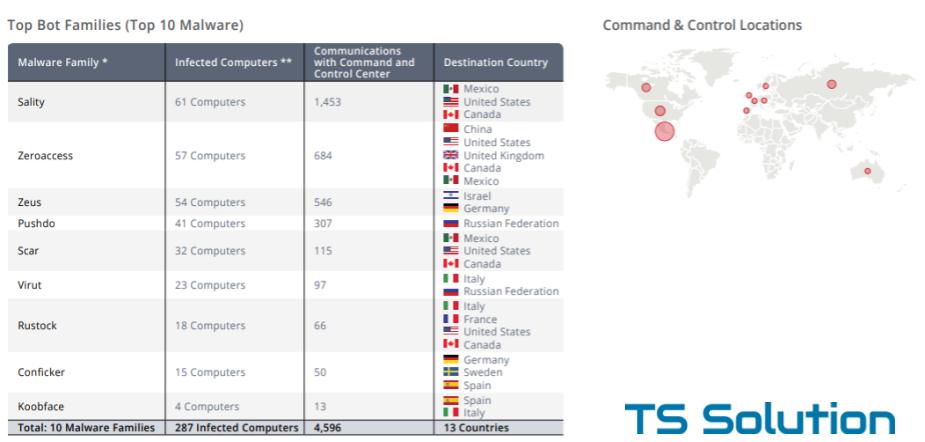

3) Botnetze

In 90% der Fälle konnten infizierte Computer erkannt werden, die Teil von Botnetzen sind. Formal kann ein infizierter Computer die Arbeit des Benutzers nicht beeinträchtigen. Dateien werden nicht gelöscht, nicht verschlüsselt, es werden keine Informationen zusammengeführt. Es gibt jedoch ein "kleines" Dienstprogramm auf dem Computer, das die ganze Zeit in der Kommandozentrale "klopft" und auf Anweisungen wartet. Es ist zu beachten, dass es auch Fehlalarme gibt, wenn Check Point legitimen Datenverkehr als Botnetz definiert. Jeder Vorfall erfordert sorgfältige Überlegungen.

Warum sind Bot-Computer gefährlich?

Infizierte Computer können jahrelang in Ihrem Netzwerk leben. Sie mögen Ihnen nicht schaden, aber es ist völlig unmöglich vorherzusagen, was sie „eines schönen Tages“ tun können. Sie erhalten einen Befehl zum Herunterladen des Verschlüsselungsvirus und zum Infizieren des gesamten Netzwerks.

Beispiel melden

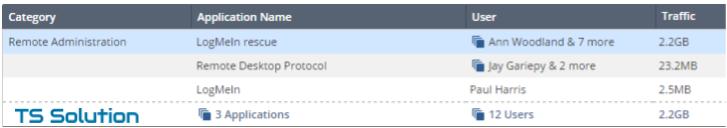

4) RAS-Dienstprogramme

Ein weiterer unangenehmer Vorfall. Die überwiegende Mehrheit der Unternehmen zeigt Personen, die RAS-Dienstprogramme für ihre Arbeitscomputer verwenden (TeamViewer, RDP, LogMeIn usw.). Obwohl niemand garantiert, dass dieser Fernzugriff von den Mitarbeitern selbst genutzt wird. Vielleicht sind dies ehemalige Mitarbeiter oder Teil eines viralen Unternehmens.

Warum sind RAS-Dienstprogramme gefährlich?

Neben dem Problem des unbefugten Zugriffs auf das Netzwerk gibt es noch eine weitere Sache - die Dateiübertragung. Es ist besonders "traurig" zu sehen, wann anständiger Datenverkehr - Gigabyte - durch diese Remote-Sitzungen gepumpt wird! Die meisten RAS-Dienstprogramme verschlüsseln ihre Verbindungen, sodass nicht herausgefunden werden kann, was heruntergeladen oder heruntergeladen wird. Insgesamt ist dies jedoch ein großer Kanal möglicher Lecks von Unternehmensinformationen.

Beispiel melden

5) Porno und andere "Unterhaltung"

Egal wie überraschend es auch klingen mag, die Leute schauen sich bei der Arbeit wirklich Videos für Erwachsene an. Darüber hinaus ist das Verkehrsaufkommen erstaunlich. In einem der CheckUPs stellten wir fest, dass ein Mitarbeiter des Unternehmens zwei Wochen lang Pornos mit 26 Gigabyte „sah“.

Was ist gefährlicher Porno bei der Arbeit?

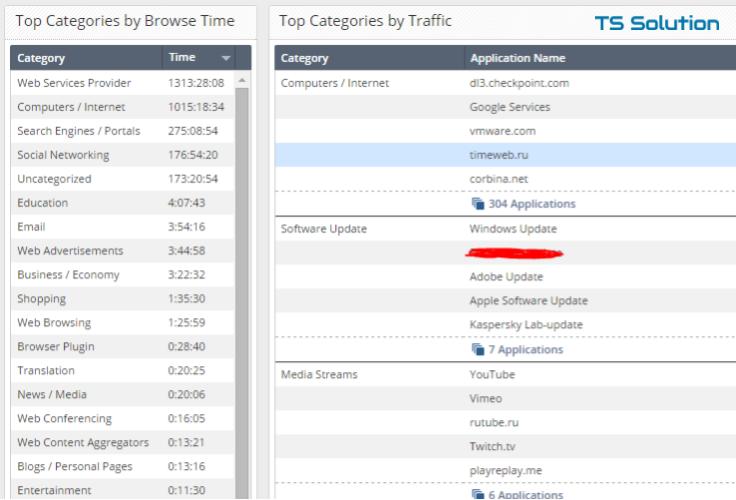

Die Frage klingt sehr lustig. Wenn Sie moralische und ethische Standards nicht berücksichtigen, ist das Problem wahrscheinlich etwas anders - Benutzer verbringen viel Zeit mit Unterhaltung. YouTube, soziale Netzwerke, Instant Messenger. All dies ist eindeutig nicht förderlich für die Produktivität (obwohl man auch hier argumentieren kann). Im Allgemeinen können Sie mit CheckUP sehen, wer und was Arbeitszeit verbringt.

Beispiel melden

6) Viren in der Mail

Mit CheckUP können Sie nicht nur den Benutzerverkehr, sondern auch alle eingehenden E-Mails überprüfen. Dies ist nicht nur eine Spam-Prüfung, sondern auch eine Prüfung auf Anhänge (doc, pdf, zip usw.) und Links im Nachrichtentext. Darüber hinaus ist das Einrichten der Überprüfung recht einfach. Der Mailserver ist so konfiguriert, dass Kopien aller Briefe direkt an Check Point weitergeleitet werden, auf dem MTA (Mail Transfer Agent) ausgeführt wird. Bei Exchange kann dies mit Blind Carbon Copy (Bcc) erfolgen. Das Hauptvorteil dieser Prüfung besteht darin, dass wir Briefe bereits nach den vorhandenen Anti-Spam-Lösungen des Kunden prüfen. Und was für eine Überraschung erlebt dieser Kunde, wenn er feststellt, dass immer noch bösartige E-Mails in großer Zahl gesendet werden. Das heißt, In den meisten Fällen wird festgestellt, dass das derzeitige Mittel zum Schutz des E-Mail-Verkehrs nicht funktioniert.

Was ist die Gefahr von Viren in der Post?

Dumme Frage. Jüngsten Berichten zufolge ist E-Mail immer noch führend bei der Übermittlung von Viren an Benutzer. Darüber hinaus kann die Malware entweder eine Anhangsdatei oder ein Link zu einer Ressource (Google Drive, Yandex-Datenträger usw.) sein. Mit Check Point können Sie mithilfe von SandBlast-Technologien eine eingehendere Analyse solcher Dinge durchführen (wir werden nicht beschreiben, was es ist, jetzt geht es nicht darum).

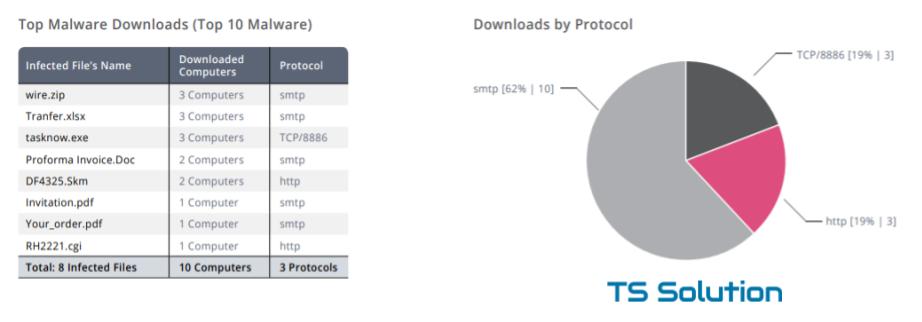

Beispiel melden

Wie Sie sehen können, herrscht unter Viren SMTP-Verkehr. Außerdem sind Viren nicht nur Exe-Dateien, sondern auch gewöhnliche DOC- oder PDF-Dokumente, die Benutzer normalerweise ohne Angst öffnen.

7) Phishing

Fast jedes CheckUP erkennt Benutzer, die auf Phishing-Links klicken. Office 356, paypai, sbenbank, fasebook, appie, ... Beispiele für Phishing-Sites können für immer weitergehen. Im Allgemeinen nimmt die Richtung von Phishing-Angriffen einen beispiellosen Anstieg zu. Es ist verständlich, warum man knifflige Viren erfindet und mit Schutztechniken kämpft, wenn man nur einen leichtgläubigen Benutzer zum Narren halten kann. Eine Person bleibt immer das schwächste Glied in der Informationssicherheit eines Unternehmens.

Was ist die Gefahr von Phishing?

Wir können sagen, dass Phishing ein persönliches Problem für Benutzer ist. Nun, sie werden ihnen Geld von der Karte stehlen, das nächste Mal werden sie schlauer sein. Unternehmensdaten können jedoch durch Phishing gestohlen werden! Postanschriften, Passwörter, wichtige Dokumente. Es ist erwähnenswert, dass Benutzer sehr häufig Firmenkennwörter verwenden, um sich auf öffentlichen Websites (soziale Netzwerke, Torrent-Tracker usw.) zu registrieren. Warum sollten Sie sich an eine Reihe von Passwörtern erinnern, wenn Sie diese überall verwenden können?

Beispiel melden

8) Hochladen aus dem Unternehmensnetzwerk in die Cloud

Ein weiteres großes Sicherheitsrisiko ist der Cloud-Speicher. Dropbox, GoogleDrive, Yandex-Laufwerk usw. Jeder nutzt diese Dienste ausnahmslos. Es ist jedoch eine Sache zu wissen, dass möglicherweise jemand dies im Unternehmensnetzwerk verwendet, und es ist eine andere Sache, zu sehen, dass Gigabyte Datenverkehr über diese Kanäle übertragen werden. In 80% der Fälle stellten wir ein ähnliches Problem bei den geprüften Unternehmen fest.

Was ist die Gefahr dieses Uploads?

Hier ist alles offensichtlich. Jemand kann Unternehmensdaten zusammenführen. Und wenn Sie keine DLP-Lösungen haben, ist es unmöglich zu sehen, was genau „verschmilzt“. Das Hochladen in diese Cloud-Ressourcen ist jedoch nicht nur gefährlich. Nicht weniger gefährlich und herunterladen! Hacker sind seit langem daran gewöhnt, öffentliche Dateispeicher zur Verbreitung von Viren zu verwenden.

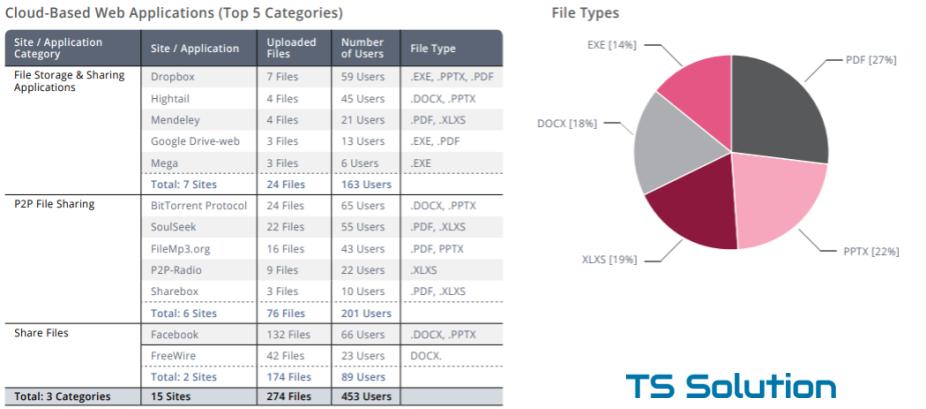

Beispiel melden

Dies ist nur ein Beispiel. In Russland sind Dinge wie Yandex.Disk, Cloud.Mail.ru, OneDrive usw. häufiger. Das obige Bild zeigt nur die Anzahl der Dateien, es können jedoch auch Statistiken zu Volumes angezeigt werden:

Andere Probleme

Wir haben nur die häufigsten Probleme aufgelistet, die mit Check Point Security CheckUP erkannt werden können. Sie sind in fast jedem Audit zu finden. Aber es gibt viel mehr Probleme und es gibt viel ernstere:

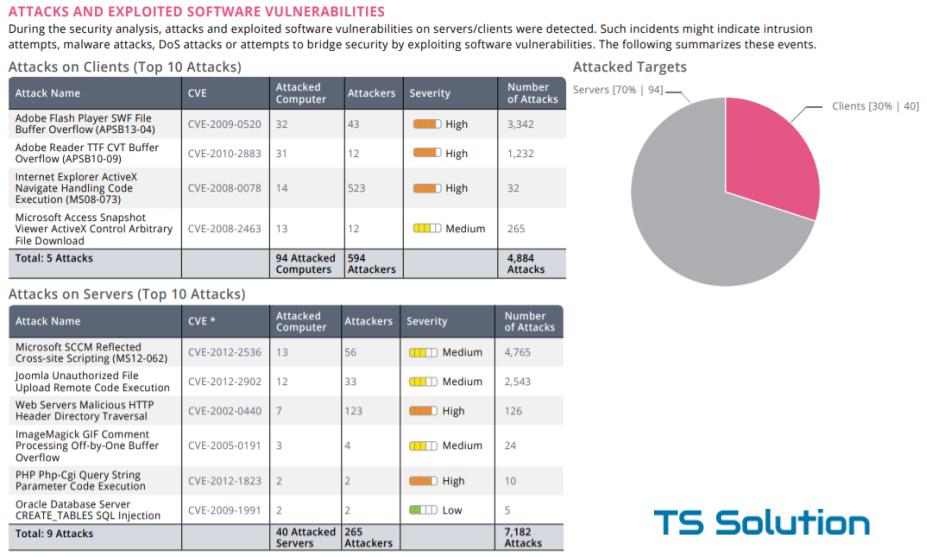

Angriffe ausnutzen

Darüber hinaus können nicht nur die Computer der Benutzer, sondern auch die Server des Unternehmens angreifen.

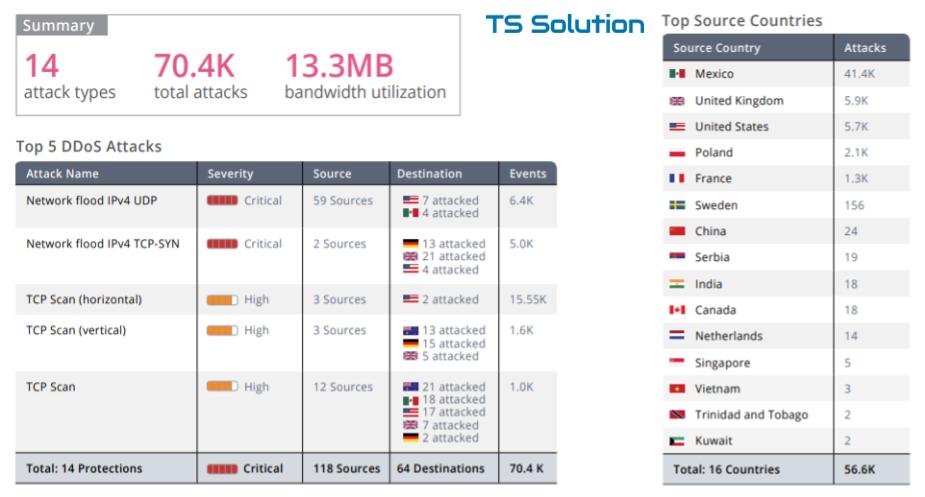

DDoS zu Unternehmensressourcen

Natürlich gibt es auch Vorfälle mit dem Herunterladen von Viren (einschließlich 0-Tage), die aktuelle Schutz-Tools nicht abfangen. Ähnliche Probleme sind auch sehr häufig. Sie sind jedoch komplexer in ihrer Architektur und erfordern immer eine detailliertere Untersuchung (am Ende hat niemand die falsch positiven Ergebnisse annulliert).

Fazit

Damit beenden wir unsere kleinen TOP-8-typischen Sicherheitsprobleme. Das Wichtigste ist, dass

Informationssicherheit kein Ergebnis ist, sondern ein kontinuierlicher Prozess . In dieser Hinsicht bietet Check Point Security CheckUP sehr gute (wenn auch nicht vollständige!) Analysen für Ihre Sicherheit. Und die Tatsache, dass dieses Audit kostenlos durchgeführt werden kann, macht CheckUP fast zur besten Lösung auf seinem Gebiet.

Zusätzliche Informationen zur Sicherheitsüberprüfung.