Heutzutage werden drahtlose Wi-Fi-Netzwerke fast überall verwendet: Aufgrund der Benutzerfreundlichkeit des Netzwerks, der hohen Benutzermobilität und der geringen Installationskosten wird diese Technologie zunehmend zu einem unverzichtbaren Bestandteil nicht nur von Heim-, sondern auch von Unternehmensnetzwerken. Gleichzeitig birgt Wi-Fi mit unsicherer Nutzung wie jede Datenübertragungstechnologie bestimmte Bedrohungen. Ein Angreifer kann mit falschen Zugangspunkteinstellungen oder Nachlässigkeit des Benutzers die persönlichen Daten des Benutzers abfangen, einen Angriff auf sein Gerät ausführen oder in das interne Netzwerk des Unternehmens eindringen.

Im Rahmen der Studie wurde eine Sicherheitsanalyse des Gastnetzwerks unseres Unternehmens USSC-Guest durchgeführt. Die Tests wurden nach dem Modell eines externen Eindringlings durchgeführt, dh ohne direkten Zugriff auf das ausgewählte Netzwerk. Das Hauptziel eines möglichen Angreifers bestand darin, ein Kennwort für die Verbindung zu diesem Netzwerk zu erhalten.

Es ist zu beachten, dass der Angreifer durch Kenntnis des Kennworts über das Netzwerk übertragene Daten abfangen und entschlüsseln sowie einen gefälschten Zugriffspunkt mit demselben Namen und derselben Verbindungsmethode erstellen kann.

Das erste Scannen von drahtlosen Sendungen zeigte, dass der WPA2-Algorithmus mit deaktivierter WPS-Technologie verwendet wird, um die übertragenen Daten im untersuchten Netzwerk zu verschlüsseln. Zum Zeitpunkt des Schreibens ist WPA2 der sicherste Algorithmus zum Schutz drahtloser Netzwerke und enthält keine Sicherheitslücken, die es einem Angreifer ermöglichen, ein Kennwort in angemessener Zeit preiszugeben. Der Angriff mit dem Namen „KRACK“, der bereits 2017 bekannt wurde, hat keine offene praktische Umsetzung. Für den Angreifer stehen noch zwei technische Angriffsszenarien zur Verfügung: Abfangen von Paketen im Zusammenhang mit der Clientauthentifizierung (Handshake, Handshake) mit weiterer Aufzählung des Kennworts im Wörterbuch und Erstellen eines gefälschten Zugriffspunkts mit einem parallelen Denial-of-Service-Angriff auf einen realen Zugriffspunkt.

Wörterbuch Brute-Force-Angriff

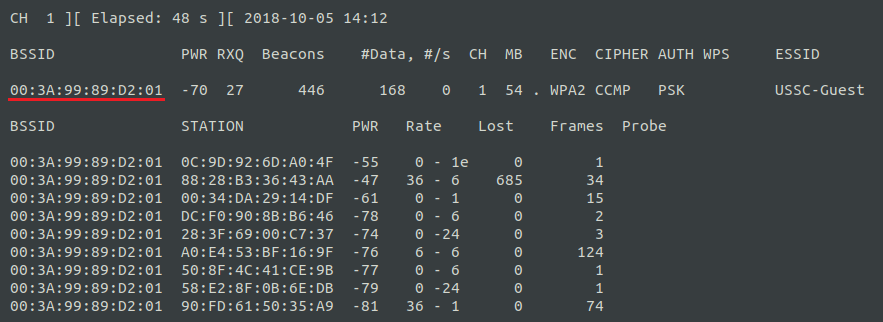

Damit die drahtlose Verbindung Pakete im Zusammenhang mit der Clientauthentifizierung abfangen kann, müssen Sie zuerst den Netzwerkadapter auf den Status "Monitor" setzen - einen Status, in dem der Adapter alle Pakete empfängt, die mit seiner Frequenz im sichtbaren Bereich übertragen werden. Danach wird der Angreifer mit detaillierten Informationen zu sichtbaren Zugriffspunkten und aktiven Clients verfügbar:

Abbildung 1. Ergebnis des drahtlosen Scans

Abbildung 1. Ergebnis des drahtlosen ScansSie können sehen, dass in dem Büro, in dem die Tests durchgeführt wurden, zwei Zugangspunkte mit dem Namen "USSC-Guest" gefunden wurden. Um den Angriff durchzuführen, wurde ein Zugriffspunkt mit einer MAC-Adresse von 00: 3A: 99: 89: D2: 01 als der am häufigsten verwendete im verfügbaren Bereich ausgewählt:

Abbildung 2. MAC-Adressen der Benutzer des ausgewählten Zugriffspunkts

Abbildung 2. MAC-Adressen der Benutzer des ausgewählten ZugriffspunktsEinige Zeit nach dem Start des Netzwerkscans wurde eine Verbindung für einen neuen Client hergestellt, aufgrund derer die erforderlichen Authentifizierungspakete abgefangen werden konnten. Dies wird durch die Zeile "WPA-Handshake: 00: 3A: 99: 89: D2: 01" belegt:

Abbildung 3. Das Ergebnis des Abfangens von Authentifizierungspaketen

Abbildung 3. Das Ergebnis des Abfangens von AuthentifizierungspaketenAls nächstes wurde versucht, ein Passwort für die beliebtesten Wörterbücher auszuwählen ("rockyou", "top-wpa-passwörter" und eine Reihe von numerischen Passwörtern). Aufgrund eines Angriffs auf die Wörterbuchsuche konnte das Kennwort für die Verbindung nicht ermittelt werden. Gleichzeitig wird sich der Angreifer höchstwahrscheinlich weigern, das Passwort durch umfassende Suche zu ermitteln, da diese Methode bestenfalls mehrere Jahre dauern wird.

Erstellen Sie einen gefälschten Zugangspunkt

Die Implementierung dieses Szenarios bestand aus zwei Phasen:

- Erstellen eines falschen Zugangspunkts mit demselben Namen wie der angegriffene Zugangspunkt, ohne dass ein Kennwort eingegeben werden muss, um eine Verbindung herzustellen.

- Durchführung eines Denial-of-Service-Angriffs auf den untersuchten Zugangspunkt.

Für Benutzer sah es so aus, als ob das USSC-Gast-Gastnetzwerk, mit dem sie bereits verbunden waren, aus der Liste der verfügbaren Netzwerke verschwunden wäre und genau dasselbe angezeigt wurde, jedoch ohne Authentifizierung:

Abbildung 4. Das Ergebnis eines Denial-of-Service-Angriffs auf den untersuchten ZugangspunktBeim Herstellen einer Verbindung zu einem falschen Zugriffspunkt wurde der Benutzer weiterhin aufgefordert, das Kennwort für WPA2 einzugeben. Hier suchte es zum Beispiel nach iOS-Benutzern:

Abbildung 5. Das Angebot zur Eingabe des Kennworts nach dem Herstellen einer Verbindung zum falschen ZugriffspunktAufgrund der Tatsache, dass der falsche Zugriffspunkt vollständig vom Angreifer kontrolliert wurde, konnten alle über das drahtlose Netzwerk gesendeten Daten von ihm abgefangen und analysiert werden. So wurde beispielsweise das Passwort, das in das angegebene Formular eingegeben werden musste, direkt an den Server des möglichen Eindringlings gesendet. Es wurde angenommen, dass der Benutzer, der eine Verbindung zu einem falschen Zugriffspunkt herstellt, dies als Änderung der Verbindungsmethode betrachtet und die erforderlichen Daten eingibt.

Die Tests wurden an einem Wochentag von 12 bis 15 Stunden durchgeführt. Während dieser Zeit waren vier verschiedene Geräte mit dem falschen Zugangspunkt verbunden, aber das Passwort wurde nicht eingegeben. Weitere Tests wurden abgebrochen, da das untersuchte Gastnetzwerk möglicherweise zur Lösung betrieblicher Probleme erforderlich ist und normal funktionieren sollte. Ein Angreifer wiederum könnte bei einem solchen Angriff den Betrieb eines bestimmten drahtlosen Netzwerks vollständig lähmen und nach einer Weile das erforderliche Kennwort erhalten.

Fazit

Nach den Ergebnissen des Scannens eines der Zugangspunkte des USSC-Guest-Gastnetzwerks gab es keine Probleme bei den Sicherheitseinstellungen: Zum Verschlüsseln der übertragenen Daten wird ein zuverlässiger WPA2-CCMP-Algorithmus mit einem sicheren Kennwort verwendet, die WPS-Technologie ist deaktiviert. Trotz der Tatsache, dass ein Angreifer bei Bedarf das drahtlose Netzwerk stoppen und einen falschen Zugriffspunkt erstellen kann, muss sich der Angreifer in Reichweite des drahtlosen Netzwerks befinden (z. B. eine Etage darunter), um den Umfang seiner Suche zu verringern und den Angriff zu erschweren .

Am Ende des Artikels werden die wichtigsten Empfehlungen zur Verwendung von drahtlosen Wi-Fi-Netzwerken hervorgehoben:

- Verwenden Sie zur Gewährleistung der Sicherheit von Daten, die über ein drahtloses Netzwerk übertragen werden, die WPA2-CCMP-Verschlüsselung mit einem sicheren Kennwort (ein Kennwort mit nur einer Ziffer ist nicht sicher).

- Stellen Sie nach Möglichkeit keine Verbindung zu offenen Wi-Fi-Netzwerken her, auch wenn Ihnen deren Name zutreffend erscheint: Sie können von einem Angreifer abgehört oder sogar vollständig kontrolliert werden. Wenn dies nicht möglich ist, verwenden Sie ein VPN,

- Geschlossene Wi-Fi-Netzwerke können auch von einem Angreifer gesteuert werden. Wenn Sie sich bei einer sicheren Verbindung nicht sicher sind, verwenden Sie ein VPN.

- Achten Sie bei der Verwendung von drahtlosen Netzwerken immer auf die Art der vom Browser verwendeten Verbindung: HTTP oder HTTPS. Sicher ist die letzte Art der Verbindung - HTTPS.

Gepostet von: Dmitry Morozov, Assistant Analyst, Analytisches Zentrum, UTSB LLC