Wenn Sie etwas für sich selbst wählen, versuchen Sie, das Beste zu wählen (vorzugsweise natürlich nicht sehr teuer, aber etwas Gutes). Und du versuchst es selbst zu wählen. Niemand kann ein Wort nehmen - nur persönliche Erfahrung, Überprüfung und Prüfung. Und wirklich, manchmal kann man aus ganz gewöhnlichen Dingen erstaunliche Ergebnisse erzielen. Erstaunlich sowohl auf schlechte als auch auf gute Weise.

Dieser Artikel beschreibt einen Teil des Vergleichstests von zwei Zugriffspunkten, die für bestimmte Fälle ausgewählt wurden. Jeder, der interessiert ist - ein Welk unter Katze.

Punktmodelle :

Zyxel NWA1123-AC PRO und

Ubiquiti UniFi AP AC PROBeide Punkte stammen aus derselben Preisklasse und sollen die gleichen Probleme lösen.

Für Zusatzgeräte, die während der Tests verwendet wurden:

Der iperf-Server ist ein normaler Desktop-Computer mit einer Gigabit-Netzwerkkarte. Nichts Besonderes.

Der Wi-Fi-Client ist der zweite HP Probook 430 G4 Laptop. Mit einem Wi-Fi-Modul mit 5 GHz.

Router - c9 arcer.

Die Prüfstandstopologie ist so einfach wie möglich:

Funktionsprüfung

Alles, was in unsere Hände fällt, laufen wir nach dem Standardprotokoll. Wir haben bestimmte Entwicklungen, auf die wir uns verlassen. Einige Punkte variieren von TK zu TK, aber die Grundfunktionalität bleibt unabhängig von der Aufgabe praktisch unverändert. Es gibt kritische Punkte, deren Fehlen die Verwendung solcher Geräte im Netzwerk sofort beendet (z. B. wenn kein ssh oder snmp vorhanden ist), und es gibt optionale Punkte, deren Vorhandensein für das Gerät bei der Zusammenfassung der Testergebnisse von Vorteil ist. Zum Beispiel das Vorhandensein eines Konsolenports. Es gibt - na ja, nein - nicht wirklich das, was ich wollte.

Apropos KonsoleBei Zyxel wird der Zugriff auf den Konsolenport weitergegeben.

Dies ist zweifellos ein Plus. Unter Ubiquiti befindet sich der Konsolenport an der gleichen Stelle wie die meisten Hersteller (was absolut nicht überraschend ist - viele tun es, aber es gibt nicht einmal Beine):

Sie können einen Holivar separat zu dem Thema einrichten, dass „auf einem normalen Gerät der Zugriff auf den Konsolenport grundsätzlich nicht erforderlich sein sollte“, aber ich bin geneigt zu glauben, dass er besser und nicht erforderlich sein wird, als er plötzlich benötigt wird und nicht vorhanden ist ( genau wie bei der Empfängnisverhütung).

Einige Punkte sind an der Tagesordnung, müssen aber leider unbedingt überprüft werden. Mehr als ein- oder zweimal gab es Geräte, bei denen die Spezifikation die Unterstützung für eine bestimmte Funktion deklarierte und diese Einstellungs-Kontrollkästchen sogar in der Webcam vorhanden sind, aber nicht funktionieren.

Zum Beispiel die Priorisierung des Datenverkehrs. Sie aktivieren das erforderliche Häkchen in den Einstellungen, Sie beginnen mit dem Sammeln von Paketen durch den Verkehrsanalysator, und in diesen hat sich tatsächlich nichts an den Headern geändert. Es ist traurig.

In diesem Fall haben beide Punkte hervorragende Arbeit geleistet. Es gibt keine Beschwerden und die gesamte erforderliche Funktionalität ist implementiert. Sogar irgendwie langweilig. Dies ist keine Auswahl für niedrige Segmente, bei der Sie den "Segmentierungsfehler" von nslookup'a sehen können (ja, es gibt einige solche Stellen).

Funktionsliste1. Unterstützt Multi-SSID. Die Fähigkeit, mindestens zwei Netzwerke mit unterschiedlicher SSID + die Fähigkeit, ein verstecktes Netzwerk aufzubauen.

2. Unterstützung von 802.11i (Sicherheit, Unterstützung für AES-Verschlüsselung).

3. Unterstützung für 802.11q (die Fähigkeit, getaggten Verkehr zu übertragen).

3. Unterstützung für das VLAN-Management.

4. Die Möglichkeit, die Signalstärke des Funksenders zu ändern.

5. Unterstützung für QOS und 802.1p (die Möglichkeit, den Datenverkehr zu priorisieren).

6. Möglichkeit, die maximale Anzahl von Clients zu begrenzen, die mit dem Zugriffspunkt verbunden sind.

7. Punktverwaltung über Telnet / SSH / WebGUI.

8.Unterstützung der Überwachung und Verwaltung des Zugangspunkts über snmp.

9. Die Fähigkeit, Punkte in einem zentralisierten / autonomen Modus zu bearbeiten.

10. Unterstützen Sie die LLDP-Erkennung.

11. Der Punkt verfügt über ein internes Protokoll der Systemereignisse und die Möglichkeit, Protokolle an einen Remote-Server zu senden.

12. Das Vorhandensein eines internen Verkehrsanalysators am Punkt (optional und optional, aber an beiden Punkten vorhanden).

13. Das Vorhandensein des Spektrumanalysators und die Fähigkeit, neben anderen Punkten arbeitende Zugangspunkte zu erkennen.

Nach Überprüfung der Hauptfunktionalität wäre es nicht schlecht, etwas Interessantes zu finden. Es ist notwendig, nicht nur das Vorhandensein einer bestimmten Funktionalität zu überprüfen, sondern auch das Fehlen von "überflüssig".

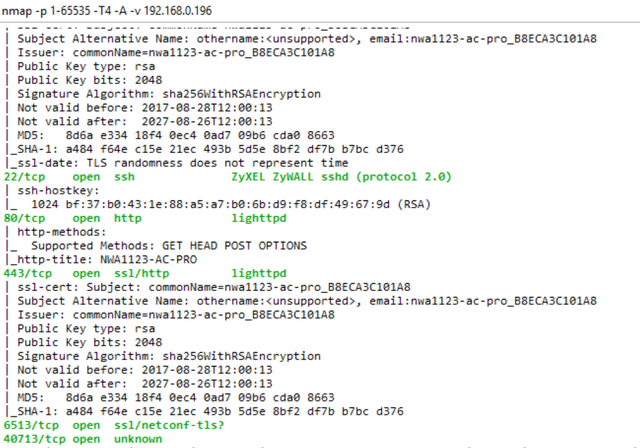

Wir führen nmap in beiden Punkten aus:

Zyxel

Dann wurde der 21. offene Port für FTP nicht auf dem Bildschirm angezeigt.

An beiden Punkten ist ssh offen, was gut ist. Unter Ubiquiti ist nur ssh nichts mehr. Nur Hardcore. Auf Zyxel - ftp, ssh, http (Standardsatz) und etwas Unbekanntem auf 40713 / tcp.

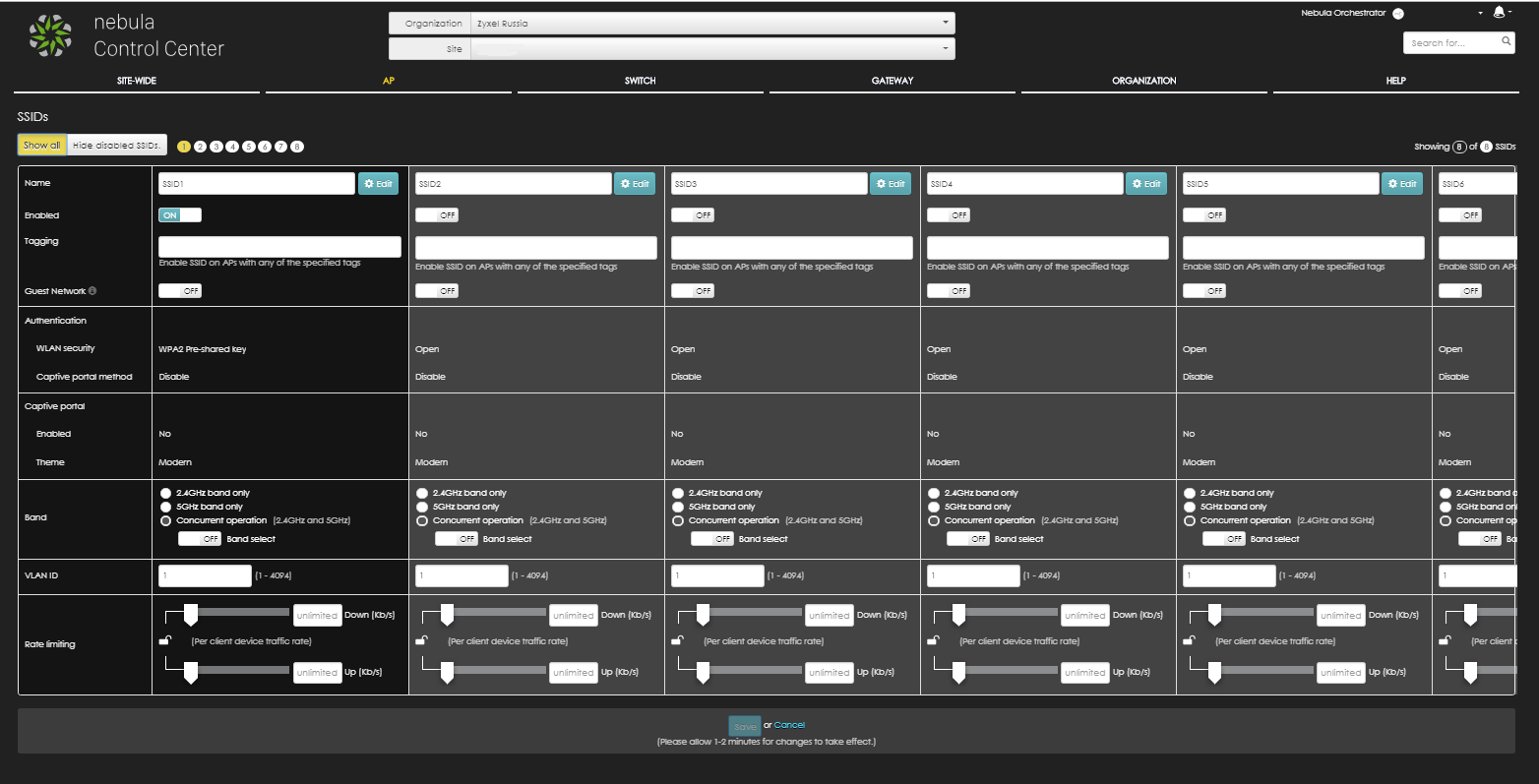

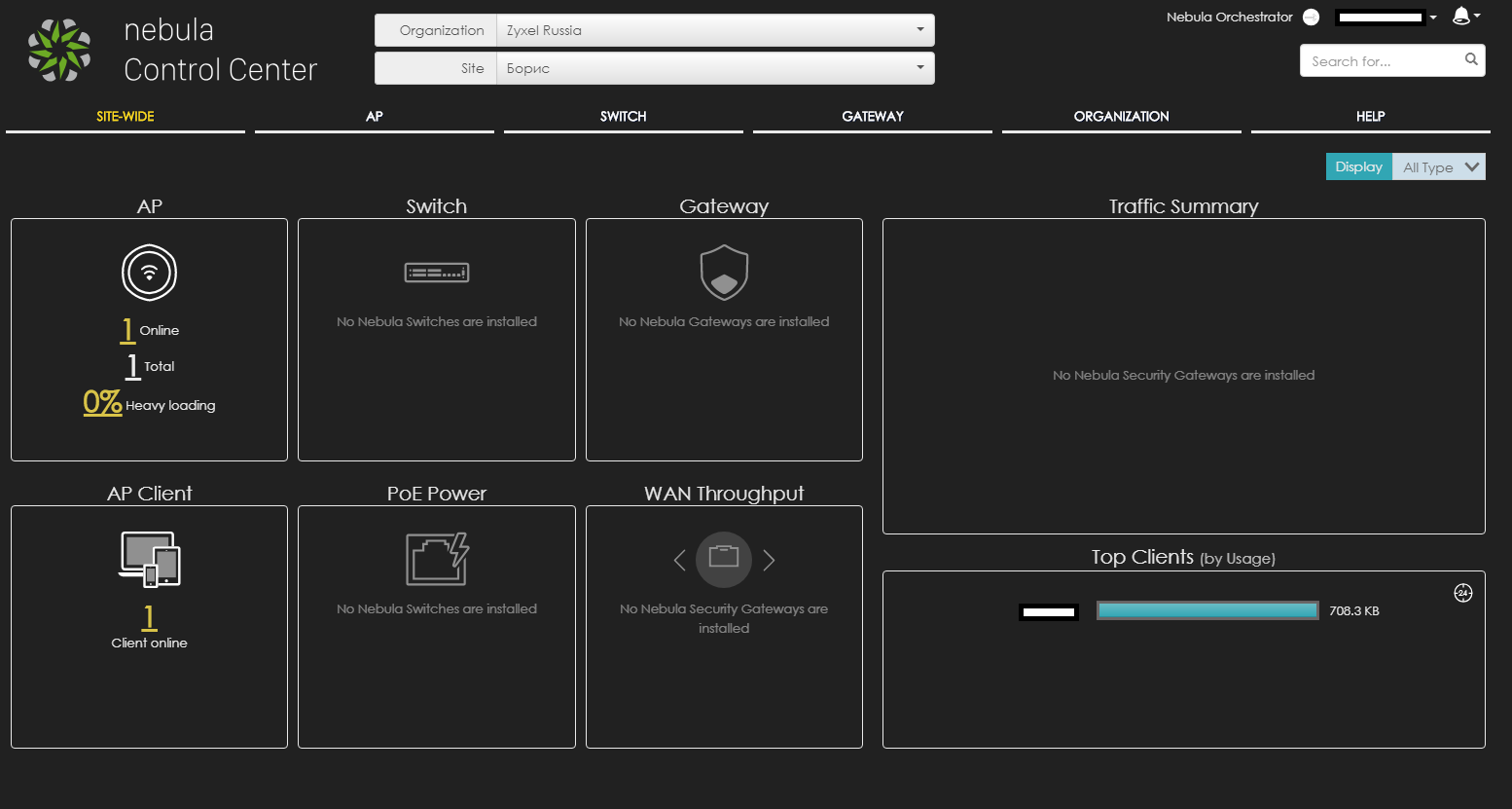

Wie sich später herausstellte, handelt es sich um einen zentralen Dienst zum Verwalten von Zugriffspunkten (nicht nur dieser, sondern auch der übrigen verfügbaren Geräte) über die Nebula-Cloud. Im Allgemeinen gefiel es mir sogar mehr als die Webcam des Punktes selbst. Ein paar Screenshots zum groben Verständnis (die Skala auf der ersten ist besonders stark verkleinert, damit alles passt):

Das Standard-Login und -Kennwort für Zyxel ist an keiner Stelle angegeben, daher wurde nur eine Qualle verwendet (Standarddienstprogramm für Brute unter Kali Linux). Wir haben ein Paar Benutzername / Passwort - 'admin / 1234' und von Ubiquiti kennen wir bereits die Standardlogos in Form von 'ubnt / ubnt'.

Es stellte sich heraus, dass es zu diesem Zeitpunkt in Ubiquiti keinen Webserver gibt. Absolut. Verwaltung nur über die Steuerung und ein spezielles Dienstprogramm. Der Ordner / www ist einfach leer und am 80/8080-Port dreht sich nichts. Aber hier zumindest die Standard-Busybox (und bei Befehlen ziemlich kostenlos), im Gegensatz zu Zyxel. Es gibt einen Schritt nach links, einen Schritt nach rechts - Ausführung.

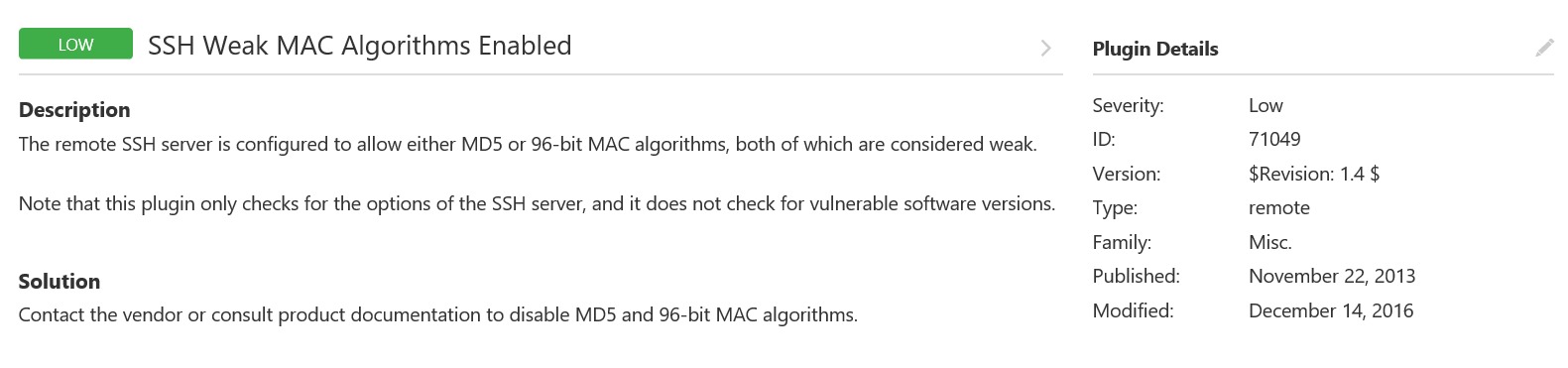

An beiden Stellen wurde ein Schwachstellenscanner (Nessus) durchlaufen. Er zeigte nichts Überkritisches. Nachfolgend finden Sie die Ergebnisse und eine detaillierte Beschreibung der gefundenen Daten.

192.168.0.196 - Zyxel

192.168.0.126 - Ubiquiti

Ubiquiti:

Eins und nicht kritisch. Überlegen Sie - habe nichts gefunden.

Zyxel:

Kurz gesagt, hier ist es interessanter: die Verwendung alter unsicherer SSL-Versionen und der öffentlichen Standard-SnMP-Community, die in den Einstellungen beim Start sofort geändert werden soll.

tyk- Der Remote-Dienst akzeptiert Verbindungen, die mit SSL 2.0 und / oder SSL 3.0 verschlüsselt wurden. Diese SSL-Versionen sind von mehreren kryptografischen Fehlern betroffen.

- Das X.509-Serverzertifikat kann nicht als vertrauenswürdig eingestuft werden. Die X.509-Zertifikatkette für diesen Dienst ist nicht von einer anerkannten Zertifizierungsstelle signiert. Wenn der Remote-Host ein öffentlicher Host ist, wird die Verwendung von SSL negiert, da jeder einen Mann im mittleren Angriff gegen den Remote-Host einrichten kann.

- Auf dem Remote-Host ist die IP-Weiterleitung aktiviert. Ein Angreifer kann dies verwenden, um Pakete durch einen Host zu leiten und möglicherweise einige Firewalls / Router / NAC-Filter zu umgehen.

- Standard-SNMP-Community (öffentlich).

- Der SNMP-Daemon antwortet mit mehr Daten auf die GETBULK-Anforderung mit mehr als dem normalen Wert für maximale Wiederholungen. Ein Remote-Angreifer kann diesen SNMP-Server verwenden, um einen bereitgestellten verteilten Denial-of-Service-Angriff auf einen beliebigen Remote-Host durchzuführen.

Lasttest

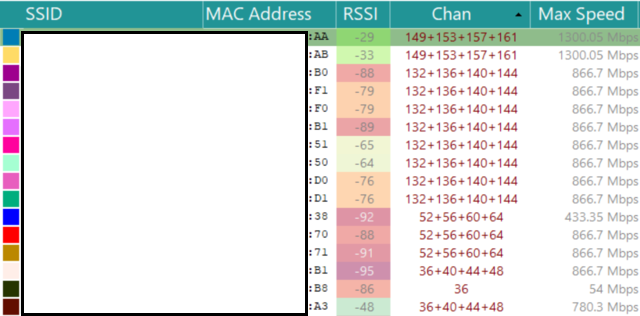

Schauen wir uns zunächst die Netzwerke an. Wir werden nur den 5-GHz-Bereich betrachten. Zum Scannen habe ich Acryl verwendet. Die Punkte selbst wurden einzeln eingeschaltet, um sich nicht gegenseitig zu stören. Außerdem habe ich aus Gründen der Reinheit des Experiments den Router-Adapter ausgeschaltet.

Infolgedessen musste ich später mehr Tests durchführen, aber an einem anderen, friedlicheren Ort, weil Im ersten Fall wurde das Unternehmensnetzwerk einer Person von nur einer großen Anzahl von Punkten aus auf einer Vielzahl von Kanälen bereitgestellt (Sie können in den folgenden Screenshots sehen, dass viele nicht dazu passten).

Der Verkehr wurde von iperf in 5 Threads verfolgt. Zuerst habe ich 60 Minuten lang getestet, aber dann habe ich festgestellt, dass es nicht ganz informativ ist und habe 4 Stunden lang eine Ladung hinterlassen.

Was kam davon unten in den Spoilern:

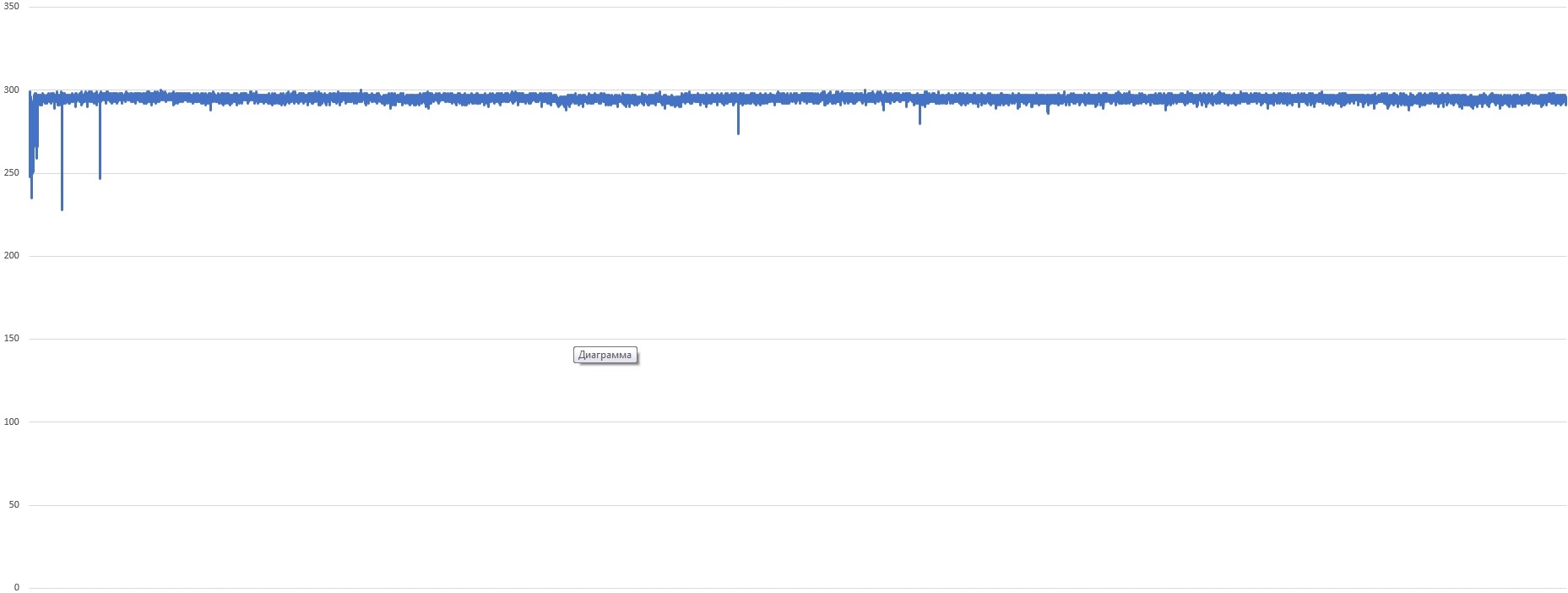

Ubiquiti

Maximaler Wert: 300 Mbit / s (liegt an dieser Obergrenze und gibt keine Probleme mehr aus)

Mindestwert: 228 Mbit / s

Durchschnitt: 296,5 Mbit / s

C ist Stabilität. Gute gleichmäßige Verbindung im Laufe der Zeit. Es gibt kurzfristige Drawdowns, aber sie sind unbedeutend.

Statistiken für die Arbeitszeit:

(CPU gelb, blau - Speicher + Verkehr)

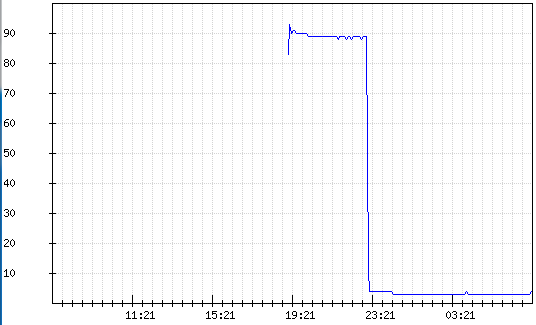

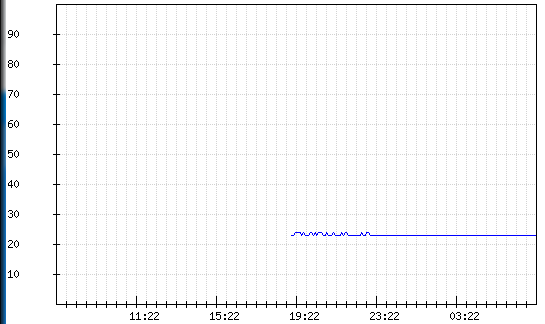

Zyxel

Maximalwert: 584 Mbit / s

Mindestwert: 324 Mbit / s

Durchschnitt: 426 Mbit / s

Die CPU-Auslastung war jedoch etwas überrascht:

Zu Beginn des Tests sprang die Last auf 91%. Ich habe in diesem Moment keine besonderen Probleme bei der Verwendung des Punkts bemerkt: Der Punkt erwärmte sich nicht, die Webcam verzögerte sich nicht, es gab keine Paketverluste.

Der Test war auf die maximal mögliche Leistung ausgerichtet, und obwohl dies keine Standard-Situation ist, haben wir einen solchen Fall, wenn über einen langen Zeitraum eine große Menge Verkehr gefahren wird. (Zugriff auf Server mit vielen Daten für "mobile" Clients) Ich glaube, dass der Test erfolgreich bestanden wurde. In jedem Fall wurde die Frage vom Zyxel-Support gestellt und wir verhandeln derzeit über diese Situation.

CPU / Speicher-Statistik:

Zusammenfassung

Zusammenfassend kann ich sagen, dass der Zyxel-Punkt in Bezug auf die Verwendung für die von uns benötigten Aufgaben viel attraktiver aussieht. Bei einem relativ identischen Funktionsumfang wird immer die Stabilität über einen langen Zeitraum und natürlich die Leistung gewählt.

Leider ist es unmöglich, alles vollständig mit Labortests abzudecken, alle möglichen Situationen, die in der Produktion auftreten können, nachzuahmen und alles vorauszusehen. Daher warten beide Punkte definitiv auf Feldtests in Netzwerken, die den Kampfbedingungen so nahe wie möglich kommen.